Test dell'app di Windows per Windows 10 in modalità S

Puoi testare la tua app di Windows per assicurarti che funzioni correttamente nei dispositivi che eseguono Windows 10 in modalità S. Di fatto, se prevedi di pubblicare la tua app in Microsoft Store, il test è necessario in quanto requisito dello Store. Per testare l'app, puoi applicare un criterio di controllo delle applicazioni di Windows Defender (WDAC) in un dispositivo che esegue Windows 10 Pro.

Il criterio WDAC impone le regole a cui le app devono conformarsi per l'esecuzione in Windows 10 S.

Importante

Consigliamo di applicare questi criteri a una macchina virtuale. Se vuoi invece applicarli al computer locale, prima di eseguire questa operazione rivedi le indicazioni sulle procedure ottimali nella sezione "Installare quindi il criterio e riavviare il sistema" di questo argomento.

Scaricare prima i criteri e sceglierne uno

Scarica i criteri WDAC qui.

Scegli quindi quello più adatto alle tue esigenze. Ecco un riepilogo di ogni criterio.

| Criteri | Applicazione | Certificato di firma | File name |

|---|---|---|---|

| Criterio modalità di controllo | Registra problemi/non blocca il sistema | Punto vendita | SiPolicy_Audit.p7b |

| Criterio modalità di produzione | Sì | Punto vendita | SiPolicy_Enforced.p7b |

| Criterio modalità di produzione con app autofirmate | Sì | Certificato di test AppX | SiPolicy_DevModeEx_Enforced.p7b |

Consigliamo di iniziare con il criterio modalità di controllo. Puoi rivedere i log eventi di integrità del codice e usare tali informazioni per apportare modifiche alla tua app. Successivamente, applica il criterio modalità di produzione quando sei pronto per il test finale.

Di seguito sono riportate alcune informazioni in più su ogni criterio.

Criterio modalità di controllo

Con questa modalità, l'app viene eseguita anche se effettua attività non supportate in Windows 10 S. Windows registra tutti gli eseguibili che sarebbero stati bloccati nei log eventi di integrità del codice.

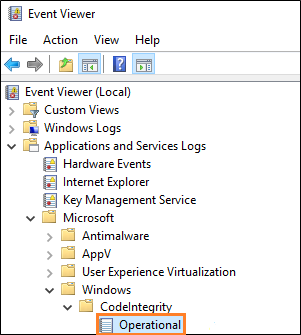

È possibile trovare questi log aprendo il Visualizzatore eventi e quindi passando a questo percorso: Registri applicazioni e servizi-Microsoft-Windows-CodeIntegrity-Operational>>>>.

Questa modalità è provvisoria e non impedisce l'avvio del sistema.

(Facoltativo) Individuare punti di guasto specifici nello stack di chiamate

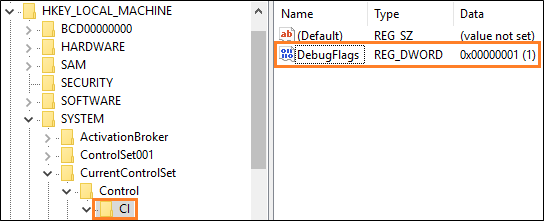

Per trovare punti specifici nello stack di chiamate in cui si verificano problemi di blocco, aggiungi questa chiave del Registro di sistema e quindi configura un ambiente di debug in modalità kernel.

| Key | Name | Type | valore |

|---|---|---|---|

| HKEY_LOCAL_MACHINE\SYSTEM\CurentControlSet\Control\CI | DebugFlags | REG_DWORD | 1 |

Criterio modalità di produzione

Questo criterio impone regole di integrità del codice che corrispondono a Windows 10 S in modo da consentirti di simulare l'esecuzione in Windows 10 S. Si tratta del criterio più restrittivo, ideale per i test di produzione finali. In questa modalità l'app è soggetta alle stesse limitazioni che troverebbe nel dispositivo di un utente. Per usare questa modalità, l'app deve essere firmata da Microsoft Store.

Criterio modalità di produzione con app autofirmate

Simile al criterio modalità di produzione, questa modalità consente anche l'esecuzione di elementi firmati con il certificato di test incluso nel file zip. Installa il file PFX incluso nella cartella AppxTestRootAgency del file zip. Firma quindi la tua app. In questo modo potrai eseguire l'iterazione rapidamente senza necessità di firma da parte dello Store.

Poiché il nome dell'entità di pubblicazione del certificato deve corrispondere al nome dell'entità di pubblicazione della tua app, dovrai modificare temporaneamente il valore dell'attributo Publisher dell'elemento Identity in "CN=Appx Test Root Agency Ex". Dopo aver completato i test, potrai ripristinare il valore originale dell'attributo.

Installare quindi il criterio e riavviare il sistema

Consigliamo di applicare i criteri a una macchina virtuale perché possono causare errori di avvio. Questi criteri bloccano infatti l'esecuzione di codice non firmato da Microsoft Store, inclusi i driver.

Se vuoi applicare i criteri al computer locale, è preferibile iniziare con il criterio modalità di controllo. Con questo criterio puoi controllare i log eventi di integrità del codice per assicurarti che nessun elemento critico venga bloccato in un criterio imposto.

Quando si è pronti per applicare un criterio, trovare . File P7B per il criterio scelto, rinominarlo in SIPolicy.P7B e quindi salvarlo in questo percorso nel sistema: C:\Windows\System32\CodeIntegrity\.

Riavvia quindi il sistema.

Nota

Per rimuovere un criterio dal sistema, elimina il file con estensione P7B e quindi riavvia il sistema.

Passaggi successivi

Trova le risposte alle tue domande

Altre domande? Partecipa a Stack Overflow. Il nostro team controlla costantemente questi tag.

Esamina un articolo di blog dettagliato pubblicato dal team App Consult

Vedi Conversione e test delle applicazioni desktop in Windows 10 S con Desktop Bridge.

Scopri gli strumenti che rendono più semplice il test per Windows in modalità S

Vedi Decomprimere, modificare, ricreare il pacchetto e firmare un file APPX.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per