Microsoft Entra の監視と正常性のデプロイの依存関係

Microsoft Entra のレポートおよび監視ソリューションは、法令、セキュリティ、運用の要件と、環境のプロセスに依存します。 設計オプションとデプロイ戦略については、以下のセクションを参照してください。

Microsoft Entra のレポートと監視の利点

Microsoft Entra ID のレポートには、環境内の Microsoft Entra アクティビティ (サインインと監査のイベント、およびディレクトリへの変更) のビューとログが含まれます。

データ出力を使用して、以下を行います。

- アプリとサービスがどのように利用されているかを明らかにする。

- 自分が管理している環境の正常性に影響する潜在的リスクを検出する。

- ユーザーの作業を妨げている問題をトラブルシューティングする。

- Microsoft Entra ディレクトリに対する変更の監査イベントを確認して、分析情報を得る。

Microsoft Entra の監視を使用すると、Microsoft Entra ID レポートによって生成されたログを別のターゲット システムにルーティングすることができます。 その後、それを長期的な使用のために保持したり、サードパーティのセキュリティ情報およびイベント管理 (SIEM) ツールと統合して環境の分析情報を取得したりすることができます。

Microsoft Entra の監視では、次の場所にログをルーティングできます。

- アーカイブ用の Azure ストレージ アカウント。

- Azure Monitor ログ。ここでは、データの分析や、特定のイベントのダッシュボードとアラートの作成を行うことができます。

- Splunk、Sumologic、QRadar などの既存の SIEM ツールと統合できる Azure イベント ハブ。

前提条件

Microsoft Entra サインイン ログにアクセスするには、Microsoft Entra ID P1 または P2 ライセンスが必要です。

機能とライセンスの詳細については、Microsoft Entra 料金ガイドを参照してください。

Microsoft Entra の監視と正常性をデプロイするには、Microsoft Entra テナントのセキュリティ管理者であるユーザーが必要になります。

- Azure Monitor データ プラットフォーム

- Azure Monitor の名称と用語の変更

- Microsoft Entra ID によってレポート データが格納される期間はどのくらいですか?

ListKeysアクセス許可を持っている Azure ストレージ アカウント。 BLOB ストレージ アカウントではなく、一般的なストレージ アカウントを使用することをお勧めします。 ストレージの料金情報については、Azure Storage の料金計算ツールを参照してください。- サードパーティ製の SIEM ソリューションと統合するための Azure Event Hubs の名前空間。

- Azure Monitor ログにログを送信する Azure Log Analytics ワークスペース。

Microsoft Entra の監視と正常性のデプロイ プロジェクトを計画してデプロイする

レポートと監視は、ビジネスの要件を満たし、使用パターンの分析情報を入手し、組織のセキュリティ体制を強化するために使用されます。 このプロジェクトでは、レポートを使用および監視する対象ユーザーを定義し、Microsoft Entra の監視アーキテクチャを定義します。

利害関係者、コミュニケーション、ドキュメント

テクノロジ プロジェクトが失敗した場合、通常、その原因は影響、結果、責任に対する想定の不一致です。 これらの落とし穴を回避するには、適切な利害関係者が担当していることを確認します。 また、利害関係者およびそのプロジェクトでの入力と責任を文書化することで、プロジェクトでの利害関係者の役割をよく理解させます。

関係者は Microsoft Entra ログにアクセスして運用の分析情報を入手する必要があります。 該当する可能性が高いユーザーは、セキュリティ チームのメンバー、内部または外部の監査人、ID とアクセスの管理運用チームなどです。

Microsoft Entra のロールを使用すると、自分のロールに応じて、Microsoft Entra のレポートを構成および表示する権限を委任することができます。 Microsoft Entra のレポートを閲覧するアクセス許可が必要な組織内のユーザーと、そのようなユーザーに適切なロールを特定します。

Microsoft Entra のレポートを閲覧できるロールは次のとおりです。

- セキュリティ管理者

- セキュリティ閲覧者

- レポート閲覧者

詳細については、Microsoft Entra 管理ロールに関するページを参照してください。 アカウント侵害のリスクを軽減するために、最小限の特権の概念を常に適用してください。 組織をさらにセキュリティで保護するために、Privileged Identity Management の実装を検討します。

利害関係者を関わらせる

成功したプロジェクトの場合、期待、成果、責任がうまく調整されています。 「Microsoft Entra 展開プラン」を参照してください。 入力とアカウンタビリティを必要とする利害関係者ロールをドキュメント化して伝えます。

コミュニケーション計画

ユーザーに対し、エクスペリエンスが変更されるタイミングと方法を伝えます。 サポート用の連絡先情報を提供します。

- 使用している SIEM ツールがある場合、それは何か。

- Azure インフラストラクチャ (既存のストレージ アカウントや、使用している監視など)。

- 組織のログ保持ポリシー (必要とされ、該当するコンプライアンス フレームワークなど)。

ビジネス ユース ケース

ユース ケースとソリューションをより適切に優先度付けするために、"ビジネス ニーズを満たすためにソリューションが必要"、"ビジネス ニーズを満たすためにあるとよい"、"該当なし" でオプションを整理します。

考慮事項

- 保持 - ログの保持: Microsoft Entra の監査ログとサインイン ログを 30 日より長く保存します

- 分析 - ログは分析ツールを使用して検索できます

- 運用とセキュリティの分析情報 - アプリケーションの使用状況、サインイン エラー、セルフサービスの使用状況、傾向などにアクセスできるようにします。

- SIEM の統合 - Microsoft Entra のサインイン ログと監査ログを SIEM システムに統合およびストリーム配信します

監視ソリューションのアーキテクチャ

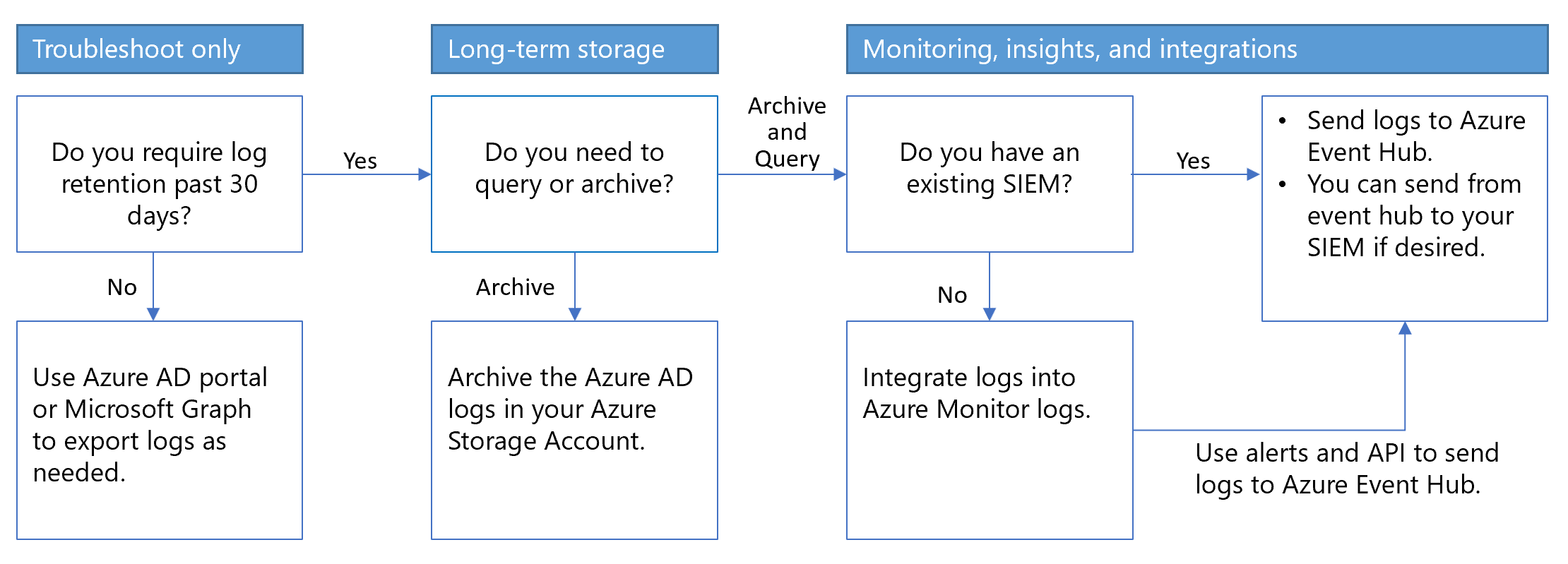

Microsoft Entra の監視を使用すると、Microsoft Entra アクティビティ ログをルーティングし、それらを長期的なレポートと分析のために保持して環境の分析情報を得て、SIEM ツールに統合できます。 次の意思決定フロー チャートを使用して、アーキテクチャの選択に役立てます。

ログをストレージ アカウントにアーカイブする

ログを Azure ストレージ アカウントにルーティングすることで、既定の保持期間より長く保持できます。

重要

ログを SIEM システムに統合する必要がない場合、または継続的なクエリと分析を行う必要がない場合は、このアーカイブ方法を使用します。 オンデマンド検索を使用できます。

詳細情報:

- Microsoft Entra ID によってレポート データが格納される期間はどのくらいですか?

- チュートリアル: Microsoft Entra ログ を Azure ストレージ アカウントにアーカイブする

ログをストレージと SIEM ツールにストリーミングする

- Microsoft Entra ログを Azure Monitor ログと統合する。

- Azure Monitor ログを使用して Microsoft Entra アクティビティ ログを分析する。

- ログをイベント ハブにストリーム配信する方法については、こちらを参照してください。

- Microsoft Entra ログを Azure ストレージ アカウントにアーカイブする方法について確認します。

- Microsoft Entra ログをイベント ハブにルーティングする