Microsoft Defender for Endpointにオンボードされているデバイスのエンドポイント セキュリティ ポリシーを管理する

Microsoft Defender for Endpointを使用する場合は、Microsoft Intuneからエンドポイント セキュリティ ポリシーを展開して、Intuneでそれらのデバイスを登録せずに、Defender にオンボードしたデバイスの Defender セキュリティ設定を管理できます。 この機能は、 Defender for Endpoint セキュリティ設定管理と呼ばれます。

セキュリティ設定管理を使用してデバイスを管理する場合:

Microsoft Intune管理センターまたは Microsoft 365 Defender ポータルを使用して、Defender for Endpoint のエンドポイント セキュリティのポリシーを構成し、それらのポリシーをMicrosoft Entra ID グループに割り当てることができます。 Defender ポータルには、デバイス ビュー、ポリシー管理、およびセキュリティ設定管理用のレポートのユーザー インターフェイスが含まれています。

Defender ポータル内からIntuneエンドポイント セキュリティ ポリシーの管理に関するガイダンスを表示するには、「Defender コンテンツのMicrosoft Defender for Endpointでエンドポイント セキュリティ ポリシーを管理する」を参照してください。

デバイスは、Entra ID デバイス オブジェクトに基づいて割り当てられたポリシーを取得します。 Microsoft Entraにまだ登録されていないデバイスは、このソリューションの一部として参加しています。

デバイスがポリシーを受信すると、デバイス上の Defender for Endpoint コンポーネントによってポリシーが適用され、デバイスの状態がレポートされます。 デバイスの状態は、Microsoft Intune管理センターとMicrosoft Defender ポータルで使用できます。

このシナリオでは、Microsoft Intune Endpoint Security Surface を、Intuneに登録できないデバイスに拡張します。 デバイスが Intune (Intune に登録) によって管理されている場合、デバイスは Defender for Endpoint セキュリティ設定管理のポリシーを処理しません。 代わりに、Intuneを使用して Defender for Endpoint のポリシーをデバイスに展開します。

適用対象:

- Windows 10とWindows 11

- Windows Server (2012 R2 以降)

- Linux

- macOS

前提条件

Defender for Endpoint セキュリティ設定管理シナリオの要件については、次のセクションを参照してください。

環境

サポートされているデバイスがMicrosoft Defender for Endpointにオンボードする場合:

- デバイスは、Intuneへのモバイル デバイス管理 (MDM) 登録である既存のMicrosoft Intuneプレゼンスについて調査されます。

- Intuneプレゼンスのないデバイスでは、セキュリティ設定管理機能が有効になります。

- 完全にMicrosoft Entra登録されていないデバイスの場合、デバイスがポリシーを取得できるようにする合成デバイス ID がMicrosoft Entra IDに作成されます。 完全に登録されたデバイスは、現在の登録を使用します。

- Microsoft Intuneから取得されたポリシーは、Microsoft Defender for Endpointによってデバイスに適用されます。

セキュリティ設定の管理は、Government クラウドではまだサポートされていません。 詳細については、「米国政府機関のお客様向けのMicrosoft Defender for Endpointの商用機能パリティ」を参照してください。

接続要件

デバイスは、次のエンドポイントにアクセスできる必要があります。

*.dm.microsoft.com- ワイルドカードの使用は、登録、チェック、レポートに使用されるクラウド サービス エンドポイントをサポートしており、サービスのスケーリングに応じて変更される可能性があります。

サポートされるプラットフォーム

Microsoft Defender for Endpointセキュリティ管理のポリシーは、次のデバイス プラットフォームでサポートされています。

Linux:

Linux エージェント バージョン 101.23052.0009 以降のMicrosoft Defender for Endpointでは、セキュリティ設定管理では次の Linux ディストリビューションがサポートされます。

- Red Hat Enterprise Linux 7.2 以降

- CentOS 7.2 以降

- Ubuntu 16.04 LTS 以上の LTS

- Debian 9 以上

- SUSE Linux Enterprise Server 12 以降

- Oracle Linux 7.2 以降

- Amazon Linux 2

- Fedora 33 以上

Defender エージェントのバージョンを確認するには、Defender ポータルで [デバイス] ページに移動し、[デバイス インベントリ ] タブで Defender for Linux を検索します。 エージェントのバージョンの更新に関するガイダンスについては、「Linux でMicrosoft Defender for Endpointの更新プログラムをデプロイする」を参照してください。

既知の問題: Defender エージェント バージョン 101.23052.0009 では、Linux デバイスに次のファイルパスが見つからない場合、登録に失敗します。 /sys/class/dmi/id/board_vendor

macOS:

macOS エージェント バージョン 101.23052.0004 以降のMicrosoft Defender for Endpointでは、セキュリティ設定管理では次の macOS バージョンがサポートされます。

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (モントレー)

- macOS 11 (Big Sur)

Defender エージェントのバージョンを確認するには、Defender ポータルで [デバイス] ページに移動し、[デバイス インベントリ ] タブで Defender for macOS を検索します。 エージェントのバージョンの更新に関するガイダンスについては、「macOS でMicrosoft Defender for Endpointの更新プログラムを展開する」を参照してください。

既知の問題: Defender エージェント バージョン 101.23052.0004 では、セキュリティ設定管理に登録する前にMicrosoft Entra IDに登録されている macOS デバイスは、合成登録である Microsoft Entra ID で重複するデバイス ID を受け取ります。 ターゲット ポリシーのMicrosoft Entra グループを作成するときは、セキュリティ設定管理によって作成された合成デバイス ID を使用する必要があります。 Microsoft Entra IDでは、合成デバイス ID の [結合の種類] 列は空白です。

Windows:

- Windows 10 Professional/Enterprise (KB5006738付き)

- Windows 11 Professional/Enterprise

- Down-Level デバイスのMicrosoft Defenderを使用した R2 のWindows Server 2012

- Down-Level デバイスのMicrosoft Defenderを使用したWindows Server 2016

- Windows Server 2019 ( KB5006744あり)

- Windows Server 2022 ( KB5006745あり)

セキュリティ設定の管理は機能せず、次のデバイスではサポートされていません。

- 仮想デスクトップ インフラストラクチャ (VDI) クライアントや Azure Virtual Desktops などの非永続的デスクトップ。

- ドメイン コントローラー

重要

場合によっては、ダウン レベルのサーバーオペレーティング システム (2012 R2 または 2016) を実行しているドメイン コントローラーが、意図せずにMicrosoft Defender for Endpointによって管理される可能性があります。 お使いの環境でこれが発生しないようにするには、ドメイン コントローラーに "MDE-Management" というタグが付けられているか、MDEによって管理されていないことを確認することをお勧めします。

ライセンスとサブスクリプション

セキュリティ設定管理を使用するには、次のものが必要です。

Microsoft 365 などのMicrosoft Defender for Endpointのライセンスを付与するサブスクリプション、またはMicrosoft Defender for Endpointのみのスタンドアロン ライセンス。 Microsoft Defender for Endpoint ライセンスを付与するサブスクリプションは、Microsoft Intune 管理センターのエンドポイント セキュリティ ノードへのテナント アクセスも許可します。

注:

例外: サーバーのMicrosoft Defenderを介してのみMicrosoft Defender for Endpointにアクセスできる場合 (Microsoft Defender for Cloud の一部、以前のAzure Security Center)、セキュリティ設定管理機能は使用できません。 少なくとも 1 つのMicrosoft Defender for Endpoint (ユーザー) サブスクリプション ライセンスがアクティブである必要があります。

エンドポイント セキュリティ ノードでは、デバイスのMicrosoft Defender for Endpointを管理し、デバイスの状態を監視するためのポリシーを構成して展開します。

オプションの現在の情報については、「Microsoft Defender for Endpointの最小要件」を参照してください。

アーキテクチャ

次の図は、Microsoft Defender for Endpointセキュリティ構成管理ソリューションの概念的な表現です。

- デバイスがMicrosoft Defender for Endpointにオンボードされます。

- デバイスはIntuneと通信します。 この通信により、Microsoft Intuneは、チェックするときにデバイスを対象とするポリシーを配布できます。

- 登録は、Microsoft Entra IDの各デバイスに対して確立されます。

- ハイブリッド参加デバイスのように、デバイスが以前に完全に登録されている場合は、既存の登録が使用されます。

- 登録されていないデバイスの場合は、デバイスがポリシーを取得できるように、Microsoft Entra IDに合成デバイス ID が作成されます。 合成登録を持つデバイスに対して作成された完全なMicrosoft Entra登録がある場合、合成登録は削除され、デバイスの管理は完全な登録を使用して中断されずに続行されます。

- Defender for Endpoint は、ポリシーの状態をMicrosoft Intuneに報告します。

重要

セキュリティ設定管理では、Microsoft Entra IDに完全に登録されていないデバイスに対して合成登録が使用され、ハイブリッド参加の前提条件Microsoft Entra低下します。 この変更により、以前に登録エラーが発生した Windows デバイスは Defender へのオンボードを開始し、セキュリティ設定管理ポリシーを受信して処理します。

Microsoft Entraハイブリッド参加の前提条件を満たしていないために登録できなかったデバイスをフィルター処理するには、Microsoft Defender ポータルの [デバイス] の一覧に移動し、登録状態でフィルター処理します。 これらのデバイスは完全に登録されていないため、デバイス属性には MDM = Intune結合の種類 = が空白と表示されます。 これらのデバイスは、合成登録を使用してセキュリティ設定管理に登録されます。

これらのデバイスを登録すると、Microsoft Defender、Microsoft Intune、Microsoft Entra ポータルのデバイス 一覧に表示されます。 デバイスはMicrosoft Entraに完全に登録されませんが、合成登録は 1 つのデバイス オブジェクトとしてカウントされます。

Microsoft Defender ポータルで期待される内容

[デバイス インベントリのMicrosoft Defender XDRを使用して、[管理対象] 列のデバイスの状態を確認することで、デバイスが Defender for Endpoint のセキュリティ設定管理機能を使用していることを確認できます。 [ 管理対象] 情報は、デバイスのサイド パネルまたはデバイス ページでも使用できます。 Managed by は、MDEによって管理されていることを一貫して示す必要があります。

また、デバイス側パネルまたはデバイス ページに [登録状態] が [成功] として表示MDE確認することで、デバイスがセキュリティ設定管理に正常に登録されていることを確認することもできます。

MDE登録の状態に [成功] が表示されない場合は、更新され、セキュリティ設定管理のスコープ内にあるデバイスを確認してください。 (セキュリティ設定の管理の構成中に、[適用スコープ] ページでスコープを構成します)。

Microsoft Intune管理センターで期待される内容

Microsoft Intune管理センターで、[すべてのデバイス] ページに移動します。 セキュリティ設定管理に登録されているデバイスは、Defender ポータルと同様にここに表示されます。 管理センターでは、[管理対象デバイス] フィールドにMDEが表示されます。

ヒント

2023 年 6 月、セキュリティ設定管理では、Microsoft Entraに完全に登録されていないデバイスの代理登録の使用が開始されました。 この変更により、以前に登録エラーが発生したデバイスは Defender へのオンボードを開始し、セキュリティ設定管理ポリシーを受信して処理します。

Microsoft Azure portalで期待される内容

[すべてのデバイス] ページ Microsoft Azure portalでは、デバイスの詳細を表示できます。

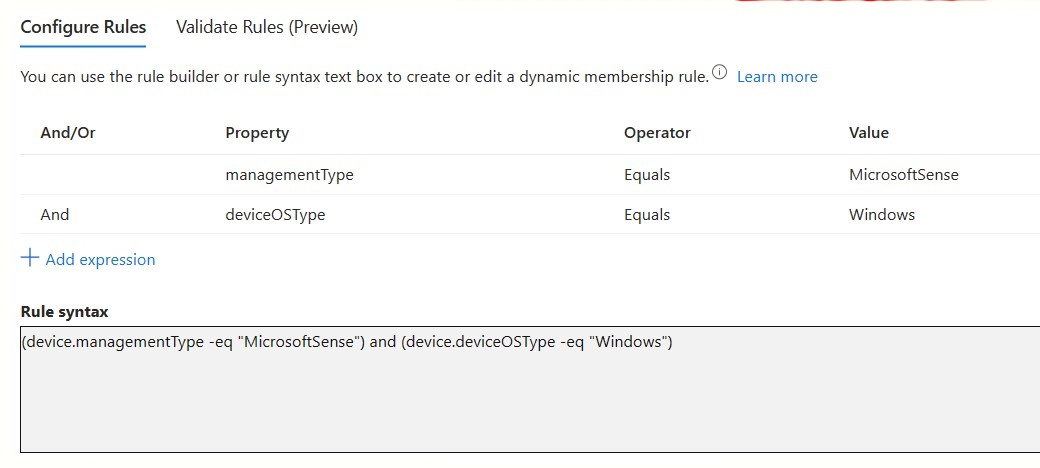

Defender for Endpoint セキュリティ設定管理に登録されているすべてのデバイスがポリシーを受け取れるようにするには、デバイスの OS の種類に基づいて動的なMicrosoft Entra グループを作成することをお勧めします。 動的グループでは、Defender for Endpoint によって管理されているデバイスは、管理者が新しいポリシーの作成などの他のタスクを実行する必要なく、グループに自動的に追加されます。

重要

2023 年 7 月から 2023 年 9 月 25 日まで、セキュリティ設定管理ではオプトイン パブリック プレビューが実行され、シナリオに管理および登録されたデバイスの新しい動作が導入されました。 2023 年 9 月 25 日からパブリック プレビュー動作が一般公開され、セキュリティ設定管理を使用するすべてのテナントに適用されるようになりました。

2023 年 9 月 25 日より前にセキュリティ設定管理を使用していて、2023 年 7 月から 2023 年 9 月 25 日まで実行されたオプトイン パブリック プレビューに参加しなかった場合は、システム ラベルに依存するMicrosoft Entra グループを確認して、セキュリティ設定管理で管理する新しいデバイスを識別する変更を加えます。 これは、2023 年 9 月 25 日より前に、オプトイン パブリック プレビューで管理されていないデバイスでは、 MDEManaged と MDEJoined の次のシステム ラベル (タグ) を使用して管理対象デバイスを識別するためです。 これら 2 つのシステム ラベルはサポートされなくなり、登録するデバイスに追加されなくなります。

動的グループには、次のガイダンスを使用します。

(推奨)ポリシーを対象とする場合は、 deviceOSType 属性 (Windows、Windows Server、macOS、Linux) を使用して、デバイス プラットフォームに基づく動的グループを使用して、MDM 登録中など、管理の種類を変更するデバイスに対してポリシーが引き続き配信されるようにします。

必要に応じて、Defender for Endpoint によって管理されるデバイスのみを含む動的グループを対象にするには、 managementType 属性 MicrosoftSense を使用して動的グループを定義します。 この属性の使用は、セキュリティ設定管理機能を介して Defender for Endpoint によって管理されるすべてのデバイスを対象としており、デバイスはこのグループに残っているのは Defender for Endpoint によって管理されている間だけです。

また、セキュリティ設定管理を構成するときに、Microsoft Defender for Endpointを使用して OS プラットフォームフリート全体を管理する場合は、Microsoft Defender for Endpoint適用スコープ ページでタグ付けされたデバイスではなくすべてのデバイスを選択することで、合成登録がカウントされることを理解してくださいMicrosoft Entra IDクォータに対して、完全な登録と同じです。

どのソリューションを使用する必要がありますか?

Microsoft Intuneには、デバイス上の Defender for Endpoint の構成を管理するためのいくつかの方法とポリシーの種類が含まれています。 次の表は、Defender for Endpoint セキュリティ設定管理によって管理されるデバイスへの展開をサポートするIntuneポリシーとプロファイルを示しています。このソリューションがニーズに適しているかどうかを特定するのに役立ちます。

Defender for Endpoint セキュリティ設定の管理とMicrosoft Intuneの両方でサポートされているエンドポイント セキュリティ ポリシーを展開すると、そのポリシーの単一インスタンスを次のように処理できます。

- セキュリティ設定管理でサポートされるデバイス (Microsoft Defender)

- IntuneまたはConfiguration Managerによって管理されるデバイス。

Windows 10以降のプラットフォームのプロファイルは、セキュリティ設定管理によって管理されるデバイスではサポートされていません。

デバイスの種類ごとに、次のプロファイルがサポートされています。

Linux

Linux プラットフォームを サポートするポリシーの種類を次に示します。

| エンドポイント セキュリティ ポリシー | プロファイル | Defender for Endpoint セキュリティ設定の管理 | Microsoft Intune |

|---|---|---|---|

| ウイルス対策 | Microsoft Defender ウイルス対策 |  |

|

| ウイルス対策 | Microsoft Defender ウイルス対策の除外 |  |

|

| エンドポイントの検出および応答 | エンドポイントの検出および応答 |  |

|

macOS

macOS プラットフォームをサポートするポリシーの種類を次に示します。

| エンドポイント セキュリティ ポリシー | プロファイル | Defender for Endpoint セキュリティ設定の管理 | Microsoft Intune |

|---|---|---|---|

| ウイルス対策 | Microsoft Defender ウイルス対策 |  |

|

| ウイルス対策 | Microsoft Defender ウイルス対策の除外 |  |

|

| エンドポイントの検出および応答 | エンドポイントの検出および応答 |  |

|

Windows 10、Windows 11 および Windows Server

Microsoft Defenderセキュリティ設定管理での使用をサポートするには、Windows デバイスのポリシーで、Windows 10、Windows 11、および Windows Server プラットフォームを使用する必要があります。 Windows 10、Windows 11、および Windows Server プラットフォームの各プロファイルは、Intuneによって管理されるデバイスと、セキュリティ設定管理によって管理されるデバイスに適用できます。

| エンドポイント セキュリティ ポリシー | プロファイル | Defender for Endpoint セキュリティ設定の管理 | Microsoft Intune |

|---|---|---|---|

| ウイルス対策 | Defender Update コントロール |  |

|

| ウイルス対策 | Microsoft Defender ウイルス対策 |  |

|

| ウイルス対策 | Microsoft Defender ウイルス対策の除外 |  |

|

| ウイルス対策 | Windows セキュリティ エクスペリエンス | 注 1 |  |

| 攻撃面の縮小 | 攻撃面の縮小ルール |  |

|

| エンドポイントの検出および応答 | エンドポイントの検出および応答 |  |

|

| ファイアウォール | ファイアウォール |  |

|

| ファイアウォール | ファイアウォール規則 |  |

|

1 - Windows セキュリティ エクスペリエンス プロファイルは Defender ポータルで使用できますが、Intuneによって管理されるデバイスにのみ適用されます。 Microsoft Defenderセキュリティ設定管理によって管理されるデバイスではサポートされていません。

エンドポイント セキュリティ ポリシーは、organization内のデバイスの保護に重点を置くセキュリティ管理者が使用することを目的とした個別の設定グループです。 セキュリティ設定の管理をサポートするポリシーの説明を次に示します。

ウイルス対策ポリシーは、Microsoft Defender for Endpointで見つかったセキュリティ構成を管理します。 エンドポイント セキュリティについては、「 ウイルス対策 ポリシー」を参照してください。

注:

エンドポイントでは、変更された設定や新しいポリシーを適用するために再起動は必要ありませんが、 AllowOnAccessProtection と DisableLocalAdminMerge の設定では、エンド ユーザーがこれらの設定を更新するためにデバイスを再起動する必要がある場合がある問題を認識しています。 現在、解決策を提供するために、この問題を調査しています。

攻撃面の縮小 (ASR) ポリシーでは、organizationがサイバー脅威や攻撃に対して脆弱な場所を最小限に抑えることに重点を置きます。 セキュリティ設定の管理では、ASR 規則は、Windows 10、Windows 11、および Windows Server を実行するデバイスに適用されます。

さまざまなプラットフォームとバージョンに適用される設定に関する現在のガイダンスについては、Windows 脅威保護に関するドキュメントの 「サポートされているオペレーティング システムの ASR ルール 」を参照してください。

ヒント

サポートされているエンドポイントを最新の状態に保つために、Windows Server 2012 R2 と 2016 の最新の統合ソリューションの使用を検討してください。

以下も参照してください。

エンドポイント検出と応答 (EDR) ポリシーは、ほぼリアルタイムで実用的な高度な攻撃検出を提供する Defender for Endpoint 機能を管理します。 EDR 構成に基づいて、セキュリティ アナリストは、アラートに効果的に優先順位を付け、侵害の全範囲を可視化し、脅威を修復するための対応アクションを実行できます。 エンドポイント セキュリティについては、「 エンドポイントの検出と応答 ポリシー」を参照してください。

ファイアウォール ポリシーは、デバイス上の Defender ファイアウォールに重点を置きます。 エンドポイント セキュリティについては、「 ファイアウォール ポリシー」を参照してください。

ファイアウォール規則は 、特定のポート、プロトコル、アプリケーション、ネットワークなど、ファイアウォールの詳細な規則を構成します。 エンドポイント セキュリティについては、「 ファイアウォール ポリシー」を参照してください。

Defender for Endpoint セキュリティ設定の管理をサポートするようにテナントを構成する

Microsoft Intune管理センターを使用してセキュリティ設定の管理をサポートするには、各コンソール内からそれらの間の通信を有効にする必要があります。

次のセクションでは、そのプロセスについて説明します。

Microsoft Defender for Endpointの構成

Microsoft Defender for Endpoint ポータルで、セキュリティ管理者として次の操作を行います。

Microsoft Defender ポータルにサインインし、[設定エンドポイント>] [構成管理>の適用スコープ] > に移動し、セキュリティ設定管理のプラットフォームを有効にします。

注:

Microsoft Defender for Endpoint ポータルで Security Center の [セキュリティ設定の管理] 権限があり、すべてのデバイス グループのデバイスを同時に表示できる場合 (ユーザーのアクセス許可に対するロールベースのアクセス制御制限なし)、このアクションを実行することもできます。

最初に、[ タグ付けされたデバイスでプラットフォーム] オプションを選択し、タグを使用してデバイスにタグを付けて、各プラットフォームの機能を

MDE-Managementテストすることをお勧めします。重要

Microsoft Defender for Endpointの動的タグ機能を使用して、MDE-Management を使用してデバイスにタグを付ける方法は、現在、セキュリティ設定管理ではサポートされていません。 この機能でタグ付けされたデバイスは正常に登録されません。 この問題は引き続き調査中です。

ヒント

適切なデバイス タグを使用して、少数のデバイスでロールアウトをテストおよび検証します。 [すべてのデバイス] を選択すると、構成されたスコープに該当するすべてのデバイスが自動的に登録されます。

Organizationのニーズに合わせて、Cloud オンボード デバイスとConfiguration Manager機関設定のMicrosoft Defender機能を構成します。

ヒント

Microsoft Defender for Endpoint ポータルユーザーがポータル間で一貫したアクセス許可を持っていることを確認するために、まだ指定されていない場合は、IT 管理者にMicrosoft Intune Endpoint Security Managerの組み込み RBAC ロールを付与するよう要求します。

Intuneの構成

Microsoft Intune管理センターでは、アカウントに Endpoint Security Manager 組み込みのロールベースのアクセス制御 (RBAC) ロールと同じアクセス許可が必要です。

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ>Microsoft Defender for Endpoint] を選択し、[Microsoft Defender for Endpointを許可してエンドポイント セキュリティ構成を適用する] を[オン] に設定します。

このオプションを [オン] に設定すると、Microsoft Intuneによって管理されていないMicrosoft Defender for Endpointのプラットフォーム スコープ内のすべてのデバイスが、Microsoft Defender for Endpointにオンボードされる資格があります。

デバイスを Microsoft Defender for Endpoint にオンボードする

Microsoft Defender for Endpointでは、デバイスをオンボードするためのいくつかのオプションがサポートされています。 現在のガイダンスについては、Defender for Endpoint のドキュメントの「Microsoft Defender for Endpointへのオンボード」を参照してください。

Microsoft Configuration Managerとの共存

一部の環境では、Configuration Managerによって管理されるデバイスでセキュリティ設定管理を使用することが望ましい場合があります。 両方を使用する場合は、1 つのチャネルを使用してポリシーを制御する必要があります。 複数のチャネルを使用すると、競合と望ましくない結果の機会が生じます。

これをサポートするには、[Configuration Managerを使用してセキュリティの管理] 設定を[オフ] に切り替えます。 Microsoft Defender ポータルにサインインし、[設定] [エンドポイント>] [構成管理>の適用スコープ] > の順に移動します。

Microsoft Entra グループを作成する

デバイスが Defender for Endpoint にオンボードされたら、Microsoft Defender for Endpointのポリシーの展開をサポートするデバイス グループを作成する必要があります。 Microsoft Defender for Endpointに登録されているが、IntuneまたはConfiguration Managerによって管理されていないデバイスを識別するには:

[デバイス>] [すべてのデバイス] に移動し、[管理対象] 列を選択してデバイスのビューを並べ替えます。 Microsoft Defender for Endpointにオンボードされているが、Intuneによって管理されていないデバイスは、[管理対象] 列にMicrosoft Defender for Endpointを表示します。 これらのデバイスは、セキュリティ設定管理のポリシーを受け取ることができます。

Microsoft Defender for Endpointにオンボードされ、登録されているが、Intuneによって管理されていないデバイスは、[管理対象] 列にMicrosoft Defender for Endpointが表示されます。 これらは、Microsoft Defender for Endpointのセキュリティ管理のポリシーを受け取ることができるデバイスです。

2023 年 9 月 25 日から、Microsoft Defender for Endpointのセキュリティ管理を使用するデバイスは、次のシステム ラベルを使用して識別できなくなります。

- MDEJoined - このシナリオの一部としてディレクトリに参加していたデバイスに以前に追加された非推奨のタグ。

- MDEManaged - セキュリティ管理シナリオを積極的に使用していたデバイスに以前に追加された非推奨のタグ。 Defender for Endpoint がセキュリティ構成の管理を停止した場合、このタグはデバイスから削除されます。

システム ラベルを使用する代わりに、管理型属性を使用して MicrosoftSense に構成できます。

これらのデバイスのグループは、Microsoft EntraまたはMicrosoft Intune管理センター内から作成できます。 グループを作成するときに、Windows Server を実行しているデバイスとクライアント バージョンの Windows を実行するデバイスにポリシーを展開する場合は、デバイスの OS 値を使用できます。

- Windows 10とWindows 11 - deviceOSType または OS が Windows として表示される

- Windows Server - deviceOSType または OS が Windows Server として表示される

- Linux デバイス - deviceOSType または OS が Linux として表示されます

ルール構文を使用した動的グループのIntuneのサンプル

Windows ワークステーション:

Windows サーバー:

Linux デバイス:

重要

2023 年 5 月、windows クライアントと Windows サーバーを区別するために deviceOSType が更新されました。

この変更の前に作成されたカスタム スクリプトとMicrosoft Entra動的デバイス グループで、Windows のみを参照するルールを指定すると、Microsoft Defender for Endpoint ソリューションのセキュリティ管理で使用されている場合、Windows Server が除外される可能性があります。 以下に例を示します。

- または 演算子を使用して Windows を

equals識別するルールがある場合、この変更はルールに影響します。not equalsこれは、以前は Windows と Windows Server の 両方が Windows として報告されていたためです。 両方を引き続き含める場合は、 Windows Server も参照するように規則を更新する必要があります。 - または 演算子を使用

containsして Windows を指定するルールがある場合、ルールはこの変更の影響を受けることはありません。likeこれらの演算子は、 Windows と Windows Server の両方を検索できます。

ヒント

エンドポイント セキュリティ設定を管理する権限が委任されたユーザーは、Microsoft Intuneでテナント全体の構成を実装できない可能性があります。 organizationのロールとアクセス許可の詳細については、Intune管理者にお問い合わせください。

ポリシーを展開する

Microsoft Defender for Endpointによって管理されるデバイスを含む 1 つ以上のMicrosoft Entra グループを作成した後、セキュリティ設定管理用の次のポリシーを作成して、それらのグループに展開できます。 使用可能なポリシーとプロファイルは、プラットフォームによって異なります。

セキュリティ設定管理でサポートされているポリシーとプロファイルの組み合わせの一覧については、この記事の前半の「 使用するソリューション 」のグラフを参照してください。

ヒント

同じ設定を管理する複数のポリシーをデバイスに展開しないでください。

Microsoft Intuneでは、各エンドポイント セキュリティ ポリシーの種類の複数のインスタンスを同じデバイスに展開し、各ポリシー インスタンスをデバイスで個別に受信できます。 そのため、デバイスは異なるポリシーから同じ設定に対して個別の構成を受け取り、競合が発生する可能性があります。 一部の設定 (ウイルス対策の除外など) は、クライアントでマージされ、正常に適用されます。

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ] に移動し、構成するポリシーの種類を選択し、[ポリシーの作成] を選択します。

ポリシーで、デプロイするプラットフォームとプロファイルを選択します。 セキュリティ設定管理をサポートするプラットフォームとプロファイルの一覧については、この記事の前半の「 使用するソリューション 」のグラフを参照してください。

注:

サポートされているプロファイルは、モバイル デバイス管理 (MDM) を介して通信するデバイスと、Microsoft Defender for Endpoint クライアントを使用して通信するMicrosoft Intuneデバイスに適用されます。

必要に応じてターゲットとグループを確認してください。

[作成] を選択します。

[基本] ページでプロファイルに名前と説明を入力し、[次へ] を選択します。

[ 構成設定 ] ページで、このプロファイルで管理する設定を選択します。

設定の詳細については、その 情報 ダイアログを展開し、[ 詳細情報 ] リンクを選択して、その設定のオンライン構成サービス プロバイダー (CSP) ドキュメントまたは関連する詳細を表示します。

設定の構成が完了したら、[次へ] を選択します。

[割り当て] ページで、このプロファイルを受け取るMicrosoft Entra グループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

[次へ] を選んで続行します。

ヒント

- 割り当てフィルターは、セキュリティ設定管理によって管理されるデバイスではサポートされていません。

- Microsoft Defender for Endpoint管理には、デバイス オブジェクトのみが適用されます。 ユーザーのターゲット設定はサポートされていません。

- 構成されたポリシーは、Microsoft IntuneクライアントとMicrosoft Defender for Endpointクライアントの両方に適用されます。

ポリシーの作成プロセスを完了し、[ 確認と作成 ] ページで [ 作成] を選択します。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。

ポリシーが割り当てられるのを待ち、ポリシーが適用されたことを示す成功を確認します。

Get-MpPreference コマンド ユーティリティを使用して、設定がクライアントにローカルに適用されていることを検証できます。

状態の監視

このチャネル内のデバイスを対象とするポリシーの状態とレポートは、Microsoft Intune管理センターの [エンドポイント セキュリティ] の下にあるポリシー ノードから使用できます。

ポリシーの種類にドリル インし、ポリシーを選択して状態を表示します。 セキュリティ設定の管理をサポートするプラットフォーム、ポリシーの種類、プロファイルの一覧については、この記事の前半の「 使用するソリューション」の表を参照してください。

ポリシーを選択すると、デバイスのチェック状態に関する情報を表示し、次の情報を選択できます。

レポートの表示 - ポリシーを受け取ったデバイスの一覧を表示します。 ドリルインするデバイスを選択し、設定ごとの状態を確認できます。 その後、同じ設定を管理する他のポリシーなど、競合の原因となる可能性がある設定を選択して、その設定に関する詳細情報を表示できます。

設定の状態ごと - ポリシーによって管理されている設定と、各設定の成功、エラー、または競合の数を表示します。

よく寄せられる質問と考慮事項

デバイスのチェック頻度

この機能によって管理されるデバイスは、ポリシーを更新するために 90 分ごとにMicrosoft Intuneを使用してチェックインされます。

Microsoft Defender ポータルからオンデマンドでデバイスを手動で同期できます。 ポータルにサインインし、[デバイス] に移動 します。 Microsoft Defender for Endpointによって管理されているデバイスを選択し、[ポリシー同期] ボタンを選択します。

[ポリシー同期] ボタンは、Microsoft Defender for Endpointによって正常に管理されたデバイスに対してのみ表示されます。

改ざん防止によって保護されたデバイス

デバイスで改ざん防止が有効になっている場合は、最初に改ざん防止を無効にせずに 改ざん防止設定 の値を編集することはできません。

割り当てフィルターとセキュリティ設定の管理

割り当てフィルターは、Microsoft Defender for Endpoint チャネルを介して通信するデバイスではサポートされていません。 割り当てフィルターは、これらのデバイスを対象とするポリシーに追加できますが、デバイスは割り当てフィルターを無視します。 割り当てフィルターをサポートするには、デバイスを Microsoft Intune に登録する必要があります。

デバイスの削除と削除

このフローを使用するデバイスは、次の 2 つの方法のいずれかを使用して削除できます。

- Microsoft Intune管理センター内から [デバイス>] [すべてのデバイス] に移動し、[管理対象] 列に MDEJoined または MDEManaged のいずれかを表示するデバイスを選択し、[削除] を選択します。

- Security Center の構成管理のスコープからデバイスを削除することもできます。

いずれかの場所からデバイスが削除されると、その変更は他のサービスに反映されます。

エンドポイント セキュリティでMicrosoft Defender for Endpointワークロードのセキュリティ管理を有効にできない

ほとんどの初期プロビジョニング フローは、通常、両方のサービスの管理者 (グローバル管理者など) によって完了されます。 ロールベースの管理を使用して管理者のアクセス許可をカスタマイズするシナリオがいくつかあります。 現在、 Endpoint Security Manager ロールを委任された個人は、この機能を有効にするために必要なアクセス許可を持っていない可能性があります。

参加済みデバイスのMicrosoft Entra

Active Directory に参加しているデバイスは、既存のインフラストラクチャを使用して、Microsoft Entraハイブリッド参加プロセスを完了します。

サポートされていないセキュリティ設定

次のセキュリティ設定は非推奨の保留中です。 Defender for Endpoint セキュリティ設定管理フローでは、次の設定はサポートされていません。

- テレメトリ レポートの頻度を迅速化する ( [エンドポイントの検出と応答] の下)

- AllowIntrusionPreventionSystem ( ウイルス対策の下)

- 改ざん防止 (Windows セキュリティ エクスペリエンスの下)。 この設定は非推奨の保留中ではありませんが、現在サポートされていません。

ドメイン コントローラーでのセキュリティ設定管理の使用

Microsoft Entra ID信頼が必要であるため、ドメイン コントローラーは現在サポートされていません。 このサポートを追加する方法について説明します。

重要

場合によっては、ダウン レベルのサーバーオペレーティング システム (2012 R2 または 2016) を実行しているドメイン コントローラーが、意図せずにMicrosoft Defender for Endpointによって管理される可能性があります。 お使いの環境でこれが発生しないようにするには、ドメイン コントローラーに "MDE-Management" というタグが付けられているか、MDEによって管理されていないことを確認することをお勧めします。

Server Core のインストール

セキュリティ設定管理では、サーバー コア プラットフォームの制限により、サーバー コアのインストールはサポートされていません。

PowerShell 制限モード

Powershell を有効にする必要があります。

セキュリティ設定の管理は、PowerShell LanguageMode が ConstrainedLanguage モード enabledで構成されているデバイスでは機能しません。 詳細については、PowerShell ドキュメントの 「about_Language_Modes 」を参照してください。

以前にサード パーティのセキュリティ ツールを使用していた場合は、MDEを使用してセキュリティを管理する

以前にマシンにサードパーティのセキュリティ ツールがあり、MDEで管理している場合は、まれにセキュリティ設定を管理するMDEの機能に何らかの影響を与える可能性があります。 このような場合は、トラブルシューティングの手段として、最新バージョンのMDEをアンインストールしてマシンに再インストールします。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Microsoft Defender ポータルの [デバイス] ページのデバイス セキュリティ設定管理登録状態のスクリーンショット。](media/mde-security-integration/defender-enrollment-validation.png)

![Intune管理センターのデバイス ページのスクリーンショット。デバイスの [管理対象] 状態が強調表示されています。](media/mde-security-integration/intune-enrollment-validation.png)

![Microsoft Azure portalの [すべてのデバイス] ページのスクリーンショット。デバイスの例が強調表示されています。](media/mde-security-integration/azure-enrollment-validation.png)

![[Configuration Managerを使用してセキュリティ設定を管理する] トグルが [オフ] に設定されていることを示す Defender ポータルのスクリーン ショット。](media/mde-security-integration/disable-configuration-manager-toggle.png)