Environmental requirements for Skype for Business Server 2015

概要:Skype for Business Server 2015 のサーバー以外の要件を構成します。 これらに該当するのは、Active Directory、DNS、証明書、ファイル共有など、展開を実行する前に構成しようとするさまざまな事項です。

Skype for Business Server 2015 の環境要件は何ですか? このトピックでは、直接サーバーに関連しないすべてのものが含まれているため、クリックする必要はありません。 サーバーの前提条件をお探しの場合は、Skype for Business Server 2015 ドキュメントのサーバー要件をチェックできます。ネットワーク計画も個別に文書化されています。 それ以外の場合は、この記事に記載されている内容を次に示します。

Active Directory

サーバーとサービスの構成データの多くは、2015 年Skype for Business Server中央管理ストアに格納されますが、Active Directory には引き続きいくつかの情報が格納されています。

| Active Directory オブジェクト | オブジェクトの種類 |

|---|---|

| スキーマ拡張 |

ユーザー オブジェクトの拡張 |

| Lync Server 2013 および Lync Server 2010 の拡張機能。以前のサポートされているバージョンとの下位互換性を維持します。 |

|

| データ |

ユーザーの SIP URI と他のユーザー設定 |

| アプリケーションの連絡先オブジェクト (応答グループ アプリケーションや会議アテンダント アプリケーションなど)。 |

|

| 下位互換性について公開されたデータ。 |

|

| 中央管理ストアのサービス制御ポイント (SCP)。 |

|

| Kerberos 認証のアカウント (オプションのコンピューター オブジェクト)。 |

ドメイン コントローラー用の OS

では、どのドメイン コントローラー OS を使用できますか? 次の一覧があります。

Windows Server 2019 (Skype for Business Server 2015 累積的な更新プログラム 5 以降が必要)

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

次に、Skype for Business Server 2015 をデプロイするすべてのドメインのドメイン機能レベルと、2015 年Skype for Business Server展開するすべてのフォレストのフォレストの機能レベルは、次のいずれかである必要があります。

Windows Server 2019 (Skype for Business Server 2015 累積的な更新プログラム 5 以降が必要)

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

これらの環境で読み取り専用ドメイン コントローラーを使用できますか? 確かに、Skype for Business Serverと同じサイトで使用可能な書き込み可能なドメイン コントローラーがある限り。

ここで、Skype for Business Server 2015 では単一ラベルドメインがサポートされていないことを理解することが重要です。 単一ラベルのドメインがどのようなものかを把握しておいてください。 contoso.local というラベルが付いたルート ドメインがある場合は、問題ありません。 local という名前のルート ドメインがある場合、これは機能せず、結果としてサポートされません。 これについてもう少し詳しくは、 このサポート技術情報の記事をご覧ください。

Skype for Business Server 2015 では、ドメイン名の変更もサポートされていません。 本当にこれを行う必要がある場合は、Skype for Business Server 2015 をアンインストールし、ドメインの名前を変更してから、2015 Skype for Business Server再インストールする必要があります。

最後に、ロックダウンされた AD DS 環境を持つドメインを扱っている可能性があります。これで問題は発生しません。 Deployment ドキュメントで、Skype for Business Server 2015 をそのような環境にデプロイする方法について詳しく説明します。

Active Directory トポロジ

Skype for Business Server 2015 のサポートされるトポロジは次のとおりです。

単一のドメインを含む単一のフォレスト

単一のツリーと複数のドメインを含む単一のフォレスト

複数のツリーと不整合の名前空間を含む単一のフォレスト

中央フォレスト トポロジの複数のフォレスト

リソース フォレスト トポロジの複数のフォレスト

Exchange Online を使用する Skype for Business リソース フォレスト トポロジの複数フォレスト

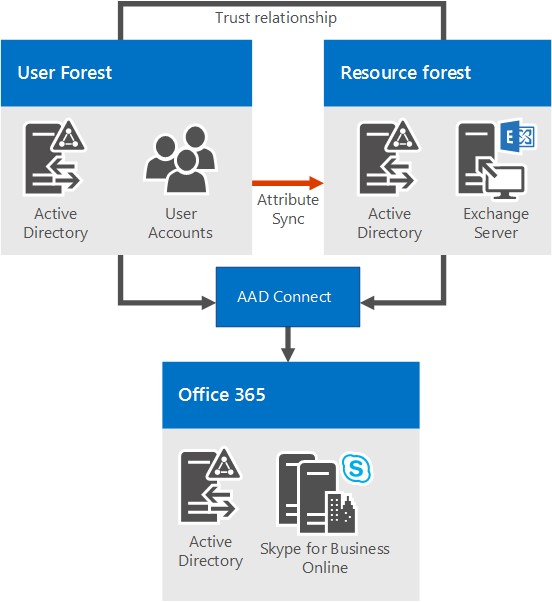

Skype for Business Online と Microsoft Entra Connect を使用したリソース フォレスト トポロジ内の複数のフォレスト

環境内のトポロジや、2015 年をインストールする前に設定する必要がある可能性のあるものを判断するのに役立つ図と説明Skype for Business Server用意されています。 簡単にするために、次のキーも含まれています。

単一のドメインを含む単一のフォレスト

これはこれより簡単ではなく、単一のドメイン フォレストです。これは一般的なトポロジです。

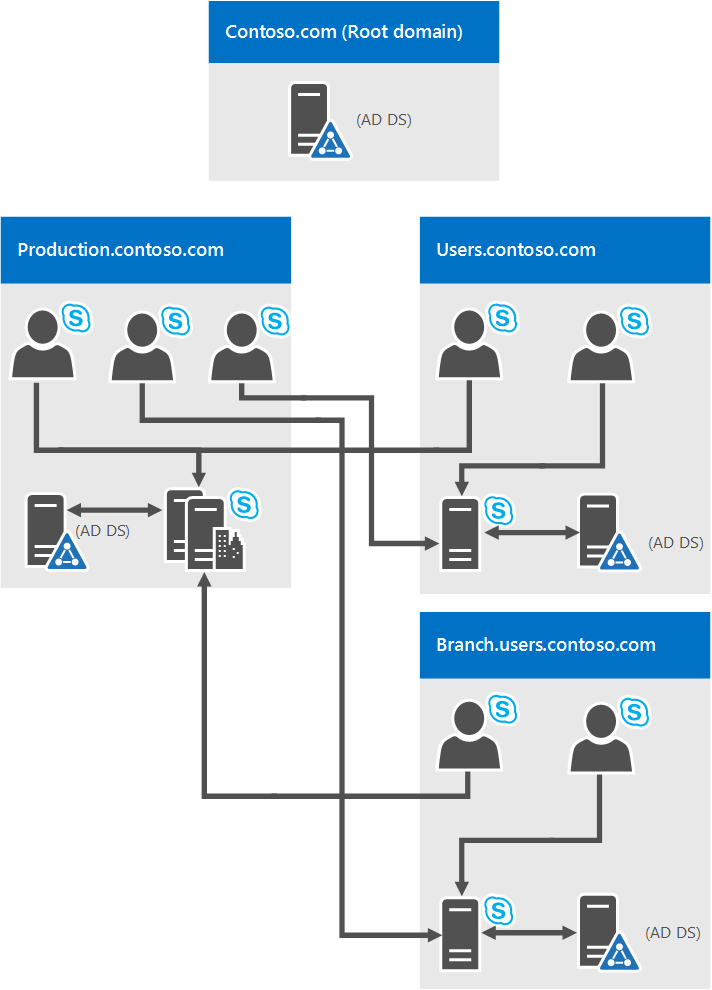

単一のツリーと複数のドメインを含む単一のフォレスト

この図は、1 つのフォレストをもう一度示していますが、1 つ以上の子ドメインもあります (この例では 3 つあります)。 そのため、ユーザーが作成されるドメインは、2015 Skype for Business Server展開されるドメインとは異なる場合があります。 なぜこのことを心配するのですか? Skype for Business Server フロントエンド プールをデプロイする場合、そのプール内のすべてのサーバーが 1 つのドメインに存在する必要があります。 Skype for Business Serverの Windows ユニバーサル管理者グループのサポートを通じて、クロスドメイン管理を行うことができます。

上の図に戻ると、1 つのドメインのユーザーが子ドメイン内にある場合でも、同じドメインまたは異なるドメインのSkype for Business Server プールにアクセスできることがわかります。

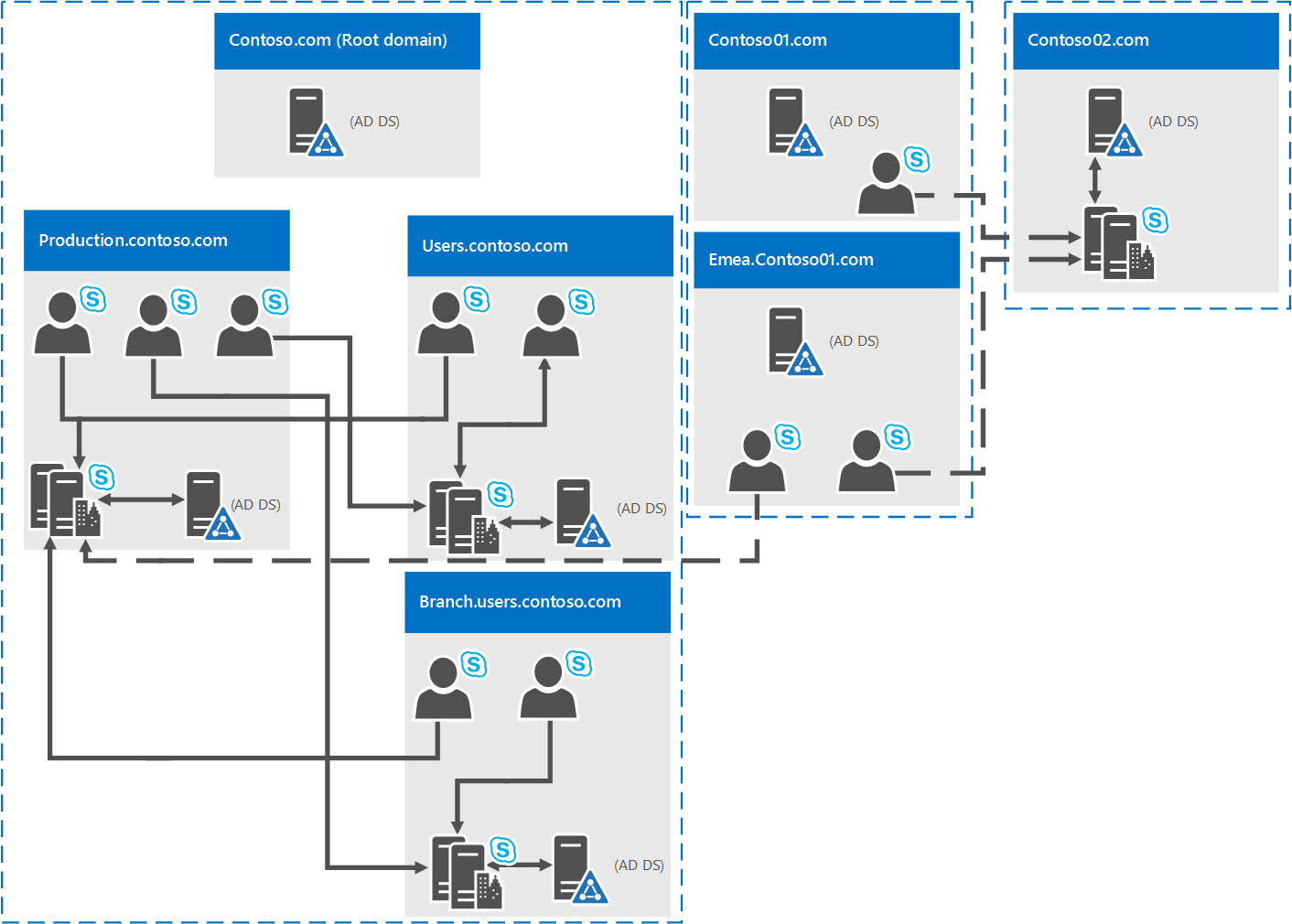

複数のツリーと不整合の名前空間を含む単一のフォレスト

1 つのフォレストがあるが、そのフォレスト内には複数のドメインがあり、別の AD 名前空間を持つ、この図のようなトポロジがある可能性があります。 その場合、3 つの異なるドメインのユーザーが 2015 年Skype for Business Serverアクセスしているため、この図は良い図です。 実線は、自分のドメイン内のSkype for Business Server プールにアクセスしていることを示し、破線は別のツリー内のプールに完全に移動することを示します。

図のように、同一のドメイン、同一のツリーだけでなく、異なるツリーのユーザーも正常にプールにアクセスできます。

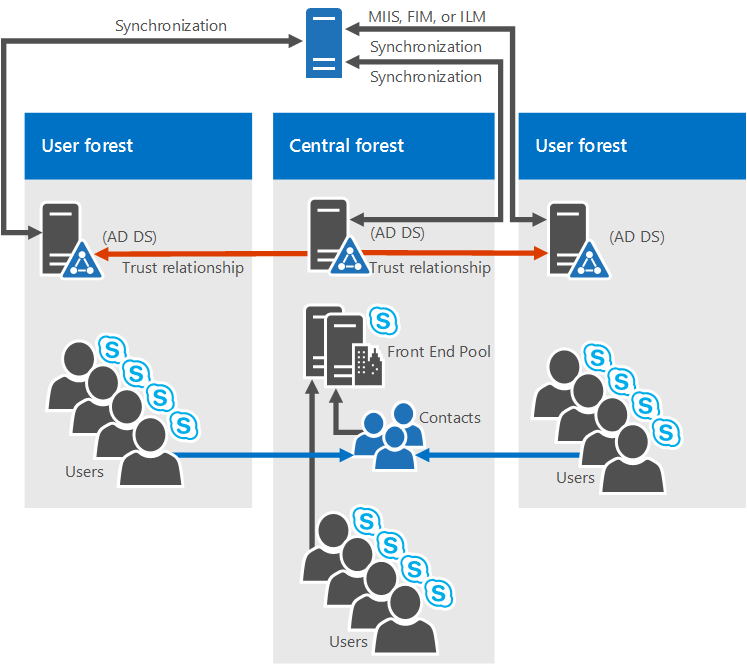

中央フォレスト トポロジの複数のフォレスト

Skype for Business Server 2015 では、中央フォレスト トポロジで構成された複数のフォレストがサポートされます。 これが自分の持っている内容がわからない場合、トポロジの中央フォレストでは、その中のオブジェクトを使用して他のフォレスト内のユーザーを表し、フォレスト内のすべてのユーザーのユーザー アカウントをホストします。

どのように入手すればよいですか? ディレクトリ同期製品 (Forefront Identity Manager、FIM など) は、organizationのユーザー アカウントをその存在全体にわたって管理します。 アカウントがフォレストから作成または削除されると、その変更は中央フォレスト内の対応する連絡先まで同期されます。

明らかに、AD インフラストラクチャがこのトポロジに移行している場合は簡単ではないかもしれませんが、既に存在している場合、またはフォレスト インフラストラクチャを計画している場合は、これが適切な選択になる可能性があります。 Skype for Business Server 2015 のデプロイを 1 つのフォレスト内に一元化し、ユーザーは任意のフォレスト内の他のユーザーの検索、通信、表示を行うことができます。 すべてのユーザーの連絡先の更新は、同期ソフトウェアで自動的に処理されます。

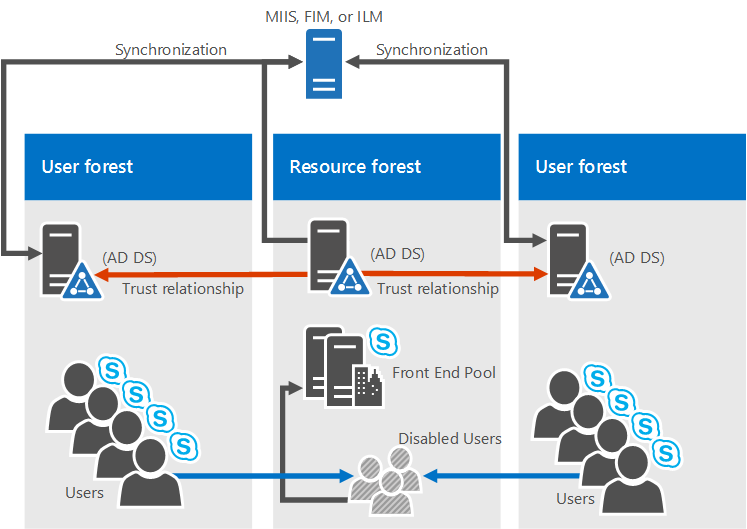

Skype for Business リソース フォレスト トポロジの複数のフォレスト

リソース フォレスト トポロジもサポートされています。フォレストは、Microsoft Exchange ServerやSkype for Business Server 2015 などのサーバー アプリケーションの実行専用です。 このリソース フォレストでは、アクティブなユーザー オブジェクトの同期された表現もホストされますが、ログオンが有効なユーザー アカウントはホストされません。 そのため、リソース フォレストは、ユーザー オブジェクトが存在する他のフォレストの共有サービス環境であり、リソース フォレストとのフォレスト レベルの信頼関係を持ちます。

Exchange Serverは、Skype for Business Serverと同じリソース フォレストまたは別のフォレストにデプロイできます。

この種類のトポロジSkype for Business Server 2015 をデプロイするには、ユーザー フォレスト内のユーザー アカウントごとに、リソース フォレストに無効なユーザー オブジェクトを 1 つ作成します (Microsoft Exchange Serverが既に環境内にある場合は、これを行う可能性があります)。 その後、ライフサイクルを通じてユーザー アカウントを管理するために、ディレクトリ同期ツール (Forefront Identity Manager、FIM など) が必要になります。

Exchange Online を使用する Skype for Business リソース フォレスト トポロジの複数フォレスト

このトポロジは「Skype for Business リソース フォレスト トポロジの複数フォレスト」で説明されるトポロジと同様のものです。

このトポロジでは、1 つ以上のユーザー フォレストがあり、Skype for Business Serverは専用リソース フォレストにデプロイされます。 Exchange Serverは、同じリソース フォレストまたは別のフォレストにオンプレミスにデプロイし、Exchange Onlineとのハイブリッド用に構成できます。また、電子メール サービスは、オンプレミス アカウントのExchange Onlineによって排他的に提供される場合があります。 このトポロジで使用できる図はありません。

Skype for Business Online と Microsoft Entra Connect を使用したリソース フォレスト トポロジ内の複数のフォレスト

このシナリオでは、リソース フォレスト トポロジを使用して、オンプレミスに複数のフォレストがあります。 Active Directory フォレスト間には完全な信頼関係があります。 Microsoft Entra Connect ツールは、オンプレミスのユーザー フォレストと Microsoft 365 または Office 365の間でアカウントを同期するために使用されます。

organizationには Microsoft 365 または Office 365もあり、Microsoft Entra Connect を使用してオンプレミス アカウントを Microsoft 365 またはOffice 365と同期します。 Skype for Businessに対して有効になっているユーザーは、Microsoft 365 または Office 365 を介して有効になり、オンラインSkype for Business。 Skype for Business Serverはオンプレミスにデプロイされていません。

シングル サインオン認証は、ユーザー フォレストにあるActive Directory フェデレーション サービス (AD FS) ファームによって提供されます。

このシナリオでは、Exchange オンプレミス、Exchange Online、ハイブリッド Exchange ソリューションの展開、または Exchange の展開をまったく行わない場合にサポートされます。 (この図は Exchange オンプレミスのみを示していますが、他の Exchange ソリューションも完全にサポートされています)。

ハイブリッド Skype for Business を使用するリソース フォレスト トポロジの複数フォレスト

このシナリオでは、1 つ以上のオンプレミス ユーザー フォレストがあり、Skype for Businessは専用リソース フォレストにデプロイされ、Skype for Business Online を使用してハイブリッド モード用に構成されます。 Exchange Serverは、同じリソース フォレストまたは別のフォレストにオンプレミスでデプロイでき、Exchange Onlineを使用したハイブリッド用に構成できます。 または、電子メール サービスは、オンプレミス アカウントのExchange Onlineによってのみ提供される場合があります。

詳細については、「ハイブリッド Skype for Businessのマルチフォレスト環境を構成する」を参照してください。

ドメイン ネーム システム (DNS)

Skype for Business Server 2015 では、次の理由から DNS が必要です。

DNS を使用すると、Skype for Business Server 2015 で内部サーバーまたはプールを検出でき、サーバー間通信が可能になります。

DNS を使用すると、クライアント マシンは SIP トランザクションに使用されているフロントエンド プールまたは Standard Edition サーバーを検出できます。

会議用の簡易 URL と、これらの会議をホストするサーバーが関連付けられます。

DNS を使用すると、外部ユーザーとクライアント マシンは、インスタント メッセージング (IM) または会議のためにエッジ サーバーまたは HTTP リバース プロキシに接続できます。

これにより、ログインしていない統合通信 (UC) デバイスは、デバイス更新 Web サービスを実行しているフロント エンド プールまたは Standard Edition サーバーを検出して、更新プログラムを取得し、ログを送信できます。

DNS を使用すると、モバイル クライアントでは、デバイス設定で URL を手動入力しなくても Web サービス リソースを自動的に検出できます。

また、DNS は DNS ロード バランシングで使用されます。

Skype for Business Server 2015 では国際化ドメイン名 (IDN) がサポートされていない点に注意してください。

また、DNS 内の任意の名前は、Skype for Business Server 2015 で使用されている任意のサーバーに構成されているコンピューター名と同じであることを覚えておくことを非常に重要です。 具体的には、環境内に短い名前を付けることはできません。トポロジ ビルダーには FQDN が必要です。

これは、ドメインに既に参加しているコンピューターにとっては論理的なようですが、ドメインに参加していないエッジ サーバーがある場合は、ドメイン サフィックスのない短い名前の既定値が設定されている可能性があります。 DNS またはエッジ サーバー、または Skype for Business Server 2015 サーバーまたはプールのいずれの場合も、そうではないことを確認してください。

また、Unicode 文字やアンダースコアは使用しないでください。 標準文字 (A-Z、a-z、0-9、ハイフン) は、外部 DNS とパブリック証明機関でサポートされる文字です (証明書の SN に FQDN を割り当てる必要があります。忘れないでください)。そのため、これを念頭に置いて名前を付ける場合は、多くの悲しみを忘れないでください。

ネットワークの DNS 要件に関するその他の情報については、「計画」ドキュメントの「Networking」を参照してください。

証明書

展開の前の最も重要な作業の 1 つは、証明書を用意することです。 Skype for Business Server 2015 では、トランスポート層セキュリティ (TLS) と相互トランスポート層セキュリティ (MTLS) 接続用の公開キー インフラストラクチャ (PKI) が必要です。 基本的に、標準化された方法で安全に通信するために、Skype for Business Serverは証明機関 (CA) によって発行された証明書を使用します。

2015 年Skype for Business Server証明書を使用するものの一部を次に示します。

クライアントとサーバー間の TLS 接続

サーバー間の MTLS 接続

パートナーの自動 DNS 検出を使用したフェデレーション

インスタント メッセージング (IM) 用のリモート ユーザー アクセス

音声/ビデオ (AV) セッション、アプリケーション共有、および会議への外部ユーザー アクセス

Web アプリケーションと Outlook Web Access (OWA) との通信

そのため、証明書の計画は必須です。 次に、証明書を要求するときに留意する必要があるいくつかの点の一覧を見てみましょう。

すべてのサーバー証明書がサーバーの承認 (サーバー EKU) をサポートしている必要がある。

すべてのサーバー証明書に CRL 配布ポイント (CDP) を含める必要がある。

すべての証明書が、オペレーティング システムでサポートされている署名アルゴリズムによって署名されている必要がある。 Skype for Business Server 2015 では、ダイジェスト サイズの SHA-1 および SHA-2 スイート (224、256、384、512 ビット) がサポートされ、オペレーティング システムの要件を満たすか超えています。

自動登録は、Skype for Business Server 2015 を実行している内部サーバーでサポートされています。

Skype for Business Server 2015 エッジ サーバーでは、自動登録はサポートされていません。

Web ベースの証明書要求を Windows Server 2003 CA に送信する場合は、WINDOWS Server 2003 SP2 または Windows XP を実行しているコンピューターから送信する必要があります。

注意

KB922706 は、Windows Server 2003 証明書サービスの Web 登録について Web 証明書の登録に関わる問題解決をサポートしますが、Windows Server 2008、Windows Vista、または Windows 7 を使用して、Windows Server 2003 CA から証明書を要求できるようにはなりません。

注意

RSASSA-PSS 署名アルゴリズムの使用はサポートされておらず、数ある問題の中でも、ログイン時のエラーや着信転送時の問題につながる可能性があります。

注意

Skype for Business Server 2015 では CNG 証明書はサポートされていません。

暗証キーの長さとして 1024、2048、4096 がサポートされます。 2048 以上のキーの長さはお勧めしません。

既定のダイジェストまたはハッシュ アルゴリズムは RSA です。 ECDH_P256、ECDH_P384、ECDH_P521 のハッシュ アルゴリズムもサポートされます。

そのため、それは考え方が多く、間違いなく、CA から証明書を要求するさまざまな快適なレベルがあります。 計画を可能な限り痛みのないものにするために、以下にさらにガイダンスを示します。

内部サーバー用の証明書

ほとんどの内部サーバーに証明書が必要になります。ほとんどの場合、内部 CA (ドメイン内にある) から証明書を取得します。 必要に応じて、外部の CA (インターネット上に存在する CA) から証明書を要求できます。 どのパブリック CA にアクセスする必要があるか疑問に思う場合は、ユニファイド コミュニケーション証明書パートナーの一覧をチェックできます。

また、Skype for Business Server 2015 がMicrosoft Exchange Serverなどの他のアプリケーションやサーバーと通信する場合も、証明書が必要になります。 この証明書は当然、サポートされている方法でこれらの他のアプリケーションやサーバーが使用できる証明書である必要があります。 Skype for Business Server 2015 やその他の Microsoft 製品では、サーバー間の認証と承認のための Open Authorization (OAuth) プロトコルがサポートされています。 これに関心がある場合は、OAuth と Skype for Business Server 2015 の追加の計画に関する記事があります。

Skype for Business Server 2015 には、SHA-256 暗号化ハッシュ関数を使用して署名された (不要な) 証明書のサポートも含まれています。 SHA-256 を使用する外部アクセスをサポートするには、SHA-256 を使用するパブリック CA が外部証明書を発行する必要があります。

わかりやすくするために、Standard Edition サーバー、フロントエンド プール、およびその他のロールの証明書要件を次の表に示し、架空の contoso.com を例に使用しています (環境に別のものを使用している可能性があります)。 これらはすべて標準の Web サーバー証明書であり、秘密キーはエクスポートできません。 注意すべきその他の点:

サーバーの拡張キー使用法 (EKU) は、証明書ウィザードを使って証明書を要求するときに自動的に構成されます。

各証明書のフレンドリ名は、コンピューター ストアで一意である必要があります。

以下のサンプル名に従って、DNS で sipinternal.contoso.com または sipexternal.contoso.com を構成している場合は、証明書のサブジェクト代替名 (SAN) に追加する必要があります。

Standard Edition サーバーの証明書:

| 証明書 | サブジェクト名/共通名 | サブジェクトの別名 | 例 | 注釈 |

|---|---|---|---|---|

| 既定値 |

プールの FQDN |

プールの FQDN およびサーバーの FQDN SIP ドメインが複数あり、自動クライアント構成が有効な場合は、証明書ウィザードによって、サポートされている各 SIP ドメインの FQDN が検出され、追加されます。 このプールがクライアントの自動ログオン サーバーであり、グループ ポリシーで厳密なドメイン ネーム システム (DNS) マッチングが必要な場合は、sip.sipdomain のエントリ (所有する各 SIP ドメイン用) も必要となります。 |

SN=se01.contoso.com; SAN=se01.contoso.com このプールがクライアントの自動ログオン サーバーであり、グループ ポリシーで厳密な DNS マッチングが必要な場合は、SAN=sip.contoso.com、SAN=sip.fabrikam.com も必要です。 |

Standard Edition サーバーでは、サーバー FQDN はプール FQDN と同じです。 ウィザードでは、セットアップ中に指定した SIP ドメインが検出され、サブジェクトの別名として自動的に追加されます。 また、この証明書はサーバー間認証でも使用できます。 |

| 内部 Web |

サーバーの FQDN |

次のうちのすべて: 内部 Web FQDN (サーバーの FQDN と同じ) および • 単純な URL を満たす • ダイヤルインの単純な URL • 管理単純な URL または • 単純な URL のワイルドカード エントリ |

SN=se01.contoso.com; SAN=se01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com ワイルドカード証明書使用時: SN=se01.contoso.com; SAN=se01.contoso.com; SAN=*.contoso.com |

トポロジ ビルダーで内部 Web FQDN をオーバーライドすることはできません。 会議の簡易 URL が複数存在する場合、それらすべてを SAN として含める必要があります。 簡易 URL エントリではワイルドカード エントリがサポートされます。 |

| 外部 Web |

サーバーの FQDN |

次のうちのすべて: • 外部 Web FQDN および • ダイヤルインの単純な URL • SIP ドメインごとに単純な URL を満たす または • 単純な URL のワイルドカード エントリ |

SN=se01.contoso.com; SAN=webcon01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com ワイルドカード証明書使用時: SN=se01.contoso.com; SAN=webcon01.contoso.com; SAN=*.contoso.com |

複数の Meet 単純な URL がある場合は、それらすべてをサブジェクトの別名として含める必要があります。 簡易 URL エントリではワイルドカード エントリがサポートされます。 |

Enterprise Edition フロントエンド プール内のフロントエンド サーバーの証明書:

| 証明書 | サブジェクト名/共通名 | サブジェクトの別名 | 例 | 注釈 |

|---|---|---|---|---|

| 既定値 |

プールの FQDN |

プールの FQDN およびサーバーの FQDN SIP ドメインが複数あり、自動クライアント構成が有効な場合は、証明書ウィザードによって、サポートされている各 SIP ドメインの FQDN が検出され、追加されます。 このプールがクライアントの自動ログオン サーバーであり、グループ ポリシーで厳密なドメイン ネーム システム (DNS) マッチングが必要な場合は、sip.sipdomain のエントリ (所有する各 SIP ドメイン用) も必要となります。 |

SN=eepool.contoso.com; SAN=eepool.contoso.com; SAN=ee01.contoso.com このプールがクライアントの自動ログオン サーバーであり、グループ ポリシーで厳密な DNS マッチングが必要な場合は、SAN=sip.contoso.com、SAN=sip.fabrikam.com も必要です。 |

このウィザードでは、セットアップ時に指定した SIP ドメインが検出され、サブジェクトの別名に自動的に追加されます。 また、この証明書はサーバー間認証でも使用できます。 |

| 内部 Web |

プールの FQDN |

次のうちのすべて: • 内部 Web FQDN (サーバーの FQDN と同じではありません) • サーバー FQDN • Skype for Business プール FQDN および • 単純な URL を満たす • ダイヤルインの単純な URL • 管理単純な URL または • 単純な URL のワイルドカード エントリ |

SN=ee01.contoso.com; SAN=ee01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com ワイルドカード証明書使用時: SN=ee01.contoso.com; SAN=ee01.contoso.com; SAN=*.contoso.com |

複数の Meet 単純な URL がある場合は、それらすべてをサブジェクトの別名として含める必要があります。 簡易 URL エントリではワイルドカード エントリがサポートされます。 |

| 外部 Web |

プールの FQDN |

次のうちのすべて: • 外部 Web FQDN および • ダイヤルインの単純な URL • 管理単純な URL または • 単純な URL のワイルドカード エントリ |

SN=ee01.contoso.com; SAN=webcon01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com ワイルドカード証明書使用時: SN=ee01.contoso.com; SAN=webcon01.contoso.com; SAN=*.contoso.com |

複数の Meet 単純な URL がある場合は、それらすべてをサブジェクトの別名として含める必要があります。 簡易 URL エントリではワイルドカード エントリがサポートされます。 |

ディレクターの証明書:

| 証明書 | サブジェクト名/共通名 | サブジェクトの別名 | 例 |

|---|---|---|---|

| 既定値 |

ディレクター プール |

ディレクターの FQDN、ディレクター プールの FQDN。 このプールがクライアントの自動ログオン サーバーであり、グループ ポリシーで厳密な DNS 照合が必要な場合は、sip.sipdomain (持っている SIP ドメインごとに) のエントリも必要になります。 |

pool.contoso.com; SAN=dir01.contoso.com このディレクター プールがクライアントの自動ログオン サーバーであり、グループ ポリシーで厳密な DNS 照合が必要な場合は、SAN=sip.contoso.com も必要です。SAN=sip.fabrikam.com |

| 内部 Web |

サーバーの FQDN |

次のうちのすべて: 内部 Web FQDN (サーバーの FQDN と同じ) • サーバー FQDN • Skype for Business プール FQDN および • 単純な URL を満たす • ダイヤルインの単純な URL • 管理単純な URL または • 単純な URL のワイルドカード エントリ |

SN=dir01.contoso.com; SAN=dir01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com ワイルドカード証明書使用時: SN=dir01.contoso.com; SAN=dir01.contoso.com SAN=*.contoso.com |

| 外部 Web |

サーバーの FQDN |

次のうちのすべて: • 外部 Web FQDN および • SIP ドメインごとに単純な URL を満たす • ダイヤルインの単純な URL または • 単純な URL のワイルドカード エントリ |

Director 外部 Web FQDN は、フロント エンド プールまたはフロント エンド サーバーとは異なる必要があります。 SN=dir01.contoso.com; SAN=directorwebcon01.contoso.com SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com ワイルドカード証明書使用時: SN=dir01.contoso.com; SAN=directorwebcon01.contoso.com SAN=*.contoso.com |

スタンドアロン 仲介サーバーの証明書:

| 証明書 | サブジェクト名/共通名 | サブジェクトの別名 | 例 |

|---|---|---|---|

| 既定値 |

プールの FQDN |

プールの FQDN プール メンバー サーバーの FQDN |

SN=medsvr-pool.contoso.net; SAN=medsvr-pool.contoso.net; SAN=medsvr01.contoso.net |

存続可能ブランチ アプライアンスの証明書:

| 証明書 | サブジェクト名/共通名 | サブジェクトの別名 | 例 |

|---|---|---|---|

| 既定値 |

アプライアンスの FQDN |

Sip。<sipdomain> (SIP ドメインごとに 1 つのエントリのみが必要) |

SN=sba01.contoso.net; SAN=sip.contoso.com; SAN=sip.fabrikam.com |

常設チャット サーバー用の証明書

常設チャット サーバーをインストールするときは、Skype for Business Server 2015 内部サーバーで使用されたものと同じ CA によって発行される証明書が必要になります。 これは、ファイルのアップロード/ダウンロード用の常設チャット Web サービスを実行しているサーバーごとに行う必要があります。 常設チャットのインストールを開始する前に、必要な証明書を用意することを強くお勧めします。また、CA が外部の場合は、さらに多くのことを行うことをお勧めします (これらの証明書の発行には少し時間がかかる場合があります)。

外部ユーザー アクセス (エッジ) 用の証明書

Skype for Business Server 2015 では、アクセスと Web 会議のエッジ外部インターフェイスに対する 1 つのパブリック証明書の使用と、すべてエッジ サーバー経由で提供される A/V 認証サービスがサポートされています。 通常、Edge 内部インターフェイスでは内部 CA によって発行されたプライベート証明書が使用されますが、必要に応じて、信頼できる CA からのパブリック証明書も使用できます。

またリバース プロキシ (RP) でも、パブリック証明書を使用して、RP からクライアントへの通信と RP から内部サーバーへの通信を、HTTP (厳密には TLS over HTTP) を使用して暗号化します。

モビリティ用の証明書

モビリティを展開していて、モバイル クライアントの自動検出をサポートしている場合は、モバイル クライアントからのセキュリティで保護された接続をサポートするために、証明書にいくつかの追加のサブジェクト代替名エントリを含める必要があります。

証明書はどれですか? 証明書の自動検出には SAN 名が必要です。

ディレクター プール

フロントエンド プール

リバース プロキシ

以下の各表で、仕様を示します。

ここで、少し事前計画を立てれば良いですが、モビリティを展開せずに 2015 年Skype for Business Serverデプロイしたことがあり、環境内に証明書が既に存在する場合に行き詰まることもあります。 通常、内部 CA を介してそれらを再発行することは非常に簡単ですが、パブリック CA からのパブリック証明書を使用すると、もう少しコストがかかる場合があります。

これが見ている場合で、多数の SIP ドメインがある場合 (SANS の追加コストが高くなります)、HTTPS (既定の構成) を使用するのではなく、最初の自動検出サービス要求に HTTP を使用するようにリバース プロキシを構成できます。 詳細については、「モビリティの計画」を参照してください。

ディレクター プールとフロント エンド プールの証明書の要件:

| 説明 | SAN エントリ |

|---|---|

| 内部自動検出サービス URL |

SAN=lyncdiscoverinternal。<sipdomain> |

| 外部自動検出サービス URL |

SAN=lyncdiscover。<sipdomain> |

SAN=* を使用することもできます。<sipdomain>

リバース プロキシ (パブリック CA) の証明書の要件:

| 説明 | SAN エントリ |

|---|---|

| 外部自動検出サービス URL |

SAN=lyncdiscover。<sipdomain> |

この SAN を、リバース プロキシ上の SSL リスナーに割り当てられる証明書に割り当てる必要があります。

注意

リバース プロキシ リスナーには、外部 Web サービス URL の SAN が含まれます。 たとえば、SAN=skypewebextpool01.contoso.com と dirwebexternal.contoso.com があります (これは省略可能です)。

ファイル共有

Skype for Business Server 2015 では、すべてのファイル ストレージに同じファイル共有を使用できます。 以下の点を考慮する必要があります。

ファイル共有は、直接取り付け記憶域 (DAS) と記憶域ネットワーク (SAN) のいずれかに配置する必要があり、またファイル共有には、分散ファイル システム (DFS) だけでなくファイル ストア用の RAID (Redundant Array of Independent Disks) も含まれます。 WINDOWS SERVER 2012の DFS の詳細については、この DFS ページをチェックしてください。

ファイル共有には共有クラスターをお勧めします。 使用している場合は、Windows Server 2012クラスター化するか、R2 をWindows Server 2012する必要があります。 Windows Server 2008 R2 も許容されます。 最新の Windows の理由 古いバージョンでは、すべての機能を有効にするための適切なアクセス許可がない場合があります。 クラスター管理者を使用してファイル共有を作成できます。この 「クラスターでファイル共有を作成する方法 」の記事は、これらの詳細を確認するのに役立ちます。

注意

ファイル共有にネットワーク接続ストレージ (NAS) は使用できません。ファイル共有には、上記のいずれかの選択肢を利用してください。