Azure に Azure Stack HCI を登録する

適用対象: Azure Stack HCI バージョン 22H2 および 21H2

警告

この記事で説明するデプロイ手順は、古いバージョンの Azure Stack HCI バージョン 22H2 に適用されます。 新しいデプロイでは、一般公開されている最新バージョンの Azure Stack HCI バージョン 23H2 を使用することをお勧めします。 デプロイ手順については、「 Azure Stack HCI バージョン 23H2 デプロイについて」を参照してください。

Azure Stack HCI オペレーティング システムをデプロイし、クラスターを作成したので、Azure に登録する必要があります。

この記事では、Windows Admin Centerまたは PowerShell を使用して Azure に Azure Stack HCI を登録する方法について説明します。 クラスターの登録を管理する方法については、「クラスター登録の 管理」を参照してください。

Azure Stack HCI 登録について

Azure Stack HCI は、Azure サービスとして配信されます。 Azure オンライン サービスの条件に従って、インストールから 30 日以内にクラスターを登録する必要があります。 登録がアクティブになるまで、クラスターは完全にはサポートされません。 デプロイ時にクラスターを Azure に登録しない場合、またはクラスターが登録されていても 30 日を超えて Azure に接続されていない場合、システムでは新しい仮想マシン (VM) の作成や追加は許可されません。 詳細については、「VM を 作成しようとするとジョブが失敗する」を参照してください。

登録後、オンプレミスの Azure Stack HCI クラスターを表す Azure Resource Manager リソースが作成されます。 Azure Stack HCI バージョン 21H2 以降では、クラスターを登録すると、Azure Stack HCI クラスター内の各サーバーのサーバー リソースの Azure Arc が自動的に作成されます。 この Azure Arc 統合により、Azure 管理プレーンが Azure Stack HCI に拡張されます。 Azure Arc 統合を使用すると、Azure リソースとオンプレミス クラスターの間で定期的に情報を同期できます。

前提条件

クラスターの登録を開始する前に、次の前提条件が満たされていることを確認します。

デプロイおよびオンラインの Azure Stack HCI システム。 システムが展開され、すべてのサーバーがオンラインになっていることを確認します。

ネットワーク接続。 Azure Stack HCI は、定期的に Azure パブリック クラウドに接続する必要があります。 ファイアウォールを準備し、プロキシ サーバーを設定する方法については、「 Azure Stack HCI のファイアウォール要件」および「Azure Stack HCIのプロキシ設定を構成する」を参照してください。

Azure サブスクリプションとアクセス許可。 Azure サブスクリプションがあり、クラスター リソースを作成する必要がある Azure リージョンがわかっていることを確認します。 Azure サブスクリプションとサポートされている Azure リージョンの詳細については、「Azure の 要件」を参照してください。

管理コンピューター。 インターネットにアクセスできる管理コンピューターにアクセスできることを確認します。 管理コンピューターは、Azure Stack HCI クラスターを作成したのと同じ Active Directory ドメインに参加している必要があります。

Windows Admin Center。 Windows Admin Centerを使用してクラスターを登録する場合は、次のことを確認してください。

管理コンピューターにWindows Admin Centerをインストールし、Windows Admin Centerを Azure に登録します。 登録には、クラスターの登録に使用する予定ののと同じMicrosoft Entra ID (テナント) ID を使用します。 Azure サブスクリプション ID を取得するには、Azure portal にアクセスし、[サブスクリプション] に移動して、一覧から ID をコピーして貼り付けます。 テナント ID を取得するには、Azure portalにアクセスし、[Microsoft Entra ID] に移動し、テナント ID をコピー/貼り付けます。

Azure China でクラスターを登録するには、バージョン 2103.2 以降Windows Admin Centerインストールします。

Azure ポリシー。 クラスターの登録に干渉する可能性のある競合する Azure ポリシーがないことを確認します。 競合する一般的なポリシーの一部を次に示します。

リソース グループの名前付け: Azure Stack HCI 登録には、リソース グループに名前を付ける構成パラメーターと という 2 つの構成パラメーターが用意されています

-ResourceGroupName-ArcServerResourceGroupName。 リソース グループの名前付けの詳細については、「 Register-AzStackHCI 」を参照してください。 名前付けが既存のポリシーと競合していないことを確認します。リソース グループ タグ: 現在、Azure Stack HCI では、クラスター登録中のリソース グループへのタグの追加はサポートされていません。 ポリシーがこの動作に対応していることを確認してください。

.msi ダウンロード: Azure Stack HCI は、クラスターの登録中にクラスター ノード上の Arc エージェントをダウンロードします。 これらのダウンロードを制限しないようにしてください。

資格情報の有効期間: 既定では、Azure Stack HCI サービスは 2 年間の資格情報の有効期間を要求します。 Azure ポリシーの構成が競合しないことを確認してください。

注意

Arc-for-Server リソース用の別のリソース グループがある場合は、Azure Stack HCI にのみ関連する Arc-for-Server リソースを持つリソース グループを使用することをお勧めします。 Azure Stack HCI リソース プロバイダーには、 ArcServer リソース グループ内の他の Arc-for-Server リソースを管理するためのアクセス許可があります。

登録のための Azure アクセス許可を割り当てる

このセクションでは、Azure portalから、または PowerShell を使用して登録するための Azure アクセス許可を割り当てる方法について説明します。

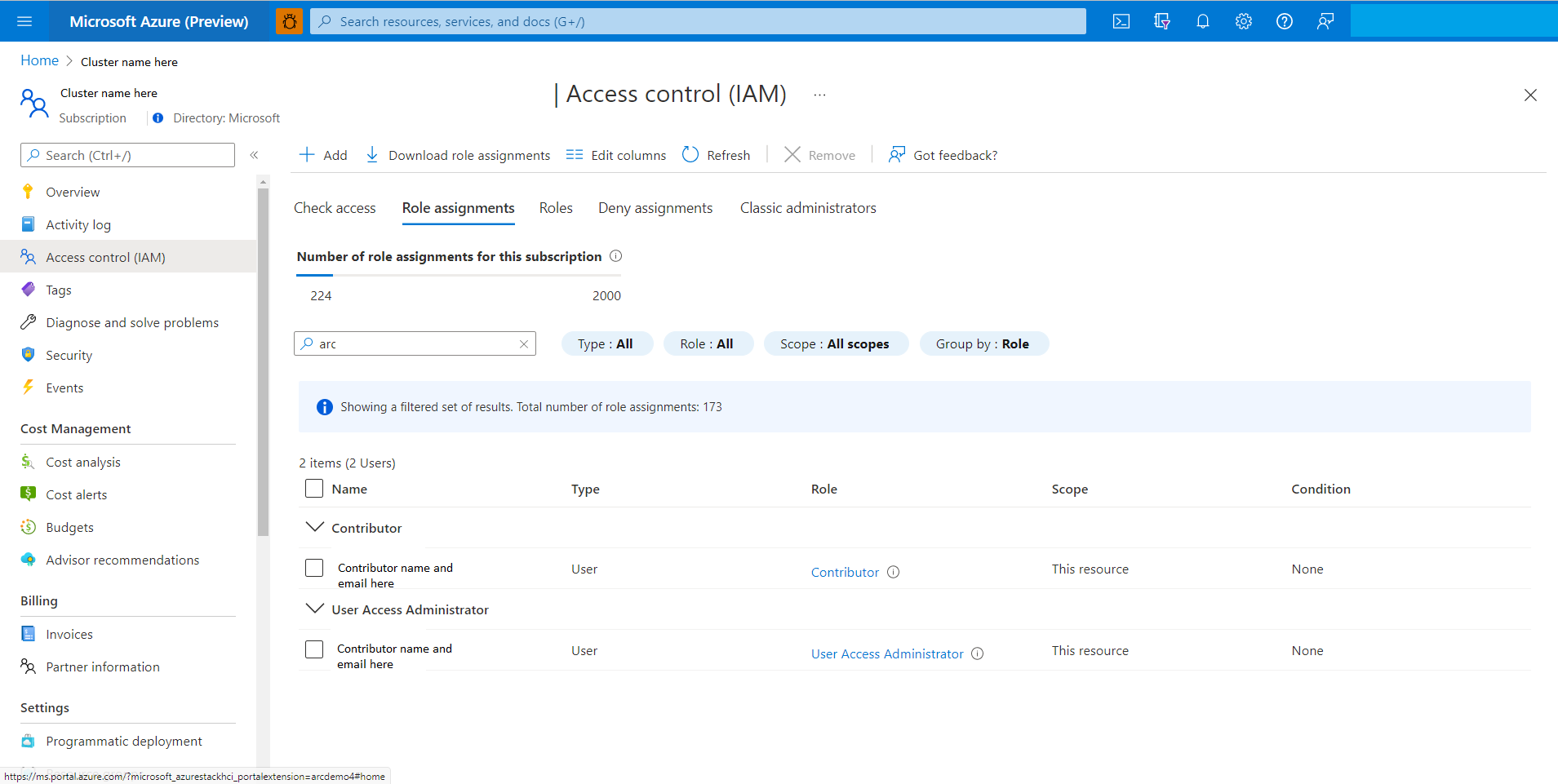

Azure portalから Azure のアクセス許可を割り当てる

Azure サブスクリプションが EA または CSP 経由の場合、Azure サブスクリプション管理者に、Azure サブスクリプションレベルの権限を割り当てるよう依頼してください。

ユーザーアクセス管理者の役割。Azure Stack HCI クラスタの各サーバーを Arc 有効にするために必要です。

共同作成者の役割。Azure Stack HCI クラスターを登録および登録解除するために必要です。

PowerShell を使用して Azure のアクセス許可を割り当てる

管理者によっては、より制限の厳しいオプションを好む場合があります。 この場合、Azure Stack HCI 登録に固有のカスタム Azure ロールを作成できます。 次の手順では、カスタム ロールに対する一般的なアクセス許可のセットを提供します。より制限の厳しいアクセス許可を設定するには、「より制限されたカスタム アクセス許可ロール操作方法使用する」を参照してください。

次の内容で customHCIRole.json という json ファイルを作成します。 必ず

<subscriptionID>を Azure サブスクリプション ID に変更してください。 サブスクリプション ID を取得するには、Azure portal にアクセスし、[サブスクリプション] に移動して、一覧から ID をコピーして貼り付けます。{ "Name": "Azure Stack HCI registration role", "Id": null, "IsCustom": true, "Description": "Custom Azure role to allow subscription-level access to register Azure Stack HCI", "Actions": [ "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Resources/subscriptions/resourceGroups/delete", "Microsoft.AzureStackHCI/register/action", "Microsoft.AzureStackHCI/Unregister/Action", "Microsoft.AzureStackHCI/clusters/*", "Microsoft.Authorization/roleAssignments/write", "Microsoft.Authorization/roleAssignments/read", "Microsoft.HybridCompute/register/action", "Microsoft.GuestConfiguration/register/action", "Microsoft.HybridConnectivity/register/action" ], "NotActions": [ ], "AssignableScopes": [ "/subscriptions/<subscriptionId>" ] }カスタム ロールを作成します。

New-AzRoleDefinition -InputFile <path to customHCIRole.json>ユーザーにカスタム ロールを割り当てます。

$user = get-AzAdUser -DisplayName <userdisplayname> $role = Get-AzRoleDefinition -Name "Azure Stack HCI registration role" New-AzRoleAssignment -ObjectId $user.Id -RoleDefinitionId $role.Id -Scope /subscriptions/<subscriptionid>

これらの権限が必要な理由を次の表に示します。

| アクセス許可 | 理由 |

|---|---|

| "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Resources/subscriptions/resourceGroups/delete" "Microsoft.AzureStackHCI/register/action", "Microsoft.AzureStackHCI/Unregister/Action", "Microsoft.AzureStackHCI/clusters/*","Microsoft.Authorization/roleAssignments/read", | Azure Stack HCI クラスターを登録および登録解除します。 |

| "Microsoft.Authorization/roleAssignments/write"、 "Microsoft.HybridCompute/register/action"、 "Microsoft.GuestConfiguration/register/action"、 "Microsoft.HybridConnectivity/register/action" | サーバーリソースの Arc を登録および登録解除します。 |

クラスターを登録する

Azure Stack HCI クラスターは、Windows Admin Centerまたは PowerShell を使用して登録できます。

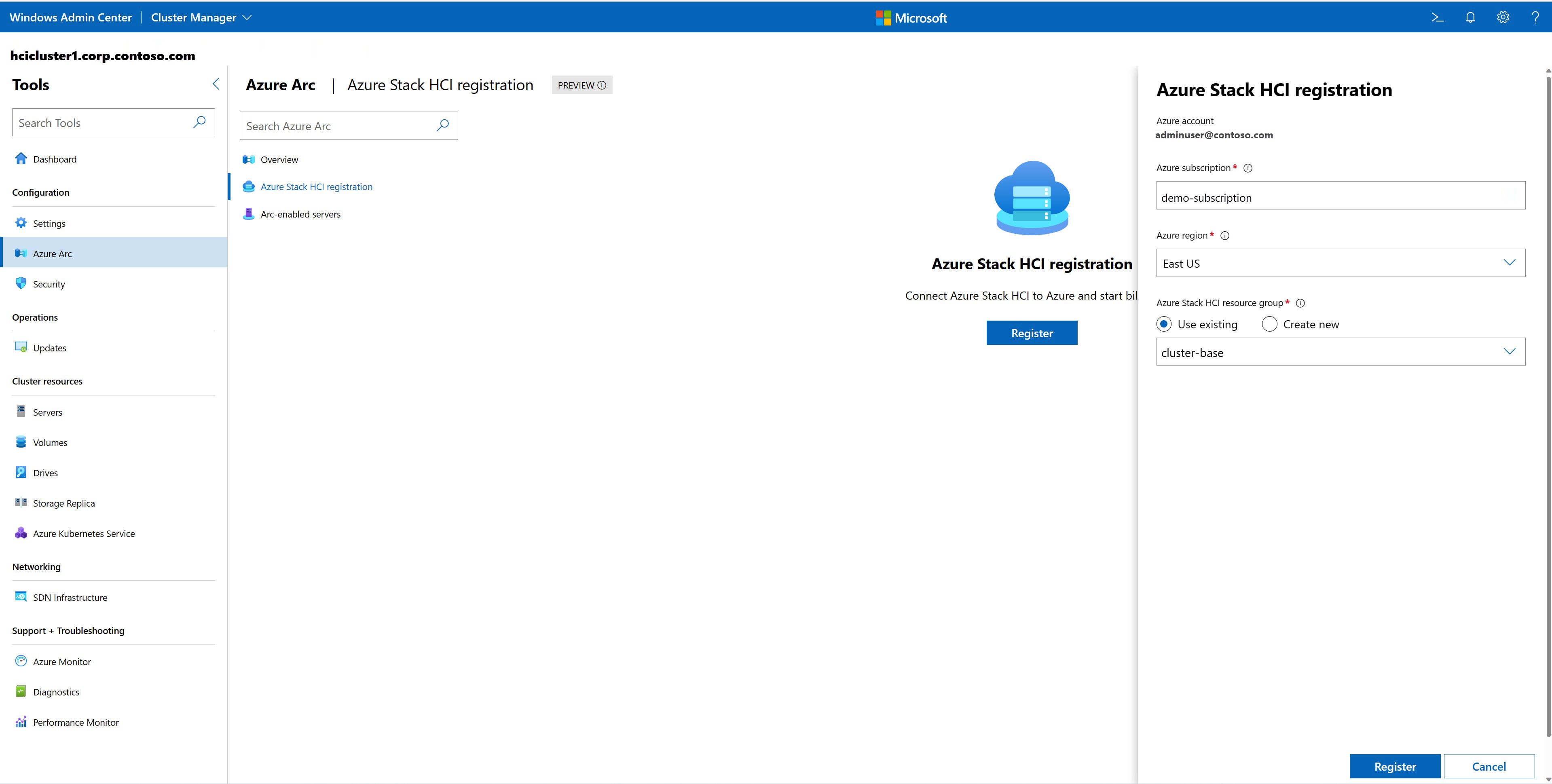

次の手順に従って、Windows Admin Center経由で Azure Stack HCI を Azure に登録します。

すべての前提条件が満たされていることを確認 します 。

Windows 管理 センターを起動し、Azure アカウントにサインインします。 [設定アカウント]> に移動し、[Azure アカウント] で [サインイン] を選択します。

Windows Admin Center で、上部のドロップダウン矢印から [Cluster Manager](クラスター マネージャー) を選択します。

[ クラスター接続] で、登録するクラスターを選択します。

ダッシュボードの [Azure Arc] で、Azure Stack HCI 登録と Arc 対応サーバーの状態をチェックします。

- [未構成] は、クラスターが登録されていないことを意味します。

- [接続済み ] は、クラスターが Azure に登録され、最終日にクラウドに正常に同期されることを意味します。 登録手順の残りの部分をスキップし、「 クラスターを管理してクラスターを 管理する」を参照してください。

クラスターが登録されていない場合は、[ Azure Stack HCI の登録] で [ 登録 ] を選択して続行します。

注意

以前に Azure にWindows Admin Centerを登録していない場合は、今すぐ登録するように求められます。 クラスター登録ウィザードの代わりに、Windows Admin Center の登録ウィザードが表示されます。

クラスターを登録する Azure サブスクリプション ID を指定します。 Azure サブスクリプション ID を取得するには、Azure portal にアクセスし、[サブスクリプション] に移動して、一覧から ID をコピーして貼り付けます。

ドロップダウン メニューから Azure リージョンを選択します。

次のいずれかのオプションを選択して、Azure Stack HCI リソース グループを選択します。

[登録] を選択します。 登録が完了するまで数分かかります。

追加の登録オプション

クラスターを登録するその他のオプションがあります。

クラスターの登録を管理する

クラスターを Azure に登録したら、Windows Admin Center、PowerShell、またはAzure portalを使用してその登録を管理できます。

クラスターの構成と要件によっては、クラスターの登録を管理するために次のアクションを実行する必要がある場合があります。

- 登録と Arc 対応サーバーの状態を表示する

- Azure Arc 統合を有効にする

- クラスター サーバーで Arc エージェントをアップグレードする

- クラスターの登録を解除する

- FAQ を確認する

クラスターの登録を管理する方法については、「クラスター登録の 管理」を参照してください。

次のステップ

この記事に関連する次の管理タスクを実行するには、以下を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示