チュートリアル: Microsoft Entra Domain Services マネージド ドメインを作成して構成する

Microsoft Entra Domain Services では、Windows Server Active Directory と完全に互換性のあるマネージド ドメイン サービス (ドメイン参加、グループ ポリシー、LDAP、Kerberos または NTLM 認証など) が提供されます。 ドメイン コントローラーのデプロイ、管理、パッチの適用を自分で行わなくても、これらのドメイン サービスを使用することができます。 Domain Services は、既存の Microsoft Entra テナントと統合されます。 この統合により、ユーザーは、各自の会社の資格情報を使用してサインインすることができます。また管理者は、既存のグループとユーザー アカウントを使用してリソースへのアクセスをセキュリティで保護することができます。

ネットワークと同期に関して既定の構成オプションを使用してマネージド ドメインを作成するか、それらの設定を手動で定義することができます。 このチュートリアルでは、既定のオプションを使用して、Microsoft Entra 管理センターで Domain Services のマネージド ドメインを作成して構成する方法について説明します。

このチュートリアルでは、次の作業を行う方法について説明します。

- マネージド ドメインの DNS の要件を理解する

- マネージド ドメインの作成

- パスワード ハッシュ同期を有効にする

Azure サブスクリプションをお持ちでない場合は、始める前にアカウントを作成してください。

前提条件

このチュートリアルを完了するには、以下のリソースと特権が必要です。

- 有効な Azure サブスクリプション

- Azure サブスクリプションをお持ちでない場合は、アカウントを作成してください。

- ご利用のサブスクリプションに関連付けられた Microsoft Entra テナント (オンプレミス ディレクトリまたはクラウド専用ディレクトリと同期されていること)。

- 必要に応じて、Microsoft Entra テナントを作成するか、ご利用のアカウントに Azure サブスクリプションを関連付けます。

- Domain Services を有効にするには、テナントでアプリケーション管理者とグループ管理者 の Microsoft Entra ロールが必要です。

- 必須の Domain Services リソースを作成するには、ドメインサービス共同作成者の Azure ロールが必要です。

- ストレージなどの必要なインフラストラクチャを照会できる DNS サーバーを持つ仮想ネットワーク。 一般的なインターネット クエリを実行できない DNS サーバーでは、マネージド ドメインを作成できない可能性があります。

Domain Services では必須ではありませんが、Microsoft Entra テナントには、セルフサービス パスワード リセット (SSPR) を構成することをお勧めします。 SSPR がなくても、ユーザーは自分のパスワードを変更できます。しかし、ユーザーがパスワードを紛失してしまってリセットする必要が生じた場合には SSPR が役立ちます。

重要

マネージド ドメインを作成した後、これを別のサブスクリプション、リソース グループ、リージョンに移動することはできません。 マネージド ドメインをデプロイするときに、最適なサブスクリプション、リソース グループ、リージョンを慎重に選択してください。

Microsoft Entra 管理センターにサインインする

このチュートリアルでは、Microsoft Entra 管理センターを使用してマネージド ドメインを作成して構成します。 作業開始するには、まず Microsoft Entra 管理センターにサインインします。

マネージド ドメインの作成

[Microsoft Entra Domain Services の有効化] ウィザードを起動するには、次の手順を実行します。

Microsoft Entra 管理センター メニューまたはホーム ページで Domain Services を検索し、[Microsoft Entra Domain Services] を選択します。

[Microsoft Entra Domain Services] ページで、[Microsoft Entra Domain Services の作成] を選択します。

マネージド ドメインを作成する Azure サブスクリプションを選択します。

マネージド ドメインが属するリソース グループを選択します。 リソース グループを新規作成するか、既存のリソース グループを選択してください。

マネージド ドメインを作成する際は、DNS 名を指定します。 この DNS 名を選ぶ際のいくつかの考慮事項を次に示します。

- 組み込みドメイン名: 既定では、ディレクトリの組み込みドメイン名が使用されます ( .onmicrosoft.com サフィックス)。 マネージド ドメインに対するインターネット経由での Secure LDAP アクセスを有効にしたい場合、デジタル証明書を作成して、この既定のドメインとの接続をセキュリティで保護することはできません。 .onmicrosoft.com ドメインを所有するのは Microsoft であるため、証明機関 (CA) からは証明書が発行されません。

- カスタム ドメイン名: 最も一般的な方法は、カスタム ドメイン名を指定することです。一般に、貴社が既に所有していて、なおかつルーティング可能なものを指定します。 ルーティング可能なカスタム ドメインを使用すれば、ご利用のアプリケーションをサポートするために必要なトラフィックを正しく送信することができます。

- ルーティング不可能なドメインのサフィックス: 一般に、ルーティング不可能なドメイン名サフィックス (contoso.local など) は避けることをお勧めします。 .local サフィックスはルーティングできないため、DNS 解決で問題の原因となることがあります。

ヒント

カスタム ドメイン名を作成する場合は、既存の DNS 名前空間に注意してください。 サポートされてはいますが、既存の Azure またはオンプレミスの DNS 名前空間とは別のドメイン名も使用できます。

たとえば、contoso.com の既存の DNS 名前空間がある場合、dscontoso.com というカスタム ドメイン名を使用してマネージド ドメインを作成します。 Secure LDAP を使用する必要がある場合は、このカスタム ドメイン名を登録して所有し、必要な証明書を生成する必要があります。

場合によっては、環境内の他のサービス用に追加で DNS レコードを作成したり、環境内に既に存在する 2 つの DNS 名前空間の間に条件付き DNS フォワーダーを作成したりする必要があります。 たとえば、ルート DNS 名を使用するサイトをホストする Web サーバーを実行する場合、名前の競合が発生して、追加の DNS エントリが必要になる可能性があります。

これらのチュートリアルとハウツー記事では、簡略な例として dscontoso.com というカスタム ドメインを使用しています。 すべてのコマンドで、独自のドメイン名を指定してください。

DNS 名には、次の制限も適用されます。

- ドメインのプレフィックスの制限: プレフィックスが 15 文字より長いマネージド ドメインを作成できません。 指定するドメイン名のプレフィックス (たとえば、ドメイン名 dscontoso.com の dscontoso など) は、15 文字以内に収める必要があります。

- ネットワーク名の競合: マネージド ドメインの DNS ドメイン名は、まだ仮想ネットワークに存在していない必要があります。 具体的には、名前の競合につながる次のシナリオをチェックしてください。

- 同じ DNS ドメイン名の Active Directory ドメインが Azure 仮想ネットワーク上に既にあるかどうか。

- マネージド ドメインを有効にする仮想ネットワークに、オンプレミス ネットワークとの VPN 接続があるかどうか。 このシナリオでは、オンプレミス ネットワークに同じ DNS ドメイン名のドメインがないことを確認します。

- その名前の付いた Azure クラウド サービスが Azure 仮想ネットワーク上に既にあるかどうか。

次のように Microsoft Entra 管理センターの [基本] ウィンドウのフィールドに入力して、マネージド ドメインを作成します。

前述のポイントを考慮しながらマネージド ドメインの DNS ドメイン名を入力します。

マネージド ドメインを作成する Azure リージョンを選択します。 Azure Availability Zones がサポートされているリージョンを選択すると、Domain Services リソースが、冗長性強化のために複数のゾーンに分散されます。

ヒント

Availability Zones は、Azure リージョン内の一意の物理的な場所です。 それぞれのゾーンは、独立した電源、冷却手段、ネットワークを備えた 1 つまたは複数のデータセンターで構成されています。 回復性を確保するため、有効になっているリージョンにはいずれも最低 3 つのゾーンが別個に存在しています。

Domain Services を複数のゾーンに分散するために、ご自身で構成するものは何もありません。 Azure プラットフォームでは、ゾーンへのリソース分散が自動的に処理されます。 詳細情報および利用可能なリージョンについては、「Azure の Availability Zones の概要」を参照してください。

パフォーマンスとバックアップの頻度は SKU によって決まります。 マネージド ドメインの作成後、ビジネス上の需要や要件に変化が生じた場合は SKU を変更できます。 詳細については、「Domain Services SKU の概念」を参照してください。

このチュートリアルでは、Standard SKU を選択します。 [基本] ウィンドウは次のスクリーンショットのようになります。

マネージド ドメインをすばやく作成するには、 [確認および作成] を選択して、追加となる既定の構成オプションをそのまま使用します。 この作成オプションを選択した場合は、次の既定値が構成されます。

- IP アドレス範囲 10.0.1.0/24 を使用する仮想ネットワーク (既定では ds-vnet) を作成します。

- IP アドレス範囲 10.0.1.0/24 を使用して、ds-subnet という名前のサブネットを作成します。

- Microsoft Entra ID の "すべて" のユーザーをマネージド ドメインに同期させます。

Note

次の問題のため、仮想ネットワークとそのサブネットにはパブリック IP アドレスを使用しないでください。

IP アドレスの不足: IPv4 パブリック IP アドレスは限られており、その需要は利用可能な供給を超えることがよくあります。 また、IP がパブリック エンドポイントと重複する可能性があります。

セキュリティ リスク: 仮想ネットワークにパブリック IP を使用すると、デバイスがインターネットに直接公開されるため、不正アクセスや潜在的な攻撃のリスクが高まります。 適切なセキュリティ対策を講じないと、デバイスがさまざまな脅威に対して脆弱になる可能性があります。

複雑さ: パブリック IP を使用した仮想ネットワークの管理は、外部 IP 範囲を処理し、ネットワークの適切なセグメンテーションとセキュリティを確保する必要があるため、プライベート IP を使用する場合よりも複雑になる可能性があります。

プライベート IP アドレスを使用することを強くお勧めします。 パブリック IP を使用する場合は、選択したパブリック範囲内で選択した IP の所有者/専用ユーザーであることを確認してください。

[確認および作成] を選択して、これらの既定の構成オプションをそのまま使用します。

マネージド ドメインをデプロイする

ウィザードの [概要] ページで、マネージド ドメインの構成設定を確認します。 ウィザードの任意の手順に戻り、変更を加えることができます。 これらの構成オプションを使用し、マネージド ドメインを一貫した方法で別の Microsoft Entra テナントに再デプロイするには、Automation のテンプレートをダウンロードすることもできます。

マネージド ドメインを作成するには、 [作成] を選択します。 Domain Services のマネージド ドメインの作成後は、特定の構成オプション (DNS 名、仮想ネットワークなど) を変更できないという注意が表示されます。 続行するには、 [OK] を選択します。

マネージド ドメインのプロビジョニングのプロセスは、最大で 1 時間かかることがあります。 Domain Services のデプロイの進行状況を示す通知がポータルに表示されます。

マネージド ドメインが完全にプロビジョニングされると、 [概要] タブには、ドメインの状態が [実行中] であることが示されます。 仮想ネットワークやネットワーク リソース グループなどのリソースへのリンクのデプロイの詳細。

重要

マネージド ドメインは、Microsoft Entra ディレクトリに関連付けられています。 プロビジョニング プロセスの間に、Domain Controller Services と AzureActiveDirectoryDomainControllerServices という 2 つのエンタープライズ アプリケーションが、Domain Services によって Microsoft Entra ディレクトリに作成されます。 これらのエンタープライズ アプリケーションは、マネージド ドメインのサービスを提供するために使用されます。 これらのアプリケーションは削除しないでください。

Azure 仮想ネットワークの DNS 設定を更新する

Domain Services のデプロイに成功したら、接続された他の VM やアプリケーションがマネージド ドメインを使用できるように仮想ネットワークを構成します。 この接続性を確保するには、マネージド ドメインのデプロイ先である 2 つの IP アドレスを指すように仮想ネットワークの DNS サーバー設定を更新します。

マネージド ドメインの [概要] タブに、必要な構成手順がいくつか表示されます。 最初の構成手順は、仮想ネットワークの DNS サーバー設定を更新することです。 DNS 設定が正しく構成されると、この手順は表示されなくなります。

列挙されているアドレスは、仮想ネットワークで使用するためのドメイン コントローラーです。 この例では、10.0.1.4 と 10.0.1.5 がそれらのアドレスに該当します。 これらの IP アドレスは、後から [プロパティ] タブで確認できます。

仮想ネットワークの DNS サーバー設定を更新するには、 [構成] ボタンを選択します。 仮想ネットワークの DNS 設定が自動的に構成されます。

ヒント

前の手順で既存の仮想ネットワークを選択した場合、ネットワークに接続された VM が新しい DNS 設定を取得するのは、再起動後となります。 VM は、Microsoft Entra 管理センター、Microsoft Graph PowerShell、または Azure CLI を使用して再起動できます。

Domain Services のユーザー アカウントを有効にする

Domain Services でマネージド ドメインのユーザーを認証するためには、NT LAN Manager (NTLM) 認証および Kerberos 認証に適した形式のパスワード ハッシュが必要となります。 NTLM 認証と Kerberos 認証に必要な形式のパスワード ハッシュは、ご利用のテナントに対して Domain Services を有効にするまで、Microsoft Entra ID で生成または保存されることはありません。 また、セキュリティ上の理由から、クリアテキスト形式のパスワード資格情報が Microsoft Entra ID に保存されることもありません。 そのため、Microsoft Entra ID では、ユーザーの既存の資格情報に基づいて、これらの NTLM やKerberos のパスワード ハッシュを自動的に生成することはできません。

Note

適切に構成されれば、使用可能なパスワード ハッシュがマネージド ドメインに保存されます。 マネージド ドメインを削除した場合、その時点で保存されていたパスワード ハッシュがあればすべて削除されます。

別のマネージド ドメインを後から作成した場合、Microsoft Entra ID にある同期済みの資格情報は再利用できません。パスワード ハッシュを再度保存するには、パスワード ハッシュ同期を再構成する必要があります。 既にドメイン参加済みの VM またはユーザーがすぐに認証を行うことはできません。Microsoft Entra ID が、新しいマネージド ドメインにパスワード ハッシュを生成して保存する必要があります。

Microsoft Entra Connect クラウド同期は Domain Services ではサポートされていません。 オンプレミスのユーザーがドメインに参加している VM にアクセスできるようにするには、Microsoft Entra Connect を使用して同期されている必要があります。 詳細については、Domain Services と Microsoft Entra Connect のパスワード ハッシュ同期プロセスに関する記事を参照してください。

Microsoft Entra ID に作成されたユーザー アカウントがクラウド専用のアカウントであるか、オンプレミス ディレクトリとの間で Microsoft Entra Connect を使って同期されたアカウントであるかによって、パスワード ハッシュの生成と保存の手順は異なります。

クラウド専用ユーザー アカウントとは、Microsoft Entra 管理センターまたは PowerShell を使用して Microsoft Entra ディレクトリに作成されたアカウントです。 そのようなユーザー アカウントは、オンプレミス ディレクトリとの間で同期されません。

このチュートリアルでは、基本的なクラウド専用ユーザー アカウントを使用することにします。 Microsoft Entra Connect を使用するために別途必要な手順の詳細については、「オンプレミス AD との間で同期されたユーザー アカウントのパスワード ハッシュをマネージド ドメインとの間で同期する」を参照してください。

ヒント

Microsoft Entra ディレクトリにクラウド専用ユーザーと同期済みのユーザーが混在する場合は、両方の手順を実行する必要があります。

クラウド専用ユーザー アカウントの場合、ユーザーは Domain Services を使用する前に各自のパスワードを変更する必要があります。 このパスワード変更プロセスによって、Kerberos 認証と NTLM 認証に使用されるパスワード ハッシュが Microsoft Entra ID に生成されて保存されます。 パスワードが変更されるまで、アカウントは Microsoft Entra ID から Domain Services に同期されません。 テナント内のクラウド ユーザーのうち、Domain Services を使用する必要がある全ユーザーのパスワードを期限切れにして、次回のサインイン時にパスワードの変更を強制するか、または、各自のパスワードを手動で変更するようクラウド ユーザーに指示してください。 このチュートリアルでは、ユーザー パスワードを手動で変更しましょう。

ユーザーが自分のパスワードをリセットできるように、あらかじめ Microsoft Entra テナントをセルフサービス パスワード リセット用に構成しておく必要があります。

クラウド専用ユーザーのパスワードを変更するには、ユーザーが次の手順を実行する必要があります。

https://myapps.microsoft.com で [Microsoft Entra ID アクセス パネル] ページに移動します。

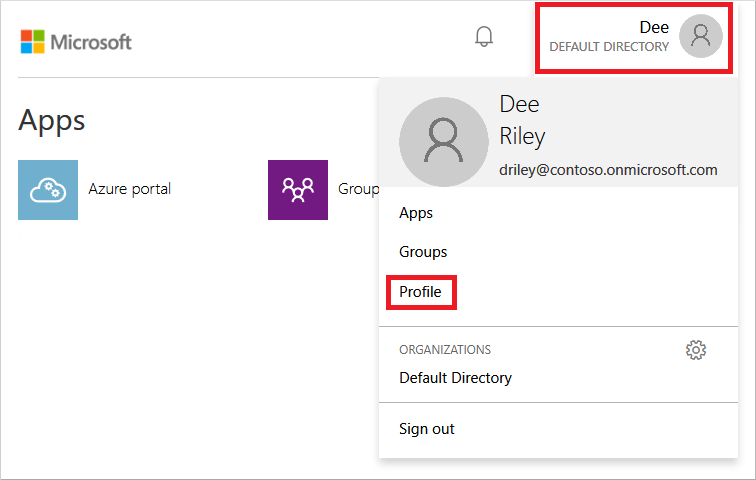

右上隅にあるご自身の名前を選択し、ドロップダウン メニューから [プロファイル] を選択します。

[プロファイル] ページの [パスワードの変更] を選択します。

[パスワードの変更] ページで既存の (古い) パスワードを入力した後、新しいパスワードを入力して、それを確認します。

送信を選択します。

パスワードの変更後、Domain Services で新しいパスワードを使用したり、マネージド ドメインに参加しているコンピューターに正常にサインインしたりできるようになるまでには数分かかります。

次のステップ

このチュートリアルでは、以下の内容を学習しました。

- マネージド ドメインの DNS の要件を理解する

- マネージド ドメインの作成

- 管理ユーザーをドメイン管理に追加する

- Domain Services のユーザー アカウントを有効にしてパスワード ハッシュを生成する

VM をドメインに参加させて、マネージド ドメインを使用するアプリケーションをデプロイする前に、アプリケーション ワークロード用の Azure 仮想ネットワークを構成します。