Microsoft Entra ハイブリッド参加を構成する

Microsoft Entra ID にデバイスを持ち込むことで、クラウドとオンプレミスのリソースにわたるシングル サインオン (SSO) を通して、ユーザーの生産性を最大化できます。 同時に、条件付きアクセスを使用して、リソースへのアクセスを保護できます。

前提条件

- Microsoft Entra Connect バージョン 1.1.819.0 以降。

- Microsoft Entra Connect 同期の構成から既定のデバイス属性を除外しないでください。 Microsoft Entra ID へ同期される既定のデバイス属性の詳細については、「Microsoft Entra Connect によって同期される属性」を参照してください。

- Microsoft Entra ハイブリッド参加にしたいデバイスのコンピューター オブジェクトが、特定の組織単位 (OU) に属している場合は、Microsoft Entra Connect で同期する正しい OU を構成します。 Microsoft Entra Connect を使用してコンピューター オブジェクトを同期する方法の詳細については、「組織単位ベースのフィルタリング」を参照してください。

- Microsoft Entra テナントのハイブリッド ID 管理者の資格情報。

- オンプレミスのActive Directory Domain Services のフォレストごとのエンタープライズ管理者の資格情報。

- (フェデレーションドメインの場合) 少なくとも Active Directory フェデレーションサービス (AD FS) がインストールされた Windows Server 2012 R2 以上。

- ユーザーは、Microsoft Entra ID を使用してデバイスを登録できます。 この設定の詳細情報については、デバイス設定の構成に関する記事の「デバイス設定の構成」の見出しの下にあります。

ネットワーク接続の要件

Microsoft Entra ハイブリッドの参加では、デバイスが組織のネットワーク内から次の Microsoft リソースにアクセスできる必要があります。

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(シームレス SSO を使用しているか、使用する予定の場合)- 組織のセキュリティ トークン サービス (STS) (フェデレーション ドメインの場合)

警告

組織がデータ損失防止や Microsoft Entra テナントの制限などのシナリオのために SSL トラフィックをインターセプトするプロキシ サーバーを使用している場合、https://device.login.microsoftonline.com へのトラフィックが TLS の中断と検査から除外されていることを確認してください。 この URL を除外しないと、クライアント証明書の認証に干渉し、デバイス登録とデバイスベースの条件付きアクセスに問題が発生する可能性があります。

組織がアウトバウンド プロキシ経由でのインターネットへのアクセスを必要とする場合は、Windows 10 以降のコンピューターを Microsoft Entra ID にデバイス登録できるように、Web プロキシ自動発見 (WPAD) を使用することができます。 WPAD の構成と管理の問題に対処するには、「自動検出のトラブルシューティング」を参照してください。

WPAD を使用しない場合は、Windows 10 1709 で始まるグループ ポリシー オブジェクト (GPO) を使用して、コンピューターに WinHTTP プロキシ設定を構成できます。 詳細については、「GPO によってデプロイされる WinHTTP プロキシ設定」を参照してください。

注意

WinHTTP 設定を使用して自分のコンピューター上でプロキシ設定を構成すると、構成されたプロキシに接続できないコンピューターは、インターネットに接続できなくなります。

組織が認証されたアウトバウンド プロキシ経由でのインターネットへのアクセスを必要とする場合、お使いの Windows 10 以降のコンピューターがアウトバウンド プロキシに対して正常に認証されることを確認してください。 Windows 10 以降のコンピューターではマシン コンテキストを使用してデバイス登録が実行されるため、マシン コンテキストを使用してアウトバウンド プロキシ認証を構成します。 構成要件については、送信プロキシ プロバイダーに確認してください。

デバイス 登録接続のテスト スクリプトを使用して、デバイスがシステムアカウントで必要な Microsoft リソースにアクセスできることを確認します。

マネージド ドメイン

ほとんどの組織は、マネージド ドメインを使用して Microsoft Entra ハイブリッド参加をデプロイすると考えられます。 管理対象ドメインでは、シームレスなシングル サインオンによるパスワード ハッシュ同期 (phs)またはパススルー認証 (pta)が使用されます。 マネージド ドメインのシナリオでは、フェデレーションサーバーを構成する必要はありません。

以下のようにマネージド ドメインに対して Microsoft Entra Connect を使用することで Microsoft Entra ハイブリッド参加を構成します。

Microsoft Entra Connect を開き、[構成] を選択します。

[追加のタスク] で、 [デバイス オプションの構成] を選択し、 [次へ] を選択します。

[概要] で [次へ] を選択します。

[Microsoft Entra ID に接続] で、Microsoft Entra テナントのハイブリッド ID 管理者の資格情報を入力します。

[デバイス オプション] で、[Microsoft Entra ハイブリッド参加の構成] を選択してから、[次へ] を選択します。

[デバイスのオペレーティング システム] で、Active Directory 環境内のデバイスで使用されているオペレーティング システムを選択し、 [次へ] を選択します。

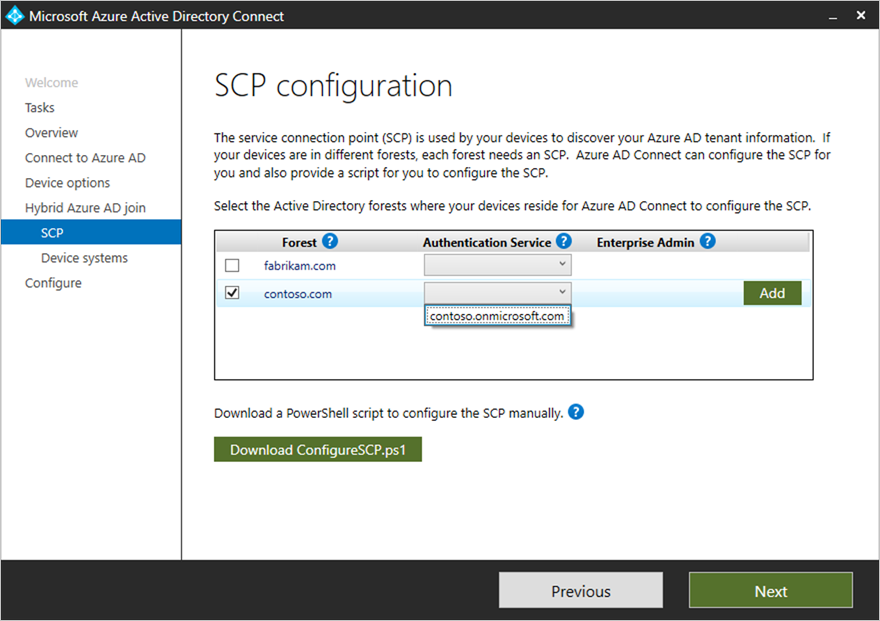

[SCP の構成] で、Microsoft Entra Connect でサービス接続ポイント (SCP) を構成したいフォレストごとに以下の手順を実行した後、[次へ] を選びます。

- フォレストを選択します。

- 認証サービスを選択します。

- [追加] を選択して、エンタープライズ管理者の資格情報を入力します。

[構成の準備完了] で、 [構成] を選択します。

[構成が完了しました] で、 [終了] を選択します。

フェデレーション ドメイン

フェデレーション環境には、以下の要件をサポートする ID プロバイダーが必要です。 Active Directory フェデレーション サービス (AD FS) を使用しているフェデレーション環境がある場合は、以下の要件は既にサポートされています。

- WIAORMULTIAUTHN 要求: この要求は、Windows ダウンレベル デバイスに対して Microsoft Entra ハイブリッド参加を行うために必要です。

- WS-Trust プロトコル: このプロトコルは、Windows の現在の Microsoft Entra ハイブリッド参加済みデバイスを Microsoft Entra ID で認証するために必要です。 AD FS を使用している場合は、次の WS-Trust エンドポイントを有効にする必要があります。

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

警告

adfs/services/trust/2005/windowstransport と adfs/services/trust/13/windowstransport はどちらも、イントラネットに接続するエンドポイントとしてのみ有効にする必要があります。Web アプリケーション プロキシを介してエクストラネットに接続するエンドポイントとしては公開しないでください。 WS-Trust WIndows エンドポイントを無効にする方法の詳細については、プロキシの WS-Trust Windows エンドポイントを無効にする方法に関するセクションを参照してください。 どのエンドポイントが有効になっているかは、AD FS 管理コンソールの [サービス]>[エンドポイント] で確認できます。

以下のようにフェデレーション環境に対して Microsoft Entra Connect を使用することで Microsoft Entra ハイブリッド参加を構成します。

Microsoft Entra Connect を開き、[構成] を選択します。

[追加のタスク] ページで、 [デバイス オプションの構成] を選択し、 [次へ] を選択します。

[概要] ページで、 [次へ] を選択します。

[Microsoft Entra ID に接続] ページで、Microsoft Entra テナントのハイブリッド ID 管理者の資格情報を入力してから、[次へ] を選択します。

[デバイス オプション] ページで、[Microsoft Entra ハイブリッド参加の構成] を選択してから、[次へ] を選択します。

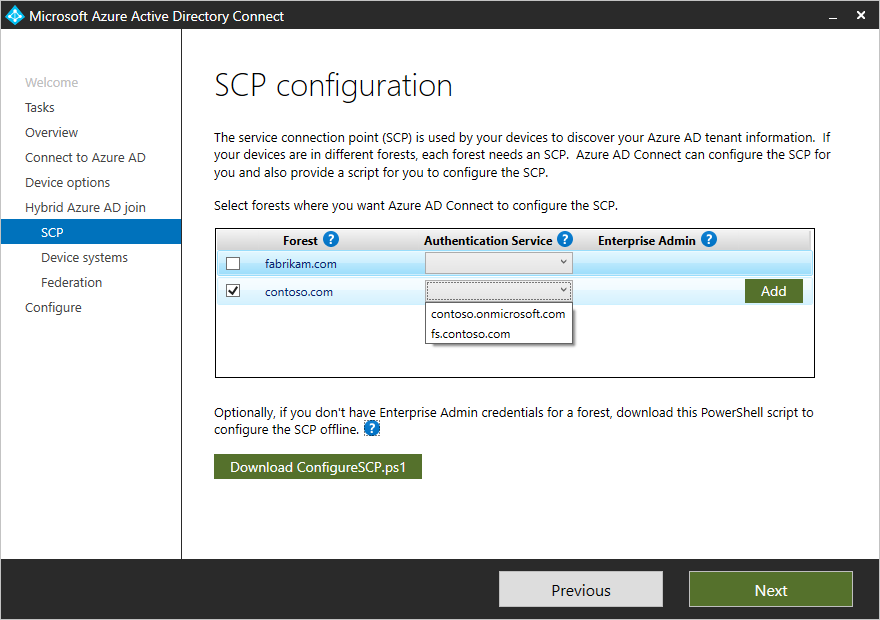

[SCP] ページで、次の手順を実行し、 [次へ] を選択します。

- [フォレスト] を選択します。

- [認証サービス] を選択します。 組織が Windows 10 以降のクライアントのみを使用していて、ユーザーがコンピューターまたはデバイスの同期を構成済みか組織でシームレス SSO が使用されている場合を除き、[AD FS サーバー] を選択する必要があります。

- [追加] を選択して、エンタープライズ管理者の資格情報を入力します。

[デバイスのオペレーティング システム] ページで、対象の Active Directory 環境内のデバイスで使用されているオペレーティング システムを選択し、 [次へ] を選択します。

[フェデレーション構成] ページで、ご自身の AD FS 管理者の資格情報を入力し、 [次へ] を選択します。

[構成の準備完了] ページで、 [構成] を選択します。

[構成が完了しました] ページで、 [終了] を選択します。

フェデレーションに関する注意事項

Windows 10 1803 以降では、AD FS を使用するフェデレーション環境の即時 Microsoft Entra ハイブリッド参加が失敗した場合、Microsoft Entra Connect を利用して、Microsoft Entra ID のコンピューター オブジェクトを同期し、Microsoft Entra ハイブリッド参加のデバイス登録を完了させます。

その他のシナリオ

組織は、完全なロールアウトの前に、環境のサブセット上で Microsoft Entra ハイブリッド参加をテストできます。 対象となるデプロイを完了する手順については、「Microsoft Entra ハイブリッド参加の対象となるデプロイ」の記事で確認できます。 組織には、このパイロットグループ内のさまざまなロールやプロファイルのユーザーのサンプルを含める必要があります。 対象を絞ってロールアウトすると、組織全体に対して有効にする前に、計画で対処されていない可能性のある問題を特定するのに役立ちます。

Microsoft Entra Connect を使用して AD FS を構成できない組織があるかもしれません。 要求を手動で構成する手順については、「Microsoft Entra ハイブリッド参加の手動構成」の記事で確認できます。

米国政府機関向けクラウド (GCCHigh と DoD を含む)

Azure Government の組織の場合、Microsoft Entra ハイブリッド参加では、デバイスが組織のネットワーク内から以下の Microsoft リソースにアクセスできる必要があります。

https://enterpriseregistration.windows.net、https://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(シームレス SSO を使用しているか、使用する予定の場合)

Microsoft Entra ハイブリッド参加のトラブルシューティング

ドメイン参加済み Windows デバイスの Microsoft Entra ハイブリッド参加を行うときに問題が発生した場合は、以下を参照してください。

- dsregcmd コマンドを使用したデバイスのトラブルシューティング

- Windows 最新デバイスの Microsoft Entra ハイブリッド参加のトラブルシューティング

- Windows ダウンレベル デバイスの Microsoft Entra ハイブリッド参加のトラブルシューティング

- 保留中のデバイス状態のトラブルシューティング