外部 ID の ID プロバイダー

ヒント

この記事は、B2B コラボレーション ID プロバイダーを対象としています。 テナントが顧客の ID およびアクセス管理用に構成されている場合は、「顧客用の認証方法と ID プロバイダー」を参照してください。

"ID プロバイダー" では、ID 情報の作成、保守、管理、およびアプリケーションへの認証サービスの提供が行われます。 アプリとリソースを外部ユーザーと共有する場合は、Microsoft Entra ID が共有のための既定の ID プロバイダーです。 Microsoft Entra アカウントまたは Microsoft アカウントを既に持っている外部ユーザーを招待すると、それ以上構成を行わなくても、そのユーザーは自動的にサインインできます。

外部 ID では、さまざまな ID プロバイダーを提供しています。

Microsoft Entra アカウント: ゲスト ユーザーは、Microsoft Entra の職場または学校アカウントを使用して、B2B コラボレーションの招待を利用したり、サインアップ ユーザー フローを完了したりできます。 Microsoft Entra ID は、既定で許可されている ID プロバイダーの 1 つです。 この ID プロバイダーをユーザー フローで使用できるようにするために必要なその他の構成はありません。

Microsoft アカウント: ゲスト ユーザーは、自分自身の個人用 Microsoft アカウント (MSA) を使用して、B2B コラボレーションの招待を引き換えることができます。 セルフサービス サインアップのユーザー フローを設定するときには、許可される ID プロバイダーの 1 つとして Microsoft アカウントを追加できます。 この ID プロバイダーをユーザー フローで使用できるようにするために必要なその他の構成はありません。

ワンタイム パスコードをメールで送信する: ゲストは、招待に応じるとき、または共有リソースにアクセスするときに、一時的なコードを要求できます。 このコードがメール アドレスに送信されます。 その後は、このコードを入力してサインインを続けます。 電子メール ワンタイム パスコード機能では、B2B ゲスト ユーザーが他の手段を使用して認証できないときにユーザーを認証します。 セルフサービス サインアップのユーザー フローを設定するときには、許可される ID プロバイダーの 1 つとして電子メール ワンタイム パスコードを追加できます。 いくつかの設定が必要になります。「電子メール ワンタイム パスコード認証」を参照してください。

Google: Google フェデレーションでは、外部ユーザーが自分の Gmail アカウントでアプリにサインインすることにより、あなたからの招待を利用することができます。 Google フェデレーションは、セルフサービスのサインアップ ユーザー フローでも使用できます。 ID プロバイダーとして Google を追加する方法に関するページを参照してください。

重要

- 2021 年 7 月 12 日以降、Microsoft Entra B2B のお客様が、カスタムまたは基幹業務アプリケーションのセルフサービス サインアップで使用するために新しい Google の統合をセットアップした場合、認証がシステム Web ビューに移動されるまで、Google ID を使用した認証が機能しなくなります。 詳細情報 を参照してください。

- 2021 年の 9 月 30 日より、Google は埋め込みの Web ビューのサインイン サポートを廃止します。 アプリで埋め込み Web ビューを使用してユーザーを認証していて、Google フェデレーションを Azure AD B2C、Microsoft Entra B2B (外部ユーザーの招待用)、またはセルフサービス サインアップで使用している場合、Google Gmail ユーザーが認証されなくなります。 詳細情報 を参照してください。

Facebook: アプリを構築するときに、セルフサービス サインアップを構成し、Facebook フェデレーションを有効にすることで、ユーザーが自分の Facebook アカウントを使用してアプリにサインアップできるようにすることが可能です。 Facebook は、セルフサービス サインアップ ユーザー フローにのみ使用でき、ユーザーがあなたからの招待を利用するときにサインイン オプションとして使用することはできません。 ID プロバイダーとして Facebook を追加する方法に関するページを参照してください。

SAML/WS-Fed ID プロバイダー フェデレーション: SAML または WS-Fed プロトコルをサポートする任意の外部 ID プロバイダーとのフェデレーションを設定することもできます。 SAML/WS-Fed IdP フェデレーションでは、外部ユーザーが自分の既存のソーシャル アカウントまたはエンタープライズ アカウントでアプリにサインインすることにより、あなたからの招待を利用することができます。 SAML/WS-Fed IdP フェデレーションを設定する方法を参照してください。

注意

フェデレーション SAML/WS-Fed IdP は、セルフサービス サインアップ ユーザー フローでは使用できません。

Google、Facebook、または SAML/Ws-Fed ID プロバイダーとのフェデレーションを構成するには、Microsoft Entra テナントの外部 ID プロバイダー管理者またはグローバル管理者である必要があります。

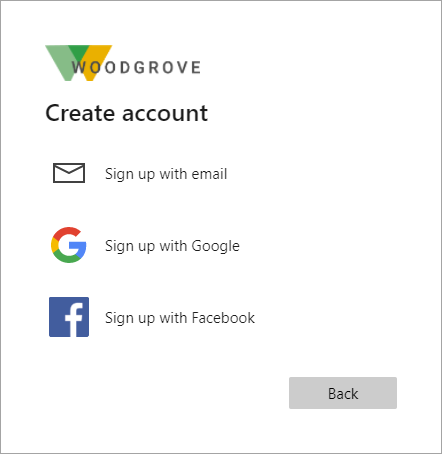

ソーシャル ID プロバイダーの追加

Azure AD はセルフサービス サインアップが既定で有効になっているため、ユーザーは常に Microsoft Entra アカウントを使用してサインアップすることができます。 ただし、Google や Facebook のようなソーシャル ID プロバイダーを含め、その他の ID プロバイダーを有効にできます。 Microsoft Entra テナントでソーシャル ID プロバイダーを設定するには、その ID プロバイダーでアプリケーションを作成し、資格情報を構成します。 クライアントまたはアプリの ID と、クライアントまたはアプリのシークレットを取得して、Microsoft Entra テナントに追加できます。

Microsoft Entra テナントに ID プロバイダーを追加した後、次のようにします。

組織内のアプリまたはリソースに外部ユーザーを招待すると、外部ユーザーはその ID プロバイダーでの自分のアカウントを使用してサインインできるようになります。

アプリに対してセルフサービス サインアップを有効にすると、外部ユーザーは、追加した ID プロバイダーでの自分のアカウントを使用して、アプリにサインアップできます。 サインアップ ページで使用できるようにしたソーシャル ID プロバイダーのオプションから選択できます。

最適なサインイン エクスペリエンスにするには、可能な限り ID プロバイダーとフェデレーションします。これにより、招待されたゲストがアプリにアクセスしたときに、シームレスなサインイン エクスペリエンスを提供できるようになります。

次のステップ

アプリケーションへのサインイン用に ID プロバイダーを追加する方法については、次の記事を参照してください。

- 電子メール ワンタイム パスコード認証を追加する

- 許可されるソーシャル ID プロバイダーとして Google を追加する

- 許可されるソーシャル ID プロバイダーとして Facebook を追加する

- ID プロバイダーが SAML 2.0 または WS-Fed プロトコルをサポートしている組織との SAML/WS-Fed IdP フェデレーションを設定する。 セルフサービス サインアップのユーザー フローでは SAML/WS-Fed IdP フェデレーションを使用できません。