チュートリアル:G Suite を構成し、自動ユーザー プロビジョニングに対応させる

このチュートリアルでは、自動ユーザー プロビジョニングを構成するために G Suite と Microsoft Entra ID の両方で行う必要がある手順について説明します。 構成すると、Microsoft Entra ID で、Microsoft Entra プロビジョニング サービスを使用して、G Suite に対するユーザーおよびグループのプロビジョニングおよびプロビジョニング解除が自動的に行われます。 このサービスが実行する内容、しくみ、よく寄せられる質問の重要な詳細については、「Microsoft Entra ID による SaaS アプリへのユーザー プロビジョニングとプロビジョニング解除の自動化」を参照してください。

Note

このチュートリアルでは、Microsoft Entra ユーザー プロビジョニング サービスの上に構築されるコネクタについて説明します。 このサービスが実行する内容、しくみ、よく寄せられる質問の重要な詳細については、「Microsoft Entra ID による SaaS アプリへのユーザー プロビジョニングとプロビジョニング解除の自動化」を参照してください。

サポートされる機能

- G Suite でユーザーを作成する

- アクセスが不要になった場合に G Suite のユーザーを削除します (注: 同期スコープからユーザーを削除しても、GSuite のオブジェクトは削除されません)

- Microsoft Entra ID と G Suite の間でユーザー属性の同期を維持する

- G Suite でグループとグループ メンバーシップをプロビジョニングする

- G Suite へのシングル サインオン (推奨)

前提条件

このチュートリアルで説明するシナリオでは、次の前提条件目があることを前提としています。

- Microsoft Entra テナント

- プロビジョニングを構成するためのアクセス許可を持つ Microsoft Entra ID のユーザー アカウント (アプリケーション管理者、クラウド アプリケーション管理者、アプリケーション所有者、グローバル管理者など)。

- G Suite テナント

- 管理者アクセス許可を持つ G Suite 上のユーザー アカウント。

手順 1:プロビジョニングのデプロイを計画する

- プロビジョニング サービスのしくみを確認します。

- プロビジョニングの対象ユーザーを決めます。

- Microsoft Entra ID と G Suite の間でマップするデータを決定します。

手順 2: Microsoft Entra ID を使用したプロビジョニングをサポートするように G Suite を構成する

Microsoft Entra ID での自動ユーザー プロビジョニング用に G Suite を構成する前に、G Suite 上で SCIM プロビジョニングを有効にする必要があります。

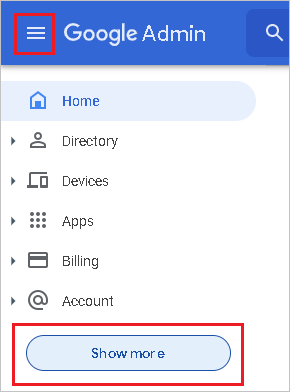

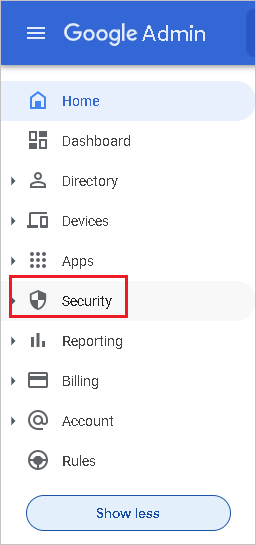

G Suite の管理コンソールに管理者アカウントでサインインし、[メインメニュー] をクリック、[セキュリティ] を選択します。 表示されない場合は、 [詳細を表示] メニューの下に隠れている可能性があります。

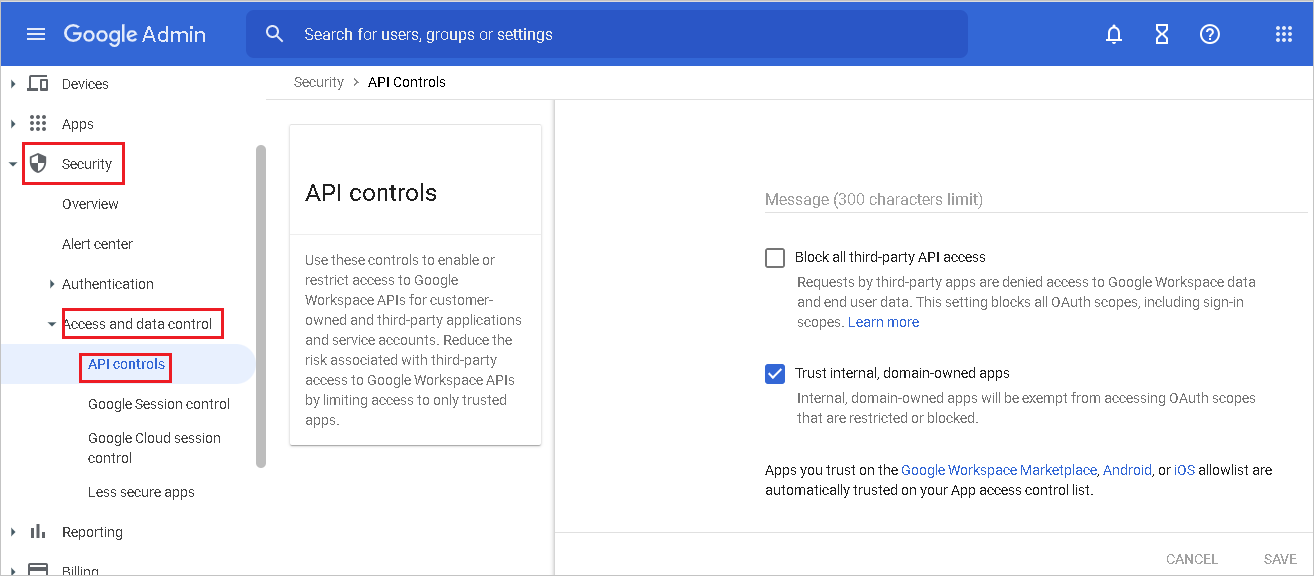

[セキュリティ] ->に移動します。[アクセスとデータ制御] - > [API コントロール] 。[内部アプリ、ドメイン所有アプリを信頼する] のチェックボックスを選択し、[ 保存] をクリックします

重要

G Suite にプロビジョニングしようとしているすべてのユーザーについて、その Microsoft Entra ID でのユーザー名がカスタム ドメインに関連付けられている必要があります。 たとえば G Suite では、bob@contoso.onmicrosoft.com のようなユーザー名は使用できませんが、 bob@contoso.com のようなユーザー名は使用できます。 既存のユーザーのドメインは、ここにある手順に従って変更できます。

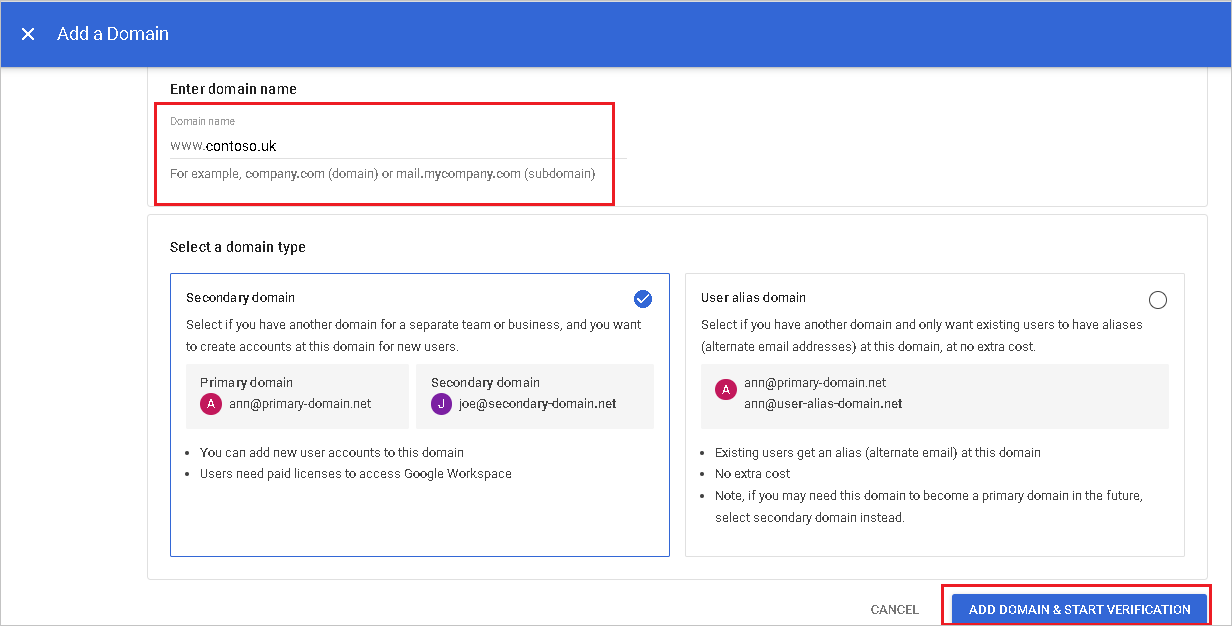

Microsoft Entra ID で目的のカスタム ドメインを追加して検証したら、それらを G Suite で再度検証する必要があります。 G Suite でドメインを検証するには、次の手順を参照してください。

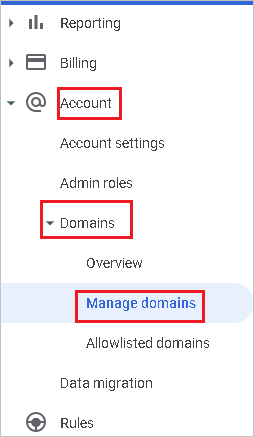

G Suite 管理コンソールで、[アカウント] -> [ドメイン] ->[ドメインの管理] に移動します。

[ドメインの管理] ページで、[ドメインの追加]をクリックします。

[別のドメインを追加] を選択し、追加するドメインの名前を入力します。

[ドメインと開始確認の追加] を選択します。 次に、手順に従って、ドメイン名を所有していることを確認します。 Google でドメインを検証する方法に関する包括的な手順については、「サイトの所有権を確認する」を参照してください。

G Suite に追加する他のすべてのドメインに対して、前の手順を繰り返します。

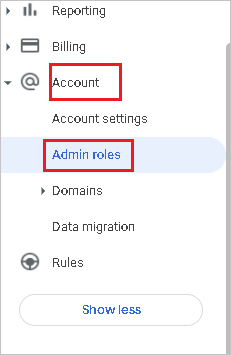

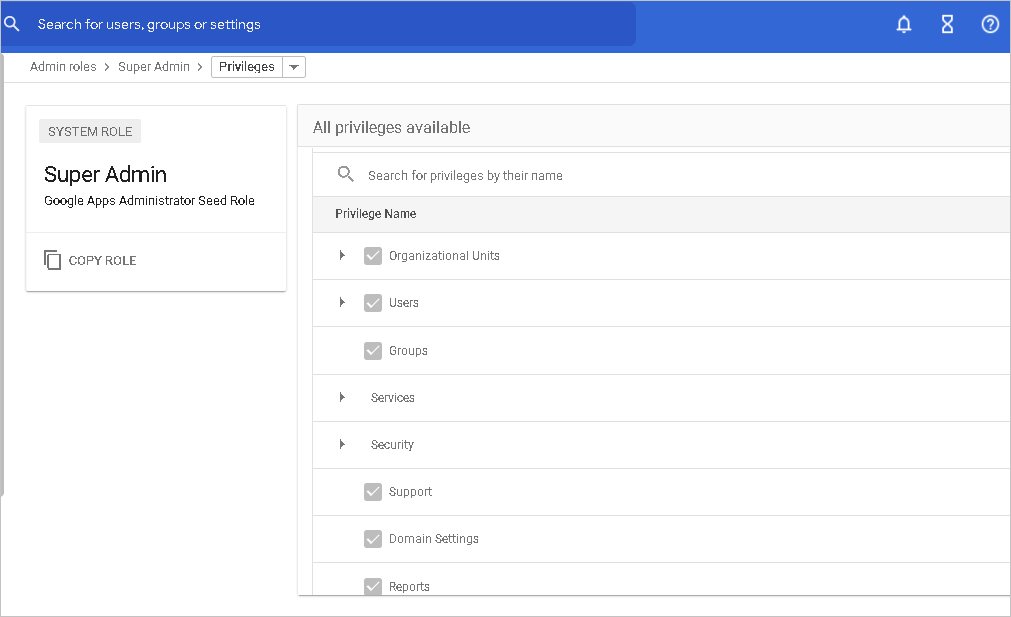

次に、G Suite でユーザー プロビジョニングを管理するためにどの管理者アカウントを使用するかを決定します。 [アカウント]->[管理者 ロール] に移動します。

そのアカウントの [Admin role] (管理者ロール) で、そのロールの [特権] を編集します。 このアカウントをプロビジョニングに使用できるように、 [Admin API Privileges](管理 API の権限) がすべて有効になっていることを確認します。

手順 3: Microsoft Entra アプリケーション ギャラリーから G Suite を追加する

Microsoft Entra アプリケーション ギャラリーから G Suite を追加して、G Suite へのプロビジョニングの管理を開始します。 SSO のために G Suite を以前に設定している場合は、その同じアプリケーションを使用できます。 ただし、統合を初めてテストするときは、別のアプリを作成することをお勧めします。 ギャラリーからアプリケーションを追加する方法の詳細については、こちらを参照してください。

手順 4: プロビジョニングの対象となるユーザーを定義する

Microsoft Entra プロビジョニング サービスを使用すると、アプリケーションへの割り当てやユーザー/グループの属性に基づいてプロビジョニングされるユーザーのスコープを設定できます。 割り当てに基づいてアプリにプロビジョニングされるユーザーのスコープを設定する場合、以下の手順を使用して、ユーザーとグループをアプリケーションに割り当てることができます。 ユーザーまたはグループの属性のみに基づいてプロビジョニングされるユーザーのスコープを設定する場合、こちらで説明されているスコープ フィルターを使用できます。

小さいところから始めましょう。 全員にロールアウトする前に、少数のユーザーとグループでテストします。 プロビジョニングのスコープが割り当て済みユーザーとグループに設定される場合、これを制御するには、1 つまたは 2 つのユーザーまたはグループをアプリに割り当てます。 スコープがすべてのユーザーとグループに設定されている場合は、属性ベースのスコープ フィルターを指定できます。

追加のロールが必要な場合、アプリケーション マニフェストを更新して新しいロールを追加できます。

手順 5: G Suite への自動ユーザー プロビジョニングを構成する

このセクションでは、Microsoft Entra ID でのユーザー割り当てやグループ割り当てに基づいて、TestApp でユーザーが作成、更新、無効化されるように Microsoft Entra プロビジョニング サービスを構成する手順について説明します。

Note

G Suite の Directory API エンドポイントの詳細については、Directory API のリファレンス ドキュメントを参照してください。

Microsoft Entra ID で G Suite の自動ユーザー プロビジョニングを構成するには、次のようにします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

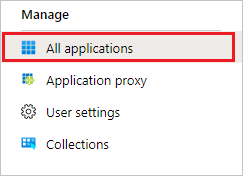

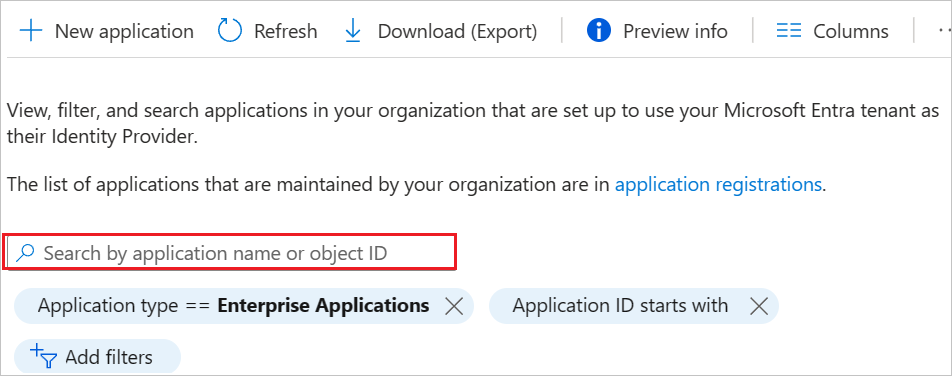

[ID]>[アプリケーション]>[エンタープライズ アプリケーション] の順に移動します。

アプリケーションの一覧で [G Suite] を選択します。

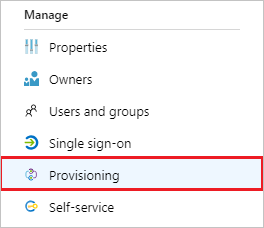

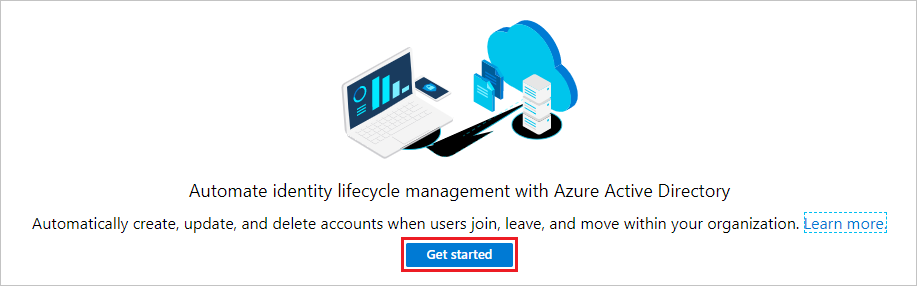

[プロビジョニング] タブを選択します。 [開始] をクリックします。

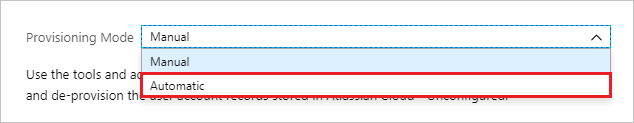

[プロビジョニング モード] を [自動] に設定します。

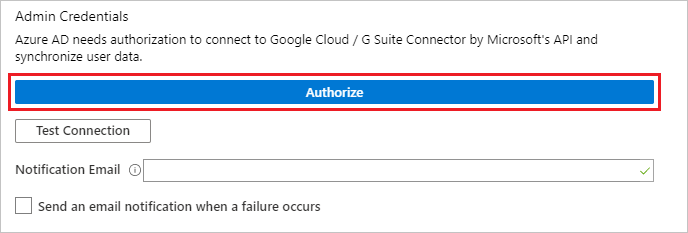

[管理者資格情報] セクション下にある [承認する] をクリックします。 ブラウザーの新しいウィンドウで Google 認可ダイアログ ボックスにリダイレクトされます。

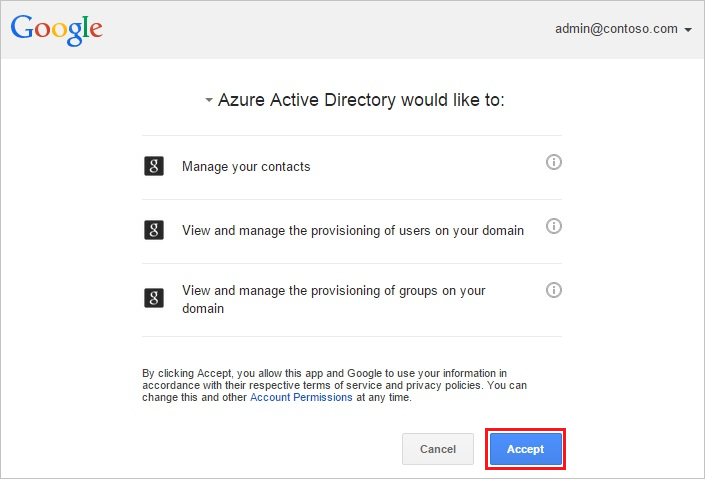

Microsoft Entra に G Suite テナントを変更するためのアクセス許可を付与することを確認します。 [Accept](承認) を選択します。

[接続テスト] を選択して、Microsoft Entra ID で G Suite に接続できることを確認します。 接続できない場合は、使用中の G Suite アカウントに管理者アクセス許可があることを確認してから、もう一度試します。 その後、承認手順を再び試します。

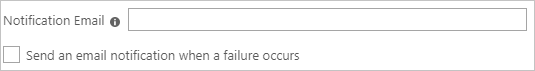

[通知用メール] フィールドに、プロビジョニングのエラー通知を受け取るユーザーまたはグループの電子メール アドレスを入力して、 [エラーが発生したときにメール通知を送信します] チェック ボックスをオンにします。

[保存] を選択します。

[マッピング] セクションで、[Provision Microsoft Entra users](Microsoft Entra ユーザーをプロビジョニングする) を選択します。

[属性マッピング] セクションで、Microsoft Entra ID から G Suite に同期されるユーザー属性を確認します。 [保存] ボタンをクリックして変更をコミットします。

注意

現在、GSuite Provisioning では、一致する属性として primaryEmail の使用のみがサポートされています。

| 属性 | Type |

|---|---|

| primaryEmail | String |

| relations.[type eq "manager"].value | String |

| name.familyName | String |

| name.givenName | String |

| suspended | String |

| externalIds.[type eq "custom"].value | String |

| externalIds.[type eq "organization"].value | String |

| addresses.[type eq "work"].country | String |

| addresses.[type eq "work"].streetAddress | String |

| addresses.[type eq "work"].region | String |

| addresses.[type eq "work"].locality | String |

| addresses.[type eq "work"].postalCode | String |

| emails.[type eq "work"].address | String |

| organizations.[type eq "work"].department | String |

| organizations.[type eq "work"].title | String |

| phoneNumbers.[type eq "work"].value | String |

| phoneNumbers.[type eq "mobile"].value | String |

| phoneNumbers.[type eq "work_fax"].value | String |

| emails.[type eq "work"].address | String |

| organizations.[type eq "work"].department | String |

| organizations.[type eq "work"].title | String |

| addresses.[type eq "home"].country | String |

| addresses.[type eq "home"].formatted | String |

| addresses.[type eq "home"].locality | String |

| addresses.[type eq "home"].postalCode | String |

| addresses.[type eq "home"].region | String |

| addresses.[type eq "home"].streetAddress | String |

| addresses.[type eq "other"].country | String |

| addresses.[type eq "other"].formatted | String |

| addresses.[type eq "other"].locality | String |

| addresses.[type eq "other"].postalCode | String |

| addresses.[type eq "other"].region | String |

| addresses.[type eq "other"].streetAddress | String |

| addresses.[type eq "work"].formatted | String |

| changePasswordAtNextLogin | String |

| emails.[type eq "home"].address | String |

| emails.[type eq "other"].address | String |

| externalIds.[type eq "account"].value | String |

| externalIds.[type eq "custom"].customType | String |

| externalIds.[type eq "customer"].value | String |

| externalIds.[type eq "login_id"].value | String |

| externalIds.[type eq "network"].value | String |

| gender.type | String |

| GeneratedImmutableId | String |

| 識別子 | String |

| ims.[type eq "home"].protocol | String |

| ims.[type eq "other"].protocol | String |

| ims.[type eq "work"].protocol | String |

| includeInGlobalAddressList | String |

| ipWhitelisted | String |

| organizations.[type eq "school"].costCenter | String |

| organizations.[type eq "school"].department | String |

| organizations.[type eq "school"].domain | String |

| organizations.[type eq "school"].fullTimeEquivalent | String |

| organizations.[type eq "school"].location | String |

| organizations.[type eq "school"].name | String |

| organizations.[type eq "school"].symbol | String |

| organizations.[type eq "school"].title | String |

| organizations.[type eq "work"].costCenter | String |

| organizations.[type eq "work"].domain | String |

| organizations.[type eq "work"].fullTimeEquivalent | String |

| organizations.[type eq "work"].location | String |

| organizations.[type eq "work"].name | String |

| organizations.[type eq "work"].symbol | String |

| OrgUnitPath | String |

| phoneNumbers.[type eq "home"].value | String |

| phoneNumbers.[type eq "other"].value | String |

| websites.[type eq "home"].value | String |

| websites.[type eq "other"].value | String |

| websites.[type eq "work"].value | String |

[マッピング] セクションで、[Provision Microsoft Entra groups](Microsoft Entra グループをプロビジョニングする) を選択します。

[属性マッピング] セクションで、Microsoft Entra ID から G Suite に同期されるグループ属性を確認します。 [Matching] (照合) プロパティとして選択されている属性は、更新操作のために G Suite のグループを照合するために使用されます。 [保存] ボタンをクリックして変更をコミットします。

属性 Type email String メンバー String name String description String スコープ フィルターを構成するには、スコープ フィルターのチュートリアルの次の手順を参照してください。

G Suite に対して Microsoft Entra プロビジョニング サービスを有効にするには、[設定] セクションで [プロビジョニング状態] を [オン] に変更します。

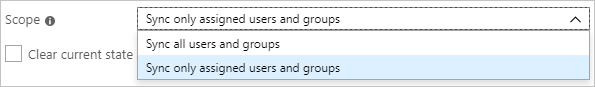

[設定] セクションの [スコープ] で目的の値を選択することによって、G Suite にプロビジョニングするユーザーまたはグループ、あるいはその両方を定義します。

プロビジョニングの準備ができたら、 [保存] をクリックします。

この操作により、 [設定] セクションの [スコープ] で定義したすべてのユーザーとグループの初期同期サイクルが開始されます。 初期サイクルは後続の同期よりも実行に時間がかかります。後続のサイクルは、Microsoft Entra のプロビジョニング サービスが実行されている限り約 40 分ごとに実行されます。

Note

ユーザーが Microsoft Entra ユーザーのメール アドレスを使用する既存の個人/コンシューマー アカウントを既に持っている場合は、何らかの問題が発生する可能性がありますが、ディレクトリ同期を実行する前に Google の転送ツールを使用して解決できます。

手順 6:デプロイを監視する

プロビジョニングを構成したら、次のリソースを使用してデプロイを監視します。

- プロビジョニング ログを使用して、正常にプロビジョニングされたユーザーと失敗したユーザーを特定します。

- 進行状況バーを確認して、プロビジョニング サイクルの状態と完了までの時間を確認します

- プロビジョニング構成が異常な状態になったと考えられる場合、アプリケーションは検疫されます。 検疫状態の詳細については、こちらを参照してください。

トラブルシューティングのヒント

- 同期スコープからユーザーを削除すると、GSuite で無効になりますが、そのユーザーが G Suite から削除されることはありません

グループの PIM を使用した Just-In-Time (JIT) アプリケーション アクセス

グループの PIM を使用すると、Google Cloud / Google Workspace のグループへの Just-In-Time アクセス権を提供し、Google Cloud / Google Workspace の特権グループに永続的にアクセスできるユーザーの数を減らすことができます。

SSO とプロビジョニング用にエンタープライズ アプリケーションを構成する

- Google Cloud / Google Workspace をテナントに追加し、このチュートリアルで説明したようにプロビジョニング用に構成し、プロビジョニングを開始します。

- Google Cloud / Google Workspace のシングル サインオンを構成します。

- すべてのユーザーがアプリケーションにアクセスできるようにするグループを作成します。

- グループを Google Cloud / Google Workspace アプリケーションに割り当てます。

- 前の手順で作成したグループの直接メンバーとしてテスト ユーザーを割り当てるか、アクセス パッケージを使用してグループへのアクセスを提供します。 このグループは、Google Cloud/Google Workspace での永続的な管理者以外のアクセスに使用できます。

グループの PIM を有効にする

- Microsoft Entra ID で 2 つ目のグループを作成します。 このグループは、Google Cloud / Google Workspace での管理者権限へのアクセスを提供します。

- グループを Microsoft Entra PIM の管理下に置きます。

- ロールがメンバーに設定されている PIM のグループの対象としてテスト ユーザーを割り当てます。

- 2 番目のグループを Google Cloud / Google Workspace アプリケーションに割り当てます。

- オンデマンド プロビジョニングを使用して、Google Cloud / Google Workspace でグループを作成します。

- Google Cloud / Google Workspace にサインインし、2 番目のグループに管理タスクを実行するために必要なアクセス許可を割り当てます。

PIM のグループの対象となったエンド ユーザーは、グループ メンバーシップをアクティブ化することで、Google Cloud / Google Workspace のグループへの JIT アクセスを取得できるようになりました。

- ユーザーがアプリケーションにプロビジョニングされるまでにかかる時間

- Microsoft Entra ID Privileged Identity Management (PIM) を使用したグループ メンバーシップのアクティブ化の外部で、ユーザーを Microsoft Entra ID のグループに追加するとき:

- グループ メンバーシップは、次の同期サイクルの間に、アプリケーションでプロビジョニングされます。 同期サイクルは 40 分ごとに実行されます。

- ユーザーが Microsoft Entra ID PIM でグループ メンバーシップをアクティブにするとき:

- グループ メンバーシップは 2 から 10 分でプロビジョニングされます。 一度に行われる要求の数が多い場合、10 秒あたり 5 要求に調整されます。

- 特定のアプリケーションのグループ メンバーシップをアクティブにしようとするユーザーのうち、10 秒の期間内の最初の 5 人については、2 から 10 分以内にアプリケーションでグループ メンバーシップがプロビジョニングされます。

- 特定のアプリケーションのグループ メンバーシップをアクティブにしようとするユーザーのうち、10 秒の期間内の 6 人目以降については、次の同期サイクルの間にアプリケーションでグループ メンバーシップがプロビジョニングされます。 同期サイクルは 40 分ごとに実行されます。 調整の制限は、エンタープライズ アプリケーションごとに行われます。

- Microsoft Entra ID Privileged Identity Management (PIM) を使用したグループ メンバーシップのアクティブ化の外部で、ユーザーを Microsoft Entra ID のグループに追加するとき:

- ユーザーが Google Cloud / Google Workspace の必要なグループにアクセスできない場合は、PIM のログとプロビジョニングのログを調べて、グループ メンバーシップが正常に更新されたことを確認してください。 ターゲット アプリケーションの設計方法によっては、グループ メンバーシップがアプリケーションで有効になるのにさらに時間がかかる場合があります。

- Azure Monitor を使うと、お客様は障害に対するアラートを作成できます。

ログの変更

- 10/17/2020 - G Suite のその他のユーザーおよびグループ属性に対するサポートが追加されました。

- 10/17/2020 - G Suite ターゲットの属性名が、ここで定義されている内容に一致するように更新されました。

- 10/17/2020 - 既定の属性マッピングが更新されました。