仮想ネットワークを使用して Azure API Management の受信または送信トラフィックをセキュリティで保護する

適用対象: 開発者 | Basic | Standard | Standard v2 | Premium

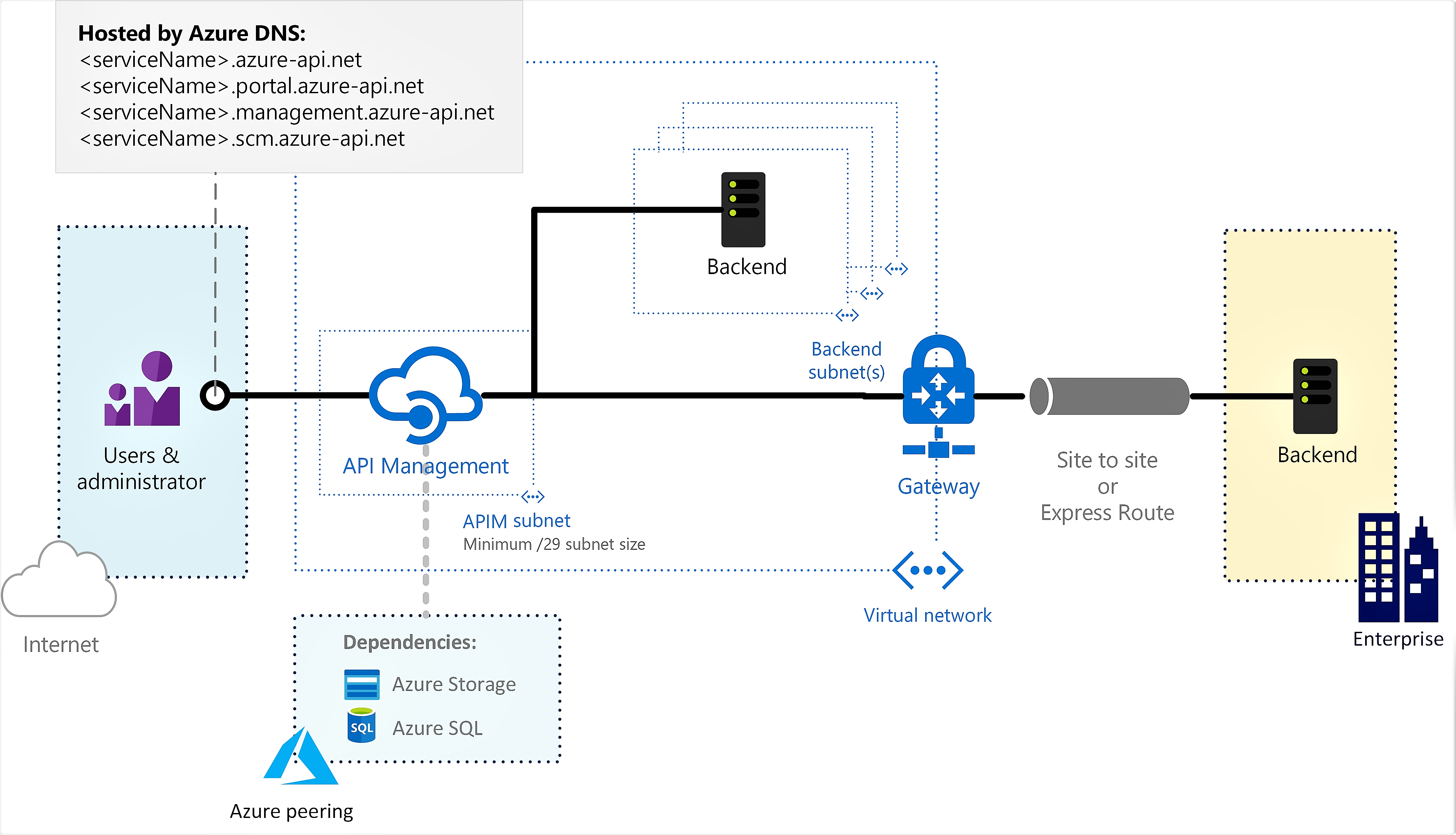

既定では、API Management はパブリック エンドポイントでインターネットからアクセスされ、パブリック バックエンドへのゲートウェイとして機能します。 API Management には、Azure 仮想ネットワークを使用して、API Management インスタンスとバックエンド API へのアクセスをセキュリティで保護するためのオプションがいくつか用意されています。 使用可能なオプションは、API Management インスタンスのサービス レベルによって異なります。

仮想ネットワークのサブセットへのAPI Management インスタンスのインジェクション により、ゲートウェイがネットワーク内のリソースにアクセスできるようにします。

外部または内部の 2 つのインジェクション モードのいずれかを選択できます。 これらは、ゲートウェイとその他の API Management エンドポイントへの受信接続について、インターネットからの接続も許可するか、仮想ネットワーク内からの接続のみを許可するかという点が異なります。

API Management インスタンスと、仮想ネットワーク内のサブネットとの統合。これにより、API Management ゲートウェイは、ネットワーク内で分離された API バックエンドへの送信要求を行うことができます。

"プライベート エンドポイント" を使用した API Management ゲートウェイへのセキュリティ保護されたプライベート受信接続を有効にします。

次の表に、仮想ネットワーク オプションの比較を示します。 詳細については、この記事の後のセクションと詳細なガイダンスへのリンクを参照してください。

| ネットワーク モデル | サポートされるレベル | サポートされているコンポーネント | サポートされているトラフィック | 使用シナリオ |

|---|---|---|---|---|

| 仮想ネットワーク インジェクチョン - 外部 | 開発者、プレミアム | 開発者ポータル、ゲートウェイ、管理プレーン、Git リポジトリ | インターネット、ピアリングされた仮想ネットワーク、Express Route、および S2S VPN 接続に対して受信トラフィックと送信トラフィックを許可できます。 | プライベート バックエンドとオンプレミス バックエンドへの外部アクセス |

| 仮想ネットワーク インジェクチョン - 内部 | 開発者、プレミアム | 開発者ポータル、ゲートウェイ、管理プレーン、Git リポジトリ | ピアリングされた仮想ネットワーク、Express Route、および S2S VPN 接続に対して受信トラフィックと送信トラフィックを許可できます。 | プライベート バックエンドとオンプレミス バックエンドへの内部アクセス |

| 送信統合 | Standard v2 | ゲートウェイのみ | 送信要求トラフィックは、仮想ネットワークの委任されたサブネットでホストされている API に到達できます。 | プライベート バックエンドとオンプレミス バックエンドへの外部アクセス |

| 受信プライベート エンドポイント | Developer、Basic、Standard、Premium | ゲートウェイのみ (マネージド ゲートウェイはサポートされていますが、セルフホステッド ゲートウェイはサポートされていません) | インターネット、ピアリングされた仮想ネットワーク、Express Route、および S2S VPN 接続からの受信トラフィックのみを許可できます。 | API Management ゲートウェイへのクライアント接続をセキュリティで保護する |

仮想ネットワーク インジェクション

VNet インジェクションでは、API Management インスタンスをインターネット以外のルーティング可能なネットワークのサブネトに デプロイ ("インジェクト") します。 仮想ネットワークでの API Management インスタンスは、ネットワーク接続された他の Azure リソースに安全にアクセスでき、さまざまな VPN テクノロジを使ってオンプレミス ネットワークにも接続できます。 Azure VNet の詳細については、最初に Azure Virtual Network の概要に関するページの情報をご覧ください。

Azure portal、Azure CLI、Azure Resource Manager テンプレート、またはその他のツールを構成に使用できます。 API Management がデプロイされるサブネットへの受信トラフィックと送信トラフィックは、ネットワーク セキュリティ グループを使用して制御します。

デプロイの詳細な手順とネットワーク構成については、以下を参照してください。

- API Management インスタンスを仮想ネットワークにデプロイする - 外部モード。

- API Management インスタンスを仮想ネットワークにデプロイする - 内部モード。

- 仮想ネットワークへの API Management インジェクションのネットワーク リソース要件。

アクセス オプション

仮想ネットワークを使用すると、開発者ポータル、API ゲートウェイ、およびその他の API Management エンドポイントを、インターネット (外部モード) または VNet 内 (内部モード) のみのいずれかからアクセスできるように構成できます。

外部: API Management エンドポイントは、パブリック インターネットから外部ロード バランサーを使用してアクセスできます。 ゲートウェイでは、VNet 内のリソースにアクセスできます。

仮想ネットワークにデプロイされているバックエンド サービスにアクセスするには、外部モードで API Management を使用します。

内部: API Management のエンドポイントは、VNet 内から内部ロード バランサーを使用してのみアクセスできます。 ゲートウェイでは、VNet 内のリソースにアクセスできます。

API Management を内部モードで使用するのは、次のようなケースです。

- Azure VPN 接続または Azure ExpressRoute を使用することで、プライベート データセンターでホストされている API へのアクセスを、サード パーティが安全に行うことができるようにします。

- 一般的なゲートウェイを通じてクラウド ベースの API とオンプレミスの API を公開することによって、ハイブリッド クラウドのシナリオを有効にします。

- 単一のゲートウェイ エンドポイントを使用して複数の地理的な場所でホストされている API を管理します。

送信統合

Standard v2 レベルでは、API Management インスタンスが 1 つの接続された VNet で分離された API バックエンドに到達できるようにする VNet 統合がサポートされています。 API Management ゲートウェイ、管理プレーン、および開発者ポータルは、インターネットから公的にアクセス可能です。

送信統合により、API Management インスタンスは、パブリックとネットワーク分離バックエンド サービスの両方に到達できます。

詳細については、「送信接続のためにプライベート VNet と Azure API Management インスタンスを統合する」を参照してください。

受信プライベート エンドポイント

API Management では、API Management インスタンスに対してセキュリティ保護された受信クライアント接続を行うために、プライベート エンドポイントをサポートしています。 セキュリティ保護された各接続では、仮想ネットワークと Azure Private Link からのプライベート IP アドレスが使用されます。

プライベート エンドポイントと Private Link を使うと、次のことが可能になります。

API Management インスタンスへの複数の Private Link 接続を作成します。

プライベート エンドポイントを使って、安全な接続でインバウンド トラフィックを送信します。

ポリシーを使って、プライベート エンドポイントから送信されるトラフィックを区別します。

受信トラフィックをプライベート エンドポイントのみに制限し、データ流出を防ぎます。

重要

詳細については、受信プライベート エンドポイントを使用した API Management へのプライベート接続に関する記事を参照してください。

高度なネットワークの構成

Web アプリケーション ファイアウォールを使用してAPI Management エンドポイントをセキュリティで保護する

API Management インスタンスへのセキュリティで保護された外部アクセスおよび内部アクセスの両方と、プライベート バックエンドとオンプレミス バックエンドにアクセスできる柔軟性が必要なシナリオがあります。 これらのシナリオでは、Web アプリケーション ファイアウォール (WAF) を使用して、API Management インスタンスのエンドポイントへの外部アクセスを管理することを選択できます。

1 つの例として、API Management インスタンスを内部仮想ネットワークにデプロイし、インターネットに接続されている Azure Application Gateway を使用してそのインスタンスへのパブリック アクセスをルーティングすることができます。

詳細については、「内部仮想ネットワーク内の API Management を Application Gateway とデプロイする」を参照してください。

次のステップ

各項目の詳細情報

API Management を使用した仮想ネットワークの構成

- .Azure API Management インスタンスを仮想ネットワークにデプロイする - 外部モード。

- Azure API Management インスタンスを仮想ネットワークにデプロイする - 内部モード。

- プライベート エンドポイントを使って API Management に非公開で接続する

- 送信接続のためにプライベート VNet と Azure API Management インスタンスを統合する

- DDoS 攻撃から Azure API Management インスタンスを保護する

関連記事: