このハブスポーク アーキテクチャでは、参照アーキテクチャである「Azure のハブスポーク ネットワーク トポロジ」および「セキュリティ保護されたハイブリッド ネットワークを実装する」の代替ソリューションを提供します。

"ハブ" は、オンプレミス ネットワークへの接続の中心点として機能する Azure の仮想ネットワークです。 "スポーク" はハブとピアリングする仮想ネットワークであり、ワークロードを分離するために使用できます。 トラフィックは、ExpressRoute または VPN ゲートウェイ接続を経由して、オンプレミスのデータ センターとハブの間を流れます。 このアプローチの主な違いは、ハブを置き換えるためにマネージド サービスとして Azure Virtual WAN (VWAN) を使用しているところにあります。

このアーキテクチャには、標準のハブスポーク ネットワーク トポロジの利点が含まれているほか、新しい利点も導入されています。

既存のハブをフル マネージド VWAN サービスに置き換えることにより、運用上のオーバーヘッドが少なくなります。

管理サービスを利用することで、ネットワーク仮想アプライアンスが不要となり、コストを削減。

Azure Firewall と VWAN で一元的に管理されたセキュリティで保護されたハブを導入することで、設定ミスによるセキュリティ リスクを最小限に抑えられ、セキュリティを強化。

問題の分離: 中央の IT (SecOps、InfraOps) とワークロード (DevOps) の間で実施します。

考えられるユース ケース

このアーキテクチャの一般的な用途には次のようなケースがあります。

ワークロード間の接続に、集中管理と共有サービスへのアクセスが必要な場合。

ファイアウォールなどのセキュリティ側面の集中管理と、各スポークでのワークロードの分離された管理を必要とする企業。

アーキテクチャ

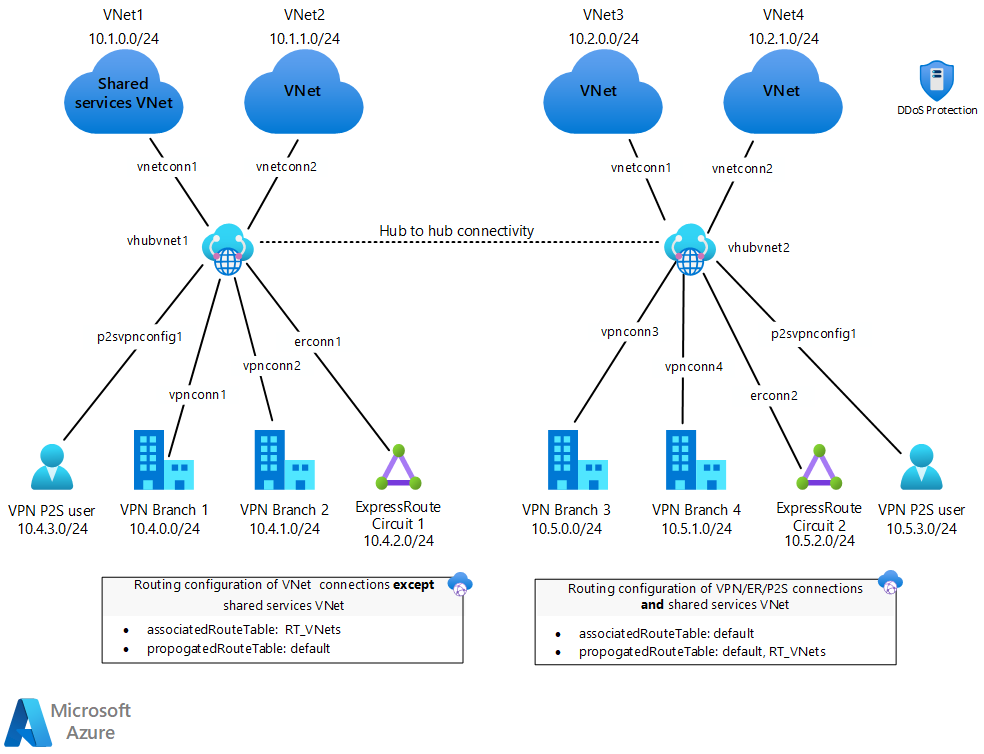

このアーキテクチャの Visio ファイルをダウンロードします。

このアーキテクチャは、次のもので構成されています。

オンプレミス ネットワーク。 組織内で運用されているプライベート ローカル エリア ネットワーク (LAN)。

VPN デバイス: オンプレミス ネットワークへの外部接続を提供するデバイスまたはサービス。

VPN 仮想ネットワーク ゲートウェイまたは ExpressRoute ゲートウェイ。 仮想ネットワーク ゲートウェイにより、オンプレミス ネットワークとの接続に使用する VPN デバイス (または ExpressRoute 回線) に仮想ネットワークを接続できるようになります。

Virtual WAN ハブ。 Virtual WAN は、ハブスポーク トポロジでハブとして使用されます。 ハブはオンプレミス ネットワークへの接続の中心点であり、スポーク仮想ネットワークでホストされるさまざまなワークロードで使用できるサービスをホストする場所です。

セキュリティ保護付き仮想ハブ。 Azure Firewall Manager によって関連するセキュリティおよびルーティング ポリシーが構成された仮想 WAN ハブ。 セキュリティ保護付き仮想ハブには組み込みのルーティングが付属しているため、ユーザー定義ルートを構成する必要はありません。

ゲートウェイ サブネット。 仮想ネットワーク ゲートウェイは、同じサブネット内に保持されます。

スポーク仮想ネットワーク。 ハブスポーク トポロジでスポークとして使用される 1 つ以上の仮想ネットワークです。 スポークは、それ独自の仮想ネットワーク内のワークロードを分離するために使用することができ、他のスポークとは別に管理されます。 各ワークロードには複数の階層が含まれる場合があります。これらの階層には、Azure ロード バランサーを使用して接続されている複数のサブネットがあります。

仮想ネットワーク ピアリング。 VNet ピアリング接続を使用して、2 つの仮想ネットワークを接続できます。 ピアリング接続は、仮想ネットワーク間の低遅延で非推移的な接続です。 ピアリングが完了すると、仮想ネットワークにより Azure のバックボーンを使用してトラフィックが交換されます。ルーターは必要ありません。 ハブスポーク ネットワーク トポロジでは、仮想ネットワーク ピアリングを使用して、ハブを各スポークに接続します。 Azure Virtual WAN により、ハブ間の推移性が可能になります。これはピアリングを使用するだけでは可能になりません。

Components

代替

ハブスポーク アーキテクチャは、カスタマー マネージド ハブ インフラストラクチャと Microsoft マネージド ハブ インフラストラクチャの 2 つの方法で実現できます。 どちらの場合も、スポークは仮想ネットワーク ピアリングを使用してハブに接続されます。

利点

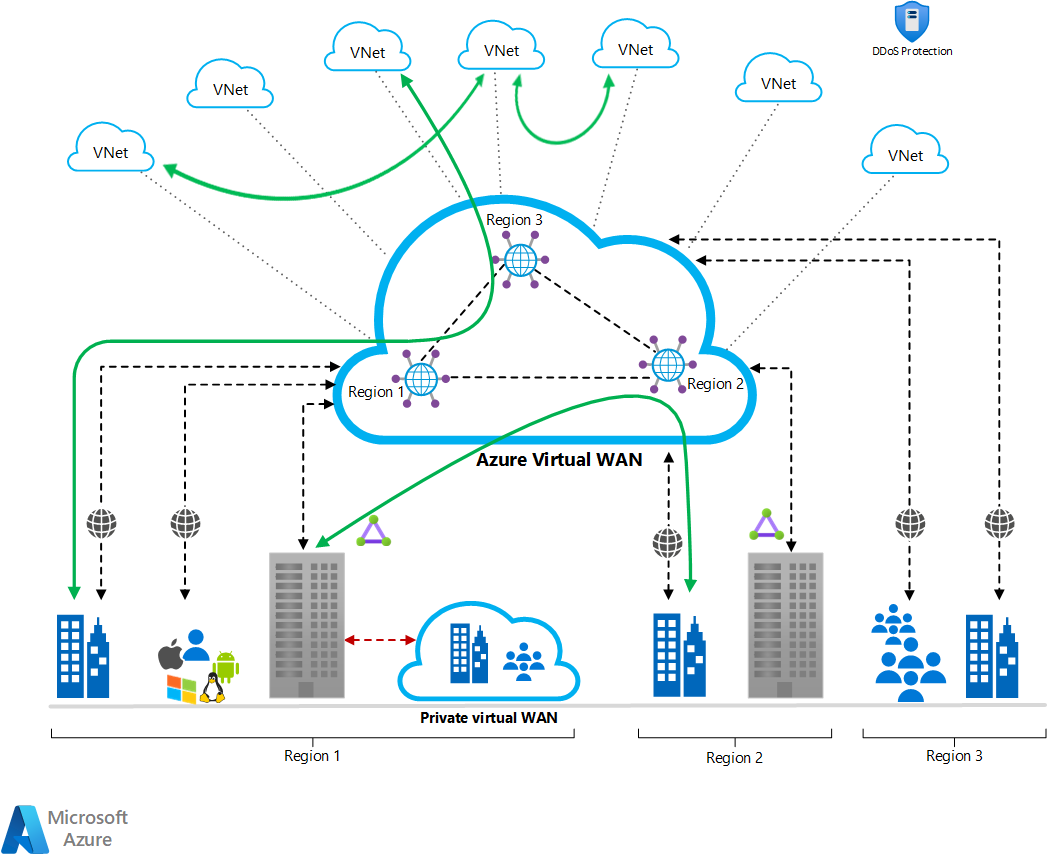

このアーキテクチャの Visio ファイルをダウンロードします。

この図では、このアーキテクチャで得られるいくつかの利点を示しています。

- Azure 仮想ネットワーク間のフル メッシュ ハブ

- ブランチから Azure への接続

- ブランチ間接続

- VPN と ExpressRoute の混在使用

- サイトに対するユーザー VPN の混在使用

- VNet 間接続

Recommendations

ほとんどのシナリオに次の推奨事項が適用されます。 優先すべき特定の要件がない限り、これらに従ってください。

リソース グループ

ハブと各スポークを別のリソース グループに実装できます。サブスクリプションを分けるのはさらに望ましい方法です。 異なるサブスクリプションに属する仮想ネットワークをピアリングする場合、両方のサブスクリプションを同じまたは異なる Microsoft Entra テナントに関連付けることができます。 これにより、ハブでサービスの共有を維持しながら、各ワークロードを分散管理できます。

Virtual WAN

次のいずれかの要件がある場合は、Standard 仮想 WAN を作成します。

スループットを向上させるためのスケーリング

プライベート接続 (Global Reach の場所で Premium 回線が必要)

ExpressRoute VPN の相互接続

Azure Monitor による統合された監視 (メトリックと Resource Health)

Standard 仮想 WAN は、既定ではフル メッシュで接続されます。 Standard 仮想 WAN では、単一ハブ内だけでなくハブをまたいだ Any-to-Any 接続 (サイト間 VPN、VNet、ExpressRoute、ポイント対サイト エンドポイント) がサポートされます。 Basic 仮想 WAN では、単一ハブ内でのサイト間 VPN 接続、ブランチ間接続、ブランチ対 VNet 接続のみがサポートされます。

Virtual WAN ハブ

仮想ハブは、Microsoft のマネージド仮想ネットワークです。 ハブには、接続を可能にするためのさまざまなサービス エンドポイントが含まれています。 ハブは、リージョン内のネットワークのコアです。 Azure リージョンごとに複数のハブを使用できます。 詳細については、「Virtual WAN のよくあるご質問」を参照してください。

Azure portal を使用してハブを作成すると、仮想ハブ VNet と仮想ハブ VPN ゲートウェイが作成されます。 Virtual WAN ハブでは、アドレスの範囲が /24 以上である必要があります。 この IP アドレス空間は、ゲートウェイや他のコンポーネント用のサブネットを予約するために使用されます。

セキュリティ保護付き仮想ハブ

仮想ハブは、セキュリティ保護付き仮想ハブとして作成することも、作成後の任意の時点でセキュリティ保護付きに変換することもできます。 詳細については、「Azure Firewall Manager を使用して仮想ハブのセキュリティを保護する」を参照してください。

GatewaySubnet

ゲートウェイの設定について詳しくは、接続の種類に応じて、次の参照アーキテクチャをご覧ください。

可用性をさらに高めるために、ExpressRoute に加えてフェールオーバー用の VPN を使用できます。 「VPN フェールオーバー付きの ExpressRoute を使用してオンプレミス ネットワークを Azure に接続する」を参照してください。

オンプレミス ネットワークに接続する必要がない場合でも、ゲートウェイを設定せずにハブスポーク トポロジを使用することはできません。

仮想ネットワーク ピアリング

仮想ネットワーク ピアリングは、2 つの仮想ネットワーク間の非推移的な関係です。 しかし、Azure Virtual WAN を使用すれば、スポークどうしの間に専用のピアリングを持つことなく、それぞれが相互に接続できます。

ただし、仮想ネットワークごとの仮想ネットワーク ピアリングの数には制限があるため、相互接続が必要なスポークが複数ある場合は、使用可能なピアリング接続をすぐに使い果たすことになります。 (詳細については、「ネットワークの制限」を参照してください)。このシナリオでは、Azure VWAN にあるすぐに使える機能によって、この問題が解決されます。 詳細については、「グローバル トランジット ネットワーク アーキテクチャと Virtual WAN」を参照してください。

また、ハブ ゲートウェイを使用してリモート ネットワークと通信するようにスポークを構成することもできます。 ゲートウェイ トラフィックをスポークからハブに流して、リモート ネットワークに接続するには、次の手順を実行する必要があります。

ゲートウェイ転送を許可するように、ハブでピアリング接続を構成します。

リモート ゲートウェイを使用するように、各スポークでピアリング接続を構成します。

転送されたトラフィックを許可するようにすべてのピアリング接続を構成します。

追加の詳細については、「仮想ネットワーク ピアリングと VPN ゲートウェイのいずれかを選択」を参照してください 。

ハブ拡張機能

DNS リソース、カスタム NVA、Azure Bastion などのネットワーク全体での共有サービスをサポートするには、仮想ハブ拡張機能パターンに従って各サービスを実装します。 このモデルに従うと、単一責任の拡張機能を構築して操作し、これらのビジネスクリティカルな共有サービスを個別に公開できます。従わない場合、これらのサービスを仮想ハブに直接デプロイすることはできません。

考慮事項

Operations

Azure VWAN は、Microsoft によって提供されるマネージド サービスです。 テクノロジの観点からは、顧客が管理するハブ インフラストラクチャとあまり異なりません。 Azure Virtual WAN では、スポーク間の推移的なネットワーク接続を備えたメッシュ ネットワーク トポロジを提供することで、ネットワーク アーキテクチャ全体が簡素化されます。 Azure VWAN の監視は、Azure Monitor を使用して実現できます。 サイト間の構成と、オンプレミス ネットワークと Azure 間の接続は、完全に自動化できます。

[信頼性]

Azure Virtual WAN ではルーティングが処理されます。これにより、スポーク間のネットワーク待機時間が最適化され、待機時間の予測可能性を確保できます。 また、Azure Virtual WAN では、複数のリージョンにまたがるワークロードに対して、異なる Azure リージョン間の信頼性の高い接続も提供されます。 この設定によって、Azure 内のエンドツーエンドのフローの可視性が高まります。

パフォーマンス

Azure Virtual WAN を利用すると、スポーク間およびリージョン間の待機時間を短縮できます。 Azure Virtual WAN では、最大 20Gbps の合計スループットまでスケールアップできます。

スケーラビリティ

Azure Virtual WAN では、ニーズに基づいてトラフィックを制限する機能を維持することで、スポーク間のフル メッシュ接続が提供されます。 このアーキテクチャを使用すると、大規模なサイト間パフォーマンスを実現できます。 さらに、グローバルに分散されたクラウド ワークロード セット間で Any-to-Any 接続を有効にすることにより、グローバル トランジット ネットワーク アーキテクチャを作成できます。

セキュリティ

Azure VWAN のハブは、Azure Firewall を使用することにより、セキュリティで保護されたハブに変換できます。 ユーザー定義ルート (UDR) は、ネットワークの分離を実現するために引き続き同じ方法で利用できます。 Azure VWAN を使用すると、オンプレミス ネットワークと Azure 仮想ネットワーク間の ExpressRoute 上のトラフィックを暗号化できます。

Azure DDoS Protection では、アプリケーションの設計に関するベスト プラクティスと組み合わせることにより、DDoS 攻撃からの保護を向上させるための強化された DDoS 軽減機能が提供されます。 すべての境界仮想ネットワークで Azure DDOS Protection を有効にする必要があります。

スポーク接続と共有サービス

スポーク間の接続は、Azure Virtual WAN を使用して既に実現されています。 ただし、スポーク トラフィックで UDR を使用すると、仮想ネットワークを分離するのに役立ちます。 また、任意の共有サービスを、スポークと同じ Virtual WAN でホストすることもできます。

仮想ネットワーク ピアリング - ハブ接続

仮想ネットワーク ピアリングは、2 つの仮想ネットワーク間の非推移的な関係です。 Azure Virtual WAN を使用している間は、仮想ネットワーク ピアリングが Microsoft によって管理されます。 ハブに追加される各接続についても、仮想ネットワーク ピアリングが構成されます。 Virtual WAN により、すべてのスポークは推移的な関係を持ちます。

コスト最適化

カスタマー マネージド ハブ インフラストラクチャを使用すると、基になる Azure リソースに管理コストが必要になります。 予測可能な待機時間で推移的な接続を実現するには、各ハブにネットワーク仮想アプライアンス (NVA) または Azure Firewall がデプロイされている必要があります。 どちらの選択肢でも Azure Firewall を使用すると、NVA と比べてコストが削減されます。 Azure Firewall のコストは両方のオプションで同じです。 Azure Virtual WAN に追加のコストがかかりますが、独自のハブ インフラストラクチャを管理するよりもはるかに低コストです。

詳細については、「Virtual WAN の価格」を参照してください。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- Yunus Emre Alpozen | プログラム アーキテクトクロスワークロード

パブリックでない LinkedIn プロファイルを表示するには、LinkedIn にサインインします。

次のステップ

詳細情報: