マネージド ID を使用した監査

適用対象:Azure SQL データベース

Azure Synapse Analytics

Azure SQL データベースの監査は、2 つの認証方法を持つストレージアカウントを使用するように構成できます:

- マネージド ID

- ストレージ アクセス キー

マネージド ID は、システム割り当てマネージド ID (SMI) またはユーザー割り当てマネージド ID (UMI) にすることができます。

ストレージ アカウントへの監査ログの書き込みを構成するには、Azure portal に移動し、Azure SQL Database 用の論理サーバー リソースを選びます。 [監査] メニューで [ストレージ] を選択します。 ログを保存する Azure ストレージ アカウントを選択します。

既定では、使用される ID はサーバーに割り当てられているプライマリ ユーザー ID となります。 ユーザー ID がない場合は、サーバーによってシステム割り当てマネージド ID が作成され、認証に使用されます。

![Azure portal の [監査] メニューのスクリーンショット。ストレージ認証の種類としてマネージド ID が選択されています。](media/auditing-overview/auditing-selecting-managed-identity.png?view=azuresql)

[詳細プロパティ] を開いて保持期間を選択します。 次に、 [保存] を選択します。 保持期間よりも古いログは削除されます。

注意

Azure Synapse Analytics に対してマネージド ID ベースの監査を設定するには、この記事で後述する「Azure Synapse Analytics の監査用にシステム割り当てマネージド ID を構成する」セクションを参照してください。

ユーザー割り当てマネージド ID

UMI を使用すると、特定のテナントに対して独自の UMI を柔軟に作成および維持できます。 UMI は、Azure SQL のサーバー ID として使用できます。 UMI はユーザーによって管理されますが、これに対してシステム割り当てマネージド ID は、サーバーごとに ID が一意に定義され、システムによって割り当てられます。

UMI の詳細については、「Azure SQL 用 Microsoft Entra ID のマネージド ID」を参照してください。

Azure SQL Database の監査用にユーザー割り当てマネージド ID を構成する

ストレージ アカウントにログを送信するように監査を設定する前に、サーバーに割り当てられたマネージド ID にストレージ BLOB データ共同作成者ロールを割り当てる必要があります。 この割り当ては、PowerShell、Azure CLI、REST API、または ARM テンプレートを使用して監査を構成する場合に必要です。 ロールの割り当ては、Azure portal を使用して監査を構成するときに自動的に行われるため、Azure portal を介して監査を構成する場合は、次の手順は不要です。

Azure ポータルにアクセスします。

ユーザー割り当てマネージド ID をまだ作成していない場合は、作成します。 詳しくは、ユーザー割り当てマネージド ID の作成に関する記事をご覧ください。

監査用に構成するストレージ アカウントに移動します。

[アクセス制御 (IAM)] メニューを選びます。

[追加]>[ロール割り当ての追加] の順に選択します。

[ロール] タブで、[ストレージ BLOB データ共同作成者] を検索して選択します。 [次へ] を選択します。

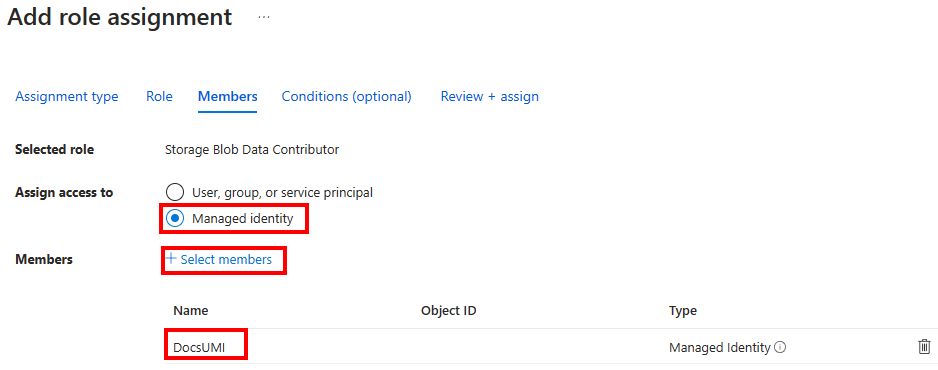

[メンバー] タブの [アクセスの割り当て先] セクションで [マネージド ID] を選択してから、[メンバーの選択] を選びます。 サーバー用に作成されたマネージド IDを選択できます。

[レビューと割り当て] を選択します。

詳細については、ポータルを使用する Azure ロールの割り当てに関するページを参照してください。

ユーザー割り当てマネージド ID を使用して監査を構成するには、以下を使用します。

サーバーの [ID] メニューに移動します。 [ユーザー割り当てマネージド ID] セクションで、マネージド ID を追加します。

その後、追加したマネージド ID をサーバーのプライマリ IDとして選択できます。

![Azure portal の [ID] メニューのスクリーンショット。プライマリ ID が選択されています。](media/auditing-overview/auditing-select-primary-identiy.png?view=azuresql)

サーバーの [監査] メニューに移動します。 サーバー用にストレージを構成するときに、ストレージ認証の種類として [マネージド ID] を選択します。

Azure Synapse Analytics の監査用にシステム割り当てマネージド ID を構成する

監査においてストレージ アカウントに対し UMI ベースの認証を使用することはできません。 Azure Synapse Analytics に使用できるのは、システム割り当てマネージド ID (SMI) のみです。 SMI 認証を機能させるには、ストレージ アカウントの [アクセス制御の設定] で、マネージド ID にストレージ BLOB データ共同作成者ロールを割り当てる必要があります。 Azure portal を使って監査を構成する場合は、このロールが自動的に追加されます。

Azure Synapse Analytics の Azure portal では、Azure SQL Database の場合と同様に、SAS キーまたは SMI 認証を明示的に選ぶオプションはありません。

ストレージ アカウントが VNet またはファイアウォールの内側にある場合、監査は SMI 認証を使って自動的に構成されます。

ストレージ アカウントが VNet またはファイアウォールの内側にない場合は、監査は SAS キー ベースの認証を使って自動的に構成されます。 ただし、ストレージ アカウントが VNet またはファイアウォールの背後に存在しない場合は、マネージド ID を使用することはできません。

ストレージ アカウントが VNet またはファイアウォールの内側にあるかどうかにかかわらず、SMI 認証を強制的に使うには、次のように REST API または PowerShell を使用します。

REST API を使用する場合は、要求本文で

StorageAccountAccessKeyフィールドを明示的に省略します。詳細については、以下を参照してください。

PowerShell を使用する場合は、

UseIdentityパラメーターをtrueとして渡します。詳細については、以下を参照してください。

次の手順

- 監査の概要

- Data Exposed のエピソード: Azure SQL 監査の新機能

- SQL Managed Instance の監査

- SQL Server の監査

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示