組織またはコレクションを管理する

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

組織またはプロジェクト コレクションを作成したら、共同作成者を追加し、使用可能なポリシー、設定、およびその他のオプションを構成する必要があります。 この記事では、サービスを最大限に活用できるように組織またはコレクションを確実に設定するためのタスクの概要について説明します。

Azure DevOps Server をインストールすると、既定のコレクションが自動的に作成されます。 別のプロジェクト コレクションを作成する必要がある場合は、「プロジェクト コレクションの管理」を参照してください。

Note

この記事では、Project Collection 管理istrators グループのメンバーシップを必要とするタスクの概要について説明します。 Project 管理istrators グループのメンバーによって実行されるタスクの詳細については、「プロジェクトの管理」を参照してください。

組織へのユーザーの追加

大企業の場合は、Azure DevOps を Microsoft Entra ID に接続し、そのセキュリティ グループを使用してユーザー アクセスを制御します。 これにより、Microsoft Entra ID と Azure DevOps の間でユーザーとグループを同期し、アクセス許可とユーザー アクセスを管理するオーバーヘッドを軽減できます。

企業の規模に関係なく、Web ポータル の [組織の設定 > ] ユーザー インターフェイスを使用して、組織にユーザーとセキュリティ グループを追加できます。 これらのユーザーとグループを組織内の 1 つ以上のプロジェクトに割り当てることもできます。

大企業の場合、Azure DevOps ユーザーを管理するために推奨される方法は、Azure DevOps を Active Directory (AD) に接続し、AD で定義されているセキュリティ グループを使用してユーザー アクセスを管理することです。 これにより、AD からユーザーまたはグループを追加および削除すると、これらの同じユーザーとグループが Azure DevOps に自動的に追加および削除されます。 通常、Azure DevOps をインストールする前に Active Directory をインストールする必要があります。 アクセス許可とユーザー アクセスの管理のメインを制限します。

中小企業の場合は、Web ポータル のアクセス レベル インターフェイスを使用してサーバー インスタンスにユーザーを追加します。 サーバー インスタンスに追加されたすべてのユーザーは、サーバー インスタンスで定義されているプロジェクト コレクション内で定義されている 1 つ以上のプロジェクトに追加できます。

ユーザーを追加するときは、アクセス レベルを指定します。これにより、Web ポータルで使用できる機能が決まります。 詳細については、次のリソースを参照してください。

Note

[ユーザーの 可視性とコラボレーションを特定のプロジェクト に限定する] プレビュー機能が組織で有効になっている場合、Project Scoped Users グループに 追加されたユーザー は、追加されていないプロジェクトにアクセスできません。 重要なセキュリティ関連のコールアウトを含む詳細については、この記事で後述する「プロジェクトのユーザーの可視性を制限する」を参照してください。

- アクセス許可、アクセスおよびセキュリティ グループの概要

- アクセス レベルについて

- アクセス レベルにユーザーまたはグループを追加する

- Active Directory Domain Services をインストールする (レベル 100)

Note

ユーザーまたはグループをアクセス レベルに追加した場合でも、ユーザーまたはグループをプロジェクトに追加してプロジェクトに接続し、サポートされているクライアントまたは Web ポータルから利用できる機能にアクセスする必要もあります。

請求の設定

Azure DevOps の価格に関するページで 説明されているように、Azure DevOps は次のサービスに対して課金されます。

- 個々のサービス:

- Microsoft でホストされる CI/CD 並列ジョブ

- セルフホステッド CI/CD 並列ジョブ

- Azure Artifacts フィードのストレージ

- Basic または Basic + Test Plans のユーザー ライセンス。

すべての組織には、利害関係者アクセス権を持つ 5 つの無料の Basic ライセンスと無制限のユーザーが付与されます。 各アクセス レベルの詳細については、「アクセス レベルについて」を参照してください。

組織で 5 人以上の共同作成者が必要な場合は、課金を設定する必要があります。 Visual Studio サブスクリプションを持つユーザーは、それ以上の課金料金を発生させずに追加できます。 課金は、 ユーザーに割り当てたアクセス レベル (Basic または Basic + Test Plans) に基づいています。 詳細については、「課金の設定」を参照してください。

セキュリティとアクセス許可を管理する

アクセス許可とセキュリティ グループは、選択したタスクへのアクセスを制御します。

次の表に、組織レベルまたはコレクション レベルで割り当てられたアクセス許可を示します。 [他のユーザーに代わって要求を行う] アクセス許可を除くすべてのアクセス許可は、Project Collection 管理istrators グループのメンバーに付与されます。 各アクセス許可の説明については、アクセス許可とグループのリファレンスのグループに関する説明をご覧ください。

全般

- トレース設定の変更

- 新しいプロジェクトの作成

- チーム プロジェクトの削除

- インスタンス レベルの情報を編集する

- インスタンス レベルの情報を表示する

サービス アカウント

- 他のユーザーに代わって要求を行う

- イベントのトリガー

- システム同期情報の表示

Boards

- プロセスのアクセス許可を管理する

- プロセスの作成

- 組織またはアカウントからフィールドを削除する

- プロセスの削除

- プロセスの編集

リポジトリ (TFVC)

- 管理変更を棚上げしました

- 管理ister ワークスペース

- ワークスペースの作成

パイプライン

- ビルド リソースのアクセス許可を管理する

- ビルド リソースの管理

- パイプライン ポリシーの管理

- ビルド リソースを使用する

- ビルド リソースを表示する

Test Plans

- テスト コントローラーの管理

監査

- 監査ストリームを削除する

- 監査ストリームを管理する

- 監査ログの表示

ポリシー

- エンタープライズ ポリシーの管理

コレクション レベルでのセキュリティとアクセス許可の設定の詳細については、次の記事を参照してください。

- アクセス許可、アクセスおよびセキュリティ グループの概要

- 組織またはコレクション レベルでアクセス許可を変更します。

Project Collection 管理istrators グループにメンバーを追加する

組織を作成すると、Project Collection 管理istrators グループのメンバーになります。 このグループには、組織の設定、ポリシー、プロセスを管理する権限があります。 また、組織内のすべてのプロジェクトと拡張機能を作成および管理することもできます。

プロジェクト コレクションを作成するユーザーは、プロジェクト コレクション 管理istrators グループにメンバーとして自動的に追加されます。 このグループのメンバーには、組織の設定、ポリシー、およびプロセスを管理するためのアクセス許可があります。 メンバーは、組織内で定義されているすべてのプロジェクトを作成および管理し、拡張機能をインストールして管理することもできます。

複数のユーザーに管理特権を持たせるのは常に良い考えです。 このグループにユーザーを追加するには、「組織レベルでのアクセス許可の変更」を参照してください。Project Collection 管理istrators グループにメンバーを追加します。

プロジェクトなどのユーザーの可視性を制限する

既定では、組織に追加されたユーザーは、すべての組織とプロジェクトの情報と設定を表示できます。

重要

- このセクションで説明する制限付き可視性機能は、Web ポータルを介した操作にのみ適用されます。 REST API または

azure devopsCLI コマンドを使用すると、プロジェクト メンバーは制限付きデータにアクセスできます。 - Microsoft Entra ID で既定のアクセス権を持つ制限付きグループのメンバーであるゲスト ユーザーは、ユーザー 選択ウィンドウでユーザーを検索できません。 組織のプレビュー機能がオフになっている場合、またはゲスト ユーザーが制限付きグループのメンバーでない場合、ゲスト ユーザーは、想定どおりにすべての Microsoft Entra ユーザーを検索できます。

選択したユーザー (利害関係者、Microsoft Entra ゲスト ユーザー、特定のセキュリティ グループのメンバーなど) を制限するには、[ユーザーの可視性とコラボレーションを組織の特定のプロジェクトプレビュー機能に制限する] 機能をオンにします。 オンにすると、Project Scoped Users グループに追加されたユーザーまたはグループは、次の方法で制限されます。

- 追加先のプロジェクトにのみアクセスするようにユーザーを制限しました。

- 組織の設定を介してアクセスするユーザーの一覧、プロジェクトの一覧、課金の詳細、使用状況データなどを表示するビューを制限します。

- ユーザー 選択ウィンドウの検索で表示されるユーザーまたはグループのセットと、@メンションユーザーの機能を制限します。

警告

組織で [ユーザーの 可視性とコラボレーションを特定のプロジェクト に限定する] プレビュー機能が有効になっている場合、プロジェクト スコープのユーザーは、明示的なユーザー招待ではなく、Microsoft Entra グループ メンバーシップを通じて組織に追加されたユーザーを検索できません。 これは予期しない動作であり、解決が行われています。 この問題を自己解決するには、組織の特定のプロジェクトプレビュー機能 にユーザーの可視性とコラボレーションを制限 する機能を無効にします。

詳細については、「 プレビュー機能の管理」を参照してください。

すべてのセキュリティ グループは、特定のプロジェクトに対するアクセス許可のみを持つグループであっても、組織レベルのエンティティです。 Web ポータルから、ユーザーのアクセス許可に基づいて一部のセキュリティ グループの可視性が制限される場合があります。 ただし、 Azure devops CLI ツールまたは REST API を使用して、組織内のすべてのグループの名前を検出できます。 詳細については、「セキュリティ グループの追加と管理」を参照してください。

ID の検索と選択を制限する

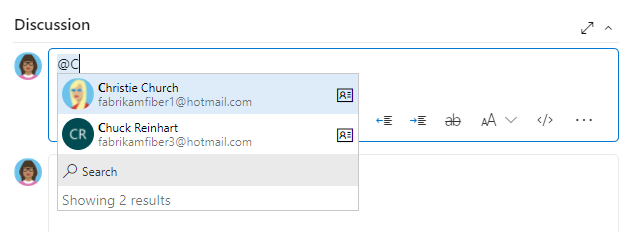

Microsoft Entra ID を使用すると、ユーザー ピッカーを使用して、現在のプロジェクト内のユーザーやグループだけでなく、組織内の任意のユーザーまたはグループを検索できます。 People ピッカーでは、次の Azure DevOps 関数がサポートされています。

- [割り当て先] などの作業追跡 ID フィールドからのユーザー ID の選択

- 作業項目のディスカッションまたはリッチ テキスト フィールド、pull request ディスカッション、コミット コメント、または変更セットまたはシェルブセット コメントで @mention を使用してユーザーまたはグループを選択する

- wiki ページからの @mention を使用したユーザーまたはグループの選択

次の図に示すように、ユーザー名またはセキュリティ グループに一致するものが見つかるまで、ユーザー選択ボックスに入力を開始するだけです。

[Project-Scoped Users] グループに追加されたユーザーとグループは、ユーザー 選択ウィンドウから接続されているプロジェクト内のユーザーとグループのみを表示および選択できます。 すべてのプロジェクト メンバーのユーザー 選択ウィンドウのスコープを設定するには、この記事の「プロジェクトのユーザーの可視性を制限する」を参照してください。

ID の選択を、プロジェクトに追加されたユーザーとグループのみに制限するには、組織とプロジェクトに対して次の手順を実行します。

- [ユーザーの可視性とコラボレーションを 組織の特定のプロジェクト プレビュー機能に制限する] 機能をオンにします。 詳細については、「 プレビュー機能の管理」を参照してください。

- 「プロジェクトまたはチームにユーザーを追加する」の説明に従って、ユーザーをプロジェクトに追加します。 チームに追加されたユーザーは、プロジェクトとチーム グループに自動的に追加されます。

- [組織] 設定>の [セキュリティ>アクセス許可] を開き、[プロジェクト スコープ ユーザー] を選択します。 [メンバー] タブを選択します。

- スコープを設定するすべてのユーザーとグループを、追加するプロジェクトに追加します。 詳細については、「プロジェクト レベルまたはコレクション レベルでのアクセス許可の設定」を参照してください。 [プロジェクト スコープ ユーザー] グループは、[権限>グループ] の下にのみ表示されます。ユーザーの可視性とコラボレーションを特定のプロジェクトプレビュー機能に制限します。

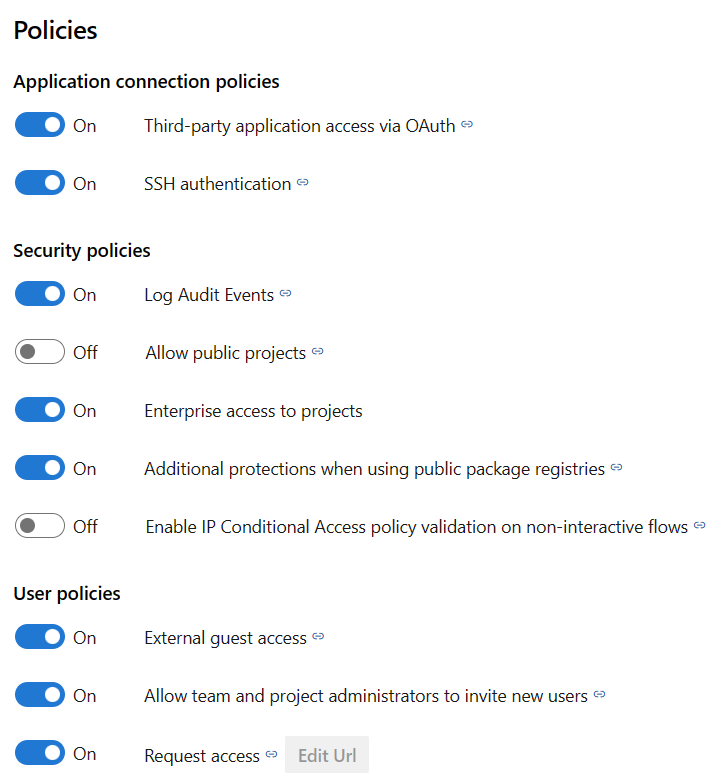

セキュリティ ポリシーを設定する

[組織の設定ポリシー] ページを使用して、組織のセキュリティ ポリシーを構成>します。 これらのポリシーを使用すると、次の機能を許可または制限できます。

- OAuth を使用したサード パーティ製アプリケーション アクセス

- SSH 認証

- パブリック プロジェクトの作成

- GitHub ユーザー アカウントの招待

詳細については、「組織のアプリケーション接続とセキュリティ ポリシーの変更」を参照してください。

拡張機能を管理する

拡張機能は、プロジェクトに新しい機能を追加するインストール可能なユニットです。 Azure DevOps 拡張機能では、次の機能がサポートされています。

- 作業項目、スプリント、スクラムなどの計画と追跡

- フローのビルドとリリース

- コードのテストと追跡

- チーム メンバー間のコラボレーション

たとえば、コード検索をサポートするには、Code Search 拡張機能をインストールします。

拡張機能についてユーザーに通知し、拡張機能を要求できることを ユーザーに伝えます。 拡張機能をインストールして管理するには、Project Collection 管理istrators グループのメンバーである組織の所有者である必要があります。 または、拡張機能のマネージャー ロールに追加することもできます。

コード検索のインストール

Code Search は、すべてのソース リポジトリを検索できる無料の Marketplace 拡張機能です。 詳細については、「検索のインストールと構成」を参照してください。

分析を有効にする

Analytics サービスは Azure DevOps のレポート プラットフォームであり、SQL Server Reporting Services に基づく以前のプラットフォームを置き換えるものです。 分析はレポート用に構築され、高速な読み取りアクセスとサーバーベースの集計用に最適化されています。 これを使用して、プロジェクトの過去または現在の状態に関する定量的な質問に回答します。

詳細については、「Analytics サービスとは」と「Analytics サービスを有効にする」を参照してください。

タイム ゾーンとその他の組織の設定を調整する

組織を作成するときは、組織の名前を指定し、組織がホストされているリージョンを選択します。 既定のタイム ゾーンは UTC に設定されます。 タイム ゾーンを更新し、[組織設定>の概要] ページからプライバシー URL を指定できます。 これらの設定の詳細については、次の記事を参照してください。

DevOps 設定の構成

作業をサポートするには、組織レベルで定義される次の設定を使用します。

- エージェント プールを追加する

- パイプラインのリテンション期間の設定を定義する

- リポジトリの設定を定義します。

作業追跡プロセスをカスタマイズする

すべての作業追跡ツールは、プロジェクトを作成した直後に使用できます。 多くの場合、1 人以上のユーザーが、1 つ以上のビジネス ニーズを満たすようにエクスペリエンスをカスタマイズしたい場合があります。 プロセスは、ユーザー インターフェイスを使用して簡単にカスタマイズできます。 ただし、更新プログラムを管理し、要求を評価するユーザーの方法論を確立したい場合があります。

詳細については、次の記事をご覧ください。

情報バナーを使用してユーザーに警告する

情報バナーを使用して、Azure DevOps ユーザーと迅速に通信します。 バナーを使用して、大量の電子メールを送信することなく、今後の変更やイベントを Azure DevOps ユーザーに通知します。 詳細については、「情報バナーの追加と管理」を参照してください。

通知の確認と更新を行う

多くの通知は、組織レベルまたはコレクション レベルで事前に定義されています。 サブスクリプションを管理したり 、新しいサブスクリプションを追加したりできます。

SMTP サーバーの構成

チーム メンバーが通知を受信するには、 SMTP サーバーを構成する必要があります。

組織またはコレクションをスケーリングする

組織のスケーリングの詳細については、次の記事を参照してください。

関連記事

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示