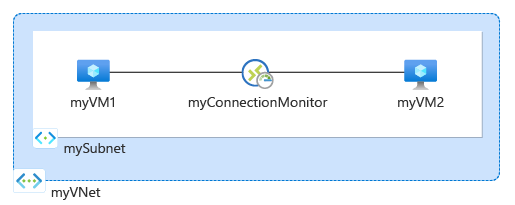

チュートリアル:Azure Portal を使用して 2 つの仮想マシン間のネットワーク通信を監視する

- [アーティクル]

-

-

仮想マシン (VM) と別の VM などのエンドポイント間の通信の成功は、組織にとってきわめて重要になることがあります。 構成の変更によって通信が切断される場合があります。

このチュートリアルでは、以下の内容を学習します。

- 仮想ネットワークの作成

- 2 つの仮想マシンの作成

- 2 つの仮想マシン間の通信を監視する

- 2 つの仮想マシン間の通信の問題を診断視する

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

- アクティブなサブスクリプションが含まれる Azure アカウント。

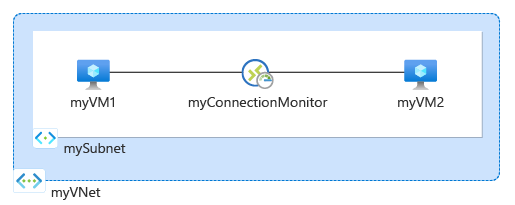

このセクションでは、2 つのサブネットと Azure Bastion ホストを使用して myVNet 仮想ネットワークを作成します。 最初のサブネットは仮想マシンのために使用され、2 番目のサブネットは Bastion ホストのために使用されます。

Azure portal にサインインします。

ポータルの上部にある検索ボックスに、「仮想ネットワーク」と入力します。 検索結果から、[仮想ネットワーク] を選択します。

[+ 作成] を選択します。

[仮想ネットワークの作成] の [基本] タブで、次の値を入力するか選びます。

| 設定 |

値 |

|

プロジェクトの詳細 |

|

| サブスクリプション |

Azure サブスクリプションを選択します。 |

| リソース グループ |

[新規作成] を選択します。

[名前] に「myResourceGroup」と入力します。

[OK] を選択します。 |

|

インスタンスの詳細 |

|

| 仮想ネットワーク名 |

「myVNet」と入力します。 |

| リージョン |

[(米国) 米国東部] を選択します。 |

[IP アドレス] タブを選択するか、ページ下部にある [次へ] ボタンを 2 回選択します。

既定の IP アドレス 10.0.0.0/16 をそのまま使用します。

既定のサブネットの横にある鉛筆アイコンを選択して名前を変更します。

[サブネットの編集] ページの [サブネットの詳細] で、[名前] に「mySubnet」と入力し、[保存] を選択します。

[Review + create](レビュー + 作成) を選択します。

設定を確認し、 [作成] を選択します。

このセクションでは、myVM1 と myVM2 の 2 つの仮想マシンを作成して、それらの間の接続をテストします。

ポータルの上部にある検索ボックスに、「仮想マシン」と入力します。 検索結果から [仮想マシン] を選択します。

[仮想マシン] で [+ 作成]、[+ Azure 仮想マシン] の順に選択します。

[仮想マシンの作成] の [基本] タブで次の情報を入力するか選びます。

| 設定 |

値 |

|

プロジェクトの詳細 |

|

| サブスクリプション |

サブスクリプションを選択します。 |

| Resource group |

[myResourceGroup] を選択します。 |

|

インスタンスの詳細 |

|

| 仮想マシン名 |

「myVM1」と入力します。 |

| リージョン |

[(米国) 米国東部] を選択します。 |

| 可用性のオプション |

[インフラストラクチャ冗長は必要ありません] を選択します。 |

| セキュリティの種類 |

規定値である [標準] のままにします。 |

| Image |

[Ubuntu Server 20.04 LTS - x64 Gen2] を選びます。 |

| サイズ |

サイズを選択するか、既定の設定のままにします。 |

|

管理者アカウント |

|

| 認証の種類 |

[パスワード] を選択します。 |

| ユーザー名 |

ユーザー名を入力します。 |

| Password |

パスワードを入力します。 |

| パスワードの確認 |

パスワードを再入力します。 |

[ネットワーク] タブまたは [次へ: ディスク] を選択してから [次へ: ネットワーク] を選択します。

[ネットワーク] タブで、次の値を選びます。

| 設定 |

値 |

|

ネットワーク インターフェイス |

|

| 仮想ネットワーク |

[myVNet] を選択します。 |

| Subnet |

[mySubnet] を選択します。 |

| パブリック IP |

[なし] を選択します。 |

| NIC ネットワーク セキュリティ グループ |

[なし] を選択します。 |

[Review + create](レビュー + 作成) を選択します。

設定を確認し、 [作成] を選択します。

前のセクションの手順を繰り返して 2 番目の仮想マシンを作成し、仮想マシン名として「myVM2」と入力します。

このセクションでは、接続モニターを作成して、myVm1 から myVm2 への TCP ポート 3389 経由の通信を監視します。

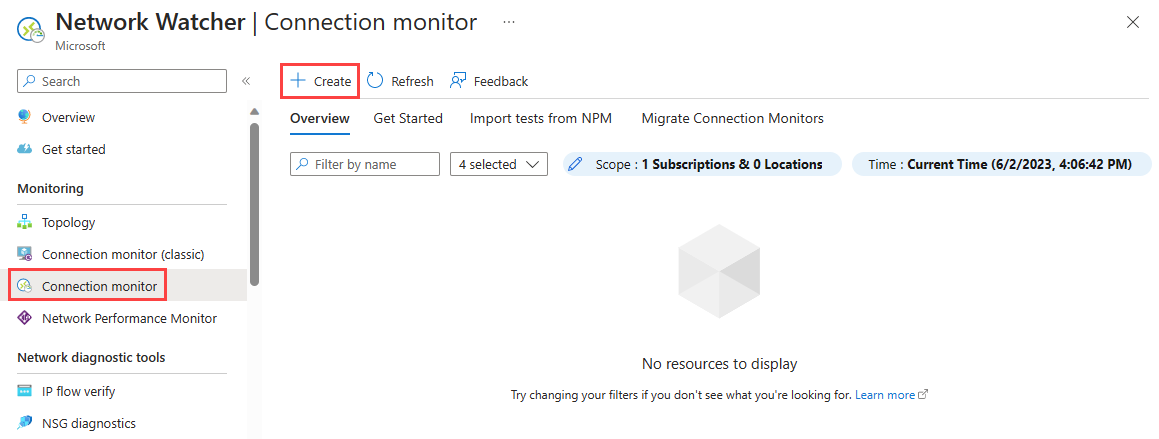

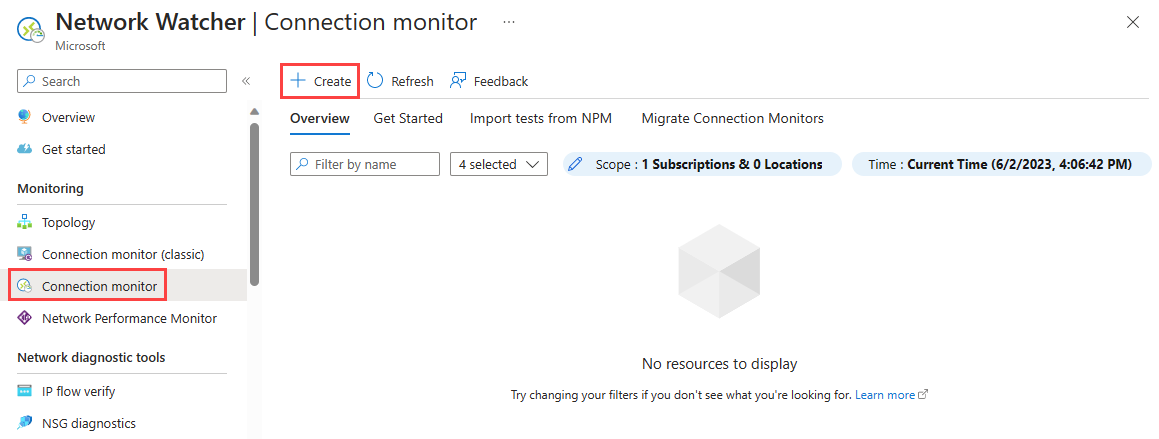

ポータルの上部にある検索ボックスに、「network watcher」と入力します。

[Network Watcher] を選択します。

[監視] で [接続モニター] を選択します。

[+ 作成] を選択します。

[接続モニターの作成] の [基本] タブで次の情報を入力するか選びます。

| 設定 |

値 |

| 接続モニター名 |

「myConnectionMonitor」と入力します。 |

| サブスクリプション |

サブスクリプションを選択します。 |

| リージョン |

[East US(米国東部)] を選択します。 |

|

ワークスペースの構成 |

|

| 仮想マシン名 |

「myVM1」と入力します。 |

| リージョン |

[(米国) 米国東部] を選択します。 |

| ワークスペースの構成 |

既定値のままにします。 |

![Azure portal の [接続モニターの作成] の [基本] タブを示すスクリーンショット。](media/monitor-vm-communication/create-connection-monitor-basics.png)

[テスト グループ] タブを選択するか、[次へ: テスト グループ] ボタンを選択します。

[テスト グループ名] に「myTestGroup」と入力します。

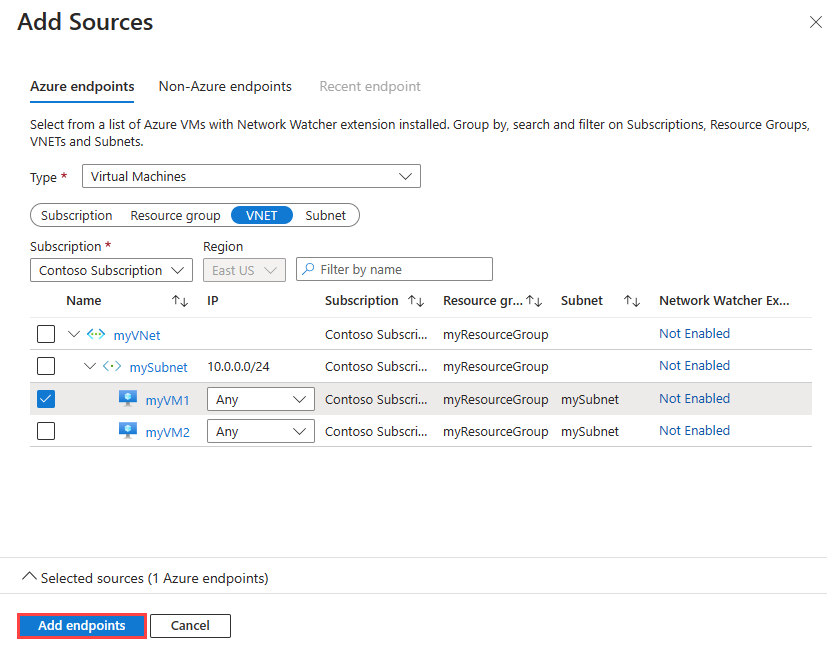

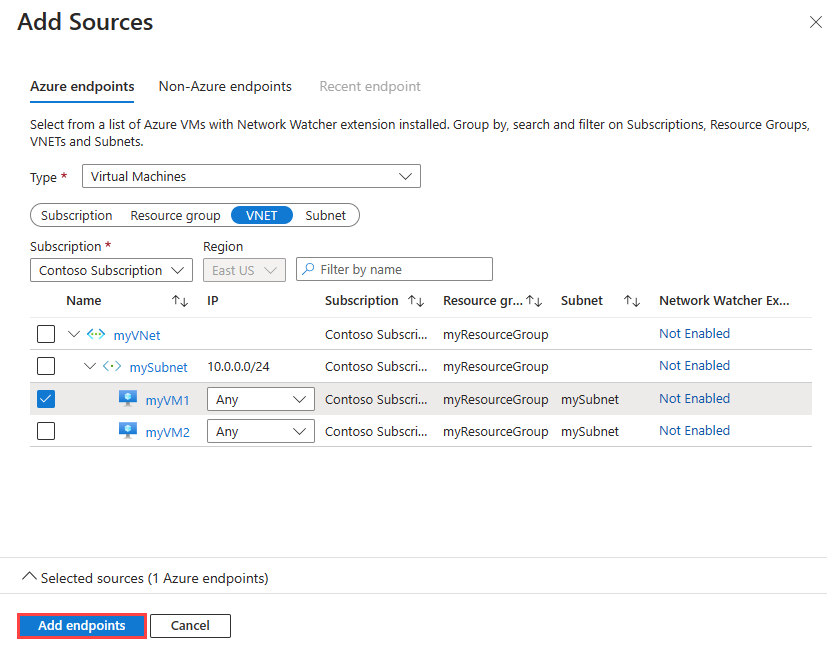

[テスト グループの詳細の追加] ページで、[ソースの追加] を選択して、ソース仮想マシンを追加します。

[ソースの追加] ページで、ソース エンドポイントとして [myVM1] を選択し、[エンドポイントの追加] を選択します。

注意

[サブスクリプション]、[リソース グループ]、[VNET]、または[サブネット] フィルターを使用して、仮想マシンの一覧を絞り込むことができます。

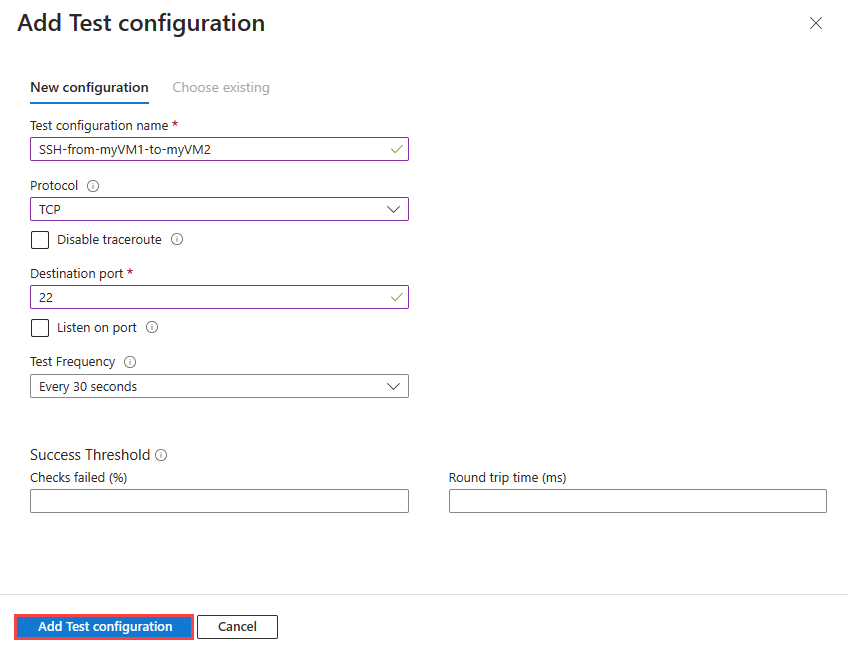

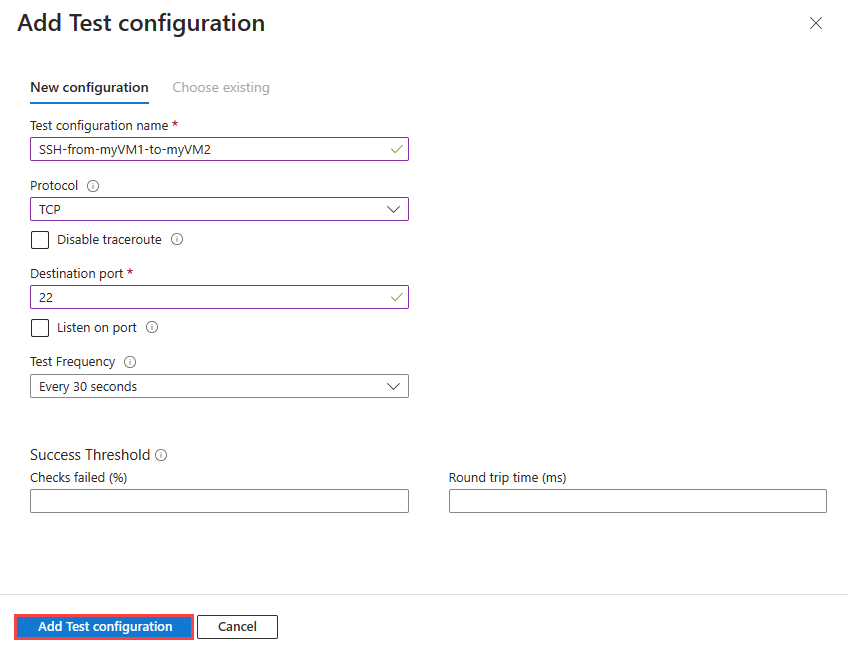

[テスト グループの詳細の追加] ページで、[テスト構成の追加] を選択し、次の情報を入力または選択します。

| 設定 |

値 |

| テスト構成名 |

「SSH-from-myVM1-to-myVM2」と入力します。 |

| Protocol |

[TCP] を選択します。 |

| 宛先ポート |

「22」と入力します。 |

| [テスト間隔] |

既定の [30 秒ごと] を選択します。 |

[テスト構成の追加] を選択します。

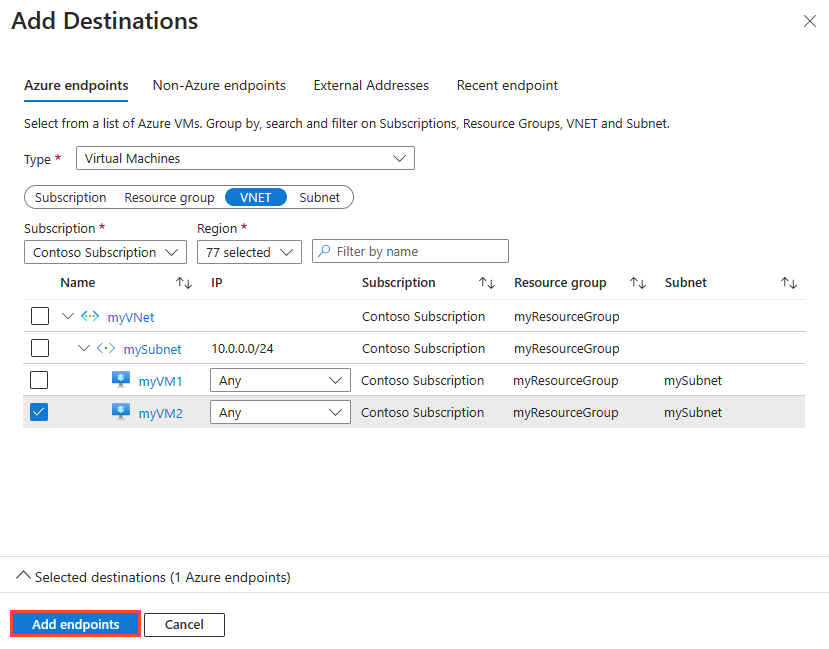

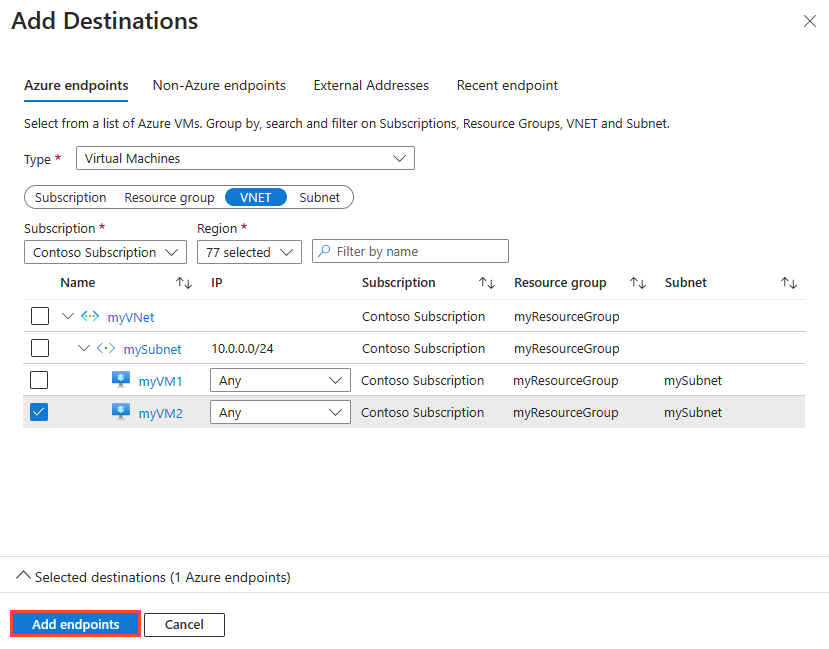

[テスト グループの詳細の追加] ページで、[宛先の追加] を選択して、宛先の仮想マシンを追加します。

[宛先の追加] ページで、宛先エンドポイントとして [myVM2] を選択し、[エンドポイントの追加] を選択します。

注意

[サブスクリプション]、[リソース グループ]、[VNET]、[サブネット] フィルターに加えて、[リージョン] フィルターを使用して仮想マシンの一覧を絞り込むことができます。

[テスト グループの詳細の追加] ページで、[テスト グループの追加] ボタンを選択します。

[確認と作成] を選択し、次に [作成] を選択します。

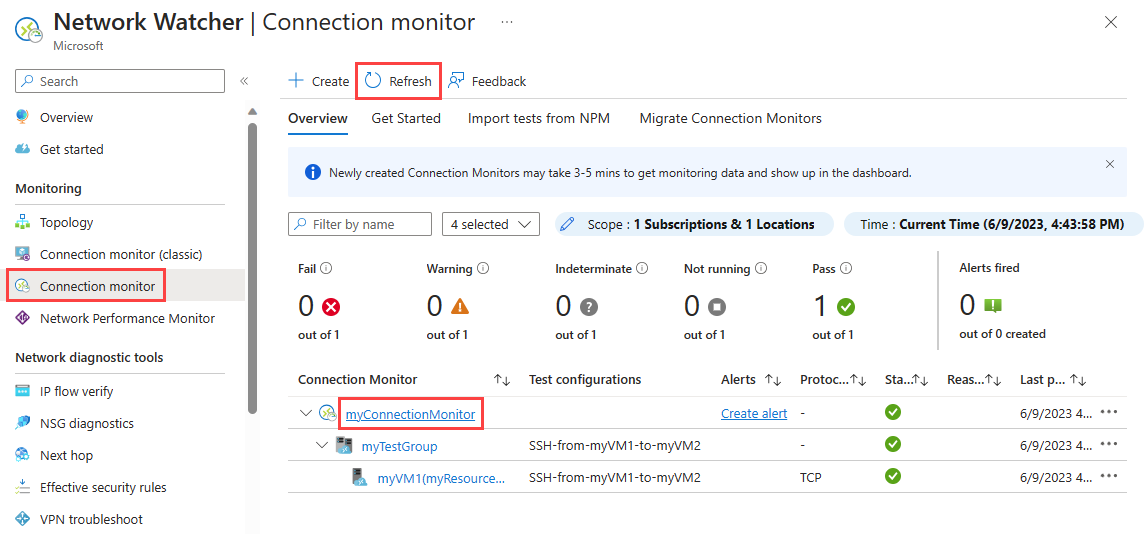

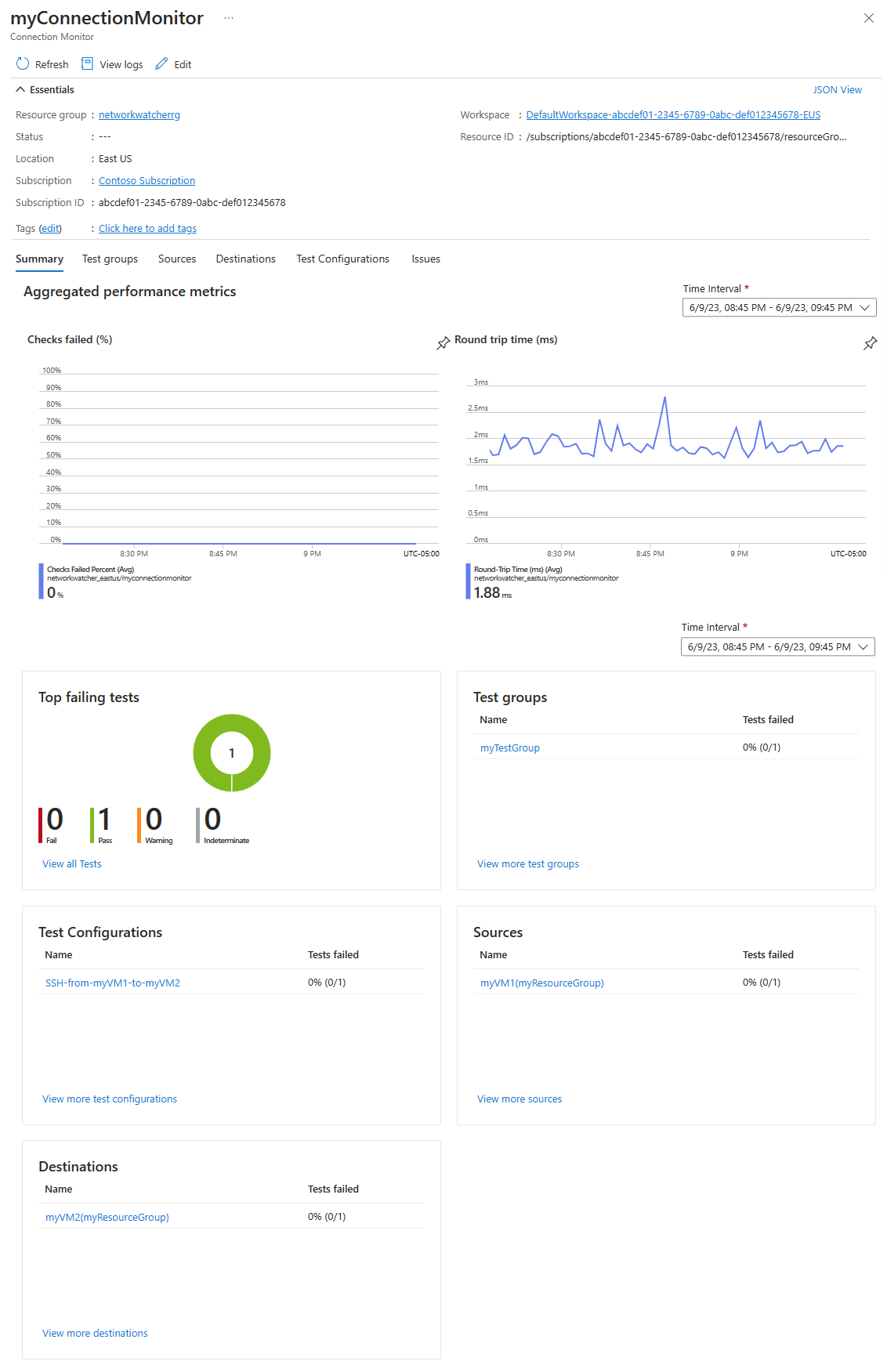

このセクションでは、前のセクションで作成した接続モニターのすべての詳細を表示します。

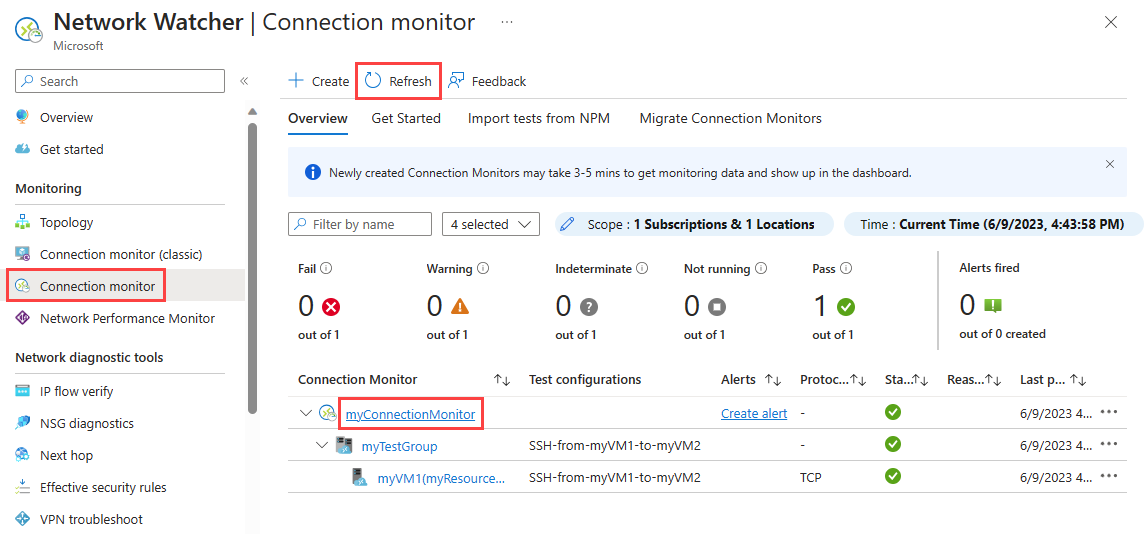

[接続モニター] ページに移動します。 接続モニターの一覧に myConnectionMonitor が表示されない場合は、数分待ってから、[最新の情報に更新] を選択します。

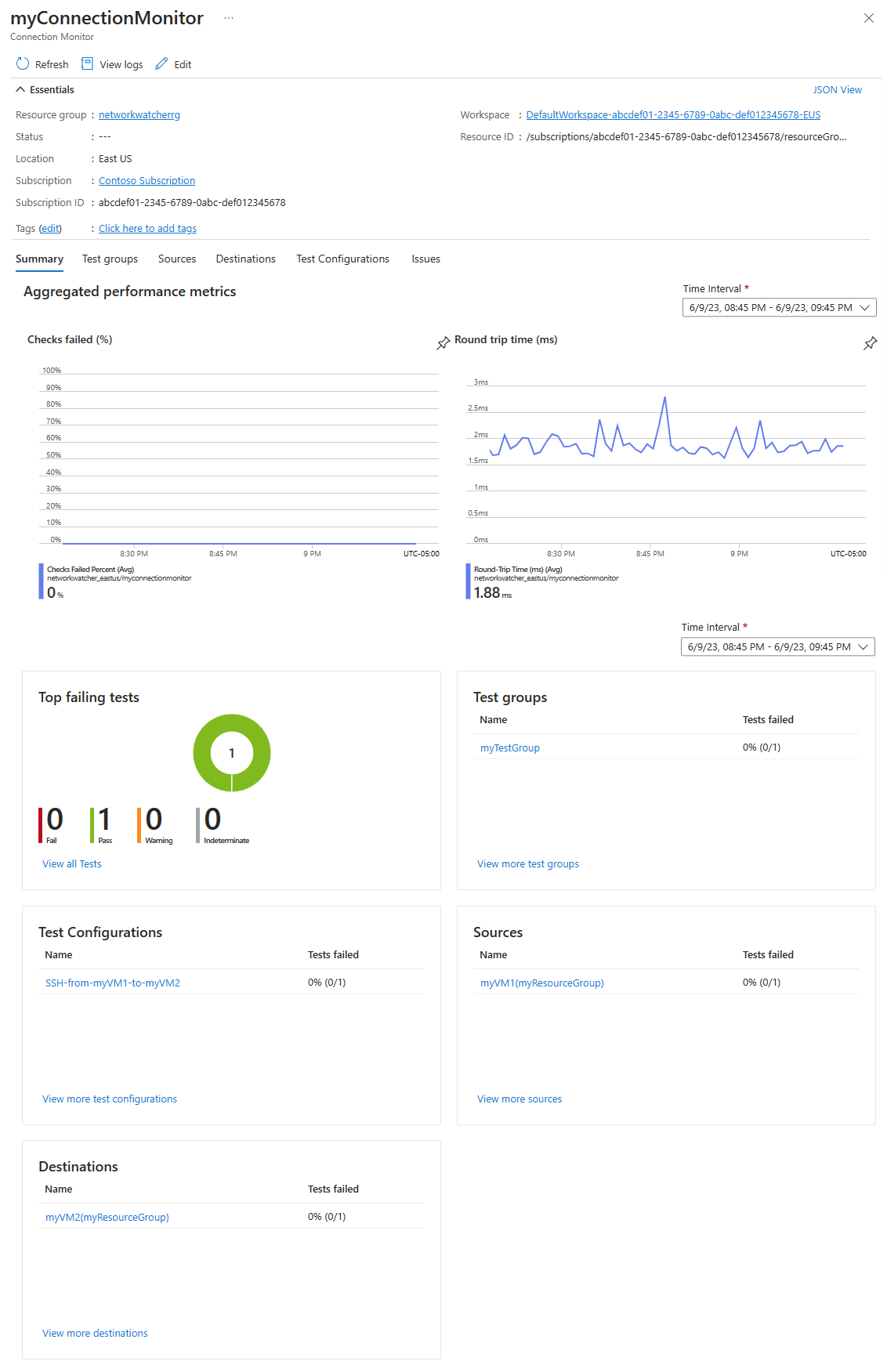

[myConnectionMonitor] を選択すると、ラウンド トリップ時間や失敗したチェックの割合など、接続モニターのパフォーマンス メトリックが表示されます

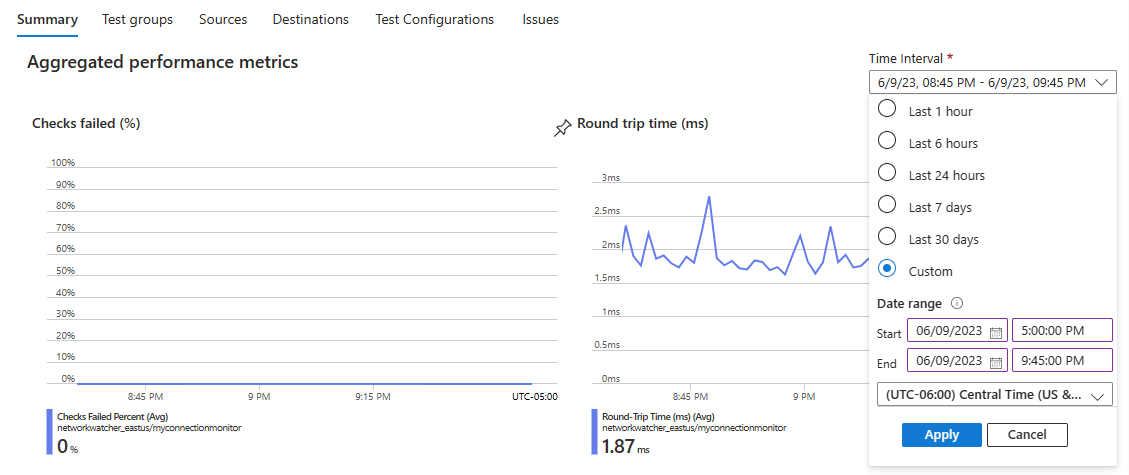

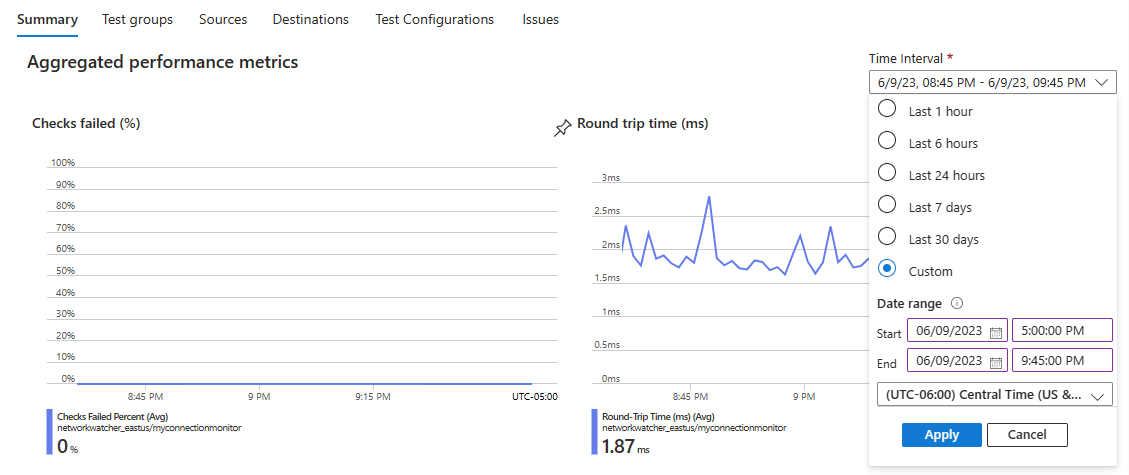

[時間間隔] を選択して、特定の期間のパフォーマンス メトリックが表示されるように時間範囲を調整します。 使用可能な時間間隔は、[過去 1 時間]、[過去 6 時間]、[過去 24 時間]、[過去 7 日間]、[過去 30 日間] です。

[カスタム] を選択して、カスタムの時間範囲を指定することもできます。

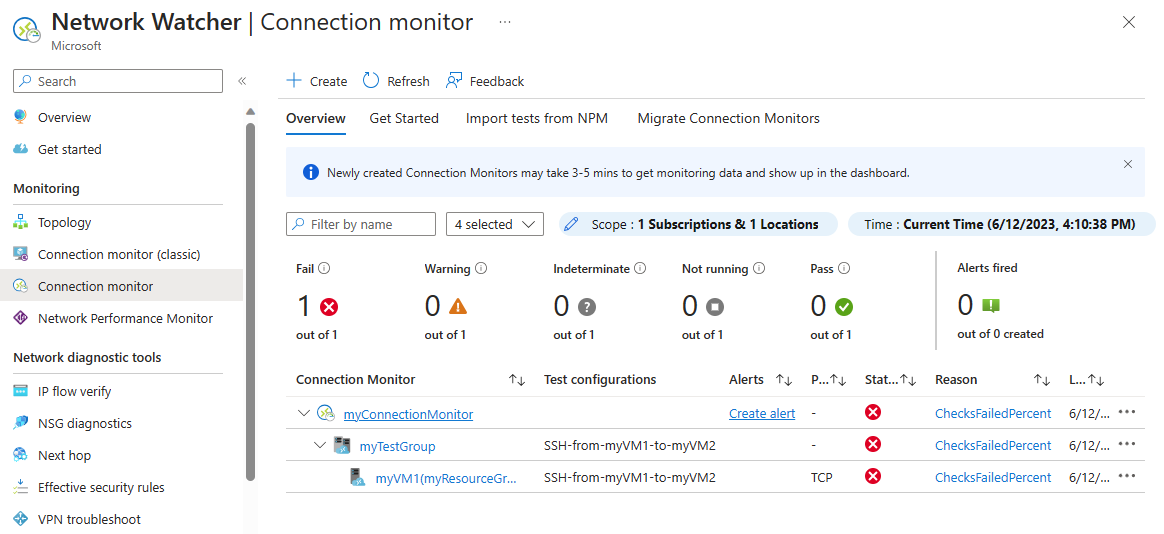

前のセクションで作成した接続モニターは、myVM1 と myVM2 のポート 22 の間の接続 を監視します。 何らかの理由で接続が失敗した場合、接続モニターはエラーを検出してログに記録します。 このセクションでは、myVM2 を停止することで問題をシミュレートします。

ポータルの上部にある検索ボックスに、「仮想マシン」と入力します。 検索結果から [仮想マシン] を選択します。

[仮想マシン] で、[myVM2] を選択します。

[概要] で、[停止] を選択して myVM2 仮想マシンを停止 (割り当て解除) します。

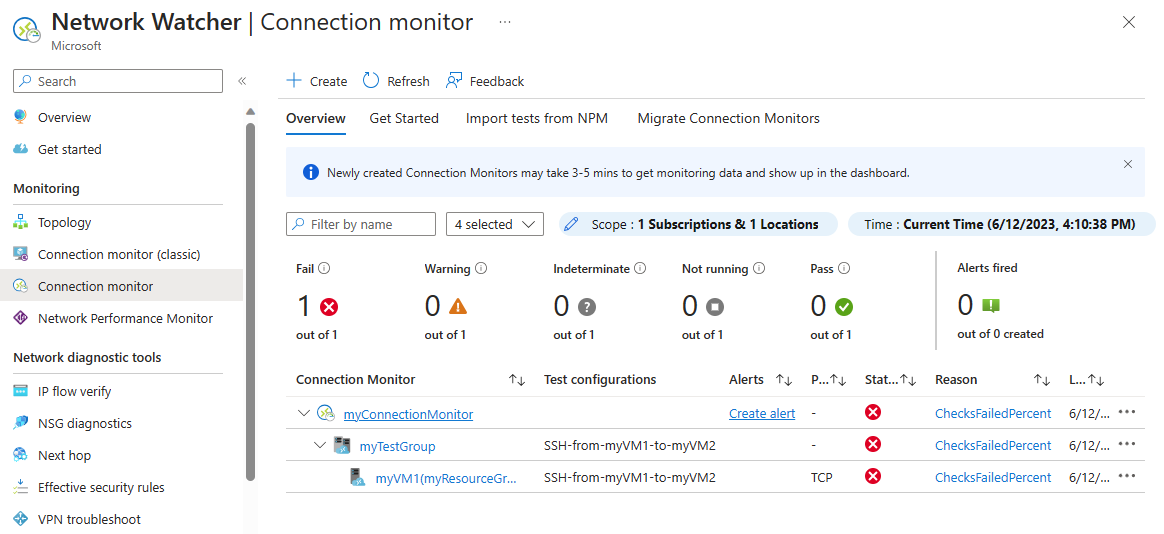

[接続モニター] ページに移動します。 ダッシュボードに問題が表示されない場合は、[更新] を選択します。

myVM2 を停止した後、失敗した接続モニターの数が [1 out of 1] (1 個中 1) になったことがわかります。[理由] の下に、この失敗の理由として ChecksFailedPercent が表示されます。

myResourceGroup とそれに含まれるすべてのリソースが不要になったら、それらを削除します:

ポータル上部の [検索] ボックスに「myResourceGroup」と入力します。 検索結果から [myResourceGroup] を選択します。

[リソース グループの削除] を選択します。

[リソース グループの削除] に「myResourceGroup」と入力し、[削除] を選択します。

[削除] を選択して、リソース グループとそのすべてのリソースの削除を確認します。

仮想マシン スケール セットのネットワーク通信を監視する方法については、次のチュートリアルに進んでください:

![Azure portal の [接続モニターの作成] の [基本] タブを示すスクリーンショット。](media/monitor-vm-communication/create-connection-monitor-basics.png)