Azure Network Watcher とは

Azure Network Watcher は、Azure IaaS (サービスとしてのインフラストラクチャ) のリソースの監視、診断、メトリックの表示、ログの有効化または無効化を行うためのツールのスイートを提供します。 Network Watcher を使うと、仮想マシン (VM)、仮想ネットワーク (VNet)、アプリケーション ゲートウェイ、ロード バランサーなどの IaaS 製品のネットワークの正常性を監視および修復できます。Network Watcherは、PaaS の監視または Web の分析用には設計または意図されていません。

Network Watcher は、次の 3 つの主要なツールと機能のセットで構成されています。

注意

サブスクリプションで仮想ネットワークを作成または更新すると、お使いの仮想ネットワークのリージョンで Network Watcher が自動的に有効になります。 Network Watcher は自動的に有効化され、リソースや関連する料金が影響を受けることはありません。 詳しくは、Network Watcher の有効化または無効化に関する記事をご覧ください。

監視

Network Watcher には、リソースの表示と監視に役立つ 2 つの監視ツールが用意されています。

- トポロジ

- 接続モニター

トポロジ

トポロジは、ネットワーク全体を視覚化して、ネットワーク構成を把握できるようにします。 その対話型インターフェイスを使って、複数のサブスクリプション、リソース グループ、場所にまたがる Azure 内のリソースとそれらの関係を表示できます。 詳しくは、トポロジの概要に関する記事をご覧ください。

接続モニター

接続モニターは、Azure とハイブリッド エンドポイントに関するエンド ツー エンドの接続の監視を提供します。 ネットワーク インフラストラクチャ内のさまざまなエンドポイント間のネットワーク パフォーマンスを把握するのに役立ちます。 詳しくは、接続モニターの概要と、2 つの仮想マシン間のネットワーク通信の監視に関する記事をご覧ください。

ネットワーク診断ツール

Network Watcher には、ネットワークの問題のトラブルシューティングと診断に役立つ 7 つのネットワーク診断ツールが含まれます:

- IP フロー検証

- NSG 診断

- 次ホップ

- 有効なセキュリティ ルール

- 接続のトラブルシューティング

- パケット キャプチャ

- VPN のトラブルシューティング

IP フロー検証

IP フロー検証を使用すると、仮想マシン レベルでトラフィックのフィルター処理に関する問題を検出できます。 ある IP アドレス (IPv4 または IPv6 アドレス) との間でやり取りされるパケットが許可または拒否されるかどうかを調べます。 また、トラフィックを許可または拒否したセキュリティ規則も示します。 詳しくは、IP フロー検証の概要と、仮想マシン ネットワーク トラフィック フィルターの問題の診断に関する記事をご覧ください。

NSG 診断

NSG 診断を使用すると、仮想マシン、仮想マシン スケール セット、またはアプリケーション ゲートウェイのレベルでトラフィックのフィルター処理に関する問題を検出できます。 ある IP アドレス、IP プレフィックス、またはサービス タグとの間でやり取りされるパケットが許可または拒否されるかどうかを調べます。 トラフィックを許可または拒否したセキュリティ規則を示します。 また、優先順位の高い新しいセキュリティ規則を追加して、トラフィックを許可または拒否することもできます。 詳しくは、「NSG 診断の概要」と「ネットワーク セキュリティ規則を診断する」をご覧ください。

次ホップ

ネクスト ホップを使うと、ルーティングの問題を検出できます。 トラフィックが目的の宛先に正しくルーティングされるかどうかを調べます。 ネクスト ホップの種類、IP アドレス、特定の宛先 IP アドレスのルート テーブル ID に関する情報を提供します。 詳しくは、ネクスト ホップの概要と、仮想マシン のネットワーク ルーティングの問題の診断に関する記事をご覧ください。

有効なセキュリティ ルール

有効なセキュリティ規則を使うと、ネットワーク インターフェイスに適用される有効なセキュリティ規則を確認できます。 ネットワーク インターフェイスに適用されるすべてのセキュリティ規則、ネットワーク インターフェイスが存在するサブネット、それら両方の集計が示されます。 詳しくは、有効なセキュリティ規則の概要に関する記事と、「セキュリティ規則の詳細を表示する」をご覧ください。

接続のトラブルシューティング

接続のトラブルシューティングを使うと、仮想マシン、仮想マシン スケール セット、アプリケーション ゲートウェイ、または bastion ホストと、仮想マシン、FQDN、URI、または IPv4 アドレスの間の接続をテストできます。 テストからは、接続監視機能の使用時に返されるのと同様の情報が返されます。ただし、接続監視による経時的な監視とは異なり、テストされるのはある時点の接続です。 詳しくは、「接続のトラブルシューティングの概要」と、Azure Network Watcher による接続のトラブルシューティングに関する記事をご覧ください。

パケット キャプチャ

パケット キャプチャを使うと、パケット キャプチャ セッションをリモートで作成して、仮想マシン (VM) または仮想マシン スケール セットとの間でやり取りされるトラフィックを追跡できます。 詳しくは、パケット キャプチャおよび仮想マシンのパケット キャプチャの管理に関する記事をご覧ください。

VPN のトラブルシューティング

VPN のトラブルシューティングを使うと、仮想ネットワーク ゲートウェイとその接続のトラブルシューティングを行うことができます。 詳しくは、「VPN のトラブルシューティングの概要」と、ネットワーク間の通信の問題の診断に関する記事をご覧ください。

トラフィック

Network Watcher には、ネットワーク トラフィックのログと視覚化に役立つ 2 つのトラフィック ツールがあります。

- フロー ログ

- トラフィック分析

フロー ログ

フロー ログ を使用すると、Azure IP トラフィックに関する情報をログに記録し、データを Azure Storage に格納できます。 ネットワーク セキュリティ グループまたは Azure 仮想ネットワークを介してフローする IP トラフィックをログに記録できます。 詳細については、以下を参照してください:

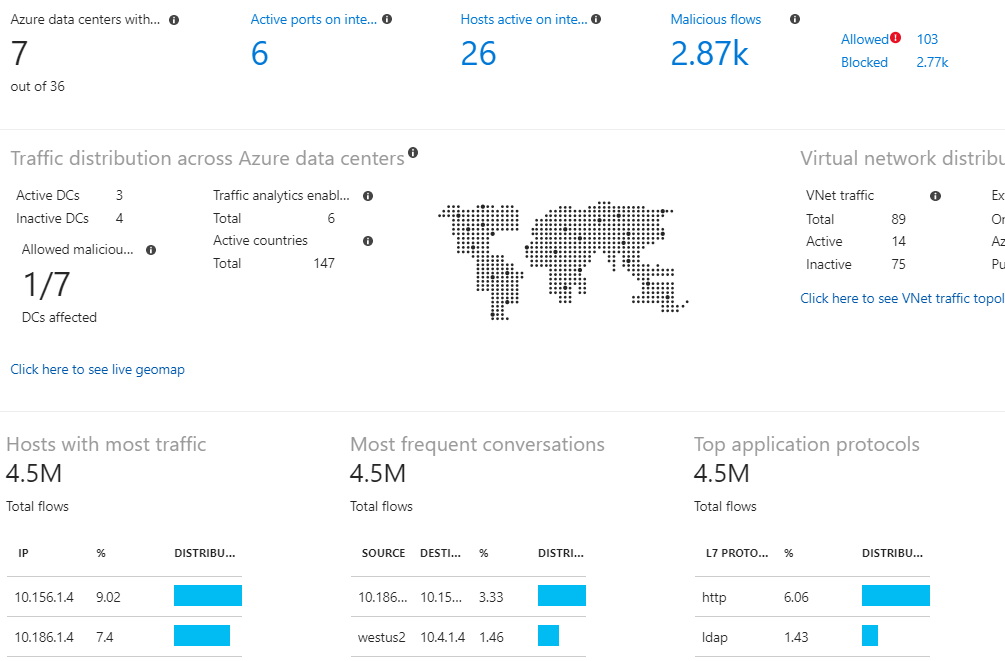

トラフィック分析

Traffic Analytics では、フロー ログ データの充実した視覚化が提供されます。 Traffic Analytics について詳しくは、Traffic Analytics に関する記事と、「Azure Policy を使用してトラフィック分析を管理する」をご覧ください。

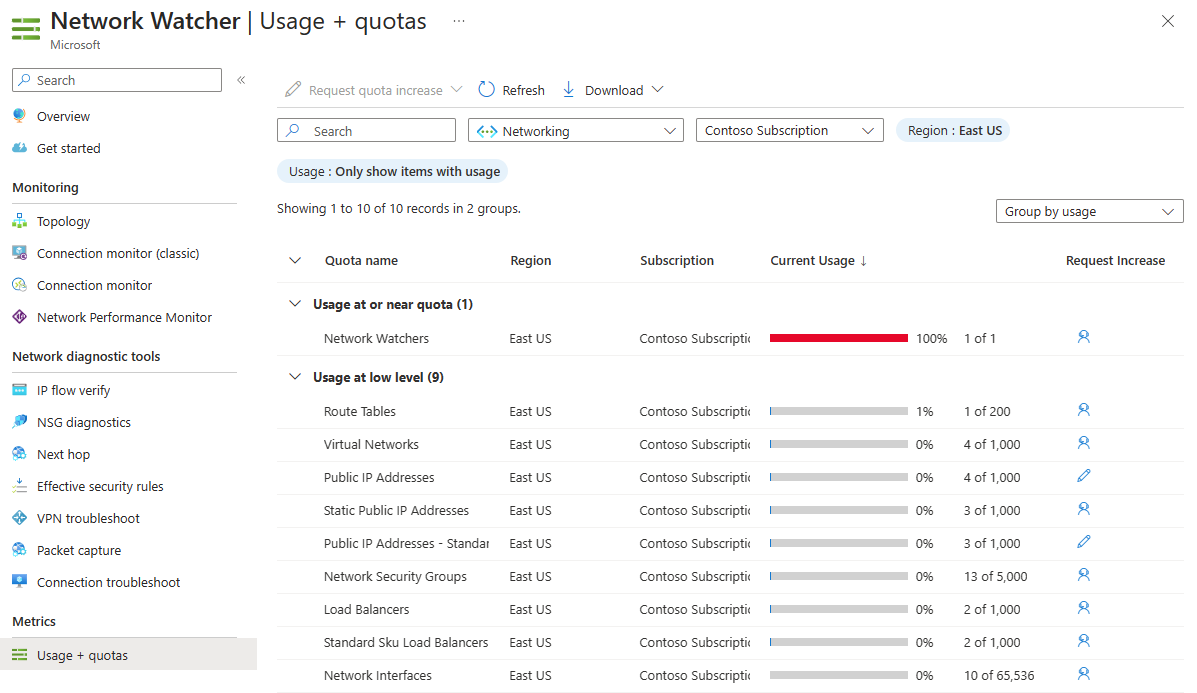

使用量 + クォータ

Network Watcher の使用量 + クォータ機能は、サブスクリプションとリージョン内にデプロイされたネットワーク リソースの概要を提供します。これには、各リソースの現在の使用量と対応する制限が含まれます。 詳細については、「ネットワークの制限」を参照して、リージョンごと、サブスクリプションごとの各 Azure ネットワーク リソースの制限について学習します。 サブスクリプションまたはリージョン内の制限に達した場合、それ以上リソースを作成できないので、この情報は、将来のリソースのデプロイを計画するときに役立ちます。

Network Watcher の制限

Network Watcher には次の制限があります。

| リソース | 制限 |

|---|---|

| 各サブスクリプションのリージョンあたりの Network Watcher インスタンス数 | 1 (リージョン内の 1 つのインスタンスが、そのリージョン内のサービスにアクセスできる) |

| 各サブスクリプションのリージョンあたりの接続モニター数 | 100 |

| 接続モニターあたりのテスト グループの最大数 | 20 |

| 接続モニターあたりのソースとターゲットの最大数 | 100 |

| 接続モニターあたりのテスト構成の最大数 | 20 |

| 各サブスクリプションのリージョンあたりのパケット キャプチャ セッション数 | 10,000 (保存されたキャプチャの数ではなく、セッション数のみが対象) |

| サブスクリプションごとの VPN トラブルシューティング操作数 | 1 (一度の操作の数) |

価格

価格について詳しくは、「Network Watcher の価格」をご覧ください。

サービス レベル アグリーメント (SLA)

サービス レベル アグリーメントについて詳しくは、「Online Services のサービス レベル アグリーメント (SLA)」をご覧ください。

よく寄せられる質問 (FAQ)

Network Watcher についてのよくあるご質問への回答については、「Azure Network Watcher に関してよく寄せられる質問 (FAQ)」をご覧ください。

新機能

Network Watcher の機能に関する最新の更新プログラムを確認するには、サービスの更新プログラムに関するページをご覧ください。

関連するコンテンツ

- Network Watcher の診断ツールを使い始めるには、「仮想マシン ネットワーク トラフィック フィルターの問題を診断するクイック スタート」を参照してください。

- Network Watcher の詳細については、「トレーニング モジュール: Azure Network Watcher の概要」を参照してください。