Defender for Cloud Apps によってお使いの Workday の環境が保護されるしくみ

Workday は、主要な HCM ソリューションとして、従業員の個人データ、契約、ベンダーの詳細など、組織内で最も機密性の高い情報の一部を保持します。 このデータの漏洩を防ぐには、悪意のあるアクターやセキュリティを認識していない内部関係者が機密情報を引き出してしまうのを防ぐために、継続的に監視する必要があります。

Workday を Defender for Cloud Apps に接続すると、ユーザーのアクティビティに関してより深い分析情報が得られ、異常な動作に関する脅威の検出を行うことができます。

主な脅威

- 侵害されたアカウントと内部関係者による脅威

- データ漏えい

- セキュリティに対する認識不足

- 管理されていない個人のデバイスの持ち込み (BYOD)

環境を保護する場合の Defender for Cloud Apps の利点

組み込みのポリシーとポリシー テンプレートで Workday を制御する

次の組み込みのポリシー テンプレートを使用すると、潜在的な脅威を検出して通知することができます。

| Type | 名前 |

|---|---|

| 組み込みの異常検出ポリシー | 匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 不審な IP アドレスからのアクティビティ あり得ない移動 |

| アクティビティ ポリシー テンプレート | Logon from a risky IP address (危険な IP アドレスからのログオン) |

ポリシーの作成の詳細については、「ポリシーの作成」を参照してください。

ガバナンス制御を自動化する

現時点では、Workday で使用できるガバナンス制御はありません。 このコネクタに対してガバナンス アクションが必要な場合は、必要なアクションの詳細を添えて、Defender for Cloud Apps チームにフィードバックを送信することができます。

アプリからの脅威の修復の詳細については、「接続されているアプリを管理する」を参照してください。

Workday をリアルタイムで保護する

外部ユーザーをセキュリティで保護して共同作業し、管理されていない、またはリスクの高いデバイスへの機密データのダウンロードをブロックおよび保護するための、ベスト プラクティスを参照してください。

Workday を Microsoft Defender for Cloud Apps に接続する

このセクションでは、アプリ コネクタ API を使用して Microsoft Defender for Cloud Apps を既存の Workday アカウントに接続する方法について説明します。 この接続により、Workdayの使用を可視化し、制御できるようになります。 Defender for Cloud Apps で Workday を保護する方法の詳細については、Workday の保護に関するページを参照してください。

クイック スタート

Workday で前提条件を構成し、手順を実行する方法を示すクイック スタート ビデオをご覧ください。 ビデオの手順を完了したら、Workday コネクタの追加に進むことができます。

Note

このビデオでは、セキュリティ グループを構成するための前提となる手順「設定: テナント設定 – システム」のアクセス許可については説明していません。 こちらも必ず設定してください。

前提条件

Defender for Cloud Apps への接続に使用する Workday アカウントは、セキュリティ グループ (新規または既存) のメンバーである必要があります。 Workday 統合システム ユーザーを使用することをお勧めします。 セキュリティ グループには、次のドメイン セキュリティ ポリシーに対して選択された次のアクセス許可が必要です。

| 機能領域 | ドメインセキュリティポリシー | サブドメインセキュリティポリシー | レポート/タスクの権限 | 統合権限 |

|---|---|---|---|---|

| System | セットアップ: テナントのセットアップ – 一般 | 設定: テナント設定 – セキュリティ | 表示、変更 | 取得、配置 |

| System | セットアップ: テナントのセットアップ – 一般 | 設定: テナント設定 – システム | Modify | なし |

| システム | セキュリティ管理 | 表示、変更 | 取得、配置 | |

| System | システム監査 | 表示 | Yammer の入手 | |

| 社員配置 | 従業員データ: スタッフィング | Worker Data:Public Worker Reports | 表示 | Yammer の入手 |

Note

- セキュリティ グループの権限を設定するために使用されるアカウントは、Workday 管理者である必要があります。

- 権限を設定するには、「機能領域のドメイン セキュリティ ポリシー」を検索し、各機能領域 (「システム」/「スタッフィング」) を検索して、表にリストされている権限を付与します。

- すべての権限を設定したら、「保留中のセキュリティ ポリシー変更のアクティブ化」を検索し、変更を承認します。

Workday 統合ユーザー、セキュリティ グループ、権限の設定の詳細については、「Workday への統合または外部エンドポイント アクセスの許可」ガイド (Workday ドキュメント/コミュニティ認証情報でアクセス可能) のステップ 1 から 4 を参照してください。

OAuth を使用して Workday を Defender for Cloud Apps に接続する方法

前提条件に記載されているセキュリティ グループのメンバーであるアカウントを使用して Workday にサインインします。

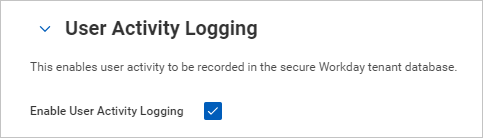

「テナント セットアップの編集 – システム」を検索し、ユーザー アクティビティ ログで、ユーザー アクティビティ ログを有効にするを選択します。

「テナント設定の編集 – セキュリティ」を検索し、OAuth 2.0 設定 で OAuth 2.0 クライアントが有効 を選択します。

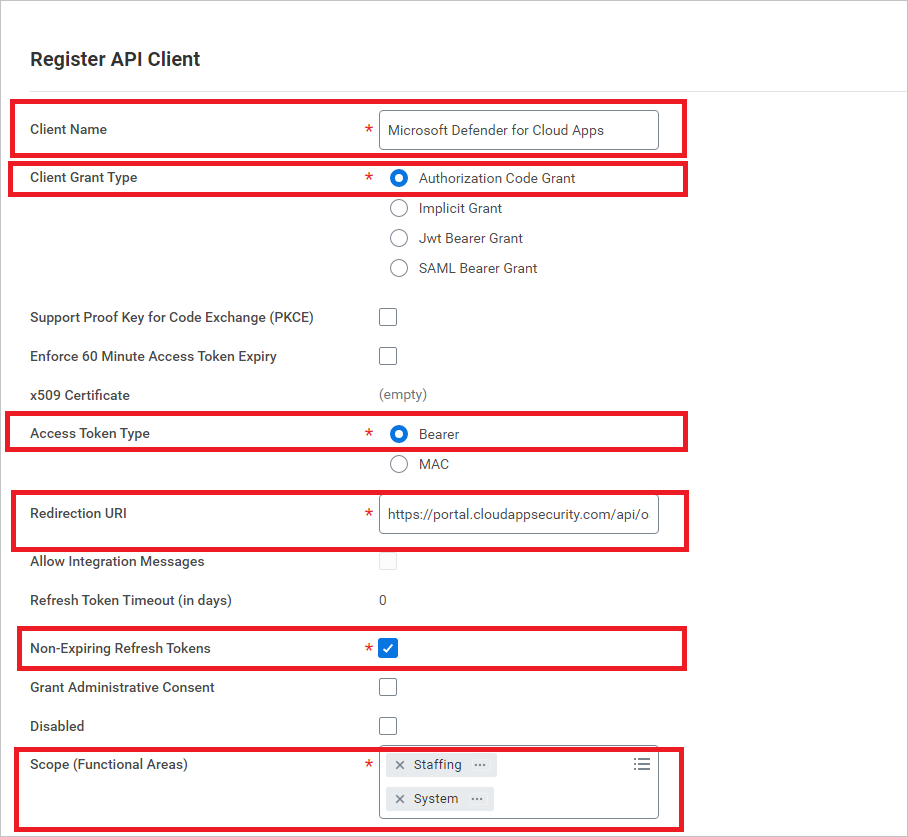

[Register API Client] (API クライアントの登録) を検索し、[Register API Client – Task] (API クライアントの登録 – タスク) を選択します。

[Register API Client] (API クライアントの登録) ページで、次の情報を入力し、[OK] を選択します。

フィールド名 Value クライアント名 Microsoft Defender for Cloud Apps クライアント許可タイプ 認可コードグラント アクセストークンの種類 Bearer リダイレクト URI https://portal.cloudappsecurity.com/api/oauth/connect

注: US Government GCC High のお客様は、「https://portal.cloudappsecurity.us/api/oauth/connect」という値を入力してください。無期限のリフレッシュ トークン はい 範囲 (機能領域) スタッフとシステム

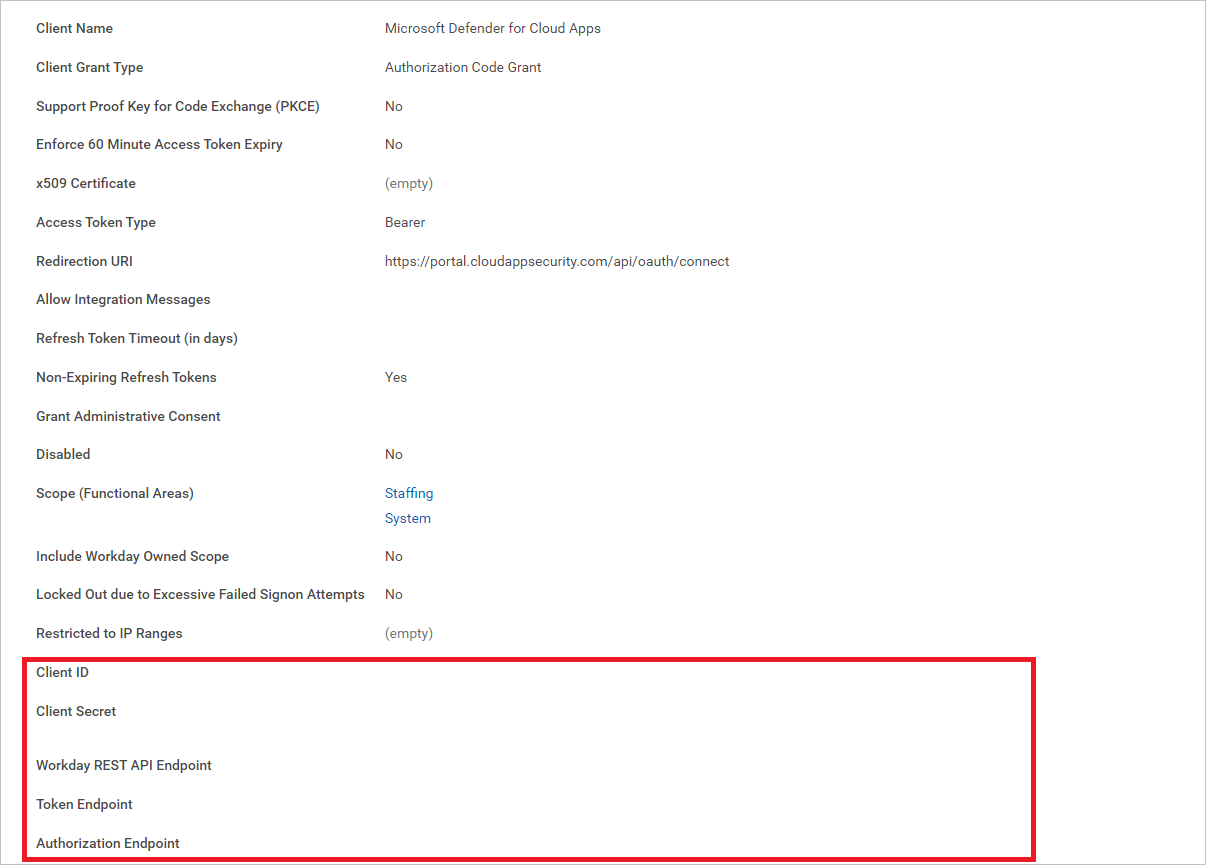

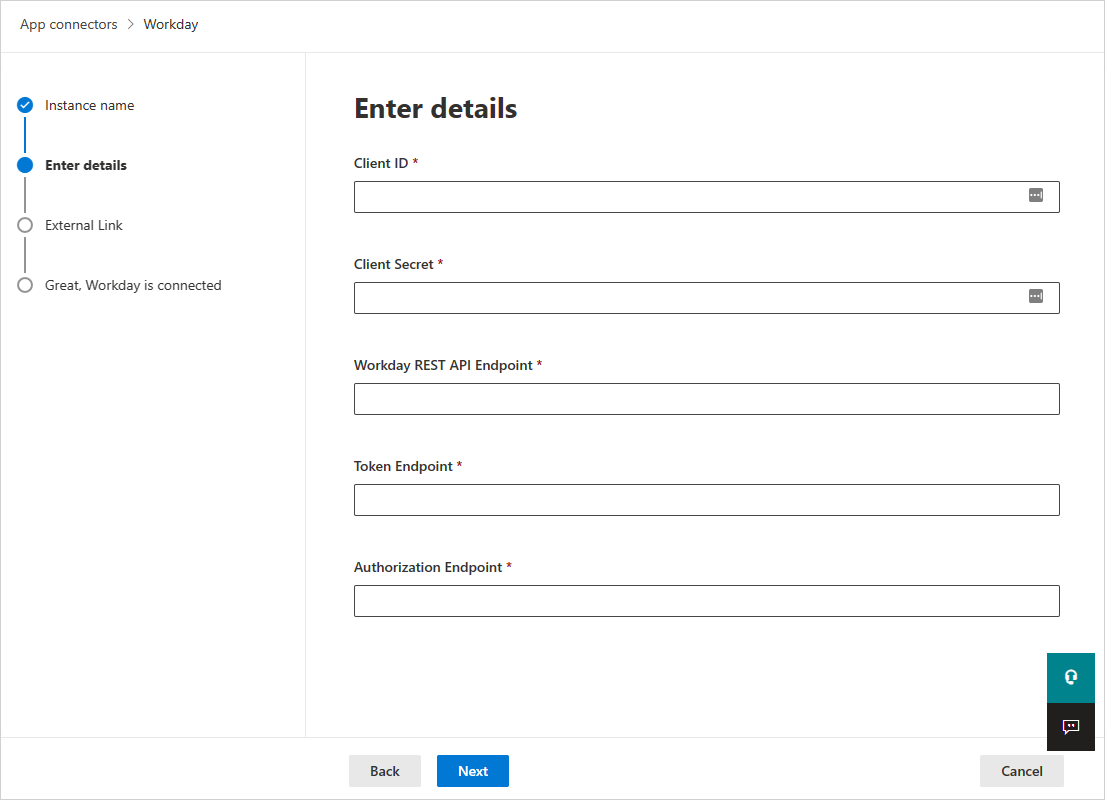

登録されたら、次のパラメーターをメモし、[完了] を選択します。

- クライアント ID

- Client Secret

- Workday REST API エンドポイント

- トークンエンドポイント

- 認可エンドポイント

Note

Workday アカウントが SAML SSO で有効になっている場合は、クエリ文字列パラメーター 'redirect=n' を承認エンドポイントに追加します。

認可エンドポイントにすでに他のクエリ文字列パラメータがある場合は、認可エンドポイントの末尾に '&redirect=n' を追加します。 承認エンドポイントにクエリ文字列パラメーターがない場合は、承認エンドポイントの末尾に '?redirect=n' を追加します。

Defender for Cloud Apps を Workday に接続する方法

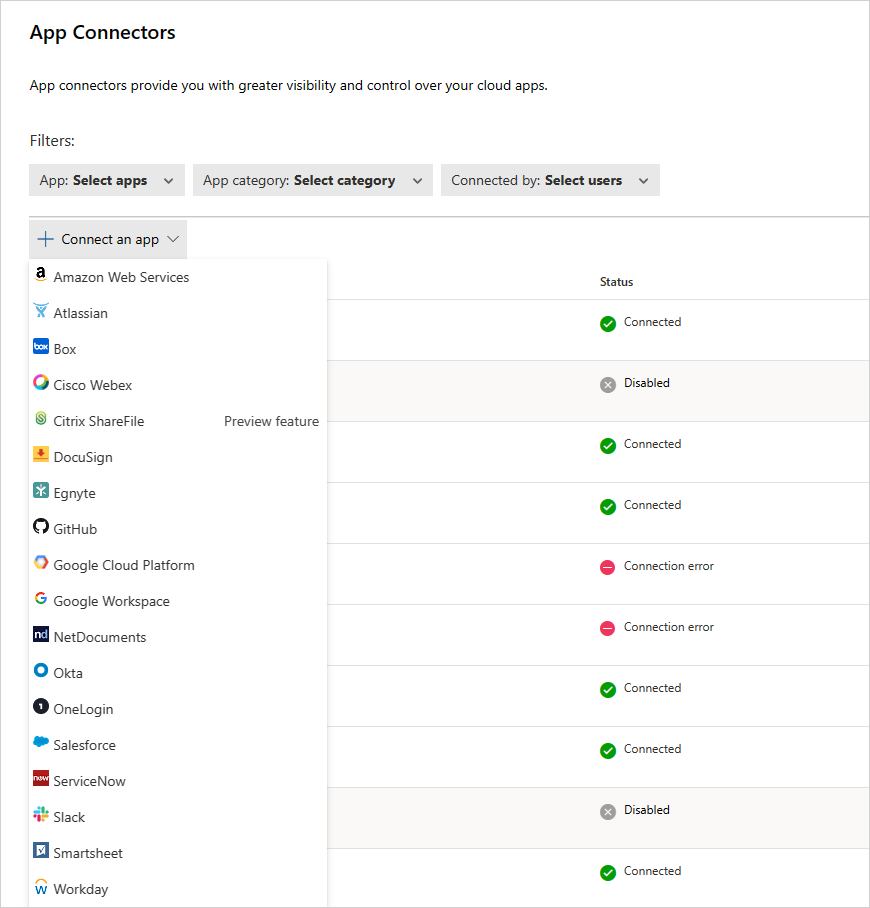

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。

[アプリ コネクタ] ページで、[+アプリを接続] を選択し、[Workday] を選択します。

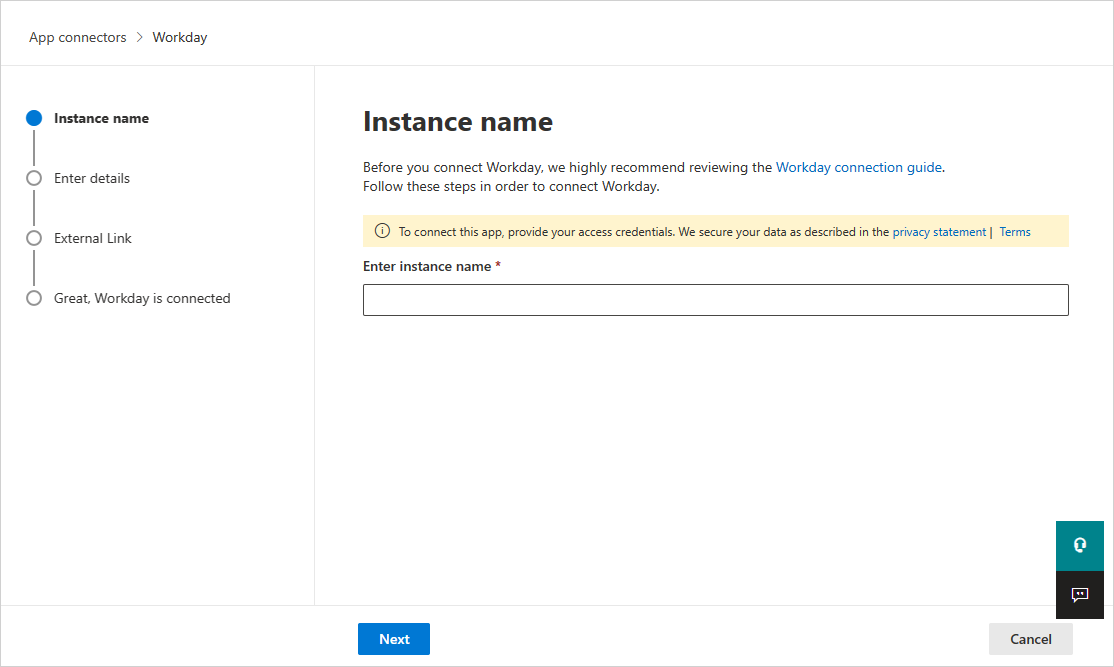

次の画面で、コネクタに名前を付け、[次へ] を選択します。

[詳細を入力] ページで、前にメモした情報で詳細を入力し、[次へ] を選択します。

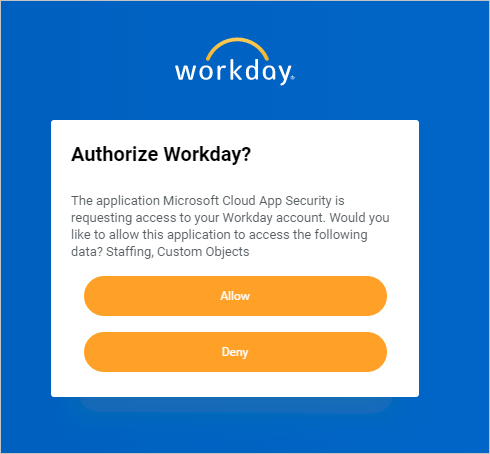

[外部リンク] ページで、[Workday の接続] を選択します。

Workday アカウントへのアクセスを Defender for Cloud Apps に許可するかどうかを確認するポップアップが Workday に表示されます。 続行するには、[許可] を選択します。

Defender for Cloud Apps ポータルに戻ると、Workday が正常に接続されたというメッセージが表示されます。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。 接続されているアプリ コネクタの状態が [接続済み] になっていることを確認します。

Note

Workdayに接続すると、接続前の 7日間のイベントを受信します。

Note

テストのために Defender for Cloud Apps を Workday サンドボックス アカウントに接続している場合は、Workday がサンドボックス アカウントを毎週更新するため、Defender for Cloud Apps の接続が失敗することに注意してください。 テストを続行するには、毎週 Defender for Cloud Apps を使用してサンドボックス環境に再接続する必要があります。

アプリの接続に問題がある場合は、アプリ コネクタのトラブルシューティングを参照してください。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。