Defender for Cloud Apps が GitHub Enterprise 環境の保護に役立つしくみ

GitHub Enterprise Cloud は、組織がコードを保存および管理したり、コードへの変更を追跡および制御したりするのに役立つサービスです。 クラウドでコード リポジトリを構築およびスケーリングできるメリットが得られると同時に、組織の最も重要な資産が脅威にさらされる可能性があります。 脅威にさらされる資産には、潜在的に機密性の高い情報、コラボレーション、パートナーシップの詳細などが格納されたリポジトリが含まれます。 このようなデータがさらされるのを防ぐには、悪意のあるアクターやセキュリティを認識していない内部関係者が機密情報を引き出してしまうのを防ぐために、継続的に監視する必要があります。

GitHub Enterprise Cloud を Defender for Cloud Apps に接続すると、ユーザーのアクティビティに関してより深い分析情報が得られ、異常な動作に関する脅威の検出を行うことができます。

このアプリ コネクタを使用することで、Microsoft Secure Score に反映されたセキュリティ コントロールを使用して SaaS セキュリティ体制管理 (SSPM) 機能にアクセスすることができます。 詳細情報。

主な脅威

- 侵害されたアカウントと内部関係者による脅威

- データ漏えい

- セキュリティに対する認識不足

- 管理されていない個人のデバイスの持ち込み (BYOD)

環境を保護する場合の Defender for Cloud Apps の利点

SaaS セキュリティ態勢管理

Microsoft Secure Score での GitHub のセキュリティ体制に関する推奨事項を確認するには、[コネクタ] タブで、[Owner] (所有者) および [Enterprise] (エンタープライズ) アクセス許可を使用して API コネクタを作成します。 Secure Score で、[推奨アクション] を選択し、[製品] = [GitHub] でフィルター処理します。

GitHub の推奨事項には、以下のようなものがあります。

- 多要素認証 (MFA) を有効にする

- シングル サインオン (SSO) を有効にする

- [この組織のリポジトリの可視性の変更をメンバーに許可する] を無効にする

- [リポジトリの管理者アクセス許可を持つメンバーがリポジトリを削除または転送できる] を無効にする

コネクタが既に存在し、GitHub の推奨事項がまだ表示されない場合は、API コネクタを切断して接続を更新し、[Owner] (所有者) および [Enterprise] (エンタープライズ) アクセス許可を使用して再接続します。

詳細については、以下を参照してください:

GitHub をリアルタイムで保護する

外部ユーザーのセキュリティ保護とコラボレーションに関するベスト プラクティスを確認します。

GitHub Enterprise Cloud を Microsoft Defender for Cloud Apps に接続する

このセクションでは、アプリ コネクタ API を使用して、Microsoft Defender for Cloud Apps を既存の GitHub Enterprise Cloud 組織に接続する方法を示します。 この接続により、組織の GitHub Enterprise Cloud の使用を可視化し、制御できるようになります。 Defender for Cloud Apps での GitHub Enterprise Cloud の保護方法の詳細については、GitHub Enterprise の保護に関する記事を参照してください。

このアプリ コネクタを使用することで、Microsoft Secure Score に反映されたセキュリティ コントロールを使用して SaaS セキュリティ体制管理 (SSPM) 機能にアクセスすることができます。 詳細情報。

前提条件

- 組織には GitHub Enterprise Cloud ライセンスが必要です。

- Defender for Cloud Apps に接続するために使用する GitHub アカウントには、組織の "所有者" アクセス許可が必要です。

- SSPM 機能の場合、指定されたアカウントは Enterprise アカウントの所有者である必要があります。

- 組織の所有者を確認するには、組織のページを参照し、[ユーザー] を選択し、[所有者] でフィルター処理します。

GitHub ドメインを確認する

ドメインの検証はオプションです。 ただし、Defender for Cloud Apps によって GitHub 組織のメンバーのドメイン メールを対応する Azure Active Directory ユーザーと照合できるように、ドメインを確認することを強くお勧めします。

これらの手順は、「GitHub Enterprise Cloud を構成する」手順とは別に完了でき、既にドメイン を確認している場合はスキップできます。

組織を企業利用規約にアップグレードします。

組織のドメインを確認します。

Note

Defender for Cloud Apps の設定に一覧表示されている各マネージド ドメインを必ず確認してください。 マネージド ドメインを表示するには、Microsoft Defender ポータルに移動し、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [システム] で [組織の詳細] を選択し、[マネージド メイン] セクションに移動します。

GitHub Enterprise Cloud を構成する

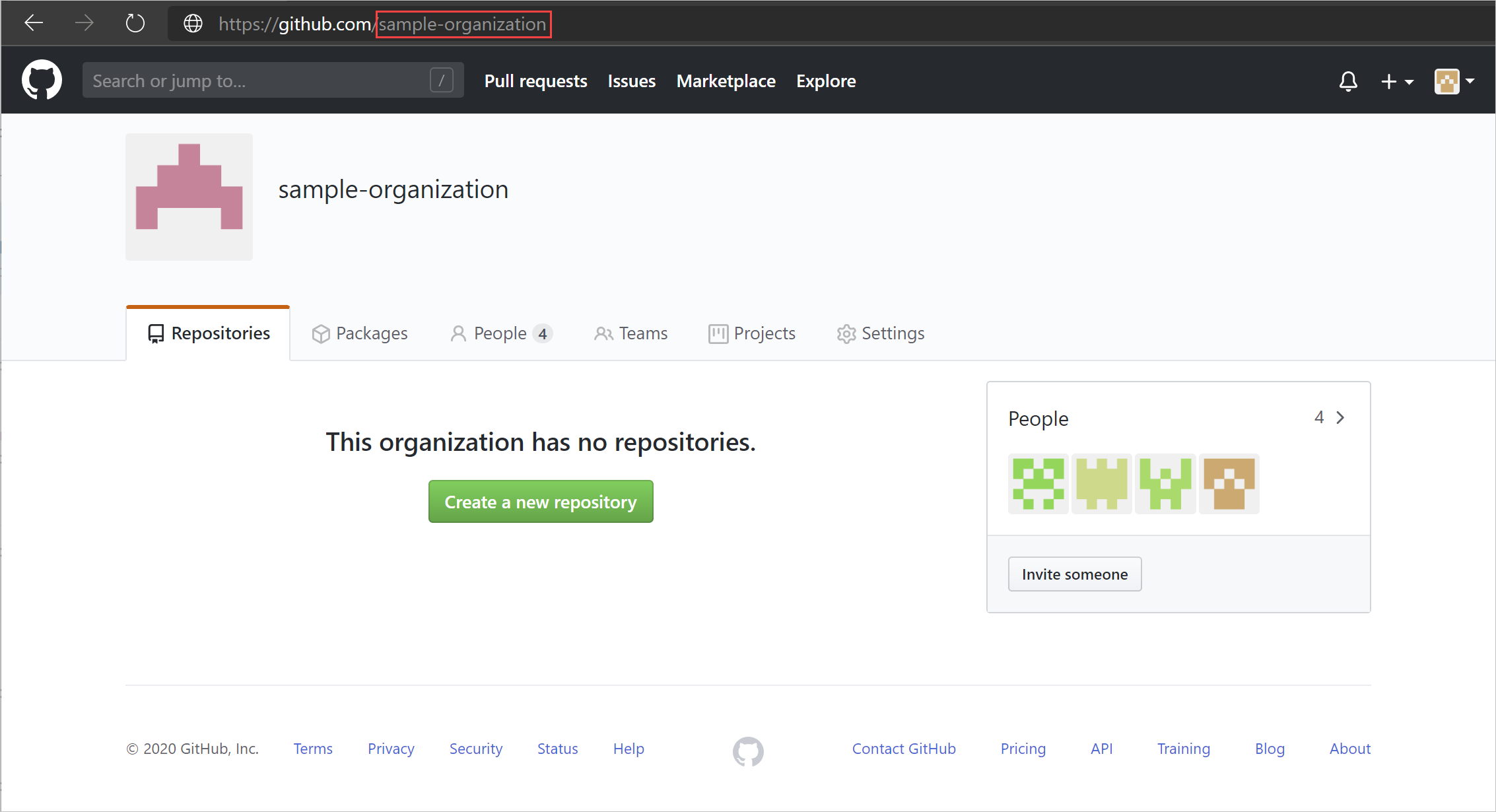

組織のログイン名を見つけます。 GitHub で組織のページを参照し、URL から組織のログイン名をメモします。これは後で必要になります。

Note

ページには

https://github.com/<your-organization>のような URL が付きます。 たとえば、組織のページがhttps://github.com/sample-organizationの場合、組織のログイン名は sample-organization です。

GitHub 組織に接続するための Defender for Cloud Apps 用の OAuth アプリを作成します。 追加の接続組織ごとにこの手順を繰り返します。

Note

プレビュー機能とアプリ ガバナンスが有効になっている場合は、OAuth アプリ ページではなくアプリ ガバナンス ページを使用してこの手順を実行してください。

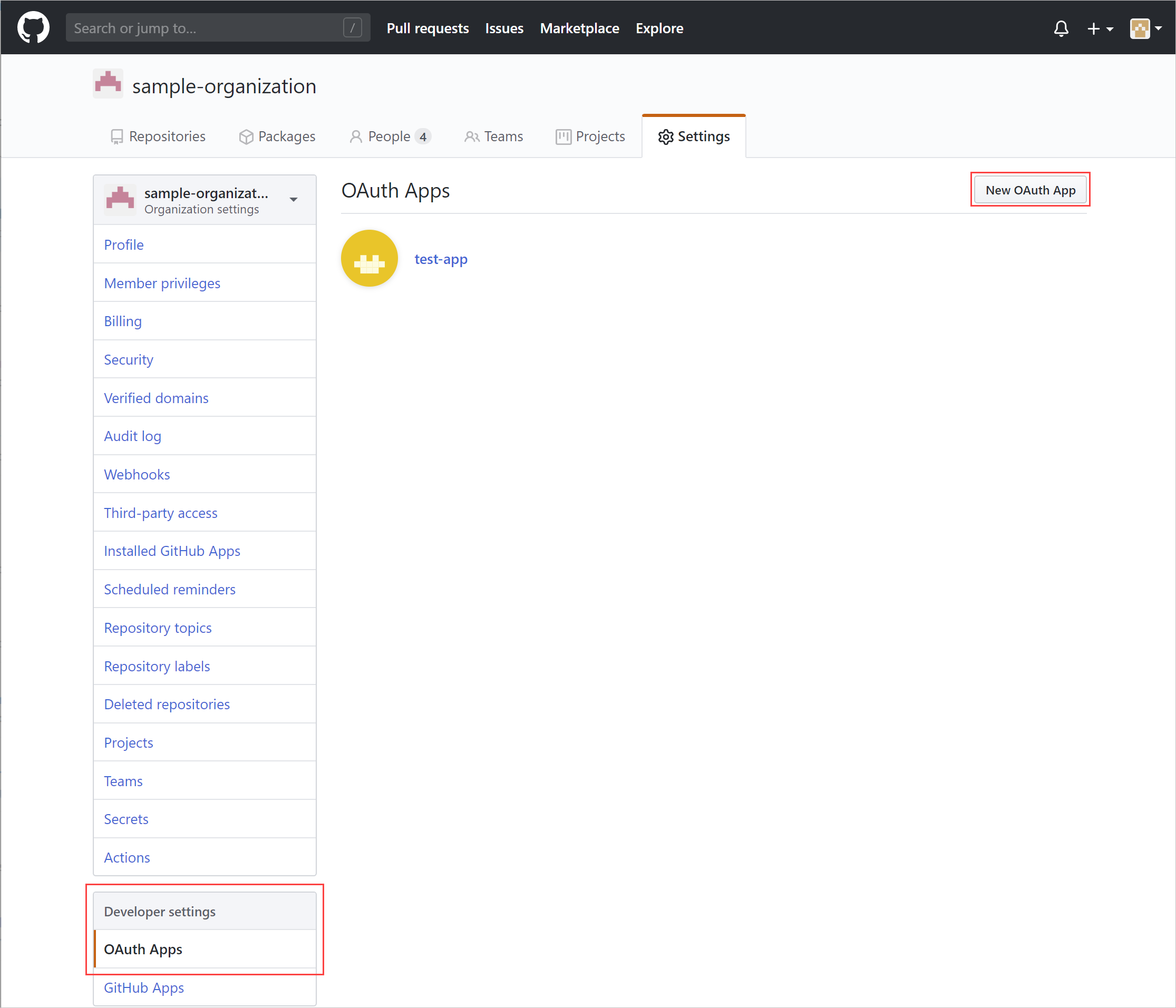

設定>開発者設定に移動し、OAuth アプリを選択してから、アプリケーションの登録を選択します。 または、既存の OAuth アプリがある場合は、 新しい OAuth アプリを選択します。

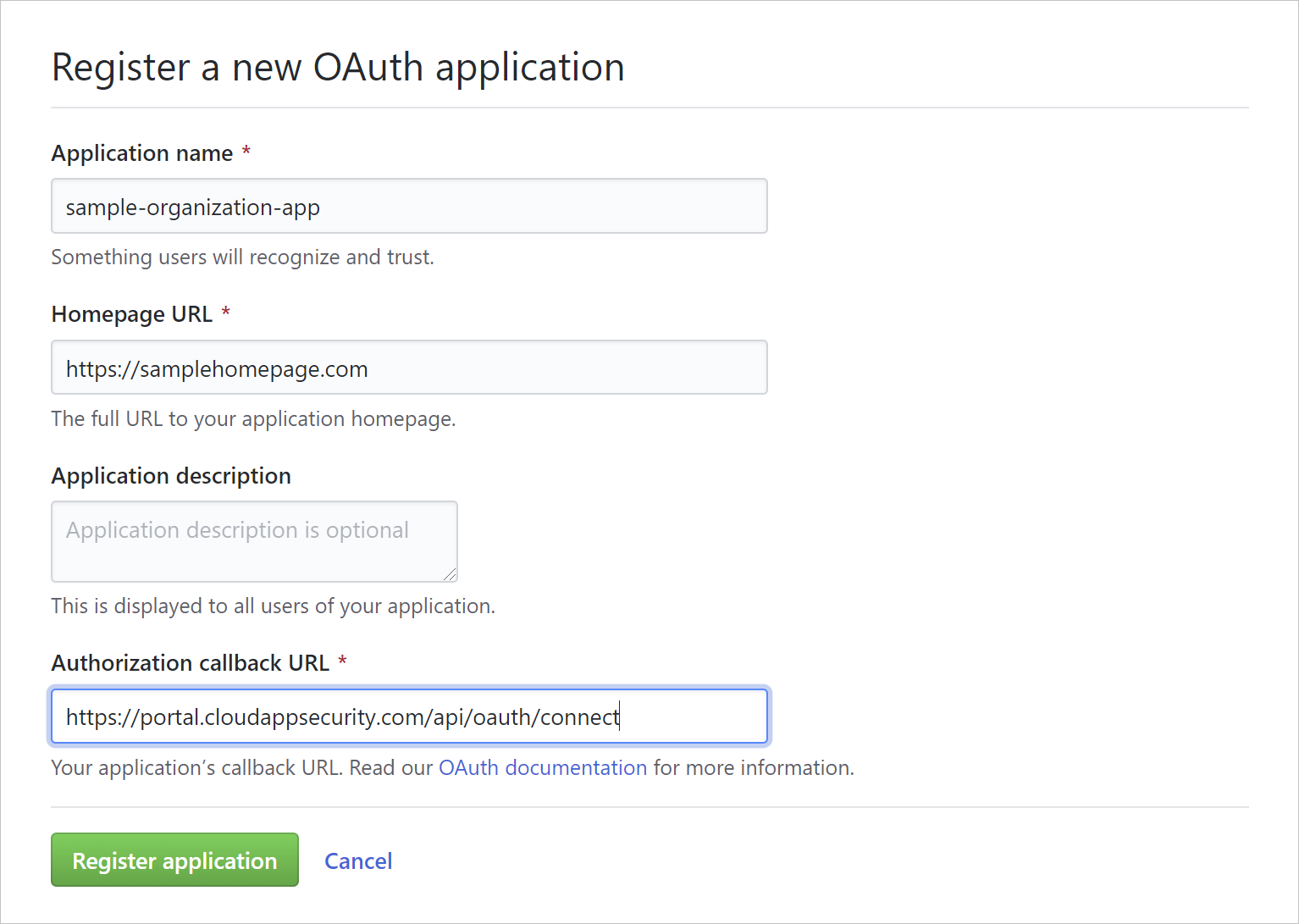

新しい OAuth アプリの登録の詳細を入力し、アプリケーションの登録を選択します。

- [アプリケーション名] ボックスに、アプリの名前を入力します。

- [ホームページ URL] ボックスに、アプリのホームページの URL を入力します。

- [承認コールバック URL] ボックスに、次の値を入力します:

https://portal.cloudappsecurity.com/api/oauth/connect。

Note

- US Government GCC のお客様の場合は、「

https://portal.cloudappsecuritygov.com/api/oauth/connect」という値を入力します - 米国政府の GCC High 顧客の場合は、次の値を入力します:

https://portal.cloudappsecurity.us/api/oauth/connect

Note

- 組織が所有するアプリは、組織のアプリにアクセスできます。 詳細については、OAuth アプリのアクセス制限についてを参照してください。

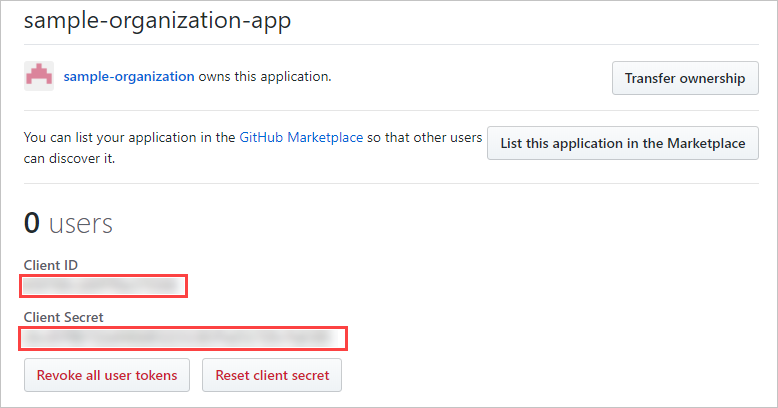

設定>OAuth アプリ に移動し、作成したばかりの OAuth アプリを選択し、クライアント ID と クライアント シークレット をメモします。

Defender for Cloud Apps を構成する

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。

[アプリ コネクタ] ページで、[+アプリを接続]、[GitHub] の順に選択します。

次のウィンドウで、コネクタにわかりやすい名前を付け、[次へ] を選択します。

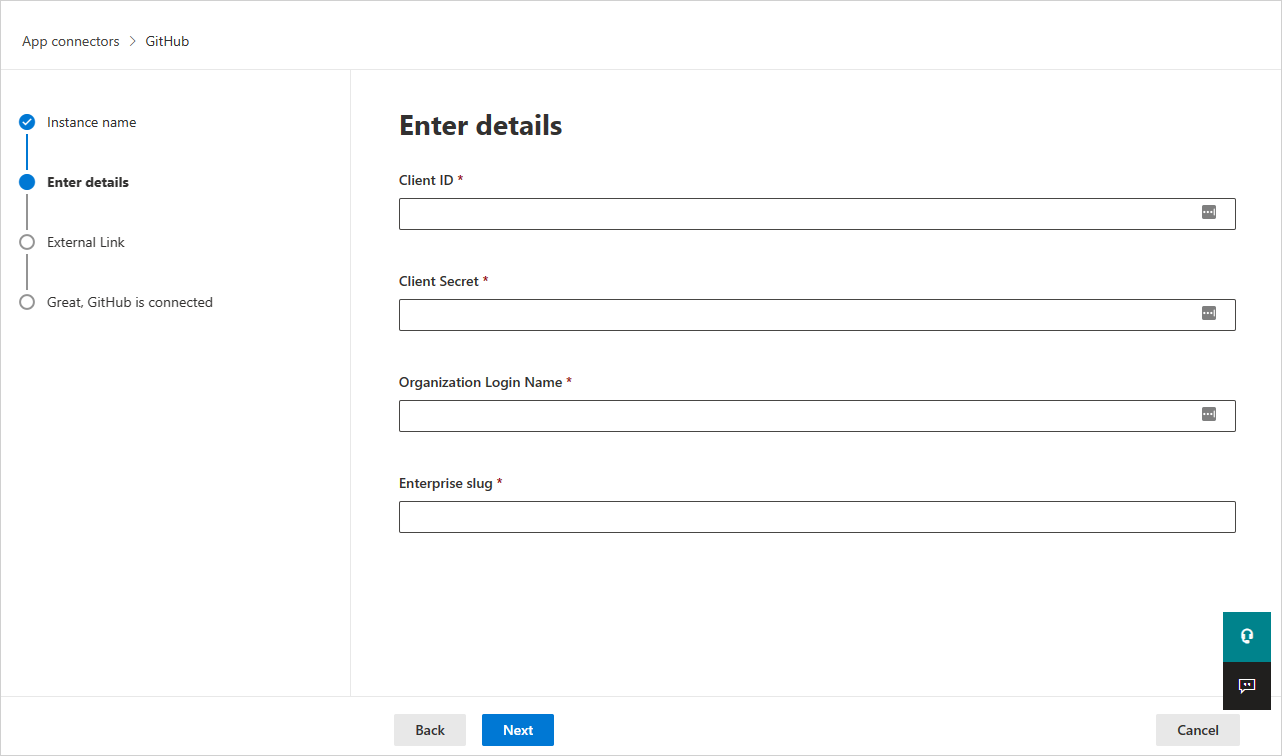

[詳細の入力] ウィンドウで、先ほどメモした [クライアント ID]、[クライアント シークレット]、および [組織のログイン名] を入力します。

Enterprise スラッグ (エンタープライズ名とも呼ばれます) は、SSPM 機能をサポートするために必要です。 Enterprise スラッグを見つけるには、以下の手順に従います。

- [GitHub プロファイル画像] ->[your enterprises] (エンタープライズ) を選択します。

- [your enterprise account] (エンタープライズ アカウント) を選択し、Microsoft Defender for Cloud Apps に接続するアカウントを選択します。

- URL が Enterprise スラッグであることを確認します。 たとえば、この例では

https://github.com/enterprises/testEnterprisetestEnterprise が Enterprise スラッグです。

[次へ] を選択します。

[GitHub に接続する] を選択します。

GitHub のサインイン ページが開きます。 必要に応じて、GitHub 管理者の資格情報を入力して、チームの GitHub Enterprise Cloud インスタンスへの Defender for Cloud Apps のアクセスを許可します。

組織へのアクセスを要求し、アプリが Defender for Cloud Apps に GitHub 組織へのアクセスを許可することを承認します。 Defender for Cloud Apps には、次の OAuth スコープが必要です。

- admin:org - 組織の監査ログを同期するために必要です

- read:user と user:email - 組織のメンバーを同期するために必要

- repo:status - 監査ログ内のリポジトリ関連のイベントを同期するために必要

- admin:enterprise - SSPM 機能のために必要。指定されたユーザーは、エンタープライズ アカウントの所有者である必要があります。

OAuth スコープの詳細については、「OAuth アプリのスコープについて」を参照してください。

Defender for Cloud Apps コンソールに戻ると、GitHub と正常に接続されたことを示すメッセージが届きます。

GitHub 組織の所有者と協力して、GitHub のサードパーティ アクセス設定で作成された OAuth アプリへのアクセスを組織に付与します。 詳細については、GitHub ドキュメントを参照してください。

組織の所有者は、GitHub を Defender for Cloud Apps に接続した後にのみ、OAuth アプリからのリクエストを見つけることができます。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。 接続されているアプリ コネクタの状態が [接続済み] になっていることを確認します。

GitHub Enterprise Cloud を接続すると、接続までの 7 日間のイベントを受け取ります。

アプリの接続に問題がある場合は、アプリ コネクタのトラブルシューティングを参照してください。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。