Microsoft Purview Information Protection の統合

Microsoft Defender for Cloud Apps を使用すると、Microsoft Purview Information Protection から自動的に秘密度ラベルを適用できます。 これらのラベルは、ファイル ポリシー ガバナンス アクションとしてファイルに適用され、ラベル構成に応じて、保護を強化するために暗号化を適用することができます。 また、Defender for Cloud Apps ポータル内で、適用された秘密度ラベルをフィルター処理してファイルを調べることもできます。 ラベルを使用すると、クラウドでの機密データの可視性と制御が大幅に向上します。 Microsoft Purview Information Protection と Defender for Cloud Apps の統合は、1 つのチェックボックスをオンにするだけで簡単に行うことができます。

Microsoft Purview Information Protection を Defender for Cloud Apps に統合することによって、次のように、両方のサービスのすべての機能を使用でき、クラウドでファイルをセキュリティ保護できます。

- 特定のポリシーと一致するファイルに、ガバナンス アクションとして秘密度ラベルを適用する機能

- 1 つの場所にある分類されたファイルをすべて表示する機能

- 分類レベルに従って調査し、クラウド アプリケーション経由での機密データの公開を定量化する機能

- 分類されたファイルが適切に処理されていることを確認するためのポリシーを作成する機能

前提条件

Note

この機能を有効にするには、Defender for Cloud Apps のライセンスと Azure Information Protection Premium P1 のライセンスの両方が必要です。 両方のライセンスの準備が整うとすぐに、Defender for Cloud Apps によって Azure Information Protection サービスからの組織のラベルの同期が行われます。

- Microsoft Purview Information Protection の統合を使用するには、Microsoft 365 のアプリ コネクタを有効にする必要があります。

Defender for Cloud Apps で秘密度ラベルを適用するには、それらを秘密度ラベル ポリシーの一部として Microsoft Purview コンプライアンス ポータルで公開する必要があります。

現在、Defender for Cloud Apps では、次のファイルの種類に対する Microsoft Purview Information Protection の秘密度ラベルの適用がサポートされています。

- Word: docm、docx、dotm、dotx

- Excel: xlam、xlsm、xlsx、xltx

- PowerPoint: potm、potx、ppsx、ppsm、pptm、pptx

- PDF

Note

PDF の場合は、統合ラベルを使用する必要があります。

この機能は現在、Box、Google Workspace、SharePoint Online、OneDrive for Business に格納されているファイルで使用できます。 今後のバージョンで、さらに多くのクラウド アプリがサポートされるようになります。

しくみ

Defender for Cloud Apps で Microsoft Purview Information Protection の秘密度ラベルを確認できます。 Defender for Cloud Apps を Microsoft Purview Information Protection と統合するとすぐに、Defender for Cloud Apps では次のようにファイルをスキャンします。

Defender for Cloud Apps では、テナントで使用されているすべての秘密度ラベルの一覧を取得します。 一覧を最新の状態に保つために、このアクションは 1 時間に 1 回実行されます。

その後、Defender for Cloud Apps では、次のようにファイルをスキャンして秘密度ラベルを探します。

- 自動スキャンを有効にした場合、すべての新しいファイルや変更されたファイルはスキャン キューに追加され、すべての既存のファイルおよびリポジトリはスキャンされます。

- ファイル ポリシーを設定して秘密度ラベルを検索すると、これらのファイルが秘密度ラベルのスキャン キューに追加されます。

前述のように、これらのスキャンは、Defender for Cloud Apps が最初に行うスキャンで検出された秘密度ラベルを対象とするものであり、テナントで使用されている秘密度ラベルを確認することができます。 外部ラベル (テナントの部外者によって設定された分類ラベル) も分類ラベルの一覧に追加されます。 これらをスキャンしない場合は、[Only scan files for sensitivity labels from Microsoft Purview Information Protection and content inspection warnings from this tenant](このテナントの Microsoft Purview Information Protection 秘密度ラベルとコンテンツ検査警告についてのみファイルをスキャンする) チェックボックスをオンにします。

Defender for Cloud Apps で Microsoft Purview Information Protection を有効にした後、秘密度ラベルについて、接続されているクラウド アプリに追加されたすべての新しいファイルがスキャンされます。

Defender for Cloud Apps 内に、秘密度ラベルを自動的に適用する新しいポリシーを作成できます。

統合の制限

Defender for Cloud Apps で Microsoft Purview ラベルを使用する場合は、次の制限があることに注意してください。

| Limit | 説明 |

|---|---|

| Defender for Cloud Apps の外部でラベルまたは保護が適用されているファイル | Defender for Cloud Apps の外で適用された保護されていないラベルは、Defender for Cloud Apps でオーバーライドすることができますが、削除することはできません。 Defender for Cloud Apps では、Defender for Cloud Apps の外部でラベル付けされたファイルから保護されたラベルを削除することはできません。 Defender for Cloud アプリの外部で保護が適用されたファイルをスキャンするには、保護されたファイルのコンテンツを検査するアクセス許可を付与します。 |

| Defender for Cloud Apps によってラベル付けされたファイル | Defender for Cloud Apps では、Defender for Cloud Apps によって既にラベル付けされているファイルのラベルをオーバーライドされません。 |

| パスワードで保護されたファイル | Defender for Cloud Apps では、パスワードで保護されたファイルのラベルを読み取ることはできません。 |

| 空のファイル | 空のファイルには、Defender for Cloud Apps のラベルを付けることはできません。 |

| チェックアウトを必要とするライブラリ | Defender for Cloud Apps では、チェックアウトを要求するように構成されたライブラリにあるファイルにラベルを付けることはできません。 |

| スコープの要件 | Defender for Cloud Apps で秘密度ラベルを認識するには、Purview のラベル スコープを少なくともファイルと電子メール用に構成する必要があります。 |

Note

Microsoft Purview は、ラベル付けサービスのための Microsoft の主要なソリューションです。 詳細については、Microsoft Purview のドキュメントを参照してください。

Microsoft Purview Information Protection を Defender for Cloud Apps と統合する方法

Microsoft Purview Information Protection を有効にする

Microsoft Purview Information Protection を Defender for Cloud Apps と統合するために行うのは、1 つのチェックボックスをオンにするだけです。 自動スキャンを有効にすると、ポリシーを作成しなくても、Microsoft 365ファイルに対する Microsoft Purview Information Protection から秘密度ラベルの検索が可能になります。 有効にした後で、Microsoft Purview Information Protection の秘密度ラベルでラベル付けされたファイルがクラウド環境内にある場合、Defender for Cloud Apps に表示されます。

Defender for Cloud Apps で、コンテンツ検査を有効にして秘密度ラベルについてファイルをスキャンできるようにするには、次のようにします。

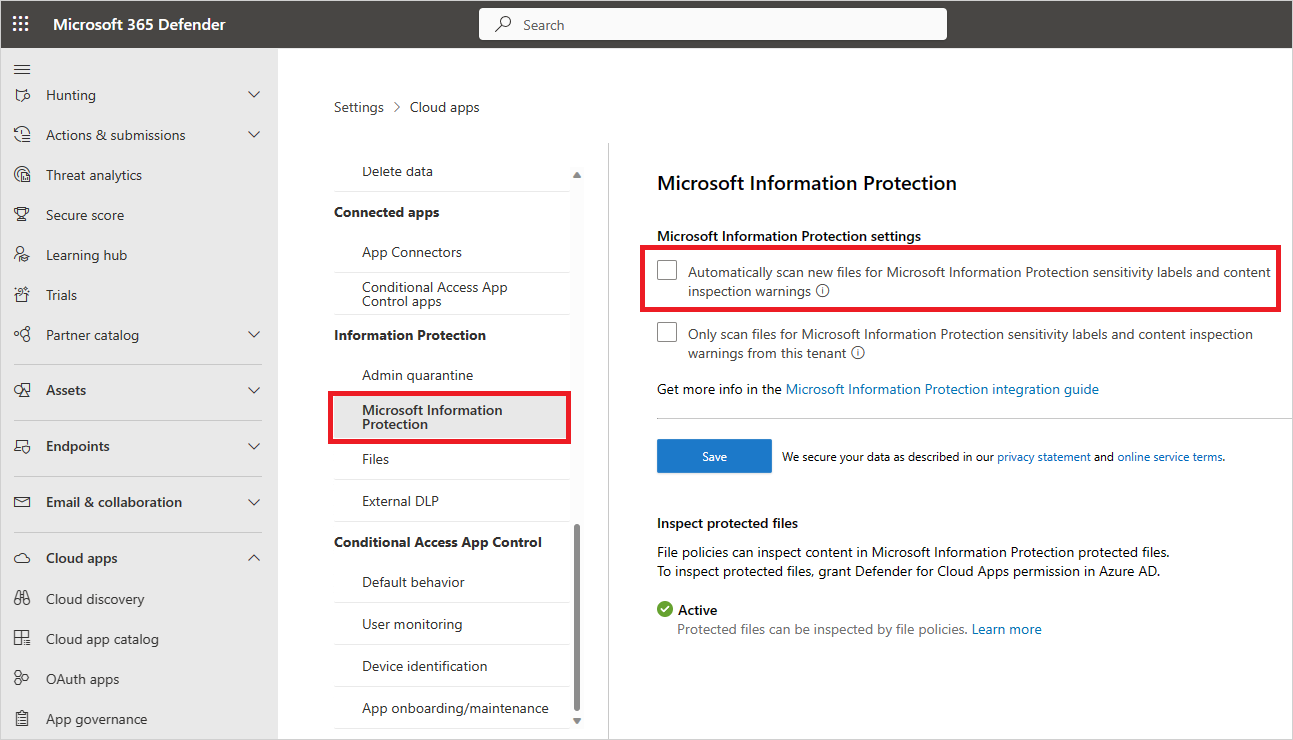

Microsoft Defender Portal で、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 次に、[情報保護] - >[Microsoft Information Protection] に移動します。

[Microsoft Information Protection の設定]で、[Microsoft Purview Information Protection とコンテンツ検査の警告から秘密度ラベルの新しいファイルを自動的にスキャンする] を選択します

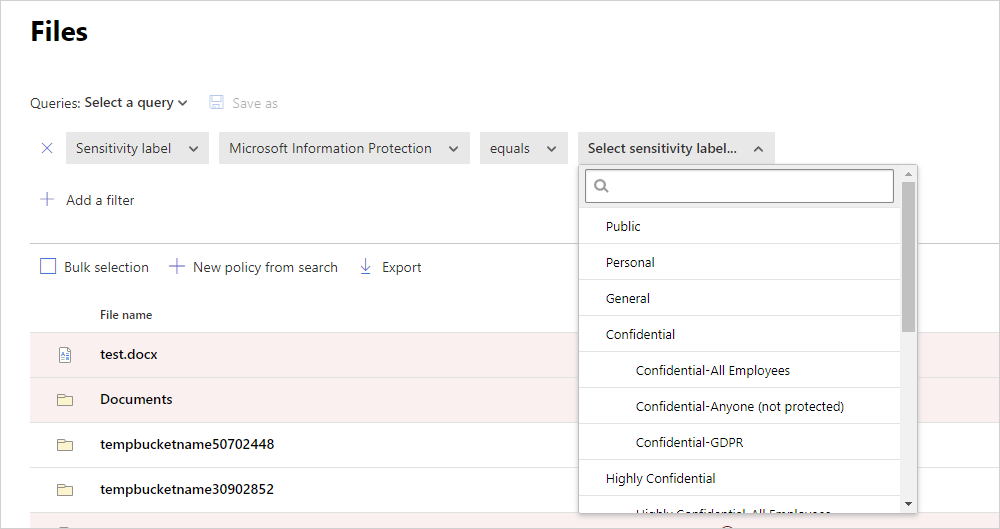

Microsoft Purview Information Protection を有効にすると、秘密度ラベルが付いているファイルを表示し、Defender for Cloud Apps でラベルごとにフィルター処理できます。 Defender for Cloud Apps がクラウド アプリに接続されたら、Microsoft Purview Information Protection 統合機能を使用して、Defender for Cloud Apps ポータルで Microsoft Purview Information Protection の秘密度ラベル (暗号化ありまたはなし) を適用することができます。これは、ファイルに直接追加するか、ガバナンス アクションとして秘密度ラベルを自動的に適用するファイル ポリシーを構成することで行います。

Note

自動スキャンは、もう一度変更されるまでは既存のファイルをスキャンしません。 既存のファイルで Microsoft Purview Information Protection の秘密度ラベルについてスキャンするには、コンテンツ検査を含むファイル ポリシーが少なくとも 1 つ必要です。 ない場合は、新しいファイル ポリシーを作成し、すべてのプリセット フィルターを削除し、[検査方法] で [組み込みの DLP] を選択します。 次に、[コンテンツ検査] フィールドで [プリセットの式と一致するファイルを含む] を選択し、定義済みの値を選択してから、ポリシーを保存します。 これにより、Microsoft Purview Information Protection の秘密度ラベルを自動的に検出するコンテンツ検査が有効になります。

内部ラベルと外部ラベルを設定する

既定では、Defender for Cloud Apps では、自分の組織内で定義した秘密度ラベルだけでなく、他の組織で定義した外部の分類ラベルもスキャンされます。

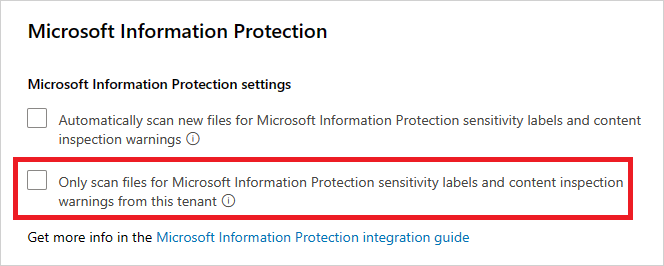

組織の外部に設定されている秘密度ラベルを無視するには、Microsoft Defender ポータルに移動し、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [情報保護] で、[Microsoft Purview Information Protection] を選択します。 次に、[Microsoft Purview Information Protection からの秘密度ラベルと、このテナントからのコンテンツ検査の警告のみをスキャンする] を選択します。

ファイルにラベルを直接適用する

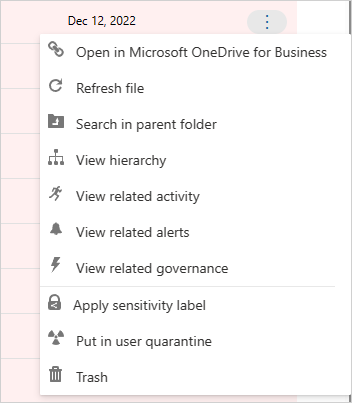

Microsoft Defender ポータルの [Cloud Apps] で、[ファイル] を選択します。 次に、保護するファイルを選択します。 ファイルの行の末尾にある 3 つの点を選択し、[秘密度ラベルの適用] を選択します。

Note

Defender for Cloud Apps では、30 MB までのファイルに Microsoft Purview Information Protection を適用できます。

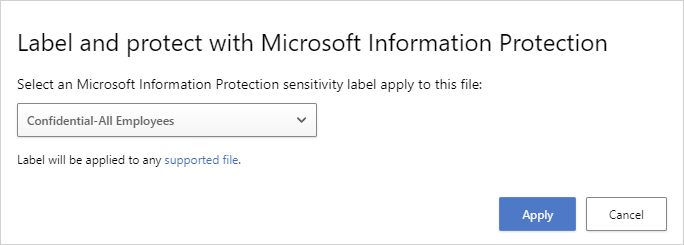

ファイルに適用する組織の秘密度ラベルのいずれかを選択し、[適用] を選択します。

秘密度ラベルを選んで [適用] を選択すると、Defender for Cloud Apps によって秘密度ラベルが元のファイルに適用されます。

[秘密度ラベルの削除 オプションを選択して秘密度ラベルを削除することもできます。

Defender for Cloud Apps と Microsoft Purview Information Protection の連携の詳細については、「Microsoft Purview Information Protection の秘密度ラベルを自動的に適用する」を参照してください。

ラベル ファイルを自動的に適用する

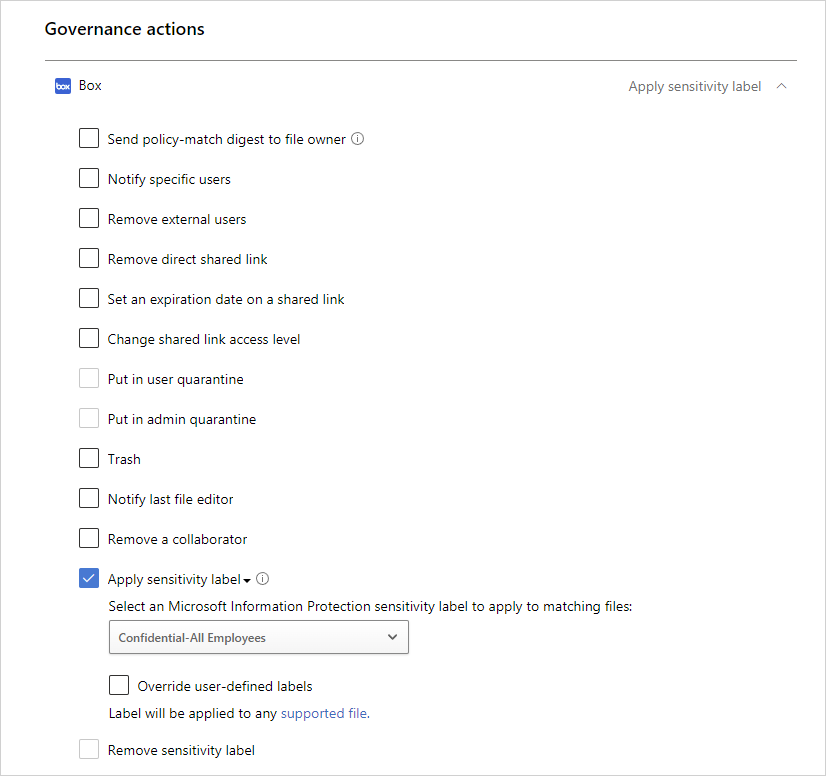

秘密度ラベルをファイルに自動的に適用するには、ファイル ポリシーを作成し、ガバナンス アクションとして [秘密度ラベルの適用] を設定します。

指示に従って、ファイル ポリシーを作成します。

ファイル ポリシーを作成します。

検出するファイルの種類を含めるようにポリシーを設定します。 たとえば、[アクセス レベル] が [内部] ではなく、[所有者 OU] が財務チームであるすべてのファイルを選択します。

関連するアプリのガバナンス アクションで、[秘密度ラベルの適用] を選択してから、ラベルの種類を選択します。

Note

- 秘密度ラベルを適用する権限は強力な機能です。 多数のファイルにラベルを誤って適用することを防ぐための安全対策として、各テナントでアプリごとに 1 日に実行できるラベルの適用アクションに 100 回という上限があります。 1 日の上限に達すると、ラベルの適用アクションは一時的に停止し、次の日 (UTC 12:00 を過ぎた時点) になると自動的に続行します。

- ポリシーを無効にすると、そのポリシーの保留中のラベル付けタスクがすべて中断されます。

- ラベルの構成では、Defender for Cloud Apps がラベル情報を読み取るために、認証されたユーザー、または組織内のすべてのユーザーにアクセス許可を割り当てる必要があります。

ファイルの公開を制限する

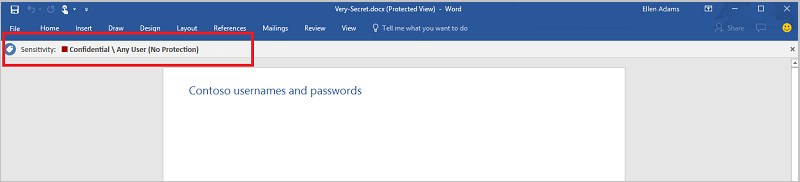

たとえば、次のドキュメントに Microsoft Purview Information Protection 秘密度ラベルを付けたとします。

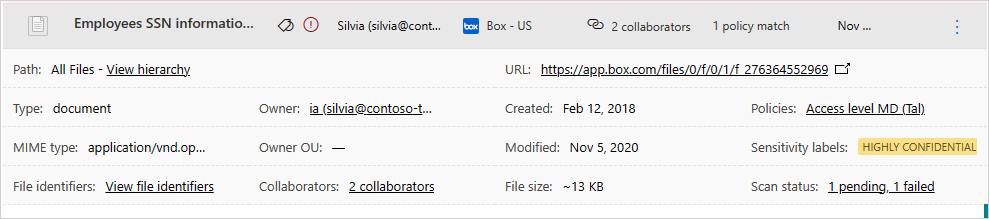

[ファイル] ページで、Microsoft Purview Information Protection の秘密度ラベルでフィルター処理すると、このドキュメントを Defender for Cloud Apps で表示できます。

これらのファイルとその秘密度ラベルの詳細は、ファイル ドロワーで確認できます。 [ファイル] ページで関連するファイルを選択するだけで、秘密度ラベルがあるかどうかを確認できます。

その後、Defender for Cloud Apps でファイル ポリシーを作成して、不適切に共有されているファイルを制御したり、ラベルが付いている最近変更されたファイルを見つけたりすることができます。

- 秘密度ラベルを特定のファイルに自動的に適用するポリシーを作成できます。

- また、ファイルの分類に関連するアクティビティでアラートをトリガーすることもできます。

Note

秘密度ラベルがファイルで無効になると、無効になったラベルは Defender for Cloud Apps でも無効であると表示されます。 削除されたラベルは表示されません。

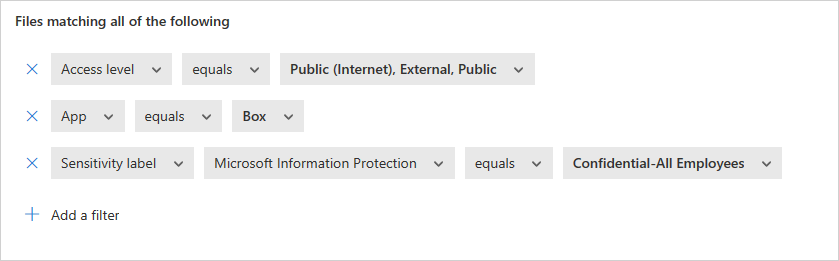

サンプル ポリシー - Box で外部共有されている機密データ:

ファイル ポリシーを作成します。

ポリシーの名前、重要度、カテゴリを設定します。

Box で外部共有されている機密データをすべて検索する、以下のフィルターを追加します。

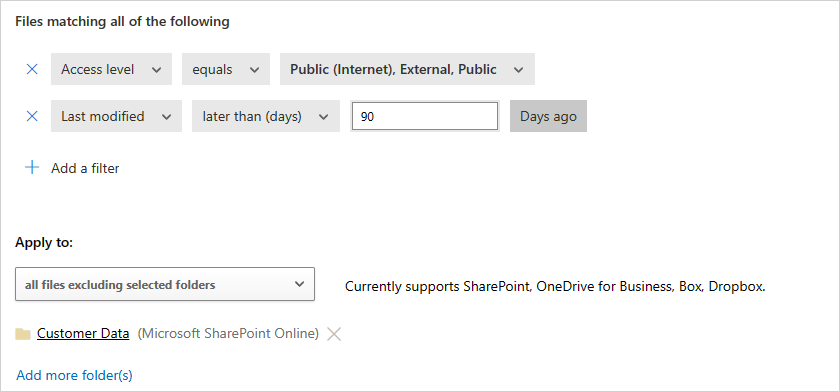

サンプル ポリシー - SharePoint の顧客データ フォルダー以外で最近変更された制限付きデータ:

ファイル ポリシーを作成します。

ポリシーの名前、重要度、カテゴリを設定します。

フォルダー選択オプションで顧客データ フォルダーを除外し、最近変更されたすべての制限付きファイルを検索するために、次のフィルターを追加します。

これらのポリシーについて、アラートやユーザー通知を設定するか、すぐに対処することもできます。 詳細については、ガバナンス アクションに関するページを参照してください。

Microsoft Purview Information Protection の詳細について参照してください。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。