スナップショット Cloud Discovery レポートを作成する

自動ログ コレクターを使用する前に、ログを手動でアップロードし、Microsoft Defender for Cloud Apps でログを解析できるようにすることが重要です。 ログ コレクターの仕組みと予想されるログ形式については、「Cloud Discovery のトラフィック ログを使用する」を参照してください。

ログがまだない状態で、ログの表示例を確認する場合は、サンプル ログ ファイルをダウンロードします。 以下の手順に従って、ログがどのように表示されるかを確認してください。

スナップショット レポートを作成するには:

組織内のユーザーがインターネットにアクセスするために使用するファイアウォールとプロキシからログ ファイルを収集します。 組織内のすべてのユーザー アクティビティを代表するトラフィックのピーク時にログを収集してください。

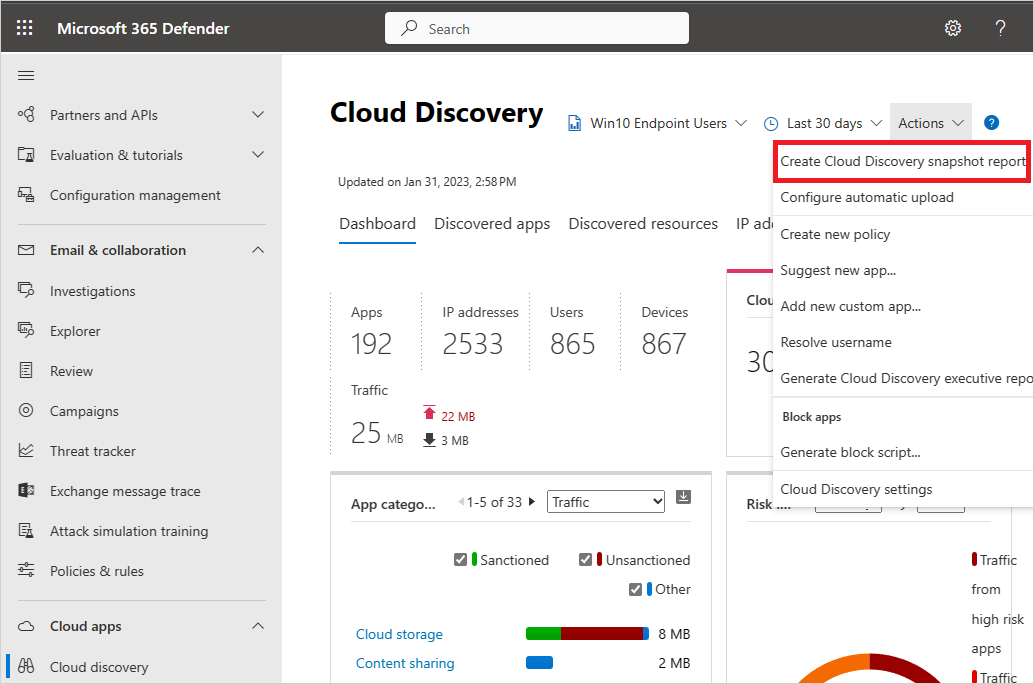

Microsoft Defender ポータルの [クラウド アプリ] で、[Cloud Discovery] を選択します。

右上隅にある [アクション] をプルダウンし、[Cloud Discovery スナップショット レポートの作成] を選択します。

[次へ] を選択します。

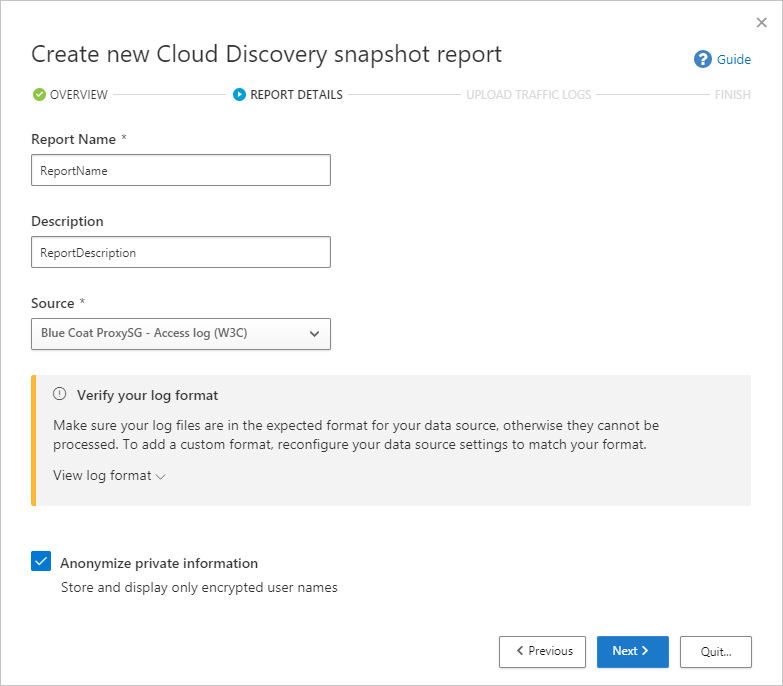

[レポート名] と [説明] を入力します。

ログ ファイルをアップロードするソースを選択します。 ソースがサポートされていない場合は (完全な一覧については、「サポートされているファイアウォールとプロキシ」を参照してください)、カスタム パーサーを作成できます。 詳細については、「カスタム ログ パーサーの使用」を参照してください。

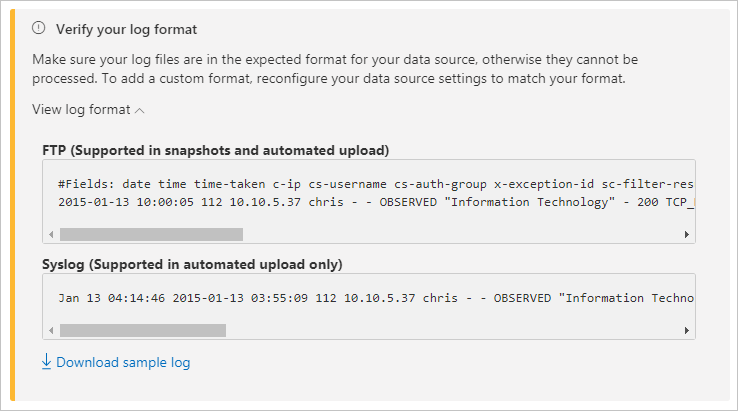

ログ形式を確認して、ダウンロードできるサンプル ログに従って適切に形式設定されていることを確認します。 [ログ形成の確認] で、[ログ形式の確認] を選択し、[サンプル ログのダウンロード] を選択します。 ログと提供されたサンプルを比較して、互換性があることを確認します。

Note

FTP サンプル形式はスナップショットと自動アップロードでサポートされています。一方、syslog は自動アップロードでのみサポートされています。 サンプル ログをダウンロードすると、サンプル FTP ログがダウンロードされます。

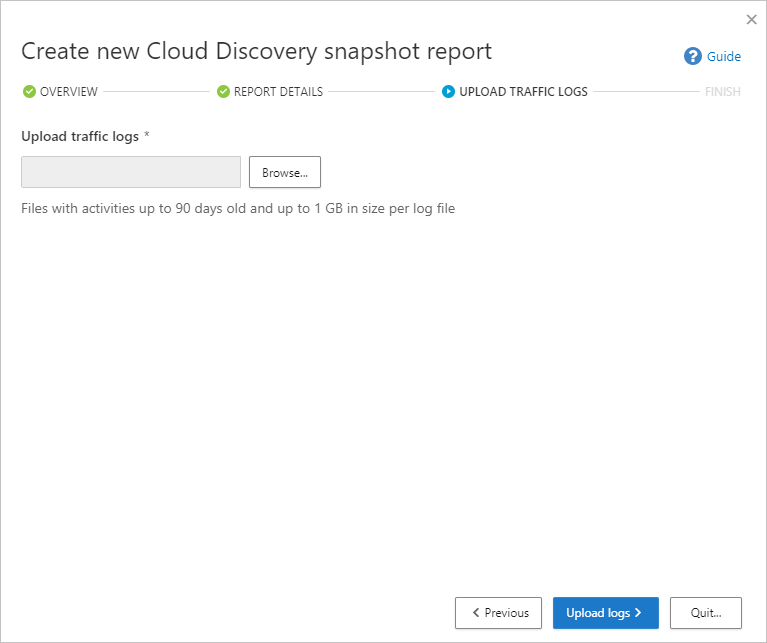

アップロードするトラフィック ログをアップロードします。 一度に最大 20 個のファイルをアップロードできます。 圧縮ファイルや zip ファイルもサポートされています。

[ログのアップロード] を選択します。

アップロードが完了すると、ログが正常にアップロードされたことを知らせるステータス メッセージが画面の右上隅に表示されます。

ログ ファイルをアップロードした後、ログ ファイルが解析および分析されるまでに時間がかかります。 ログ ファイルの処理が完了すると、処理が完了したことを通知するメールが届きます。

Cloud Discovery ダッシュボードの上部にあるステータス バーに通知バナーが表示されます。 バナーにより、ログ ファイルの処理状態が更新されます。

ログが正常にアップロードされると、ログ ファイルの処理が正常に完了したことを知らせる通知が表示されます。 この時点で、ステータス バーのリンクを選択してレポートを表示できます。 または、Microsoft Defender ポータルで、[設定] を選択します。

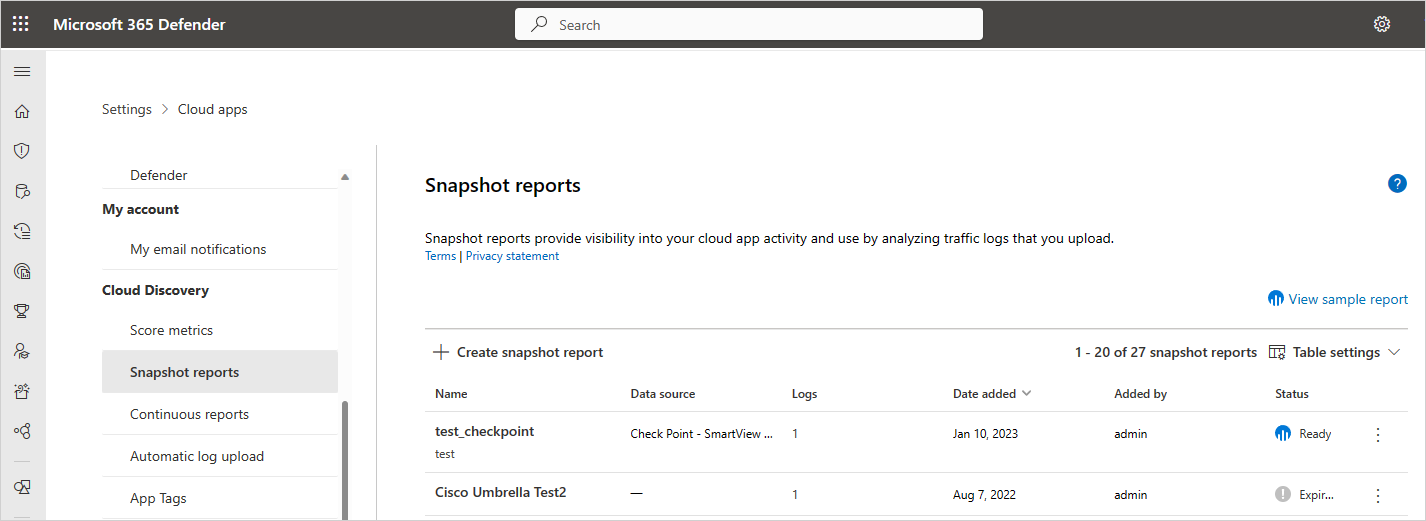

次に、Cloud Discovery で スナップショット レポート を選択し、スナップショット レポートを選択します。

Cloud Discovery に対するトラフィック ログの使用

Cloud Discovery は、トラフィック ログのデータを使用します。 ログが詳細になればなるほど、可視性が向上します。 Cloud Discovery には、次の属性を持つ Web トラフィック データが必要です。

- トランザクションの日付

- 接続元 IP

- 接続元のユーザー - 強く推奨

- 接続先 IP アドレス

- 宛先 URL 推奨 (URL は IP アドレスよりも、クラウド アプリを正確に検出します)

- 総データ量 (データ情報は価値が高い)

- アップロードまたはダウンロードされたデータの量 (クラウド アプリの使用パターンに関する分析情報を提供する)

- 実行されるアクション (許可/禁止)

Cloud Discovery は、ログに含まれていない属性を表示または分析することはできません。 たとえば、Cisco ASA Firewall の標準ログ形式には、トランザクションごとのアップロードされたバイト数、ユーザー名、ターゲット URL (ターゲット IP のみ) はありません。 したがって、これらの属性はこれらのログの Cloud Discovery データには表示されず、クラウド アプリへの可視性は制限されます。 Cisco ASA ファイアウォールの場合、情報レベルを 6 に設定する必要があります。

Cloud Discovery レポートを正常に生成するには、トラフィック ログが次の条件を満たしている必要があります。

- データ ソースがサポートされています。

- ログ形式は、予想される標準形式 (ログ ツールによるアップロード時にチェックされる形式) と一致します。

- イベントは 90 日以内に作成されます。

- ログ ファイルは有効であり、送信トラフィック情報が含まれています。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。