秘密度ラベルの詳細

注:

Office アプリに表示される秘密度レベルに関する情報をお探しの場合は、「Office のファイルとメールに秘密度レベルを適用する」をご覧ください。

このページの情報は、これらのラベルを作成および構成できる IT 管理者向けです。

作業を完了させるために、組織内のユーザーは、組織内外の両方のユーザーと共同作業します。 これは、コンテンツがファイアウォールの内側に留まらないことを意味します。コンテンツはあらゆる場所、デバイス、アプリ、およびサービスでローミングされます。 ローミングの際は、組織のビジネスおよびコンプライアンス ポリシーを満たす、安全に保護された方法を使用する必要があります。

Microsoft Purview Information Protection の秘密度ラベルを使用すると、組織のデータを分類および保護しながら、ユーザーの生産性と共同作業を行う能力が損なわれないようにすることができます。

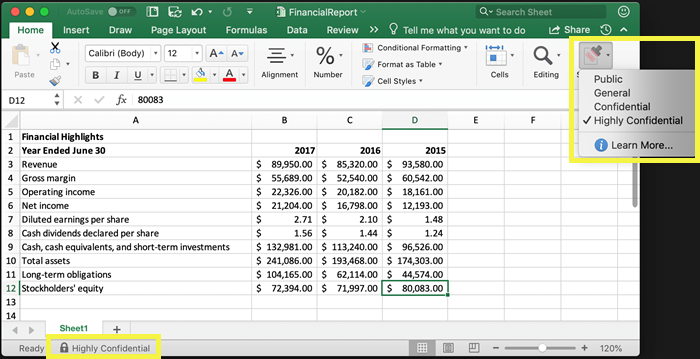

Excel の次の例は、適用された秘密度ラベルをユーザーがウィンドウ バーに表示する方法と、最新バージョンの Office で使用できる秘密度バーを使用してラベルを簡単に変更する方法を示しています。 ラベルは、リボンの [ホーム] タブの [秘密度] ボタンからも利用可能です。

秘密度ラベルを適用するには、ユーザーは Microsoft 365 の職場または学校のアカウントを使用して、サインインする必要があります。

注:

米国政府機関のテナントでは、すべてのプラットフォームで感度ラベルがサポートされます。

Microsoft Purview 情報保護 クライアントとスキャナーを使用する場合は、「Azure Information Protection Premium Government サービスの説明」を参照してください。

機密ラベルは、次の目的に使用できます。

暗号化およびコンテンツ マーキングを含む保護設定を提供します。 たとえば、ユーザーはドキュメントや電子メールに「社外秘」ラベルを適用できます。そのラベルによって、コンテンツを暗号化して「社外秘」の透かしを適用できます。 コンテンツ マーキングには、ヘッダーとフッター、および透かしが含まれます。また、暗号化は、コンテンツに対して許可されている人が取れるアクションを制限することもできます。

さまざまなプラットフォームおよびデバイス間で Office アプリのコンテンツを保護する。 Office デスクトップアプリと Office on the web では、Word、Excel、PowerPoint、Outlook でサポートされています。 Windows、macOS、iOS、Android でサポートされています。

Microsoft Defender for Cloud Apps を使用してサード パーティ製アプリおよびサービスのコンテンツを保護する。 Defender for Cloud Apps を使用すると、サード パーティ製アプリおよびサービス (SalesForce、Box、Dropbox など) のコンテンツを検出、分類、ラベル適用、および保護できます (サード パーティ製のアプリやサービスが秘密度ラベルを認識しない場合やサポートしない場合でも可能です)。

Teams、Microsoft 365 グループ、SharePoint サイトを含むコンテナーを保護します。 たとえば、プライバシー設定、外部ユーザー アクセスと外部共有、アンマネージド デバイスからのアクセスを設定し、チャネルを他のチームと共有する方法を制御します。

会議出席依頼と返信にラベルを付けて (必要に応じて暗号化して) 会議とチャットを保護し、会議とチャットに Teams 固有のオプションを適用します。

Power BI に感度ラベルを拡張する: この機能を有効にすると、Power BI にラベルを適用して表示したり、サービスの外部に保存するときにデータを保護したりすることができます。

Microsoft Purview Data Map の資産に秘密度ラベルを拡張する: 現在プレビュー中のこの機能をオンにすると、Microsoft Purview Data Map のファイルやスキーマ化されたデータ アセットに秘密度ラベルを適用することができます。 スキーマ化されたデータ資産には、SQL、Azure SQL、Azure Synapse、Azure Cosmos DB、AWS RDS が含まれます。

秘密度ラベルの適用をサード パーティ製アプリやサービスに拡大する。 Microsoft Information Protection SDK を使用すると、秘密度ラベルの読み取りと保護設定の適用をサード パーティ製アプリで行えるようになります。

保護設定を何も使わずにコンテンツにラベルを付ける。 また、データの秘密度を識別した結果としてラベルを適用することもできます。 このアクションは、組織のデータ秘密度の視覚的なマッピングをユーザーに提供します。ラベルは、異なるレベルの秘密度を持つデータの使用状況レポートとアクティビティ データを生成できます。 この情報に基づいて常に選択し、後で保護設定を適用できます。

Microsoft Copilot for Microsoft 365 がユーザーに割り当てられている場合、データを保護します。 Copilot は、秘密度ラベルを認識してユーザー操作に統合し、ラベル付けされたデータを保護します。 詳細については、次のセクションの 「秘密度ラベルと Microsoft Copilot for Microsoft 365」を参照してください。

Microsoft Purview の秘密度ラベルを使用することにより、これらすべてのケースにおいて適切なコンテンツで適切な措置をとることができます。 秘密度ラベルを使用すると、組織全体のデータの秘密度を識別でき、ラベルはそのデータの秘密度に適した保護設定を適用できます。 その保護はコンテンツに残ります。

秘密度ラベルでサポートされているこれらのシナリオの詳細については、「秘密度ラベルの一般的なシナリオ」を参照してください。 機密情報のラベルをサポートする新しい機能は、常に開発されています。そのため、Microsoft 365 の ロードマップを確認することをお勧めします。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview コンプライアンス ポータルのトライアル ハブで今すぐ開始してください。 サインアップと試用期間の詳細については、こちらをご覧ください。

秘密度ラベルとは

ドキュメントやメールに割り当てる秘密度ラベルは、次のようなスタンプのような役目を果たします。

カスタマイズ可能。 組織やビジネスのニーズに特化していますが、組織内のさまざまなレベルの機密コンテンツに対してカテゴリを作成できます。 たとえば、個人用、公開用、一般、社外秘、極秘などのラベルがあります。

クリア テキスト: ラベルはファイルやメールのメタデータにクリア テキストとして保存されるため、サードパーティ製のアプリやサービスはラベルを読み取り、必要に応じてそれぞれの保護アクションを適用することができます。

永続性。 ラベルがファイルおよびメールのメタデータに保存されているため、ラベルは、保存または格納場所に関係なく、コンテンツと共に保持されます。 組織に固有のラベル ID は、構成するポリシーを適用して実施するための基礎になります。

組織のユーザーに表示する場合、秘密度ラベルは、使用しているアプリのタグのように表示され、既存のワークフローに簡単に統合できます。 秘密度ラベルは、他の組織のユーザーやゲストのアプリには表示されません。

秘密度ラベルをサポートする各アイテムには、単一の秘密度ラベルを適用できます。 ドキュメントとメールには、秘密度ラベルと保持ラベルの両方を適用できます。

機密ラベルでできること

メール、会議への招待メッセージ、ドキュメントに秘密度ラベルが適用されると、そのラベルで構成済みの保護設定がコンテンツに適用されます。 秘密度ラベルは次のように構成できます。

未承認のユーザーがこのデータにアクセスできないように、メール、会議出席依頼、ドキュメントの暗号化を使用して、コンテンツへのアクセスを制御します。 どのユーザーまたはグループがどのアクションを実行する権限を持つかを選択でき、権限を持つ期間も選択できます。 たとえば、組織内のすべてのユーザーがドキュメントを変更できるようにしながら、他の組織内の特定のグループは、表示のみにすることも選択可能です。 または、管理者が割り当てるアクセス許可の代わりに、ユーザーがラベルを適用する際に、コンテンツへのアクセス許可の割り当てをユーザーが行えるようにもできます。

秘密度ラベルを作成または編集するときの暗号化ベースのアクセス制御設定の詳細については、「秘密度ラベル で暗号化を使用してコンテンツへのアクセスを制限する」を参照してください。

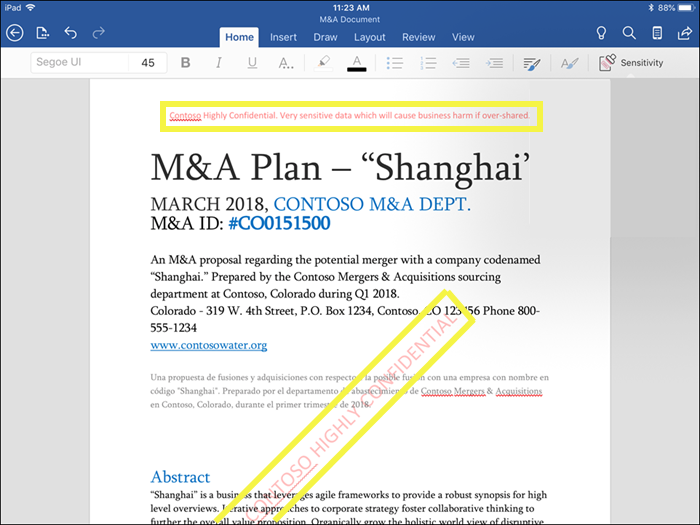

ラベルが適用されているメールやドキュメントに対して透かし、ヘッダー、またはフッターを追加することで、Office アプリを使用するときにコンテンツにマークを付けます。 透かしはドキュメントに適用できますが、メールや会議への招待メッセージには適用できません。 ヘッダーと透かしの例:

変数を使用した動的マーキングもサポートされています。 たとえば、ラベル名またはドキュメント名をヘッダー、フッター、または透かしに挿入します。 詳細については、「変数を使用した動的マーキング」を参照してください。

コンテンツ マーキングがいつ適用されるかを確認する必要がありますか? 「Office アプリがコンテンツ マーキングと暗号化を適用した場合」を参照してください。

特定のドキュメントに基づくテンプレートまたはワークフローがある場合は、ユーザーがラベルを使用できるようにする前に、選択したコンテンツ マーキングを使用してそれらのドキュメントをテストします。 認識しておくべき文字列の長さの制限がいくつかあります。

透かしの文字数は 255 文字までに制限されています。 Excel を除き、ヘッダーとフッターの文字数は 1,024 文字までに制限されています。 Excel では、ヘッダーとフッターの合計が 255 文字に制限されています。ただし、この制限には、書式設定コードなど、表示されない文字も含まれます。 この制限に達すると、入力した文字列が Excel で表示されなくなります。

Microsoft Teams、Microsoft 365 グループ、SharePoint サイトで秘密度ラベルを使用する機能を有効にすると、サイトやグループなどのコンテナー内のコンテンツを保護します。

この機能を有効にするまで、グループおよびサイトの保護設定を構成することはできません。 このラベル構成では、ドキュメントやメールに自動的にラベルが付けられることはありませんが、代わりに、ラベル設定は、コンテンツを保存できるコンテナーへのアクセスを制御することによってコンテンツを保護します。 これらの設定には、プライバシー設定、外部ユーザー アクセスと外部共有、アンマネージド デバイスからのアクセス、プライベート チームの検出可能性、チャネルの共有制御が含まれます。

ファイルやメールでラベルを自動的に適用するか、ラベルを推奨します。 ラベルを付ける機密情報を識別する方法を選択すると、ラベルを自動的に適用するか、ポリシー ヒントを使って、推奨するラベルをユーザーが適用するように求めることができます。 ラベルを推奨する場合は、プロンプトをカスタマイズできますが、次の例では、自動的に生成されるテキストを示します。

機密ラベルを作成または編集するときのファイルとメールの自動ラベルの設定の詳細については、「Office アプリのコンテンツに機密ラベルを自動的に適用する」および「Microsoft Purview Data Map でラベルを付ける」を参照してください。

SharePoint サイトと個々のドキュメントの既定の共有リンクの種類を設定します。 ユーザーの過剰な公開を防ぐため、ユーザーが SharePoint および OneDrive からドキュメントを共有する際の既定のスコープとアクセス許可を設定します。

その他のラベル構成については、「Office アプリの秘密度ラベルを管理する」を参照してください。

ラベル スコープ

秘密度ラベルを作成するとき、2 つのことを決定するラベルの範囲を構成するように求められます。

- そのラベルに構成できるラベル設定

- アプリとサービスへのラベルの可用性。これには、ユーザーがラベルを表示して選択できるかどうかが含まれます

このスコープ構成では、ドキュメントや電子メールなどのアイテム専用で、コンテナー用に選択できない機密ラベルを使用できます。 同様に、コンテナー専用で、ドキュメントやメールには選択できない秘密度ラベル。 Microsoft Purview データ マップのスキーマ化されたデータ アセットのスコープを選択することもできます。

アイテムの範囲は、ファイルやメール、予定表イベント、Teams 会議オプション、チーム チャットを含む会議にさらに絞り込むことができます。 たとえば、秘密度ラベルをメールでのみ使用できるようにする場合は、この絞り込みを使用します。

既定では、アイテムの範囲は常に新しいラベルに対して選択されます。 その他の範囲は、テナントに対して機能が有効になると、既定で選択されます。

グループとサイト: コンテナーの秘密度ラベルを有効化してラベルを同期するを参照してください

スキーマ化されたデータ アセット: Microsoft Purview Data Map のコンテンツに自動的にラベルを付けるを参照してください

すべての範囲が選択されないように既定値を変更すると、選択していない範囲の構成設定の最初のページが表示されますが、設定を構成することはできません。 たとえば、アイテムの範囲が選択されていない場合、次のページでオプションを選択することはできません。

利用できないオプションがあるこれらのページについては、次へを選択して続行します。 または、[戻る] を選択して、ラベルのスコープを変更します。

ラベルの優先度 (順序の問題)

Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルで秘密度ラベルを作成すると、Information Protectionの [ラベル] ページの一覧に表示されます。 このリストでは、ラベルの順序が重要になります。この順序によりラベルの優先度が決まるからです。 最も厳格な機密ラベル (「極秘」など) はリストの下側に表示されるようにして、最も緩い機密ラベル (「個人用」や「公開用」など) はリストの上側に表示されるようにします。

ドキュメント、メール、コンテナーなどのアイテムに適用できる秘密度ラベルは 1 つだけです。 アイテムの秘密度を低く変更する際に正当な理由を示すようユーザーに要求するオプションを使用する場合は、このリストの順序から、より低い秘密度を特定できます。 ただし、このオプションは、親ラベルの優先度を共有するサブラベルには適用されません。

サブラベルの優先度は、自動ラベル付けで使用されます。 自動ラベル付けポリシーを構成すると、複数のラベルに対して複数の一致が発生する可能性があります。 次に、最後の機密ラベルが選択され、該当する場合は最後のサブラベルが選択されます。 自動ラベル付けまたは推奨されるラベル付けのために、(自動ラベル付けポリシーではなく) サブラベル自体を構成する場合、サブラベルが同じ親ラベルを共有する場合の動作は少し異なります。 たとえば、自動ラベル付け用に構成されたサブラベルは、推奨されるラベル付け用に構成されたサブラベルよりも優先されます。 詳細については、「複数のラベルに適用するときの複数の条件の評価方法」をご覧ください。

サブラベルの優先度は、メールの添付ファイルからのラベルの継承にも使用されます。

秘密度ラベルを選択すると、オプションを使用して、サブラベルでない場合はリストの上部または下部に移動したり、ラベルを 1 つ上または下に移動したり、優先度番号を直接割り当てたりして、優先度を変更できます。

サブラベル (ラベルのグループ化)

サブラベルを使用すると、Office アプリのヘッダーでユーザーに表示される親ラベルの下に 1 つ以上のラベルをグループ化できます。 たとえば組織は、「秘密」において、その秘密度の特定の種類ごとに複数の異なるラベルを使用できます。 この例で、親ラベル「社外秘」は、保護設定のない単なるテキスト ラベルであり、サブラベルが存在するためコンテンツに適用できません。 その代わりに、ユーザーが「社外秘」を選択してからサブラベルを表示して、コンテンツに適用するサブラベルを選択できます。

サブラベルは、論理グループ内のユーザーにラベルを提示する簡単な方法です。 サブラベルは、ラベルの色を除き、親ラベルから設定を継承しません。 サブラベルをユーザーに発行すると、そのユーザーはそのサブラベルをコンテンツとコンテナーに適用することはできますが、親ラベルのみを適用することはできません。

既定のラベルとして親ラベルを選択したり、親ラベルが自動的に適用 (または推奨) されるように構成したりしないでください。 その場合、親ラベルを適用できません。

サブラベルの表示方法の例:

機密ラベルの編集または削除

Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルから秘密度ラベルを削除した場合、ラベルはコンテンツから自動的に削除されるのではなく、そのラベルが適用されたコンテンツに対して保護設定が引き続き適用されます。

秘密度ラベルを編集した場合は、コンテンツには適用されていたラベルのバージョンが適用されます。

ラベル ポリシーでできること

独自の秘密度ラベルを作成した場合、それらの秘密度ラベルを発行し、組織内のユーザーとサービスが使用できるようにする必要があります。 それにより、秘密度ラベルに対応する Office のドキュメントやメールなどに秘密度ラベルが適用されます。

すべての Exchange メールボックスなどの場所に発行される保持ラベルと異なり、秘密度ラベルはユーザーまたはグループに発行されます。 秘密度ラベルに対応するアプリは、適用されたラベル、または適用可能なラベルとして、ラベルをそれらのユーザーやグループに表示することができます。

ラベル ポリシーを構成すると、次のことができます。

ラベルを表示させるユーザーとグループを選択する。 ラベルは、Microsoft Entra ID の特定のユーザーまたはメールが有効なセキュリティ グループ、配布グループ、または Microsoft 365 グループ (動的メンバーシップを使用できる) に発行することができます。

ラベル付けされていないドキュメント、メール、会議出席依頼、新しいコンテナー (Microsoft Teams、Microsoft 365 グループおよび SharePoint サイトの秘密度ラベルを有効にした場合)、の既定のラベルを指定します。また、Power BI コンテンツに既定のラベルを指定します。 5 種類のアイテムすべてに同じラベルを指定することも、異なるラベルを指定することもできます。 ユーザーは、適用された既定の秘密度ラベルを、コンテンツまたはコンテナーの秘密度に合わせて変更できます。

注:

新しいドキュメントへの既定のラベルの適用は、組み込みのラベル付けにてしばらくの間サポートされてきましたが、既存のドキュメントのサポートは最近サポートされるようになりました。 サポートされているバージョンを特定するには、機能テーブルと [既存のドキュメントに既定のラベルを適用] の行を使用します。

既定ラベル使用して、すべてのコンテンツに適用する保護設定の基本レベルを設定することを検討してください。 ただし、ユーザーのとレーニングや他の制御を実施しない場合、この設定は不正確なラベル付けにつながる可能性もあります。 通常、ドキュメントの既定のラベルとして暗号化を適用するラベルを選択することはお勧めできません。 たとえば、多くの組織は、暗号化をサポートするアプリを所有していないか、認証可能なアカウントを使用していない可能性がある外部ユーザーとドキュメントを送信して共有する必要があります。 このシナリオの詳細については、「Sharing encrypted documents with external users (外部ユーザーと暗号化されたドキュメントを共有する)」を参照してください。

重要

サブラベル がある場合は、親ラベルを既定のラベルとして構成しないように注意してください。

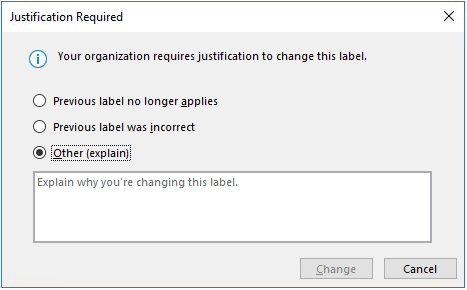

ラベル変更の正当な理由を要求する。 アイテムの場合 (チームとグループの場合は除く)、ユーザーがラベルを削除しようとした場合、または低い順序番号のラベルに置き換えようとした場合、既定では、ユーザーはこの操作を実行する正当な理由を提供する必要があります。 たとえば、ユーザーは「社外秘」というラベルの付いたドキュメント (順序番号 3) を開き、そのラベルを「公開」というラベル (順序番号 1) に置き換えます。 Office アプリの場合、この理由プロンプトはアプリ セッションごとに 1 回トリガーされます。 Microsoft Purview 情報保護 クライアントを使用すると、ファイルごとにプロンプトがトリガーされます。 管理者は、アクティビティ エクスプローラーでラベルの変更とともに正当化の理由を読み取ることができます。

ユーザーに対して、さまざまな種類のアイテムと、秘密度ラベルをサポートするコンテナーにラベルを適用するよう要求します。 必須のラベル付けとも呼ばれるこれらのオプションにより、ユーザーがドキュメントを保存したり、メールや会議出席依頼の送信をしたり、新しいグループやサイトを作成したり、Power BI でラベルのないコンテンツを使用したりする前に、ラベルを適用する必要があります。

ドキュメントやメールの場合、ラベルはユーザーが手動で割り当てることも、構成した条件に従って自動的に適用することも、既定 (前述の既定のラベルのオプション) で適用することもできます。 ユーザーがラベルを割り当てる必要がある場合のプロンプトの例を次に示します。

ドキュメントとメールの必須のラベル付けの詳細については、「ユーザーがメールとドキュメントにラベルを適用することを必須にする」を参照してください。

コンテナーの場合、グループまたはサイトの作成時にラベルを割り当てる必要があります。

Power BI の必須のラベル付けの詳細については、「Power BI の必須のラベル付けポリシー」を参照してください。

このオプションを使用して、ラベル付けの適用範囲を広げることを検討してください。 ただし、ユーザーのトレーニングを実施しない場合、この設定は不正確なラベル付けにつながる可能性があります。 さらに、対応する既定のラベルも設定しない限り、必須のラベル付けにより頻繁にダイアログが表示され、ユーザーを苛立たせる可能性があります。

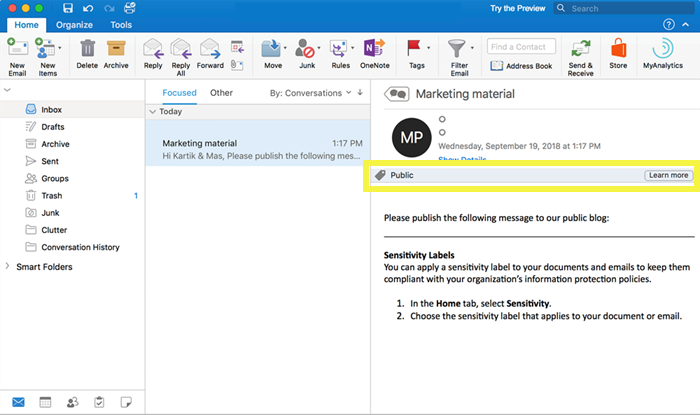

カスタム ヘルプ ページへのリンクを提供する。 秘密度ラベルの意味や使用方法についてユーザーが十分に理解していない場合は、Office アプリで利用可能な秘密度ラベルの一番下に表示される、[詳細情報] の URL を提供できます。 例:

![リボンの [機密] ボタンに示された詳細な説明のリンク。](media/sensitivity-label-learn-more.png)

ラベル ポリシーの構成の詳細については、「Office アプリの秘密度ラベルを管理する」を参照してください。

ユーザーとグループに新しい秘密度ラベルを割り当てるラベル ポリシーを作成した後、ユーザーは Office アプリでラベルの確認を開始します。 最新の変更内容が組織全体に複製されるまでに、最大で 24 時間かかります。

作成および発行できる秘密度ラベルの数に制限はありませんが、1 つだけ例外があります。ラベルでユーザーと権限を特定する暗号化が適用される場合、この構成でサポートされるラベルの最大数はテナントあたり 500 個に制限されます。 ただし、管理者のオーバーヘッドを低減し、ユーザーのために複雑さを軽減するためのベスト プラクティスとして、ラベルの数は必要最小限に抑えるようにします。

ヒント

実際の展開における経験から、ユーザーがメイン ラベルを 5 つ以上、または 1 つのメイン ラベルごとにサブラベルを 5 つ以上持っている場合、効果が大きく低下することが証明されています。 また、同じユーザーに発行されたラベルが多すぎると、一部のアプリケーションですべてのラベルを表示できない場合もあります。

ラベルのポリシー 優先度 (順序の問題)

[ラベル ポリシー] ページの [機密ポリシー] タブのリストに表示される機密ラベル ポリシーで機密ラベルを発行して、ユーザーが利用できるようにします。 秘密度ラベルと同様に (ラベルの優先順位 (順序の問題) を参照)、秘密度ラベル ポリシーの順序は、優先順位を反映するため重要です。優先順位が最も低いラベル ポリシーは、リストの一番上に 最低 の順序番号で表示され、優先順位が最も高いラベル ポリシーは、リストの一番下に 最高 の順序番号で表示されます。

ラベル ポリシーは次のように構成されます。

- 一連のラベル。

- ラベル付きのポリシーが割り当てられるユーザーとグループ。

- その範囲に対するポリシーの範囲とポリシー設定 (ファイルやメールの既定のラベルなど)。

ユーザーは複数のラベル ポリシーに含めることができ、その場合、複数のポリシーのすべての秘密度ラベルと設定がユーザーに表示されます。 複数のポリシーの設定に矛盾がある場合は、優先度が最も高い (最高の順序番号) ポリシーの設定が適用されます。 つまり、設定ごとに最も優先度の高いものが優先されます。

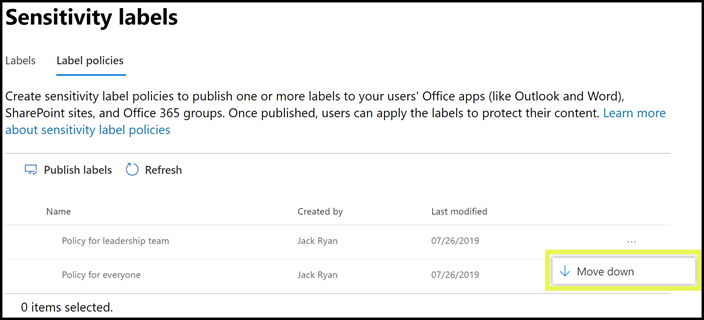

ユーザーまたはグループに表示されることが想定されるラベルまたはポリシーの設定の動作が表示されない場合は、秘密度ラベル ポリシーの順序を確認します。 ポリシーを下に移動する必要がある場合があります。 ラベル ポリシーを並べ替えるには、[秘密度ラベル ポリシー] を選択し、>そのエントリのアクションの省略記号を選択し、>[下へ移動] または [上へ移動] します。 例:

3 つのラベル ポリシーを示すスクリーンショットの例では、すべてのユーザーに標準ラベル ポリシーが割り当てられているため、優先度が最も低いこと (最低順序番号 0) が適切です。 IT 部門のユーザーのみに、順序番号 1 を持つ 2 番目のポリシーが割り当てられます。 これらのユーザーの場合、彼らのポリシーと標準ポリシーの間の設定に競合がある場合は、より高い順序番号が設定されているため、彼らのポリシーの設定が優先されます。

同様に、法律部門のユーザーに対して、個別の設定で 3 番目のポリシーが割り当てられます。 これらのユーザーは、より厳格な設定を持つ可能性が高いため、ポリシーの順序番号が最も高いことが適切です。 法務部門のユーザーが、IT 部門のポリシーにも割り当てられているグループに含まれる可能性は低くなります。 ただし、そうした状況が存在する場合は、順序番号 2 (最高順序番号) により、競合が発生した場合に法務部門からの設定が常に優先されます。

注:

注意: 複数のポリシーが割り当てられているユーザーの設定が競合する場合は、割り当てられたポリシーの順序番号が最も高い設定が適用されます。

秘密度ラベルと Microsoft Copilot for Microsoft 365

組織のデータを保護するために使用する秘密度ラベルは、Microsoft Copilot for Microsoft 365 によって追加の保護レイヤーを提供するために認識され使用されます。 たとえば、さまざまなアイテムのデータを参照できる Microsoft Copilot Graph-grounded チャットの会話では、優先度が最も高い秘密度ラベル (通常は最も制限の厳しいラベル) がユーザーに表示されます。 同様に、秘密度ラベルの継承が Copilot でサポートされている場合は、優先度が最も高い秘密度ラベルが選択されます。

ラベルに Microsoft Purview Information Protection からの暗号化が適用されている場合、Copilot はユーザーの使用権限を確認します。 ユーザーにアイテムからコピーするアクセス許可 (EXTRACT 使用法権限) が付与されている場合にのみ、Copilot によって返されるそのアイテムのデータです。

詳細については、「 生成 AI アプリの Microsoft Purview データセキュリティとコンプライアンス保護」を参照してください。

秘密度ラベルと Azure Information Protection

以前のラベル付けクライアントである Azure Information Protection統合ラベル付けクライアントは、Microsoft Purview 情報保護 クライアントに置き換えられ、Windows 上のラベル付けを エクスプローラー、オンプレミス スキャナーである PowerShell に拡張し、暗号化されたファイルのビューアーを提供します。

Office アプリでは、Microsoft 365 Apps for enterpriseなど、サブスクリプション バージョンの Office で秘密度ラベルがサポートされます。

秘密度ラベルと Microsoft Information Protection SDK

秘密度ラベルはドキュメントのメタデータに保存されるため、サードパーティ製のアプリおよびサービスはこのラベル付けメタデータを読み書きして、ラベル付けの展開を補完できます。 さらに、ソフトウェア開発者は Microsoft Information Protection SDK を使用して、複数のプラットフォームにわたってラベル付けおよび暗号化機能を完全にサポートできます。 詳細については、Tech Community ブログでの一般提供のお知らせ を参照してください。

Microsoft Purview Information Protection に統合されているパートナー ソリューションについての説明もご覧いただけます。

展開ガイダンス

ライセンス情報、アクセス許可、展開戦略、およびサポートされているシナリオとエンドユーザー ドキュメントのリソースのリストを含む展開計画とガイダンスについては、「秘密度ラベルの開始」を参照してください。

秘密度ラベルを使用してデータ プライバシー規制に準拠する方法については、「Microsoft 365 における、データ プライバシー規制のための情報の展開保護」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示