Microsoft 365 の ID インフラストラクチャをデプロイする

スモール ビジネス ヘルプとラーニングに関するすべてのスモール ビジネス コンテンツをご覧ください。

Microsoft 365 for Enterprise では、適切に計画され、実行された ID インフラストラクチャにより、生産性ワークロードとそのデータへのアクセスを認証されたユーザーとデバイスのみに制限するなど、より強力なセキュリティへの道が開きます。 ID のセキュリティは、ゼロ トラストデプロイの重要な要素であり、オンプレミスとクラウドの両方でリソースへのアクセスが試行されるたびに、認証と承認が行われます。

各 Microsoft 365 for enterprise の ID 機能、Microsoft Entra IDの役割、オンプレミスおよびクラウドベースのコンポーネント、および最も一般的な認証構成については、ID インフラストラクチャのポスターを参照してください。

この 2 ページのポスターを確認して、Microsoft 365 for enterprise の ID の概念と構成をすばやく説明します。

このポスターをダウンロードして、レター、法律、またはタブロイド (11 x 17) 形式で印刷できます。

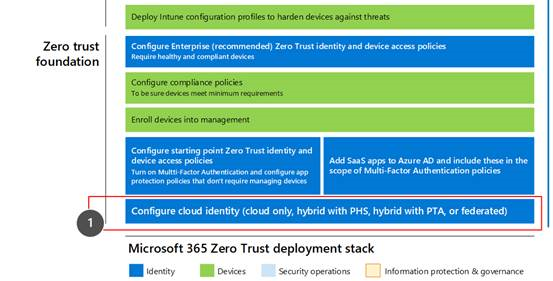

このソリューションは、Microsoft 365 ゼロ トラストデプロイ スタックを構築するための最初の手順です。

詳細については、Microsoft 365 ゼロ トラスト展開計画に関するページを参照してください。

このソリューションの機能

このソリューションでは、Microsoft 365 テナントの ID インフラストラクチャの展開を手順を実行して、従業員へのアクセスと ID ベースの攻撃からの保護を提供します。

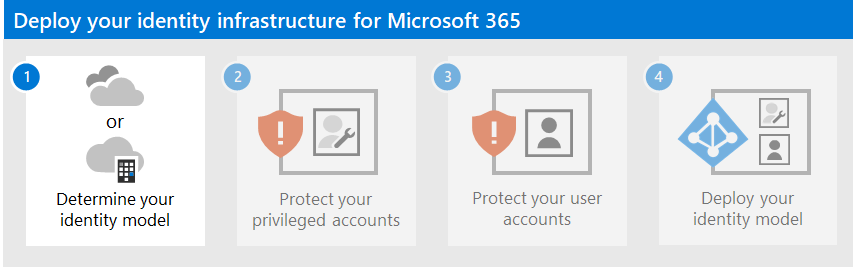

このソリューションの手順は次のとおりです。

このソリューションでは、ゼロ トラストの主要な原則がサポートされています。

- 明示的に確認する: 使用可能なすべてのデータ ポイントに基づいて、常に認証と承認を行います。

- 最低限の特権アクセスを使用する: Just-In-Time および Just-Enough-Access (JIT/JEA)、リスクベースのアダプティブ ポリシー、データ保護を使用してユーザー アクセスを制限します。

- 違反を想定する: 影響範囲とセグメント アクセスを最小限に抑えます。 エンドツーエンドの暗号化を確認し、分析を使用して可視性を高め、脅威検出を推進し、防御を強化します。

組織のファイアウォールの背後にあるすべてを信頼する従来のイントラネット アクセスとは異なり、ゼロ トラストは、組織のファイアウォールの背後またはインターネット上の各サインインとアクセスを、管理されていないネットワークからのもののように処理します。 ゼロ トラストでは、ネットワーク、インフラストラクチャ、ID、エンドポイント、アプリ、データを保護する必要があります。

Microsoft 365 の機能と機能

Microsoft Entra IDは、Microsoft 365 テナントの ID 管理機能とセキュリティ機能の完全なスイートを提供します。

| 機能 | 説明 | ライセンス |

|---|---|---|

| 多要素認証 (MFA) | MFA では、ユーザー パスワードと Microsoft Authenticator アプリからの通知や電話などの 2 つの形式の検証をユーザーが提供する必要があります。 MFA を使用すると、資格情報を盗んで環境にアクセスできるリスクが大幅に軽減されます。 Microsoft 365 では、MFA ベースのサインインにMicrosoft Entra多要素認証サービスを使用します。 | Microsoft 365 E3 または E5 |

| 条件付きアクセス | Microsoft Entra IDは、ユーザー サインインの条件を評価し、条件付きアクセス ポリシーを使用して許可されるアクセスを決定します。 たとえば、このガイダンスでは、機密データへのアクセスにデバイスコンプライアンスを要求する条件付きアクセス ポリシーを作成する方法について説明します。 これにより、独自のデバイスと盗まれた資格情報を持つハッカーが機密データにアクセスするリスクが大幅に軽減されます。 また、デバイスは正常性とセキュリティの特定の要件を満たす必要があるため、デバイス上の機密データも保護します。 | Microsoft 365 E3 または E5 |

| Microsoft Entra グループ | 条件付きアクセス ポリシー、Intuneを使用したデバイス管理、さらにはorganization内のファイルやサイトへのアクセス許可は、ユーザー アカウントまたはMicrosoft Entra グループへの割り当てに依存します。 実装する保護レベルに対応するMicrosoft Entra グループを作成することをお勧めします。 たとえば、エグゼクティブ スタッフのメンバーは、ハッカーの価値目標が高くなる可能性があります。 そのため、これらの従業員のユーザー アカウントをMicrosoft Entra グループに追加し、アクセスに対してより高いレベルの保護を適用する条件付きアクセス ポリシーやその他のポリシーにこのグループを割り当てることが理にかなっています。 | Microsoft 365 E3 または E5 |

| Microsoft Entra ID 保護 | organizationの ID に影響を与える可能性のある脆弱性を検出し、低、中、高のサインイン リスクとユーザー リスクに対して自動修復ポリシーを構成できます。 このガイダンスは、このリスク評価に依存して、多要素認証に条件付きアクセス ポリシーを適用します。 このガイダンスには、アカウントに対してリスクの高いアクティビティが検出された場合にユーザーがパスワードを変更することを要求する条件付きアクセス ポリシーも含まれています。 | Microsoft 365 E5、E5 セキュリティ アドオン、EMS E5、または Microsoft Entra ID P2 ライセンスを使用したMicrosoft 365 E3 |

| セルフサービス パスワード リセット (SSPR) | 管理者が制御できる複数の認証方法の検証を提供することで、ユーザーがヘルプ デスクの介入なしで安全にパスワードをリセットできるようにします。 | Microsoft 365 E3 または E5 |

| パスワード保護のMicrosoft Entra | 既知の脆弱なパスワードとそのバリエーション、およびorganizationに固有の弱い用語を検出してブロックします。 既定のグローバル禁止パスワード リストは、Microsoft Entra テナント内のすべてのユーザーに自動的に適用されます。 カスタムの禁止パスワード リストに追加のエントリを定義できます。 ユーザーがパスワードを変更またはリセットすると、これらの禁止パスワード リストがチェックされ、強力なパスワードの使用が強制されます。 | Microsoft 365 E3 または E5 |

次の手順

次の手順を使用して、Microsoft 365 テナントの ID モデルと認証インフラストラクチャをデプロイします。

- クラウド ID モデルを決定します。

- Microsoft 365 特権アカウントを保護します。

- Microsoft 365 ユーザー アカウントを保護します。

- クラウド ID モデル ( クラウド専用 または ハイブリッド) をデプロイします。

その他の Microsoft クラウド ID リソース

管理

Microsoft クラウド ID のデプロイを管理するには、次を参照してください。

Microsoft が Microsoft 365 の ID を使用する方法

Microsoft の IT エキスパートが ID を管理し、アクセスをセキュリティで保護する方法について説明します。

注:

この IT ショーケース リソースは英語でのみ使用できます。

Contoso が Microsoft 365 の ID を行った方法

架空の代表的な多国籍organizationが Microsoft 365 クラウド サービス用のハイブリッド ID インフラストラクチャをデプロイした例については、「Contoso Corporation の ID」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示