ポータルの OpenID Connect プロバイダーを Azure AD で構成する

注意

2022 年 10 月 12 日より、Power Apps ポータルは Power Pages となります。 詳細: Microsoft Power Pages の一般提供が開始されました (ブログ)

Power Apps ポータルのドキュメントは、近日中に Power Pages ドキュメントに移行、統合されます。

この記事では、 Azure Active Directory (Azure AD) とマルチテナント Azure AD のポータル用の OpenID Connect プロバイダーの構成について説明します。

注意

- OpenID Connect のプロバイダーに使用するポータルは、Azure AD、マルチテナント Azure AD、Azure AD B2C のみに限定されるものではありません。 OpenID Connect の仕様に準拠した他のプロバイダを使用することができます。 認証設定の変更がポータルに反映されるまで、数分かかる場合があります。 変更をすぐに反映したい場合は、ポータル アクションを使用してポータルを再起動してください。

暗黙的な許可フローを使用して OpenID Connect プロバイダとして Azure AD を設定する

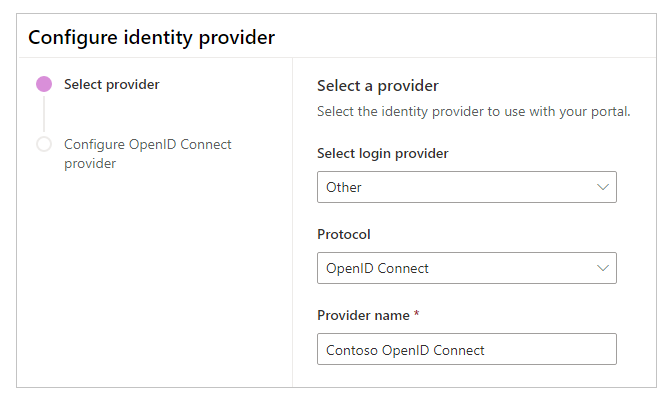

ポータルで プロバイダーを追加する を選択します。

ログイン プロバイダーにその他を選択します。

OpenID Connect にプロトコルを選択します。

プロバイダーの名前を入力します。

次へ を選択します。

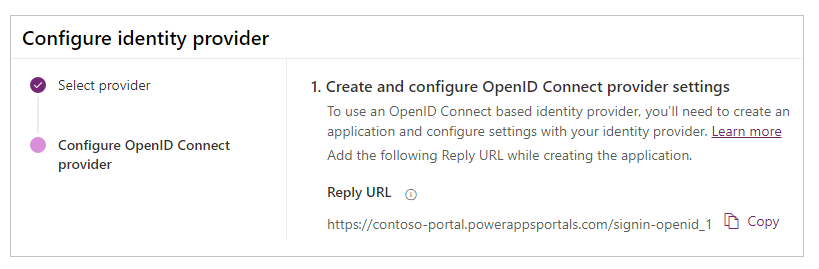

この手順では、アプリケーションを作成し、ID プロバイダーを使用して設定を構成します。

注意

- 返信 URL は、認証に成功した後にユーザーをポータルにリダイレクトする目的で、アプリが使用します。 ポータルでカスタム ドメイン名を使用している場合は、ここで提供されているものとは異なる URL を使用している可能性があります。

- Azure portal におけるアプリ登録の作成についての詳細は、クイックスタート : Microsoft ID プラットフォームでアプリケーションを登録する を参照してください。

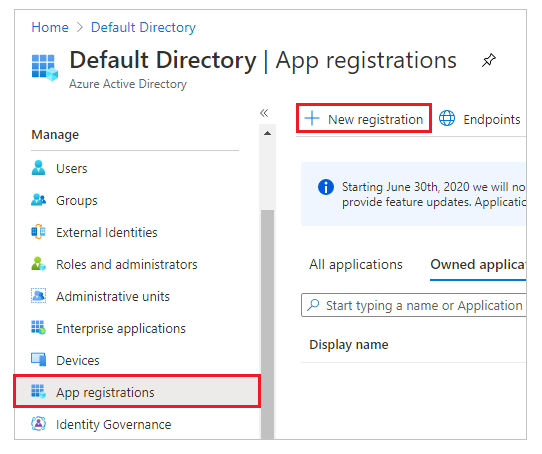

Azure portalにサインインします。

Azure Active Directory を検索して選択します。

管理 配下で アプリの登録 を選択します。

新規登録を選択します。

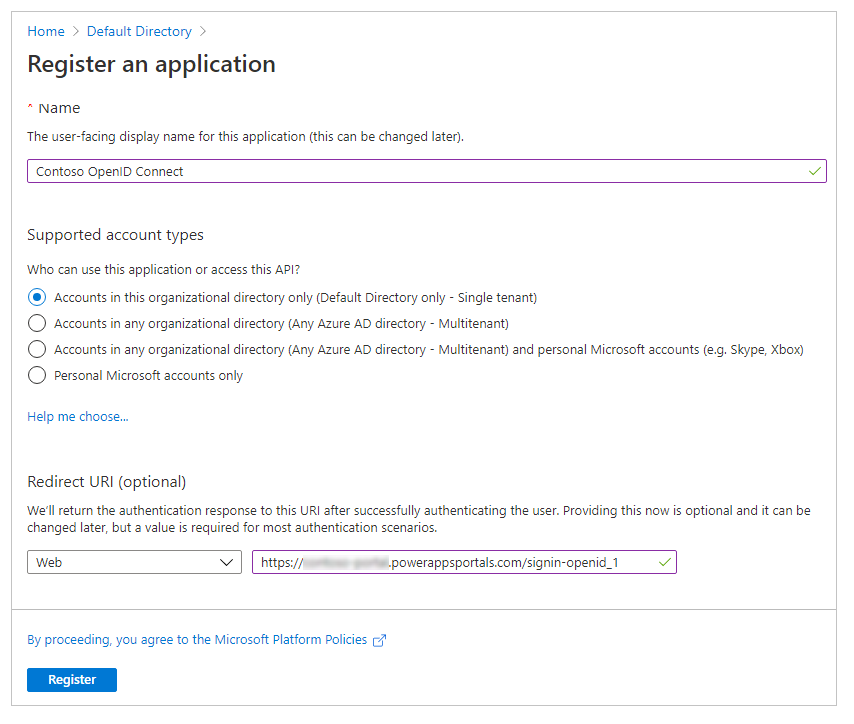

名前を入力してください。

必要に応じて、別の対応しているアカウント タイプを選択します。 詳細情報 : 体操しているアカウント タイプ

URI のリダイレクト配下で、ウェブ (まだ選択されていない場合) を選択します。

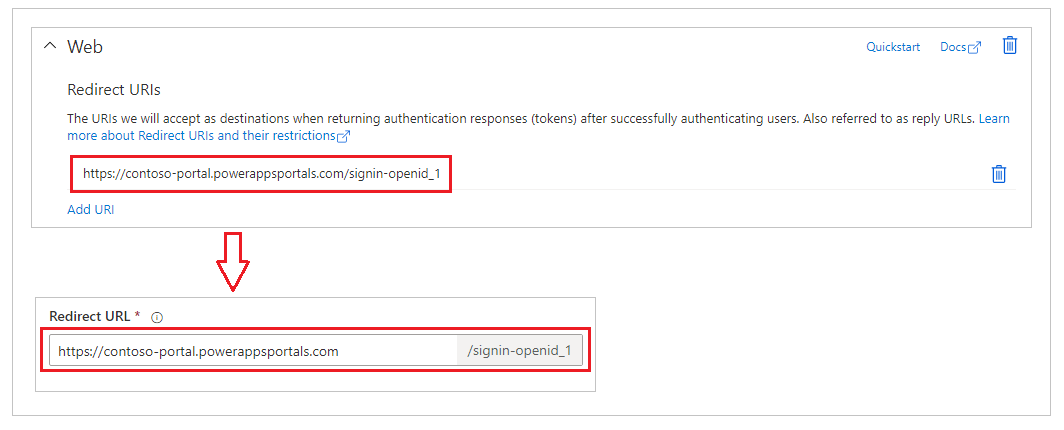

リダイレクト URI テキスト ボックスにポータルの返信 URL を入力します。

例:https://contoso-portal.powerappsportals.com/signin-openid_1注意

既定のポータル URL を使用している場合は、ID プロバイダーを構成する画面の OpenID 接続プロバイダー設定を作成して構成するセクションに示すように応答 URL をコピーして貼り付けます (上記の手順 6)。 ポータルにカスタム ドメイン名を使用している場合は、カスタム URL を入力します。 OpenID Connect プロバイダーを設定する際に、ポータルの設定で リダイレクト URL を設定する場合は、必ずこの値を使用してください。

たとえば、Azureポータルで 返信 URL にhttps://contoso-portal.powerappsportals.com/signin-openid_1と入力した場合、ポータルの OpenID Connect の構成ではこれをそのまま使用する必要があります。

登録を選択します。

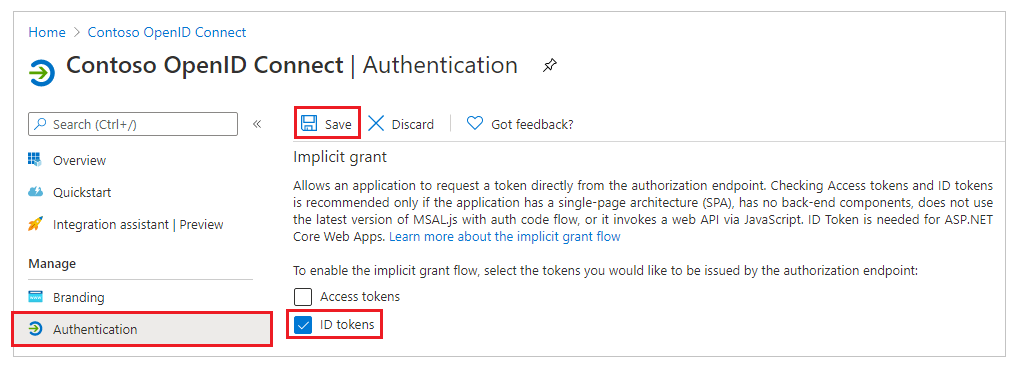

左側のペインの管理配下で、認証を選択します。

暗黙的な許可配下で、ID トークンチェック ボックスを選択します。

保存を選択します。

この手順では、ポータルの構成で使用するサイトの設定を入力します。

ヒント

前述の手順でアプリ登録の構成をした後でブラウザのウィンドウを閉じてしまった場合は、再度 Azure portal にサインインして、登録したアプリに移動します。

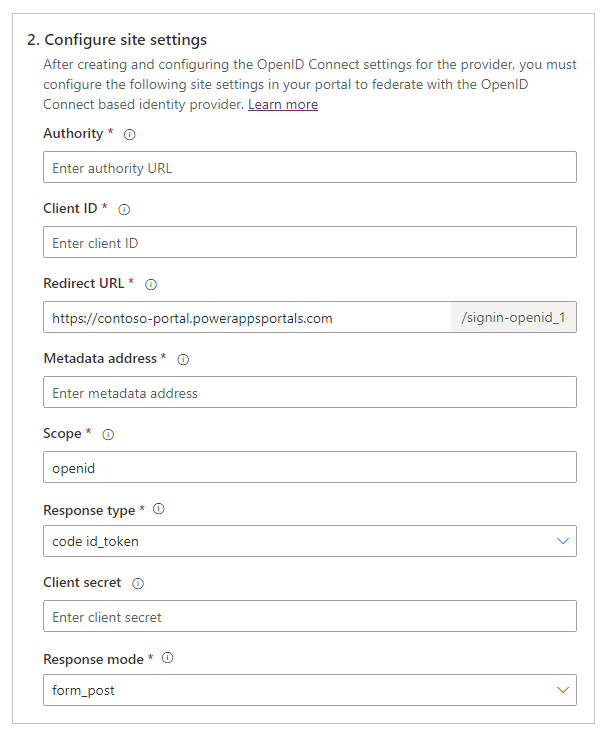

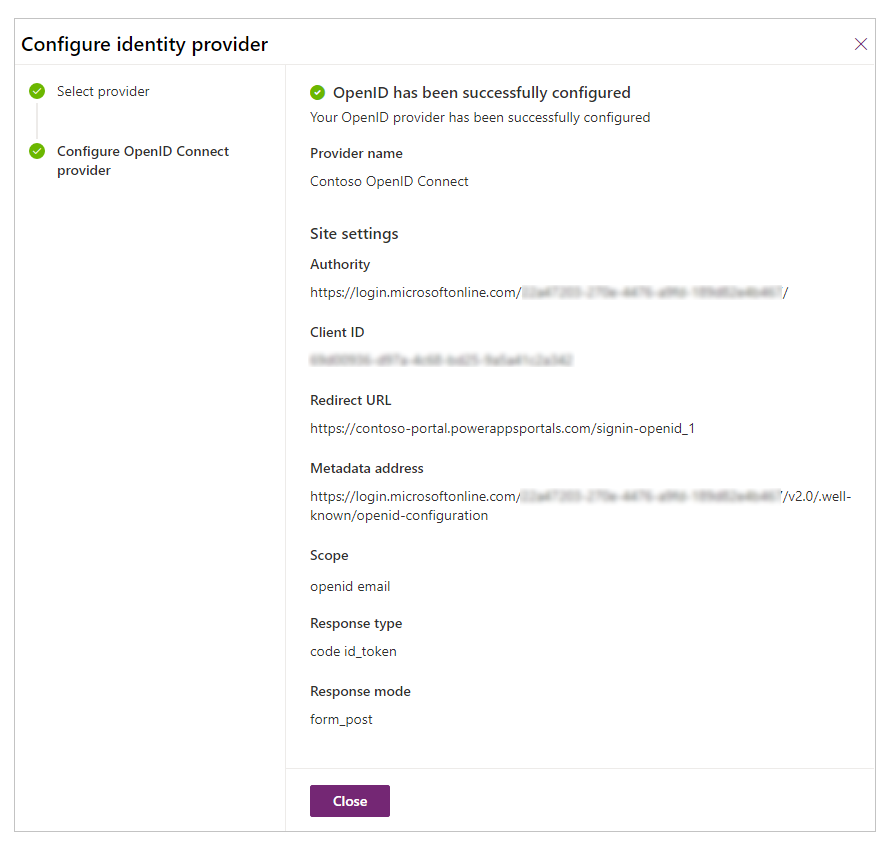

オーソリティ : オーソリティの URL を構成するには、次の形式を使用します :

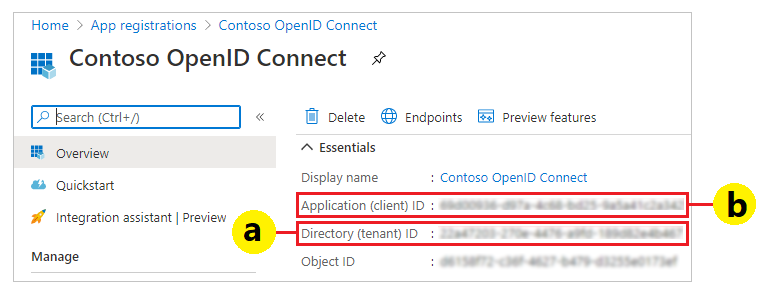

https://login.microsoftonline.com/<Directory (tenant) ID>/たとえば、 Azure ポータルのディレクトリ (テナント) ID が

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbbの場合、オーソリティの URL はhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/となりますクライアント ID : Azure ポータルからクライアント ID としてアプリケーション (クライアント) ID をコピーします。

リダイレクト URL : リダイレクト URLサイトの設定値が、前述の Azure ポータルで設定したリダイレクト URIと同じであることを確認します。

注意

既定のポータル URL を使用している場合は、OpenID Connect プロバイダー設定の構成と作成の手順に記載のとおり、返信URL をコピーして貼り付けることができます。 カスタム ドメイン名を使用している場合は、URL を手動で入力してください。 ここで入力した値が、前述の Azure ポータルでリダイレクト URI として入力した値と全く同じである必要があります。

メタデータ アドレス : メタデータ アドレスを構成する方法 :

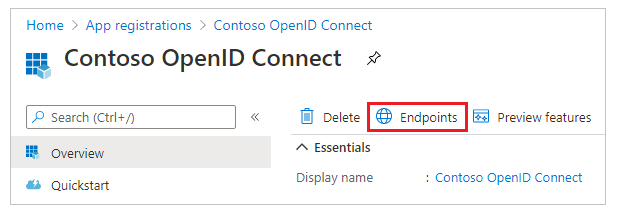

Azure portal で、概要 を選択します。

エンドポイントを選択します。

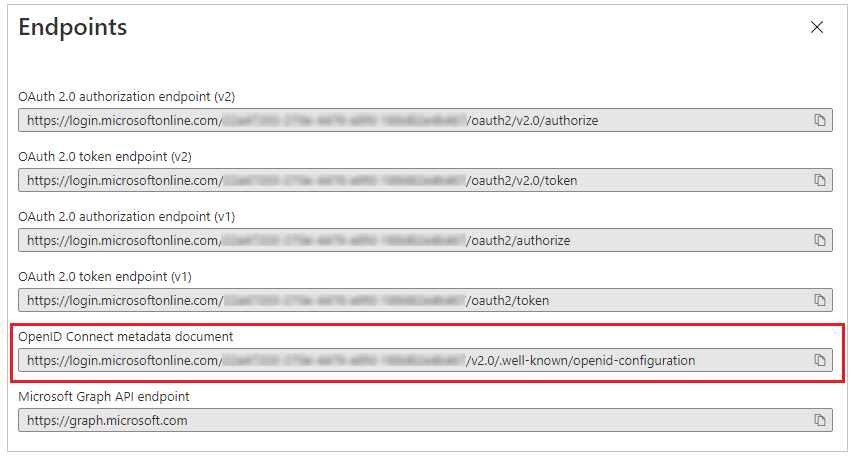

OpenID Connect メタデータ ドキュメントの URL をコピーします。

コピーしたドキュメントの URL をポータルのメタデータ アドレスして貼り付けます。

範囲 : スコープのサイト設定値に次を設定します :

openid email注意

スコープの

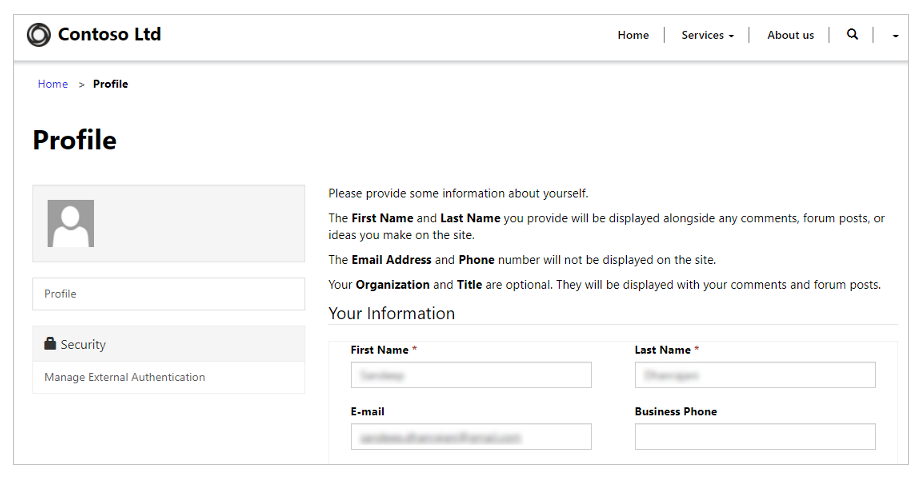

openid値は必須です。emailの値は任意です。このemailの値をスコープに指定することで、ポータルユーザー (取引先担当者レコード) のメールアドレスが自動的に入力され、ユーザーがログインした後に プロファイル ページに表示されるようになります。 追加のクレームについては、この記事の後半に記載の追加の要求を構成するを参照してください。応答タイプ に コード id_tokenを選択します。

応答モード に form_post を選択します。

確認 を選択します。

閉じるを選択します。

追加の要求の構成

Azure AD におけるオプションの要求を有効にします。

スコープを設定して追加の要求を含めます。

例:openid email profile追加のサイト設定に登録要求のマッピングを設定します。

例:firstname=given_name,lastname=family_name追加のサイト設定にログイン要求のマッピングを設定します。

例:firstname=given_name,lastname=family_name

たとえば、追加の要求で提供された名、姓、メールアドレスは、ポータルのプロファイル ページの既定の値となります。

マルチテナント Azure AD アプリケーションを使用して認証を有効にする

Azure AD に登録されているマルチテナント型のアプリケーションを利用することで、特定のテナントからだけでなく、Azure 内のどのテナントからでも Azure AD のユーザーを受け入れるようにポータルを設定することができます。 マルチテナント機能を有効にするには、Azure AD アプリケーションでアプリケーションの登録を更新します。

マルチテナント型のアプリケーションを使用して Azure AD に対する認証をサポートするには、追加の 発行者フィルター サイト設定を作成または構成する必要があります。

このサイト設定は、ワイルドカード ベースのフィルターで、すべてのテナントを横断するすべての発行者に一致します。 例: https://sts.windows.net/*/

関連項目

ポータルで OpenIDConnect を使用することに関する FAQ

注意

ドキュメントの言語設定についてお聞かせください。 簡単な調査を行います。 (この調査は英語です)

この調査には約 7 分かかります。 個人データは収集されません (プライバシー ステートメント)。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示