ゼロ トラスト コンプライアンスとはどういう意味か?

この記事では、ゼロ トラストの基本原則に対処するために、開発者の観点からアプリケーション セキュリティの概要を説明します。 以前は、コードのセキュリティは自分のアプリの周辺のみでした。適切でなかった場合、自分のアプリが危険にさらされていました。 現在では、サイバーセキュリティは世界中のお客様や政府にとって最優先事項です。

サイバーセキュリティの要件への準拠は、多くのお客様や政府がアプリケーションを購入する前提条件です。 たとえば、『米国行政命令 14028: Improving the Nation's Cybersecurity』や米国の『General Services Administration』の要件の概要を参照してください。 アプリケーションは、顧客の要件を満たす必要があります。

クラウド セキュリティは、最も弱いリンクと同じくらいの安全さしかない組織インフラストラクチャの考慮事項です。 1 つのアプリが最も弱いリンクである場合、悪意のある行為者はビジネスクリティカルなデータや操作にアクセスできます。

開発者の観点からのアプリケーション セキュリティには、アプリケーションはがゼロ トラストの基本原則に対処する、ゼロ トラスト アプローチがあります。 開発者は、脅威の状況とセキュリティ ガイダンスの変化に合わせて、アプリケーションを継続的に更新します。

コードでのゼロ トラスト原則のサポート

ゼロ トラスト原則に準拠するための 2 つの鍵は、アプリケーションが明示的に検証し、最低特権アクセスをサポートできることです。 アプリケーションでは、Microsoft Entra トークンを使用できるように、Microsoft Entra ID に ID およびアクセス管理を委任する必要があります。 ID およびアクセス管理を委任することで、アプリケーションは Multi-Factor Authentication、パスワードレス認証、条件付きアクセス ポリシーなどの顧客テクノロジをサポートできます。

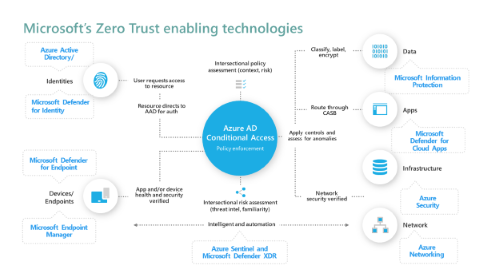

次の図に示すように、Microsoft ID プラットフォームとゼロ トラスト テクノロジにより、Microsoft Entra トークンを使用して、アプリケーションをマイクロソフトのセキュリティ テクノロジ スイート全体と統合できます。

アプリケーションでパスワードが必要な場合は、顧客を回避可能なリスクにさらしている可能性があります。 不正を行う者は、任意のデバイスでどこからでも作業するスタイルへの移行を、パスワード スプレー攻撃などのアクティビティを実行して企業データにアクセスする機会と見ています。 パスワード スプレー攻撃では、不正を行う者は一連のユーザー アカウント全体にわたり有望なパスワードを試します。 たとえば、GoSeaHawks2022 を シアトル エリアのユーザーアカウントに対して試したりします。 この成功する攻撃のタイプは、パスワードレス認証の理由の 1 つです。

Microsoft Entra ID からアクセス トークンを取得する

少なくとも、アプリケーションは、OAuth 2.0 アクセス トークンを発行する Microsoft Entra ID からアクセス トークンを取得する必要があります。 クライアント アプリケーションは、これらのトークンを使用して、ユーザーの代わりに API 呼び出しを介してユーザー リソースへの制限付きアクセスを取得できます。 各 API を呼び出すにはアクセス トークンを使用します。

委任された ID プロバイダーが ID を検証すると、顧客の IT 部門は、Microsoft Entra のアクセス許可と同意を使用して最低特権アクセスを実施できます。 Microsoft Entra ID は、アプリケーションにトークンを発行するタイミングを決定します。

顧客はアプリケーションがアクセスする必要がある企業リソースを理解すると、アクセス要求を正しく許可または拒否できます。 たとえば、アプリケーションが Microsoft SharePoint にアクセスする必要がある場合は、顧客が適切なアクセス許可を付与できるように、この要件を文書化してください。

次のステップ

- 「標準ベースの開発手法の使用」では、サポートされている標準 (OAuth 2.0、OpenID Connect、SAML、WS-Federation、SCIM) の概要と、MSAL および Microsoft ID プラットフォームでその標準を使用する利点について説明しています。

- 「ID に対するゼロ トラストアプローチを使用したアプリの構築」では、アクセス許可とアクセスのベスト プラクティスの概要について説明しています。

- 「トークンのカスタマイズ」では、Microsoft Entra トークンで受け取ることができる情報について説明しています。 最小限の権限でアプリケーションのゼロ トラスト セキュリティを強化しながら、トークンをカスタマイズし、柔軟性と制御を向上させる方法について説明しています。

- 「シングルテナント アプリとマルチテナント アプリのサポートされている ID とアカウントのタイプ」では、Microsoft Entra テナントのユーザー、Microsoft Entra テナント、または個人用 Microsoft アカウントを持つユーザーのみをアプリで許可するかどうかを選択する方法について説明しています。

- API 保護では、登録を通じて API を保護し、アクセス許可と同意を定義し、ゼロ トラストの目標を達成するためのアクセスを強制するためのベスト プラクティスについて説明します。

- 承認のベスト プラクティスは、アプリケーションに最適な承認、アクセス許可、および同意モデルを実装するのに役立ちます。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示