가상 네트워크를 사용하여 Azure API Management에 대한 인바운드 또는 아웃바운드 트래픽 보호

적용 대상: 개발자 | 기본 | 표준 | 표준 v2 | 프리미엄

기본적으로 API Management는 퍼블릭 엔드포인트에서 인터넷을 통해 액세스되며 퍼블릭 백 엔드에 대한 게이트웨이 역할을 합니다. API Management는 Azure 가상 네트워크를 사용하여 API Management 인스턴스 및 백 엔드 API에 대한 액세스를 보호하는 몇 가지 옵션을 제공합니다. 사용 가능한 옵션은 API Management 인스턴스의 서비스 계층에 따라 달라집니다.

API Management 인스턴스를 가상 네트워크의 서브넷에 삽입하여 게이트웨이가 네트워크의 리소스에 액세스할 수 있도록 합니다.

외부 또는 내부의 두 삽입 모드 중 하나를 선택할 수 있습니다. 게이트웨이 및 기타 API Management 엔드포인트에 대한 인바운드 연결이 인터넷에서 허용되는지 아니면 가상 네트워크 내에서만 허용되는지에 따라 다릅니다.

API Management 게이트웨이가 네트워크에서 격리된 API 백 엔드에 아웃바운드 요청을 수행할 수 있도록 API Management 인스턴스를 가상 네트워크의 서브넷과 통합합니다.

프라이빗 엔드포인트(미리 보기)를 사용하여 API Management 게이트웨이에 비공개 보안 인바운드 연결을 사용하도록 설정합니다.

다음 표에서는 가상 네트워킹 옵션을 비교해서 보여 줍니다. 자세한 내용은 이 문서의 이후 섹션 및 자세한 지침에 대한 링크를 참조하세요.

| 네트워킹 모델 | 지원되는 계층 | 지원되는 구성 요소 | 지원되는 트래픽 | 사용 시나리오 |

|---|---|---|---|---|

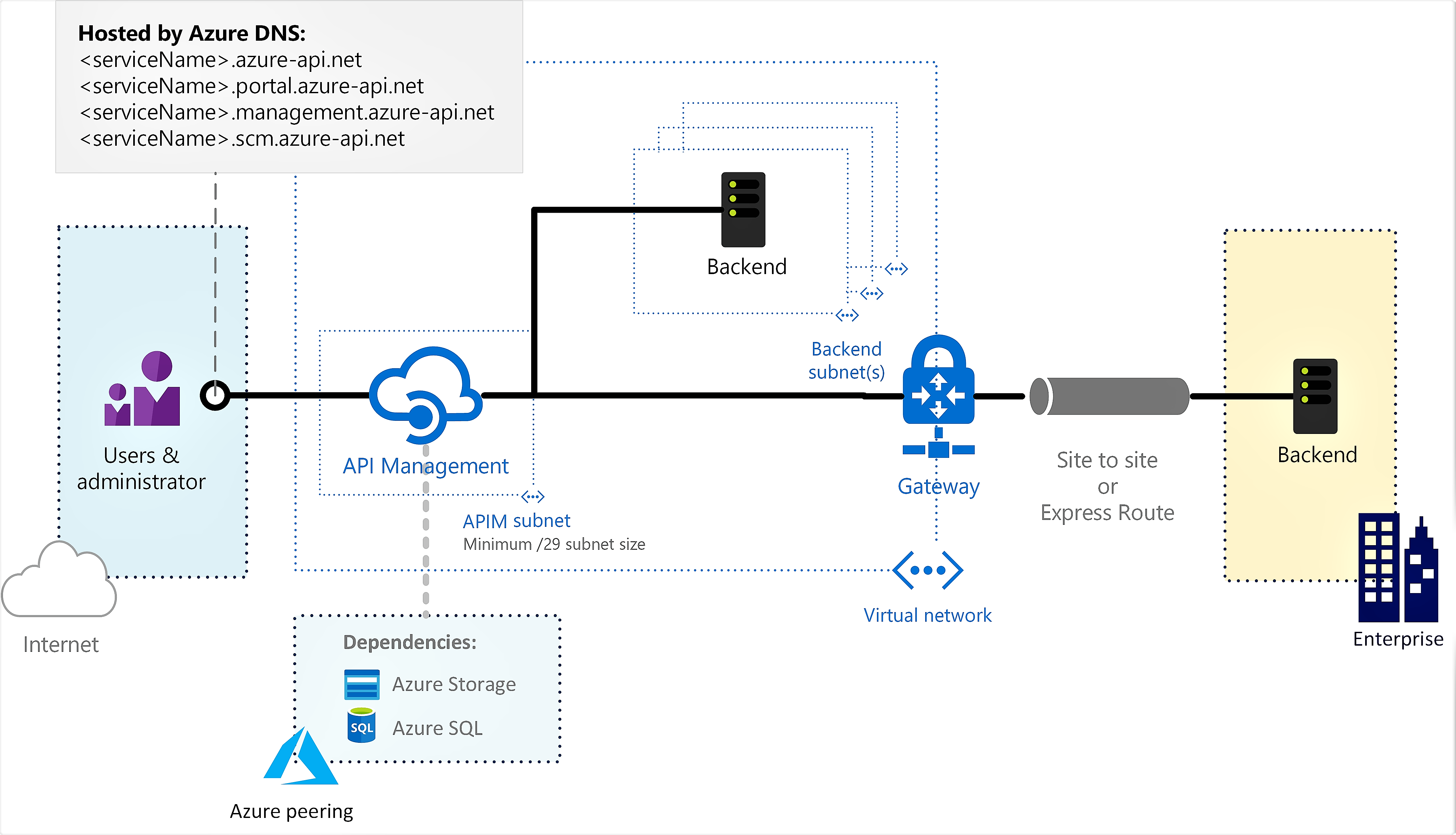

| 가상 네트워크 삽입 - 외부 | 개발자, 프리미엄 | 개발자 포털, 게이트웨이, 관리 평면 및 Git 리포지토리 | 인터넷, 피어된 가상 네트워크, Express Route 및 S2S VPN 연결에 대한 인바운드 및 아웃바운드 트래픽이 허용될 수 있습니다. | 프라이빗 및 온-프레미스 백 엔드에 대한 외부 액세스 |

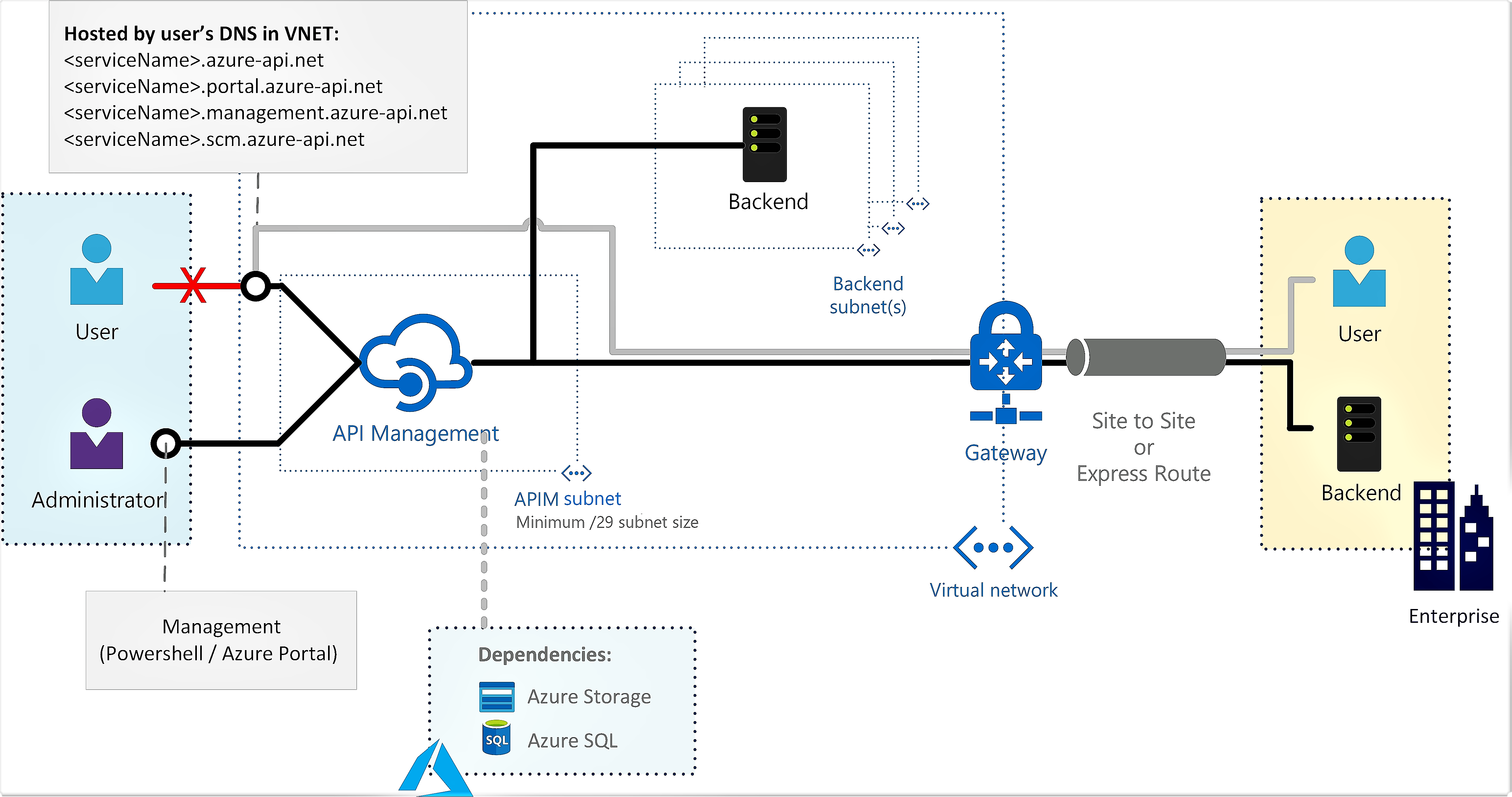

| 가상 네트워크 삽입 - 내부 | 개발자, 프리미엄 | 개발자 포털, 게이트웨이, 관리 평면 및 Git 리포지토리 | 피어된 가상 네트워크, Express Route 및 S2S VPN 연결에 대한 인바운드 및 아웃바운드 트래픽이 허용될 수 있습니다. | 프라이빗 및 온-프레미스 백 엔드에 대한 내부 액세스 |

| 아웃바운드 통합 | 표준 v2 | 게이트웨이만 | 아웃바운드 요청 트래픽은 가상 네트워크의 위임된 서브넷에서 호스트되는 API에 도달할 수 있습니다. | 프라이빗 및 온-프레미스 백 엔드에 대한 외부 액세스 |

| 인바운드 프라이빗 엔드포인트 | 개발자, 기본, 표준 및 프리미엄 | 게이트웨이만(관리형 게이트웨이 지원됨, 자체 호스팅 게이트웨이는 지원되지 않음) | 인터넷, 피어된 가상 네트워크, Express Route 및 S2S VPN 연결의 인바운드 트래픽만 허용될 수 있습니다. | API Management 게이트웨이에 대한 보안 클라이언트 연결 |

가상 네트워크 삽입

VNet 삽입을 사용하여 액세스를 제어하는 인터넷 라우팅이 불가능한 네트워크의 서브넷에 API Management 인스턴스를 배포("삽입")합니다. 가상 네트워크에서 API Management 인스턴스는 다른 네트워크로 연결된 Azure 리소스에 안전하게 액세스하고 다양한 VPN 기술을 사용하여 온-프레미스 네트워크에 연결할 수도 있습니다. Azure VNet에 대해 자세히 알아보려면 Azure Virtual Network 개요의 내용부터 참조하세요.

구성을 위해 Azure Portal, Azure CLI, Azure Resource Manager 템플릿 또는 기타 도구를 사용할 수 있습니다. 네트워크 보안 그룹을 사용하여 API Management가 배포된 서브넷에 대한 인바운드 및 아웃바운드 트래픽을 제어합니다.

자세한 배포 단계와 네트워크 구성은 다음을 참조하세요.

- 가상 네트워크 - 외부 모드에 API Management 인스턴스를 배포합니다.

- 가상 네트워크 - 내부 모드에 API Management 인스턴스를 배포합니다.

- 가상 네트워크에 API Management를 삽입하기 위한 네트워크 리소스 요구 사항

액세스 옵션

가상 네트워크를 사용하여 인터넷(외부 모드)에서 또는 VNet(내부 모드) 내에서만 개발자 포털, API 게이트웨이 및 기타 API Management 엔드포인트에 액세스할 수 있도록 구성할 수 있습니다.

외부 - 외부 부하 분산 장치를 통해 퍼블릭 인터넷에서 API Management 게이트웨이에 액세스할 수 있습니다. 게이트웨이에서 VNet 내의 리소스에 액세스할 수 있습니다.

외부 모드에서 API Management를 사용하여 가상 네트워크에 배포된 백 엔드 서비스에 액세스합니다.

내부 - 내부 부하 분산 장치를 통해 VNet 내에서만 API Management 게이트웨이에 액세스할 수 있습니다. 게이트웨이에서 VNet 내의 리소스에 액세스할 수 있습니다.

내부 모드에서 API Management를 사용하여 다음을 수행합니다.

- Azure VPN 연결 또는 Azure ExpressRoute를 사용하여 타사에서 프라이빗 데이터 센터에 호스트된 API에 안전하게 액세스할 수 있게 합니다.

- 공통 게이트웨이를 통해 클라우드 기반 API와 온-프레미스 API를 공개함으로써 하이브리드 클라우드 시나리오를 사용하도록 설정합니다.

- 단일 게이트웨이 엔드포인트를 사용하여 여러 지리적 위치에서 호스팅되는 API를 관리합니다.

아웃바운드 통합

표준 v2 계층은 API Management 인스턴스가 연결된 단일 VNet에서 격리된 API 백 엔드에 도달할 수 있도록 하는 VNet 통합을 지원합니다. API Management 게이트웨이, 관리 평면 및 개발자 포털은 여전히 인터넷에서 공개적으로 액세스할 수 있습니다.

아웃바운드 통합을 통해 API Management 인스턴스는 퍼블릭 및 네트워크 격리 백 엔드 서비스에 모두 연결할 수 있습니다.

자세한 내용은 아웃바운드 연결을 위해 Azure API Management 인스턴스를 프라이빗 VNet과 통합을 참조하세요.

인바운드 프라이빗 엔드포인트

API Management는 API Management 인스턴스에 보안 인바운드 클라이언트를 연결하기 위한 프라이빗 엔드포인트를 지원합니다. 각 보안 연결에서는 가상 네트워크 및 Azure Private Link의 개인 IP 주소를 사용합니다.

프라이빗 엔드포인트 및 Private Link를 사용하면 다음을 수행할 수 있습니다.

API Management 인스턴스에 대한 여러 Private Link 연결을 만듭니다.

프라이빗 엔드포인트를 사용하여 보안 연결에서 인바운드 트래픽을 보냅니다.

정책을 사용하여 프라이빗 엔드포인트에서 제공하는 트래픽을 구분합니다.

들어오는 트래픽을 프라이빗 엔드포인트로만 제한하여 데이터 반출을 방지합니다.

Important

자세한 내용은 인바운드 프라이빗 엔드포인트를 사용하여 API Management에 비공개로 연결을 참조하세요.

고급 네트워킹 구성

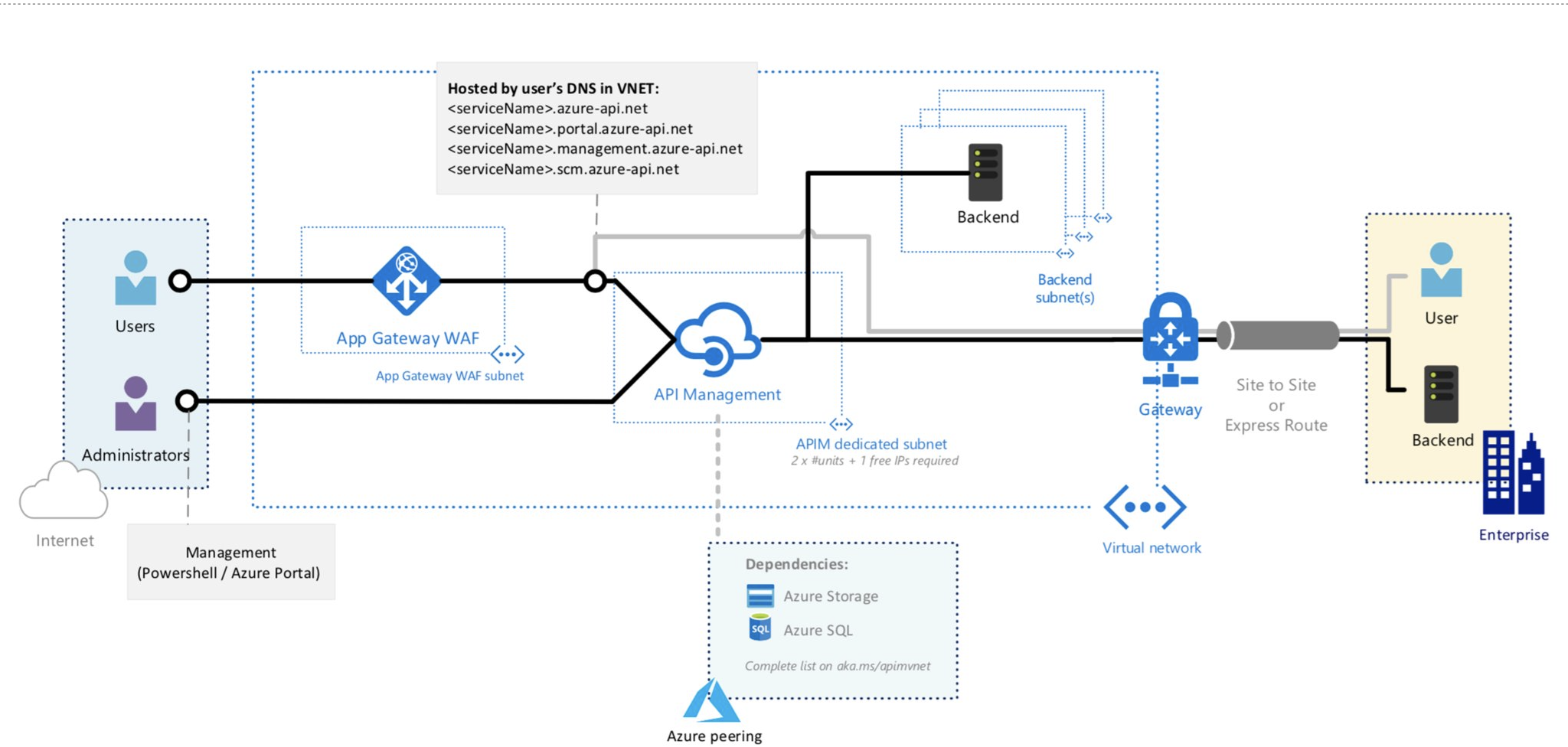

웹 애플리케이션 방화벽을 사용하는 보안 API Management 엔드포인트

API Management 인스턴스에 대한 보안 외부 및 내부 액세스와 프라이빗 및 온-프레미스 백 엔드에 대한 유연성이 모두 필요한 시나리오가 있을 수 있습니다. 이러한 시나리오에서는 WAF(웹 애플리케이션 방화벽)를 사용하여 API Management 인스턴스의 엔드포인트에 대한 외부 액세스를 관리하도록 선택할 수 있습니다.

한 가지 예는 내부 가상 네트워크에 API Management 인스턴스를 배포하고 인터넷 연결 Azure Application Gateway를 사용하여 퍼블릭 액세스를 라우팅하는 것입니다.

자세한 내용은 Application Gateway를 사용하여 내부 가상 네트워크에 API Management 배포를 참조하세요.

다음 단계

자세히 알아보기:

API Management가 있는 가상 네트워크 구성:

- 가상 네트워크에 Azure API Management 인스턴스 배포 - 외부 모드

- 가상 네트워크에 Azure API Management 인스턴스 배포 - 내부 모드

- 프라이빗 엔드포인트를 사용하여 API Management에 비공개로 연결

- 아웃바운드 연결을 위해 Azure API Management 인스턴스를 프라이빗 VNet과 통합

- DDoS 공격으로부터 Azure API Management 인스턴스 방어

관련 문서: