사용 권한 및 액세스 시작

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

이 문서에서는 Azure DevOps에서 상속, 보안 그룹, 역할 등을 통해 액세스 수준 및 권한을 관리하는 방법에 대해 알아봅니다. 다음 주요 개념을 이해하여 시작합니다.

-

- Azure DevOps에 추가된 모든 사용자는 하나 이상의 기본 보안 그룹에 추가됩니다.

- 보안 그룹에는 기능 또는 작업에 대한 액세스를 허용하거나 거부하는 권한이 할당됩니다.

- 보안 그룹의 구성원은 그룹에 할당된 권한을 상속합니다 .

- 사용 권한은 조직/컬렉션, 프로젝트 또는 개체와 같은 다양한 수준에서 정의됩니다.

- 다른 권한은 팀 관리자, 확장 관리 및 다양한 파이프라인 리소스 역할과 같은 역할 기반 할당을 통해 관리됩니다.

- 관리 담당자는 사용자 지정 보안 그룹을 정의하여 다양한 기능 영역에 대한 사용 권한을 관리할 수 있습니다.

액세스 수준 정보:

- Azure DevOps에 추가된 모든 사용자는 선택 웹 포털 기능에 대한 액세스 권한을 부여하거나 제한하는 액세스 수준에 할당됩니다.

- 액세스 수준에는 이해 관계자, 기본 및 기본 + 테스트 계획의 세 가지 기본 있습니다.

- 관련자 액세스는 제한된 기능 집합에 무제한의 사용자에 대한 무료 액세스를 제공합니다. 자세한 내용은 관련자 액세스 빠른 참조를 참조하세요.

- 미리 보기 기능 정보:

- 새 기능이 도입되면 사용자는 미리 보기 기능을 통해 해당 기능을 사용하거나 사용하지 않도록 설정하여 액세스할 수 있습니다.

- 새로운 기능의 작은 하위 집합은 조직 수준에서 관리되며 조직 소유자 사용하거나 사용하지 않도록 설정됩니다.

예를 들어 대부분의 Azure DevOps 사용자는 기여자 보안 그룹에 추가되고 기본 액세스 수준이 부여됩니다. 기여자 그룹은 리포지토리, 작업 추적, 파이프라인 등에 대한 읽기 및 쓰기 액세스를 제공합니다. 기본 액세스는 Azure Boards, Azure Repos, Azure Pipelines 및 Azure Artifacts를 사용하기 위한 모든 기능 및 작업에 대한 액세스를 제공합니다. Azure Test Plans를 관리하기 위해 액세스 권한이 필요한 사용자에게 기본 + 테스트 계획 또는 고급 액세스 권한이 부여되어야 합니다.

관리자는 프로젝트 컬렉션 관리자 또는 프로젝트 관리자 그룹에 추가되어야 합니다. 관리주체는 주로 웹 포털에서 보안 그룹 및 권한을 관리합니다.프로젝트 설정입니다. 참가자는 웹 포털에서 만든 개체에 대한 사용 권한도 관리합니다.

기본 사용 권한에 대한 개요는 기본 권한 빠른 참조를 참조하세요.

보안 그룹 및 멤버 자격

조직, 컬렉션 또는 프로젝트를 만들면 Azure DevOps는 기본 권한이 자동으로 할당되는 기본 보안 그룹 집합을 만듭니다. 다음 작업으로 더 많은 보안 그룹이 정의됩니다.

- 다음 수준에서 사용자 지정 보안 그룹을 만드는 경우:

- 프로젝트 수준

- 조직 또는 컬렉션 수준

- 서버 수준(온-프레미스에만 해당)

- 팀을 추가하면 팀 보안 그룹이 만들어집니다.

개체 수준 보안 그룹을 만들 수는 없지만 사용자 지정 그룹을 개체 수준에 할당하고 해당 수준에 권한을 할당할 수 있습니다. 자세한 내용은 개체 수준 권한 설정을 참조 하세요.

기본 보안 그룹

다음 보안 그룹은 각 프로젝트 및 조직에 대해 기본적으로 정의됩니다. 일반적으로 읽기 권한자, 기여자 또는 Project 관리istrators 그룹에 사용자 또는 그룹을 추가합니다.

| 프로젝트 | 조직 또는 컬렉션 |

|---|---|

| - 빌드 관리사용자 -참여자 - Project 관리istrators - 프로젝트 유효한 사용자 -독자 - 릴리스 관리istrators - TeamName 팀 |

- Project Collection 관리istrators - Project Collection Build 관리istrators - 프로젝트 컬렉션 빌드 서비스 계정 - 프로젝트 컬렉션 프록시 서비스 계정 - Project Collection Service 계정 - Project Collection Test Service 계정 - 프로젝트 컬렉션 유효한 사용자 - 프로젝트 범위 사용자 - 보안 서비스 그룹 |

이러한 각 그룹에 대한 설명은 보안 그룹, 서비스 계정 및 권한을 참조 하세요. 가장 일반적인 기본 보안 그룹에 대한 기본 권한 할당은 기본 사용 권한 및 액세스를 참조하세요.

다음 보안 그룹은 각 프로젝트 및 프로젝트 컬렉션에 대해 기본적으로 정의됩니다. 일반적으로 읽기 권한자, 기여자 또는 Project 관리istrators 그룹에 사용자 또는 그룹을 추가합니다.

다음 목록은 TFS 2017 이상 버전에 대해 정의된 최신 그룹을 나타냅니다. 이전 버전의 Azure DevOps의 경우 목록이 다를 수 있습니다. Azure DevOps 서비스 계정 그룹에만 서비스 계정을 추가합니다. 유효한 사용자 그룹을 이해하려면 이 문서의 뒷부분에 있는 유효한 사용자 그룹을 참조하세요.

| 프로젝트 수준 | 컬렉션 수준 |

|---|---|

| - 빌드 관리사용자 -참여자 - Project 관리istrators - 프로젝트 유효한 사용자 -독자 - 릴리스 관리istrators - TeamName 팀 |

- Project Collection 관리istrators - Project Collection Build 관리istrators - 프로젝트 컬렉션 빌드 서비스 계정 - 프로젝트 컬렉션 프록시 서비스 계정 - Project Collection Service 계정 - Project Collection Test Service 계정 - 프로젝트 컬렉션 유효한 사용자 - 보안 서비스 그룹 |

팀, 영역 및 반복 경로, 리포지토리, 서비스 후크 및 서비스 엔드포인트와 같은 프로젝트 수준 기능을 관리하는 임무를 맡은 사용자의 경우 Project 관리istrators 그룹에 추가합니다. 프로젝트, 정책, 프로세스, 보존 정책, 에이전트 및 배포 풀 및 확장과 같은 조직 또는 컬렉션 수준 기능을 관리하는 임무를 맡은 사용자의 경우 Project Collection 관리istrators 그룹에 추가합니다. 자세한 내용은 사용자, 팀, 프로젝트 및 조직 수준 설정 정보를 참조 하세요.

각 그룹 및 각 권한에 대한 설명은 사용 권한 및 그룹 참조인 그룹을 참조 하세요.

멤버 자격, 권한 및 액세스 수준 관리

Azure DevOps는 다음과 같은 세 가지 상호 연결된 기능 영역을 통해 액세스를 제어합니다.

멤버 자격 관리는 개별 사용자 계정 및 그룹을 기본 보안 그룹에 추가하는 것을 지원합니다. 각 기본 그룹은 기본 권한 집합과 연결되어 있습니다. 모든 보안 그룹에 추가된 모든 사용자가 유효한 사용자 그룹에 추가됩니다. 유효한 사용자는 프로젝트, 컬렉션 또는 조직에 연결할 수 있는 사람입니다.

권한 관리는 시스템의 서로 다른 수준에서 특정 기능 작업에 대한 액세스를 제어합니다. 개체 수준 권한은 파일, 폴더, 빌드 파이프라인 또는 공유 쿼리에 대한 사용 권한을 설정합니다. 사용 권한 설정은 허용, 거부, 상속된 허용, 상속된 거부, 시스템 허용, 시스템 거부 및 설정 안 됨에 해당합니다. 자세한 내용은 이 문서의 뒷부분에 있는 권한 상속 및 보안 그룹을 참조하세요.

액세스 수준 관리는 웹 포털 기능에 대한 액세스를 제어합니다. 관리자가 사용자에 대해 구매한 항목에 따라 사용자의 액세스 수준을 이해 관계자, 기본, 기본 + 테스트 또는 Visual Studio Enterprise(이전 고급)로 설정합니다.

각 기능 영역은 보안 그룹을 사용하여 배포 전반에 걸쳐 관리를 단순화합니다. 웹 관리 컨텍스트를 통해 사용자 및 그룹을 추가합니다. 사용 권한은 사용자를 추가하는 보안 그룹에 따라 자동으로 설정됩니다. 또는 사용 권한은 그룹을 추가하는 개체, 프로젝트, 컬렉션 또는 서버 수준을 기반으로 합니다.

보안 그룹 멤버는 사용자, 다른 그룹 및 Microsoft Entra 그룹의 조합일 수 있습니다.

보안 그룹 구성원은 사용자, 다른 그룹 및 Active Directory 그룹 또는 작업 그룹의 조합일 수 있습니다.

로컬 그룹 또는 AD(Active Directory) 그룹을 만들어 사용자를 관리할 수 있습니다.

Active Directory 및 Microsoft Entra 보안 그룹

개별 사용자를 추가하여 보안 그룹을 채울 수 있습니다. 그러나 관리 편의를 위해 Azure DevOps Services 및 AD(Active Directory) 또는 Azure DevOps Server용 Windows 사용자 그룹에 대해 Microsoft Entra ID를 사용하여 이러한 그룹을 채우는 것이 더 쉽습니다. 이 방법을 사용하면 여러 컴퓨터에서 그룹 멤버 자격 및 권한을 보다 효율적으로 관리할 수 있습니다.

소규모 사용자 집합만 관리해야 하는 경우 이 단계를 건너뛸 수 있습니다. 그러나 조직이 성장할 것으로 예상하는 경우 Active Directory 또는 Microsoft Entra ID를 설정할 수 있습니다. 또한 추가 서비스 비용을 지불하려는 경우 청구를 지원하려면 Azure DevOps에서 사용할 Microsoft Entra ID를 설정해야 합니다.

참고 항목

Microsoft Entra ID가 없으면 모든 Azure DevOps 사용자가 Microsoft 계정을 사용하여 로그인해야 하며 개별 사용자 계정으로 계정 액세스를 관리해야 합니다. Microsoft 계정을 사용하여 계정 액세스를 관리하는 경우에도 청구를 관리하려면 Azure 구독을 설정해야 합니다.

Azure DevOps Services에서 사용할 Microsoft Entra ID를 설정하려면 조직에서 Microsoft Entra ID로 커넥트 참조하세요.

조직이 Microsoft Entra ID에 연결된 경우 조직을 보호하기 위해 사용하거나 사용하지 않도록 설정할 수 있는 많은 조직 정책이 있습니다. 자세한 내용은 보안, 인증 및 권한 부여, 보안 정책 정보를 참조하세요.

Microsoft Entra ID를 사용하여 조직 액세스를 관리하려면 다음 문서를 참조하세요.

Azure DevOps는 Microsoft Entra ID에서 변경된 후 1시간 이내에 Microsoft Entra 그룹에 적용된 변경 내용을 등록합니다. 그룹 멤버 자격을 통해 상속된 모든 사용 권한은 새로 고쳐집니다. Azure DevOps에서 Microsoft Entra 멤버 자격 및 상속된 권한을 새로 고치려면 로그아웃한 다음 다시 로그인하거나 새로 고침을 트리거하여 사용 권한을 다시 평가합니다.

Azure DevOps Server에서 사용할 Active Directory를 설정하려면 다음 문서를 참조하세요.

Azure DevOps Server를 설치하기 전에 Active Directory를 설치합니다.

유효한 사용자 그룹

사용자의 계정을 보안 그룹에 직접 추가하면 유효한 사용자 그룹 중 하나에 자동으로 추가됩니다.

- 프로젝트 컬렉션 유효한 사용자: 조직 수준 그룹에 추가된 모든 멤버입니다.

- 프로젝트 유효한 사용자: 프로젝트 수준 그룹에 추가된 모든 멤버입니다.

- Server\Azure DevOps 유효한 사용자: 서버 수준 그룹에 추가된 모든 멤버입니다.

- ProjectCollectionName\Project Collection 유효한 사용자: 컬렉션 수준 그룹에 추가된 모든 멤버입니다.

- ProjectName\Project Valid Users: 프로젝트 수준 그룹에 추가된 모든 멤버입니다.

이러한 그룹에 할당된 기본 권한은 주로 빌드 리소스 보기, 프로젝트 수준 정보 보기 및 컬렉션 수준 정보 보기와 같은 읽기 액세스로 제한됩니다.

한 프로젝트에 추가하는 모든 사용자는 컬렉션 내의 다른 프로젝트의 개체를 볼 수 있습니다. 보기 액세스를 제한해야 하는 경우 영역 경로 노드를 통해 제한을 설정할 수 있습니다.

유효한 사용자 그룹 중 하나에 대한 인스턴스 수준 정보 보기 권한을 제거하거나 거부하는 경우 설정한 그룹에 따라 그룹의 구성원이 프로젝트, 컬렉션 또는 배포에 액세스할 수 없습니다.

프로젝트 범위 사용자 그룹

기본적으로 조직에 추가된 사용자는 모든 조직 및 프로젝트 정보 및 설정을 볼 수 있습니다. 이러한 설정에는 조직 설정을 통해 액세스되는 사용자 목록, 프로젝트 목록, 청구 세부 정보, 사용량 현황 데이터 등이 포함됩니다.

Important

- 이 섹션에서 설명하는 제한된 표시 유형 기능은 웹 포털을 통한 상호 작용에만 적용됩니다. REST API 또는

azure devopsCLI 명령을 사용하면 프로젝트 멤버가 제한된 데이터에 액세스할 수 있습니다. - Microsoft Entra ID에서 기본 액세스 권한이 있는 제한된 그룹의 구성원인 게스트 사용자는 사용자 선택기가 있는 사용자를 검색할 수 없습니다. 조직에 대해 미리 보기 기능이 꺼져 있거나 게스트 사용자가 제한된 그룹의 구성원이 아닌 경우 게스트 사용자는 예상대로 모든 Microsoft Entra 사용자를 검색할 수 있습니다.

관련자, Microsoft Entra 게스트 사용자 또는 특정 보안 그룹의 구성원과 같은 선택 사용자를 제한하려면 조직의 특정 프로젝트 미리 보기 기능으로 사용자 표시 유형 및 협업을 제한할 수 있습니다. 사용하도록 설정되면 프로젝트 범위 사용자 그룹에 추가된 모든 사용자 또는 그룹은 개요 및 프로젝트를 제외하고 조직 설정 페이지에 액세스할 수 없으며 추가된 프로젝트에만 액세스하도록 제한됩니다.

Warning

조직에서 특정 프로젝트 미리 보기 기능에 대한 사용자 표시 유형 및 공동 작업 제한 기능을 사용하도록 설정하면 프로젝트 범위 사용자는 명시적 사용자 초대가 아닌 Microsoft Entra 그룹 멤버 자격을 통해 조직에 추가된 사용자를 검색할 수 없습니다. 이것은 예기치 않은 동작이며 해결이 수행되고 있습니다. 이 문제를 자체적으로 해결하려면 조직의 특정 프로젝트 미리 보기 기능으로 사용자 표시 유형 제한 및 협업을 사용하지 않도록 설정합니다.

자세한 내용은 미리 보기 기능 관리를 참조 하세요.

참고 항목

보안 그룹은 특정 프로젝트에만 액세스하더라도 조직 수준에 속합니다. 일부 그룹은 사용자 권한에 따라 웹 포털에서 숨겨질 수 있습니다. Azure devops CLI 도구 또는 REST API를 사용하여 조직의 모든 그룹 이름을 찾을 수 있습니다. 자세한 내용은 보안 그룹 추가 및 관리를 참조 하세요.

참고 항목

보안 그룹은 특정 프로젝트에만 액세스하더라도 컬렉션 수준에 속합니다. 일부 그룹은 사용자 권한에 따라 웹 포털에서 숨겨질 수 있습니다. Azure devops CLI 도구 또는 REST API를 사용하여 조직의 모든 그룹 이름을 찾을 수 있습니다. 자세한 내용은 보안 그룹 추가 및 관리를 참조 하세요.

참고 항목

보안 그룹은 특정 프로젝트에만 액세스하더라도 컬렉션 수준에 속합니다. 일부 그룹은 사용자 권한에 따라 웹 포털에서 숨겨질 수 있습니다. 그러나 REST API를 사용하여 조직의 모든 그룹의 이름을 검색할 수 있습니다. 자세한 내용은 보안 그룹 추가 및 관리를 참조 하세요.

액세스 수준

액세스 수준은 웹 포털에서 사용자에게 표시되는 기능을 제어합니다. 액세스는 사용자 라이선스에 따라 달라집니다.

사용자에게 Agile 포트폴리오 관리 또는 테스트 사례 관리 기능에 대한 액세스 권한을 부여하려면 사용 권한이 아닌 액세스 수준을 변경합니다.

사용자 또는 그룹에 대한 액세스 수준을 설정해도 프로젝트 또는 웹 포털에 대한 액세스 권한이 제공되지 않습니다. 팀 또는 보안 그룹에 추가된 사용자 또는 그룹만 프로젝트 및 웹 포털에 연결할 수 있습니다. 사용자에게 필요한 사용 권한과 액세스 수준이 모두 있는지 확인합니다. 이렇게 하려면 프로젝트 또는 팀에 추가됩니다.

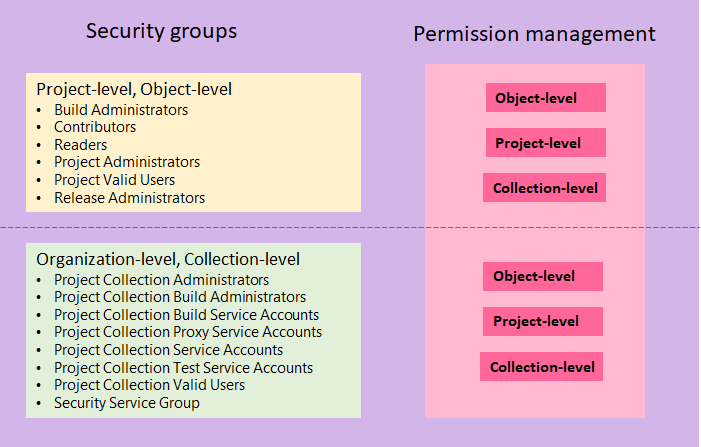

사용 권한

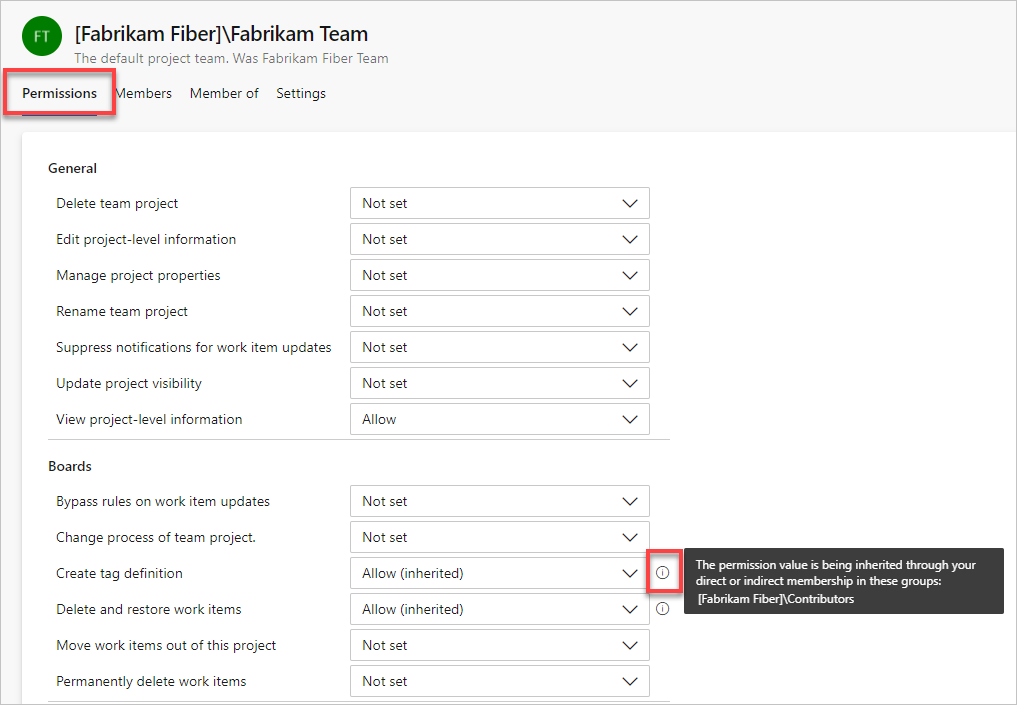

다음 이미지와 같이 프로젝트 및 컬렉션 수준에서 정의된 보안 그룹을 개체, 프로젝트 및 조직 수준에서 할당된 권한에 할당할 수 있습니다.

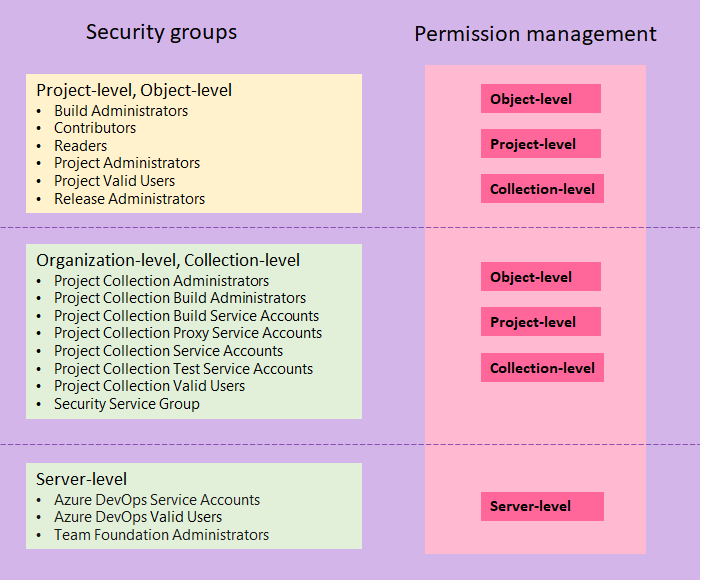

다음 이미지와 같이 프로젝트 및 컬렉션 수준에서 정의된 보안 그룹을 개체, 프로젝트 및 컬렉션 수준에서 할당된 사용 권한에 할당할 수 있습니다. 서버 수준 보안 그룹을 서버 수준 권한으로만 정의할 수 있습니다.

각 기본 보안 그룹에 대한 설명은 보안 그룹, 서비스 계정 및 권한을 참조 하세요.

사용 권한 상태

사용 권한에는 다음 할당이 있을 수 있습니다. 표시된 대로 액세스 권한을 부여하거나 제한합니다.

사용자 또는 그룹에 는 작업을 수행할 수 있는 권한이 있습니다.

- 허용

- 허용(상속됨)

- 허용(시스템)

사용자 또는 그룹에 는 작업을 수행할 수 있는 권한이 없습니다 .

- Deny

- 거부(상속됨)

- 거부(시스템)

- 설정 안 함

| 사용 권한 상태 | 설명 |

|---|---|

| 허용 | 사용자에게 특정 작업을 수행할 수 있도록 명시적으로 부여하며 그룹 멤버 자격에서 상속되지 않습니다. |

| 허용(상속됨) | 그룹 구성원에게 특정 작업을 수행하도록 허용합니다. |

| 허용(시스템) | 사용자 권한보다 우선하는 권한을 부여합니다. 사용자가 볼 수 없는 구성 데이터베이스에 저장할 수 없습니다. |

| Deny | 사용자가 특정 작업을 수행하지 못하도록 명시적으로 제한하며 그룹 멤버 자격에서 상속되지 않습니다. 대부분의 그룹 및 거의 모든 권한의 경우 거부가 허용을 재정의합니다. 사용자가 두 그룹에 속하고 그 중 하나에 거부로 설정된 특정 사용 권한이 있는 경우 해당 사용 권한이 허용으로 설정된 그룹에 속해 있더라도 해당 권한이 필요한 작업을 수행할 수 없습니다. |

| 거부(상속됨) | 그룹 멤버가 특정 작업을 수행하지 못하도록 제한합니다. 명시적 허용을 재정의합니다. |

| 거부(시스템) | 사용자 권한보다 우선하는 권한을 제한합니다. 사용자가 볼 수 없는 구성 데이터베이스에 저장할 수 없습니다. |

| 설정 안 함 | 사용자에게 해당 권한이 필요한 작업을 수행할 수 있는 기능을 암시적으로 거부하지만, 해당 권한이 있는 그룹의 멤버 자격(허용(상속됨) 또는 거부(상속됨)라고도 함)를 우선적으로 사용할 수 있습니다. |

경우에 따라 Project Collection 관리istrators 또는 Team Foundation 관리istrators 그룹의 구성원은 다른 그룹에서 해당 사용 권한이 거부된 경우에도 항상 사용 권한을 얻을 수 있습니다. 작업 항목 삭제 또는 파이프라인과 같은 다른 경우에는 Project Collection 관리istrators 그룹의 멤버인 경우 다른 위치에서 설정된 거부 권한을 무시하지 않습니다.

Warning

그룹에 대한 사용 권한을 변경하면 해당 그룹의 구성원인 모든 사용자에 대해 해당 권한이 변경됩니다. 그룹의 크기에 따라 하나의 권한만 변경하여 수백 명의 사용자가 작업을 수행할 수 있는 기능에 영향을 줄 수 있습니다. 따라서 변경하기 전에 잠재적인 효과를 이해해야 합니다.

권한 상속 및 보안 그룹

일부 권한은 계층 구조를 통해 관리됩니다. 이 계층 구조 내에서 사용 권한은 부모에서 상속되거나 재정의될 수 있습니다. 보안 그룹은 해당 그룹의 구성원에게 사용 권한 집합을 할당합니다. 예를 들어 기여자 그룹 또는 Project 관리istrators 그룹의 구성원에게는 해당 그룹에 허용으로 설정된 사용 권한이 할당됩니다.

사용자에 대한 사용 권한이 직접 허용되거나 거부되지 않는 경우 다음과 같은 방법으로 상속될 수 있습니다.

사용자는 속한 그룹에서 사용 권한을 상속합니다. 사용자에게 직접 또는 그룹 멤버 자격 허용 권한이 있는 경우 직접 또는 그룹 멤버 자격 거부 권한이 재정의됩니다.

Project Collection 관리istrators 또는 Team Foundation 관리istrators의 구성원은 해당 권한을 거부하는 다른 그룹에 속하더라도 허용된 권한을 대부분 유지합니다. 작업 항목 작업 권한은 이 규칙의 예외입니다.

계층의 노드(영역, 반복, 버전 제어 폴더, 작업 항목 쿼리 폴더)에 할당된 개체 수준 권한은 계층 구조에서 상속됩니다. 즉, 동일한 사용 권한이 명시적으로 허용되거나 거부

area-1/sub-area-1되지 않는 경우 상속area-1/sub-area-1받을 때area-1설정된 사용자의 권한입니다. 개체area-1/sub-area-1에 대한 사용 권한이 명시적으로 설정된 경우 거부 또는 허용 여부에 관계없이 부모 노드는 상속되지 않습니다. 설정되지 않은 경우 해당 노드에 대한 사용 권한은 사용 권한이 명시적으로 설정된 가장 가까운 상위 항목에서 상속됩니다. 마지막으로 개체 계층 구조에서 특이성은 상속을 능가합니다. 예를 들어 사용 권한이 'area-1'에 대해 명시적으로 거부로 설정되어 있지만 명시적으로 'area-1/sub-area-1'에 대해 허용으로 설정된 사용자는 'area-1/sub-area-1'에 대한 허용을 받습니다.

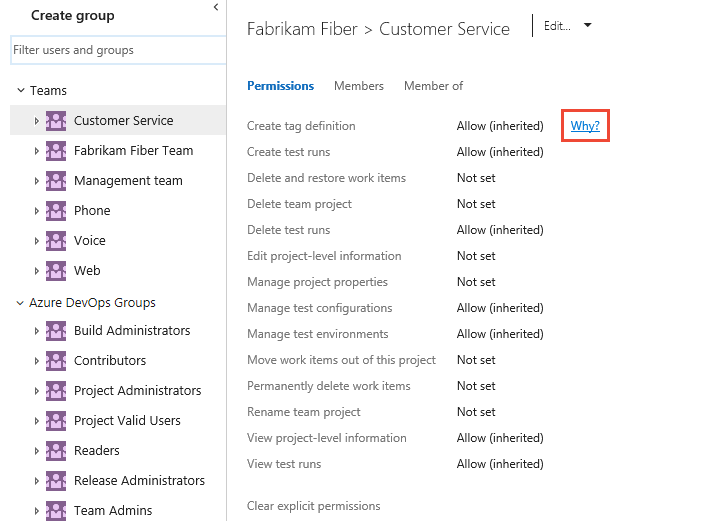

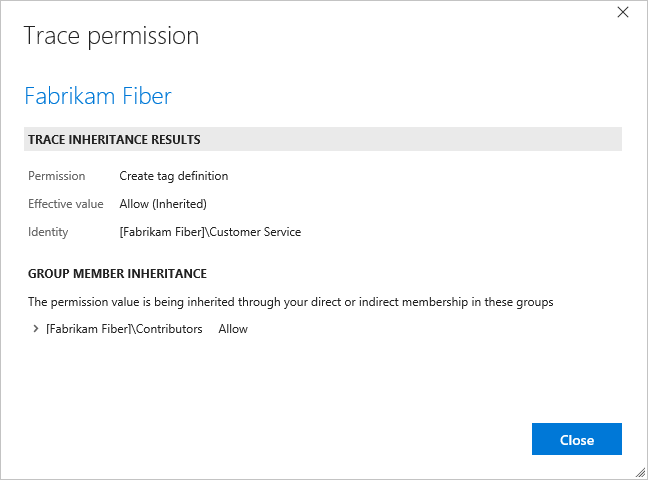

사용 권한이 상속되는 이유를 이해하려면 사용 권한 설정을 일시 중지한 다음 이유를 선택할 수 있습니다. 보안 페이지를 열려면 권한 보기를 참조하세요.

참고 항목

프로젝트 사용 권한 설정 페이지 미리 보기 페이지를 사용하려면 미리 보기 기능 사용을 참조하세요.

해당 권한에 대한 상속 정보를 보여 주는 새 대화 상자가 열립니다.

프로젝트 사용 권한 설정 페이지의 미리 보기 사용자 인터페이스는 Azure DevOps Server 2020 및 이전 버전에서는 사용할 수 없습니다.

사용 권한에 대한 모범 사례

해야 하는 질문:

- 많은 사용자를 관리할 때 Microsoft Entra ID, Active Directory 또는 Windows 보안 그룹을 사용합니다.

- 팀을 추가할 때 팀 리더, 스크럼 마스터 및 기타 팀 구성원에게 할당할 권한을 고려합니다. 영역 경로, 반복 경로 및 쿼리를 만들고 수정하는 사용자를 고려합니다.

- 많은 팀을 추가할 때 Project 관리istrators에 사용할 수 있는 사용 권한의 하위 집합을 할당할 수 있는 Team 관리istrators 사용자 지정 그룹을 만드는 것이 좋습니다.

- 프로젝트에 대한 작업 항목 쿼리를 만들고 공유하는 기능이 필요한 사용자 또는 그룹에 작업 항목 쿼리 폴더 참가 권한을 부여하는 것이 좋습니다.

하지 말아야 할 질문:

- 여러 권한 수준을 포함하는 여러 보안 그룹에 사용자를 추가하지 마세요. 경우에 따라 거부 권한 수준이 허용 권한 수준을 재정의할 수 있습니다.

- 유효한 사용자 그룹에 대한 기본 할당을 변경하지 마세요. 유효한 사용자 그룹 중 하나에 대해 인스턴스 수준 정보 보기 권한을 제거하거나 거부로 설정하면, 설정한 그룹에 따라 해당 그룹의 사용자가 프로젝트, 컬렉션 또는 배포에 액세스할 수 없게 됩니다.

- '서비스 계정에만 할당'이라고 명시된 권한을 사용자 계정에 할당하지 마세요.

역할 기반 권한

역할 기반 권한을 사용하면 각 역할에 하나 이상의 권한이 할당된 사용자 계정 또는 보안 그룹을 역할에 할당합니다. 다음은 기본 역할 및 자세한 정보에 대한 링크입니다.

- 아티팩트 또는 패키지 피드 보안 역할: 역할은 패키지 피드를 편집하고 관리하기 위한 다양한 권한 수준을 지원합니다.

- Marketplace 확장 관리자 역할: 관리자 역할의 멤버는 확장을 설치하고 설치할 확장 요청에 응답할 수 있습니다.

- 파이프라인 보안 역할: 라이브러리 리소스, 프로젝트 수준 및 컬렉션 수준 파이프라인 리소스를 관리하는 데 여러 역할이 사용됩니다.

- 팀 관리자 역할 팀 관리자는 모든 팀 도구를 관리할 수 있습니다.

Project 관리istrators 또는 Project Collection 관리istrators 그룹의 구성원은 모든 팀의 모든 팀 도구를 관리할 수 있습니다.

프리뷰 기능

기능 플래그는 선택, 새 기능에 대한 액세스를 제어합니다. Azure DevOps는 정기적으로 새로운 기능을 기능 플래그 뒤에 배치하여 도입합니다. 프로젝트 멤버 및 조직 소유자 미리 보기 기능을 사용하거나 사용하지 않도록 설정할 수 있습니다. 자세한 내용은 기능 관리 또는 사용을 참조 하세요.

다음 단계

관련된 문서

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기