이전 버전의 Azure Information Protection 클래식 클라이언트 스캐너 배포

이 문서는 1.48.204.0보다 이전 버전이지만 여전히 지원되는 Azure Information Protection 스캐너 버전에 대한 것입니다. 이전 버전을 현재 버전으로 업그레이드하려면 Azure Information Protection 스캐너 업그레이드를 참조하세요.

이 정보를 사용하여 Azure Information Protection 스캐너에 대한 정보 및 성공적으로 설치, 구성 및 실행하는 방법을 알아봅니다.

이 스캐너는 Windows Server에서 서비스로 실행되고 해당 스캐너를 통해 다음 데이터 저장소에서 파일을 검색, 분류 및 보호할 수 있습니다.

SMB(서버 메시지 블록) 프로토콜을 사용하는 네트워크 공유의 UNC 경로

SharePoint Server 2013~SharePoint Server 2019에 대한 문서 라이브러리 및 폴더 SharePoint 2010도 이 버전의 SharePoint에 대한 지원이 확장된 고객에게 지원됩니다.

클라우드 리포지토리에서 파일을 검색하고 레이블을 지정하려면 스캐너 대신 Cloud App Security를 사용합니다.

Azure Information Protection 스캐너 개요

자동 분류를 적용하는 레이블에 Azure Information Protection 정책을 구성한 경우 이 스캐너를 검색하는 파일은 레이블이 지정될 수 있습니다. 레이블은 분류를 적용하고 필요에 따라 보호를 적용하거나 제거합니다.

스캐너는 컴퓨터에 설치된 IFilter를 사용하여 Windows에서 인덱싱하는 파일을 검사할 수 있습니다. 그런 다음 파일에 레이블을 지정해야 하는지 파악하기 위해 스캐너는 Microsoft 365 기본 제공 DLP(데이터 손실 방지) 민감도 정보 유형 및 패턴 감지 또는 Microsoft 365 regex 패턴을 사용합니다. 스캐너가 Azure Information Protection 클라이언트를 사용하기 때문에 동일한 파일 형식을 분류하고 보호할 수 있습니다.

스캐너를 검색 모드에서만 실행할 수 있습니다. 여기서는 보고서를 사용하여 파일에 레이블을 적용했을 때 발생한 결과를 확인합니다. 또는 스캐너를 실행하여 레이블을 자동으로 적용할 수 있습니다. 또한 스캐너를 실행하여 자동 분류를 적용하는 조건에 대한 레이블을 구성하지 않고 중요한 정보 유형이 포함된 파일을 검색할 수도 있습니다.

스캐너는 실시간으로 검색하고 레이블을 지정하지 않습니다. 지정한 데이터 저장소의 파일을 체계적으로 크롤링하여 이 주기를 한 번 또는 반복적으로 실행되도록 구성할 수 있습니다.

스캔할 파일 형식을 지정하거나 스캔에서 제외할 수 있습니다. 스캐너가 검사하는 파일을 제한하려면 Set-AIPScannerScannedFileTypes를 사용하여 파일 형식 목록을 정의합니다.

Azure Information Protection 스캐너의 필수 구성 요소

Azure Information Protection 스캐너를 설치하기 전에 다음 요구 사항이 설정되어 있는지 확인하세요.

| 요구 사항 | 추가 정보 |

|---|---|

| 스캐너 서비스를 실행할 Windows Server 컴퓨터: - 4 코어 프로세서 - 8GB RAM - 임시 파일에 대해 10GB의 사용 가능한 공간(평균) |

Windows Server 2019, Windows Server 2016 또는 Windows Server 2012 R2. 참고: 비프로덕션 환경에서 테스트 또는 평가 목적으로 Azure Information Protection 클라이언트에서 지원하는Windows 클라이언트 운영 체제를 사용할 수 있습니다. 이 컴퓨터는 검색할 데이터 저장소에 안정적인 고속 네트워크를 연결한 실제 또는 가상 컴퓨터일 수 있습니다. 스캐너는 검색하는 각 파일에 대한 임시 파일(코어당 4개의 파일)을 생성하기에 충분한 디스크 공간이 필요합니다. 10GB의 권장 디스크 공간을 통해 4 코어 프로세서가 각각 625MB의 파일 크기를 갖는 16개의 파일을 검색할 수 있습니다. 조직 정책 때문에 인터넷에 연결할 수 없는 경우 대체 구성으로 스캐너 배포 섹션을 참조하세요. 그렇지 않은 경우 컴퓨터가 HTTPS(포트 443)를 통해 다음 URL을 허용하는 인터넷에 연결되어 있는지 확인합니다. *.aadrm.com *.azurerms.com *.informationprotection.azure.com informationprotection.hosting.portal.azure.net *.aria.microsoft.com |

| 스캐너 서비스를 실행할 서비스 계정 | Windows Server 컴퓨터에서 스캐너 서비스를 실행하는 것 외에도 이 Windows 계정은 Azure AD에 대해 인증되고 Azure Information Protection 정책을 다운로드합니다. 이 계정은 Active Directory 계정이어야 하며 Azure AD와 동기화되어야 합니다. 조직 정책으로 인해 이 계정을 동기화할 수 없는 경우 대체 구성으로 스캐너 배포 섹션을 참조하세요. 이 서비스 계정에는 다음과 같은 요구 사항이 있습니다. - 로컬 로그온 사용자 권한 할당. 이 권한은 스캐너를 설치하고 구성하는 데 필요하지만 작동하는 데는 필요하지 않습니다. 서비스 계정에 이 권한을 부여해야 하지만 스캐너가 파일을 검색, 분류 및 보호하는지 확인한 후에 이 권한을 제거할 수 있습니다. 조직 정책으로 인해 짧은 시간 동안에도 이 권한을 부여할 수 없는 경우 대체 구성으로 스캐너 배포 섹션을 참조하세요. - 서비스로 로그온 사용자 권한 할당. 스캐너 설치 중에 서비스 계정에 이 권한이 자동으로 부여됩니다. 이 권한은 스캐너의 설치, 구성 및 작동에 필요합니다. - 데이터 리포지토리에 대한 사용 권한: SharePoint 온-프레미스에 있는 데이터 리포지토리의 경우 사이트에 대해 페이지 추가 및 사용자 지정을 선택한 경우 항상 편집 권한을 부여하거나 디자인 권한을 부여합니다. 다른 데이터 리포지토리의 경우 파일을 검색한 다음 Azure Information Protection 정책의 조건을 충족하는 파일에 분류 및 보호를 적용하기 위해 읽기 및 쓰기 권한을 부여합니다. 이러한 다른 데이터 리포지토리에 대해서만 검색 모드에서 스캐너를 실행하려는 경우 읽기 권한이면 충분합니다. - 다시 보호하거나 보호를 제거하는 레이블의 경우: 스캐너가 항상 보호된 파일에 액세스할 수 있도록 하려면 이 계정을 Azure Rights Management 서비스에 대한 슈퍼 사용자로 지정하고 슈퍼 사용자 기능을 사용하도록 합니다. 보호를 적용하기 위한 계정 요구 사항에 대한 자세한 내용은 Azure Information Protection을 위한 사용자 및 그룹 준비를 참조하세요. 또한 단계적 배포용 온보딩 컨트롤을 구현한 경우 구성한 온보딩 컨트롤에 이 계정이 포함되어 있는지 확인해야 합니다. |

| 스캐너 구성을 저장할 SQL Server: - 로컬 또는 원격 인스턴스 - 대/소문자를 구분하지 않는 데이터 정렬 -스캐너를 설치하기 위한 Sysadmin 역할 |

SQL Server 2012는 다음 버전의 최소 버전입니다. - SQL Server Enterprise - SQL Server Standard - SQL Server Express 둘 이상의 스캐너 인스턴스를 설치하는 경우 각 스캐너 인스턴스에는 고유한 SQL Server 인스턴스가 필요합니다. 스캐너를 설치하고, 계정에 Sysadmin 역할이 있는 경우 설치 프로세스가 자동으로 AzInfoProtectionScanner 데이터베이스를 생성하며 스캐너를 실행하는 서비스 계정에 필요한 db_owner 역할을 부여합니다. Sysadmin 역할을 부여받을 수 없거나 조직 정책에 따라 데이터베이스를 수동으로 생성하고 구성해야 하는 경우 대체 구성으로 스캐너 배포 섹션을 참조하세요. 구성 데이터베이스의 크기는 각 배포에 따라 달라지지만, 검사할 파일 1,000,000개마다 500MB를 할당하는 것이 좋습니다. |

| Azure Information Protection 클래식 클라이언트는 Windows Server 컴퓨터에 설치됩니다. | 스캐너를 위해 전체 클라이언트를 설치해야 합니다. PowerShell 모듈만으로 클라이언트를 설치하지 마세요. 클라이언트 설치 지침은 관리자 가이드를 참조하세요. 이전에 스캐너를 설치했는데 이제 스캐너를 최신 버전으로 업그레이드해야 하는 경우 Azure Information Protection 스캐너 업그레이드를 참조하세요. |

| 자동 분류 및 필요에 따라 보호를 적용하는 구성된 레이블 | 조건에 대한 레이블을 구성하고 보호를 적용하는 방법에 대한 자세한 내용은 다음을 참조하세요. - 자동 및 권장 분류에 대한 조건을 구성하는 방법 - Rights Management 보호에 대해 레이블을 구성하는 방법 팁: 자습서의 지침에 따라 준비된 Word 문서에서 신용 카드 번호를 찾는 레이블을 사용하여 스캐너를 테스트할 수 있습니다. 그렇지만 이 레이블 적용 방법 선택이 권장 대신 자동으로 설정되도록 레이블 구성을 변경해야 합니다. 그런 다음, 문서에서 레이블을 제거하고(적용된 경우) 스캐너의 데이터 리포지토리로 해당 파일을 복사합니다. 자동 분류를 적용하는 레이블을 구성하지 않은 경우에도 스캐너를 실행할 수 있지만, 이러한 지침에서는 이 시나리오를 다루지 않습니다. 자세한 정보 |

| 검색할 SharePoint 문서 라이브러리 및 폴더: - SharePoint 2019 - SharePoint 2016 - SharePoint 2013 - SharePoint 2010 |

다른 버전의 SharePoint는 스캐너에 지원되지 않습니다. 버전 관리를 사용하는 경우 스캐너는 최근에 게시된 버전을 검사하고 레이블을 지정합니다. 스캐너가 파일에 레이블을 지정하고 콘텐츠 승인이 필요한 경우 사용자가 사용할 수 있도록 해당 레이블이 지정된 파일을 승인해야 합니다. 대량 SharePoint 팜의 경우 모든 파일에 액세스할 스캐너에 대한 목록 보기 임계값(기본값: 5,000)을 증가시켜야 하는지 여부를 확인합니다. 자세한 내용은 다음 SharePoint 설명서를 참조하세요. SharePoint에서 대규모 목록 및 라이브러리 관리 |

| 검사할 Office 문서의 경우: - Word, Excel, PowerPoint에 대한 97-2003 파일 형식 및 Office Open XML 형식 |

스캐너가 지원하는 이러한 파일 형식에 대한 자세한 내용은 Azure Information Protection 클라이언트가 지원하는 파일 형식을 참조하세요. |

| 긴 경로: - 스캐너가 Windows 2016에 설치되어 있고 긴 경로를 지원하도록 컴퓨터가 구성되지 않은 경우 최대 260자 |

Windows 10 및 Windows Server 2016은 다음 그룹 정책 설정을 사용하여 260자 이상의 경로 길이를 지원합니다. 로컬 컴퓨터 정책>컴퓨터 구성>관리 템플릿>모든 설정>Win32 긴 경로 사용 긴 파일 경로 지원에 대한 자세한 내용은 Windows 10 개발자 설명서의 최대 경로 길이 제한 섹션을 참조하세요. |

요구 사항이 조직 정책에 의해 금지되어 있어 표의 일부 요구 사항을 충족할 수 없는 경우 대안에 대한 다음 섹션을 참조하세요.

모든 요구 사항이 충족되는 경우 설치 섹션으로 바로 이동하세요.

대체 구성으로 스캐너 배포

표에 나열된 전제 조건은 스캐너의 기본 요구 사항이며, 스캐너 배포를 위한 가장 단순한 구성이므로 이러한 전제 조건을 충족하는 것이 좋습니다. 이러한 전제 조건은 초기 테스트에 적합하므로 스캐너의 기능을 점검할 수 있습니다. 그러나 제품 환경에서 조직 정책은 다음 제한 중 하나 이상으로 인해 이러한 기본 요구 사항을 금지할 수 있습니다.

서버를 인터넷에 연결할 수 없습니다.

Sysadmin 권한을 부여받을 수 없거나 데이터베이스를 수동으로 생성하고 구성해야 합니다.

서비스 계정에 로컬 로그온 권한을 부여할 수 없습니다.

서비스 계정을 Azure Active Directory에 동기화할 수 없지만 서버가 인터넷에 연결되어 있습니다.

스캐너는 이러한 제한을 수용할 수 있지만, 추가 구성이 필요합니다.

제한 사항: 스캐너 서버가 인터넷에 연결할 수 없습니다.

연결이 끊어진 컴퓨터에 대한 지침을 따릅니다.

이 구성에서는 스캐너가 조직의 클라우드 기반 키를 사용하여 보호를 적용(또는 보호를 제거)할 수 없습니다. 대신 스캐너는 분류만 적용하는 레이블을 사용하거나 HYOK를 활용하는 보호를 사용하도록 제한됩니다.

제한: Sysadmin을 부여받을 수 없거나 데이터베이스를 수동으로 생성하고 구성해야 합니다.

스캐너를 설치하기 위해 Sysadmin 역할을 임시로 부여받을 수 있는 경우 스캐너 설치가 완료되면 이 역할을 제거할 수 있습니다. 이 구성을 사용하는 경우 데이터베이스가 자동으로 생성되고 스캐너의 서비스 계정에 필요한 권한이 자동으로 부여됩니다. 그러나 스캐너를 구성하는 사용자 계정에는 AzInfoProtectionScanner 데이터베이스에 대한 db_owner 역할이 필요하므로 이 역할을 사용자 계정에 수동으로 부여해야 합니다.

본인에게 일시적으로 Sysadmin 역할을 부여할 수 없는 경우 스캐너를 설치하기 전에 Sysadmin 권한이 있는 사용자에게 AzInfoProtectionScanner라는 데이터베이스를 수동으로 만들도록 요청합니다. 이 구성의 경우 다음 역할을 할당해야 합니다.

| 계정 | 데이터베이스 수준 역할 |

|---|---|

| 스캐너의 서비스 계정 | db_owner |

| 스캐너 설치용 사용자 계정 | db_owner |

| 스캐너 구성용 사용자 계정 | db_owner |

일반적으로 스캐너를 설치하고 구성하는 데 동일한 사용자 계정을 사용합니다. 그러나 서로 다른 계정을 사용하는 경우 두 계정 모두 AzInfoProtectionScanner 데이터베이스에 대한 db_owner 역할이 필요합니다.

사용자를 만들고 이 데이터베이스에 대한 db_owner 권한을 부여하려면 Sysadmin에게 다음 SQL 스크립트를 두 번 실행하도록 요청합니다. 처음에는 스캐너를 실행하는 서비스 계정에 대해 실행하고, 두 번째에는 스캐너를 설치하고 관리하는 본인의 계정에 대해 실행합니다. 스크립트를 실행하기 전에 domain\user를 서비스 계정 또는 사용자 계정의 도메인 이름 및 사용자 계정 이름으로 바꿉니다.

if not exists(select * from master.sys.server_principals where sid = SUSER_SID('domain\user')) BEGIN declare @T nvarchar(500) Set @T = 'CREATE LOGIN ' + quotename('domain\user') + ' FROM WINDOWS ' exec(@T) END

USE AzInfoProtectionScanner IF NOT EXISTS (select * from sys.database_principals where sid = SUSER_SID('domain\user')) BEGIN declare @X nvarchar(500) Set @X = 'CREATE USER ' + quotename('domain\user') + ' FROM LOGIN ' + quotename('domain\user'); exec sp_addrolemember 'db_owner', 'domain\user' exec(@X) END

추가 필수 구성 요소:

스캐너를 실행할 서버의 로컬 관리자여야 합니다.

스캐너를 실행할 서비스 계정에 다음 레지스트리 키에 대한 모든 권한을 부여해야 합니다.

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIPC\Server

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server

이러한 사용 권한을 구성한 후 스캐너를 설치할 때 오류가 표시되면 오류를 무시할 수 있고, 스캐너 서비스를 수동으로 시작할 수 있습니다.

제한: 스캐너의 서비스 계정에 로컬 로그온 권한을 부여할 수 없습니다.

조직 정책에서 서비스 계정에 대한 로컬 로그온 권한을 금지하지만 일괄 작업으로 로그온 권한을 허용하는 경우 관리자 가이드의 Set-AIPAuthentication에 대한 토큰 매개 변수 지정 및 사용에 대한 지침을 따릅니다.

제한 사항: 스캐너 서비스 계정을 Azure Active Directory에 동기화할 수 없지만 서버가 인터넷에 연결되어 있습니다.

다음과 같이 한 계정을 사용하여 스캐너 서비스를 실행하고 다른 계정을 사용하여 Azure Active Directory에 인증할 수 있습니다.

스캐너 서비스 계정의 경우 로컬 Windows 계정 또는 Active Directory 계정을 사용할 수 있습니다.

Azure Active Directory 계정의 경우 관리자 가이드의 Set-AIPAuthentication에 토큰 매개 변수 지정 및 사용에 나와 있는 지침을 따릅니다.

스캐너 설치

스캐너를 실행하는 Windows Server 컴퓨터에 로그인합니다. 로컬 관리자 권한이 있고 SQL Server 마스터 데이터베이스에 쓸 수 있는 권한이 있는 계정을 사용합니다.

관리자 권한으로 실행 옵션을 사용하여 Windows PowerShell 세션을 엽니다.

Azure Information Protection 스캐너에 대한 데이터베이스를 만들 SQL Server 인스턴스를 지정하여 Install-AIPScanner cmdlet을 실행합니다.

Install-AIPScanner -SqlServerInstance <name>예를 들어 다음과 같습니다.

기본 인스턴스의 경우:

Install-AIPScanner -SqlServerInstance SQLSERVER1명명된 인스턴스의 경우:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNERSQL Server Express의 경우:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS

메시지가 표시되면 스캐너 서비스 계정(<도메인\사용자 이름>)에 대한 자격 증명과 암호를 제공합니다.

관리 도구>서비스를 사용하여 현재 서비스가 설치되어 있는지 확인합니다.

설치된 서비스의 이름은 Azure Information Protection Scanner이며, 만든 스캐너 서비스 계정을 사용하여 실행하도록 구성됩니다.

이제 스캐너를 설치했으므로 스캐너 서비스 계정에 Azure AD 토큰을 가져와서 무인 모드로 실행될 수 있도록 인증합니다.

스캐너에 대한 Azure AD 토큰 가져오기

Azure AD 토큰을 사용하면 스캐너 서비스 계정으로 Azure Information Protection 서비스에 인증할 수 있습니다.

동일한 Windows Server 컴퓨터 또는 데스크톱에서 Azure Portal에 로그인하여 인증을 위해 액세스 토큰을 지정하는 데 필요한 두 개의 Azure AD 애플리케이션을 만듭니다. 초기 대화형 로그인 후에 이 토큰을 통해 스캐너를 비대화형으로 실행할 수 있습니다.

이러한 애플리케이션을 만들려면 관리자 가이드에서 Azure Information Protection에서 비대화형으로 파일의 레이블을 지정하는 방법에서 지침에 따릅니다.

Windows Server 컴퓨터에서 사용 중인 스캐너 서비스 계정에 설치를 위한 로컬로 로그온 권한이 부여된 경우 이 계정으로 로그인하고 PowerShell 세션을 시작합니다. Set-AIPAuthentication을 실행하고 이전 단계에서 복사한 값을 지정합니다.

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>메시지가 나타나면 Azure AD의 서비스 계정 자격 증명에 대한 암호를 지정하고 허용을 클릭합니다.

스캐너 서비스 계정에 설치를 위한 로컬로 로그온 권한을 부여할 수 없는 경우에는 관리자 가이드의 Set-AIPAuthentication에 대한 토큰 매개 변수 지정 및 사용 섹션의 지침을 따릅니다.

이제 스캐너에는 Azure AD에 인증한 토큰이 있습니다. 이 토큰은 Azure AD에서 웹앱/API의 구성에 따라 1년, 2년 동안 유효하거나 만료되지 않게 됩니다. 토큰이 만료되면 1단계와 2단계를 반복해야 합니다.

이제 검색할 데이터 저장소를 지정할 준비가 되었습니다.

스캐너에 대한 데이터 저장소 지정

Add-AIPScannerRepository cmdlet을 사용하여 Azure Information Protection 스캐너에서 검색할 데이터 저장소를 지정합니다. SharePoint 문서 라이브러리 및 폴더에 대한 UNC 경로와 SharePoint Server URL을 지정할 수 있습니다.

지원되는 SharePoint 버전: SharePoint Server 2019, SharePoint Server 2016 및 SharePoint Server 2013. 이 버전의 SharePoint에 대한 지원을 확장한 고객의 경우 SharePoint Server 2010도 지원됩니다.

동일한 Windows Server 컴퓨터의 PowerShell 세션에서 다음 명령을 실행하여 첫 번째 데이터 저장소를 추가합니다.

Add-AIPScannerRepository -Path <path>예를 들어

Add-AIPScannerRepository -Path \\NAS\Documents다른 예제에서는 이 cmdlet에 대한 PowerShell 도움말 명령

Get-Help Add-AIPScannerRepository -examples를 사용합니다.검색하려는 모든 데이터 저장소에 이 명령을 반복합니다. 추가한 데이터 저장소를 제거해야 하는 경우 Remove-AIPScannerRepository cmdlet을 사용합니다.

Get-AIPScannerRepository cmdlet을 실행하여 올바르게 모든 데이터 저장소를 지정했는지 확인합니다.

Get-AIPScannerRepository

스캐너의 기본 구성에서 이제 검색 모드에서 첫 번째 검색을 실행할 준비가 되었습니다.

스캐너에 대한 검색 주기 실행 및 보고서 보기

PowerShell 세션에서 다음 명령을 실행하여 스캐너를 시작합니다.

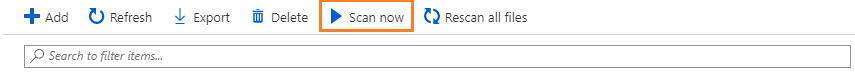

Start-AIPScan또는 Azure Portal에서 스캐너를 시작할 수 있습니다. Azure Information Protection - 노드 창에서 스캐너 노드를 선택한 다음 지금 검사 옵션을 선택합니다.

다음 명령을 실행하여 스캐너가 주기를 완료할 때까지 기다립니다.

Get-AIPScannerStatus또는 Azure Portal에서 상태 열을 클릭하여 Azure Information Protection - 노드 창에서 상태를 볼 수 있습니다.

검사 중이 아니라 유휴 상태를 표시하는 상태를 찾습니다.

스캐너가 지정한 데이터 저장소에서 모든 파일을 크롤링하면 스캐너 서비스가 실행 중이더라도 서비스가 중지됩니다.

로컬 Windows 애플리케이션 및 서비스 이벤트 로그(Azure Information Protection)를 확인합니다. 이 로그도 스캐너가 검사를 완료하면 결과 요약과 함께 보고합니다. 정보 이벤트 ID 911을 찾아봅니다.

%localappdata%\Microsoft\MSIP\Scanner\Reports에 저장된 보고서를 검토합니다. .txt 요약 파일에는 검사하는 데 걸린 시간, 검사한 파일 수, 해당 정보 유형과 일치한 파일 수가 포함됩니다. .csv 파일은 각 파일에 대한 좀 더 자세한 정보를 포함합니다. 이 폴더는 각 검사 주기 동안 최대 60개의 보고서를 저장하며 마지막 보고서를 제외한 모든 보고서가 압축되므로 필요한 디스크 공간이 최소화됩니다.

참고

Set-AIPScannerConfiguration와 함께 ReportLevel 매개 변수를 사용하여 로깅 수준을 변경할 수 있지만 보고서 폴더 위치 또는 이름은 변경할 수 없습니다. 다른 볼륨 또는 파티션에 보고서를 저장하려는 경우 폴더에 대해 디렉터리 연결을 사용하는 것이 좋습니다.

예를 들어 Mklink 명령

mklink /j D:\Scanner_reports C:\Users\aipscannersvc\AppData\Local\Microsoft\MSIP\Scanner\Reports를 사용할 수 있습니다.기본 설정을 사용하면 자동 분류에 대해 구성한 조건을 충족하는 파일만 자세한 보고서에 포함됩니다. 이러한 보고서에 적용된 레이블이 표시되지 않으면 레이블 구성에 권장 분류 대신 자동이 포함되어 있는지 확인합니다.

팁

Azure Portal에서 거의 실시간으로 결과를 볼 수 있도록 스캐너는 이 정보를 5분마다 Azure Information Protection으로 보냅니다. 자세한 내용은 Azure Information Protection의 보고를 참조하세요.

예상 대로 결과가 발생하지 않는 경우 Azure Information Protection 정책에서 지정한 조건을 세밀하게 조정해야 합니다. 이러한 경우 분류 및 필요에 따라 보호를 적용하도록 구성을 변경할 준비가 될 때까지 1~3단계를 반복합니다.

Azure Portal에는 마지막 검사 정보만 표시됩니다. 이전 검사의 결과를 보려면 스캐너 컴퓨터의 %localappdata%\Microsoft\MSIP\Scanner\Reports 폴더에 저장된 보고서로 돌아갑니다.

스캐너가 검색하는 파일에 레이블을 자동으로 지정할 준비가 되면 다음 절차를 계속합니다.

스캐너를 구성하여 분류 및 보호 적용

기본 설정에서 스캐너는 보고 전용 모드로 한 번 실행됩니다. 이러한 설정을 변경하려면 Set-AIPScannerConfiguration사용을 합니다.

Windows Server 컴퓨터의 PowerShell 세션에서 다음 명령을 실행합니다.

Set-AIPScannerConfiguration -Enforce On -Schedule Always다른 구성 설정을 변경하려는 경우가 있습니다. 예를 들어 파일 특성의 변경 여부 및 보고서에 기록된 내용을 변경하려고 합니다. 또한 Azure Information Protection 정책에 분류 수준을 낮추거나 보호를 제거하라는 근거 메시지가 필요한 설정을 포함하는 경우 이 cmdlet을 사용하여 해당 메시지를 지정합니다. 각 구성 설정에 대한 자세한 내용은 다음 PowerShell 도움말 명령을 사용합니다.

Get-Help Set-AIPScannerConfiguration -detailed현재 시간을 메모하고 다음 명령을 실행하여 스캐너를 다시 시작합니다.

Start-AIPScan또는 Azure Portal에서 스캐너를 시작할 수 있습니다. Azure Information Protection - 노드 창에서 스캐너 노드를 선택한 다음 지금 검사 옵션을 선택합니다.

이전 단계에서 검사를 시작하면 이후 타임스탬프와 함께 정보 유형 911에 대한 이벤트 로그를 다시 모니터링합니다.

그런 다음, 보고서를 확인하여 레이블이 지정된 파일의 세부 정보, 각 파일에 적용된 분류 및 보호 적용 여부를 확인합니다. 또는 Azure Portal을 사용하여 이 정보를 보다 쉽게 확인합니다.

일정을 계속해서 실행하도록 구성했기 때문에 스캐너가 모든 파일을 검사할 때 새롭게 변경된 파일이 검색되도록 새 주기를 시작합니다.

파일 검사 방법

스캐너는 파일을 스캔할 때 다음 프로세스에 따라 실행됩니다.

1. 검색할 파일의 포함 또는 제외 여부 확인

스캐너는 분류 및 보호에서 제외된 파일(예: 실행 파일 및 시스템 파일)을 자동으로 건너뜁니다.

검색할 파일 형식 목록을 정의하여 이 동작을 변경하거나 검색에서 제외할 수 있습니다. 이 목록을 지정하고 데이터 리포지토리를 지정하지 않으면 지정된 자체 목록이 없는 모든 데이터 리포지토리에 이 목록이 적용됩니다. 이 목록을 지정하려면 Set-AIPScannerScannedFileTypes를 사용합니다.

파일 형식 목록을 지정한 후 Add-AIPScannerScannedFileTypes를 사용하여 새 파일 형식을 목록에 추가하고 Remove-AIPScannerScannedFileTypes를 사용하여 목록에서 파일 형식을 제거할 수 있습니다.

2. 파일 검사 및 레이블 지정

스캐너는 필터를 사용하여 지원되는 파일 형식을 검사합니다. 이와 동일한 필터가 운영 체제에서 Windows Search 및 인덱싱에 사용됩니다. 추가 구성없이 Windows IFilter는 Word, Excel, PowerPoint 및 PDF 문서와 텍스트 파일에 사용되는 파일 형식을 검사하는 데 사용됩니다.

기본적으로 지원되는 전체 파일 형식 목록과 .zip 파일 및 .tiff 파일을 포함하는 기존 필터를 구성하는 방법에 대한 추가 정보는 검사가 지원되는 파일 형식을 참조하세요.

검사 후에는 레이블에 지정한 조건을 사용하여 이러한 파일 형식에 레이블을 지정할 수 있습니다. 검색 모드를 사용하는 경우에는 사용자가 레이블에 대해 지정한 조건이나 알려진 모든 중요한 정보 형식을 포함하도록 이 파일을 보고할 수 있습니다.

단, 다음과 같은 상황에서는 스캐너가 파일에 레이블을 지정할 수 없습니다.

레이블이 보호가 아닌 분류를 적용하고 파일 형식이 분류만 지원하지 않는 경우

레이블이 분류와 보호를 적용하지만 스캐너가 파일 형식을 보호하지 않는 경우

기본적으로 스캐너는 Office 파일 형식과 PDF 파일만(PDF 암호화를 위한 ISO 표준을 사용하여 보호되는 경우) 보호합니다. 다른 파일 형식은 다음 섹션의 설명대로 레지스트리를 편집하는 경우 보호할 수 있습니다.

예를 들어 파일 이름 확장자가 .txt 인 파일을 검사한 후에는 .txt 파일 유형이 분류 전용을 지원하지 않기 때문에 분류에 대해 구성되었지만 보호가 아닌 레이블을 적용 할 수 없습니다. 레이블이 분류 및 보호에 대해 구성되고 레지스트리가 .txt 파일 형식에 대해 편집된 경우에는 스캐너에서 파일에 레이블을 지정할 수 있습니다.

팁

이 과정에서 스캐너가 리포지토리에서 다수의 파일을 검색하는 작업을 중지하고 완료하지 않은 경우:

파일을 호스팅하는 운영 체제에서 동적 포트의 수를 늘려야 합니다. SharePoint에 대한 서버 강화는 스캐너가 허용된 네트워크 연결 수를 초과하여 중지되는 한 가지 원인일 수 있습니다.

이것이 스캐너 중지의 원인인지 확인하려면 %localappdata%\Microsoft\MSIP\Logs\MSIPScanner.iplog (로그가 여러 개인 경우 압축되어 있음)에 스캐너에 대한 다음 오류 메시지가 기록되었는지 살펴보세요. 원격 서버에 연결할 수 없습니다. ---> System.Net.Sockets.SocketException: 일반적으로 각 소켓 주소(프로토콜/네트워크 주소/포트)를 한 번만 사용할 수 있는 IP:port입니다.

현재 포트 범위를 확인하고 범위를 늘리는 방법에 대한 자세한 내용은 네트워크 성능을 향상시키기 위해 수정할 수 있는 설정을 참조하세요.

대형 SharePoint 팜의 경우 목록 보기 임계값(기본값: 5,000)을 증가시켜야 합니다. 자세한 내용은 SharePoint 설명서 SharePoint에서 대규모 목록 및 라이브러리 관리를 참조하세요.

3. 검사할 수 없는 파일에 레이블 지정

검사할 수 없는 파일 형식의 경우, 스캐너는 Azure Information Protection 정책의 기본 레이블 또는 스캐너에 대해 사용자가 구성한 기본 레이블을 적용합니다.

이전 단계와 같이 다음과 같은 상황에서는 스캐너가 파일에 레이블을 지정할 수 없습니다.

레이블이 보호가 아닌 분류를 적용하고 파일 형식이 분류만 지원하지 않는 경우

레이블이 분류와 보호를 적용하지만 스캐너가 파일 형식을 보호하지 않는 경우

기본적으로 스캐너는 Office 파일 형식과 PDF 파일만(PDF 암호화를 위한 ISO 표준을 사용하여 보호되는 경우) 보호합니다. 다른 파일 형식은 아래 설명대로 레지스트리를 편집하는 경우 보호할 수 있습니다.

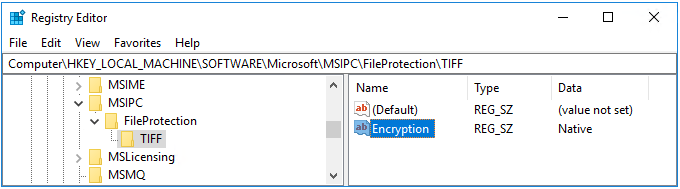

스캐너의 레지스트리 편집

Office 파일 및 PDF 이외의 파일 형식을 보호하기 위한 기본 스캐너 동작을 변경하려면 레지스트리를 수동으로 편집하고 보호할 추가 파일 형식과 보호 유형(원시 또는 일반)을 지정해야 합니다. 개발자를 위한 이 설명서에서는 일반 보호를 "PFile"이라고 합니다. 또한 스캐너에만 한정되는 사항은 다음과 같습니다.

스캐너에는 고유한 기본 동작이 있습니다. Office 파일 형식 및 PDF 문서는 기본적으로 보호되어 있습니다. 레지스트리가 수정되지 않은 경우, 다른 파일 형식은 스캐너에서 레이블이 지정되거나 보호되지 않습니다.

모든 파일이 기본 또는 일반 보호로 자동으로 보호되는 동일한 기본 보호 동작을 Azure Information Protection 클라이언트로 지정하려면

*와일드카드를 레지스트리 키로 지정하고,Encryption을 값(REG_SZ)으로 지정하고,Default를 값 데이터로 지정합니다.

레지스트리를 편집할 때 MSIPC 키와 FileProtection 키가 없으면 수동으로 생성하고 각 파일 이름 확장명에 대한 키도 생성합니다.

예를 들어 스캐너가 Office 파일 및 PDF 이외에 TIFF 이미지를 보호하려면 편집 후 레지스트리의 모양이 다음 그림과 같아야 합니다. 이미지 파일인 TIFF 파일은 원시 보호를 지원하며 파일 이름 확장명은 .ptiff입니다.

유사하게 원시 보호 기능을 지원하지만 레지스트리에 지정해야 하는 텍스트 및 이미지 파일 형식의 목록을 보려면, 관리자 가이드에서 분류 및 보호가 지원되는 파일 형식을 참조하세요.

원시 보호를 지원하지 않는 파일의 경우 파일 이름 확장명을 새 키로 지정하고 일반 보호에 대해 PFile를 지정합니다. 보호된 파일에 대한 파일 이름 확장명은 .pfile입니다.

파일이 다시 검사되는 경우

첫 번째 검사 주기에서는 스캐너에서 구성된 데이터 저장소의 모든 파일을 검사한 다음, 후속 검사에서는 새롭거나 수정된 파일만 검사합니다.

Reset 매개 변수와 함께 Start-AIPScan을 실행하여 스캐너가 모든 파일을 강제로 다시 검사하도록 할 수 있습니다. 수동 예약에 대해 스캐너를 구성해야 합니다. 이렇게 하려면 Schedule 매개 변수를 Manual로 설정하고 Set-AIPScannerConfiguration을 함께 사용해야 합니다.

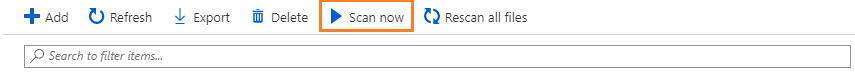

또는 Azure Portal에서 강제로 스캐너가 Azure Information Protection - 노드 창의 모든 파일을 다시 검사하도록 할 수 있습니다. 다음과 같이 목록에서 스캐너를 선택한 후 모든 파일 다시 검사 옵션을 선택합니다.

모든 파일을 다시 검사하는 작업은 보고서에 모든 파일이 포함되도록 하려는 경우에 유용하며, 이 구성은 일반적으로 스캐너가 검색 모드로 실행될 때 사용됩니다. 전체 검사가 완료되면 검사 유형이 증분 방식으로 자동으로 변경되어 후속 검사에서 새롭거나 수정된 파일만 검사됩니다.

또한 스캐너에서 새롭거나 변경된 조건이 있는 Azure Information Protection 정책을 다운로드할 때에도 모든 파일이 검사됩니다. 스캐너는 서비스를 시작할 때, 정책이 1시간보다 오래되었을 때 및 매시간 정책을 새로 고칩니다.

팁

이 1시간 간격보다 더 자주 정책을 새로 고쳐야 하는 경우(예: 테스트 기간 동안) %LocalAppData%\Microsoft\MSIP\Policy.msip 및 %LocalAppData%\Microsoft\MSIP\Scanner 모두에서 정책 파일 Policy.msip를 수동으로 삭제합니다. 그런 다음, Azure Information Scanner 서비스를 다시 시작합니다.

정책에서 보호 설정을 변경한 경우 서비스를 다시 시작하기 전에 보호 설정을 저장한 후 15분 동안 기다립니다.

구성된 자동 조건이 없는 정책을 스캐너가 다운로드하면 스캐너 폴더에서 정책 파일의 복사본이 업데이트되지 않습니다. 이 시나리오에서 레이블이 자동 조건에 대해 올바르게 구성되어 있는 새로 다운로드한 정책 파일을 스캐너에서 사용할 수 있으려면 %LocalAppData%\Microsoft\MSIP\Policy.msip 및 %LocalAppData%\Microsoft\MSIP\Scanner 모두에서 정책 파일 Policy.msip를 삭제해야 합니다.

대체 구성으로 스캐너 사용

Azure Information Protection 스캐너에서 지원하는 다음 두 가지 대체 시나리오에서는 어떤 조건에도 레이블을 구성할 필요가 없습니다.

데이터 리포지토리의 모든 파일에 기본 레이블을 적용합니다.

이 구성에서는 Set-AIPScannerRepository cmdlet을 사용하여 MatchPolicy 매개 변수를 Off로 설정합니다.

파일 콘텐츠는 검사되지 않고 데이터 리포지토리의 모든 파일에는 데이터 리포지토리에 대해 지정한 기본 레이블(SetDefaultLabel 매개 변수 사용) 또는 기본 레이블이 지정되지 않은 경우에는 스캐너 계정에 대한 정책 설정으로 지정된 기본 레이블에 따라 레이블이 지정됩니다.

모든 사용자 지정 조건 및 알려진 중요한 정보 유형을 식별합니다.

이 구성에서는 Set-AIPScannerConfiguration cmdlet을 사용하여 DiscoverInformationTypes 매개 변수를 All로 설정합니다.

스캐너는 Azure Information Protection 정책의 레이블에 대해 지정한 모든 사용자 지정 조건과 Azure Information Protection 정책의 레이블에 대해 지정할 수 있는 정보 유형 목록을 사용합니다.

이 구성은 스캐너의 현재 버전용이지만 다음 빠른 시작에서 사용합니다. 빠른 시작: 갖고 있는 중요한 정보 찾기

스캐너 성능 최적화

스캐너의 성능을 최적화하는 데 도움이 되는 다음 지침을 참고하세요. 하지만 우선 순위가 스캐너 성능이 아닌 스캐너 컴퓨터의 응답성이면 고급 클라이언트 설정을 사용하여 스캐너에서 사용하는 스레드 수를 제한할 수 있습니다.

스캐너 성능을 최대화하려면:

스캐너 컴퓨터와 스캔 대상 데이터 저장소 간에 안정적인 고속 네트워크 연결 확보

예를 들어 스캐너 컴퓨터를 스캔 대상 데이터 저장소와 동일한 LAN 또는 동일한 네트워크 세그먼트(권장)에 배치합니다.

스캐너는 파일을 검사하기 위해 스캐너 서비스를 실행하는 컴퓨터로 파일의 내용을 전송하기 때문에 네트워크 연결 품질은 스캐너 성능에 영향을 줍니다. 이 데이터가 이동해야 하는 네트워크 홉 수를 줄이거나 제거하는 경우에도 네트워크 로드가 줄어듭니다.

스캐너 컴퓨터에 사용 가능한 프로세서 리소스가 있는지 확인

파일 내용 중에 구성된 조건과 일치하는 항목이 있는지 검사하고, 파일을 암호화하고 암호를 해독하는 것은 프로세스 집약적 작업입니다. 지정된 데이터 저장소의 일반적인 스캔 주기를 모니터링하여 프로세서 리소스 부족으로 인해 스캐너 성능에 부정적인 영향이 있는지 확인하세요.

스캐너 성능에 영향을 주는 다른 요소:

스캔할 파일이 포함된 데이터 저장소의 현재 로드 및 응답 시간

스캐너 실행 모드(검색 모드 또는 강제 적용 모드)

검색에는 단일 파일 읽기 작업이 필요한 반면 강제 적용 모드에는 읽기 및 쓰기 작업이 필요하므로 검색 모드는 일반적으로 강제 적용 모드보다 스캔 속도가 더 빠릅니다.

Azure Information Protection의 조건 변경

스캐너가 모든 파일을 검사해야 하는 첫 번째 검색 주기는 기본적으로 새로 추가되거나 변경된 파일만 검사하는 후속 스캔 주기보다 분명히 더 오래 걸립니다. 그러나 Azure Information Protection 정책의 조건을 변경하면 이전 섹션에 설명된 것처럼 모든 파일이 다시 스캔됩니다.

사용자 지정 조건에 대한 regex 식 생성

과도한 메모리 소비 및 시간 제한(파일당 15분)의 위험을 방지하려면 regex 식을 검토하여 효율적인 패턴 일치를 확인합니다. 예를 들어 다음과 같습니다.

탐욕적 수량자 방지

(expression)대신(?:expression)과 같은 캡처되지 않은 그룹 사용

선택한 로깅 수준

스캐너 보고서에 대해 디버그, 정보, 오류 및 끄기 중에서 선택할 수 있습니다. 끄기는 최상의 성능을 가져다 줍니다. 디버그는 스캐너 속도를 상당히 저하시키며 문제 해결용으로만 사용해야 합니다. 자세한 내용은

Get-Help Set-AIPScannerConfiguration -detailed를 실행하여 Set-AIPScannerConfiguration cmdlet에 대한 ReportLevel 매개 변수를 참조하세요.파일 자체:

Excel 파일을 제외한 Office 파일은 PDF 파일보다 더 빠르게 검색됩니다.

보호되지 않는 파일은 보호되는 파일보다 더 빠르게 스캔됩니다.

큰 파일은 작은 파일보다 분명히 스캔하는 데 더 오랜 시간이 걸립니다.

추가 필수 구성 요소:

스캐너를 실행하는 서비스 계정에 스캐너 필수 구성 요소 섹션에 나와 있는 권한만 있는지 확인한 다음 스캐너에 대해 낮은 무결성 수준을 사용하지 않도록 고급 클라이언트 설정을 구성합니다.

스캐너는 파일 콘텐츠를 검사하지 않으므로 대체 구성을 사용하여 기본 레이블을 모든 파일에 적용하면 스캐너가 더 빠르게 실행됩니다.

대체 구성을 사용하여 모든 사용자 지정 조건 및 알려진 중요한 정보 유형을 식별하면 스캐너가 더 느리게 실행됩니다.

검색 속도를 높이고 메모리 사용량을 줄이기 위해 고급 클라이언트 설정을 사용하여 스캐너 제한 시간을 줄일 수 있지만, 일부 파일을 건너뛸 수 있다는 알림이 표시될 수 있습니다.

스캐너에 대한 cmdlet 목록

스캐너의 다른 cmdlet을 사용하여 스캐너의 서비스 계정과 데이터베이스를 변경하고, 스캐너의 현재 설정을 가져오고, 스캐너 서비스를 제거할 수 있습니다. 스캐너는 다음 cmdlet을 사용합니다.

Add-AIPScannerScannedFileTypes

Add-AIPScannerRepository

Get-AIPScannerConfiguration

Get-AIPScannerRepository

Get-AIPScannerStatus

Install-AIPScanner

Remove-AIPScannerRepository

Remove-AIPScannerScannedFileTypes

Set-AIPScanner

Set-AIPScannerConfiguration

Set-AIPScannerScannedFileTypes

Set-AIPScannerRepository

Start-AIPScan

Uninstall-AIPScanner

Update-AIPScanner

참고

이러한 cmdlet의 대부분은 현재 버전의 스캐너에서 더 이상 사용되지 않으며, 스캐너 cmdlet에 대한 온라인 도움말에 이러한 변경 사항이 반영됩니다. 1.48.204.0 이전 버전의 스캐너 cmdlet 도움말을 보려면 PowerShell 세션에서 기본 제공 Get-Help <cmdlet name> 명령을 사용합니다.

스캐너에 대한 이벤트 로그 ID 및 설명

다음 섹션을 사용하여 스캐너에 가능한 이벤트 ID 및 설명을 식별합니다. Windows 애플리케이션 및 서비스 이벤트 로그 및 Azure Information Protection에서 스캐너 서비스를 실행하는 서버에서 이러한 이벤트를 기록합니다.

정보 910

스캐너 주기가 시작되었습니다.

이 이벤트는 스캐너 서비스가 시작될 때 기록되어 사용자가 지정한 데이터 저장소에서 파일을 검색하기 시작합니다.

정보 911

스캐너 주기가 완료되었습니다.

이 이벤트는 스캐너가 수동 검사를 마치거나 스캐너가 지속적인 일정에 대한 주기를 마치는 경우 기록됩니다.

스캐너가 지속적으로 실행되는 것이 아니라 수동으로 실행되도록 구성된 경우, 새 검사를 실행하려면 Start-AIPScan cmdlet을 사용합니다. 일정을 변경하려면 Set-AIPScannerConfiguration cmdlet 및 일정 매개 변수를 사용합니다.

다음 단계

Microsoft의 Core Services Engineering and Operations 팀이 이 스캐너를 구현한 방법에 관심이 있으세요? 기술 사례 연구 Automating data protection with Azure Information Protection scanner(Azure Information Protection 스캐너로 데이터 보호 자동화)를 읽으세요.

Windows Server FCI와 Azure Information Protection 스캐너의 차이점이 궁금할 것입니다.

PowerShell을 사용하여 데스크톱 컴퓨터의 파일을 대화형으로 분류하고 보호할 수도 있습니다. PowerShell을 사용하는 시나리오에 대한 자세한 내용은 Azure Information Protection 클라이언트에서 PowerShell 사용을 참조하세요.