Google Workspace와 Microsoft Entra ID 간의 페더레이션 구성

이 문서에서는 Google Workspace를 Microsoft Entra ID ID 공급자(IdP)로 구성하는 데 필요한 단계를 설명합니다.

구성되면 사용자는 Google Workspace 자격 증명으로 Microsoft Entra ID 로그인할 수 있습니다.

필수 구성 요소

Google Workspace를 Microsoft Entra ID 대한 IdP로 구성하려면 다음 필수 조건을 충족해야 합니다.

- 하나 이상의 사용자 지정 DNS 도메인(즉, *.onmicrosoft.com 형식이 아닌 도메인)이 있는 Microsoft Entra 테넌트

- 페더레이션된 도메인이 아직 Microsoft Entra ID 추가되지 않은 경우 DNS 레코드를 만들려면 DNS 도메인에 대한 액세스 권한이 있어야 합니다. DNS 네임스페이스의 소유권을 확인하는 데 필요합니다.

- Microsoft Entra 관리 센터 사용하여 사용자 지정 도메인 이름을 추가하는 방법을 알아봅니다.

- 전역 관리자 역할이 있는 계정으로 Microsoft Entra ID 액세스

- 슈퍼 관리자 권한이 있는 계정으로 Google Workspace에 액세스

페더레이션을 테스트하려면 다음 필수 조건을 충족해야 합니다.

- 사용자가 이미 만들어진 Google 작업 영역 환경

중요

사용자는 Google Workspace에 정의된 이메일 주소가 필요하며, 이 주소는 Microsoft Entra ID 사용자와 일치시키는 데 사용됩니다. ID 일치에 대한 자세한 내용은 Microsoft Entra ID ID 일치를 참조하세요.

- 이미 만들어진 개별 Microsoft Entra 계정: 각 Google Workspace 사용자에게는 Microsoft Entra ID 정의된 일치하는 계정이 필요합니다. 이러한 계정은 일반적으로 자동화된 솔루션을 통해 만들어집니다. 예를 들면 다음과 같습니다.

- 학교 데이터 동기화(SDS)

- 온-프레미스 AD DS를 사용하여 환경에 동기화 연결 Microsoft Entra

- Microsoft Graph API 호출하는 PowerShell 스크립트

- IdP에서 제공하는 프로비저닝 도구 - Google 작업 영역은 자동 프로비전을 제공합니다.

Google Workspace를 Microsoft Entra ID 대한 IdP로 구성

슈퍼 관리자 권한이 있는 계정으로 Google Workspace 관리 콘솔에 로그인

앱 > 웹 및 모바일 앱 선택

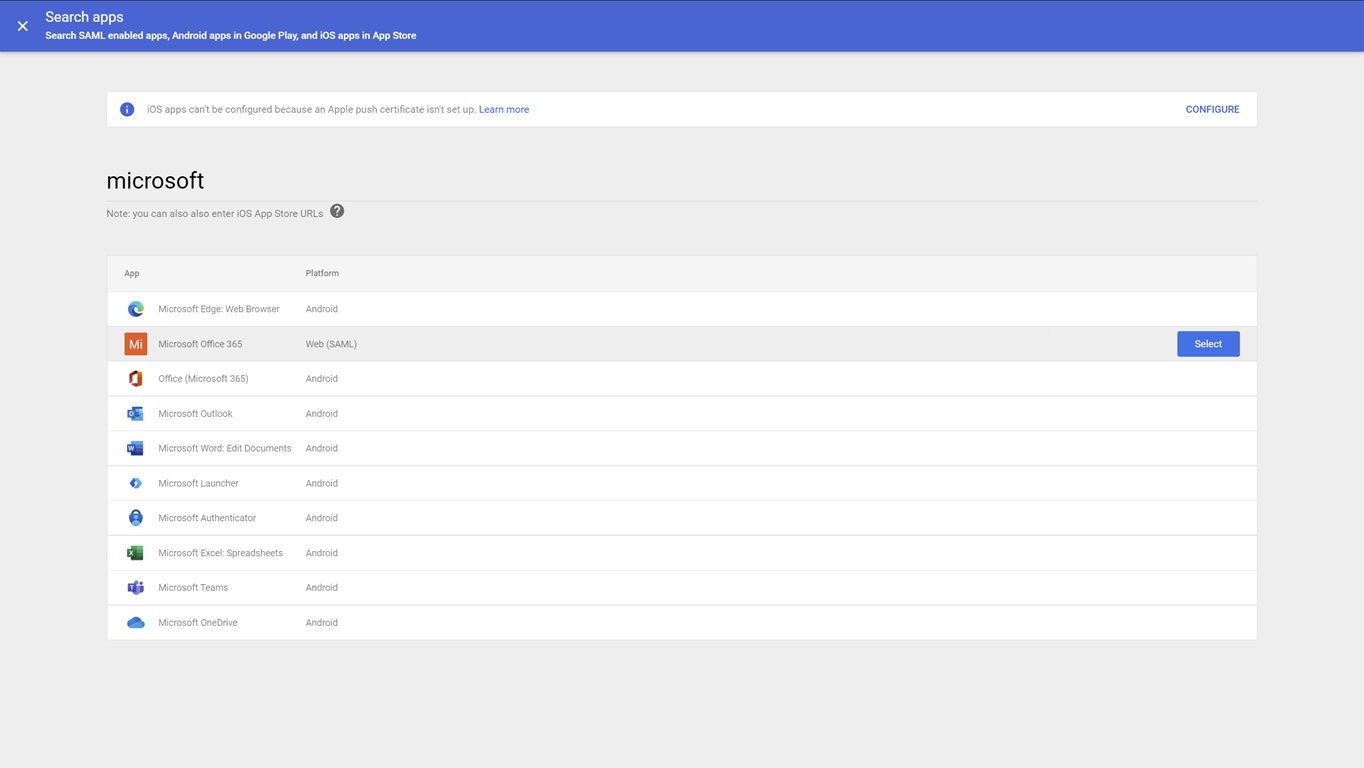

앱에 대한 앱 > Search 추가를 선택하고 microsoft를 검색합니다.

검색 결과 페이지에서 Microsoft Office 365 - 웹(SAML) 앱을 마우스로 가리키고

선택합니다.

선택합니다.

Google ID 공급자 세부 정보 페이지에서 메타데이터 다운로드를 선택하고 나중에 Microsoft Entra ID 설정하는 데 사용되므로 IdP 메타데이터 - GoogleIDPMetadata.xml - 파일이 저장되는 위치를 기록해 둡니다.

서비스 공급자 세부 정보 페이지에서

- 서명된 응답 옵션을 선택합니다.

- 이름 ID 형식이 PERSISTENT로 설정되어 있는지 확인합니다 .

- Microsoft Entra ID Microsoft Entra 사용자가 프로비전된 방법에 따라 이름 ID 매핑을 조정해야 할 수 있습니다.

Google 자동 프로비전을 사용하는 경우 기본 정보 > 기본 전자 메일을 선택합니다. - 계속을 선택합니다 .

특성 매핑 페이지에서 Google 특성을 Microsoft Entra 특성에 매핑합니다.

Google Directory 특성 Microsoft Entra 특성 기본 정보: 기본 Email 앱 특성: IDPEmail 중요

Google Workspace의 사용자 계정 전자 메일과 일치하는 Microsoft Entra 확인해야 합니다.

마침 선택

이제 앱이 구성되었으므로 Google Workspace의 사용자에 대해 앱을 사용하도록 설정해야 합니다.

- 슈퍼 관리자 권한이 있는 계정으로 Google Workspace 관리 콘솔에 로그인

- 앱 > 웹 및 모바일 앱 선택

- Microsoft Office 365 선택

- 사용자 액세스 선택

- 모든 사용자 > 저장에 대해 켜기 선택

Google 작업 영역에 대한 sp(Microsoft Entra ID 서비스 공급자) 구성

Microsoft Entra ID 구성은 사용자 지정 DNS 도메인에 대한 인증 방법을 변경하는 것으로 구성됩니다. 이 구성은 PowerShell을 사용하여 수행할 수 있습니다.

Google Workspace에서 다운로드한 IdP 메타데이터 XML 파일을 사용하여 환경과 일치하도록 다음 스크립트의 $DomainName 변수를 수정한 다음 PowerShell 세션에서 실행합니다. Microsoft Entra ID 인증하라는 메시지가 표시되면 전역 관리자 역할이 있는 계정의 자격 증명을 사용합니다.

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

$domainId = "<your domain name>"

$xml = [Xml](Get-Content GoogleIDPMetadata.xml)

$cert = -join $xml.EntityDescriptor.IDPSSODescriptor.KeyDescriptor.KeyInfo.X509Data.X509Certificate.Split()

$issuerUri = $xml.EntityDescriptor.entityID

$signinUri = $xml.EntityDescriptor.IDPSSODescriptor.SingleSignOnService | ? { $_.Binding.Contains('Redirect') } | % { $_.Location }

$signoutUri = "https://accounts.google.com/logout"

$displayName = "Google Workspace Identity"

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"

$domainAuthParams = @{

DomainId = $domainId

IssuerUri = $issuerUri

DisplayName = $displayName

ActiveSignInUri = $signinUri

PassiveSignInUri = $signinUri

SignOutUri = $signoutUri

SigningCertificate = $cert

PreferredAuthenticationProtocol = "saml"

federatedIdpMfaBehavior = "acceptIfMfaDoneByFederatedIdp"

}

New-MgDomainFederationConfiguration @domainAuthParams

구성이 올바른지 확인하려면 다음 PowerShell 명령을 사용할 수 있습니다.

Get-MgDomainFederationConfiguration -DomainId $domainId |fl

ActiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

DisplayName : Google Workspace Identity

FederatedIdpMfaBehavior : acceptIfMfaDoneByFederatedIdp

Id : 3f600dce-ab37-4798-9341-ffd34b147f70

IsSignedAuthenticationRequestRequired :

IssuerUri : https://accounts.google.com/o/saml2?idpid=<GUID>

MetadataExchangeUri :

NextSigningCertificate :

PassiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

PreferredAuthenticationProtocol : saml

PromptLoginBehavior :

SignOutUri : https://accounts.google.com/logout

SigningCertificate : <BASE64 encoded certificate>

AdditionalProperties : {}

Google Workspace와 Microsoft Entra ID 간의 페더레이션 인증 확인

프라이빗 브라우저 세션에서 Google Workspace 계정으로 이동하여 https://portal.azure.com 로그인합니다.

- 사용자 이름으로 Google 작업 영역에 정의된 대로 이메일을 사용합니다.

- 사용자가 로그인하기 위해 Google 작업 영역으로 리디렉션됩니다.

- Google Workspace 인증 후 사용자는 Microsoft Entra ID 다시 리디렉션되고 로그인됩니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기