Windows 장치용 페더레이션 로그인 구성

Windows 11 SE 버전 22H2 및 Windows 11 Pro Edu/Education 버전 22H2부터는 KB5022913 사용자가 웹 로그인 환경을 통해 IdP(페더레이션 ID 공급자)를 사용하여 로그인할 수 있습니다. 페더레이션 ID로 로그인하면 사용자의 로그인 프로세스를 간소화할 수 있습니다. Microsoft Entra ID 정의된 사용자 이름과 암호를 기억하지 않고 IdP에서 기존 자격 증명을 사용하여 로그인할 수 있습니다. 예를 들어 학생과 교육자는 QR 코드 배지를 사용하여 로그인할 수 있습니다.

페더레이션 로그인의 이점

페더레이션 로그인 환경을 사용하면 학생들이 더 적은 시간 내에 로그인할 수 있으며 마찰이 줄어듭니다. 기억해야 할 자격 증명이 적고 로그인 프로세스가 간소화되면 학생들은 학습에 더 적극적으로 참여하고 집중합니다.

페더레이션 로그인 환경을 사용하도록 설정하는 두 가지 Windows 기능이 있습니다.

- 1:1 학생 디바이스용으로 설계된 페더레이션 로그인입니다. 최적의 환경을 위해 공유 디바이스에서 페더레이션 로그인을 사용하도록 설정해서는 안 됩니다.

- 페더레이션 로그인과 유사한 환경을 제공하고 공유 디바이스에 사용할 수 있는 웹 로그인

중요

페더레이션 로그인 및 웹 로그인에는 이 문서에 설명된 다양한 구성이 필요합니다.

필수 구성 요소

페더레이션 로그인 환경을 사용하도록 설정하려면 다음 필수 조건을 충족해야 합니다.

하나 이상의 도메인이 타사 IdP에 페더레이션된 Microsoft Entra 테넌트입니다. 자세한 내용은 Microsoft Entra ID 페더레이션이란? 및 SAML 2.0 IdP를 사용하여 Single Sign On

참고

organization 타사 페더레이션 솔루션을 사용하는 경우 솔루션이 Microsoft Entra ID 호환되는 경우 Microsoft Entra ID Single Sign-On을 구성할 수 있습니다. 호환성에 대한 질문은 ID 공급자에게 문의하세요. IdP이고 상호 운용성을 위해 솔루션의 유효성을 검사하려면 다음 지침을 참조하세요.

- Google Workspace를 Microsoft Entra ID 위한 ID 공급자로 구성하는 방법에 대한 단계별 가이드는 Google Workspace와 Microsoft Entra ID 간의 페더레이션 구성을 참조하세요.

- Clever를 Microsoft Entra ID 위한 ID 공급자로 구성하는 방법에 대한 단계별 가이드는 Windows로 배지 설정 가이드 및 Microsoft Entra ID

생성된 개별 IdP 계정: 각 사용자에게 타사 IdP 플랫폼에 정의된 계정이 필요합니다.

생성된 개별 Microsoft Entra 계정: 각 사용자는 Microsoft Entra ID 정의된 일치하는 계정이 필요합니다. 이러한 계정은 일반적으로 자동화된 솔루션을 통해 만들어집니다. 예를 들면 다음과 같습니다.

- 학교 데이터 동기화(SDS)

- 온-프레미스 AD DS를 사용하여 환경에 동기화 연결 Microsoft Entra

- Microsoft Graph API 호출하는 PowerShell 스크립트

- IdP에서 제공하는 프로비저닝 도구

ID 일치에 대한 자세한 내용은 Microsoft Entra ID ID 일치를 참조하세요.

Microsoft Entra 사용자 계정에 할당된 라이선스입니다. 동적 그룹에 라이선스를 할당하는 것이 좋습니다. 새 사용자가 Microsoft Entra ID 프로비전되면 라이선스가 자동으로 할당됩니다. 자세한 내용은 Microsoft Entra ID 그룹 멤버 자격으로 사용자에게 라이선스 할당을 참조하세요.

디바이스가 단일 학생에게 공유되거나 할당되었는지에 따라 Windows 디바이스에서 페더레이션 로그인 또는 웹 로그인을 사용하도록 설정합니다.

페더레이션 로그인 또는 웹 로그인을 사용하려면 디바이스에 인터넷에 액세스할 수 있어야 합니다. 인증은 인터넷을 통해 수행되므로 이러한 기능이 없으면 작동하지 않습니다.

중요

WS-Fed 디바이스를 조인하여 Microsoft Entra ID 유일한 지원되는 페더레이션 프로토콜입니다. SAML 2.0 IdP가 있는 경우 다음 방법 중 하나를 사용하여 Microsoft Entra 조인 프로세스를 완료하는 것이 좋습니다.

- 프로비저닝 패키지(PPKG)

- Windows Autopilot 자체 배포 모드

Windows 버전 및 라이선싱 요구 사항

다음 표에는 페더레이션 로그인을 지원하는 Windows 버전이 나와 있습니다.

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| 아니오 | 아니오 | 예 | 예 |

페더레이션 로그인 라이선스 자격은 다음 라이선스에 의해 부여됩니다.

| Windows Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| 예 | 아니오 | 아니오 | 예 | 예 |

Windows 라이선싱에 대한 자세한 내용은 Windows 라이선싱 개요를 참조하세요.

페더레이션 로그인은 다음 Windows 버전 및 버전에서 지원됩니다.

- Windows 11 SE 버전 22H2 이상

- Windows 11 Pro Edu/Education, 버전 22H2 및 KB5022913

웹 로그인은 KB5026446 Windows 11 SE/Pro Edu/Education 버전 22H2부터 지원됩니다.

페더레이션 로그인 환경 구성

학생 할당(1:1) 디바이스 또는 학생 공유 디바이스에 대한 페더레이션 로그인 환경을 구성할 수 있습니다.

- 학생 할당(1:1) 디바이스에 대해 페더레이션 로그인이 구성된 경우 페더레이션 로그인이라는 Windows 기능을 사용합니다. 페더레이션 ID를 사용하여 디바이스에 로그인하는 첫 번째 사용자가 기본 사용자가 됩니다. 기본 사용자는 항상 로그인 화면의 왼쪽 아래 모서리에 표시됩니다.

- 학생 공유 디바이스에 대해 페더레이션 로그인이 구성된 경우 웹 로그인이라는 Windows 기능을 사용합니다. 웹 로그인에는 기본 사용자가 없으며 로그인 화면에는 기본적으로 디바이스에 로그인한 마지막 사용자가 표시됩니다.

구성은 각 시나리오에 따라 다르며 다음 섹션에 설명되어 있습니다.

학생 할당(1:1) 디바이스에 대한 페더레이션 로그인 구성

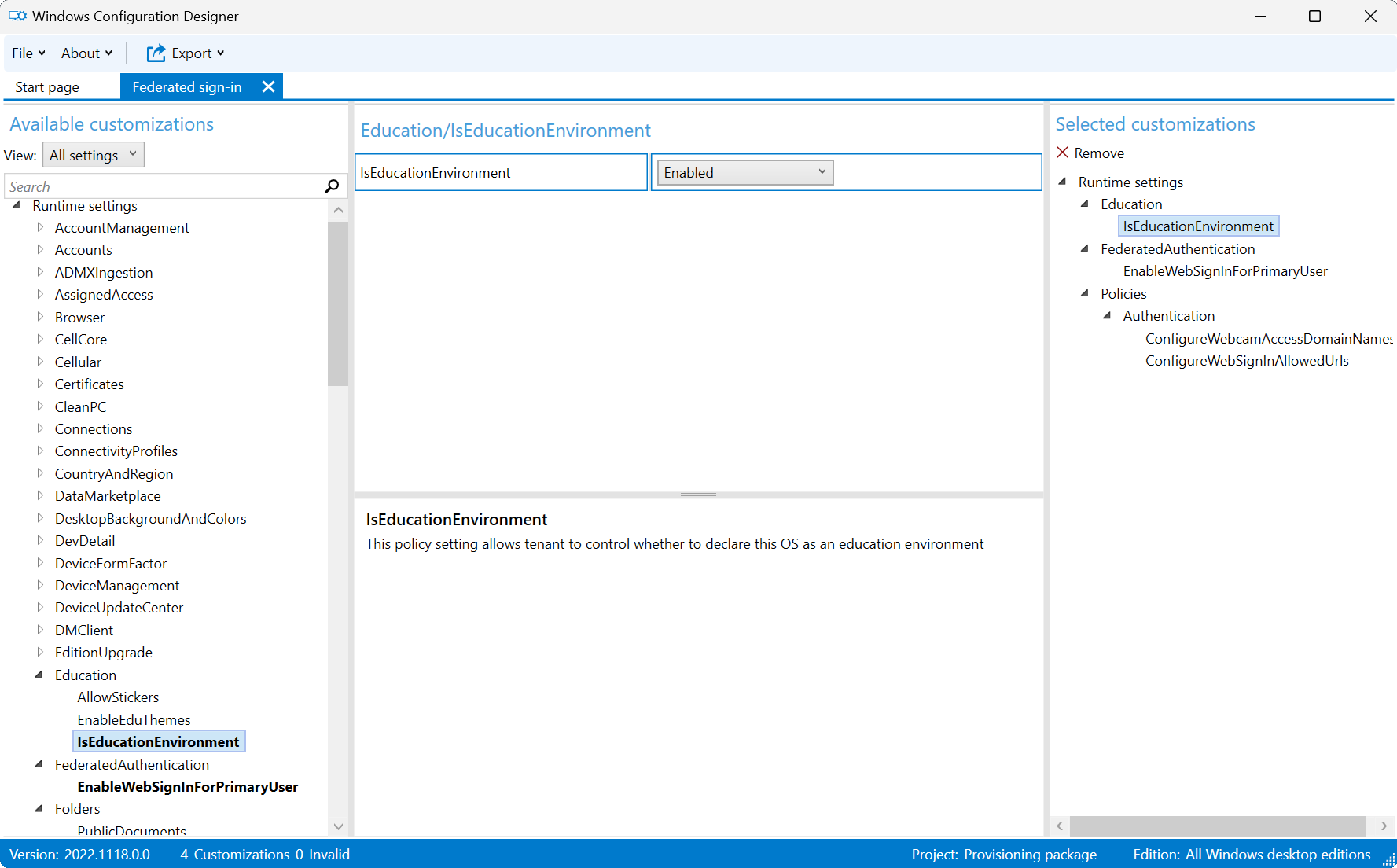

다음 지침을 검토하여 Microsoft Intune 또는 PPKG(프로비저닝 패키지)를 사용하여 디바이스를 구성합니다.

Microsoft Intune 사용하여 디바이스를 구성하려면 설정 카탈로그 정책을 만들고 다음 설정을 사용합니다.

| 범주 | 설정 이름 | 값 |

|---|---|---|

| Education | 교육 환경인가요? | 설정됨 |

| 페더레이션 인증 | 기본 사용자에 대해 웹 로그인 사용 | 설정됨 |

| Authentication | 웹 로그인 허용 URL 구성 | 세미콜론으로 구분된 도메인 목록( 예: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

| Authentication | 웹캠 액세스 도메인 이름 구성 | 이 설정은 선택 사항이며 로그인 프로세스 중에 웹캠을 사용해야 하는 경우 구성해야 합니다. 로그인 프로세스 중에 웹캠을 사용할 수 있는 도메인 목록을 세미콜론으로 구분하여 지정합니다. 예를 들어: clever.com |

구성하려는 디바이스 또는 사용자를 구성원으로 포함하는 그룹에 정책을 할당합니다.

또는 다음 설정을 사용하여 사용자 지정 정책을 사용하여 디바이스를 구성할 수 있습니다.

| 설정 |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironment데이터 형식: int 값: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/FederatedAuthentication/EnableWebSignInForPrimaryUser데이터 형식: int 값: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrls데이터 형식: 문자열 값: 세미콜론으로 구분된 도메인 목록(예: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNames** 데이터 형식: 문자열 값: 이 설정은 선택 사항이며 로그인 프로세스 중에 웹캠을 사용해야 하는 경우 구성해야 합니다. 로그인 프로세스 중에 웹캠을 사용할 수 있는 도메인 목록을 세미콜론으로 구분하여 지정합니다. 예를 들어: clever.com |

학생 공유 디바이스에 대한 웹 로그인 구성

다음 지침을 검토하여 Microsoft Intune 또는 PPKG(프로비저닝 패키지)를 사용하여 공유 디바이스를 구성합니다.

Microsoft Intune 사용하여 디바이스를 구성하려면 설정 카탈로그 정책을 만들고 다음 설정을 사용합니다.

| 범주 | 설정 이름 | 값 |

|---|---|---|

| Education | 교육 환경인가요? | 설정됨 |

| SharedPC | OneDrive 동기화를 사용하여 공유 PC 모드 사용 | True |

| Authentication | 웹 로그인 사용 | 설정됨 |

| Authentication | 웹 로그인 허용 URL 구성 | 세미콜론으로 구분된 도메인 목록( 예: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

| Authentication | 웹캠 액세스 도메인 이름 구성 | 이 설정은 선택 사항이며 로그인 프로세스 중에 웹캠을 사용해야 하는 경우 구성해야 합니다. 로그인 프로세스 중에 웹캠을 사용할 수 있는 도메인 목록을 세미콜론으로 구분하여 지정합니다. 예를 들어: clever.com |

구성하려는 디바이스 또는 사용자를 구성원으로 포함하는 그룹에 정책을 할당합니다.

또는 다음 설정을 사용하여 사용자 지정 정책을 사용하여 디바이스를 구성할 수 있습니다.

| 설정 |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironment데이터 형식: int 값: 1 |

OMA-URI: ./Vendor/MSFT/SharedPC/EnableSharedPCModeWithOneDriveSync데이터 형식: 부울 값: True |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/EnableWebSignIn데이터 형식: 정수 값: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrls데이터 형식: 문자열 값: 세미콜론으로 구분된 도메인 목록(예: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNames데이터 형식: 문자열 값: 이 설정은 선택 사항이며 로그인 프로세스 중에 웹캠을 사용해야 하는 경우 구성해야 합니다. 로그인 프로세스 중에 웹캠을 사용할 수 있는 도메인 목록을 세미콜론으로 구분하여 지정합니다. 예를 들어: clever.com |

페더레이션 로그인을 사용하는 방법

디바이스가 구성되면 새 로그인 환경을 사용할 수 있게 됩니다.

사용자가 사용자 이름을 입력하면 ID 공급자 로그인 페이지로 리디렉션됩니다. Idp가 사용자를 인증하면 로그인됩니다. 다음 애니메이션에서는 할당된 학생(1:1) 디바이스에 대해 첫 번째 로그인 프로세스가 작동하는 방식을 관찰할 수 있습니다.

중요

학생 할당(1:1) 디바이스의 경우 정책이 사용하도록 설정되면 디바이스에 로그인한 첫 번째 사용자도 명확성 페이지를 디바이스의 ID 공급자 도메인으로 설정합니다. 즉, 디바이스가 해당 IdP로 기본 설정됩니다. 사용자는 Ctrl+Alt+Delete 를 눌러 표준 Windows 로그인 화면으로 돌아가 페더레이션 로그인 흐름을 종료할 수 있습니다. 기본 설정 Microsoft Entra 테넌트 이름이 구성되지 않는 한 명확성 페이지가 항상 표시되는 학생 공유 디바이스의 동작은 다릅니다.

중요 고려 사항

학생 할당(1:1) 디바이스에 영향을 주는 알려진 문제

할당된 학생(1:1) 디바이스에 대한 페더레이션 로그인은 사용하도록 설정된 다음 설정에서 작동하지 않습니다.

- SharedPC CSP의 일부인 EnableSharedPCMode 또는 EnableSharedPCModeWithOneDriveSync

- 대화형 로그온: 정책CSP의 보안 정책 부분인 마지막 로그인을 표시하지 마세요.

- 위의 보안 정책을 사용하므로 키오스크 모드에서 테스트

학생 공유 디바이스에 영향을 주는 알려진 문제

다음 문제는 학생 공유 디바이스에 영향을 미치는 것으로 알려져 있습니다.

- 페더레이션되지 않은 사용자는 로컬 계정을 포함하여 디바이스에 로그인할 수 없습니다.

- 로컬 게스트 계정을 사용하여 로그인하기 때문에 키오스크 모드에서 테스트 수행

계정 관리

학생 공유 디바이스의 경우 일정 기간 비활성 또는 디스크 수준 후에 사용자 프로필을 자동으로 삭제하도록 계정 관리 정책을 구성하는 것이 좋습니다. 자세한 내용은 공유 또는 게스트 Windows 디바이스 설정을 참조하세요.

기본 설정 Microsoft Entra 테넌트 이름

사용자 환경을 개선하기 위해 기본 Microsoft Entra 테넌트 이름 기능을 구성할 수 있습니다.

기본 설정 Microsoft Entra 테넌트 이름을 사용하는 경우 사용자는 명확성 페이지를 무시하고 ID 공급자 로그인 페이지로 리디렉션됩니다. 이 구성은 명확성 페이지가 항상 표시되는 학생 공유 디바이스에 특히 유용할 수 있습니다.

기본 설정 테넌트 이름에 대한 자세한 내용은 인증 CSP - PreferredAadTenantDomainName을 참조하세요.

Microsoft Entra ID ID 일치

Microsoft Entra 사용자가 페더레이션되면 IdP의 사용자 ID가 Microsoft Entra ID 기존 사용자 개체와 일치해야 합니다. IdP에서 보낸 토큰의 유효성을 검사한 후 Microsoft Entra ID ImmutableId라는 특성을 사용하여 테넌트에서 일치하는 사용자 개체를 검색합니다.

참고

ImmutableId는 테넌트의 각 사용자에 대해 고유해야 하며 시간이 지남에 따라 변경되지 않아야 하는 문자열 값입니다. 예를 들어 ImmutableId는 학생 ID 또는 SIS ID일 수 있습니다. ImmutableId 값은 IdP를 사용한 페더레이션 설정 및 구성을 기반으로 해야 하므로 설정하기 전에 IdP로 확인합니다.

일치하는 개체가 발견되면 사용자가 로그인됩니다. 그렇지 않으면 사용자에게 오류 메시지가 표시됩니다. 다음 그림에서는 ImmutableId 260051 있는 사용자를 찾을 수 없음을 보여줍니다.

중요

ImmutableId 일치는 대/소문자를 구분합니다.

ImmutableId는 일반적으로 사용자가 Microsoft Entra ID 만들 때 구성되지만 나중에 업데이트할 수도 있습니다.

사용자가 페더레이션되고 ImmutableId를 변경하려는 시나리오에서는 다음을 수행해야 합니다.

- 페더레이션된 사용자를 클라우드 전용 사용자로 변환(UPN을 페더레이션되지 않은 도메인으로 업데이트)

- ImmutableId 업데이트

- 사용자를 페더레이션된 사용자로 다시 변환

페더레이션된 사용자의 ImmutableId를 업데이트하는 PowerShell 예제는 다음과 같습니다.

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

Connect-MgGraph -Scopes 'User.Read.All', 'User.ReadWrite.All'

#1. Convert the user from federated to cloud-only

Update-MgUser -UserId alton@example.com -UserPrincipalName alton@example.onmicrosoft.com

#2. Convert the user back to federated, while setting the immutableId

Update-MgUser -UserId alton@example.onmicrosoft.com -UserPrincipalName alton@example.com -OnPremisesImmutableId '260051'

문제 해결

- 사용자는 Ctrl+Alt+Delete 를 눌러 표준 Windows 로그인 화면으로 돌아가 페더레이션 로그인 흐름을 종료할 수 있습니다.

- 기타 사용자 단추를 선택하면 표준 사용자 이름/암호 자격 증명을 사용하여 디바이스에 로그인할 수 있습니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기