디바이스 기반 조건부 액세스 정책 만들기

Microsoft Intune 디바이스 준수 정책은 organization 앱 및 서비스에 대한 액세스 권한을 부여하기 전에 관리되는 디바이스의 상태 평가하여 요구 사항을 충족하는지 확인할 수 있습니다. 디바이스 규정 준수 정책의 상태 결과는 Microsoft Entra 조건부 액세스 정책에서 보안 및 규정 준수 표준을 적용하는 데 사용할 수 있습니다. 이 조합을 디바이스 기반 조건부 액세스라고 합니다.

팁

디바이스 기반 조건부 액세스 정책 외에도 Intune에서 앱 기반 조건부 액세스를 사용할 수 있습니다.

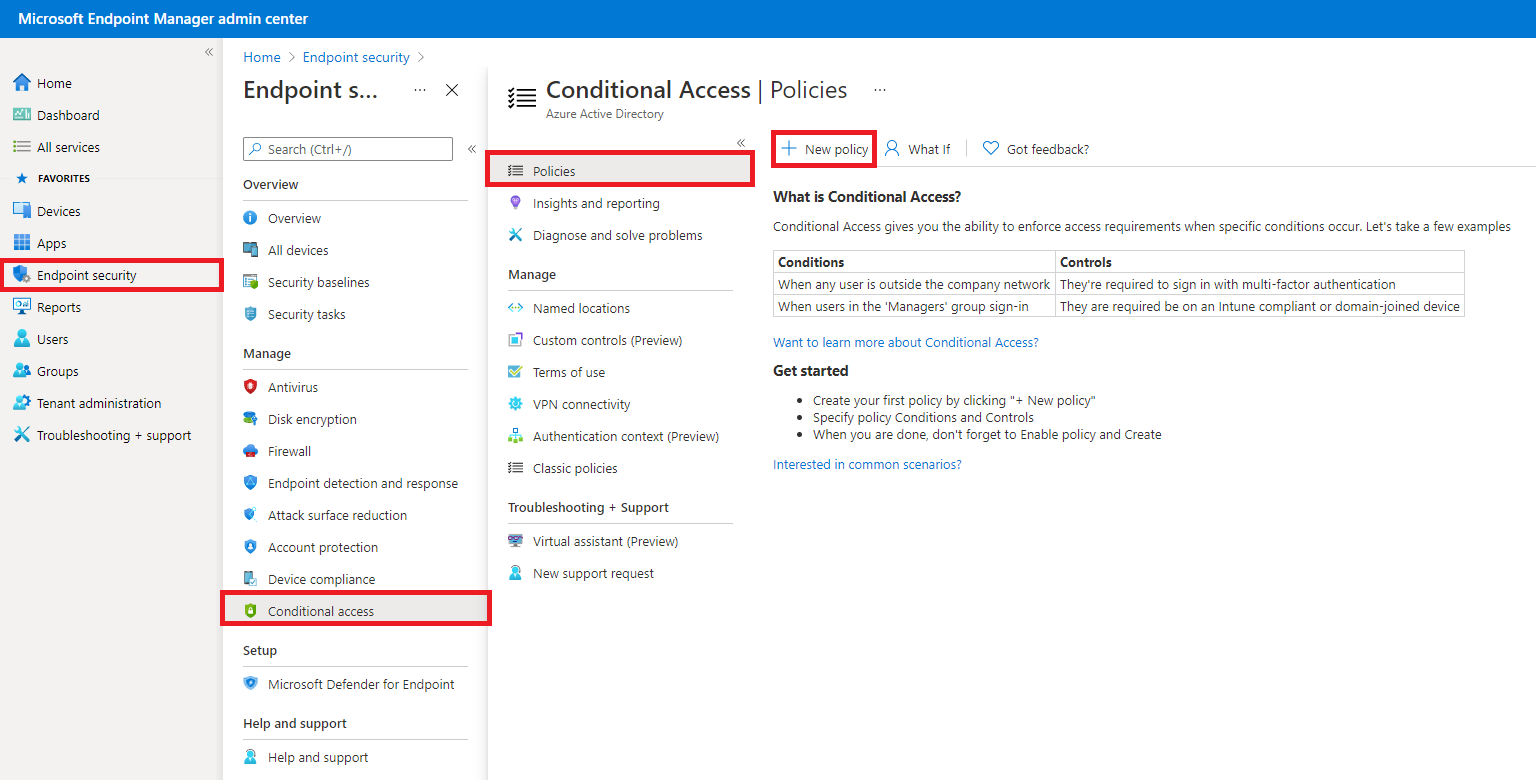

Intune 관리 센터 내에서 Microsoft Entra ID에 있는 조건부 액세스 정책 UI에 액세스할 수 있습니다. 이 액세스에는 Azure Portal 내에서 정책을 구성하려는 경우 사용할 수 있는 모든 조건부 액세스 옵션이 포함됩니다. 사용자가 만드는 정책은 보호하려는 앱 또는 서비스, 앱 또는 서비스에 액세스할 수 있는 조건 및 정책이 적용되는 사용자를 지정할 수 있습니다.

디바이스 기반 조건부 액세스 정책을 만들려면 계정에 Microsoft Entra 다음 권한 중 하나가 있어야 합니다.

- 전역 관리자

- 보안 관리자

- 조건부 액세스 관리자

디바이스 규정 준수 상태를 이용하려면 디바이스가 규정 준수 상태로 표시되도록 조건부 액세스 정책을 구성합니다. 이 옵션은 다음 절차의 6단계 동안 권한 부여를 구성하는 동안 설정됩니다.

중요

조건부 액세스를 설정하기 전에 특정 요구 사항에 맞는지 여부에 따라 디바이스를 평가하도록 Intune 디바이스 준수 정책을 설정해야 합니다. Intune에서 디바이스 준수 정책 시작을 참조하세요.

조건부 액세스 정책 만들기

Microsoft Intune 관리 센터에 로그인합니다.

엔드포인트 보안>조건부 액세스>새 정책 만들기를 선택합니다.

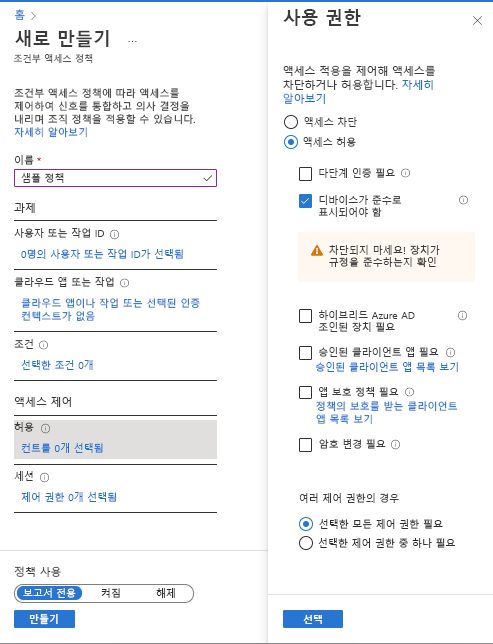

Microsoft Entra 구성 창인 새 창이 열립니다. 만드는 정책은 조건부 액세스에 대한 Microsoft Entra 정책입니다. 이 창 및 조건부 액세스 정책에 대한 자세한 내용은 Microsoft Entra 콘텐츠의 조건부 액세스 정책 구성 요소를 참조하세요.

할당에서 정책이 적용되는 디렉터리에서 ID를 선택하도록 사용자를 구성합니다. 자세한 내용은 Microsoft Entra 설명서의 사용자 및 그룹을 참조하세요.

- 포함 탭에서 포함할 사용자 및 그룹을 구성합니다.

- 이 정책에서 제외할 사용자, 역할 또는 그룹이 있는 경우 제외 탭을 사용하세요.

팁

더 작은 사용자 그룹에 대해 정책을 테스트하여 더 큰 그룹에 배포하기 전에 예상대로 작동하는지 확인합니다.

다음으로 할당 아래에 있는 대상 리소스를 구성합니다. 이 정책이 적용되는 항목 선택 드롭다운을 사용하여 클라우드 앱을 선택합니다.

포함 탭에서 사용 가능한 옵션을 사용하여 이 조건부 액세스 정책으로 보호하려는 앱과 서비스를 식별합니다.

앱 선택을 선택하는 경우 사용 가능한 UI를 사용하여 이 정책으로 보호할 앱 및 서비스를 선택합니다.

주의

자신을 잠그지 마십시오. 모든 클라우드 앱을 선택하는 경우 경고를 검토한 다음, 이 정책이 적용된 후 Azure Portal 또는 Microsoft Intune 관리 센터를 사용하기 위해 액세스 권한을 유지해야 하는 사용자 계정 또는 기타 관련 사용자 및 그룹을 이 정책에서 제외해야 합니다.

이 정책에서 제외하려는 앱 또는 서비스가 있는 경우 제외 탭을 사용하세요.

자세한 내용은 Microsoft Entra 설명서의 클라우드 앱 또는 작업을 참조하세요.

그런 다음 조건을 구성합니다. 이 정책의 조건으로 사용할 신호를 선택하세요. 옵션은 다음과 같습니다.

- 사용자 위험

- 로그인 위험

- 디바이스 플랫폼

- 위치

- 클라이언트 앱

- 디바이스에 대한 필터

이러한 옵션에 대한 자세한 내용은 Microsoft Entra 설명서의 조건을 참조하세요.

팁

최신 인증 클라이언트와 Exchange ActiveSync 클라이언트를 둘 다 보호하려는 경우 각 클라이언트 유형에 대해 하나씩 두 개의 조건부 액세스 정책을 따로 만듭니다. Exchange ActiveSync가 최신 인증을 지원하지만 Exchange ActiveSync에서 지원하는 유일한 조건은 플랫폼입니다. 다단계 인증을 포함하는 기타 조건은 지원되지 않습니다. Exchange ActiveSync에서 Exchange Online에 대한 액세스를 효과적으로 보호하려면 지원되는 플랫폼에만 적용 정책을 선택하고 클라우드 앱 Microsoft 365 Exchange Online 및 클라이언트 앱 Exchange ActiveSync를 지정하는 조건부 액세스 정책을 만듭니다.

액세스 제어에서허용을 구성하여 하나 이상의 요구 사항을 선택합니다. Grant 옵션에 대한 자세한 내용은 Microsoft Entra 설명서에서 허용을 참조하세요.

중요

이 정책에서 디바이스 준수 상태 사용하려면 액세스 권한 부여에 대해 디바이스를 준수로 표시하도록 요구를 선택해야 합니다.

액세스 차단: 이 정책에 지정된 사용자는 지정한 조건에 따라 앱 또는 서비스에 대한 액세스가 거부됩니다.

액세스 권한 부여: 이 정책에 지정된 사용자에게 액세스 권한이 부여되지만 다음 추가 작업이 필요할 수 있습니다.

- 다단계 인증 요구

- 인증 강도 필요

- 디바이스를 규격으로 표시해야 합니다. 정책에서 디바이스 준수 상태 사용하려면 이 옵션이 필요합니다.

- Microsoft Entra 하이브리드 조인 디바이스 필요

- 승인된 클라이언트 앱 필요

- 앱 보호 정책 필요

- 암호 변경 필요

정책 사용에서 켜기를 선택합니다. 기본적으로 이 정책은 보고서 전용으로 설정됩니다.

만들기를 선택합니다.

다음 단계

- Intune을 사용하는 앱 기반 조건부 액세스

- Troubleshooting Intune conditional access(Intune 조건부 액세스 문제 해결)

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기