Microsoft Priva 및 Microsoft Purview를 사용하여 데이터 개인 정보 보호 및 데이터 보호 관리

유엔에 따르면 국가/지역의 최소 71%가 데이터 개인 정보 보호 법안을 통과하거나 도입했습니다. organization 데이터 개인 정보 보호법이 적용된 지역에 고객 또는 직원이 있거나 고객 또는 직원이 있는 것이 좋습니다. 광범위한 영향을 미치는 데이터 개인 정보 보호 법의 눈에 띄는 예는 유럽 연합 (EU )의 GDPR (일반 데이터 보호 규정)입니다. 많은 조직에서는 자체적으로 자주 업데이트되는 여러 규정의 적용을 받습니다. 규제 환경이 확장됨에 따라 조직에서 변경 사항을 유지하면서 개인 데이터를 보호하는 것이 그 어느 때보다 중요해졌습니다. 데이터 개인 정보 보호법 및 규정을 준수하지 않으면 상당한 재정적 처벌, 법적 및 비즈니스 영향 및 고객의 신뢰가 침식 될 수 있습니다.

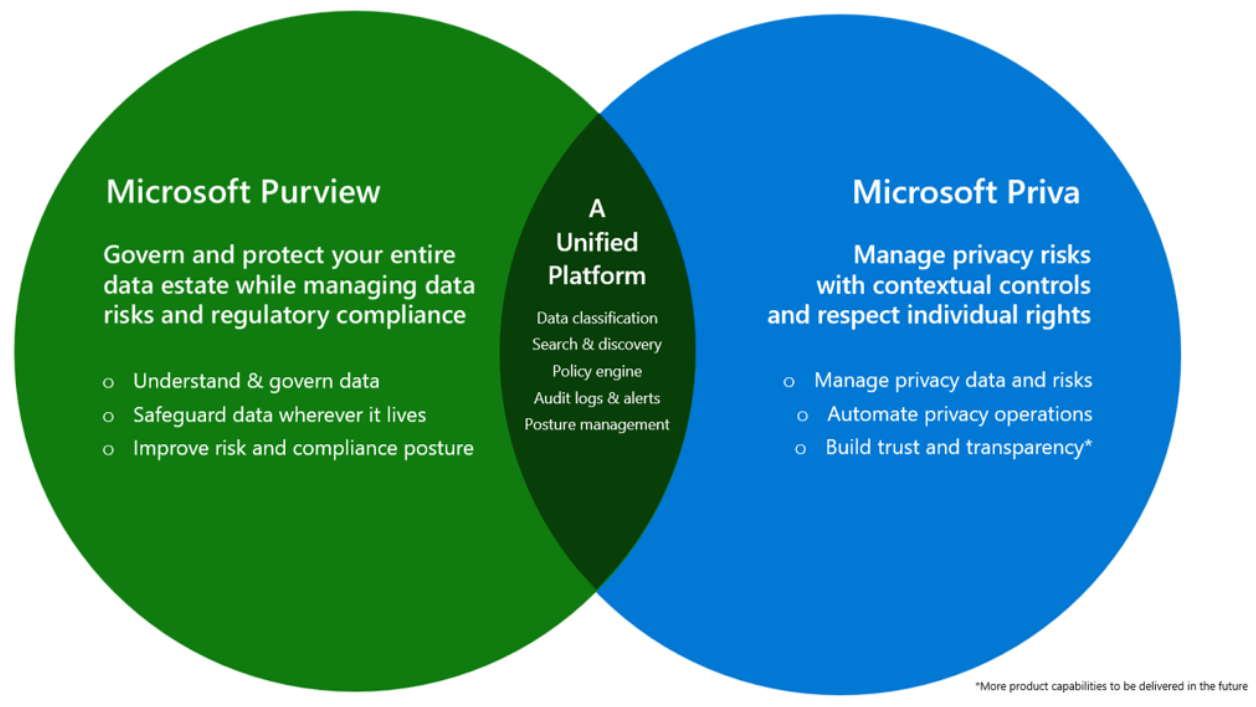

데이터 개인 정보 보호 및 데이터 보호가 함께 진행됩니다. 데이터 보호 없이는 데이터 개인 정보를 가질 수 없습니다. 데이터 보호는 외부 위협 및 누출로부터 organization 저장 및 관리되는 개인 데이터를 보호하는 데 도움이 됩니다. 데이터 개인 정보 보호는 개인 데이터 사용의 목적을 존중하고 데이터 수명 주기 전반에 걸쳐 데이터 주체의 권리를 존중하는 또 다른 정교한 보호 계층을 제공합니다. 규모나 위치에 관계없이 조직이 데이터 개인 정보 보호 및 보호 태세를 강화할 수 있도록 Microsoft Priva 및 Microsoft Purview에서 강력하고 확장 가능한 솔루션을 제공합니다.

Microsoft Priva 및 Microsoft Purview가 함께 작동하는 방법

Microsoft Priva 및 Microsoft Purview는 데이터 개인 정보 보호 규정을 준수하는 데 도움이 되는 통합 플랫폼을 제공합니다. Purview 위험 및 규정 준수 솔루션 및Priva 개인 정보 관리 솔루션의 보완 기능은 organization 내의 개인 데이터를 평가하고 자동화 및 확장성을 제공하여 데이터를 적절하게 보호하는 복잡성을 줄이는 데 도움이 됩니다.

이 가이드를 사용하는 방법

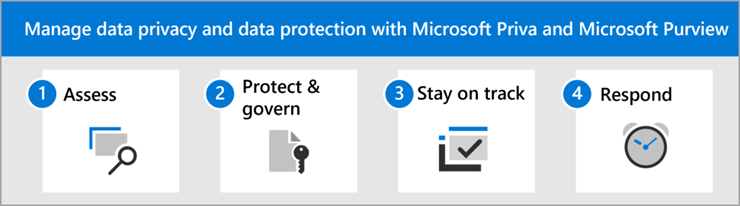

이러한 문서의 지침을 사용하여 위험을 평가하고 organization 환경에서 개인 데이터를 보호하기 위한 적절한 조치를 취할 수 있습니다. 이 가이드는 organization 데이터 개인 정보 보호 의무를 충족하기 위해 적절한 Microsoft 솔루션을 사용하는 방법과 시기를 이해하는 데 도움이 되는 네 가지 가장 중요한 단계로 구성됩니다.

이 솔루션의 단계는 다음과 같습니다.

- organization 데이터 및 위험 평가: 데이터 및 가능한 위험을 이해하여 여정을 시작합니다.

- 데이터 보호 및 관리: 보호해야 하는 데이터를 식별, 분류 및 관리합니다.

- 개인 정보 보호 규정 추적: 평가 완료 진행 상황을 모니터링하고 규정이 변경됨에 따라 최신 상태를 유지합니다.

- 데이터 개인 정보 인시던트 및 주체 요청에 응답: 개인 정보 위험에 대응하고 데이터 주체 요청 관리를 자동화할 수 있도록 경고를 설정합니다.

중요

이 지침에 따라 데이터 개인 정보 보호 규정을 반드시 준수하는 것은 아니며, 특히 기능의 컨텍스트 외부에 필요한 단계 수를 고려할 때 더욱 그렇습니다. 규정 준수를 보장하고 법률 및 규정 준수 팀에 문의하거나 규정 준수를 전문으로 하는 제3자의 지침과 조언을 구할 책임이 있습니다.

리소스

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기