Defender voor Eindpunt in Android-functies configureren

Van toepassing op:

- Plan 1 voor Microsoft Defender voor Eindpunt

- Plan 2 voor Microsoft Defender voor Eindpunt

- Microsoft Defender XDR

Voorwaardelijke toegang met Defender voor Eindpunt op Android

Microsoft Defender voor Eindpunt op Android, samen met Microsoft Intune en Microsoft Entra ID, maakt het afdwingen van apparaatcompatibiliteit en beleid voor voorwaardelijke toegang mogelijk op basis van apparaatrisiconiveaus. Defender voor Eindpunt is een MTD-oplossing (Mobile Threat Defense) die u kunt implementeren via Intune.

Zie Defender voor Eindpunt en Intune voor meer informatie over het instellen van Defender voor Eindpunt op Android en Voorwaardelijke toegang.

Aangepaste indicatoren configureren

Opmerking

Defender voor Eindpunt op Android ondersteunt alleen het maken van aangepaste indicatoren voor IP-adressen en URL's/domeinen.

Met Defender voor Eindpunt op Android kunnen beheerders aangepaste indicatoren configureren om ook Android-apparaten te ondersteunen. Zie Indicatoren beheren voor meer informatie over het configureren van aangepaste indicatoren.

Webbeveiliging configureren

Met Defender voor Eindpunt op Android kunnen IT-beheerders de functie voor webbeveiliging configureren. Deze mogelijkheid is beschikbaar in het Microsoft Intune-beheercentrum.

Webbeveiliging helpt apparaten te beveiligen tegen webbedreigingen en gebruikers te beschermen tegen phishing-aanvallen. Antiphishing en aangepaste indicatoren (URL en IP-adressen) worden ondersteund als onderdeel van webbeveiliging. Filteren van webinhoud wordt momenteel niet ondersteund op mobiele platforms.

Opmerking

Defender voor Eindpunt op Android gebruikt een VPN om de functie Webbeveiliging te bieden. Dit VPN is geen gewone VPN. In plaats daarvan is het een lokaal/zelf-lusend VPN dat geen verkeer buiten het apparaat neemt.

Zie Webbeveiliging configureren op apparaten met Android voor meer informatie.

Netwerkbeveiliging

Deze functie biedt bescherming tegen rogue Wi-Fi gerelateerde bedreigingen en rogue-certificaten, die de primaire aanvalsvector zijn voor Wi-Fi netwerken. Beheerders kunnen de basiscertificeringsinstantie (CA) en privé-basis-CA-certificaten weergeven in Microsoft Intune beheercentrum en vertrouwensrelatie met eindpunten tot stand brengen. Het biedt de gebruiker een begeleide ervaring om verbinding te maken met beveiligde netwerken en geeft hen ook een bericht als er een gerelateerde bedreiging wordt gedetecteerd.

Het bevat verschillende beheeropties om flexibiliteit te bieden, zoals de mogelijkheid om de functie te configureren vanuit het Microsoft Intune-beheercentrum en vertrouwde certificaten toe te voegen. Beheerders kunnen privacybesturingselementen inschakelen om de gegevens te configureren die vanaf Android-apparaten naar Defender voor Eindpunt worden verzonden.

Netwerkbeveiliging in Microsoft Defender voor eindpunt is standaard uitgeschakeld. Beheerders kunnen de volgende stappen gebruiken om netwerkbeveiliging op Android-apparaten te configureren.

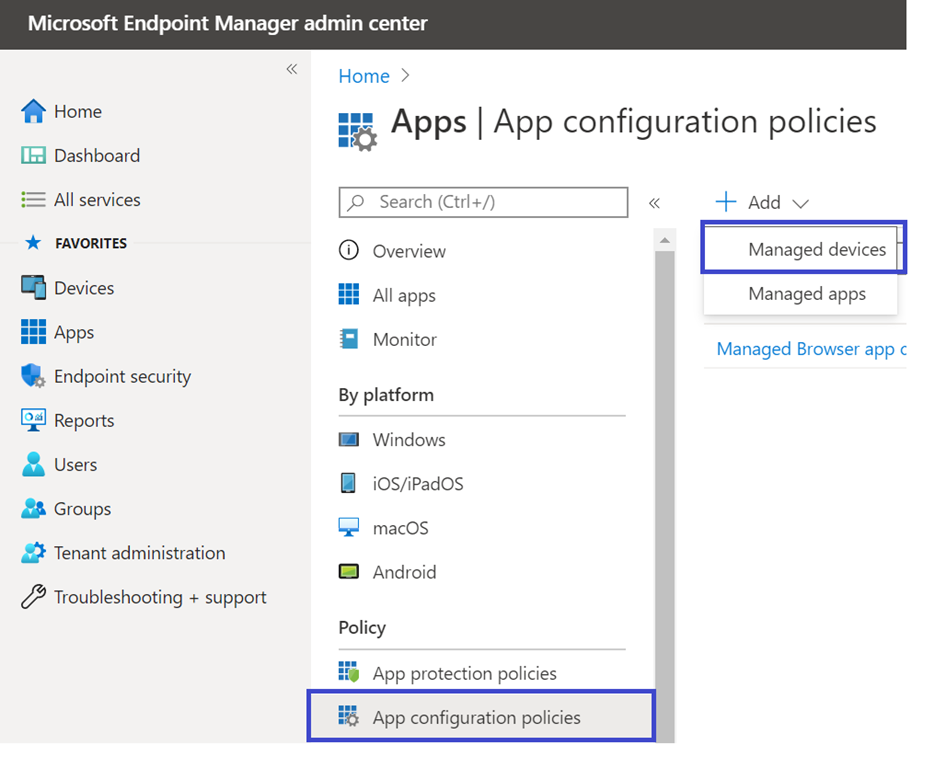

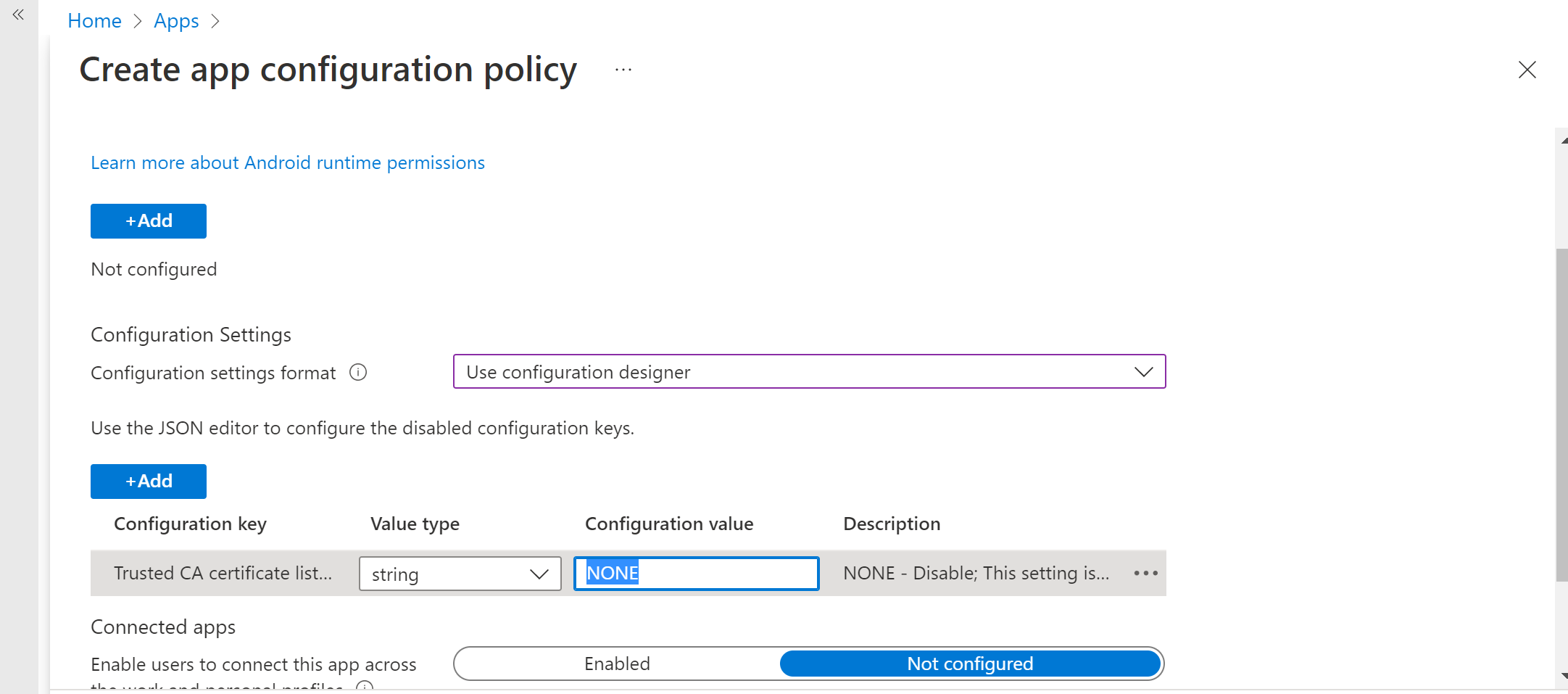

Navigeer in het Microsoft Intune-beheercentrum naar App-configuratiebeleid voor apps>. Creatie een nieuw app-configuratiebeleid.

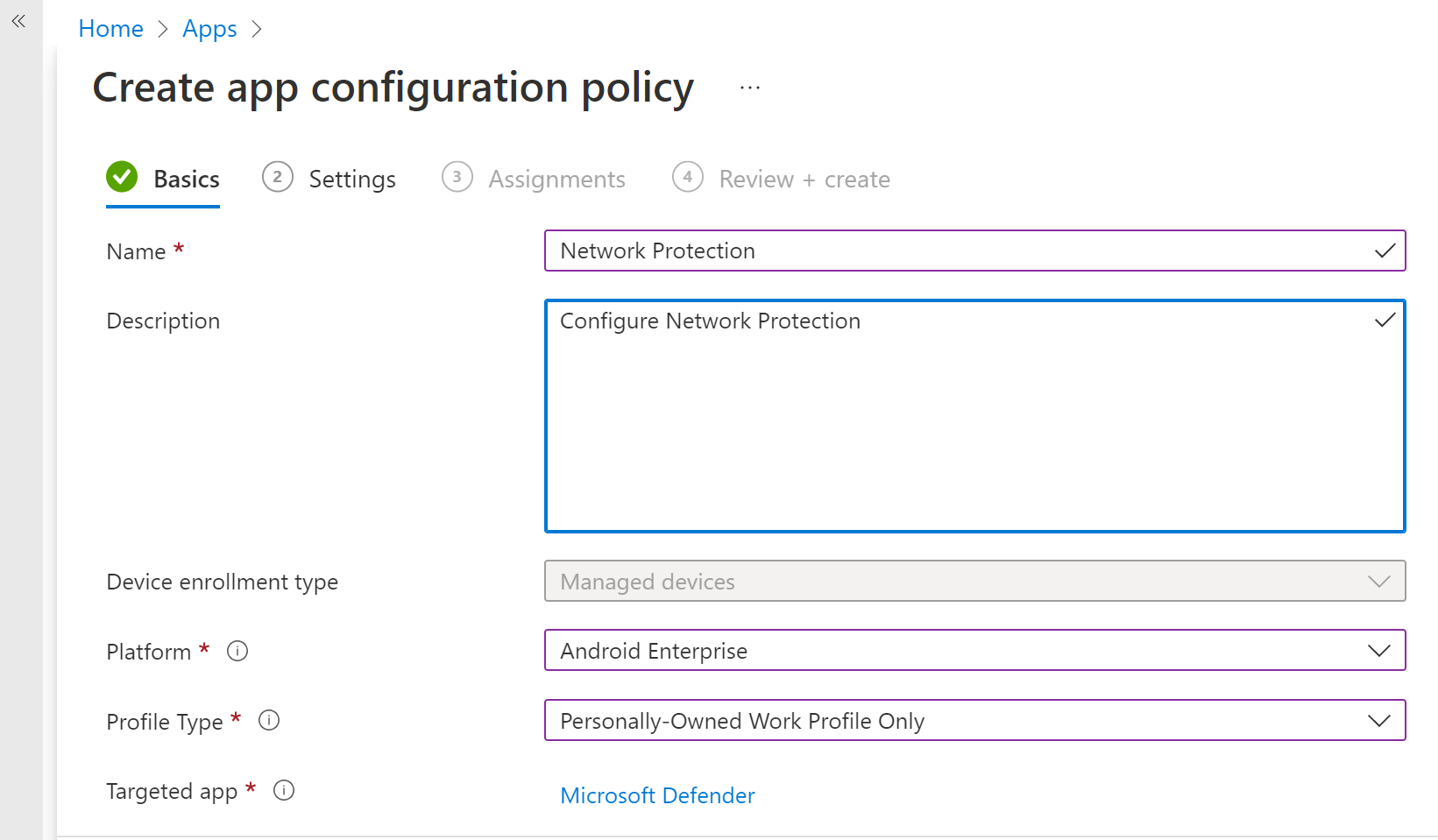

Geef een naam en beschrijving op om het beleid uniek te identificeren. Selecteer Android Enterprise als het platform en 'Alleen werkprofiel in persoonlijk eigendom' als profieltype en 'Microsoft Defender' als de doel-app.

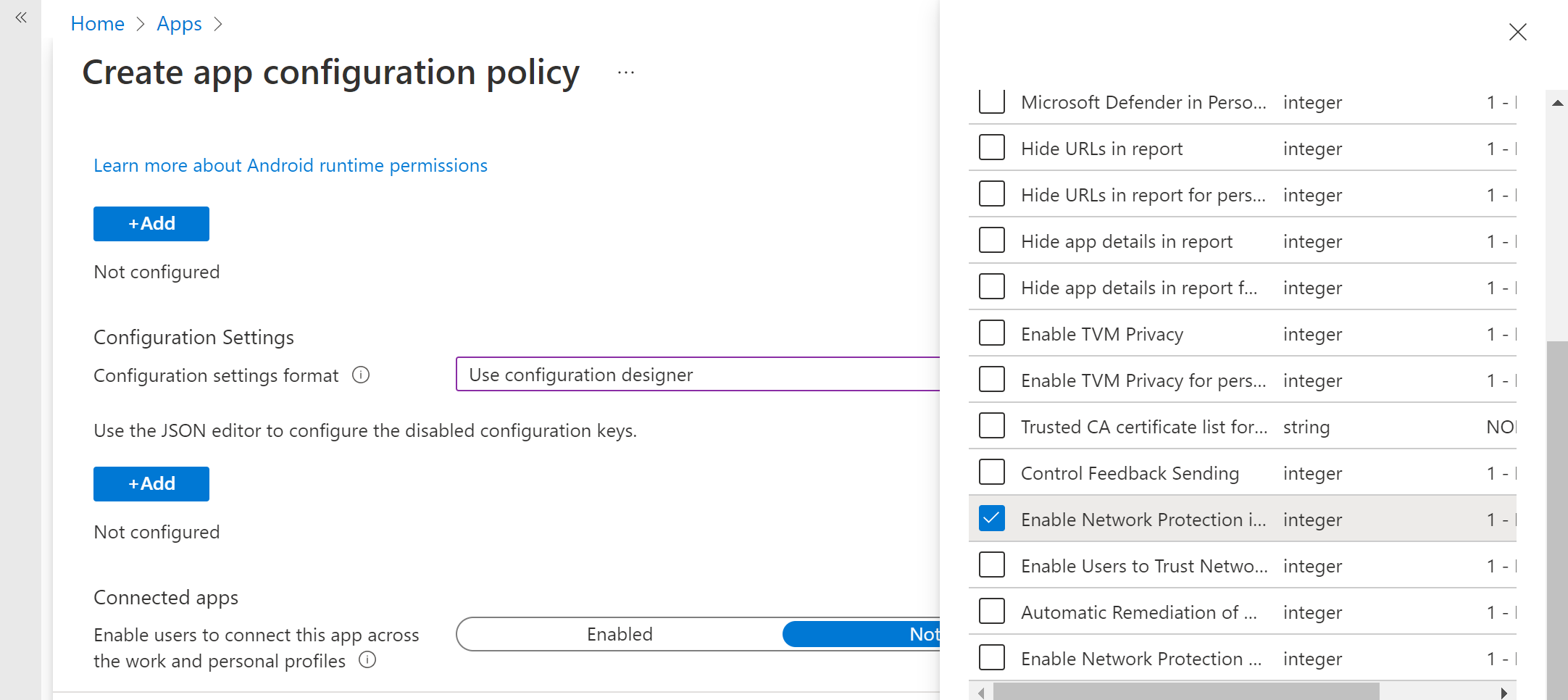

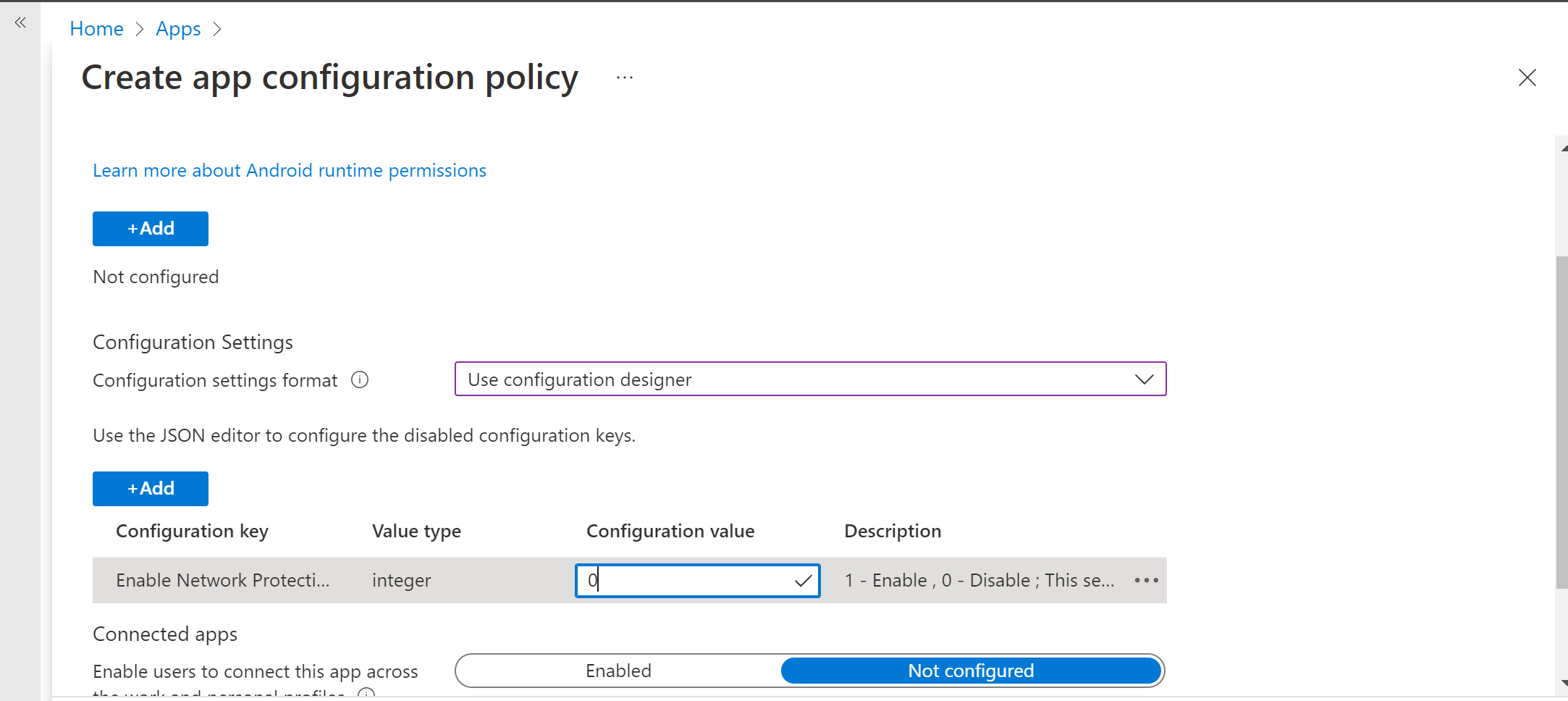

Selecteer op de pagina Instellingen de optie Configuratieontwerper gebruiken en voeg 'Netwerkbeveiliging inschakelen in Microsoft Defender' toe als sleutel en waarde als '1' om Netwerkbeveiliging in te schakelen. (Netwerkbeveiliging is standaard uitgeschakeld)

Als uw organisatie gebruikmaakt van privé-CA's, moet u expliciet vertrouwen instellen tussen Intune (MDM-oplossing) en gebruikersapparaten. Door een vertrouwensrelatie tot stand te brengen, voorkomt u dat Defender basis-CA's markeert als rogue-certificaten.

Als u een vertrouwensrelatie wilt instellen voor de basis-CA's, gebruikt u 'Lijst met vertrouwde CA-certificaten voor netwerkbeveiliging' als sleutel. Voeg in de waarde de door komma's gescheiden lijst met certificaatvingerafdrukken (SHA 1) toe.

Voorbeeld van de indeling voor vingerafdruk die moet worden toegevoegd:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Belangrijk

Certificaat SHA-1 Vingerafdruktekens moeten zijn met witruimte gescheiden of niet-gescheiden.

Deze indeling is ongeldig:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Alle andere scheidingstekens zijn ongeldig.

Voor andere configuraties met betrekking tot netwerkbeveiliging voegt u de volgende sleutels en de juiste bijbehorende waarde toe.

Configuratiesleutel Beschrijving Lijst met vertrouwde CA-certificaten voor netwerkbeveiliging Beveiligingsbeheerders beheren deze instelling om een vertrouwensrelatie tot stand te brengen voor basis-CA en zelfondertekende certificaten. Netwerkbeveiliging inschakelen in Microsoft Defender 1 - Inschakelen, 0- Uitschakelen (standaard). Deze instelling wordt gebruikt door de IT-beheerder om de netwerkbeveiligingsmogelijkheden in of uit te schakelen in de Defender-app. Netwerkbeveiligingsprivacy inschakelen 1 - Inschakelen (standaard), 0 - Uitschakelen. Beveiligingsbeheerders beheren deze instelling om privacy in of uit te schakelen in netwerkbeveiliging. Gebruikers in staat stellen netwerken en certificaten te vertrouwen 1 - Inschakelen, 0 - Uitschakelen (standaard). Beveiligingsbeheerders beheren deze instelling om de in-app-ervaring van de eindgebruiker in of uit te schakelen om onveilige en verdachte netwerken en schadelijke certificaten te vertrouwen en niet te vertrouwen. Automatisch herstel van netwerkbeveiligingswaarschuwingen 1 - Inschakelen (standaard), 0 - Uitschakelen. Beveiligingsbeheerders beheren deze instelling om de herstelwaarschuwingen in of uit te schakelen die worden verzonden wanneer een gebruiker herstelactiviteiten uitvoert, zoals het overschakelen naar een veiliger Wi-Fi toegangspunt of het verwijderen van verdachte certificaten die zijn gedetecteerd door Defender. Netwerkbeveiligingsdetectie voor open netwerken beheren 0 - Uitschakelen (standaard), 1 - Controlemodus, 2 - Inschakelen. Beveiligingsbeheerders beheren deze instelling om respectievelijk open netwerkdetectie uit te schakelen, te controleren of in te schakelen. In de auditmodus worden waarschuwingen alleen verzonden naar de ATP-portal zonder ervaring voor eindgebruikers. Voor gebruikerservaring stelt u de configuratie in op de modus Inschakelen. Netwerkbeveiligingsdetectie voor certificaten beheren 0 - Uitschakelen, 1 - Controlemodus (standaard), 2 - Inschakelen. Wanneer netwerkbeveiliging is ingeschakeld, is de controlemodus voor certificaatdetectie standaard ingeschakeld. In de auditmodus worden meldingswaarschuwingen verzonden naar SOC-beheerders, maar er worden geen meldingen van eindgebruikers weergegeven aan de gebruiker wanneer Defender een ongeldig certificaat detecteert. Beheerders kunnen deze detectie echter uitschakelen met 0 als waarde en volledige functiefunctionaliteit inschakelen door 2 in te stellen als de waarde. Wanneer de functie is ingeschakeld met de waarde 2, worden eindgebruikersmeldingen naar de gebruiker verzonden wanneer Defender een ongeldig certificaat detecteert en worden er ook waarschuwingen verzonden naar de SOC-Beheer. Voeg de vereiste groepen toe waarop het beleid moet worden toegepast. Controleer en maak het beleid.

Configuratiesleutel Beschrijving Netwerkbeveiliging inschakelen in Microsoft Defender 1: Inschakelen

0: Uitschakelen (standaard)

Deze instelling wordt gebruikt door de IT-beheerder om de netwerkbeveiligingsmogelijkheden in of uit te schakelen in de Defender-app.Netwerkbeveiligingsprivacy inschakelen 1: Inschakelen (standaard)

0: Uitschakelen

Beveiligingsbeheerders beheren deze instelling om privacy in of uit te schakelen in netwerkbeveiliging.Gebruikers in staat stellen netwerken en certificaten te vertrouwen 1

Inschakelen

0:Uitschakelen (standaard)

Deze instelling wordt gebruikt door IT-beheerders om de in-app-ervaring van de eindgebruiker in of uit te schakelen om de onveilige en verdachte netwerken en schadelijke certificaten te vertrouwen en niet te vertrouwen.Automatisch herstel van netwerkbeveiligingswaarschuwingen 1: Inschakelen (standaard)

0: Uitschakelen

Deze instelling wordt gebruikt door IT-beheerders om de herstelwaarschuwingen in of uit te schakelen die worden verzonden wanneer een gebruiker herstelactiviteiten uitvoert. De gebruiker schakelt bijvoorbeeld over naar een veiliger Wi-Fi toegangspunt of verwijdert verdachte certificaten die zijn gedetecteerd door Defender.Netwerkbeveiligingsdetectie voor open netwerken beheren 0: Uitschakelen (standaard)

1: Controlemodus

Beveiligingsbeheerders beheren deze instelling om open netwerkdetectie in of uit te schakelen.Netwerkbeveiligingsdetectie voor certificaten beheren 0: Uitschakelen

1: Controlemodus (standaard)

2: Inschakelen

Wanneer netwerkbeveiliging is ingeschakeld, is de controlemodus voor certificaatdetectie standaard ingeschakeld. In de controlemodus worden meldingswaarschuwingen verzonden naar SOC-beheerders, maar er worden geen meldingen van eindgebruikers weergegeven wanneer Defender een ongeldig certificaat detecteert. Beheerders kunnen deze detectie uitschakelen met de waarde 0 of volledige functionaliteit inschakelen door de waarde 2 in te stellen. Wanneer de waarde 2 is, worden meldingen van eindgebruikers verzonden naar gebruikers en worden er waarschuwingen verzonden naar SOC-beheerders wanneer Defender een ongeldig certificaat detecteert.Voeg de vereiste groepen toe waarop het beleid moet worden toegepast. Controleer en maak het beleid.

Opmerking

Gebruikers moeten locatiemachtiging inschakelen (dit is een optionele machtiging); Hierdoor kan Defender voor Eindpunt hun netwerken scannen en deze waarschuwen wanneer er wifi-gerelateerde bedreigingen zijn. Als de locatiemachtiging wordt geweigerd door de gebruiker, kan Defender voor Eindpunt alleen beperkte bescherming bieden tegen netwerkbedreigingen en worden de gebruikers alleen beschermd tegen rogue-certificaten.

Onboarding met laag aanraakscherm configureren

Beheerders kunnen Microsoft Defender voor Eindpunt configureren in de onboardingmodus met weinig aanraakfunctionaliteit. In dit scenario maken beheerders een implementatieprofiel en hoeft de gebruiker alleen maar een beperkte set machtigingen op te geven om de onboarding te voltooien.

Onboarding met android met weinig aanraakscherm is standaard uitgeschakeld. Beheerders kunnen dit inschakelen via app-configuratiebeleidsregels op Intune door de volgende stappen uit te voeren:

Push de Defender-app naar de doelgroep door deze stappen uit te voeren.

Push een VPN-profiel naar het apparaat van de gebruiker door de instructies hier te volgen.

Selecteer beheerde apparaten in App-toepassingsconfiguratiebeleid > .

Geef een naam op om het beleid uniek te identificeren. Selecteer Android Enterprise als platform, het vereiste profieltype en 'Microsoft Defender: Antivirus' als de doel-app. Klik op Volgende.

Runtime-machtigingen toevoegen. Selecteer Locatietoegang (fijn)(Deze machtiging wordt niet ondersteund voor Android 13 en hoger), POST_NOTIFICATIONS en wijzig de machtigingsstatus in Automatisch verlenen.

Selecteer onder configuratie-instellingen de optie Configuration Designer gebruiken en klik op Toevoegen.

Selecteer Onboarding met weinig aanraakfunctionaliteit en UPN voor gebruikers. Wijzig voor UPN van gebruiker het waardetype in 'Variabele' en configuratiewaarde in 'User Principal Name' in de vervolgkeuzelijst Laag aanraak onboarding inschakelen door de configuratiewaarde te wijzigen in 1.

Wijs het beleid toe aan de doelgroep.

Controleer en maak het beleid.

Privacybesturingselementen

De volgende privacybesturingselementen zijn beschikbaar voor het configureren van de gegevens die door Defender voor Eindpunt worden verzonden vanaf Android-apparaten:

| Bedreigingsrapport | Details |

|---|---|

| Malwarerapport | Beheerders kunnen privacybeheer instellen voor malwarerapport. Als privacy is ingeschakeld, verzendt Defender voor Eindpunt de naam van de malware-app en andere app-details niet als onderdeel van het malwarewaarschuwingsrapport. |

| Phish-rapport | Beheerders kunnen privacybeheer instellen voor phishingrapporten. Als privacy is ingeschakeld, verzendt Defender voor Eindpunt de domeinnaam en details van de onveilige website niet als onderdeel van het phishingwaarschuwingsrapport. |

| Evaluatie van beveiligingsproblemen van apps | Standaard wordt alleen informatie over apps die in het werkprofiel zijn geïnstalleerd, verzonden voor evaluatie van beveiligingsproblemen. Beheerders kunnen privacy uitschakelen om persoonlijke apps op te nemen |

| Netwerkbeveiliging (preview) | Beheerders kunnen privacy in netwerkbeveiliging in- of uitschakelen. Als dit is ingeschakeld, verzendt Defender geen netwerkgegevens. |

Privacywaarschuwingsrapport configureren

Beheerders kunnen nu privacybeheer inschakelen voor het phishingrapport, het malwarerapport en het netwerkrapport dat is verzonden door Microsoft Defender voor Eindpunt op Android. Deze configuratie zorgt ervoor dat respectievelijk de domeinnaam, app-details en netwerkgegevens niet worden verzonden als onderdeel van de waarschuwing wanneer een bijbehorende bedreiging wordt gedetecteerd.

Beheer Privacy Controls (MDM) Gebruik de volgende stappen om privacy in te schakelen.

Ga in Microsoft Intune beheercentrum naar App-configuratiebeleid > voor apps > Beheerde apparaten toevoegen>.

Geef het beleid een naam, Platform > Android Enterprise, selecteer het profieltype.

Selecteer Microsoft Defender voor Eindpunt als de doel-app.

Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en selecteer vervolgens Toevoegen.

Selecteer de vereiste privacy-instelling -

- URL's in rapport verbergen

- URL's in rapport verbergen voor persoonlijk profiel

- App-details verbergen in rapport

- App-details verbergen in rapport voor persoonlijk profiel

- Netwerkbeveiligingsprivacy inschakelen

Als u privacy wilt inschakelen, voert u een geheel getal in als 1 en wijst u dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld op 0 voor MDE in werkprofiel en 1 voor MDE op persoonlijk profiel.

Controleer en wijs dit profiel toe aan doelapparaten/gebruikers.

Privacybesturingselementen voor eindgebruikers

Deze besturingselementen helpen de eindgebruiker bij het configureren van de informatie die wordt gedeeld met de organisatie.

- Voor Android Enterprise-werkprofiel zijn besturingselementen voor eindgebruikers niet zichtbaar. Beheerders beheren deze instellingen.

- Voor een persoonlijk Android Enterprise-profiel wordt het besturingselement weergegeven onder Instellingen> Privacy.

- Gebruikers zien een wisselknop voor onveilige site-informatie, schadelijke toepassingen en netwerkbeveiliging.

Deze wisselknoppen zijn alleen zichtbaar als deze zijn ingeschakeld door de beheerder. Gebruikers kunnen bepalen of ze de informatie naar hun organisatie willen verzenden of niet.

Het in- of uitschakelen van de bovenstaande privacybesturingselementen heeft geen invloed op de apparaatnalevingscontrole of voorwaardelijke toegang.

Evaluatie van beveiligingsproblemen van apps voor BYOD-apparaten configureren

Vanaf versie 1.0.3425.0303 van Microsoft Defender voor Eindpunt op Android kunt u evaluaties van beveiligingsproblemen uitvoeren van het besturingssysteem en de apps die zijn geïnstalleerd op de onboarded mobiele apparaten.

Opmerking

Evaluatie van beveiligingsproblemen maakt deel uit van Microsoft Defender Vulnerability Management in Microsoft Defender voor Eindpunt.

Opmerkingen over privacy met betrekking tot apps van persoonlijke apparaten (BYOD):

- Voor Android Enterprise met een werkprofiel worden alleen apps ondersteund die op het werkprofiel zijn geïnstalleerd.

- Voor andere BYOD-modi is evaluatie van beveiligingsproblemen van apps standaard niet ingeschakeld. Wanneer het apparaat zich echter in de beheerdersmodus bevindt, kunnen beheerders deze functie expliciet inschakelen via Microsoft Intune om de lijst met apps op te halen die op het apparaat zijn geïnstalleerd. Zie de details hieronder voor meer informatie.

Privacy configureren voor apparaatbeheermodus

Gebruik de volgende stappen om evaluatie van beveiligingsproblemen van apps vanaf apparaten in apparaatbeheermodus in te schakelen voor doelgebruikers.

Opmerking

Dit is standaard uitgeschakeld voor apparaten die zijn ingeschreven met de apparaatbeheermodus.

Ga in Microsoft Intune beheercentrum naar Apparaten>Configuratieprofielen>Creatie profiel en voer de volgende instellingen in:

- Platform: Android-apparaatbeheerder selecteren

- Profiel: selecteer Aangepast en selecteer Creatie.

Geef in de sectie Basisbeginselen een naam en beschrijving van het profiel op.

Selecteer in configuratie-instellingenOMA-URI-instelling toevoegen:

- Naam: voer een unieke naam en beschrijving in voor deze OMA-URI-instelling, zodat u deze later gemakkelijk kunt vinden.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Gegevenstype: selecteer Geheel getal in de vervolgkeuzelijst.

- Waarde: voer 0 in om de privacyinstelling uit te schakelen (standaard is de waarde 1)

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Privacy configureren voor Android Enterprise-werkprofiel

Defender voor Eindpunt ondersteunt evaluatie van beveiligingsproblemen van apps in het werkprofiel. Als u deze functie echter wilt uitschakelen voor doelgebruikers, kunt u de volgende stappen uitvoeren:

- Ga in Microsoft Intune beheercentrum naarApp-configuratiebeleid voorapps> \>Beheerde apparatentoevoegen>.

- Geef het beleid een naam; Platform > Android Enterprise; selecteer het profieltype.

- Selecteer Microsoft Defender voor Eindpunt als de doel-app.

- Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en voeg DefenderTVMPrivacyMode toe als sleutel en waardetype als Geheel getal

- Als u de kwetsbaarheid van apps in het werkprofiel wilt uitschakelen, voert u de waarde in als

1en wijst u dit beleid toe aan gebruikers. Deze waarde is standaard ingesteld op0. - Voor gebruikers waarvan de sleutel is ingesteld als

0, verzendt Defender voor Eindpunt de lijst met apps van het werkprofiel naar de back-endservice voor evaluatie van beveiligingsproblemen.

- Als u de kwetsbaarheid van apps in het werkprofiel wilt uitschakelen, voert u de waarde in als

- Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Het in- of uitschakelen van de bovenstaande privacybesturingselementen heeft geen invloed op de nalevingscontrole van het apparaat of de voorwaardelijke toegang.

Privacy configureren voor phishingwaarschuwingsrapport

Privacybeheer voor phish-rapporten kan worden gebruikt om het verzamelen van domeinnaam- of websitegegevens in het phishing-bedreigingsrapport uit te schakelen. Deze instelling biedt organisaties de flexibiliteit om te kiezen of ze de domeinnaam willen verzamelen wanneer een schadelijke of phish-website wordt gedetecteerd en geblokkeerd door Defender for Endpoint.

Privacy configureren voor phishingwaarschuwingsrapport op ingeschreven apparaten met Android-apparaatbeheerder:

Gebruik de volgende stappen om deze in te schakelen voor doelgebruikers:

Ga in Microsoft Intune beheercentrum naar Apparaten>Configuratieprofielen>Creatie profiel en voer de volgende instellingen in:

- Platform: selecteer Android-apparaatbeheerder.

- Profiel: selecteer Aangepast en selecteer Creatie.

Geef in de sectie Basisbeginselen een naam en beschrijving van het profiel op.

Selecteer in configuratie-instellingenOMA-URI-instelling toevoegen:

- Naam: voer een unieke naam en beschrijving in voor deze OMA-URI-instelling, zodat u deze later gemakkelijk kunt vinden.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Gegevenstype: selecteer Geheel getal in de vervolgkeuzelijst.

- Waarde: voer 1 in om de privacyinstelling in te schakelen. De standaardwaarde is 0.

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Het gebruik van dit privacybeheer heeft geen invloed op de apparaatnalevingscontrole of voorwaardelijke toegang.

Privacy configureren voor phishingwaarschuwingsrapport op Android Enterprise-werkprofiel

Gebruik de volgende stappen om privacy in te schakelen voor doelgebruikers in het werkprofiel:

- Ga in Microsoft Intune beheercentrum naarApp-configuratiebeleid>Voorapps>Beheerde apparaten toevoegen>.

- Geef het beleid een naam, Platform > Android Enterprise, selecteer het profieltype.

- Selecteer Microsoft Defender voor Eindpunt als de doel-app.

- Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en voeg DefenderExcludeURLInReport toe als sleutel en waardetype als Geheel getal.

- Voer 1 in om privacy in te schakelen. De standaardwaarde is 0.

- Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Het in- of uitschakelen van de bovenstaande privacybesturingselementen heeft geen invloed op de nalevingscontrole van het apparaat of de voorwaardelijke toegang.

Privacy configureren voor malware-bedreigingsrapport

Privacybeheer voor malware-bedreigingsrapport kan worden gebruikt om het verzamelen van app-details (naam en pakketinformatie) uit het bedreigingsrapport voor malware uit te schakelen. Deze instelling biedt organisaties de flexibiliteit om te kiezen of ze de app-naam willen verzamelen wanneer een schadelijke app wordt gedetecteerd.

Privacy configureren voor malwarewaarschuwingsrapport op geregistreerde apparaten met Android-apparaatbeheerder:

Gebruik de volgende stappen om deze in te schakelen voor doelgebruikers:

Ga in Microsoft Intune beheercentrum naar Apparaten>Configuratieprofielen>Creatie profiel en voer de volgende instellingen in:

- Platform: selecteer Android-apparaatbeheerder.

- Profiel: selecteer Aangepast en selecteer Creatie.

Geef in de sectie Basisbeginselen een naam en beschrijving van het profiel op.

Selecteer in configuratie-instellingenOMA-URI-instelling toevoegen:

- Naam: voer een unieke naam en beschrijving in voor deze OMA-URI-instelling, zodat u deze later gemakkelijk kunt vinden.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Gegevenstype: selecteer Geheel getal in de vervolgkeuzelijst.

- Waarde: voer 1 in om de privacyinstelling in te schakelen. De standaardwaarde is 0.

Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Het gebruik van dit privacybeheer heeft geen invloed op de apparaatnalevingscontrole of voorwaardelijke toegang. Apparaten met een schadelijke app hebben bijvoorbeeld altijd een risiconiveau van 'Gemiddeld'.

Privacy configureren voor malwarewaarschuwingsrapport voor Android Enterprise-werkprofiel

Gebruik de volgende stappen om privacy in te schakelen voor doelgebruikers in het werkprofiel:

- Ga in Microsoft Intune beheercentrum naarApp-configuratiebeleid>Voorapps>Beheerde apparaten toevoegen>.

- Geef het beleid een naam, Platform > Android Enterprise, selecteer het profieltype.

- Selecteer Microsoft Defender voor Eindpunt als de doel-app.

- Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en voeg DefenderExcludeAppInReport toe als het sleutel- en waardetype als Geheel getal

- Voer 1 in om privacy in te schakelen. De standaardwaarde is 0.

- Selecteer Volgende en wijs dit profiel toe aan doelapparaten/gebruikers.

Het gebruik van dit privacybeheer heeft geen invloed op de apparaatnalevingscontrole of voorwaardelijke toegang. Apparaten met een schadelijke app hebben bijvoorbeeld altijd een risiconiveau van 'Gemiddeld'.

Afmelden uitschakelen

Defender voor Eindpunt ondersteunt implementatie zonder de afmeldingsknop in de app om te voorkomen dat gebruikers zich afmelden bij de Defender-app. Dit is belangrijk om te voorkomen dat gebruikers met het apparaat knoeien. Gebruik de volgende stappen om afmelden uitschakelen te configureren:

- Ga in Microsoft Intune beheercentrum naarApp-configuratiebeleid> voor apps>Beheerde apparatentoevoegen>.

- Geef het beleid een naam, selecteer Platform > Android Enterprise en selecteer het profieltype.

- Selecteer Microsoft Defender voor Eindpunt als de doel-app.

- Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en voeg Afmelden uitschakelen toe als sleutel en Geheel getal als waardetype.

- Standaard is Afmelden uitschakelen = 1 voor Android Enterprise-werkprofielen in persoonlijk eigendom, volledig beheerde profielen in persoonlijk eigendom van het bedrijf en 0 voor de modus Apparaatbeheerder.

- Beheerders moeten Afmelden uitschakelen = 0 instellen om de afmeldingsknop in de app in te schakelen. Gebruikers kunnen de afmeldingsknop zien zodra het beleid is gepusht.

- Selecteer Volgende en wijs dit profiel toe aan doelapparaten en gebruikers.

Belangrijk

Deze functie bevindt zich in openbare preview. De volgende informatie heeft betrekking op vooraf uitgebrachte producten die aanzienlijk kunnen worden gewijzigd voordat het commercieel wordt uitgebracht. Microsoft geeft geen garantie, uitdrukkelijk of impliciet, met betrekking tot de informatie die hier wordt beschreven.

Apparaatlabels

Defender voor Eindpunt op Android maakt het bulksgewijs taggen van de mobiele apparaten mogelijk tijdens de onboarding door de beheerders toe te staan tags in te stellen via Intune. Beheer kunt de apparaattags configureren via Intune via configuratiebeleid en deze pushen naar de apparaten van de gebruiker. Zodra de gebruiker Defender heeft geïnstalleerd en geactiveerd, geeft de client-app de apparaattags door aan de beveiligingsportal. De apparaattags worden weergegeven op de apparaten in de Apparaatinventaris.

Gebruik de volgende stappen om de apparaattags te configureren:

Ga in Microsoft Intune beheercentrum naarApp-configuratiebeleid> voor apps>Beheerde apparatentoevoegen>.

Geef het beleid een naam, selecteer Platform > Android Enterprise en selecteer het profieltype.

Selecteer Microsoft Defender voor Eindpunt als de doel-app.

Selecteer op de pagina Instellingen de optie Configuration Designer gebruiken en voeg DefenderDeviceTag toe als sleutel en waardetype als Tekenreeks.

- Beheer kunt een nieuwe tag toewijzen door de sleutel DefenderDeviceTag toe te voegen en een waarde in te stellen voor apparaattag.

- Beheer kunt een bestaande tag bewerken door de waarde van de sleutel DefenderDeviceTag te wijzigen.

- Beheer kunt een bestaande tag verwijderen door de sleutel DefenderDeviceTag te verwijderen.

Klik op Volgende en wijs dit beleid toe aan doelapparaten en gebruikers.

Opmerking

De Defender-app moet worden geopend om tags te synchroniseren met Intune en door te geven aan de beveiligingsportal. Het kan tot 18 uur duren voordat tags worden weergegeven in de portal.

Verwante artikelen

- Overzicht van Microsoft Defender voor Eindpunt op Android

- Microsoft Defender voor Eindpunt op Android implementeren via Microsoft Intune

Tip

Wil je meer weten? Engage met de Microsoft Security-community in onze Tech Community: Microsoft Defender voor Eindpunt Tech Community.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor