Eenmalige aanmelding op basis van Kerberos configureren van Power BI-service naar on-premises gegevensbronnen

Door eenmalige aanmelding in te schakelen, kunnen Power BI-rapporten en -dashboards eenvoudig gegevens vernieuwen vanuit on-premises bronnen en tegelijkertijd machtigingen op gebruikersniveau respecteren die zijn geconfigureerd voor deze bronnen. Gebruik beperkte Kerberos-delegering om naadloze SSO-connectiviteit mogelijk te maken.

In dit artikel worden de stappen beschreven die u moet uitvoeren om eenmalige aanmelding op basis van Kerberos te configureren van Power BI-service naar on-premises gegevensbronnen.

Vereisten

Er moeten verschillende items worden geconfigureerd om beperkte Kerberos-delegering goed te laten werken, inclusief instellingen voor *Service Principal Names (SPN) en delegering voor serviceaccounts.

Notitie

Het gebruik van DNS-aliassen met eenmalige aanmelding wordt niet ondersteund.

Configuratieoverzicht

De stappen die nodig zijn voor het configureren van eenmalige aanmelding bij de gateway, worden hieronder beschreven.

Voer alle stappen in sectie 1 uit: Basisconfiguratie.

Afhankelijk van uw Active Directory-omgeving en de gebruikte gegevensbronnen, moet u mogelijk een of alle configuratie voltooien die wordt beschreven in sectie 2: Omgevingsspecifieke configuratie.

Mogelijke scenario's waarvoor mogelijk aanvullende configuratie is vereist, worden hieronder vermeld:

Scenario Ga naar Uw Active Directory-omgeving is beveiligd. Gatewayserviceaccount toevoegen aan Windows-autorisatie en -toegangsgroep Het gatewayserviceaccount en de gebruikersaccounts die door de gateway worden geïmiteerd, bevinden zich in afzonderlijke domeinen of forests. Gatewayserviceaccount toevoegen aan Windows-autorisatie en -toegangsgroep U hebt geen Microsoft Entra-Verbinding maken met synchronisatie van gebruikersaccounts geconfigureerd en de UPN die wordt gebruikt in Power BI voor gebruikers komt niet overeen met de UPN in uw lokale Active Directory-omgeving. Configuratieparameters voor gebruikerstoewijzing instellen op de gatewaycomputer U wilt een SAP HANA-gegevensbron met eenmalige aanmelding gebruiken. Specifieke configuratiestappen voor gegevensbronnen voltooien U wilt een SAP BW-gegevensbron gebruiken met eenmalige aanmelding. Specifieke configuratiestappen voor gegevensbronnen voltooien U wilt een Teradata-gegevensbron met eenmalige aanmelding gebruiken. Specifieke configuratiestappen voor gegevensbronnen voltooien Valideer uw configuratie zoals beschreven in sectie 3: Valideer de configuratie om ervoor te zorgen dat eenmalige aanmelding correct is ingesteld.

Sectie 1: Basisconfiguratie

Stap 1: De on-premises gegevensgateway van Microsoft installeren en configureren

De on-premises gegevensgateway ondersteunt een in-place upgrade en het overnemen van instellingen van bestaande gateways.

Stap 2: domeinbeheerdersrechten verkrijgen voor het configureren van SPN's (SetSPN) en instellingen voor beperkte Kerberos-delegering

Als u SPN's en Kerberos-delegeringsinstellingen wilt configureren, moet een domeinbeheerder voorkomen dat rechten worden verleend aan iemand die geen domeinbeheerdersrechten heeft. In de volgende sectie behandelen we de aanbevolen configuratiestappen in meer detail.

Stap 3: Het gatewayserviceaccount configureren

Optie A hieronder is de vereiste configuratie, tenzij u zowel Microsoft Entra Verbinding maken geconfigureerd als gebruikersaccounts hebt gesynchroniseerd. In dat geval wordt optie B aanbevolen.

Optie A: Voer de Windows-gatewayservice uit als een domeinaccount met SPN

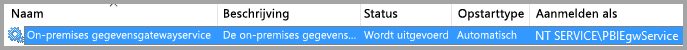

In een standaardinstallatie wordt de gateway uitgevoerd als het lokale serviceaccount van de machine, NT Service\PBIEgwService.

Als u beperkte Kerberos-delegering wilt inschakelen, moet de gateway worden uitgevoerd als een domeinaccount, tenzij uw Microsoft Entra-exemplaar al is gesynchroniseerd met uw lokale Active Directory-exemplaar (met behulp van Microsoft Entra DirSync/Verbinding maken). Als u wilt overschakelen naar een domeinaccount, wijzigt u het gatewayserviceaccount.

Een SPN configureren voor het gatewayserviceaccount

Bepaal eerst of er al een SPN is gemaakt voor het domeinaccount dat wordt gebruikt als gatewayserviceaccount:

Start als domeinbeheerder de module Active Directory Microsoft Management Console (MMC).

Klik in het linkerdeelvenster met de rechtermuisknop op de domeinnaam, selecteer Zoeken en voer de accountnaam van het gatewayserviceaccount in.

Klik in het zoekresultaat met de rechtermuisknop op het gatewayserviceaccount en selecteer Eigenschappen.

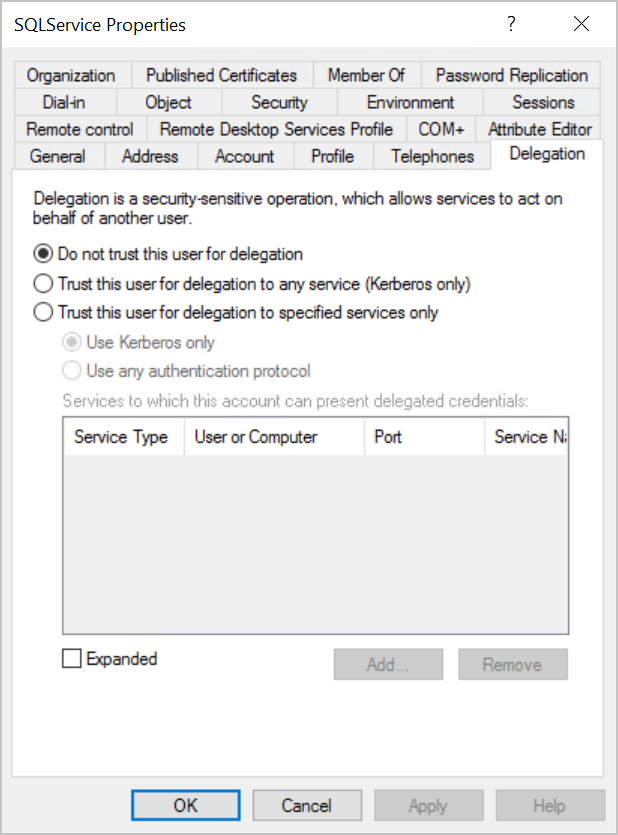

Als het tabblad Delegatie zichtbaar is in het dialoogvenster Eigenschappen , is er al een SPN gemaakt en kunt u doorgaan naar Beperkte Kerberos-delegering configureren.

Als het dialoogvenster Eigenschappen geen tabblad Delegatie bevat, kunt u handmatig een SPN voor het account maken om dit in te schakelen. Gebruik het hulpprogramma setspn dat bij Windows wordt geleverd (u hebt domeinbeheerdersrechten nodig om de SPN te maken).

Stel dat het gatewayserviceaccount Contoso\GatewaySvc is en dat de gatewayservice wordt uitgevoerd op de computer met de naam MyGatewayMachine. Voer de volgende opdracht uit om de SPN voor het gatewayserviceaccount in te stellen:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcU kunt de SPN ook instellen met behulp van de mmc-module Active Directory.

Optie B: Computer configureren voor Microsoft Entra Verbinding maken

Als Microsoft Entra Verbinding maken is geconfigureerd en gebruikersaccounts worden gesynchroniseerd, hoeft de gatewayservice tijdens runtime geen lokale Microsoft Entra-zoekopdrachten uit te voeren. In plaats daarvan kunt u de lokale service-SID voor de gatewayservice gebruiken om alle vereiste configuraties in Microsoft Entra-id te voltooien. De configuratiestappen voor beperkte Kerberos-delegering die in dit artikel worden beschreven, zijn hetzelfde als de configuratiestappen die vereist zijn in de Context van Microsoft Entra. Ze worden toegepast op het computerobject van de gateway (zoals aangegeven door de lokale service-SID) in Microsoft Entra-id in plaats van het domeinaccount. De lokale service-SID voor NT SERVICE/PBIEgwService is als volgt:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Als u de SPN voor deze SID wilt maken op de Power BI Gateway-computer, moet u de volgende opdracht uitvoeren vanaf een beheeropdrachtprompt (vervang door <COMPUTERNAME> de naam van de Power BI Gateway-computer):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Notitie

Afhankelijk van uw lokale beveiligingsinstellingen moet u mogelijk het gatewayserviceaccount, NT SERVICE\PBIEgwService, toevoegen aan de lokale groep Beheer istrators op de gatewaycomputer en vervolgens de gatewayservice opnieuw opstarten in de gateway-app. Deze optie wordt niet ondersteund voor scenario's met meerdere gateways, omdat Active Directory unieke SPN's afdwingt in een heel forest. Voor deze scenario's gebruikt u in plaats daarvan optie A .

Stap 4: Beperkte Kerberos-delegering configureren

U kunt delegeringsinstellingen configureren voor standaard beperkte Kerberos-delegering of beperkte Kerberos-delegering op basis van resources. Zie het overzicht van beperkte Kerberos-delegering voor meer informatie over de verschillen tussen de twee methoden voor delegering.

De volgende serviceaccounts zijn vereist:

- Gatewayserviceaccount: servicegebruiker die de gateway in Active Directory vertegenwoordigt, met een SPN die is geconfigureerd in stap 3.

- Serviceaccount voor gegevensbron: servicegebruiker die de gegevensbron in Active Directory vertegenwoordigt, met een SPN die is toegewezen aan de gegevensbron.

Notitie

De gateway- en gegevensbronserviceaccounts moeten afzonderlijk zijn. Hetzelfde serviceaccount kan niet worden gebruikt om zowel de gateway als de gegevensbron weer te geven.

Afhankelijk van de methode die u wilt gebruiken, gaat u verder met een van de volgende secties. Voltooi beide secties niet:

- Optie A: Beperkte Kerberos-standaarddelegering. Dit is de standaardaan aanbeveling voor de meeste omgevingen.

- Optie B: Beperkte Kerberos-delegatie op basis van resources. Dit is vereist als uw gegevensbron deel uitmaakt van een ander domein dan uw gateway.

Optie A: Beperkte Kerberos-standaarddelegering

We stellen nu de delegatie-instellingen voor het gatewayserviceaccount in. Er zijn meerdere hulpprogramma's die u kunt gebruiken om deze stappen uit te voeren. Hier gebruiken we de mmc-module Active Directory om informatie in de map te beheren en te publiceren. Deze is standaard beschikbaar op domeincontrollers; op andere computers kunt u deze inschakelen via de configuratie van Windows-functies.

We moeten beperkte Kerberos-delegering configureren met protocolovergang. Met beperkte delegering moet u expliciet zijn over welke services u de gateway toestaat gedelegeerde referenties te presenteren. Zo accepteert alleen SQL Server of uw SAP HANA-server delegatieaanroepen van het gatewayserviceaccount.

In deze sectie wordt ervan uitgegaan dat u al SPN's hebt geconfigureerd voor uw onderliggende gegevensbronnen (zoals SQL Server, SAP HANA, SAP BW, Teradata of Spark). Raadpleeg de technische documentatie voor de respectieve databaseserver en zie de sectie Waarvoor uw app is vereist? in het blogbericht Mijn Kerberos-controlelijst voor meer informatie over het configureren van deze SPN's voor de gegevensbronserver.

In de volgende stappen gaan we uit van een on-premises omgeving met twee computers in hetzelfde domein: een gatewaycomputer en een databaseserver met SQL Server die al is geconfigureerd voor eenmalige aanmelding op basis van Kerberos. De stappen kunnen worden toegepast voor een van de andere ondersteunde gegevensbronnen, zolang de gegevensbron al is geconfigureerd voor eenmalige aanmelding op basis van Kerberos. In dit voorbeeld gebruiken we de volgende instellingen:

- Active Directory-domein (Netbios): Contoso

- Naam van gatewaycomputer: MyGatewayMachine

- Gatewayserviceaccount: Contoso\GatewaySvc

- Naam van sql Server-gegevensbronmachine: TestSQLServer

- SQL Server-serviceaccount voor gegevensbron: Contoso\SQLService

U kunt als volgt de delegatie-instellingen configureren:

Open met domeinbeheerdersrechten de Active Directory MMC-module.

Klik met de rechtermuisknop op het gatewayserviceaccount (Contoso\GatewaySvc) en selecteer Eigenschappen.

Selecteer het tabblad Delegatie .

Selecteer Deze computer vertrouwen voor delegering naar opgegeven services alleen>gebruik van een verificatieprotocol.

Selecteer Toevoegen onder Services waaraan dit account gedelegeerde referenties kan presenteren.

Selecteer Gebruikers of computers in het nieuwe dialoogvenster.

Voer het serviceaccount voor de gegevensbron in en selecteer VERVOLGENS OK.

Een SQL Server-gegevensbron kan bijvoorbeeld een serviceaccount hebben zoals Contoso\SQLService. Er moet al een geschikte SPN voor de gegevensbron zijn ingesteld voor dit account.

Selecteer de SPN die u voor de databaseserver hebt gemaakt.

In ons voorbeeld begint de SPN met MSSQLSvc. Als u zowel de FQDN als de NetBIOS SPN voor uw databaseservice hebt toegevoegd, selecteert u beide. Mogelijk ziet u er maar één.

Selecteer OK.

U ziet nu de SPN in de lijst met services waaraan het gatewayserviceaccount gedelegeerde referenties kan presenteren.

Als u door wilt gaan met het installatieproces, gaat u verder met het verlenen van lokale beleidsrechten voor het gatewayserviceaccount op de gatewaycomputer.

Optie B: Beperkte Kerberos-delegering op basis van resources

U gebruikt beperkte Kerberos-delegering op basis van resources om connectiviteit met eenmalige aanmelding in te schakelen voor Windows Server 2012 en latere versies. Met dit type delegatie kunnen front-end- en back-endservices zich in verschillende domeinen bevinden. Dit werkt alleen als het back-endservicedomein het front-endservicedomein vertrouwt.

In de volgende stappen wordt uitgegaan van een on-premises omgeving met twee computers in verschillende domeinen: een gatewaycomputer en een databaseserver met SQL Server die al is geconfigureerd voor eenmalige aanmelding op basis van Kerberos. Deze stappen kunnen worden toegepast voor een van de andere ondersteunde gegevensbronnen, zolang de gegevensbron al is geconfigureerd voor eenmalige aanmelding op basis van Kerberos. In dit voorbeeld gebruiken we de volgende instellingen:

- Active Directory-front-enddomein (Netbios): ContosoFrontEnd

- Active Directory-back-enddomein (Netbios): ContosoBackEnd

- Naam van gatewaycomputer: MyGatewayMachine

- Gatewayserviceaccount: ContosoFrontEnd\GatewaySvc

- Naam van sql Server-gegevensbronmachine: TestSQLServer

- SQL Server-serviceaccount voor gegevensbron: ContosoBackEnd\SQLService

Voer de volgende configuratiestappen uit:

Gebruik de mmc-module Active Directory op de domeincontroller voor het domein ContosoFrontEnd en controleer of er geen delegatie-instellingen zijn toegepast voor het gatewayserviceaccount.

Gebruik Active Directory op de domeincontroller voor het domein ContosoBackEnd en controleer of er geen delegatie-instellingen zijn toegepast voor het back-endserviceaccount.

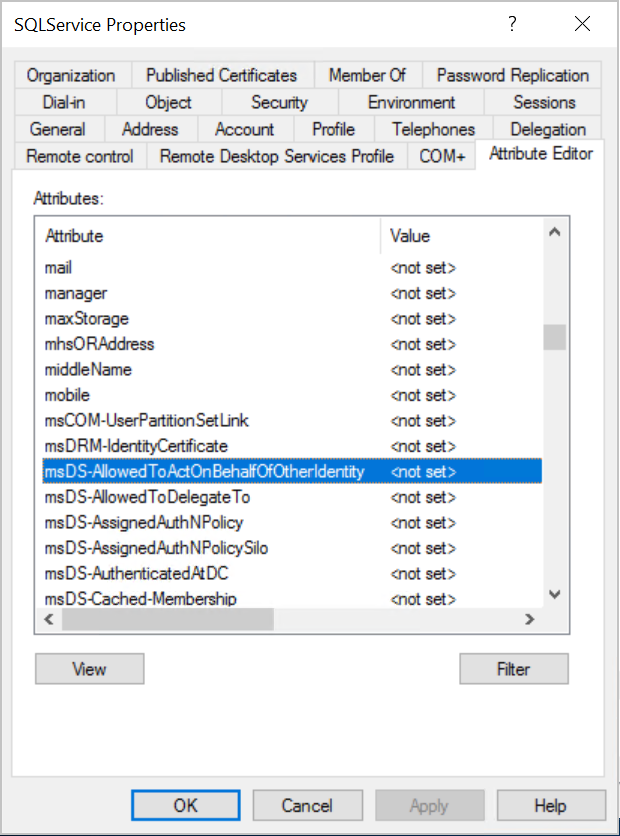

Controleer op het tabblad Kenmerkeditor van de accounteigenschappen of het kenmerk msDS-AllowedToActOnBehalfOfOtherIdentity niet is ingesteld.

Maak in Active Directory een groep op de domeincontroller voor het domein ContosoBackEnd. Voeg het GatewaySvc-gatewayserviceaccount toe aan de ResourceDelGroup-groep .

Als u gebruikers uit een vertrouwd domein wilt toevoegen, moet deze groep een lokaal domeinbereik hebben.

Open een opdrachtprompt en voer de volgende opdrachten uit op de domeincontroller voor het domein ContosoBackEnd om het kenmerk msDS-AllowedToActOnBehalfOfOtherIdentity van het back-endserviceaccount bij te werken:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cControleer in Active Directory of de update wordt weergegeven op het tabblad Kenmerkeditor in de eigenschappen voor het back-endserviceaccount.

Stap 5: AES-versleuteling inschakelen voor serviceaccounts

Pas de volgende instellingen toe op het gatewayserviceaccount en elk gegevensbronserviceaccount waaraan de gateway kan delegeren:

Notitie

Als er bestaande enctypes zijn gedefinieerd voor de serviceaccounts, neemt u contact op met uw Active Directory-Beheer istrator, omdat met de onderstaande stappen de bestaande enctypeswaarden worden overschreven en clients mogelijk worden verbroken.

Open met domeinbeheerdersrechten de Active Directory MMC-module.

Klik met de rechtermuisknop op het serviceaccount van de gateway/gegevensbron en selecteer Eigenschappen.

Selecteer het tabblad Account.

Schakel onder Accountopties ten minste één (of beide) van de volgende opties in. Houd er rekening mee dat dezelfde opties moeten worden ingeschakeld voor alle serviceaccounts.

- Dit account ondersteunt Kerberos AES 128-bits versleuteling

- Dit account ondersteunt Kerberos AES 256-bits versleuteling

Notitie

Als u niet zeker weet welk versleutelingsschema u moet gebruiken, raadpleegt u uw Active Directory-Beheer istrator.

Stap 6: Lokale beleidsrechten voor het gatewayserviceaccount verlenen op de gatewaycomputer

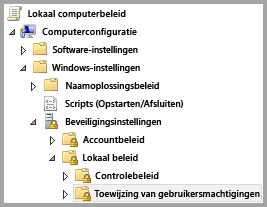

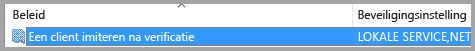

Verleen ten slotte op de computer waarop de gatewayservice (MyGatewayMachine in ons voorbeeld) wordt uitgevoerd, het lokale beleid een client na verificatie imiteren en fungeren als onderdeel van het besturingssysteem (SeTcbPrivilege). Voer deze configuratie uit met de editor voor lokaal groepsbeleid (gpedit.msc).

Voer gpedit.msc uit op de gatewaycomputer.

Ga naar Windows Instellingen Security Instellingen> Local Policies>User Rights Assignment(s>) voor computerconfiguratie>van lokale computerbeleid.>

Selecteer onder Toewijzing van gebruikersrechten in de lijst met beleidsregels een client imiteren na verificatie.

Klik met de rechtermuisknop op het beleid, open Eigenschappen en bekijk vervolgens de lijst met accounts.

De lijst moet het gatewayserviceaccount bevatten (Contoso\GatewaySvc of ContosoFrontEnd\GatewaySvc , afhankelijk van het type beperkte delegatie).

Selecteer Onder Toewijzing van gebruikersrechten de optie Act as part of the operating system (SeTcbPrivilege) in de lijst met beleidsregels. Zorg ervoor dat het gatewayserviceaccount is opgenomen in de lijst met accounts.

Start het on-premises gegevensgatewayserviceproces opnieuw.

Stap 7: Windows-account heeft toegang tot gatewaycomputer

Eenmalige aanmelding maakt gebruik van Windows-verificatie, dus zorg ervoor dat het Windows-account toegang heeft tot de gatewaycomputer. Als u het niet zeker weet, voegt u NT-AUTHORITY\Geverifieerde gebruikers (S-1-5-11) toe aan de lokale computer 'Gebruikers'-groep.

Sectie 2: Omgevingsspecifieke configuratie

Gatewayserviceaccount toevoegen aan Windows-autorisatie en -toegangsgroep

Voltooi deze sectie als een van de volgende situaties van toepassing is:

- Uw Active Directory-omgeving is beveiligd.

- Wanneer het gatewayserviceaccount en de gebruikersaccounts die de gateway nabootst, zich in afzonderlijke domeinen of forests bevinden.

U kunt het gatewayserviceaccount ook toevoegen aan de Windows-autorisatie- en toegangsgroep in situaties waarin het domein/forest niet is beveiligd, maar dit is niet vereist.

Zie Windows-autorisatie en toegangsgroep voor meer informatie.

Als u deze configuratiestap wilt voltooien, moet u voor elk domein met Active Directory-gebruikers het gatewayserviceaccount imiteren:

- Meld u aan bij een computer in het domein en start de mmc-module Active Directory.

- Zoek de groep Windows-autorisatie en toegangsgroep, die doorgaans wordt gevonden in de ingebouwde container.

- Dubbelklik op de groep en klik op het tabblad Leden .

- Klik op Toevoegen en wijzig de domeinlocatie in het domein waarin het gatewayserviceaccount zich bevindt.

- Typ de naam van het gatewayserviceaccount en klik op Namen controleren om te controleren of het gatewayserviceaccount toegankelijk is.

- Klik op OK.

- Klik op Toepassen.

- Start de gatewayservice opnieuw op.

Configuratieparameters voor gebruikerstoewijzing instellen op de gatewaycomputer

Voltooi deze sectie als:

- U hebt geen Microsoft Entra-Verbinding maken met synchronisatie van gebruikersaccounts geconfigureerd EN

- De UPN die wordt gebruikt in Power BI voor gebruikers komt niet overeen met de UPN in uw lokale Active Directory-omgeving.

Elke Active Directory-gebruiker die op deze manier is toegewezen, moet SSO-machtigingen hebben voor uw gegevensbron.

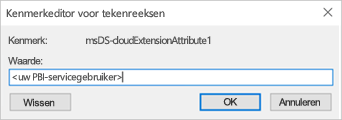

Open het hoofdconfiguratiebestand van de gateway.

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dllDit bestand wordt standaard opgeslagen opC:\Program Files\On-premises data gateway.Stel ADUserNameLookupProperty in op een ongebruikt Active Directory-kenmerk. We gebruiken

msDS-cloudExtensionAttribute1de volgende stappen. Dit kenmerk is alleen beschikbaar in Windows Server 2012 en hoger.Stel ADUserNameReplacementProperty

SAMAccountNamein op en sla het configuratiebestand op.Notitie

In scenario's met meerdere domeinen moet u mogelijk de ADUserNameReplacementProperty instellen om de domeingegevens van de gebruiker te

userPrincipalNamebehouden.Klik op het tabblad Services van Taakbeheer met de rechtermuisknop op de gatewayservice en selecteer Opnieuw opstarten.

Voor elke Power BI-service gebruiker waarvoor u Kerberos SSO wilt inschakelen, stelt u de

msDS-cloudExtensionAttribute1eigenschap van een lokale Active Directory-gebruiker (met SSO-machtiging voor uw gegevensbron) in op de volledige gebruikersnaam (UPN) van de Power BI-service gebruiker. Als u zich bijvoorbeeld aanmeldt bij Power BI-service als test@contoso.com en u deze gebruiker wilt toewijzen aan een lokale Active Directory-gebruiker met SSO-machtigingen, bijvoorbeeldtest@LOCALDOMAIN.COM, stelt u het kenmerk vanmsDS-cloudExtensionAttribute1deze gebruiker in op test@contoso.com.U kunt de

msDS-cloudExtensionAttribute1eigenschap instellen met de mmc-module Active Directory:Start Active Directory als domeinbeheerder.

Klik met de rechtermuisknop op de domeinnaam, selecteer Zoeken en voer vervolgens de accountnaam in van de lokale Active Directory-gebruiker die u wilt toewijzen.

Selecteer het tabblad Kenmerkeditor .

Zoek de

msDS-cloudExtensionAttribute1eigenschap en dubbelklik erop. Stel de waarde in op de volledige gebruikersnaam (UPN) van de gebruiker die u gebruikt om u aan te melden bij de Power BI-service.Selecteer OK.

Selecteer Toepassen. Controleer of de juiste waarde is ingesteld in de kolom Waarde .

Specifieke configuratiestappen voor gegevensbronnen voltooien

Voor SAP HANA-, SAP BW- en Teradata-gegevensbronnen is aanvullende configuratie vereist voor gebruik met gateway-SSO:

- Gebruik Kerberos voor eenmalige aanmelding (SSO) bij SAP HANA.

- Gebruik Kerberos-eenmalige aanmelding voor eenmalige aanmelding bij SAP BW met behulp van CommonCryptoLib (sapcrypto.dll).

- Gebruik Kerberos voor eenmalige aanmelding (SSO) bij Teradata.

Notitie

Hoewel andere SNC-bibliotheken mogelijk ook werken voor BW SSO, worden ze niet officieel ondersteund door Microsoft.

Sectie 3: Configuratie valideren

Stap 1: Gegevensbronnen configureren in Power BI

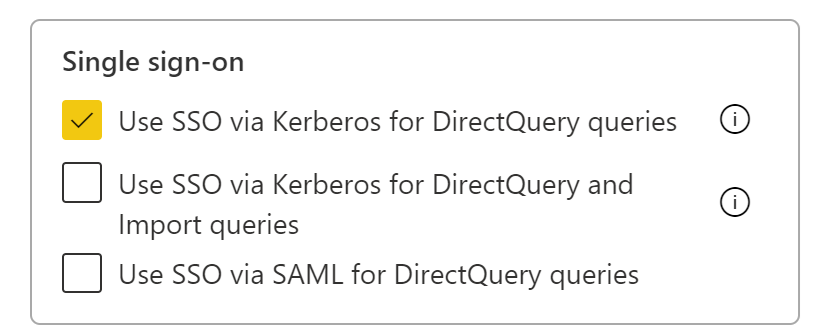

Nadat u alle configuratiestappen hebt voltooid, gebruikt u de pagina Gateway beheren in Power BI om de gegevensbron te configureren die moet worden gebruikt voor eenmalige aanmelding. Als u meerdere gateways hebt, moet u ervoor zorgen dat u de gateway selecteert die u hebt geconfigureerd voor eenmalige aanmelding van Kerberos. Controleer vervolgens onder Instellingen voor de gegevensbron of Eenmalige aanmelding via Kerberos gebruiken voor DirectQuery-query's of Eenmalige aanmelding gebruiken via Kerberos voor DirectQuery- en importquery's is gecontroleerd op directQuery-rapporten en eenmalige aanmelding gebruiken via Kerberos voor DirectQuery and Import-query's wordt gecontroleerd op importrapporten.

De instellingen Gebruik SSO via Kerberos voor DirectQuery-query's en gebruik eenmalige aanmelding via Kerberos voor DirectQuery- en Importquery-query's geven een ander gedrag voor directQuery-rapporten en importrapporten.

Eenmalige aanmelding via Kerberos gebruiken voor DirectQuery-query's:

- Voor een rapport op basis van DirectQuery worden SSO-referenties van de gebruiker gebruikt.

- Voor rapport op basis van importeren worden SSO-referenties niet gebruikt, maar worden de referenties gebruikt die zijn ingevoerd op de gegevensbronpagina.

Eenmalige aanmelding via Kerberos gebruiken voor DirectQuery- en importquery's:

- Voor een rapport op basis van DirectQuery worden SSO-referenties van de gebruiker gebruikt.

- Voor rapport op basis van import worden de SSO-referenties van de eigenaar van het semantische model gebruikt, ongeacht de gebruiker die de import activeert.

Stap 2: Eenmalige aanmelding testen

Ga naar De configuratie voor eenmalige aanmelding (SSO) testen om snel te controleren of uw configuratie correct is ingesteld en veelvoorkomende problemen op te lossen.

Stap 3: Een Power BI-rapport uitvoeren

Wanneer u publiceert, selecteert u de gateway die u hebt geconfigureerd voor eenmalige aanmelding als u meerdere gateways hebt.

Gerelateerde inhoud

Zie de volgende bronnen voor meer informatie over de on-premises gegevensgateway en DirectQuery:

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor