Wachtwoord- en accountvergrendelingsbeleid voor beheerde domeinen van Microsoft Entra Domain Services

Als u de beveiliging van gebruikers in Microsoft Entra Domain Services wilt beheren, kunt u fijnmazig wachtwoordbeleid definiëren waarmee de instellingen voor accountvergrendeling of minimale wachtwoordlengte en complexiteit worden beheerd. Er wordt een standaard fijnmazig wachtwoordbeleid gemaakt en toegepast op alle gebruikers in een door Domain Services beheerd domein. Om gedetailleerde controle te bieden en te voldoen aan specifieke bedrijfs- of nalevingsbehoeften, kunnen aanvullende beleidsregels worden gemaakt en toegepast op specifieke gebruikers of groepen.

In dit artikel leest u hoe u een fijnmazig wachtwoordbeleid maakt en configureert in Domain Services met behulp van het Active Directory-Beheer istrative Center.

Notitie

Wachtwoordbeleid is alleen beschikbaar voor beheerde domeinen die zijn gemaakt met behulp van het Resource Manager-implementatiemodel.

Voordat u begint

U hebt de volgende resources en bevoegdheden nodig om dit artikel te voltooien:

- Een actief Azure-abonnement.

- Als u nog geen Azure-abonnement hebt, maakt u een account.

- Een Microsoft Entra-tenant die is gekoppeld aan uw abonnement, gesynchroniseerd met een on-premises directory of een cloudmap.

- Maak indien nodig een Microsoft Entra-tenant of koppel een Azure-abonnement aan uw account.

- Een door Microsoft Entra Domain Services beheerd domein ingeschakeld en geconfigureerd in uw Microsoft Entra-tenant.

- Voltooi zo nodig de zelfstudie voor het maken en configureren van een door Microsoft Entra Domain Services beheerd domein.

- Het beheerde domein moet zijn gemaakt met behulp van het Resource Manager-implementatiemodel.

- Een Windows Server-beheer-VM die is gekoppeld aan het beheerde domein.

- Voltooi indien nodig de zelfstudie voor het maken van een beheer-VM.

- Een gebruikersaccount dat lid is van de Microsoft Entra DC-beheerdersgroep in uw Microsoft Entra-tenant.

Standaardinstellingen voor wachtwoordbeleid

Met fijnmazige wachtwoordbeleidsregels (FGPP's) kunt u specifieke beperkingen toepassen voor wachtwoord- en accountvergrendelingsbeleid voor verschillende gebruikers in een domein. Als u bijvoorbeeld bevoegde accounts wilt beveiligen, kunt u strengere accountvergrendelingsinstellingen toepassen dan gewone niet-bevoegde accounts. U kunt meerdere FGPP's maken binnen een beheerd domein en de volgorde van prioriteit opgeven om deze toe te passen op gebruikers.

Zie de volgende artikelen voor meer informatie over wachtwoordbeleid en het gebruik van het Active Directory-Beheer centrum:

- Meer informatie over fijnmazig wachtwoordbeleid

- Fijnmazig wachtwoordbeleid configureren met AD Beheer istration Center

Beleidsregels worden gedistribueerd via groepskoppeling in een beheerd domein en eventuele wijzigingen die u aanbrengt, worden toegepast bij de volgende gebruikersaanmelding. Als u het beleid wijzigt, wordt een gebruikersaccount dat al is vergrendeld, niet ontgrendeld.

Wachtwoordbeleid gedraagt zich iets anders, afhankelijk van hoe het gebruikersaccount waarop ze worden toegepast, is gemaakt. Er zijn twee manieren waarop een gebruikersaccount kan worden gemaakt in Domain Services:

- Het gebruikersaccount kan worden gesynchroniseerd vanuit Microsoft Entra ID. Dit omvat cloudgebruikersaccounts die rechtstreeks in Azure zijn gemaakt en hybride gebruikersaccounts die zijn gesynchroniseerd vanuit een on-premises AD DS-omgeving met behulp van Microsoft Entra Verbinding maken.

- Het merendeel van de gebruikersaccounts in Domain Services wordt gemaakt via het synchronisatieproces van Microsoft Entra-id.

- Het gebruikersaccount kan handmatig worden gemaakt in een beheerd domein en bestaat niet in Microsoft Entra-id.

Alle gebruikers, ongeacht hoe ze worden gemaakt, hebben het volgende accountvergrendelingsbeleid toegepast op het standaardwachtwoordbeleid in Domain Services:

- Duur van accountvergrendeling: 30

- Aantal mislukte aanmeldingspogingen toegestaan: 5

- Aantal mislukte aanmeldingspogingen opnieuw instellen na: 2 minuten

- Maximale wachtwoordduur (levensduur): 90 dagen

Met deze standaardinstellingen worden gebruikersaccounts 30 minuten vergrendeld als vijf ongeldige wachtwoorden binnen 2 minuten worden gebruikt. Accounts worden na 30 minuten automatisch ontgrendeld.

Accountvergrendelingen vinden alleen plaats in het beheerde domein. Gebruikersaccounts zijn alleen vergrendeld in Domain Services en alleen vanwege mislukte aanmeldingspogingen voor het beheerde domein. Gebruikersaccounts die zijn gesynchroniseerd vanuit Microsoft Entra ID of on-premises, zijn niet vergrendeld in hun bronmappen, alleen in Domain Services.

Als u een Microsoft Entra-wachtwoordbeleid hebt dat een maximale wachtwoordduur van meer dan 90 dagen aangeeft, wordt die wachtwoordduur toegepast op het standaardbeleid in Domain Services. U kunt een aangepast wachtwoordbeleid configureren om een andere maximale wachtwoordduur in Domain Services te definiëren. Zorg ervoor dat u een kortere maximale wachtwoordduur hebt geconfigureerd in een Domain Services-wachtwoordbeleid dan in Microsoft Entra ID of een on-premises AD DS-omgeving. In dat scenario kan het wachtwoord van een gebruiker verlopen in Domain Services voordat deze wordt gevraagd om te wijzigen in Microsoft Entra ID of een on-premises AD DS-omgeving.

Voor gebruikersaccounts die handmatig in een beheerd domein zijn gemaakt, worden ook de volgende aanvullende wachtwoordinstellingen toegepast op basis van het standaardbeleid. Deze instellingen zijn niet van toepassing op gebruikersaccounts die zijn gesynchroniseerd vanuit Microsoft Entra-id, omdat een gebruiker zijn wachtwoord niet rechtstreeks kan bijwerken in Domain Services.

- Minimale wachtwoordlengte (tekens): 7

- Wachtwoorden moeten voldoen aan complexiteitsvereisten

U kunt de accountvergrendelings- of wachtwoordinstellingen niet wijzigen in het standaardwachtwoordbeleid. In plaats daarvan kunnen leden van de groep AAD DC Beheer istrators aangepast wachtwoordbeleid maken en configureren om het standaard ingebouwde beleid te overschrijven (voorrang krijgen) zoals wordt weergegeven in de volgende sectie.

Een aangepast wachtwoordbeleid maken

Wanneer u toepassingen in Azure bouwt en uitvoert, kunt u een aangepast wachtwoordbeleid configureren. U kunt bijvoorbeeld een beleid maken om verschillende beleidsinstellingen voor accountvergrendeling in te stellen.

Aangepast wachtwoordbeleid wordt toegepast op groepen in een beheerd domein. Met deze configuratie wordt het standaardbeleid effectief overschreven.

Als u een aangepast wachtwoordbeleid wilt maken, gebruikt u de Active Directory-Beheer istratieve hulpprogramma's van een vm die lid is van een domein. Met het Active Directory-Beheer istratief centrum kunt u resources in een beheerd domein bekijken, bewerken en maken, inclusief OE's.

Notitie

Als u een aangepast wachtwoordbeleid wilt maken in een beheerd domein, moet u zijn aangemeld bij een gebruikersaccount dat lid is van de AAD DC-groep Beheer istrators.

Selecteer in het startscherm Beheer istratieve hulpmiddelen. Er wordt een lijst met beschikbare beheerhulpprogramma's weergegeven die zijn geïnstalleerd in de zelfstudie om een beheer-VM te maken.

Als u OE's wilt maken en beheren, selecteert u Active Directory Beheer istrative Center in de lijst met beheerprogramma's.

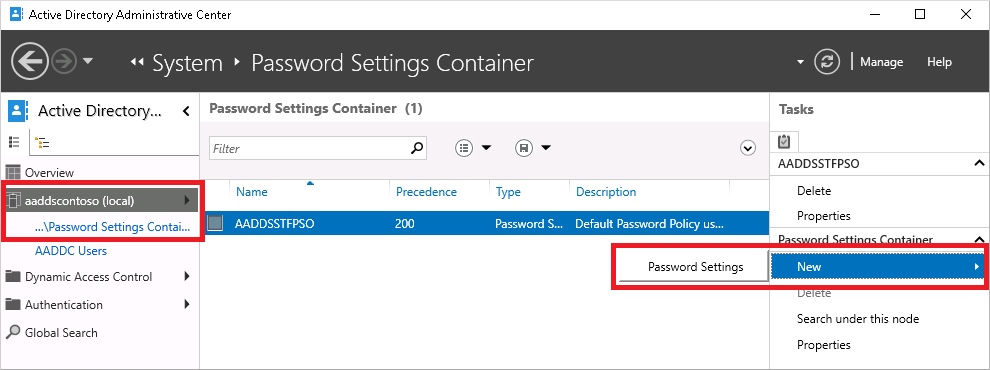

Kies in het linkerdeelvenster uw beheerde domein, zoals aaddscontoso.com.

Open de systeemcontainer en vervolgens het wachtwoord Instellingen container.

Er wordt een ingebouwd wachtwoordbeleid voor het beheerde domein weergegeven. U kunt dit ingebouwde beleid niet wijzigen. Maak in plaats daarvan een aangepast wachtwoordbeleid om het standaardbeleid te overschrijven.

Selecteer in het deelvenster Taken aan de rechterkant Het nieuwe >wachtwoord Instellingen.

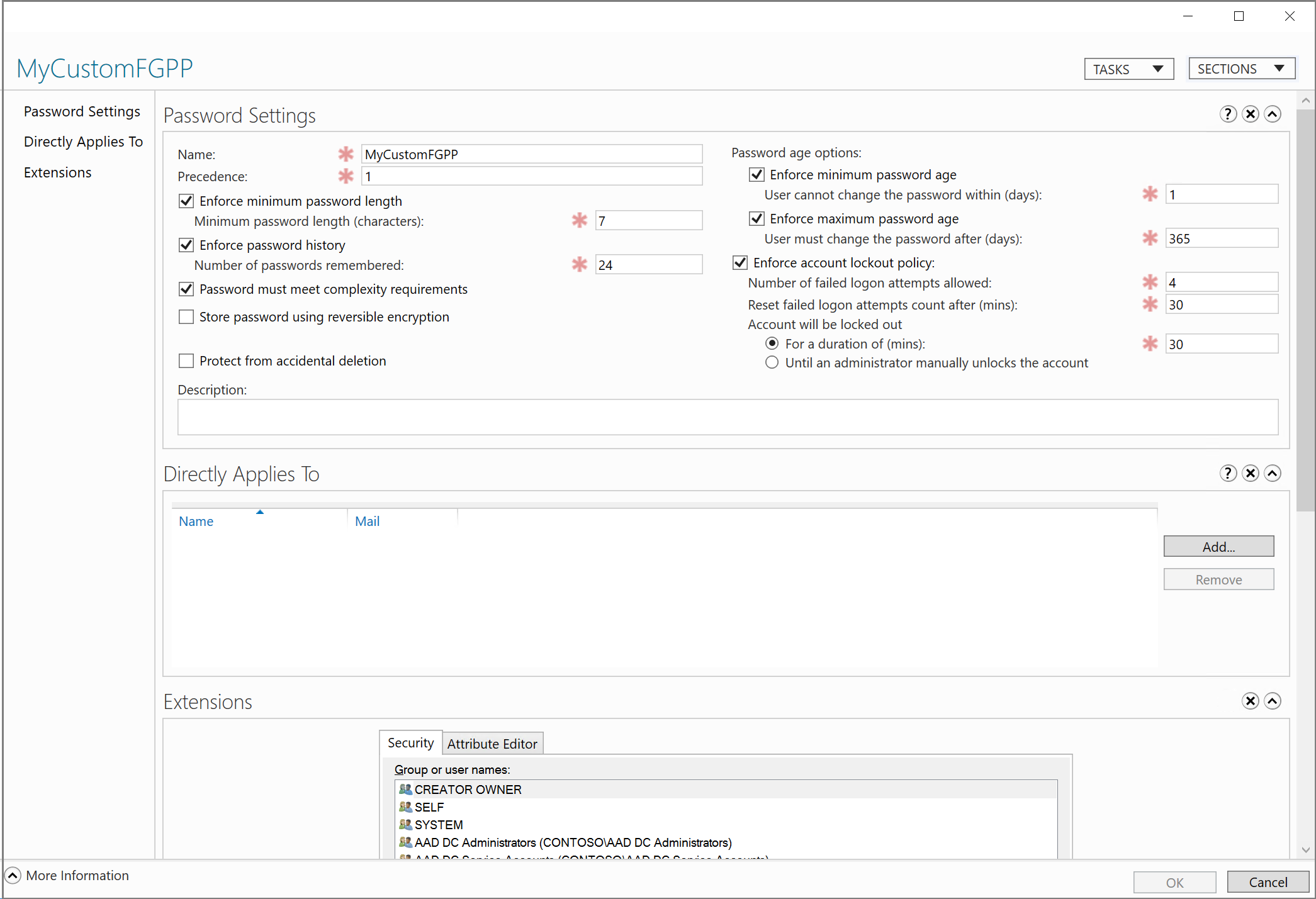

Voer in het dialoogvenster Wachtwoord maken Instellingen een naam in voor het beleid, zoals MyCustomFGPP.

Wanneer er meerdere wachtwoordbeleidsregels bestaan, wordt het beleid met de hoogste prioriteit of prioriteit toegepast op een gebruiker. Hoe lager het getal, hoe hoger de prioriteit. Het standaardwachtwoordbeleid heeft een prioriteit van 200.

Stel de prioriteit voor uw aangepaste wachtwoordbeleid in om de standaardwaarde te overschrijven, zoals 1.

Bewerk andere instellingen voor wachtwoordbeleid naar wens. Accountvergrendelingsinstellingen zijn van toepassing op alle gebruikers, maar worden alleen van kracht binnen het beheerde domein en niet in Microsoft Entra zelf.

Schakel Het selectievakje Beveiligen uit tegen onbedoeld verwijderen. Als deze optie is geselecteerd, kunt u de FGPP niet opslaan.

Selecteer in de sectie Direct van toepassing op de knop Toevoegen . Selecteer in het dialoogvenster Gebruikers of groepen selecteren de knop Locaties .

Vouw in het dialoogvenster Locaties de domeinnaam uit, zoals aaddscontoso.com, en selecteer vervolgens een organisatie-eenheid, zoals AADDC-gebruikers. Als u een aangepaste organisatie-eenheid hebt die een groep gebruikers bevat die u wilt toepassen, selecteert u die organisatie-eenheid.

Typ de naam van de gebruiker of groep waarop u het beleid wilt toepassen. Selecteer Namen controleren om het account te valideren.

Klik op OK om het aangepaste wachtwoordbeleid op te slaan.

Volgende stappen

Zie de volgende artikelen voor meer informatie over wachtwoordbeleid en het gebruik van het Active Directory-Beheer centrum: