Zelfstudie: Een tweerichtingsforestvertrouwensrelatie maken in Microsoft Entra Domain Services met een on-premises domein

U kunt een forestvertrouwensrelatie maken tussen Microsoft Entra Domain Services en on-premises AD DS-omgevingen. Met de vertrouwensrelatie voor forests kunnen gebruikers, toepassingen en computers worden geverifieerd op basis van een on-premises domein vanuit het beheerde domein van Domain Services. Een forestvertrouwensrelatie kan gebruikers helpen bij het openen van resources in scenario's zoals:

- Omgevingen waar u wachtwoordhashes niet kunt synchroniseren of waar gebruikers zich exclusief aanmelden met smartcards en hun wachtwoord niet kennen.

- Hybride scenario's waarvoor toegang tot on-premises domeinen is vereist.

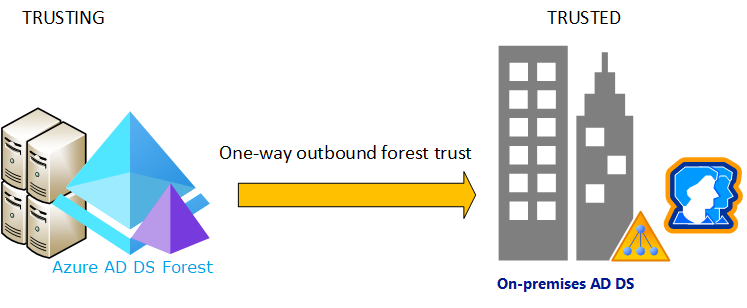

U kunt kiezen uit drie mogelijke richtingen wanneer u een forestvertrouwensrelatie maakt, afhankelijk van hoe gebruikers toegang moeten krijgen tot resources. Domain Services ondersteunt alleen forestvertrouwensrelaties. Een externe vertrouwensrelatie met een on-premises kind wordt niet ondersteund.

| Vertrouwensrichting | Gebruikerstoegang |

|---|---|

| Twee richtingen | Hiermee kunnen gebruikers in zowel het beheerde domein als het on-premises domein toegang krijgen tot resources in beide domeinen. |

| Uitgaande uitgaande eenrichting | Hiermee kunnen gebruikers in het on-premises domein toegang krijgen tot resources in het beheerde domein, maar niet andersom. |

| Inkomende één richting | Hiermee kunnen gebruikers in het beheerde domein toegang krijgen tot resources in het on-premises domein. |

In deze zelfstudie leert u het volgende:

- DNS configureren in een on-premises AD DS-domein ter ondersteuning van Domain Services-connectiviteit

- Een tweerichtingsforestvertrouwensrelatie maken tussen het beheerde domein en het on-premises domein

- De vertrouwensrelatie voor forests testen en valideren voor verificatie en toegang tot resources

Als u geen Azure-abonnement hebt, maakt u een account voordat u begint.

Vereisten

Voor het voltooien van deze zelfstudie hebt u de volgende resources en machtigingen nodig:

- Een actief Azure-abonnement.

- Als u nog geen Azure-abonnement hebt, maakt u een account.

- Een Microsoft Entra-tenant die is gekoppeld aan uw abonnement, gesynchroniseerd met een on-premises directory of een cloudmap.

- Maak indien nodig een Microsoft Entra-tenant of koppel een Azure-abonnement aan uw account.

- Een beheerd domein van Domain Services dat is geconfigureerd met een aangepaste DNS-domeinnaam en een geldig SSL-certificaat.

- Maak en configureer zo nodig een door Microsoft Entra Domain Services beheerd domein.

- Een on-premises Active Directory-domein dat bereikbaar is vanuit het beheerde domein via een VPN- of ExpressRoute-verbinding.

- Toepassing Beheer istrator en Groepen Beheer istrator Microsoft Entra-rollen in uw tenant om een Domain Services-exemplaar te wijzigen.

- Een domein Beheer-account in het on-premises domein met de machtigingen voor het maken en verifiëren van vertrouwensrelaties.

Belangrijk

U moet minimaal enterprise-SKU gebruiken voor uw beheerde domein. Indien nodig, kunt u de SKU voor een beheerd domein wijzigen.

Meld u aan bij het Microsoft Entra-beheercentrum

In deze zelfstudie maakt en configureert u de uitgaande forestvertrouwensrelatie van Domain Services met behulp van het Microsoft Entra-beheercentrum. Meld u eerst aan bij het Microsoft Entra-beheercentrum om aan de slag te gaan.

Aandachtspunten voor netwerken

Het virtuele netwerk dat als host fungeert voor het Domain Services-forest, heeft een VPN- of ExpressRoute-verbinding met uw on-premises Active Directory nodig. Toepassingen en services hebben ook netwerkconnectiviteit nodig met het virtuele netwerk dat als host fungeert voor het Domain Services-forest. Netwerkconnectiviteit met het Domain Services-forest moet altijd ingeschakeld zijn en stabiel zijn, anders kunnen gebruikers mogelijk geen resources verifiëren of openen.

Voordat u een forestvertrouwensrelatie in Domain Services configureert, moet u ervoor zorgen dat uw netwerken tussen Azure en on-premises omgeving aan de volgende vereisten voldoen:

- Zorg ervoor dat firewallpoorten verkeer toestaan dat nodig is om een vertrouwensrelatie te maken en te gebruiken. Zie Firewallinstellingen configureren voor AD DS-vertrouwensrelaties voor meer informatie over welke poorten open moeten zijn voor het gebruik van een vertrouwensrelatie.

- Ze moeten gebruikmaken van privé-IP-adressen. Ze mogen niet afhankelijk zijn van DHCP met dynamische toewijzing van IP-adres.

- Vermijd overlappende IP-adresruimten, zodat bij peering van virtuele netwerken en routering goed kan worden gecommuniceerd tussen Azure en on-premises.

- Een virtueel Azure-netwerk heeft een gatewaysubnet nodig om een Vpn- of ExpressRoute-verbinding van Azure site-naar-site (S2S) te configureren.

- Maak subnetten met voldoende IP-adressen ter ondersteuning van uw scenario.

- Zorg ervoor dat Domain Services een eigen subnet heeft, deel dit subnet van het virtuele netwerk niet met toepassings-VM's en -services.

- Gekoppelde virtuele netwerken zijn NIET transitief.

- Peerings voor virtuele Azure-netwerken moeten worden gemaakt tussen alle virtuele netwerken die u wilt gebruiken voor de vertrouwensrelatie domain services in de on-premises AD DS-omgeving.

- Bied continue netwerkconnectiviteit met uw on-premises Active Directory-forest. Gebruik geen verbindingen op aanvraag.

- Zorg ervoor dat er continue DNS-naamomzetting is tussen de naam van uw Domain Services-forest en de naam van uw on-premises Active Directory-forest.

DNS configureren in het on-premises domein

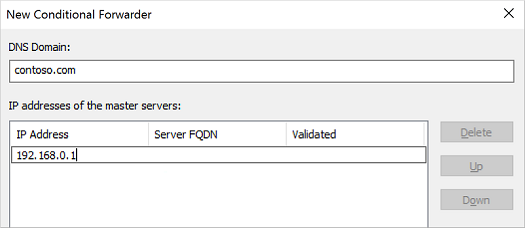

Als u het beheerde domein correct wilt omzetten vanuit de on-premises omgeving, moet u mogelijk doorstuurservers toevoegen aan de bestaande DNS-server. Als u de on-premises omgeving wilt configureren om te communiceren met het beheerde domein, voert u de volgende stappen uit vanaf een beheerwerkstation voor het on-premises AD DS-domein:

Selecteer Start> Beheer istrative Tools>DNS.

Selecteer uw DNS-zone, zoals aaddscontoso.com.

Selecteer Voorwaardelijke doorstuurservers, selecteer met de rechtermuisknop en kies Nieuwe voorwaardelijke doorstuurserver...

Voer uw andere DNS-domein in, zoals contoso.com, en voer vervolgens de IP-adressen van de DNS-servers voor die naamruimte in, zoals wordt weergegeven in het volgende voorbeeld:

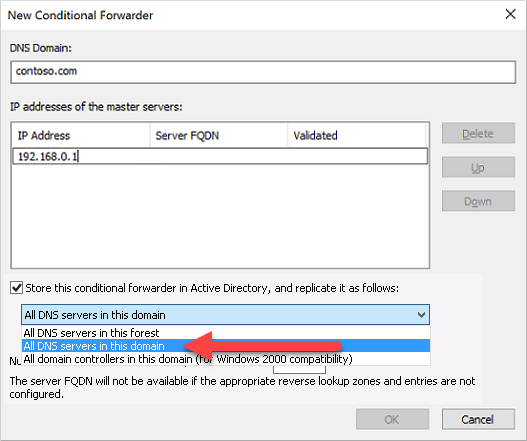

Schakel het selectievakje voor deze voorwaardelijke doorstuurserver opslaan in Active Directory in en repliceer deze als volgt. Selecteer vervolgens de optie voor alle DNS-servers in dit domein, zoals wordt weergegeven in het volgende voorbeeld:

Belangrijk

Als de voorwaardelijke doorstuurserver is opgeslagen in het forest in plaats van het domein, mislukt de voorwaardelijke doorstuurserver.

Als u de voorwaardelijke doorstuurserver wilt maken, selecteert u OK.

Een tweerichtingsforestvertrouwensrelatie maken in het on-premises domein

Het on-premises AD DS-domein heeft een tweerichtingsforestvertrouwensrelatie nodig voor het beheerde domein. Deze vertrouwensrelatie moet handmatig worden gemaakt in het on-premises AD DS-domein; het kan niet worden gemaakt vanuit het Microsoft Entra-beheercentrum.

Als u een tweerichtingsvertrouwensrelatie in het on-premises AD DS-domein wilt configureren, voert u de volgende stappen uit als een domein Beheer van een beheerwerkstation voor het on-premises AD DS-domein:

- Selecteer Start> Beheer istratieve hulpprogramma's> Active Directory-domein s en vertrouwensrelaties.

- Klik met de rechtermuisknop op het domein, zoals onprem.contoso.com en selecteer Eigenschappen.

- Kies het tabblad Vertrouwensrelaties en vervolgens Nieuwe vertrouwensrelatie.

- Voer de naam in voor domain services-domeinnaam, zoals aaddscontoso.com en selecteer vervolgens Volgende.

- Selecteer de optie voor het maken van een Forest-vertrouwensrelatie en maak vervolgens een tweerichtingsvertrouwensrelatie .

- Kies ervoor om de vertrouwensrelatie te maken voor Alleen dit domein. In de volgende stap maakt u de vertrouwensrelatie in het Microsoft Entra-beheercentrum voor het beheerde domein.

- Kies voor het gebruik van Forestdekkende verificatie. Voer vervolgens een wachtwoord voor de vertrouwensrelatie in en bevestig dit. Hetzelfde wachtwoord wordt ook ingevoerd in het Microsoft Entra-beheercentrum in de volgende sectie.

- Doorloop de volgende paar vensters met standaardopties, en kies vervolgens de optie Nee, uitgaande vertrouwensrelatie niet bevestigen.

- Selecteer Voltooien.

Als de forestvertrouwensrelatie niet meer nodig is voor een omgeving, voert u de volgende stappen uit als een domein Beheer om deze uit het on-premises domein te verwijderen:

- Selecteer Start> Beheer istratieve hulpprogramma's> Active Directory-domein s en vertrouwensrelaties.

- Klik met de rechtermuisknop op het domein, zoals onprem.contoso.com en selecteer Eigenschappen.

- Kies het tabblad Vertrouwensrelaties, vervolgens Domeinen die dit domein vertrouwen (binnenkomende vertrouwensrelaties), klik op de vertrouwensrelatie die u wilt verwijderen en klik vervolgens op Verwijderen.

- Klik op het tabblad Vertrouwensrelaties onder Domeinen die worden vertrouwd door dit domein (uitgaande vertrouwensrelaties) op de vertrouwensrelatie die u wilt verwijderen en klik vervolgens op Verwijderen.

- Klik op Nee, verwijder de vertrouwensrelatie alleen uit het lokale domein.

Een tweerichtingsforestvertrouwensrelatie maken in Domain Services

Voer de volgende stappen uit om de tweerichtingsvertrouwensrelatie voor het beheerde domein in het Microsoft Entra-beheercentrum te maken:

Zoek en selecteer Microsoft Entra Domain Services in het Microsoft Entra-beheercentrum en selecteer vervolgens uw beheerde domein, zoals aaddscontoso.com.

Selecteer in het menu aan de linkerkant van het beheerde domein Vertrouwensrelaties, en kies vervolgens + Toevoegen voor een vertrouwensrelatie.

Selecteer Tweerichtingsrichting als de vertrouwensrichting.

Voer een weergavenaam in waarmee uw vertrouwensrelatie wordt geïdentificeerd en voer vervolgens de dns-naam van het on-premises vertrouwde forest in, zoals onprem.contoso.com.

Geef hetzelfde vertrouwenswachtwoord op dat is gebruikt voor het configureren van de inkomende forestvertrouwensrelatie voor het on-premises AD DS-domein in de vorige sectie.

Geef ten minste twee DNS-servers op voor het on-premises AD DS-domein, zoals 10.1.1.4 en 10.1.1.5.

Sla de uitgaande forestvertrouwensrelatie op wanneer u klaar bent.

Als de forestvertrouwensrelatie niet meer nodig is voor een omgeving, voert u de volgende stappen uit om deze te verwijderen uit Domain Services:

- Zoek en selecteer Microsoft Entra Domain Services in het Microsoft Entra-beheercentrum en selecteer vervolgens uw beheerde domein, zoals aaddscontoso.com.

- Selecteer In het menu aan de linkerkant van het beheerde domein vertrouwensrelaties, kies de vertrouwensrelatie en klik op Verwijderen.

- Geef hetzelfde vertrouwenswachtwoord op dat is gebruikt voor het configureren van de forestvertrouwensrelatie en klik op OK.

Verificatie van resources valideren

Met de volgende algemene scenario's kunt u valideren of met de forestvertrouwensrelatie gebruikers op de juiste wijze worden geverifieerd en toegang tot resources krijgen:

- On-premises gebruikersverificatie vanuit het Domain Services-forest

- Toegang tot resources in het Domain Services-forest met behulp van een on-premises gebruiker

On-premises gebruikersverificatie vanuit het Domain Services-forest

U moet een virtuele Windows Server-machine koppelen aan het beheerde domein. Gebruik deze virtuele machine om te testen of uw on-premises gebruiker kan worden geverifieerd op de virtuele machine. Als dat nodig is, een Windows-VM maken en deze koppelen aan het beheerde domein.

Verbinding maken aan de Windows Server-VM die is gekoppeld aan het Domain Services-forest met behulp van Azure Bastion en de referenties van uw Domain Services-beheerder.

Open een opdrachtprompt en gebruik de opdracht

whoamiom de DN-naam van de momenteel geverifieerde gebruiker weer te geven:whoami /fqdnGebruik de opdracht

runasom te verifiëren als een gebruiker van het on-premises domein. Vervang in de volgende opdrachtuserUpn@trusteddomain.comdoor de UPN van een gebruiker van het vertrouwde on-premises domein. De opdracht vraagt u om het wachtwoord van de gebruiker:Runas /u:userUpn@trusteddomain.com cmd.exeAls de verificatie is geslaagd, wordt een nieuwe opdrachtprompt geopend. De titel van de nieuwe opdrachtprompt bevat

running as userUpn@trusteddomain.com.Gebruik

whoami /fqdnin de nieuwe opdrachtprompt om de DN-naam van de geverifieerde gebruiker van de on-premises Active Directory weer te geven.

Toegang tot resources in het Domain Services-forest met behulp van een on-premises gebruiker

Vanuit de Windows Server-VM die is gekoppeld aan het Domain Services-forest, kunt u scenario's testen. U kunt bijvoorbeeld testen of een gebruiker die zich aanmeldt bij het on-premises domein toegang heeft tot resources in het beheerde domein. De volgende voorbeelden hebben betrekking op veelvoorkomende testscenario's.

Bestands- en printerdeling inschakelen

Verbinding maken aan de Windows Server-VM die is gekoppeld aan het Domain Services-forest met behulp van Azure Bastion en de referenties van uw Domain Services-beheerder.

Open Windows Instellingen.

Zoek en selecteer netwerk- en deelcentrum.

Kies de optie Geavanceerde instellingen voor delen wijzigen.

Selecteer onder het Domeinprofiel de optie Bestands- en printerdeling inschakelen en vervolgens Wijzigingen opslaan.

Sluit het Netwerkcentrum.

Een beveiligingsgroep maken en leden toevoegen

Open Active Directory: gebruikers en computers.

Klik met de rechtermuisknop op de domeinnaam, kies Nieuw en selecteer vervolgens Organisatie-eenheid.

Typ LocalObjects in het naamvak, en selecteer vervolgens OK.

Selecteer en klik met de rechtermuisknop op LocalObjects in het navigatiedeelvenster. Selecteer Nieuw en vervolgens Groep.

Typ FileServerAccess in het vak Groepsnaam. Selecteer voor het Groepsbereik de optie Lokaal domein en kies vervolgens OK.

Dubbelklik in het inhoudsvenster op FileServerAccess. Selecteer Leden, kies Toevoegen en selecteer Locaties.

Selecteer uw on-premises Active Directory op de weergave Locatie en kies vervolgens OK.

Typ Domeingebruikers in het vak Geef de objectnamen op. Selecteer Namen controleren, geef referenties op voor de on-premises Active Directory en selecteer vervolgens OK.

Notitie

U moet referenties opgeven, omdat de vertrouwensrelatie slechts één manier is. Dit betekent dat gebruikers uit het beheerde domein van Domain Services geen toegang hebben tot resources of gebruikers of groepen kunnen zoeken naar gebruikers of groepen in het vertrouwde (on-premises) domein.

De groep Domeingebruikers uit uw on-premises Active Directory moet lid zijn van de groep FileServerAccess. Selecteer OK om de groep op te slaan, en sluit het venster.

Een bestandsshare maken voor toegang tussen forests

- Maak op de Windows Server-VM die is gekoppeld aan het Domain Services-forest een map en geef een naam op, zoals CrossForestShare.

- Klik met de rechtermuisknop op de map en kies Eigenschappen.

- Selecteer het tabblad Beveiliging en kies vervolgens Bewerken.

- Selecteer in het dialoogvenster Machtigingen voor CrossForestShare de optie Toevoegen.

- Typ FileServerAccess in Geef de objectnamen op. Selecteer vervolgens OK.

- Selecteer FileServerAccess in de lijst Groepen of gebruikersnamen. Kies in de lijst Machtigingen voor FileServerAccess de optie Toestaan voor de machtigingen Wijzigen en Schrijven. Selecteer vervolgens OK.

- Selecteer het tabblad Delen en kies Geavanceerd delen....

- Kies Deze map delen. Voer vervolgens bij Naam delen een gemakkelijk te onthouden naam in voor de bestandsshare, bijvoorbeeld CrossForestShare.

- Selecteer Machtigingen. Kies in de lijst Machtigingen voor iedereen de optie Toestaan bij de machtiging voor Wijzigen.

- Selecteer twee keer OK en vervolgens Sluiten.

Verificatie tussen forests valideren voor een resource

Meld u aan op een Windows-computer die is gekoppeld aan uw on-premises Active Directory, met behulp van een gebruikersaccount uit uw on-premises Active Directory.

Gebruik Windows Verkenner om verbinding te maken met de share die u hebt gemaakt, met behulp van de volledig gekwalificeerde hostnaam en de share zoals

\\fs1.aaddscontoso.com\CrossforestShare.Als u de schrijfmachtiging wilt valideren, klikt u met de rechtermuisknop in de map, kiest u Nieuw, en selecteert u vervolgens Tekstdocument. Gebruik de standaardnaam Nieuw tekstdocument.

Als de schrijfmachtigingen juist zijn ingesteld, wordt er een nieuw tekstdocument gemaakt. Voer de volgende stappen uit om het bestand te openen, te bewerken en te verwijderen.

Open Nieuw tekstdocument om de leesmachtiging te valideren.

Als u de machtiging voor wijzigen wilt valideren, voegt u tekst toe aan het bestand en sluit u Kladblok. Wanneer u wordt gevraagd om de wijzigingen op te slaan, kiest u Opslaan.

Als u de machtiging voor verwijderen wilt valideren, klikt u met de rechtermuisknop op Nieuw tekstdocument en kiest u Verwijderen. Kies Ja om het verwijderen van het bestand te bevestigen.

Volgende stappen

In deze zelfstudie heeft u het volgende geleerd:

- DNS configureren in een on-premises AD DS-omgeving ter ondersteuning van Domain Services-connectiviteit

- Een binnenkomende forestvertrouwensrelatie in één richting maken in een on-premises AD DS-omgeving

- Een uitgaande forestvertrouwensrelatie in één richting maken in Domain Services

- De vertrouwensrelatie testen en valideren voor verificatie en resourcetoegang