Meervoudige verificatie-instellingen voor Microsoft Entra configureren

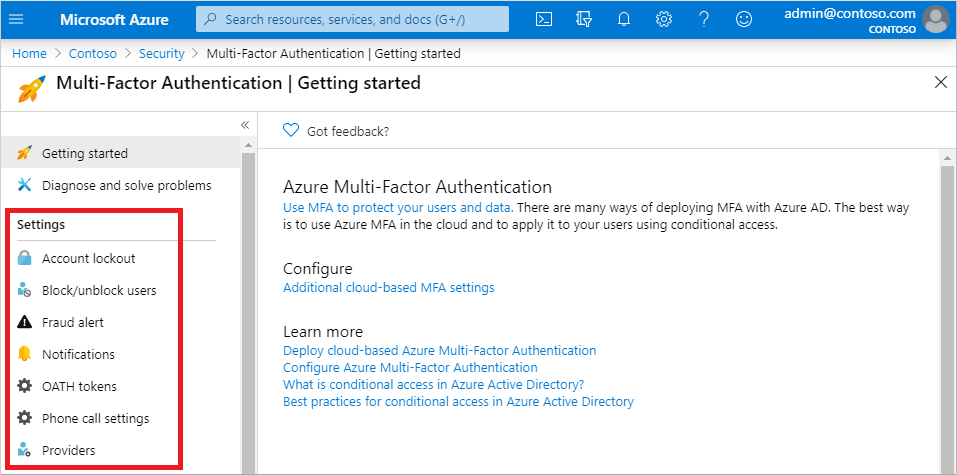

Als u de eindgebruikerservaring voor meervoudige verificatie van Microsoft Entra wilt aanpassen, kunt u opties configureren voor instellingen zoals drempelwaarden voor accountvergrendeling of fraudewaarschuwingen en -meldingen.

De volgende instellingen voor meervoudige verificatie van Microsoft Entra zijn beschikbaar:

| Functie | Beschrijving |

|---|---|

| Accountvergrendeling (alleen MFA-server) | Vergrendel accounts tijdelijk van het gebruik van Meervoudige Verificatie van Microsoft Entra als er te veel geweigerde verificatiepogingen in een rij zijn. Deze functie is alleen van toepassing op gebruikers die MFA-server gebruiken om een pincode in te voeren om te verifiëren. |

| Gebruikers blokkeren/deblokkeren | Blokkeer dat specifieke gebruikers microsoft Entra-verificatieaanvragen met meerdere factoren kunnen ontvangen. Verificatiepogingen voor geblokkeerde gebruikers worden automatisch geweigerd. Gebruikers blijven 90 dagen geblokkeerd vanaf het moment dat ze worden geblokkeerd of totdat ze handmatig worden gedeblokkeerd. |

| Fraudewaarschuwing | Configureer instellingen waarmee gebruikers frauduleuze verificatieaanvragen kunnen melden. |

| Verdachte activiteit rapporteren | Configureer instellingen waarmee gebruikers frauduleuze verificatieaanvragen kunnen melden. |

| Meldingen | Schakel meldingen van gebeurtenissen van MFA-server in. |

| OATH-tokens | Wordt gebruikt in op de cloud gebaseerde Microsoft Entra-omgevingen voor meervoudige verificatie om OATH-tokens voor gebruikers te beheren. |

| Instellingen voor telefoongesprekken | Configureer instellingen met betrekking tot telefoongesprekken en begroetingen voor cloud- en on-premises omgevingen. |

| Providers | Hiermee worden alle bestaande verificatieproviders weergegeven die u aan uw account hebt gekoppeld. Het toevoegen van nieuwe providers is vanaf 1 september 2018 uitgeschakeld. |

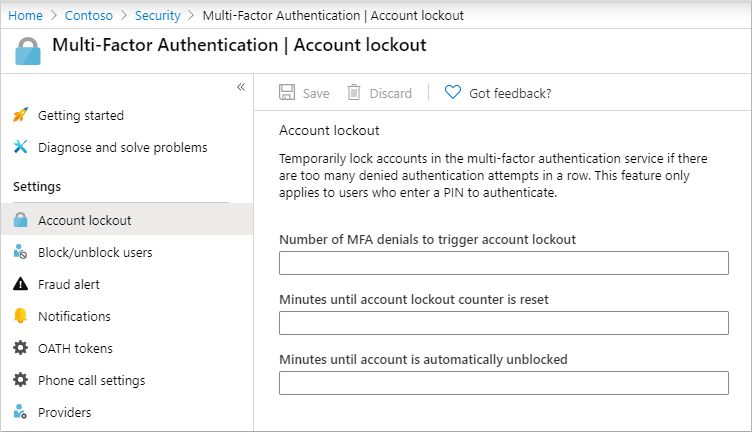

Accountvergrendeling (alleen MFA-server)

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Notitie

Accountvergrendeling is alleen van invloed op gebruikers die zich aanmelden met behulp van de on-premises MFA-server.

Als u herhaalde MFA-pogingen als onderdeel van een aanval wilt voorkomen, kunt u met de accountvergrendelingsinstellingen opgeven hoeveel mislukte pogingen moeten worden toegestaan voordat het account gedurende een bepaalde periode wordt vergrendeld. De accountvergrendelingsinstellingen worden alleen toegepast wanneer een pincode voor de MFA-prompt wordt ingevoerd met behulp van de on-premises MFA-server.

De volgende instellingen zijn beschikbaar:

- Aantal MFA-weigeringen voordat het account wordt vergrendeld

- Minuten totdat de vergrendelingsteller van het account opnieuw wordt ingesteld

- Minuten totdat de blokkering van het account automatisch wordt opgeheven

Voer de volgende stappen uit om accountvergrendelingsinstellingen te configureren:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

Blader naar de vergrendeling van het account voor meervoudige verificatie>van beveiliging.> Mogelijk moet u op Meer weergeven klikken om meervoudige verificatie te zien.

Voer de waarden voor uw omgeving in en selecteer Opslaan.

Gebruikers blokkeren en deblokkeren

Als het apparaat van een gebruiker is zoekgeraakt of gestolen, kunt u meervoudige verificatiepogingen van Microsoft Entra voor het gekoppelde account blokkeren. Pogingen tot meervoudige verificatie van Microsoft Entra voor geblokkeerde gebruikers worden automatisch geweigerd. Gebruikers blijven 90 dagen geblokkeerd vanaf het moment dat ze zijn geblokkeerd. Zie Gebruikers blokkeren en deblokkeren in uw tenant voor een video waarin wordt uitgelegd hoe u dit doet.

Een gebruiker blokkeren

Voer de volgende stappen uit om een gebruiker te blokkeren.

Bekijk een korte video waarin dit proces wordt beschreven.

- Blader naar Multifactor Authentication>Protection>: gebruikers blokkeren/deblokkeren.

- Selecteer Toevoegen om een gebruiker te blokkeren.

- Typ de gebruikersnaam voor de geblokkeerde gebruiker in de indeling

username@domain.comen geef een opmerking op in het vak Reden. - Selecteer OK om de gebruiker te blokkeren.

Een gebruiker deblokkeren

Voer de volgende stappen uit om een gebruiker te deblokkeren:

- Ga naar Multifactor Authentication>Protection>: gebruikers blokkeren/deblokkeren.

- Selecteer in de kolom Actie naast de gebruiker de optie Deblokkeren.

- Typ een opmerking in het vak Reden voor deblokkeren.

- Selecteer OK om de gebruiker te deblokkeren.

Fraudewaarschuwing

Met de functie Fraudewaarschuwing kunnen gebruikers frauduleuze pogingen melden om toegang te krijgen tot hun resources. Wanneer een onbekende en verdachte MFA-prompt wordt ontvangen, kunnen gebruikers de fraudepoging melden met behulp van de Microsoft Authenticator-app of via hun telefoon.

Microsoft raadt aan verdachte activiteiten te rapporteren in plaats van fraudewaarschuwing vanwege de integratie met Identity Protection voor risicogestuurd herstel, betere rapportagemogelijkheden en beheer met minimale bevoegdheden.

De volgende configuratieopties voor fraudewaarschuwingen zijn beschikbaar:

Gebruikers die fraude melden automatisch blokkeren. Als een gebruiker fraude meldt, worden pogingen voor Meervoudige verificatie van Azure AD voor het gebruikersaccount gedurende 90 dagen geblokkeerd of totdat een beheerder het account deblokkert. Een beheerder kan aanmeldingen controleren met behulp van het aanmeldingsrapport en passende actie ondernemen om toekomstige fraude te voorkomen. Een beheerder kan het account van de gebruiker vervolgens deblokkeren.

Code voor het melden van fraude tijdens de eerste begroeting. Wanneer gebruikers een telefoongesprek ontvangen om meervoudige verificatie uit te voeren, drukken # ze normaal gesproken om hun aanmelding te bevestigen. Om fraude te melden, voert de gebruiker een code in voordat hij op # drukt. Deze code is standaard 0, maar u kunt deze aanpassen. Als automatische blokkering is ingeschakeld, moet de gebruiker, nadat de gebruiker op 0# drukt om fraude te melden, op 1 drukken om te bevestigen dat het account wordt geblokkeerd.

Notitie

De standaard gesproken begroetingen van Microsoft geven gebruikers opdracht om op 0# te drukken om een fraudewaarschuwing in te dienen. Als u een andere code dan 0 wilt gebruiken, kunt u uw eigen aangepaste gesproken begroetingen opnemen en uploaden met de juiste instructies voor uw gebruikers.

Voer de volgende stappen uit om fraudewaarschuwingen in te schakelen en te configureren:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

- Blader naar >beveiligingswaarschuwing voor meervoudige verificatie.>

- Stel Gebruikers toestaan fraudewaarschuwingen in te dienen in op Aan.

- Configureer de instelling Gebruikers die fraude melden automatisch blokkeren of Code voor het melden van fraude tijdens de eerste begroeting, indien nodig.

- Selecteer Opslaan.

Verdachte activiteit rapporteren

Rapporteer verdachte activiteiten, de bijgewerkte functie MFA-fraudewaarschuwing , is nu beschikbaar. Wanneer een onbekende en verdachte MFA-prompt wordt ontvangen, kunnen gebruikers de fraudepoging melden met behulp van Microsoft Authenticator of via hun telefoon. Deze waarschuwingen zijn geïntegreerd met Identity Protection voor uitgebreidere dekking en mogelijkheden.

Gebruikers die een MFA-prompt melden als verdacht, worden ingesteld op Hoog gebruikersrisico. Beheer istrators kunnen beleid op basis van risico's gebruiken om de toegang voor deze gebruikers te beperken of selfservice voor wachtwoordherstel (SSPR) in te schakelen zodat gebruikers zelf problemen kunnen oplossen. Als u eerder de functie Voor het automatisch blokkeren van fraudewaarschuwingen hebt gebruikt en geen Microsoft Entra ID P2-licentie hebt voor beleid op basis van risico's, kunt u risicodetectiegebeurtenissen gebruiken om betrokken gebruikers te identificeren en uit te schakelen en automatisch hun aanmelding te voorkomen. Zie Op risico gebaseerd toegangsbeleid voor meer informatie over het gebruik van op risico's gebaseerd toegangsbeleid.

Verdachte activiteiten rapporteren vanuit de verificatiemethoden Instellingen inschakelen:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

- Blader naar beveiligingsverificatiemethoden>> Instellingen.

- Stel verdachte activiteiten rapporteren in op Ingeschakeld. De functie blijft uitgeschakeld als u Microsoft managed kiest. Zie Verificatiemethoden beveiligen in Microsoft Entra-id voor meer informatie over door Microsoft beheerde waarden.

- Selecteer Alle gebruikers of een specifieke groep.

- Selecteer een rapportagecode.

- Klik op Opslaan.

Notitie

Als u verdachte activiteiten rapporteren inschakelt en een aangepaste waarde voor spraakrapportage opgeeft terwijl de tenant nog steeds Fraudewaarschuwing parallel heeft ingeschakeld met een aangepast spraakrapportagenummer dat is geconfigureerd, wordt de waarde verdachte activiteit rapporteren gebruikt in plaats van Fraudewaarschuwing.

Verdachte activiteitsevenementen weergeven

Wanneer een gebruiker een MFA-prompt als verdacht rapporteert, wordt de gebeurtenis weergegeven in het rapport Aanmeldingen (als een aanmelding die is geweigerd door de gebruiker), in de auditlogboeken en in het rapport Risicodetecties.

Als u het rapport over risicodetecties wilt bekijken, selecteert u De>detectie van identiteitsbeveiligingsrisico's.> De risico-gebeurtenis maakt deel uit van het standaardrapport Risicodetecties en wordt weergegeven als Detectietype Gebruiker gerapporteerde verdachte activiteit, Risiconiveau Hoog, Gerapporteerde brongebruiker.

Als u frauderapporten wilt weergeven in het rapport Aanmeldingen, selecteert u Verificatiegegevens voor identiteitsbewaking>en>statuslogboeken.> Het frauderapport maakt deel uit van het standaardrapport microsoft Entra-aanmeldingen en wordt weergegeven in het resultaatdetail als MFA geweigerd, fraudecode ingevoerd.

Als u frauderapporten in de auditlogboeken wilt weergeven, selecteert u De auditlogboeken voor identiteitsbewaking>en -status>. Het frauderapport wordt weergegeven onder Activiteitstype Gerapporteerde fraude - Gebruiker wordt geblokkeerd voor MFA of Gerapporteerde fraude - Geen actie ondernomen op basis van de instellingen op tenantniveau voor het frauderapport.

Notitie

Een gebruiker wordt niet gerapporteerd als hoog risico als deze verificatie zonder wachtwoord uitvoert.

Verdachte activiteiten gebeurtenissen beheren

Zodra een gebruiker een prompt als verdacht heeft gerapporteerd, moet het risico worden onderzocht en opgelost met Identity Protection.

Verdachte activiteiten en fraudewaarschuwing melden

Verdachte activiteiten rapporteren en de verouderde implementatie van fraudewaarschuwingen kan parallel worden uitgevoerd. U kunt de functionaliteit van uw tenantbrede fraudewaarschuwing behouden terwijl u verdachte activiteiten rapporteert met een gerichte testgroep.

Als fraudewaarschuwing is ingeschakeld met Automatisch blokkeren en verdachte activiteiten rapporteren is ingeschakeld, wordt de gebruiker toegevoegd aan de blokkeringslijst en ingesteld als hoog risico en binnen het bereik voor andere geconfigureerde beleidsregels. Deze gebruikers moeten worden verwijderd uit de blokkeringslijst en hun risico laten oplossen om hen in staat te stellen zich aan te melden met MFA.

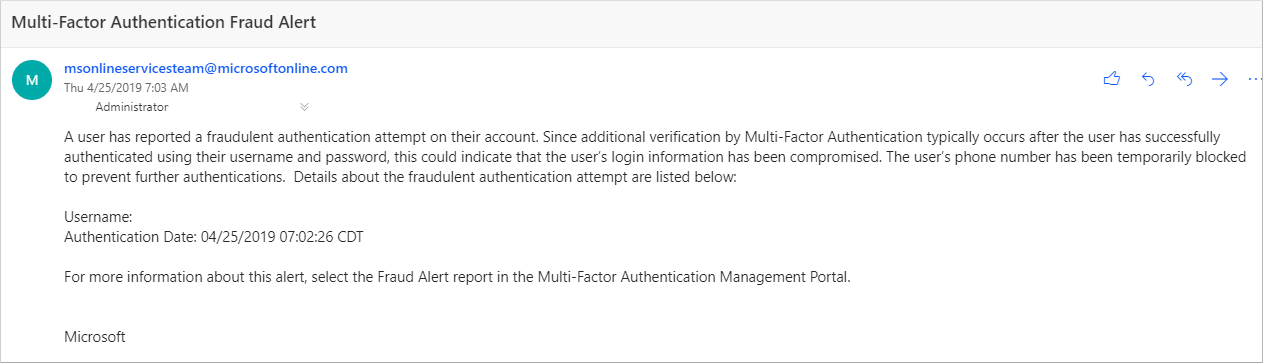

Meldingen

U kunt Microsoft Entra-id configureren om e-mailmeldingen te verzenden wanneer gebruikers fraudewaarschuwingen melden. Deze meldingen worden doorgaans verzonden naar identiteitsbeheerders, omdat de accountreferenties van de gebruiker waarschijnlijk worden gecompromitteerd. In het volgende voorbeeld ziet u hoe een e-mailmelding over fraudewaarschuwingen eruitziet:

Meldingen over fraudewaarschuwingen configureren:

- Ga naar Meldingen voor meervoudige verificatie>van beveiliging.>

- Voer het e-mailadres in waarnaar de melding moet worden verzonden.

- Als u een bestaand e-mailadres wilt verwijderen, selecteert u ... naast het e-mailadres en selecteert u Verwijderen.

- Selecteer Opslaan.

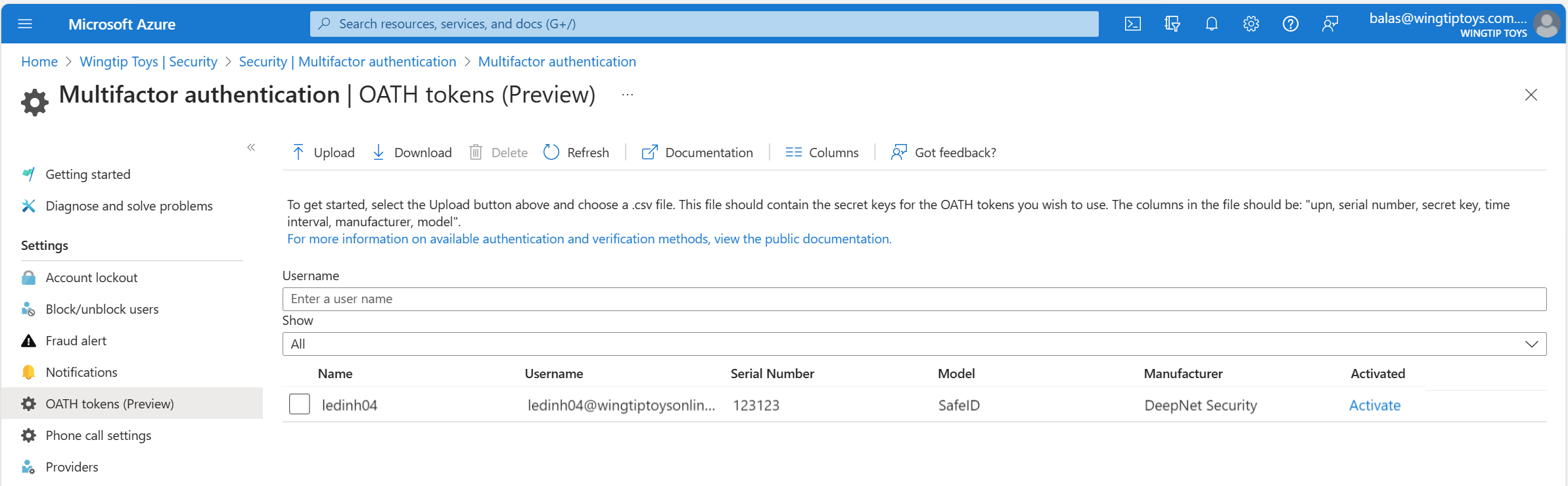

OATH-tokens

Microsoft Entra ID ondersteunt het gebruik van OATH TOTP SHA-1-tokens die elke 30 of 60 seconden codes vernieuwen. U kunt deze tokens kopen bij de leverancier van uw keuze.

OATH TOTP-hardwaretokens worden meestal geleverd met een geheime sleutel, of seed, die vooraf geprogrammeerd zijn in het token. U moet deze sleutels invoeren in Microsoft Entra-id, zoals beschreven in de volgende stappen. Geheime sleutels zijn beperkt tot 128 tekens, die mogelijk niet compatibel zijn met alle tokens. De geheime sleutel mag alleen de tekens a-z of A-Z en de cijfers 1-7 bevatten. Deze moet gecodeerd zijn in Base32.

Programmeerbare OATH TOTP-hardwaretokens die opnieuw kunnen worden verzonden, kan ook worden ingesteld met Microsoft Entra-id in de installatiestroom van het softwaretoken.

OATH-hardwaretokens worden ondersteund als onderdeel van een openbare preview. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Nadat u tokens hebt verkregen, moet u ze uploaden in een CSV-bestandsindeling (door komma's gescheiden waarden). Neem de UPN, het serienummer, de geheime sleutel, het tijdsinterval, de fabrikant en het model op, zoals wordt weergegeven in dit voorbeeld:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Notitie

Zorg ervoor dat u de koptekstrij in uw CSV-bestand opneemt.

Meld u aan bij het Microsoft Entra-beheercentrum als een globale Beheer istrator, ga naar >OATH-tokens voor meervoudige beveiliging>en upload het CSV-bestand.

Afhankelijk van de grootte van het CSV-bestand kan het enkele minuten duren voordat het is verwerkt. Selecteer Vernieuwen om de status op te halen. Als het bestand fouten bevat, kunt u een CSV-bestand met deze fouten downloaden. De veldnamen in het gedownloade CSV-bestand verschillen van die in de geüploade versie.

Nadat eventuele fouten zijn opgelost, kan de beheerder elke sleutel activeren door Activeren voor het token te selecteren en de OTP in te voeren die in het token wordt weergegeven.

Gebruikers kunnen een combinatie gebruiken van maximaal vijf OATH-hardwaretokens of verificatortoepassingen, zoals de Microsoft Authenticator-app, geconfigureerd voor gebruik op elk gewenst moment.

Belangrijk

Zorg ervoor dat u alleen elk token toewijst aan één gebruiker. In de toekomst stopt de ondersteuning voor de toewijzing van één token aan meerdere gebruikers om een beveiligingsrisico te voorkomen.

Instellingen voor telefoongesprekken

Als gebruikers telefoongesprekken ontvangen voor MFA-prompts, kunt u hun ervaring configureren, zoals nummerweergave of de gesproken begroeting die ze horen.

Als u in de Verenigde Staten MFA-beller-id nog niet hebt geconfigureerd, komen spraakoproepen van Microsoft uit de volgende nummers. Gebruikers met spamfilters moeten deze nummers uitsluiten.

Standaardnummer: +1 (855) 330-8653

De volgende tabel bevat meer getallen voor verschillende landen.

| Land/regio | Aantal(en) |

|---|---|

| Oostenrijk | +43 6703062076 |

| Bangladesh | +880 9604606026 |

| Kroatië | +385 15507766 |

| Ecuador | +593 964256042 |

| Estland | +372 6712726 |

| Frankrijk | +33 744081468 |

| Ghana | +233 308250245 |

| Griekenland | +30 2119902739 |

| Guatemala | +502 23055056 |

| Hongkong SAR | +852 25716964 |

| India | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Jordanië | +962 797639442 |

| Kenia | +254 709605276 |

| Nederland | +31 202490048 |

| Nigeria | +234 7080627886 |

| Pakistan | +92 4232618686 |

| Polen | +48 699740036 |

| Saoedi-Arabië | +966 115122726 |

| Zuid-Afrika | +27 872405062 |

| Spanje | +34 913305144 |

| Sri Lanka | +94 117750440 |

| Zweden | +46 701924176 |

| Taiwan | +886 277515260 |

| Turkije | +90 8505404893 |

| Oekraïne | +380 443332393 |

| Verenigde Arabische Emiraten | +971 44015046 |

| Vietnam | +84 2039990161 |

Notitie

Wanneer Microsoft Entra meervoudige verificatiegesprekken via het openbare telefoonnetwerk worden geplaatst, worden de oproepen soms gerouteerd via een provider die geen ondersteuning biedt voor nummerweergave. Hierdoor wordt nummerweergave niet gegarandeerd, ook al verzendt Microsoft Entra multifactor-verificatie deze altijd. Dit geldt zowel voor telefoongesprekken als sms-berichten die worden geleverd door Microsoft Entra multifactor authentication. Zie welke korte codes worden gebruikt voor het verzenden van berichten als u wilt controleren of een tekstbericht afkomstig is van Microsoft Entra-verificatie.

Voer de volgende stappen uit om uw eigen nummer voor nummerweergave te configureren:

- Ga naar Meervoudige verificatie> van beveiliging>Telefoon oproepinstellingen.

- Stel het nummer voor MFA-nummerweergave in op het nummer dat gebruikers op hun telefoon moeten zien. Alleen nummers in de Verenigde Staten zijn toegestaan.

- Selecteer Opslaan.

Notitie

Wanneer Microsoft Entra meervoudige verificatiegesprekken via het openbare telefoonnetwerk worden geplaatst, worden de oproepen soms gerouteerd via een provider die geen ondersteuning biedt voor nummerweergave. Hierdoor wordt nummerweergave niet gegarandeerd, ook al verzendt Microsoft Entra multifactor-verificatie deze altijd. Dit geldt zowel voor telefoongesprekken als sms-berichten die worden geleverd door Microsoft Entra multifactor authentication. Zie welke korte codes worden gebruikt voor het verzenden van berichten als u wilt controleren of een tekstbericht afkomstig is van Microsoft Entra-verificatie.

Aangepaste spraakberichten

U kunt uw eigen opnamen of begroetingen gebruiken voor meervoudige verificatie van Microsoft Entra. Deze berichten kunnen worden gebruikt ter aanvulling van de standaard Microsoft-opnamen of ter vervanging ervan.

Houd rekening met de volgende beperkingen voordat u begint:

- De ondersteunde bestandsindelingen zijn .wav en .mp3.

- De maximale bestandsgrootte is 1 MB.

- Verificatieberichten moeten korter zijn dan 20 seconden. Berichten die langer zijn dan 20 seconden, kunnen ertoe leiden dat de verificatie mislukt. Als de gebruiker niet reageert voordat het bericht is voltooid, treedt er een time-out op voor de verificatie.

Taalgedrag van aangepast bericht

Wanneer een aangepast spraakbericht wordt afgespeeld voor de gebruiker, is de taal van het bericht afhankelijk van de volgende factoren:

- De taal van de gebruiker.

- De taal die is gedetecteerd door de browser van de gebruiker.

- Andere verificatiescenario's gedragen zich mogelijk anders.

- De taal van alle beschikbare aangepaste berichten.

- Deze taal wordt gekozen door de beheerder wanneer er een aangepast bericht wordt toegevoegd.

Als er bijvoorbeeld maar één aangepast bericht is en dit in het Duits is:

- Hoort een gebruiker die zich in de Duitse taal verifieert, het aangepaste Duitse bericht.

- Hoort een gebruiker die zich in het Engels verifieert, het standaard Engelse bericht.

Standaardinstellingen voor aangepaste spraakberichten

U kunt de volgende voorbeeldscripts gebruiken om uw eigen aangepaste berichten te maken. Deze woordgroepen zijn de standaardinstellingen als u niet uw eigen aangepaste berichten configureert.

| Berichtnaam | Script |

|---|---|

| Verificatie voltooid | Uw aanmelding is geverifieerd. Tot ziens. |

| Vragen om toestelnummer | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Druk op het hekje om door te gaan. |

| Fraudebevestiging | Er is een fraudewaarschuwing ingediend. Neem contact op met de IT-helpdesk van uw bedrijf om uw account te deblokkeren. |

| Fraudebegroeting (standaard) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Druk op het hekje om uw verificatie te voltooien. Als u deze verificatie niet hebt gestart, probeert iemand mogelijk toegang te krijgen tot uw account. Druk op de nul en het hekje om een fraudewaarschuwing in te dienen. Dit stelt het IT-team van uw bedrijf op de hoogte en blokkeert verdere verificatiepogingen. |

| Fraude gemeld | Er is een fraudewaarschuwing ingediend. Neem contact op met de IT-helpdesk van uw bedrijf om uw account te deblokkeren. |

| Activering | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Druk op het hekje om uw verificatie te voltooien. |

| Nieuwe poging verificatie geweigerd | Verificatie geweigerd. |

| Nieuwe poging (standaard) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Druk op het hekje om uw verificatie te voltooien. |

| Begroeting (standaard) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Druk op het hekje om uw verificatie te voltooien. |

| Begroeting (pincode) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Voer uw pincode in, gevolgd door het hekje, om uw verificatie te voltooien. |

| Fraudebegroeting (pincode) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Voer uw pincode in, gevolgd door het hekje, om uw verificatie te voltooien. Als u deze verificatie niet hebt gestart, probeert iemand mogelijk toegang te krijgen tot uw account. Druk op de nul en het hekje om een fraudewaarschuwing in te dienen. Dit stelt het IT-team van uw bedrijf op de hoogte en blokkeert verdere verificatiepogingen. |

| Nieuwe poging (pincode) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Voer uw pincode in, gevolgd door het hekje, om uw verificatie te voltooien. |

| Vragen om toestelnummer na cijfers | Als u al bij dit toestel bent, drukt u op het hekje om door te gaan. |

| Verificatie geweigerd | U kunt momenteel niet worden aangemeld. Probeert u het later nog eens. |

| Activeringsbegroeting (standaard) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Druk op het hekje om uw verificatie te voltooien. |

| Nieuwe activeringspoging (standaard) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Druk op het hekje om uw verificatie te voltooien. |

| Activeringsbegroeting (pincode) | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Voer uw pincode in, gevolgd door het hekje, om uw verificatie te voltooien. |

| Vragen om toestelnummer vóór cijfers | Bedankt dat u het aanmeldingsverificatiesysteem van Microsoft gebruikt. Schakel deze oproep door naar toestelnummer <toestelnummer>. |

Een aangepast bericht instellen

Voer de volgende stappen uit om uw eigen aangepaste berichten te gebruiken:

- Ga naar Meervoudige verificatie> van beveiliging>Telefoon oproepinstellingen.

- Selecteer Begroeting toevoegen.

- Kies het Type begroeting, zoals Begroeting (standaard) of Verificatie voltooid.

- Selecteer de Taal. Zie de vorige sectie over Taalgedrag van aangepast bericht.

- Blader naar en selecteer een .mp3- of .wav-geluidsbestand dat u wilt uploaden.

- Selecteer Toevoegen en vervolgens Opslaan.

MFA-service-instellingen

Instellingen voor app-wachtwoorden, vertrouwde IP-adressen, verificatieopties en het onthouden van meervoudige verificatie op vertrouwde apparaten zijn beschikbaar in de service-instellingen. Dit is een verouderde portal.

U hebt toegang tot service-instellingen vanuit het Microsoft Entra-beheercentrum door naar Aan de slag>te gaan met> Meervoudige verificatie>voor beveiliging configureren>aanvullende MFA-instellingen in de cloud. Er wordt een venster of tabblad geopend met aanvullende opties voor service-instellingen.

Goedgekeurde IP-adressen

De functie Vertrouwde IP-adressen van Microsoft Entra meervoudige verificatie omzeilt prompts voor meervoudige verificatie voor gebruikers die zich aanmelden vanuit een gedefinieerd IP-adresbereik. U kunt bereiken van goedgekeurde IP-adressen instellen voor uw on-premises omgevingen. Wanneer de gebruikers zich op een van deze locaties bevinden, krijgen ze geen prompt voor Microsoft Entra meervoudige verificatie. Voor de functie vertrouwde IP-adressen is Microsoft Entra ID P1-editie vereist.

Notitie

De goedgekeurde IP-adressen kunnen alleen bereiken van privé-IP-adressen bevatten wanneer u MFA-server gebruikt. Voor meervoudige verificatie in de cloud van Microsoft Entra kunt u alleen openbare IP-adresbereiken gebruiken.

IPv6-bereiken worden alleen ondersteund in de interface Benoemde locaties (preview-versie).

Als uw organisatie de NPS-extensie gebruikt om MFA aan on-premises toepassingen te leveren, lijkt het bron-IP-adres altijd de NPS-server te zijn waardoor de verificatiepoging stroomt.

| Microsoft Entra-tenanttype | Opties voor functie 'Goedgekeurde IP-adressen' |

|---|---|

| Beheerd | Specifiek bereik van IP-adressen: Beheer istrators geven een bereik van IP-adressen op waarmee meervoudige verificaties kunnen worden overgeslagen voor gebruikers die zich aanmelden via het intranet van het bedrijf. Er kunnen maximaal 50 bereiken van goedgekeurde IP-adressen worden geconfigureerd. |

| Federatief | Alle federatieve gebruikers: alle federatieve gebruikers die zich aanmelden vanuit de organisatie, kunnen meervoudige verificaties omzeilen. Gebruikers omzeilen verificatie met behulp van een claim die is uitgegeven door Active Directory Federation Services (AD FS). Specifiek bereik van IP-adressen: Beheer istrators geven een bereik van IP-adressen op waarmee meervoudige verificatie kan worden overgeslagen voor gebruikers die zich aanmelden via het intranet van het bedrijf. |

Omzeiling voor goedgekeurde IP-adressen werkt alleen vanuit het bedrijfsintranet. Als u de optie Alle federatieve gebruikers selecteert en een gebruiker zich aanmeldt van buiten het intranet van het bedrijf, moet de gebruiker zich verifiëren met behulp van meervoudige verificatie. Het proces is hetzelfde, zelfs als de gebruiker een AD FS-claim presenteert.

Notitie

Als zowel MFA per gebruiker als beleid voor voorwaardelijke toegang zijn geconfigureerd in de tenant, moet u vertrouwde IP-adressen toevoegen aan het beleid voor voorwaardelijke toegang en de MFA-service-instellingen bijwerken.

Gebruikerservaring in het bedrijfsnetwerk

Wanneer de functie voor vertrouwde IP-adressen is uitgeschakeld, is meervoudige verificatie vereist voor browserstromen. App-wachtwoorden zijn vereist voor oudere rich-client toepassingen.

Wanneer vertrouwde IP-adressen worden gebruikt, is meervoudige verificatie niet vereist voor browserstromen. App-wachtwoorden zijn niet vereist voor oudere rich-client toepassingen als de gebruiker geen app-wachtwoord heeft gemaakt. Zodra een app-wachtwoord in gebruik is, is het wachtwoord vereist.

Gebruikerservaring buiten het bedrijfsnetwerk

Ongeacht of vertrouwde IP-adressen zijn gedefinieerd, is meervoudige verificatie vereist voor browserstromen. App-wachtwoorden zijn vereist voor oudere rich-client toepassingen.

Benoemde locaties inschakelen met behulp van voorwaardelijke toegang

U kunt regels voor voorwaardelijke toegang gebruiken om benoemde locaties te definiëren met behulp van de volgende stappen:

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar >voorwaardelijke toegang>tot benoemde locaties voor beveiliging.

- Selecteer Nieuwe locatie.

- Voer een naam in voor de locatie.

- Selecteer Als vertrouwde locatie markeren.

- Typ het IP-adresbereik voor uw omgeving in CIDR-indeling. Bijvoorbeeld 40.77.182.32/27.

- Selecteer Maken.

De functie vertrouwde IP-adressen inschakelen met behulp van voorwaardelijke toegang

Voer de volgende stappen uit om goedgekeurde IP-adressen in te schakelen met behulp van beleid voor voorwaardelijke toegang:

Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

Blader naar >voorwaardelijke toegang>tot benoemde locaties voor beveiliging.

Selecteer Goedgekeurde IP-adressen voor MFA configureren.

Kies op de pagina Service-instellingen onder Goedgekeurde IP-adressen een van de volgende opties:

Voor aanvragen van federatieve gebruikers die afkomstig zijn van mijn intranet: Als u deze optie wilt kiezen, schakelt u het selectievakje in. Alle federatieve gebruikers die zich aanmelden vanuit het bedrijfsnetwerk omzeilen meervoudige verificaties met behulp van een claim die is uitgegeven door AD FS. Zorg ervoor dat AD FS een regel heeft om de intranetclaim toe te voegen aan het juiste verkeer. Als de regel niet bestaat, maakt u de volgende regel in AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Notitie

De optie Meervoudige verificatie overslaan voor aanvragen van federatieve gebruikers op mijn intranet is van invloed op de evaluatie van voorwaardelijke toegang voor locaties. Elke aanvraag met de binnencorporatenetwork-claim wordt behandeld als afkomstig van een vertrouwde locatie als deze optie is geselecteerd.

Voor aanvragen van een specifiek bereik van openbare IP-adressen: Als u deze optie wilt kiezen, typt u de IP-adressen in het tekstvak in CIDR-indeling.

- Voor IP-adressen in het bereik xxx.xxx.xxx.1 tot xxx.xxx.xxx.254 gebruikt u een indeling zoals xxx.xxx.xxx.0/24.

- Voor één IP-adres gebruikt u een indeling zoals xxx.xxx.xxx.xxx/32.

- Voer maximaal 50 IP-adresbereiken in. Gebruikers die zich via deze IP-adressen aanmelden, omzeilen meervoudige verificaties.

Selecteer Opslaan.

De functie vertrouwde IP-adressen inschakelen met behulp van service-instellingen

Als u geen beleid voor voorwaardelijke toegang wilt gebruiken om vertrouwde IP-adressen in te schakelen, kunt u de service-instellingen voor Meervoudige Verificatie van Microsoft Entra configureren met behulp van de volgende stappen:

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

Blader naar Meervoudige verificatie>voor beveiliging>aanvullende MFA-instellingen in de cloud.

Kies op de pagina Service-instellingen onder Vertrouwde IP's een of beide van de volgende opties:

Voor aanvragen van federatieve gebruikers op mijn intranet: Als u deze optie wilt kiezen, schakelt u het selectievakje in. Alle federatieve gebruikers die zich aanmelden vanuit het bedrijfsnetwerk omzeilen meervoudige verificatie met behulp van een claim die is uitgegeven door AD FS. Zorg ervoor dat AD FS een regel heeft om de intranetclaim toe te voegen aan het juiste verkeer. Als de regel niet bestaat, maakt u de volgende regel in AD FS:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Voor aanvragen van een specifiek bereik van subnetten met IP-adressen: Als u deze optie wilt kiezen, typt u de IP-adressen in het tekstvak in CIDR-indeling.

- Voor IP-adressen in het bereik xxx.xxx.xxx.1 tot xxx.xxx.xxx.254 gebruikt u een indeling zoals xxx.xxx.xxx.0/24.

- Voor één IP-adres gebruikt u een indeling zoals xxx.xxx.xxx.xxx/32.

- Voer maximaal 50 IP-adresbereiken in. Gebruikers die zich via deze IP-adressen aanmelden, omzeilen meervoudige verificaties.

Selecteer Opslaan.

Verificatiemethoden

U kunt de verificatiemethoden die beschikbaar zijn voor uw gebruikers, kiezen in de portal voor service-instellingen. Wanneer uw gebruikers hun accounts inschrijven voor Meervoudige Verificatie van Microsoft Entra, kiezen ze hun voorkeursverificatiemethode in de opties die u hebt ingeschakeld. Richtlijnen voor het registratieproces voor gebruikers vindt u in Mijn account instellen voor meervoudige verificatie.

De volgende verificatiemethoden zijn beschikbaar:

| Wijze | Description |

|---|---|

| Bellen naar telefoon | Hiermee wordt een geautomatiseerd telefoongesprek geplaatst. De gebruiker beantwoordt het gesprek en drukt op # op de telefoon om zich te verifiëren. Het telefoonnummer wordt niet gesynchroniseerd met on-premises Active Directory. |

| Sms-bericht naar telefoon | Hiermee wordt een sms-bericht met een verificatiecode verzonden. De gebruiker wordt gevraagd de verificatiecode in te voeren in de aanmeldingsinterface. Dit proces wordt 'sms in één richting' genoemd. Sms in twee richtingen betekent dat de gebruiker een bepaalde code terug moet sms'en. Sms in twee richtingen is afgeschaft en wordt niet meer ondersteund sinds 14 november 2018. Beheerders moeten een andere methode inschakelen voor gebruikers die voorheen sms in twee richtingen gebruikten. |

| Melding via mobiele app | Hiermee wordt een pushmelding verzonden naar de telefoon of het geregistreerde apparaat van de gebruiker. De gebruiker bekijkt de melding en selecteert Verifiëren om de verificatie te voltooien. De Microsoft Authenticator-app is beschikbaar voor Windows Phone, Android en iOS. |

| Verificatiecode van mobiele app of hardwaretoken | De Microsoft Authenticator-app genereert elke 30 seconden een nieuwe OATH-verificatiecode. De gebruiker typt de verificatiecode in de aanmeldingsinterface. De Microsoft Authenticator-app is beschikbaar voor Windows Phone, Android en iOS. |

Zie welke verificatie- en verificatiemethoden beschikbaar zijn in Microsoft Entra ID voor meer informatie.

Verificatiemethoden in- en uitschakelen

Voer de volgende stappen uit om verificatiemethoden in of uit te schakelen:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

- Blader naar identiteitsgebruikers>.

- Selecteer MFA per gebruiker.

- Selecteer service-instellingen onder Meervoudige verificatie boven aan de pagina.

- Schakel op de pagina Service-instellingen onder Verificatieopties de juiste selectievakjes in of uit.

- Selecteer Opslaan.

Meervoudige verificatie onthouden

Met de functie voor meervoudige verificatie onthouden kunnen gebruikers volgende verificaties gedurende een opgegeven aantal dagen overslaan nadat ze zijn aangemeld bij een apparaat met behulp van MFA. Als u de bruikbaarheid wilt verbeteren en het aantal keer dat een gebruiker MFA moet uitvoeren op een bepaald apparaat wilt minimaliseren, selecteert u een duur van 90 dagen of meer.

Belangrijk

Als een account of apparaat in verkeerde handen is gevallen, kan de functie 'Meervoudige verificatie onthouden' voor vertrouwde apparaten de beveiliging beïnvloeden. Als een bedrijfsaccount is gecompromitteerd of een vertrouwd apparaat is verloren of gestolen, moet u MFA-sessies intrekken.

Met de ingetrokken actie wordt de vertrouwde status van alle apparaten ingetrokken en moet de gebruiker opnieuw meervoudige verificatie uitvoeren. U kunt uw gebruikers ook opdracht geven om de oorspronkelijke MFA-status op hun eigen apparaten te herstellen, zoals vermeld in Uw instellingen beheren voor meervoudige verificatie.

Hoe de functie werkt

Met de functie voor meervoudige verificatie wordt een permanente cookie ingesteld in de browser wanneer een gebruiker de optie Niet opnieuw vragen om X dagen bij het aanmelden selecteert. De gebruiker wordt niet opnieuw om MFA gevraagd vanuit die browser totdat de cookie verloopt. Als de gebruiker een andere browser op hetzelfde apparaat opent of de cookies wist, wordt hij of zij opnieuw gevraagd om zich te verifiëren.

De optie Niet opnieuw vragen gedurende X dagen wordt niet weergegeven in niet-browsertoepassingen, ongeacht of de app moderne verificatie ondersteunt. Deze apps gebruiken vernieuwingstokens die elk uur nieuwe toegangstokens bieden. Wanneer een vernieuwingstoken wordt gevalideerd, controleert Microsoft Entra ID of de laatste meervoudige verificatie binnen het opgegeven aantal dagen heeft plaatsgevonden.

De functie vermindert het aantal verificaties in web-apps, die daar normaal gesproken elke keer om vragen. De functie kan het aantal verificaties verhogen voor moderne verificatieclients die daar normaal gesproken elke 180 dagen om vragen, als een kortere duur is geconfigureerd. Het kan ook het aantal verificaties verhogen in combinatie met beleidsregels voor voorwaardelijke toegang.

Belangrijk

De functie voor meervoudige verificatie is niet compatibel met de functie Aangemeld blijven van AD FS wanneer gebruikers meervoudige verificatie voor AD FS uitvoeren via MFA Server of een multi-factor authentication-oplossing van derden.

Als uw gebruikers selecteren aangemeld blijven op AD FS en ook hun apparaat markeren als vertrouwd voor MFA, wordt de gebruiker niet automatisch geverifieerd nadat het aantal dagen voor meervoudige verificatie is verlopen. Microsoft Entra ID vraagt een nieuwe meervoudige verificatie aan, maar AD FS retourneert een token met de oorspronkelijke MFA-claim en -datum, in plaats van opnieuw meervoudige verificatie uit te voeren. Met deze reactie wordt een verificatielus tussen Microsoft Entra ID en AD FS uitgeschakeld.

De functie voor meervoudige verificatie is niet compatibel met B2B-gebruikers en is niet zichtbaar voor B2B-gebruikers wanneer ze zich aanmelden bij de uitgenodigde tenants.

De functie voor meervoudige verificatie is niet compatibel met het voorwaardelijke toegangsbeheer voor aanmeldingsfrequentie. Zie Verificatiesessiebeheer configureren met voorwaardelijke toegang voor meer informatie.

Meervoudige verificatie inschakelen

Voer de volgende stappen uit om de optie in te schakelen en te configureren waarmee gebruikers hun MFA-status kunnen onthouden en prompts kunnen omzeilen:

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

- Blader naar identiteitsgebruikers>.

- Selecteer MFA per gebruiker.

- Selecteer service-instellingen onder Meervoudige verificatie boven aan de pagina.

- Selecteer op de pagina met service-instellingen onder Meervoudige verificatie onthouden de optie Toestaan dat gebruikers meervoudige verificatie onthouden op apparaten die ze vertrouwen.

- Stel het aantal dagen in dat vertrouwde apparaten meervoudige verificaties kunnen omzeilen. Voor een optimale gebruikerservaring verlengt u de duur tot 90 of meer dagen.

- Selecteer Opslaan.

Een apparaat markeren als vertrouwd

Nadat u de functie voor meervoudige verificatie onthouden hebt ingeschakeld, kunnen gebruikers een apparaat markeren als vertrouwd wanneer ze zich aanmelden door Niet opnieuw vragen te selecteren.