Microsoft Entra Verbinding maken Health-bewerkingen

In dit onderwerp worden de verschillende bewerkingen beschreven die u kunt uitvoeren met behulp van Microsoft Entra Verbinding maken Health.

E-mailmeldingen inschakelen

U kunt de Microsoft Entra Verbinding maken Health-service configureren om e-mailmeldingen te verzenden wanneer waarschuwingen aangeven dat uw identiteitsinfrastructuur niet in orde is. Dit gebeurt wanneer een waarschuwing wordt gegenereerd en wanneer deze is opgelost.

Notitie

Email meldingen zijn standaard ingeschakeld.

E-mailmeldingen van Microsoft Entra Verbinding maken Health inschakelen

- Zoek in het Microsoft Entra-beheercentrum naar Microsoft Entra Verbinding maken Health

- Selecteer Synchronisatiefouten

- Selecteer Instellingen voor meldingen.

- Selecteer AAN bij de schakeloptie voor e-mailmeldingen.

- Schakel het selectievakje in als u wilt dat alle hybride identiteiten Beheer istrators e-mailmeldingen ontvangen.

- Als u e-mailmeldingen op andere e-mailadressen wilt ontvangen, geeft u deze op in het vak Aanvullende e-mailontvangers. U kunt een e-mailadres uit deze lijst verwijderen, door met de rechtermuisknop op de vermelding te klikken en Verwijderen te selecteren.

- Klik op Opslaan om de wijzigingen te voltooien. Wijzigingen worden pas van kracht nadat u de instellingen hebt opgeslagen.

Notitie

Wanneer er problemen zijn met het verwerken van synchronisatieaanvragen in onze back-endservice, verzendt deze service een e-mailmelding met de details van de fout naar het e-mailadres (e-mailadressen) van de beheerderscontactpersonen van uw tenant. We hebben feedback van klanten gekregen dat het volume van deze berichten in bepaalde gevallen te groot is. Daarom veranderen we de manier waarop we deze berichten verzenden.

In plaats van voor elke synchronisatiefout een bericht te verzenden zodra deze optreedt, sturen we een dagelijkse samenvatting van alle fouten die de back-endservice heeft geretourneerd. Synchronisatiefout-e-mailberichten worden eenmaal per dag verzonden, op basis van de onopgeloste fouten van de vorige dag. Dus als de klant een fout activeert, maar deze redelijk snel oplost, krijgen ze de volgende dag geen e-mail. Hierdoor kunnen klanten deze fouten op een efficiëntere manier verwerken en neemt het aantal dubbele foutberichten af.

Een server- of service-exemplaar verwijderen

Notitie

Microsoft Entra ID P1- of P2-licentie is vereist voor de verwijderingsstappen.

In sommige gevallen wilt u mogelijk een server verwijderen uit de controle. Dit is wat u moet weten om een server te verwijderen uit de Microsoft Entra Verbinding maken Health-service.

Houd rekening met het volgende wanneer u een server verwijdert:

- Deze actie stopt met het verzamelen van verdere gegevens van die server. Deze server wordt verwijderd uit de controleservice. Na deze actie kunt u geen nieuwe waarschuwingen, bewakings- of gebruiksanalysegegevens voor deze server weergeven.

- Met deze actie wordt de Statusagent niet van uw server verwijderd. Als u de Statusagent niet hebt verwijderd voordat u deze stap uitvoert, ziet u mogelijk fouten met betrekking tot de Statusagent op de server.

- Met deze actie worden de gegevens die al van deze server zijn verzameld, niet verwijderd. Deze gegevens worden verwijderd in overeenstemming met het Azure-beleid voor gegevensretentie.

- Als u deze actie hebt uitgevoerd en dezelfde server weer wilt controleren, moet u de Statusagent op deze server verwijderen en opnieuw installeren.

Een server verwijderen uit de Microsoft Entra Verbinding maken Health-service

Notitie

Microsoft Entra ID P1- of P2-licentie is vereist voor de verwijderingsstappen.

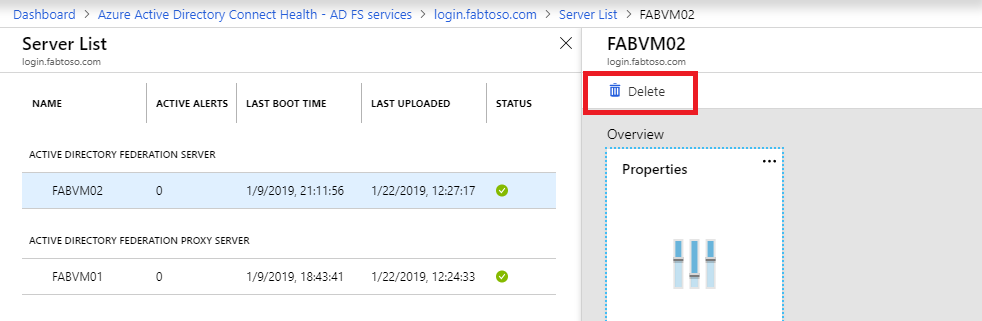

Microsoft Entra Verbinding maken Health for Active Directory Federation Services (AD FS) en Microsoft Entra Verbinding maken (sync):

- Open de blade Server op de blade Serverlijst door de servernaam te selecteren die u wilt verwijderen.

- Klik op de blade Server op de actiebalk op Verwijderen.

- Bevestig dit door de servernaam in het bevestigingsvak te typen.

- Klik op Verwijderen.

Microsoft Entra Verbinding maken Health voor AD Domain Services:

- Open het dashboard Domeincontrollers.

- Selecteer de domeincontroller die u wilt verwijderen.

- Klik in de actiebalk op Selectie verwijderen.

- Bevestig de actie om de server te verwijderen.

- Klik op Verwijderen.

Een service-exemplaar verwijderen uit Microsoft Entra Verbinding maken Health-service

In sommige gevallen wilt u mogelijk een service-exemplaar verwijderen. Dit is wat u moet weten om een service-exemplaar te verwijderen uit de Microsoft Entra Verbinding maken Health-service.

Houd rekening met het volgende wanneer u een service-exemplaar verwijdert:

- Deze actie verwijdert het huidige service-exemplaar uit de controleservice.

- Met deze actie wordt de Statusagent niet verwijderd of verwijderd van een van de servers die zijn bewaakt als onderdeel van dit service-exemplaar. Als u de Statusagent niet hebt verwijderd voordat u deze stap uitvoert, ziet u mogelijk fouten met betrekking tot de Statusagent op de servers.

- Alle gegevens van dit service-exemplaar worden verwijderd volgens het Azure-beleid voor gegevensretentie.

- Als u deze actie hebt uitgevoerd en de service wilt controleren, moet u de Statusagent verwijderen en opnieuw installeren op alle servers. Als u deze actie hebt uitgevoerd en dezelfde server weer wilt controleren, moet u de Statusagent op verwijderen, opnieuw installeren en registreren op de server.

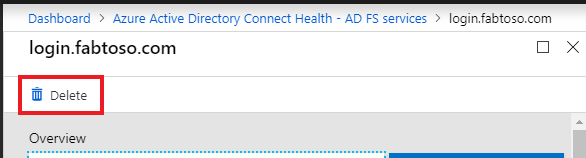

Een service-exemplaar verwijderen uit de Microsoft Entra Verbinding maken Health-service

- Open de blade Service op de blade Servicelijst door de service-id (farmnaam) te selecteren die u wilt verwijderen.

- Klik op de blade Service op de actiebalk op Verwijderen.

- Bevestig dit door de servicenaam in het bevestigingsvak te typen (bijvoorbeeld: sts.contoso.com).

- Klik op Verwijderen.

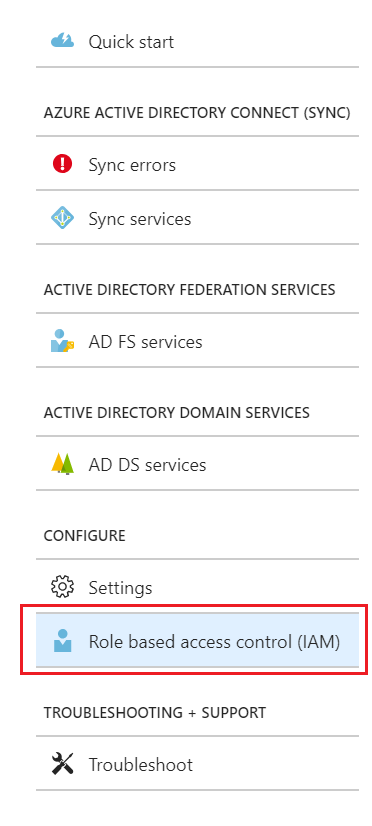

Toegang beheren met Azure RBAC

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) voor Microsoft Entra Verbinding maken Health biedt toegang tot andere gebruikers en groepen dan Hybrid Identity Beheer istrators. Azure RBAC wijst rollen toe aan de beoogde gebruikers en groepen en biedt een mechanisme om de hybrid identity-Beheer istrators in uw directory te beperken.

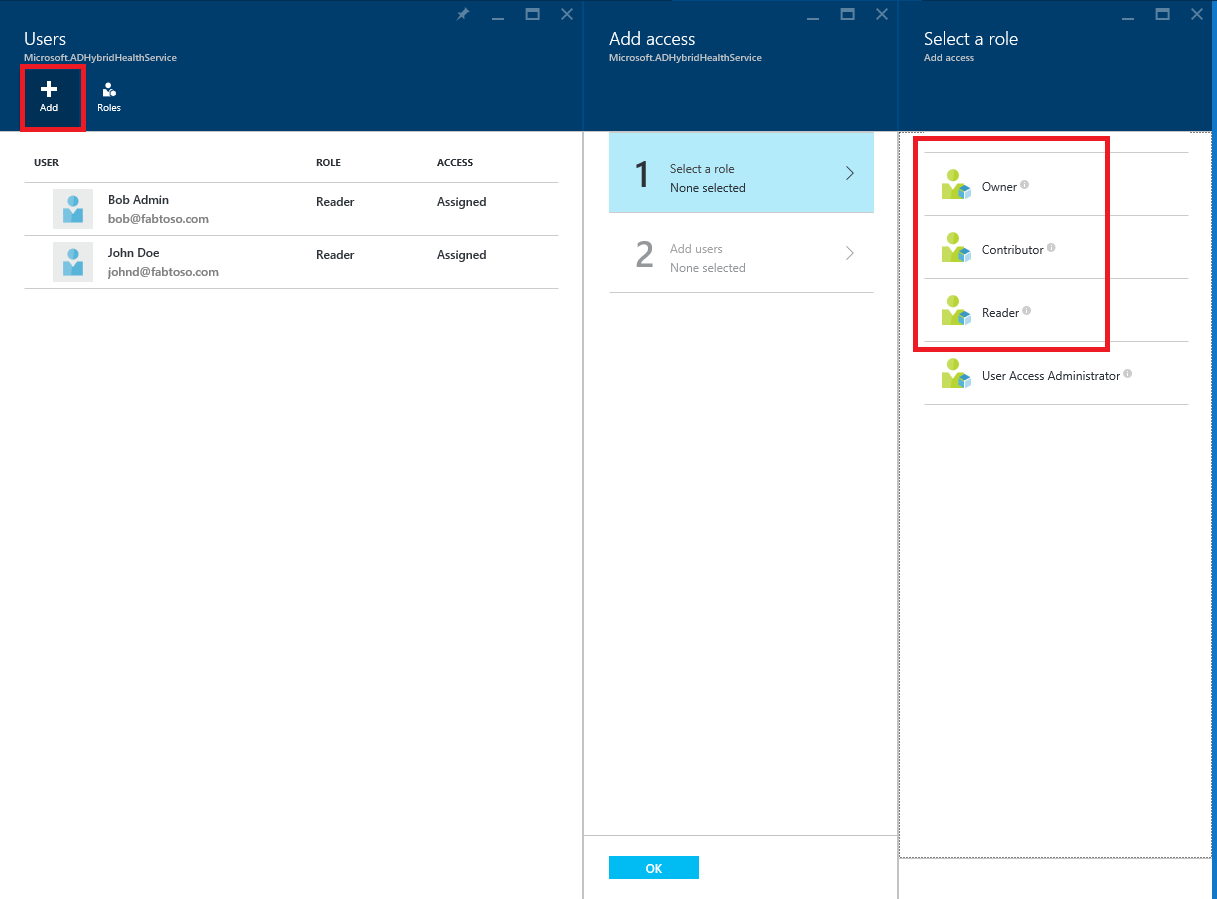

Functies

Microsoft Entra Verbinding maken Health ondersteunt de volgende ingebouwde rollen:

| - Rol | Machtigingen |

|---|---|

| Eigenaar | Eigenaren kunnen toegang beheren (bijvoorbeeld een rol toewijzen aan een gebruiker of groep), alle informatie (bijvoorbeeld waarschuwingen bekijken) vanuit de portal en instellingen (bijvoorbeeld e-mailmeldingen) wijzigen in Microsoft Entra Verbinding maken Health. Standaard worden aan Microsoft Entra Hybrid Identity Beheer istrators deze rol toegewezen. Dit kan niet worden gewijzigd. |

| Inzender | Inzenders kunnen alle informatie (bijvoorbeeld waarschuwingen weergeven) vanuit de portal bekijken en instellingen (bijvoorbeeld e-mailmeldingen) wijzigen in Microsoft Entra Verbinding maken Health. |

| Lezer | Lezers kunnen alle informatie (bijvoorbeeld waarschuwingen weergeven) bekijken vanuit de portal in Microsoft Entra Verbinding maken Health. |

Alle andere rollen (zoals gebruikerstoegang Beheer istrators of DevTest Labs-gebruikers) hebben geen invloed op toegang binnen Microsoft Entra Verbinding maken Health, zelfs als de rollen beschikbaar zijn in de portalervaring.

Toegangsbereik

Microsoft Entra Verbinding maken Health ondersteunt het beheren van toegang op twee niveaus:

- Alle service-exemplaren: dit is in de meeste gevallen de aanbevolen route. Het beheert de toegang voor alle service-exemplaren (bijvoorbeeld een AD FS-farm) voor alle roltypen die worden bewaakt door Microsoft Entra Verbinding maken Health.

- Service-exemplaar: in sommige gevallen moet u de toegang mogelijk scheiden op basis van roltypen of door een service-exemplaar. In dit geval kunt u de toegang beheren op het niveau van het service-exemplaar.

Machtiging wordt verleend als een eindgebruiker toegang heeft op directory- of service-exemplaarniveau.

Gebruikers of groepen toegang geven tot Microsoft Entra Verbinding maken Health

De volgende stappen laten zien hoe u toegang kunt toestaan.

Stap 1: Selecteer het juiste toegangsbereik

Als u gebruikerstoegang wilt toestaan op het niveau van alle service-exemplaren binnen Microsoft Entra Verbinding maken Health, opent u de hoofdblade in Microsoft Entra Verbinding maken Health.

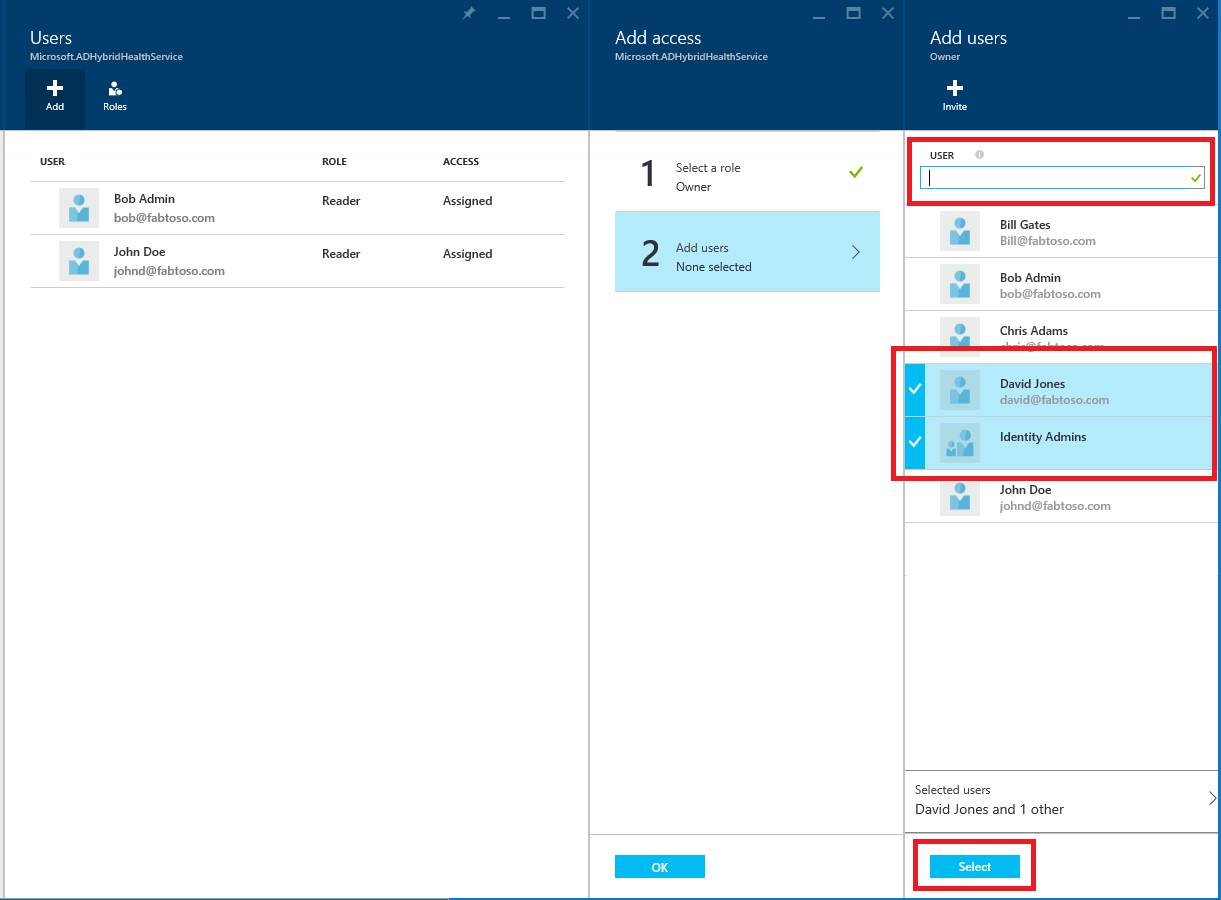

Stap 2: Gebruikers en groepen toevoegen en rollen toewijzen

- Klik in de sectie Configureren op Gebruikers.

- Selecteer Toevoegen.

- Selecteer een rol (bijvoorbeeld Eigenaar) in het deelvenster Een rol selecteren.

- Typ de naam of id van de betreffende gebruiker of groep. U kunt een of meer gebruikers of groepen tegelijk selecteren. Klik op Selecteren.

- Selecteer OK.

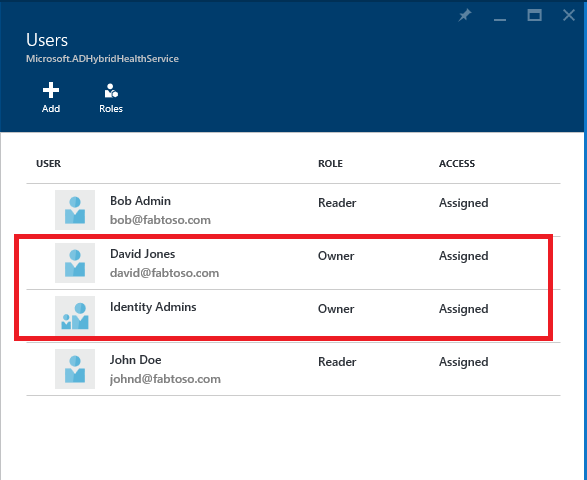

- Nadat de roltoewijzing is voltooid, worden de gebruikers en groepen weergegeven in de lijst.

Nu hebben de vermelde gebruikers en groepen toegang, afhankelijk van hun toegewezen rollen.

Notitie

- Globale beheerders hebben altijd volledige toegang tot alle bewerkingen, maar globale beheerdersaccounts zijn niet aanwezig in de voorgaande lijst.

- De functie Gebruikers uitnodigen wordt niet ondersteund in Microsoft Entra Verbinding maken Health.

Stap 3: De bladelocatie delen met gebruikers of groepen

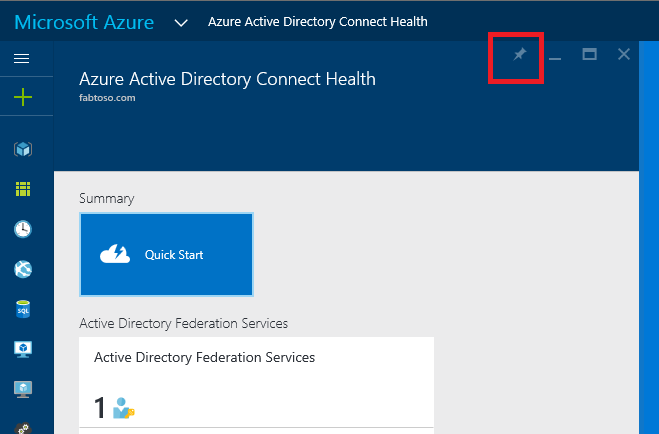

- Nadat u machtigingen hebt toegewezen, heeft een gebruiker toegang tot Microsoft Entra Verbinding maken Health door hierheen te gaan.

- De gebruiker kan de blade of verschillende onderdelen ervan vastmaken aan het dashboard via de blade zelf. Klik gewoon op het pictogram Vastmaken aan dashboard.

Notitie

Een gebruiker waaraan de rol Lezer is toegewezen, kan Microsoft Entra Verbinding maken Health-extensie niet ophalen uit Azure Marketplace. De gebruiker kan de benodigde bewerking voor maken niet uitvoeren om dit te doen. De gebruiker kan nog steeds naar de blade gaan door naar de vorige koppeling te gaan. Voor volgend gebruik kan de gebruiker de blade vastmaken aan het dashboard.

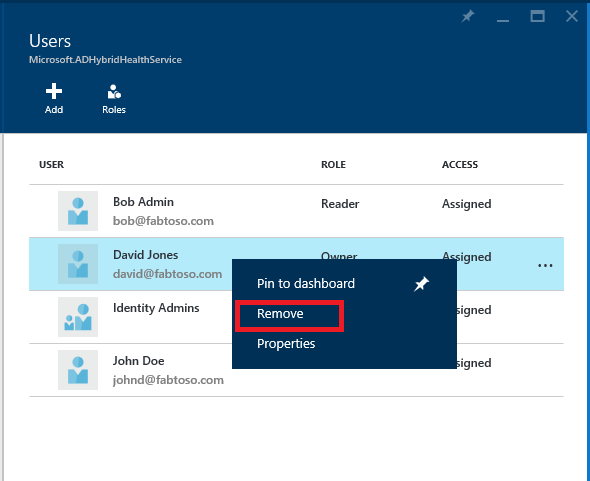

Gebruikers of groepen uitnodigen

U kunt een gebruiker of groep verwijderen die is toegevoegd aan Microsoft Entra Verbinding maken Health en Azure RBAC. Klik gewoon met de rechtermuisknop op de gebruiker of groep en selecteer Verwijderen.

Volgende stappen

- Microsoft Entra Verbinding maken Health

- Installatie van Microsoft Entra Verbinding maken Health Agent

- Microsoft Entra Verbinding maken Health gebruiken met AD FS

- Microsoft Entra Verbinding maken Health gebruiken voor synchronisatie

- Microsoft Entra Verbinding maken Health gebruiken met AD DS

- Veelgestelde vragen over Microsoft Entra Verbinding maken Health

- Versiegeschiedenis van Microsoft Entra Verbinding maken Health