IP-adressen gebruikt door Azure Monitor

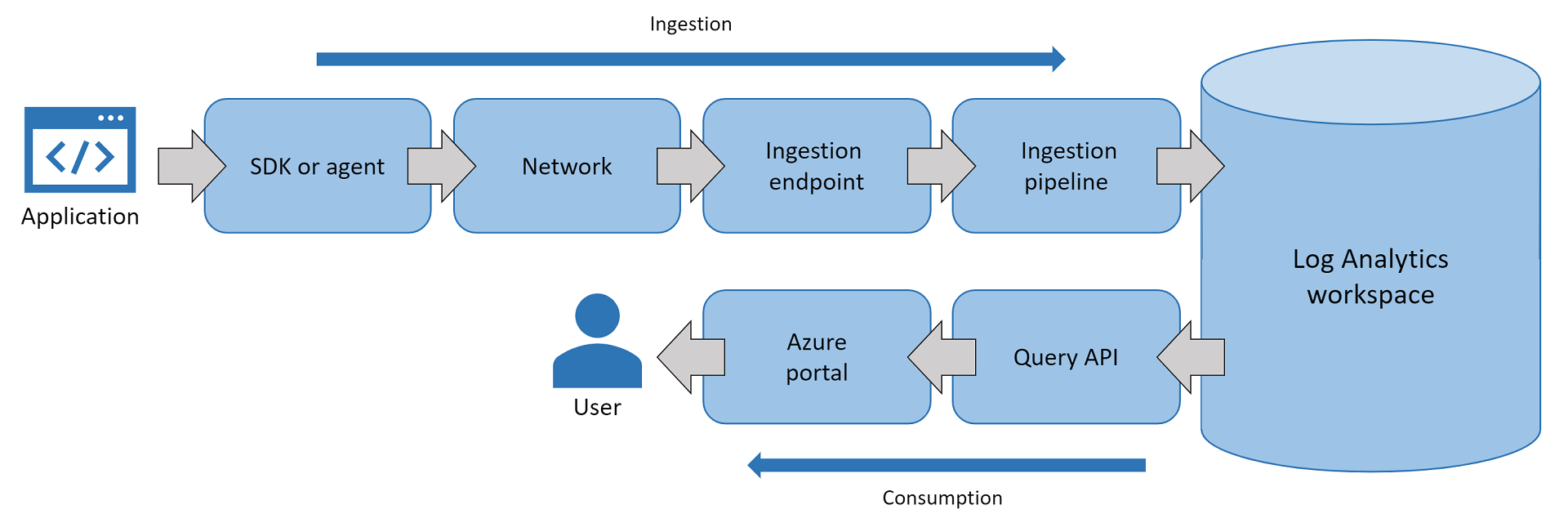

Azure Monitor maakt gebruik van verschillende IP-adressen. Azure Monitor bestaat uit kerngegevens en logboeken van het platform, naast Log Analytics en Application Insights. Mogelijk moet u IP-adressen weten als de app of infrastructuur die u bewaakt, wordt gehost achter een firewall.

Notitie

Hoewel deze adressen statisch zijn, is het mogelijk dat we ze van tijd tot tijd moeten wijzigen. Al het Application Insights-verkeer vertegenwoordigt uitgaand verkeer met uitzondering van beschikbaarheidsbewaking en webhookactiegroepen, waarvoor ook binnenkomende firewallregels zijn vereist.

U kunt Azure-netwerkservicetags gebruiken om de toegang te beheren als u Azure-netwerkbeveiligingsgroepen gebruikt. Als u de toegang voor hybride/on-premises resources beheert, kunt u de equivalente IP-adreslijsten downloaden als JSON-bestanden, die elke week worden bijgewerkt. Als u alle uitzonderingen in dit artikel wilt behandelen, gebruikt u de servicetags ActionGroupen ApplicationInsightsAvailabilityAzureMonitor.

Uitgaande poorten

U moet enkele uitgaande poorten in de firewall van uw server openen om de Application Insights SDK of Application Insights-agent toe te staan gegevens naar de portal te verzenden.

Notitie

Deze adressen worden vermeld met behulp van klasseloze interdomeinrouteringsnotatie. Een dergelijke 51.144.56.112/28 vermelding is bijvoorbeeld gelijk aan 16 IP-adressen die beginnen bij 51.144.56.112 en eindigen bij 51.144.56.127.

| Doel | URL | Type | IP | Poorten |

|---|---|---|---|---|

| Telemetrie | dc.applicationinsights.azure.com dc.applicationinsights.microsoft.com dc.services.visualstudio.com *.in.applicationinsights.azure.com |

Globaal Globaal Globaal Regionaal |

443 | |

| Live Metrics | live.applicationinsights.azure.com rt.applicationinsights.microsoft.com rt.services.visualstudio.com {region}.livediagnostics.monitor.azure.com *Voorbeeld voor {region}: westus2 |

Globaal Globaal Globaal Regionaal |

20.49.111.32/29 13.73.253.112/29 |

443 |

Notitie

Application Insights-opname-eindpunten zijn alleen IPv4.

Application Insights Agent

Application Insights Agent-configuratie is alleen nodig wanneer u wijzigingen aanbrengt.

| Doel | URL | Poorten |

|---|---|---|

| Configuratie | management.core.windows.net |

443 |

| Configuratie | management.azure.com |

443 |

| Configuratie | login.windows.net |

443 |

| Configuratie | login.microsoftonline.com |

443 |

| Configuratie | secure.aadcdn.microsoftonline-p.com |

443 |

| Configuratie | auth.gfx.ms |

443 |

| Configuratie | login.live.com |

443 |

| Installatie | globalcdn.nuget.org, ,packages.nuget.orgapi.nuget.org/v3/index.jsonnuget.org, api.nuget.org,dc.services.vsallin.net |

443 |

Beschikbaarheidstests

Zie Privé-beschikbaarheidstests voor meer informatie over beschikbaarheidstests.

Application Insights- en Log Analytics-API's

| Doel | URI | IP | Poorten |

|---|---|---|---|

| API | api.applicationinsights.ioapi1.applicationinsights.ioapi2.applicationinsights.ioapi3.applicationinsights.ioapi4.applicationinsights.ioapi5.applicationinsights.iodev.applicationinsights.iodev.applicationinsights.microsoft.comdev.aisvc.visualstudio.comwww.applicationinsights.iowww.applicationinsights.microsoft.comwww.aisvc.visualstudio.comapi.loganalytics.io*.api.loganalytics.iodev.loganalytics.iodocs.loganalytics.iowww.loganalytics.io |

20.37.52.188 20.37.53.231 20.36.47.130 20.40.124.0 20.43.99.158 20.43.98.234 13.70.127.61 40.81.58.225 20.40.160.120 23.101.225.155 52.139.8.32 13.88.230.43 52.230.224.237 52.242.230.209 52.173.249.138 52.229.218.221 52.229.225.6 23.100.94.221 52.188.179.229 52.226.151.250 52.150.36.187 40.121.135.131 20.44.73.196 20.41.49.208 40.70.23.205 20.40.137.91 20.40.140.212 40.89.189.61 52.155.118.97 52.156.40.142 23.102.66.132 52.231.111.52 52.231.108.46 52.231.64.72 52.162.87.50 23.100.228.32 40.127.144.141 52.155.162.238 137.116.226.81 52.185.215.171 40.119.4.128 52.171.56.178 20.43.152.45 20.44.192.217 13.67.77.233 51.104.255.249 51.104.252.13 51.143.165.22 13.78.151.158 51.105.248.23 40.74.36.208 40.74.59.40 13.93.233.49 52.247.202.90 |

80.443 |

| Azure Pipeline-extensie voor aantekeningen | aigs1.aisvc.visualstudio.com | dynamisch | 443 |

Application Insights-analyse

| Doel | URI | IP | Poorten |

|---|---|---|---|

| Analyseportal | analytics.applicationinsights.io | dynamisch | 80.443 |

| CDN | applicationanalytics.azureedge.net | dynamisch | 80.443 |

| Media-CDN | applicationanalyticsmedia.azureedge.net | dynamisch | 80.443 |

Het domein *.applicationinsights.io is eigendom van het Application Insights-team.

Log Analytics-portal

| Doel | URI | IP | Poorten |

|---|---|---|---|

| Portal | portal.loganalytics.io | dynamisch | 80.443 |

| CDN | applicationanalytics.azureedge.net | dynamisch | 80.443 |

Het domein *.loganalytics.io is eigendom van het Log Analytics-team.

Application Insights Azure Portal-extensie

| Doel | URI | IP | Poorten |

|---|---|---|---|

| Application Insights-extensie | stamp2.app.insightsportal.visualstudio.com | dynamisch | 80.443 |

| Application Insights-extensie CDN | insightsportal-prod2-cdn.aisvc.visualstudio.com insightsportal-prod2-asiae-cdn.aisvc.visualstudio.com insightsportal-cdn-aimon.applicationinsights.io |

dynamisch | 80.443 |

Application Insights SDK's

| Doel | URI | IP | Poorten |

|---|---|---|---|

| Application Insights JS SDK CDN | az416426.vo.msecnd.net js.monitor.azure.com |

dynamisch | 80.443 |

Webhooks voor actiegroepen

U kunt een query uitvoeren op de lijst met IP-adressen die door actiegroepen worden gebruikt met behulp van de PowerShell-opdracht Get-AzNetworkServiceTag.

Servicetag actiegroep

Het beheren van wijzigingen in bron-IP-adressen kan tijdrovend zijn. Als u servicetags gebruikt, hoeft u uw configuratie niet meer bij te werken. Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een specifieke Azure-service. Microsoft beheert de IP-adressen en werkt de servicetag automatisch bij naarmate de adressen veranderen, waardoor netwerkbeveiligingsregels voor een actiegroep niet meer hoeven te worden bijgewerkt.

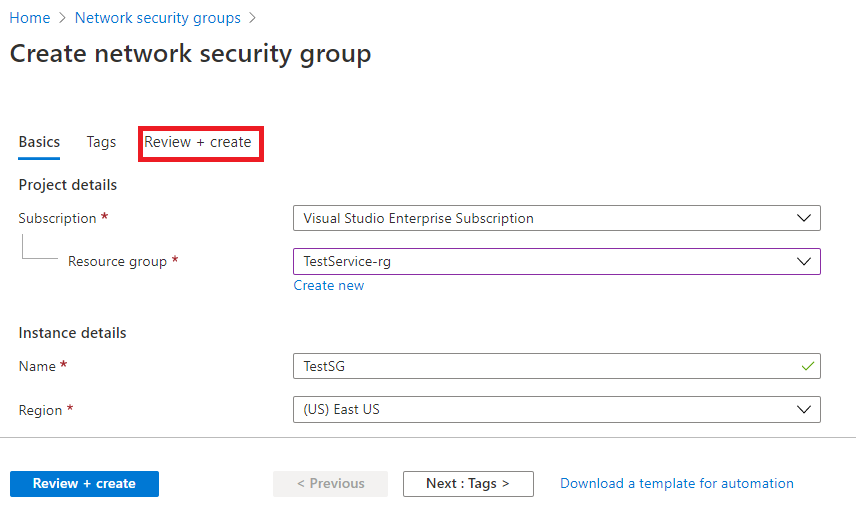

Zoek in Azure Portal onder Azure Services naar netwerkbeveiligingsgroep.

Selecteer Een netwerkbeveiligingsgroep toevoegen en maken:

- Voeg de naam van de resourcegroep toe en voer de gegevens van het exemplaar in .

- Selecteer Controleren + maken en selecteer vervolgens Maken.

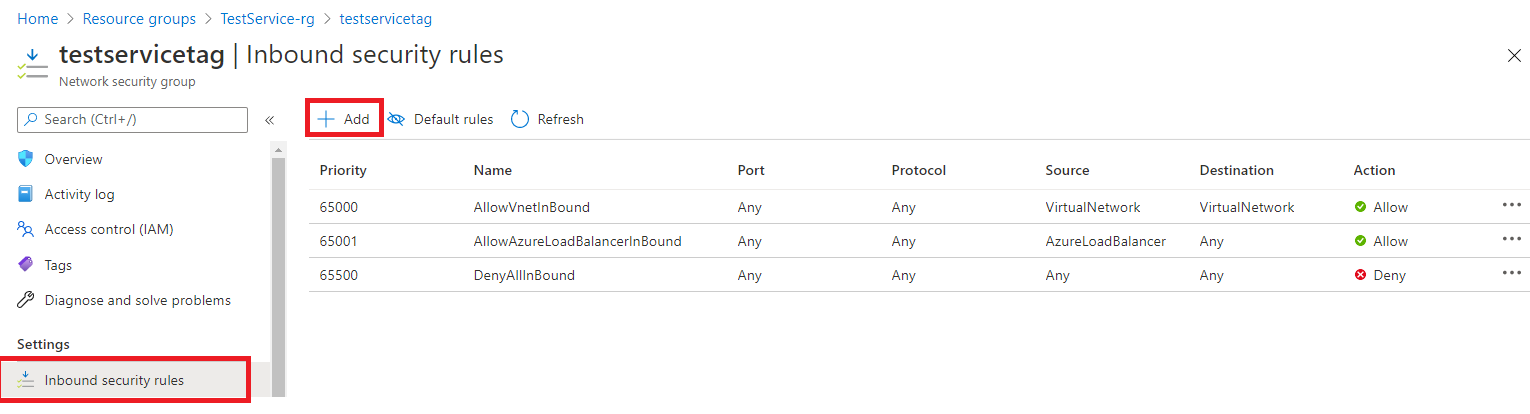

Ga naar de resourcegroep en selecteer vervolgens de netwerkbeveiligingsgroep die u hebt gemaakt:

- Selecteer Inkomende beveiligingsregels zoeken.

- Selecteer Toevoegen.

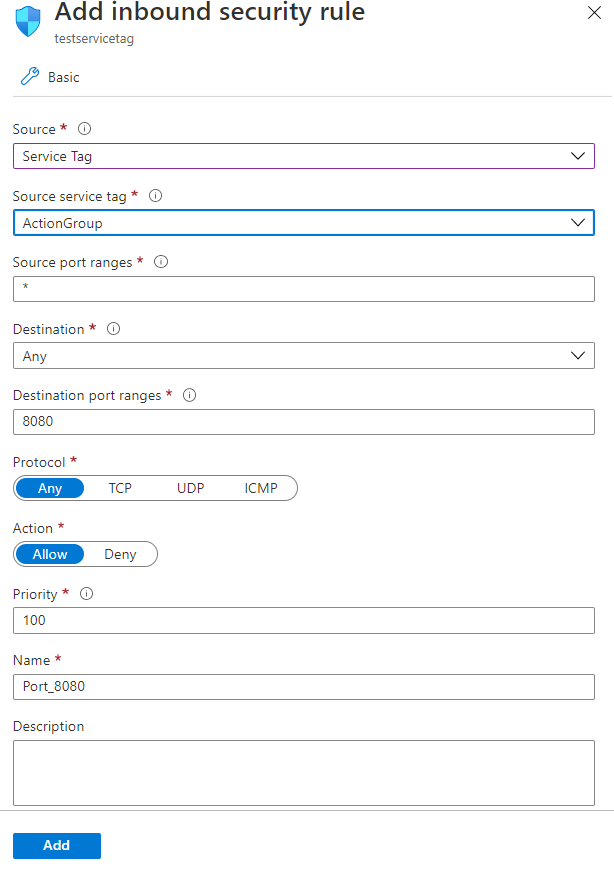

Er wordt een nieuw venster geopend in het rechterdeelvenster:

- Voer onder Bron servicetag in.

- Voer onder Bronservicetag ActionGroup in.

- Selecteer Toevoegen.

Profiler

| Doel | URI | IP | Poorten |

|---|---|---|---|

| Agent | agent.azureserviceprofiler.net *.agent.azureserviceprofiler.net |

20.190.60.38 20.190.60.32 52.173.196.230 52.173.196.209 23.102.44.211 23.102.45.216 13.69.51.218 13.69.51.175 138.91.32.98 138.91.37.93 40.121.61.208 40.121.57.2 51.140.60.235 51.140.180.52 52.138.31.112 52.138.31.127 104.211.90.234 104.211.91.254 13.70.124.27 13.75.195.15 52.185.132.101 52.185.132.170 20.188.36.28 40.89.153.171 52.141.22.239 52.141.22.149 102.133.162.233 102.133.161.73 191.232.214.6 191.232.213.239 |

443 |

| Portal | gateway.azureserviceprofiler.net | dynamisch | 443 |

| Storage | *.core.windows.net | dynamisch | 443 |

Snapshot Debugger

Notitie

Profiler en Snapshot Debugger delen dezelfde set IP-adressen.

| Doel | URI | IP | Poorten |

|---|---|---|---|

| Agent | agent.azureserviceprofiler.net *.agent.azureserviceprofiler.net |

20.190.60.38 20.190.60.32 52.173.196.230 52.173.196.209 23.102.44.211 23.102.45.216 13.69.51.218 13.69.51.175 138.91.32.98 138.91.37.93 40.121.61.208 40.121.57.2 51.140.60.235 51.140.180.52 52.138.31.112 52.138.31.127 104.211.90.234 104.211.91.254 13.70.124.27 13.75.195.15 52.185.132.101 52.185.132.170 20.188.36.28 40.89.153.171 52.141.22.239 52.141.22.149 102.133.162.233 102.133.161.73 191.232.214.6 191.232.213.239 |

443 |

| Portal | gateway.azureserviceprofiler.net | dynamisch | 443 |

| Storage | *.core.windows.net | dynamisch | 443 |

Veelgestelde vragen

In deze sectie vindt u antwoorden op veelgestelde vragen.

Kan ik een intranetwebserver bewaken?

Ja, maar u moet verkeer naar onze services toestaan door firewalluitzonderingen of proxyomleidingen:

- QuickPulse

https://rt.services.visualstudio.com:443 - ApplicationIdProvider

https://dc.services.visualstudio.com:443 - TelemetryChannel

https://dc.services.visualstudio.com:443

Zie IP-adressen die door Azure Monitor worden gebruikt om onze volledige lijst met services en IP-adressen te bekijken.

Hoe kan ik verkeer van mijn server omleiden naar een gateway op mijn intranet?

Routeer verkeer van uw server naar een gateway op uw intranet door eindpunten in uw configuratie te overschrijven. Als de Endpoint eigenschappen niet aanwezig zijn in uw configuratie, gebruiken deze klassen de standaardwaarden die worden weergegeven in het volgende applicationInsights.config-voorbeeld.

Uw gateway moet verkeer routeren naar het basisadres van ons eindpunt. Vervang in uw configuratie de standaardwaarden door http://<your.gateway.address>/<relative path>.

Voorbeeld van ApplicationInsights.config met standaardeindpunten:

<ApplicationInsights>

...

<TelemetryModules>

<Add Type="Microsoft.ApplicationInsights.Extensibility.PerfCounterCollector.QuickPulse.QuickPulseTelemetryModule, Microsoft.AI.PerfCounterCollector">

<QuickPulseServiceEndpoint>https://rt.services.visualstudio.com/QuickPulseService.svc</QuickPulseServiceEndpoint>

</Add>

</TelemetryModules>

...

<TelemetryChannel>

<EndpointAddress>https://dc.services.visualstudio.com/v2/track</EndpointAddress>

</TelemetryChannel>

...

<ApplicationIdProvider Type="Microsoft.ApplicationInsights.Extensibility.Implementation.ApplicationId.ApplicationInsightsApplicationIdProvider, Microsoft.ApplicationInsights">

<ProfileQueryEndpoint>https://dc.services.visualstudio.com/api/profiles/{0}/appId</ProfileQueryEndpoint>

</ApplicationIdProvider>

...

</ApplicationInsights>

Notitie

ApplicationIdProvider is beschikbaar vanaf v2.6.0.