Perimeternetwerken

Perimeternetwerken, ook wel demilitarized zones (DMZ's) genoemd, bieden een veilige connectiviteit tussen cloudnetwerken, on-premises of fysieke datacentrumnetwerken en internet.

In effectieve perimeternetwerken stromen binnenkomende pakketten door beveiligingsapparaten die worden gehost in beveiligde subnetten, voordat de pakketten back-endservers kunnen bereiken. Beveiligingsapparaten omvatten firewalls, virtuele netwerkapparaten (NVA's) en andere systemen voor inbraakdetectie en -preventie. Internetpakketten van workloads moeten ook door beveiligingsapparaten in het perimeternetwerk stromen voordat ze het netwerk kunnen verlaten.

Meestal zijn centrale IT-teams en beveiligingsteams verantwoordelijk voor het definiëren van operationele vereisten voor perimeternetwerken. Perimeternetwerken kunnen beleidshandhaving, inspectie en controle bieden.

Perimeternetwerken kunnen gebruikmaken van de volgende Azure-functies en -services:

- Virtuele netwerken, door de gebruiker gedefinieerde routes en netwerkbeveiligingsgroepen (NSG's)

- Azure Firewall

- Azure Web Application Firewall op Azure Application Gateway

- Azure Web Application Firewall op Azure Front Door

- Andere virtuele netwerkapparaten (NVA's)

- Azure Load Balancer

- Openbare IP-adressen

Zie Het virtuele datacenter: een netwerkperspectief voor meer informatie over perimeternetwerken.

Zie de referentiearchitectuur Een beveiligd hybride netwerk implementeren voor voorbeelden die u kunt gebruiken om uw eigen perimeternetwerken te implementeren.

Perimeternetwerktopologie

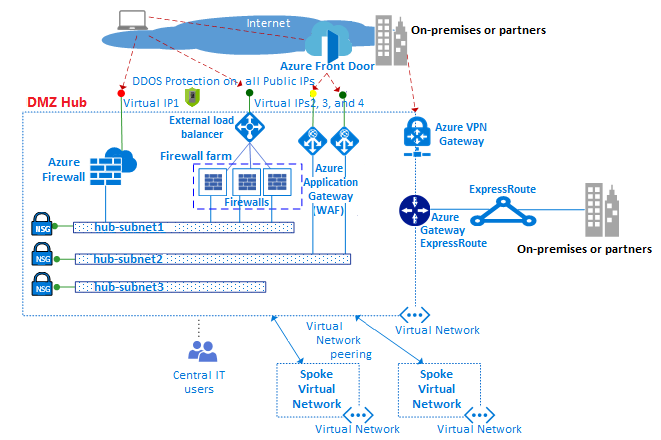

In het volgende diagram ziet u een voorbeeld van een hub- en spoke-netwerk met perimeternetwerken die toegang tot internet en een on-premises netwerk afdwingen.

De perimeternetwerken zijn verbonden met de DMZ-hub. In de DMZ-hub kan het perimeternetwerk naar internet omhoog worden geschaald om veel bedrijfsonderdelen te ondersteunen. Deze ondersteuning maakt gebruik van meerdere farms met Web Application Firewalls (WAF's) en Azure Firewall-exemplaren die de virtuele spoke-netwerken helpen beveiligen. De hub biedt indien nodig ook connectiviteit met on-premises netwerken of partnernetwerken via VPN (Virtual Private Network) of Azure ExpressRoute.

Virtuele netwerken

Perimeternetwerken worden doorgaans gebouwd in virtuele netwerken. Het virtuele netwerk maakt gebruik van meerdere subnetten om de verschillende typen services te hosten die verkeer van of naar andere netwerken of internet filteren en inspecteren. Deze services omvatten NVA's, WAF's en Application Gateway-exemplaren.

Door de gebruiker gedefinieerde routes

In een hub-en-spoke-netwerktopologie moet u garanderen dat verkeer dat wordt gegenereerd door virtuele machines (VM's) in de spokes, via de juiste virtuele apparaten in de hub wordt doorgegeven. Deze verkeersroutering vereist door de gebruiker gedefinieerde routes in de subnetten van de spokes.

Door de gebruiker gedefinieerde routes kunnen garanderen dat verkeer wordt doorgegeven via opgegeven aangepaste VM's, NVA's en load balancers. De route stelt het front-end-IP-adres van de interne load balancer in als de volgende hop. De interne load balancer distribueert het interne verkeer naar de virtuele apparaten in de back-endpool van de load balancer.

U kunt door de gebruiker gedefinieerde routes gebruiken om verkeer via firewalls, inbraakdetectiesystemen en andere virtuele apparaten te leiden. Klanten kunnen netwerkverkeer routeren via deze beveiligingsapparaten voor het afdwingen, controleren en inspecteren van beveiligingsgrensbeleid.

Azure Firewall

Azure Firewall is een beheerde cloudgebaseerde firewallservice waarmee u uw resources in virtuele netwerken kunt beveiligen. Azure Firewall is een volledig stateful beheerde firewall met ingebouwde hoge beschikbaarheid en onbeperkte schaalbaarheid in de cloud. U kunt Azure Firewall gebruiken om centraal beleid voor toepassings- en netwerkconnectiviteit in abonnementen en virtuele netwerken te maken, af te dwingen en te registreren.

Azure Firewall gebruikt een statisch openbaar IP-adres voor virtuele netwerkresources. Externe firewalls kunnen het statische openbare IP-adres gebruiken om verkeer te identificeren dat afkomstig is van uw virtuele netwerk. Azure Firewall werkt met Azure Monitor voor logboekregistratie en analyse.

Virtuele netwerkapparaten

U kunt perimeternetwerken met toegang tot internet beheren via Azure Firewall of via een farm met firewalls of WAF's. Een Azure Firewall-exemplaar en een NVA-firewall kunnen gebruikmaken van een gemeenschappelijk beheervlak met een set beveiligingsregels. Deze regels helpen de werkbelastingen te beveiligen die in de spokes worden gehost en de toegang tot on-premises netwerken te beheren. Azure Firewall heeft ingebouwde schaalbaarheid en NVA-firewalls kunnen handmatig worden geschaald achter een load balancer.

Verschillende bedrijfstakken gebruiken veel verschillende webtoepassingen, die kunnen lijden onder verschillende beveiligingsproblemen en mogelijke aanvallen. Een WAF detecteert aanvallen op HTTP/S-webtoepassingen in meer detail dan een algemene firewall. Vergeleken met traditionele firewalltechnologie hebben WAF's een set specifieke functies om interne webservers te beschermen tegen bedreigingen.

Een firewallfarm heeft minder gespecialiseerde software dan een WAF, maar heeft ook een breder toepassingsbereik voor het filteren en inspecteren van elk type uitgaand en inkomend verkeer. Als u een NVA-benadering gebruikt, kunt u software zoeken en implementeren vanuit de Azure Marketplace.

Gebruik één set Azure Firewall exemplaren of NVA's voor verkeer dat afkomstig is van internet en een andere set voor verkeer dat on-premises afkomstig is. Het gebruik van slechts één set firewalls voor beide soorten verkeer is een beveiligingsrisico, omdat er geen beveiligingsperimeter is tussen de twee sets netwerkverkeer. Het gebruik van afzonderlijke firewalllagen vermindert de complexiteit van het controleren van beveiligingsregels en verduidelijkt welke regels overeenkomen met welke binnenkomende netwerkaanvragen.

Azure Load Balancer

Azure Load Balancer biedt een high-availability Layer 4 transmission control protocol/user datagram protocol (TCP/UDP) taakverdelingsservice. Deze service kan binnenkomend verkeer verdelen over service-exemplaren die zijn gedefinieerd door een taakverdelingsset. Load Balancer kunt verkeer van openbare of privé-IP-eindpunten van de front-end, met of zonder adresomzetting, herdistribueren naar een pool van back-end-IP-adressen, zoals NVA's of VM's.

Load Balancer kunt ook de status van de serverexemplaren testen. Wanneer een instantie niet op de test reageert, stopt de load balancer met het verzenden van verkeer naar de beschadigde instantie.

In het voorbeeld van de hub en spoke-netwerktopologie implementeert u een externe load balancer voor zowel de hub als de spokes. In de hub wordt het verkeer door de load balancer efficiënt naar services in de spokes gerouteerd. De load balancer in de spokes beheert het toepassingsverkeer.

Azure Front Door

Azure Front Door is een maximaal beschikbaar en schaalbaar platform voor webtoepassingsversnelling en een globale HTTPS-load balancer. U kunt Azure Front Door gebruiken om uw dynamische webtoepassing en statische inhoud te bouwen, te gebruiken en uit te schalen. Azure Front Door wordt uitgevoerd op meer dan 100 locaties aan de rand van het wereldwijde netwerk van Microsoft.

Azure Front Door biedt uw toepassing:

- Geïntegreerde automatisering voor regionaal en stempelonderhoud.

- Automatisering van bedrijfscontinuïteit en herstel na noodgevallen (BCDR).

- Geïntegreerde client- en gebruikersgegevens.

- Caching.

- Service-inzichten.

Azure Front Door biedt prestaties, betrouwbaarheid en serviceovereenkomsten (SLA's) voor ondersteuning. Azure Front Door biedt ook nalevingscertificeringen en controleerbare beveiligingsprocedures die Azure ontwikkelt, beheert en systeemeigen ondersteunt.

Application Gateway

Application Gateway is een toegewezen virtueel apparaat waarmee u een beheerde controller voor toepassingslevering krijgt. Application Gateway biedt verschillende taakverdelingsmogelijkheden voor laag 7 voor uw toepassing.

Application Gateway helpt u de productiviteit van webfarms te optimaliseren door CPU-intensieve SSL-beëindiging (Secure Socket Layer) te offloaden. Application Gateway biedt ook andere routeringsmogelijkheden op laag 7, zoals:

- Round robin-distributie van binnenkomend verkeer.

- Sessieaffiniteit op basis van cookies.

- Routering op basis van URL-pad.

- Meerdere websites hosten achter één toepassingsgateway.

De Application Gateway met WAF-SKU bevat een WAF en biedt bescherming aan webtoepassingen tegen veelvoorkomende beveiligingsproblemen en aanvallen op het web. Application Gateway kan worden geconfigureerd als een gateway die op internet is gericht, als een zuiver interne gateway of als een combinatie van deze.

Openbare IP-adressen

Met sommige Azure-functies kunt u service-eindpunten koppelen aan een openbaar IP-adres . Deze optie biedt toegang tot uw resource vanaf internet. Het eindpunt maakt gebruik van Network Address Translation (NAT) om verkeer te routeren naar het interne adres en de poort in het virtuele Azure-netwerk. Dit pad is de belangrijkste manier om extern verkeer door te geven aan het virtuele netwerk. U kunt openbare IP-adressen configureren om te bepalen welk verkeer wordt doorgegeven en hoe en waar het wordt omgezet in het virtuele netwerk.

Azure DDoS Protection

Azure DDoS Protection biedt extra risicobeperkingsmogelijkheden om uw Azure-resources in virtuele netwerken te beschermen tegen DDoS-aanvallen (Distributed Denial of Service). DDoS Protection heeft twee SKU's: DDoS IP-beveiliging en DDoS-netwerkbeveiliging. Zie Vergelijking van Azure DDoS Protection-SKU's voor meer informatie.

DDoS Protection is eenvoudig in te schakelen en vereist geen toepassingswijzigingen. U kunt beveiligingsbeleid afstemmen via bewaking van toegewezen verkeer en algoritmen voor machine learning. DDoS Protection past beveiliging toe op openbare IPv4 Azure-IP-adressen die zijn gekoppeld aan resources die zijn geïmplementeerd in virtuele netwerken. Voorbeelden van resources zijn exemplaren van Load Balancer, Application Gateway en Azure Service Fabric.

Realtime telemetrie is beschikbaar via Azure Monitor-weergaven, zowel tijdens een aanval als voor historische doeleinden. U kunt toepassingslaagbeveiliging toevoegen met behulp van Web Application Firewall in Application Gateway.

Volgende stappen

Meer informatie over het efficiënt beheren van algemene communicatie- of beveiligingsvereisten met behulp van het hub en spoke-netwerktopologiemodel .