Resources beheren voor clienttoepassingen met toepassingsgroepen

Met Azure Event Hubs kunt u workloads voor gebeurtenisstreaming beheren voor clienttoepassingen die verbinding maken met Event Hubs met behulp van toepassingsgroepen. Zie Resourcebeheer met toepassingsgroepen voor meer informatie.

In dit artikel wordt beschreven hoe u de volgende taken kunt uitvoeren:

- Maak een toepassingsgroep.

- Een toepassingsgroep in- of uitschakelen

- Drempelwaarden definiëren en beperkingsbeleid toepassen op een toepassingsgroep

- Beperking valideren met diagnostische logboeken

Notitie

Toepassingsgroepen zijn alleen beschikbaar in premium - en toegewezen lagen.

Een toepassingsgroep maken

In deze sectie wordt beschreven hoe u een toepassingsgroep maakt met behulp van Azure Portal, CLI, PowerShell en een ARM-sjabloon (Azure Resource Manager).

U kunt een toepassingsgroep maken met behulp van Azure Portal door deze stappen uit te voeren.

Navigeer naar uw Event Hubs-naamruimte.

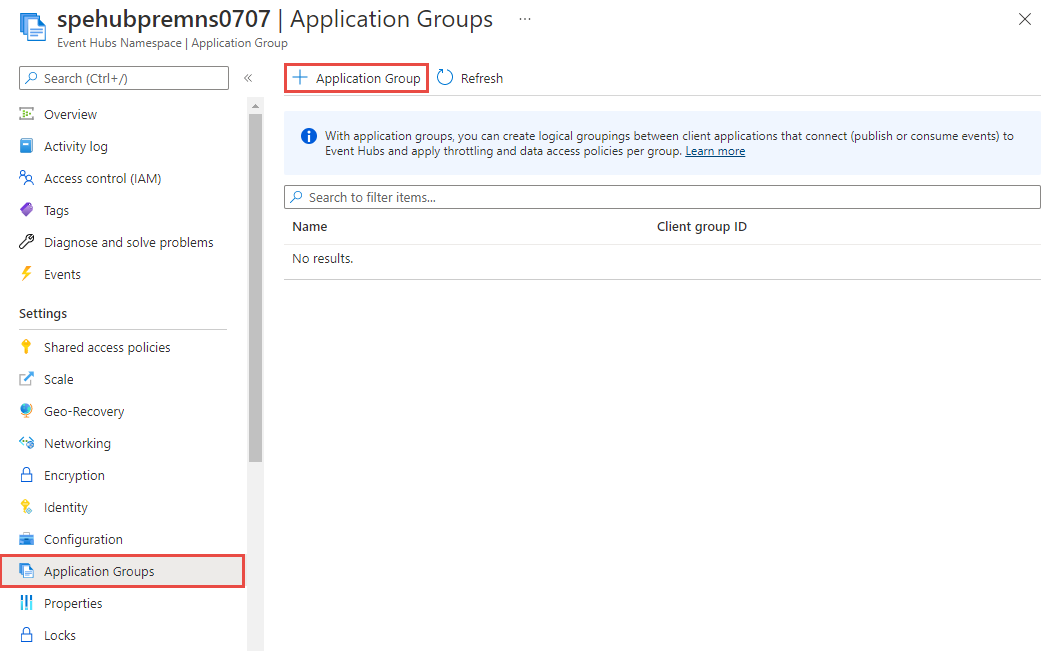

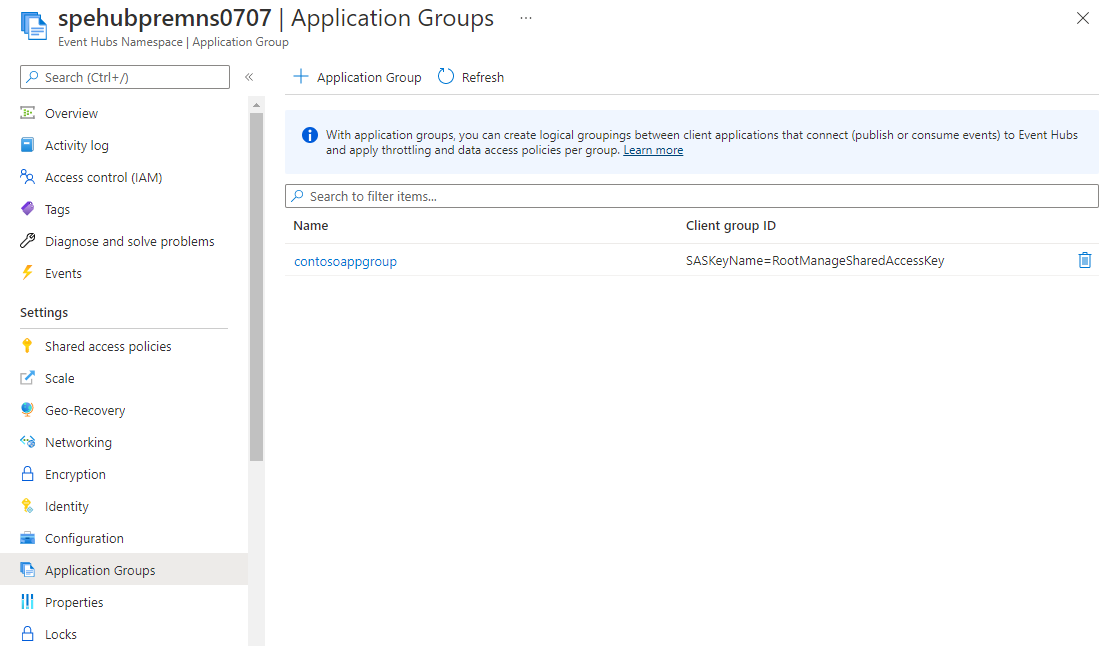

Selecteer in het linkermenu toepassingsgroepen onder Instellingen.

Selecteer + Toepassingsgroep op de opdrachtbalk op de pagina Toepassingsgroepen.

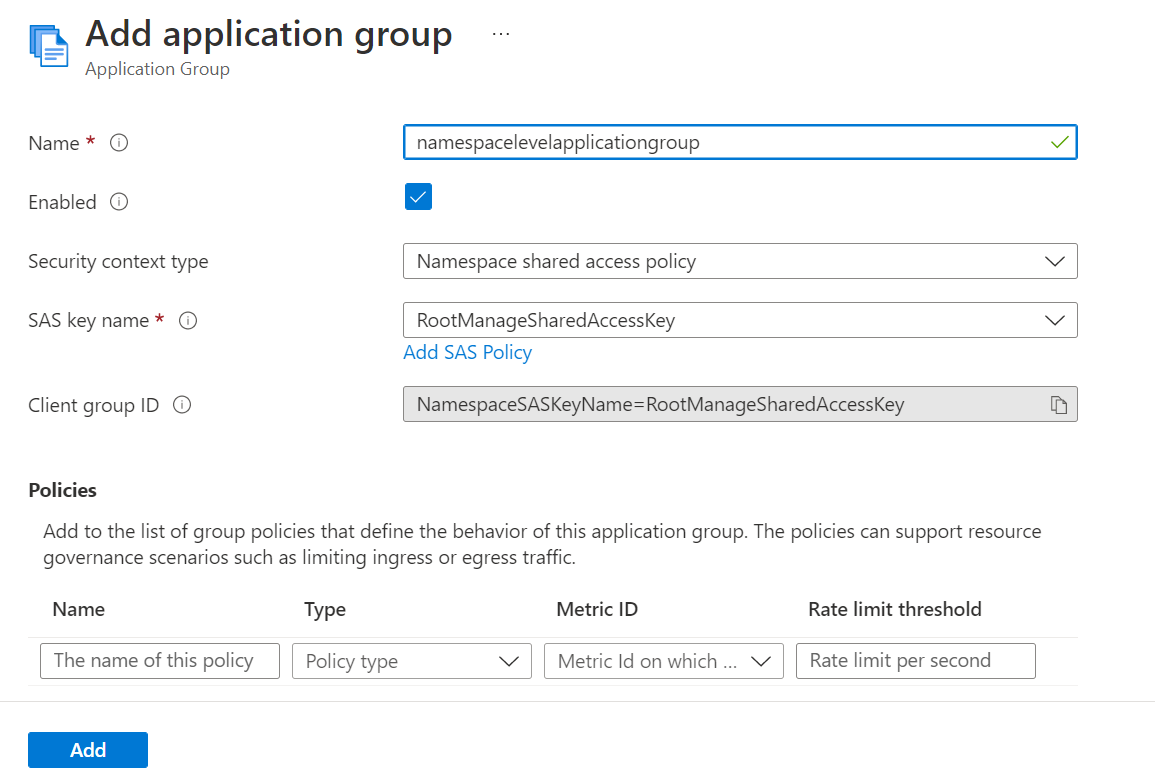

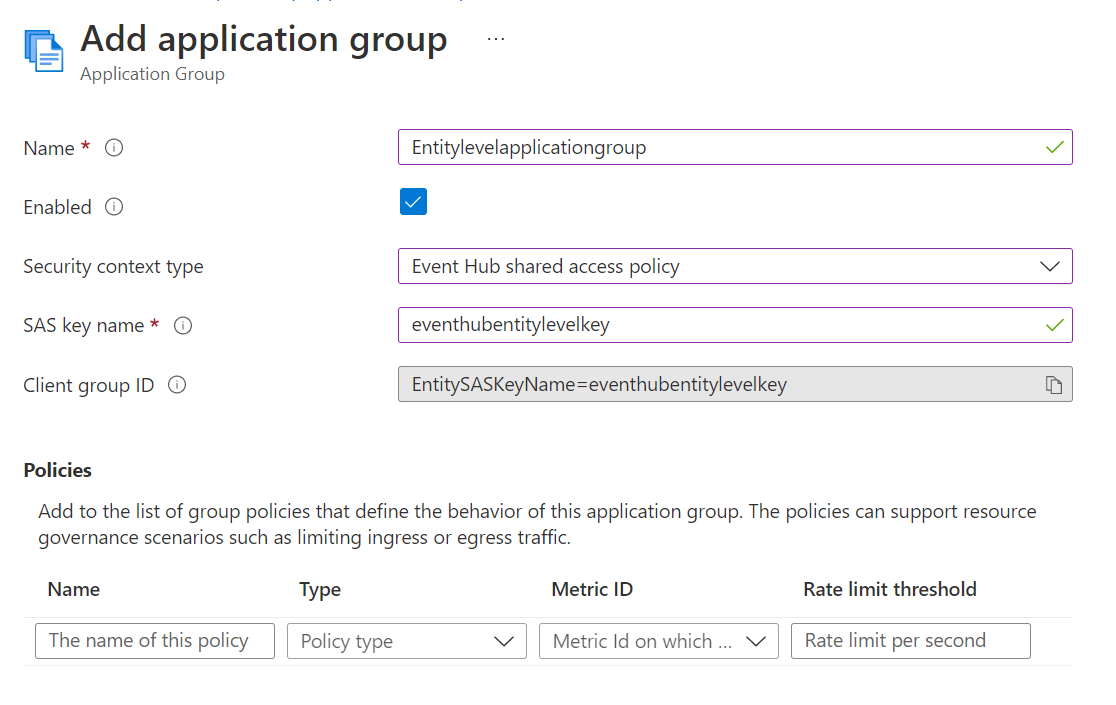

Voer op de pagina Toepassingsgroep toevoegen de volgende stappen uit:

Geef een naam op voor de toepassingsgroep.

Controleer of Ingeschakeld is geselecteerd. Als u wilt dat de toepassingsgroep eerst de status Uitgeschakeld heeft, schakelt u de optie Ingeschakeld uit. Met deze vlag wordt bepaald of de clients van een toepassingsgroep toegang hebben tot Event Hubs of niet.

Selecteer voor het contexttype Beveiliging het beleid voor gedeelde toegang voor naamruimte, het beleid voor gedeelde toegang van event hub of de Microsoft Entra-toepassing. Toepassingsgroep ondersteunt de selectie van SAS-sleutel op naamruimte of op entiteitsniveau (Event Hub). Wanneer u de toepassingsgroep maakt, moet u koppelen aan een SAS (Shared Access Signatures) of microsoft Entra-toepassings-id, die wordt gebruikt door clienttoepassingen.

Als u beleid voor gedeelde toegang voor naamruimte hebt geselecteerd:

Selecteer voor de SAS-sleutelnaam het SAS-beleid dat kan worden gebruikt als beveiligingscontext voor deze toepassingsgroep. U kunt SAS-beleid toevoegen selecteren om een nieuw beleid toe te voegen en vervolgens aan de toepassingsgroep te koppelen.

Als u Beleid voor gedeelde toegang van Event Hubs hebt geselecteerd:

Kopieer voor de SAS-sleutelnaam de sas-beleidsnaam van de pagina Gedeeld toegangsbeleid van Event Hubs en plak deze in het tekstvak

Als u Microsoft Entra-toepassing hebt geselecteerd:

- Geef voor de Microsoft Entra-toepassings-id (client) de Microsoft Entra-toepassing of client-id op.

Ondersteund type beveiligingscontext

Controleer de automatisch gegenereerde clientgroep-id. Dit is de unieke id die is gekoppeld aan de toepassingsgroep. Het bereik van toepassingsbeheer (naamruimte of entiteitsniveau) is afhankelijk van het toegangsniveau voor de gebruikte Microsoft Entra-toepassings-id. In de volgende tabel ziet u de automatisch gegenereerde clientgroep-id voor een ander type beveiligingscontext:

| Type beveiligingscontext | Automatisch gegenereerde clientgroep-id |

|---|---|

| Gedeelde toegangssleutel voor naamruimte | NamespaceSASKeyName=<NamespaceLevelKeyName> |

| Microsoft Entra-toepassing | AADAppID=<AppID> |

| Gedeelde toegangssleutel van Event Hubs | EntitySASKeyName=<EntityLevelKeyName> |

Notitie

Alle bestaande toepassingsgroepen die zijn gemaakt met de gedeelde toegangssleutel van de naamruimte, blijven werken met de clientgroep-id vanaf SASKeyName. Alle nieuwe toepassingsgroepen hebben echter de clientgroep-id bijgewerkt, zoals hierboven wordt weergegeven.

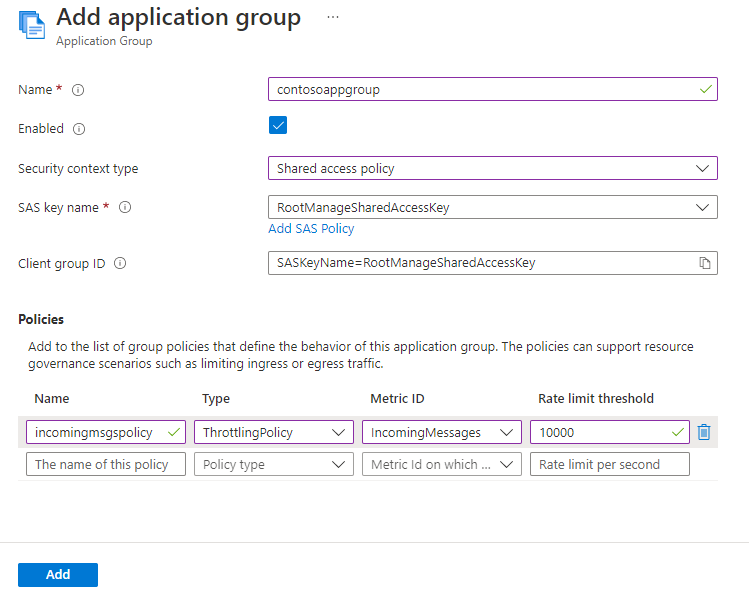

Voer de volgende stappen uit om een beleid toe te voegen:

Voer een naam in voor het beleid.

Voor Type selecteert u beperkingsbeleid.

Selecteer voor metrische id een van de volgende opties: Binnenkomende berichten, uitgaande berichten, binnenkomende bytes, uitgaande bytes. In het volgende voorbeeld worden binnenkomende berichten geselecteerd.

Voer de drempelwaarde voor frequentielimiet in. In het volgende voorbeeld wordt 10000 opgegeven als drempelwaarde voor het aantal binnenkomende berichten.

Hier volgt een schermopname van de pagina met een ander beleid toegevoegd.

Selecteer nu op de pagina Toepassingsgroep toevoegen de optie Toevoegen.

Controleer of u de toepassingsgroep in de lijst met toepassingsgroepen ziet.

U kunt de toepassingsgroep in de lijst verwijderen door de prullenbakknop ernaast in de lijst te selecteren.

Een toepassingsgroep in- of uitschakelen

U kunt voorkomen dat clienttoepassingen toegang hebben tot uw Event Hubs-naamruimte door de toepassingsgroep die deze toepassingen bevat uit te schakelen. Wanneer de toepassingsgroep is uitgeschakeld, kunnen clienttoepassingen geen gegevens publiceren of gebruiken. Alle tot stand gebrachte verbindingen van clienttoepassingen van die toepassingsgroep worden ook beëindigd.

In deze sectie wordt beschreven hoe u een toepassingsgroep kunt in- of uitschakelen met behulp van de Azure-portal, PowerShell, CLI en ARM-sjabloon.

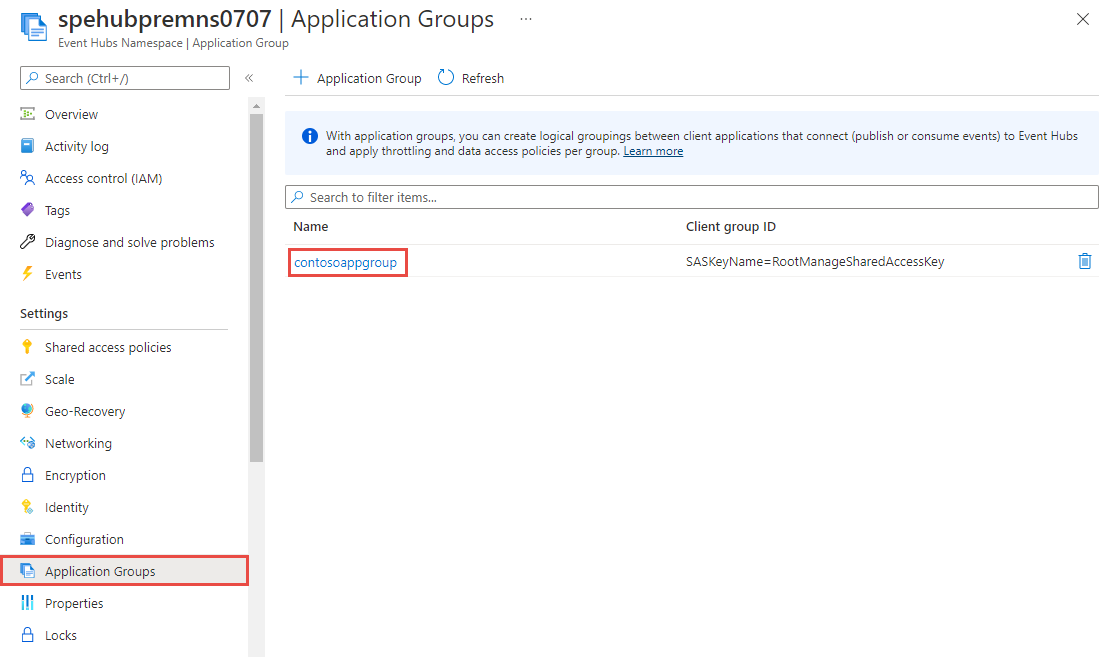

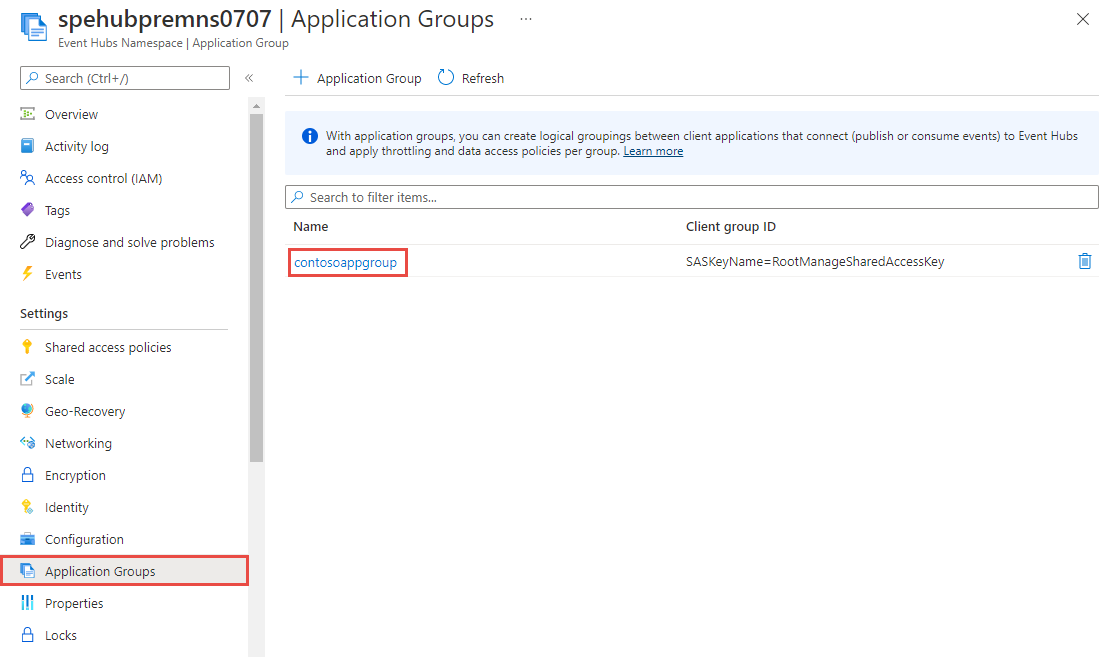

Selecteer toepassingsgroepen in het linkermenu op de pagina Event Hubs-naamruimte.

Selecteer de toepassingsgroep die u wilt in- of uitschakelen.

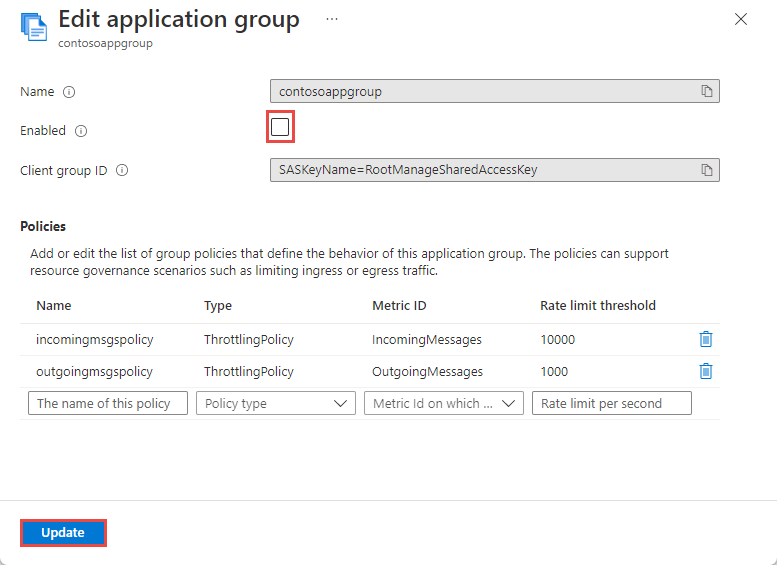

Schakel op de pagina Toepassingsgroep bewerken het selectievakje naast Ingeschakeld uit om een toepassingsgroep uit te schakelen en selecteer vervolgens Bijwerken onder aan de pagina. Schakel op dezelfde manier het selectievakje in om een toepassingsgroep in te schakelen.

Beperkingsbeleid toepassen

U kunt nul of meer beleidsregels toevoegen wanneer u een toepassingsgroep of een bestaande toepassingsgroep maakt. U kunt bijvoorbeeld beperkingsbeleid met betrekking tot IncomingMessagesof IncomingBytesOutgoingBytes aan de contosoAppGroup. Deze beleidsregels worden toegepast op workloads voor gebeurtenisstreaming van clienttoepassingen die gebruikmaken van het SAS-beleid contososaspolicy.

Zie de sectie Een toepassingsgroep maken voor meer informatie over het toevoegen van beleidsregels tijdens het maken van een toepassingsgroep .

U kunt ook beleidsregels toevoegen nadat een toepassingsgroep is gemaakt.

Selecteer toepassingsgroepen in het linkermenu op de pagina Event Hubs-naamruimte.

Selecteer de toepassingsgroep die u wilt toevoegen, bijwerken of verwijderen.

Op de pagina Toepassingsgroep bewerken kunt u de volgende stappen uitvoeren:

- Instellingen bijwerken (inclusief drempelwaarden) voor bestaand beleid

- Een nieuw beleid toevoegen

Drempelwaarde bepalen voor beperkingsbeleid

Azure Event Hubs ondersteunt functionaliteit voor metrische toepassingslogboeken om de gebruikelijke doorvoer binnen uw systeem te observeren en dienovereenkomstig de drempelwaarde voor de toepassingsgroep te bepalen. U kunt deze stappen volgen om een drempelwaarde te bepalen:

Schakel diagnostische instellingen in Event Hubs met metrische toepassingslogboeken in als geselecteerde categorie en kies Log Analytics als bestemming.

Maak een lege toepassingsgroep zonder beperkingsbeleid.

Ga door met het verzenden van berichten/gebeurtenissen naar Event Hub op gebruikelijke doorvoer.

Ga naar de Log Analytics-werkruimte en voer een query uit voor de juiste activiteitsnaam (op basis van de tabel resource-governance-overview.md#throttling-policy---threshold-limits)) in de tabel AzureDiagnostics . De volgende voorbeeldquery is ingesteld om de drempelwaarde voor binnenkomende berichten bij te houden:

AzureDiagnostics | where ActivityName_s =="IncomingMessages" | where Outcome_s =="Success"Selecteer de sectie Grafiek in de Log Analytics-werkruimte en teken een grafiek tussen de tijd die is gegenereerd op de Y-as en het aantal berichten dat op de x-as wordt verzonden.

In dit voorbeeld ziet u dat de gebruikelijke doorvoer nooit meer dan 550 berichten heeft overschreden (verwachte huidige doorvoer). Deze observatie helpt u bij het definiëren van de werkelijke drempelwaarde.

Zodra u de drempelwaarde hebt bepaald, voegt u een nieuw beperkingsbeleid toe in de toepassingsgroep.

Gebeurtenissen publiceren of gebruiken

Zodra u beperkingsbeleid hebt toegevoegd aan de toepassingsgroep, kunt u het beperkingsgedrag testen door gebeurtenissen te publiceren of te gebruiken met behulp van clienttoepassingen die deel uitmaken van de contosoAppGroup toepassingsgroep. Als u wilt testen, kunt u een AMQP-client of een Kafka-clienttoepassing en dezelfde SAS-beleidsnaam of microsoft Entra-toepassings-id gebruiken die wordt gebruikt om de toepassingsgroep te maken.

Notitie

Wanneer uw clienttoepassingen worden beperkt, moet u te maken krijgen met traagheid bij het publiceren of gebruiken van gegevens.

Beperking valideren met toepassingsgroepen

Net als bij het bepalen van drempelwaarden voor beperkingsbeleid, kunt u metrische toepassingslogboeken gebruiken om beperking te valideren en meer informatie te vinden.

U kunt de onderstaande voorbeeldquery gebruiken om alle beperkte aanvragen in een bepaalde periode te achterhalen. U moet de ActivityName bijwerken zodat deze overeenkomt met de bewerking die u verwacht te beperken.

AzureDiagnostics

| where Category =="ApplicationMetricsLogs"

| where ActivityName_s =="IncomingMessages"

| where Outcome_s =="Throttled"

Vanwege beperkingen op protocolniveau worden beperkte aanvraaglogboeken niet gegenereerd voor consumentenbewerkingen binnen Event Hub ( OutgoingMessages of OutgoingBytes). wanneer aanvragen worden beperkt aan de kant van de consument, ziet u trage uitgaande doorvoer.