Deterministische uitgaande IP-adressen gebruiken

In deze handleiding leert u hoe u deterministische uitgaande IP-ondersteuning activeert die wordt gebruikt door Azure Managed Grafana om te communiceren met gegevensbronnen, openbare toegang uit te schakelen en een firewallregel in te stellen om binnenkomende aanvragen van uw Grafana-exemplaar toe te staan.

Notitie

De deterministische functie voor uitgaande IP-adressen is alleen toegankelijk voor klanten met een Standard-abonnement. Ga naar prijsplannen voor meer informatie over abonnementen.

Vereisten

- Een Azure-account met een actief abonnement. Gratis een account maken

- Een gegevensbron. Bijvoorbeeld een Azure Data Explorer-database.

Deterministische uitgaande IP-adressen inschakelen

Deterministische uitgaande IP-ondersteuning is standaard uitgeschakeld in Azure Managed Grafana. U kunt deze functie inschakelen tijdens het maken van het exemplaar of u kunt deze activeren op een bestaand exemplaar.

Een Azure Managed Grafana-werkruimte maken met deterministische uitgaande IP-adressen ingeschakeld

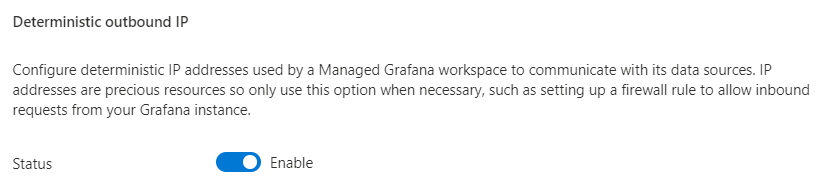

Wanneer u een exemplaar maakt, selecteert u het standard-prijsplan en stelt u vervolgens op het tabblad Geavanceerd het deterministische uitgaande IP-adres in op Inschakelen.

Ga voor meer informatie over het maken van een nieuw exemplaar naar Quickstart: Een azure Managed Grafana-exemplaar maken.

Deterministische uitgaande IP-adressen activeren op een bestaand Azure Managed Grafana-exemplaar

Selecteer in Azure Portal onder Instellingen Configuratie en selecteer vervolgens onder Algemene instellingen>Deterministisch uitgaand IP-adres inschakelen.

Selecteer Opslaan om de activering van deterministische uitgaande IP-adressen te bevestigen.

Selecteer Vernieuwen om de lijst met IP-adressen onder Statisch IP-adres weer te geven.

Openbare toegang tot een gegevensbron uitschakelen en IP-adressen van Azure Managed Grafana toestaan

In dit voorbeeld ziet u hoe u openbare toegang tot Azure Data Explorer uitschakelt en privé-eindpunten instelt. Dit proces is vergelijkbaar voor andere Azure-gegevensbronnen.

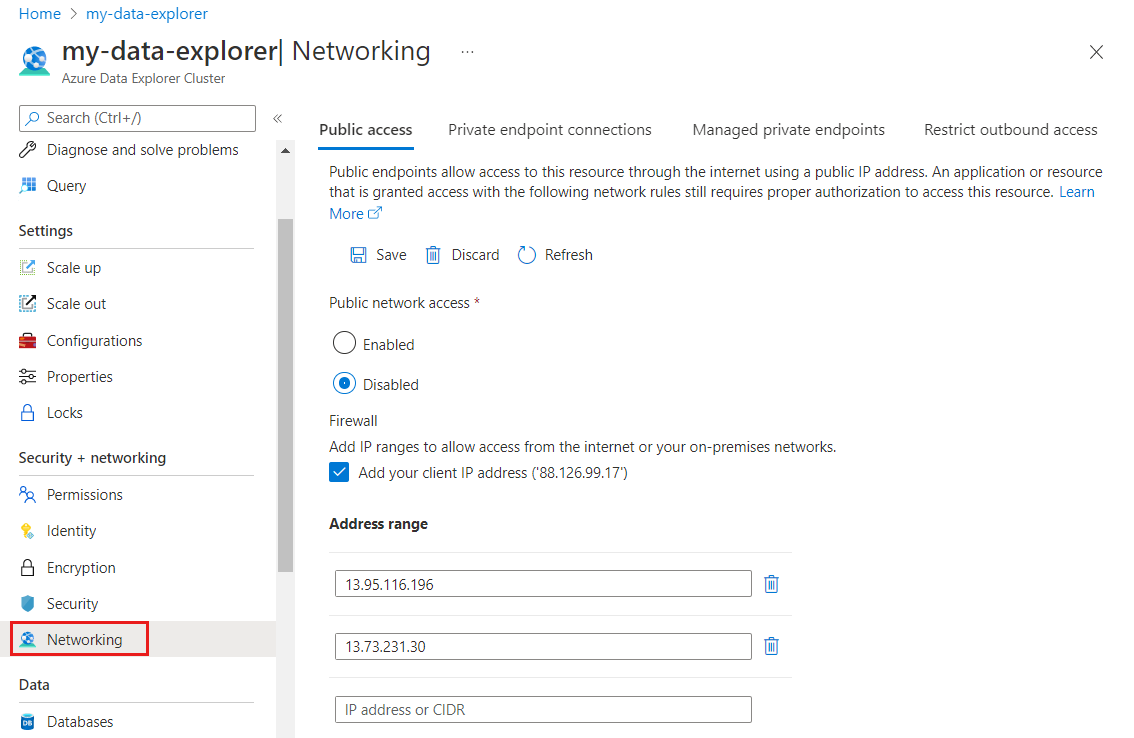

Open een Azure Data Explorer-clusterexemplaren in Azure Portal en selecteer onder Instellingen Netwerken.

Selecteer Uitgeschakeld op het tabblad Openbare toegang om openbare toegang tot de gegevensbron uit te schakelen.

Schakel onder Firewall het selectievakje Ip-adres van de client ('88.126.99.17') en onder Adresbereik in, voer de IP-adressen in die zijn gevonden in uw Azure Managed Grafana-werkruimte.

Selecteer Opslaan om het toevoegen van de uitgaande IP-adressen van Azure Managed Grafana aan de acceptatielijst te voltooien.

U hebt beperkte toegang tot uw gegevensbron door openbare toegang uit te schakelen, een firewall te activeren en toegang toe te staan vanuit ip-adressen van Azure Managed Grafana.

Toegang tot de gegevensbron controleren

Controleer of het Azure Managed Grafana-eindpunt nog steeds toegang heeft tot uw gegevensbron.

Ga in Azure Portal naar de pagina Overzicht van uw exemplaar en selecteer de EINDPUNT-URL.

Ga naar De Azure Data Explorer-gegevensbron van de configuratiegegevensbron >>> Instellingen en selecteer onder aan de pagina Opslaan en testen:

- Als het bericht 'Geslaagd' wordt weergegeven, heeft Azure Managed Grafana toegang tot uw gegevensbron.

- Als het volgende foutbericht wordt weergegeven, heeft Azure Managed Grafana geen toegang tot de gegevensbron:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp 13.90.24.175:443: i/o timeout. Zorg ervoor dat u de IP-adressen correct hebt ingevoerd in de acceptatielijst voor de gegevensbronfirewall.