Door de klant beheerde sleutels configureren voor gegevensversleuteling in Azure AI Search

Azure AI Search versleutelt automatisch data-at-rest met door de service beheerde sleutels. Als er meer beveiliging nodig is, kunt u standaardversleuteling aanvullen met een andere versleutelingslaag met behulp van sleutels die u in Azure Key Vault maakt en beheert.

In dit artikel worden de stappen beschreven voor het instellen van door de klant beheerde sleutel (CMK) of BYOK-versleuteling (Bring-Your-Own-Key). Hier volgen enkele punten om rekening mee te houden:

CMK-versleuteling wordt uitgevoerd op afzonderlijke objecten. Als u CMK in uw zoekservice nodig hebt, stelt u een afdwingingsbeleid in.

CMK-versleuteling is afhankelijk van Azure Key Vault. U kunt uw eigen versleutelingssleutels maken en opslaan in een sleutelkluis, of u kunt Azure Key Vault-API's gebruiken om versleutelingssleutels te genereren. Azure Key Vault moet zich in hetzelfde abonnement en dezelfde tenant bevinden als Azure AI Search. Azure AI Search haalt uw beheerde sleutel op door verbinding te maken via een door een systeem of door de gebruiker beheerde identiteit. Voor dit gedrag moeten beide services dezelfde tenant delen.

CMK-versleuteling wordt operationeel wanneer een object wordt gemaakt. U kunt objecten die al bestaan, niet versleutelen. CMK-versleuteling vindt plaats wanneer een object wordt opgeslagen op schijf, ofwel data-at-rest voor langetermijnopslag of tijdelijke gegevens voor kortetermijnopslag. Met CMK ziet de schijf nooit niet-versleutelde gegevens.

Notitie

Als een index CMK is versleuteld, is deze alleen toegankelijk als de zoekservice toegang heeft tot de sleutel. Als de toegang wordt ingetrokken, is de index onbruikbaar en kan de service pas worden geschaald als de index is verwijderd of de toegang tot de sleutel is hersteld.

Met CMK versleutelde objecten

Objecten die kunnen worden versleuteld, zijn indexen, synoniemenlijsten, indexeerfuncties, gegevensbronnen en vaardighedensets. Versleuteling is rekenkrachtig om te ontsleutelen, zodat alleen gevoelige inhoud wordt versleuteld.

Versleuteling wordt uitgevoerd via de volgende inhoud:

Alle inhoud in indexen en synoniemenlijsten, inclusief beschrijvingen.

Voor indexeerfuncties, gegevensbronnen en vaardighedensets worden alleen de velden die verbindingsreeks s, beschrijvingen, sleutels en gebruikersinvoer opslaan, versleuteld. Vaardighedensets hebben bijvoorbeeld Sleutels voor Azure AI-services en sommige vaardigheden accepteren gebruikersinvoer, zoals aangepaste entiteiten. In beide gevallen worden sleutels en gebruikersinvoer in vaardigheden versleuteld.

Volledige dubbele versleuteling

Wanneer u CMK-versleuteling introduceert, versleutelt u inhoud twee keer. Voor de objecten en velden die in de vorige sectie zijn genoteerd, wordt inhoud eerst versleuteld met uw CMK en ten tweede met de door Microsoft beheerde sleutel. Inhoud wordt dubbel versleuteld op gegevensschijven voor langetermijnopslag en op tijdelijke schijven die worden gebruikt voor kortetermijnopslag.

Door CMK-versleuteling in te schakelen, worden de indexgrootte vergroot en worden de queryprestaties verminderd. Op basis van waarnemingen tot heden kunt u verwachten dat er een toename van 30-60 procent in querytijden is, hoewel de werkelijke prestaties variëren, afhankelijk van de indexdefinitie en typen query's. Omdat de prestaties afnemen, raden we u aan deze functie alleen in te schakelen voor indexen waarvoor deze echt nodig is.

Hoewel dubbele versleuteling nu beschikbaar is in alle regio's, is de ondersteuning in twee fasen geïmplementeerd:

De eerste implementatie was op 1 augustus 2020 en bevatte de vijf onderstaande regio's. Search-service die zijn gemaakt in de volgende regio's, worden CMK ondersteund voor gegevensschijven, maar niet tijdelijke schijven:

- VS - west 2

- VS - oost

- VS - zuid-centraal

- VS (overheid) - Virginia

- US Gov - Arizona

De tweede implementatie op 13 mei 2021 heeft versleuteling toegevoegd voor tijdelijke schijven en uitgebreide CMK-versleuteling voor alle ondersteunde regio's.

Als u CMK gebruikt van een service die tijdens de eerste implementatie is gemaakt en u ook CMK-versleuteling via tijdelijke schijven wilt, moet u een nieuwe zoekservice maken in uw regio van keuze en uw inhoud opnieuw implementeren.

Vereisten

In dit scenario worden de volgende hulpprogramma's en services gebruikt.

Azure AI Search op een factureerbare laag (Basic of hoger, in elke regio).

Azure Key Vault: u kunt een sleutelkluis maken met behulp van Azure Portal, Azure CLI of Azure PowerShell. Maak de resource in hetzelfde abonnement als Azure AI Search. Voor de sleutelkluis moet voorlopig verwijderen en beveiliging tegen opschonen zijn ingeschakeld.

Microsoft Entra-id. Als u nog geen tenant hebt, stelt u een nieuwe tenant in.

U moet een zoekclient hebben waarmee het versleutelde object kan worden gemaakt. In deze code verwijst u naar een sleutelkluissleutel en toepassingsregistratiegegevens. Deze code kan een werkende app of prototypecode zijn, zoals het C#-codevoorbeeld DotNetHowToEncryptionUsingCMK.

Tip

U kunt een REST-client of Azure PowerShell gebruiken om indexen en synoniementoewijzingen te maken die een parameter voor de versleutelingssleutel bevatten. U kunt ook Azure SDK's gebruiken. Portalondersteuning voor het toevoegen van een sleutel aan indexen of synoniemenkaarten wordt niet ondersteund.

Tips voor Key Vault

Als u geen ervaring hebt met Azure Key Vault, raadpleegt u deze quickstart voor meer informatie over basistaken: Een geheim instellen en ophalen uit Azure Key Vault met behulp van PowerShell. Hier volgen enkele tips voor het gebruik van Key Vault:

Gebruik zoveel sleutelkluizen als u nodig hebt. Beheerde sleutels kunnen zich in verschillende sleutelkluizen bevinden. Een zoekservice kan meerdere versleutelde objecten bevatten, elk met een andere door de klant beheerde versleutelingssleutel, die is opgeslagen in verschillende sleutelkluizen.

Schakel logboekregistratie in voor Key Vault, zodat u het sleutelgebruik kunt bewaken.

Houd er rekening mee dat u strikte procedures volgt tijdens routinerotatie van sleutelkluissleutels en Active Directory-toepassingsgeheimen en -registratie. Werk altijd alle versleutelde inhoud bij om nieuwe geheimen en sleutels te gebruiken voordat u de oude geheimen verwijdert. Als u deze stap mist, kan uw inhoud niet worden ontsleuteld.

1 - Beveiliging tegen opschonen inschakelen

Als eerste stap moet u ervoor zorgen dat beveiliging voor voorlopig verwijderen en opschonen is ingeschakeld in de sleutelkluis. Vanwege de aard van versleuteling met door de klant beheerde sleutels kan niemand uw gegevens ophalen als uw Azure Key Vault-sleutel wordt verwijderd.

Om te voorkomen dat gegevens verloren gaan als gevolg van onbedoelde verwijderingen van Key Vault-sleutels, moet beveiliging tegen voorlopig verwijderen en opschonen zijn ingeschakeld in de sleutelkluis. Voorlopig verwijderen is standaard ingeschakeld, dus u ondervindt alleen problemen als u het doeleinde hebt uitgeschakeld. Beveiliging tegen opschonen is niet standaard ingeschakeld, maar is vereist voor door de klant beheerde sleutelversleuteling in Azure AI Search.

U kunt beide eigenschappen instellen met behulp van de portal-, PowerShell- of Azure CLI-opdrachten.

Meld u aan bij Azure Portal en open de overzichtspagina van uw sleutelkluis.

Schakel op de pagina Overzicht onder Essentials de beveiliging voorlopig verwijderen en opschonen in.

2 - Een sleutel maken in Key Vault

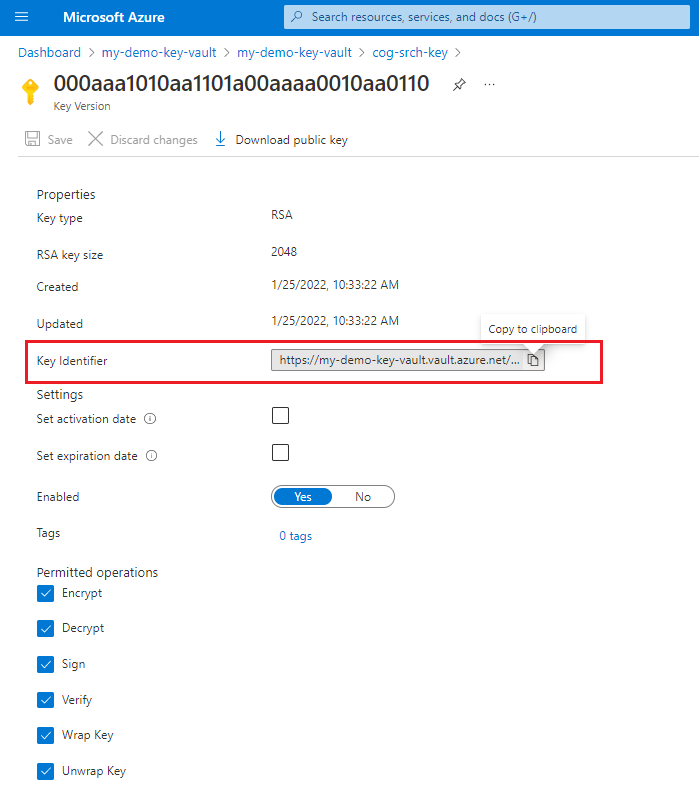

Sla sleutelgeneratie over als u al een sleutel in Azure Key Vault hebt die u wilt gebruiken, maar de sleutel-id verzamelt. U hebt deze informatie nodig bij het maken van een versleuteld object.

Meld u aan bij Azure Portal en open de overzichtspagina van uw sleutelkluis.

Selecteer Sleutels aan de linkerkant en selecteer vervolgens + Genereren/importeren.

Kies in het deelvenster Een sleutel maken in de lijst met opties de methode die u wilt gebruiken om een sleutel te maken. U kunt een nieuwe sleutel genereren, een bestaande sleutel uploaden of Een back-up terugzetten gebruiken om een back-up van een sleutel te selecteren.

Voer een naam voor uw sleutel in en selecteer eventueel andere sleuteleigenschappen.

Selecteer Maken om de implementatie te starten.

Selecteer de sleutel, selecteer de huidige versie en noteer de sleutel-id. Deze bestaat uit de sleutelwaarde-URI, de sleutelnaam en de sleutelversie. U hebt de id nodig om een versleutelde index te definiëren in Azure AI Search.

3 - Een beveiligingsprincipaal maken

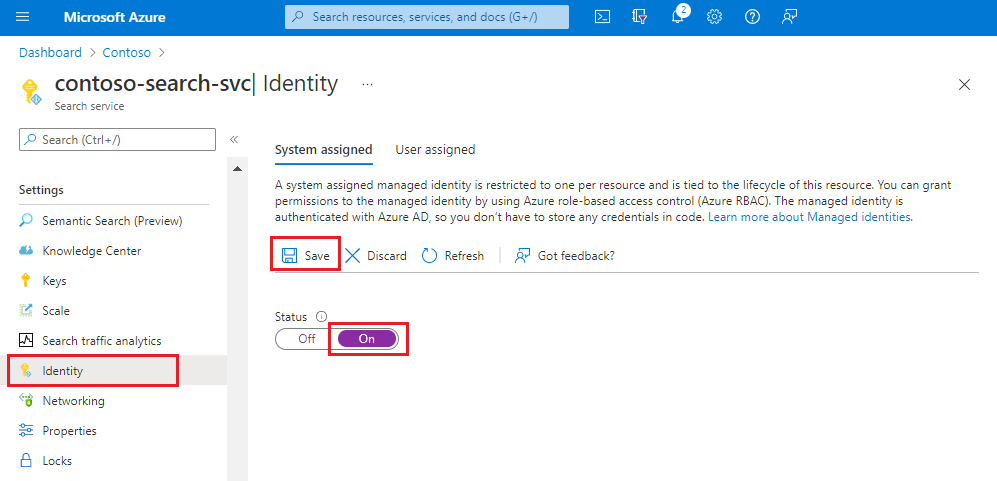

U hebt verschillende opties voor toegang tot de versleutelingssleutel tijdens runtime. De eenvoudigste methode is om de sleutel op te halen met behulp van de beheerde identiteit en machtigingen van uw zoekservice. U kunt een door een systeem beheerde identiteit of een door de gebruiker beheerde identiteit gebruiken. Hierdoor kunt u de stappen voor toepassingsregistratie en toepassingsgeheimen weglaten en de definitie van de versleutelingssleutel vereenvoudigen.

U kunt ook een Microsoft Entra-toepassing maken en registreren. De zoekservice biedt de toepassings-id voor aanvragen.

Met een beheerde identiteit kan uw zoekservice worden geverifieerd bij Azure Key Vault zonder referenties (ApplicationID of ApplicationSecret) in code op te slaan. De levenscyclus van dit type beheerde identiteit is gekoppeld aan de levenscyclus van uw zoekservice, die slechts één beheerde identiteit kan hebben. Zie Wat zijn beheerde identiteiten voor Azure-resources voor meer informatie over hoe beheerde identiteiten werken.

- Door het systeem beheerde identiteit

- Door de gebruiker beheerde identiteit (preview)

- Een app registreren

Zorg ervoor dat uw zoekservice een vertrouwde service is.

Voorwaarden die verhinderen dat u deze aanpak aanneemt, zijn onder andere:

U kunt uw zoekservice geen toegangsmachtigingen rechtstreeks verlenen aan de sleutelkluis (bijvoorbeeld als de zoekservice zich in een andere Microsoft Entra ID-tenant bevindt dan de Azure Key Vault).

Eén zoekservice is vereist voor het hosten van meerdere versleutelde indexen of synoniementoewijzingen, elk met een andere sleutel uit een andere sleutelkluis, waarbij elke sleutelkluis een andere identiteit moet gebruiken voor verificatie. Omdat een zoekservice slechts één beheerde identiteit kan hebben, is een vereiste voor meerdere identiteiten de vereenvoudigde benadering voor uw scenario uitgesloten.

4 - Machtigingen verlenen

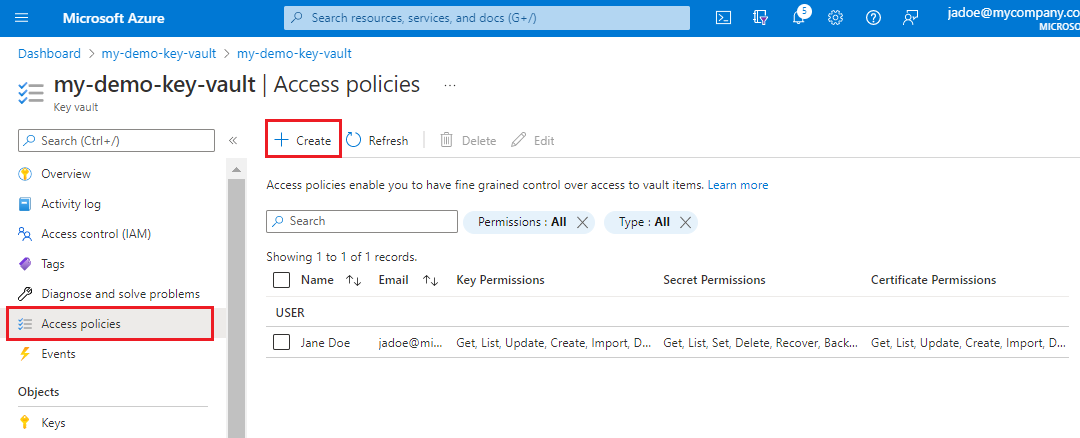

In deze stap maakt u een toegangsbeleid in Key Vault. Dit beleid geeft de toepassing die u hebt geregistreerd bij Microsoft Entra ID toestemming om uw door de klant beheerde sleutel te gebruiken.

Toegangsmachtigingen kunnen op elk gewenst moment worden ingetrokken. Zodra de sleutelkluis is ingetrokken, worden alle zoekserviceindexen of synoniementoewijzingen die gebruikmaken van die sleutelkluis onbruikbaar. Als u toegangsmachtigingen voor key vault op een later tijdstip herstelt, worden de index- en synoniemtoewijzingstoegang hersteld. Zie Beveiligde toegang tot een sleutelkluis voor meer informatie.

Open de overzichtspagina van uw sleutelkluis in Azure Portal.

Selecteer het toegangsbeleid aan de linkerkant en selecteer + Maken om de wizard Een toegangsbeleid maken te starten.

Selecteer Op de pagina Machtigingen ophalen voor sleutelmachtigingen, geheime machtigingen en certificaatmachtigingen. Selecteer Sleutel uitpakken en Sleutel verpakken voor ** cryptografische bewerkingen op de sleutel.

Selecteer Volgende.

Zoek en selecteer op de pagina Principe de beveiligingsprincipaal die door de zoekservice wordt gebruikt voor toegang tot de versleutelingssleutel. Dit is de door het systeem beheerde of door de gebruiker beheerde identiteit van de zoekservice of de geregistreerde toepassing.

Selecteer Volgende en Maken.

Belangrijk

Versleutelde inhoud in Azure AI Search is geconfigureerd voor het gebruik van een specifieke Azure Key Vault-sleutel met een specifieke versie. Als u de sleutel of versie wijzigt, moet de index of synoniemtoewijzing worden bijgewerkt om deze te gebruiken voordat u de vorige verwijdert. Als u dit niet doet, wordt de index of synoniemenkaart onbruikbaar. U kunt de inhoud niet ontsleutelen als de sleutel verloren gaat.

5 - Inhoud versleutelen

Versleutelingssleutels worden toegevoegd wanneer u een object maakt. Als u een door de klant beheerde sleutel wilt toevoegen aan een index, synoniemtoewijzing, indexeerfunctie, gegevensbron of vaardighedenset, gebruikt u de Rest API van Search of een Azure SDK om een object te maken waarvoor versleuteling is ingeschakeld. In de portal zijn versleutelingseigenschappen bij het maken van objecten niet toegestaan.

Roep de API's maken aan om de eigenschap encryptionKey op te geven:

Voeg de encryptionKey-constructie in de objectdefinitie in. Deze eigenschap is een eigenschap op het eerste niveau, op hetzelfde niveau als de naam en beschrijving. In de volgende REST-voorbeelden ziet u plaatsing van eigenschappen. Als u dezelfde kluis, sleutel en versie gebruikt, kunt u dezelfde versleutelingssleutel in elke objectdefinitie plakken.

In het eerste voorbeeld ziet u een 'encryptionKey' voor een zoekservice die verbinding maakt met behulp van een beheerde identiteit:

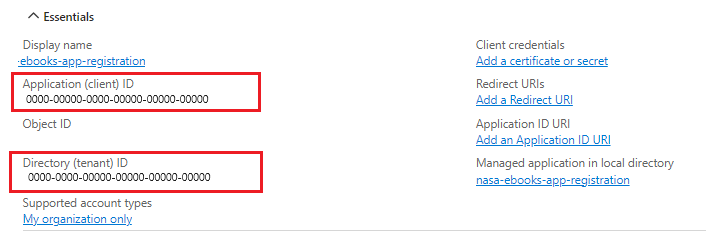

{ "encryptionKey": { "keyVaultUri": "https://demokeyvault.vault.azure.net", "keyVaultKeyName": "myEncryptionKey", "keyVaultKeyVersion": "eaab6a663d59439ebb95ce2fe7d5f660" } }Het tweede voorbeeld bevat 'accessCredentials', dat nodig is als u een toepassing hebt geregistreerd in Microsoft Entra-id:

{ "encryptionKey": { "keyVaultUri": "https://demokeyvault.vault.azure.net", "keyVaultKeyName": "myEncryptionKey", "keyVaultKeyVersion": "eaab6a663d59439ebb95ce2fe7d5f660", "accessCredentials": { "applicationId": "00000000-0000-0000-0000-000000000000", "applicationSecret": "myApplicationSecret" } } }

Zodra u het versleutelde object in de zoekservice hebt gemaakt, kunt u het net als elk ander object van het type gebruiken. Versleuteling is transparant voor de gebruiker en ontwikkelaar.

Notitie

Geen van deze sleutelkluisdetails wordt beschouwd als geheim en kan eenvoudig worden opgehaald door te bladeren naar de relevante Azure Key Vault-pagina in Azure Portal.

6 - Beleid instellen

Azure-beleid helpt bij het afdwingen van organisatiestandaarden en het beoordelen van naleving op schaal. Azure AI Search heeft een optioneel ingebouwd beleid voor het afdwingen van CMK voor de hele service.

In deze sectie stelt u het beleid in waarmee een CMK-standaard voor uw zoekservice wordt gedefinieerd. Vervolgens stelt u uw zoekservice in om dit beleid af te dwingen.

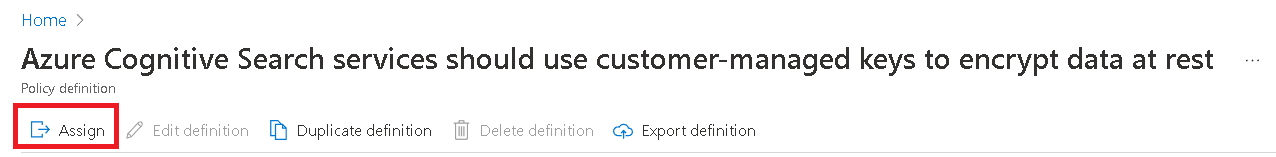

Navigeer naar het ingebouwde beleid in uw webbrowser. Toewijzen selecteren

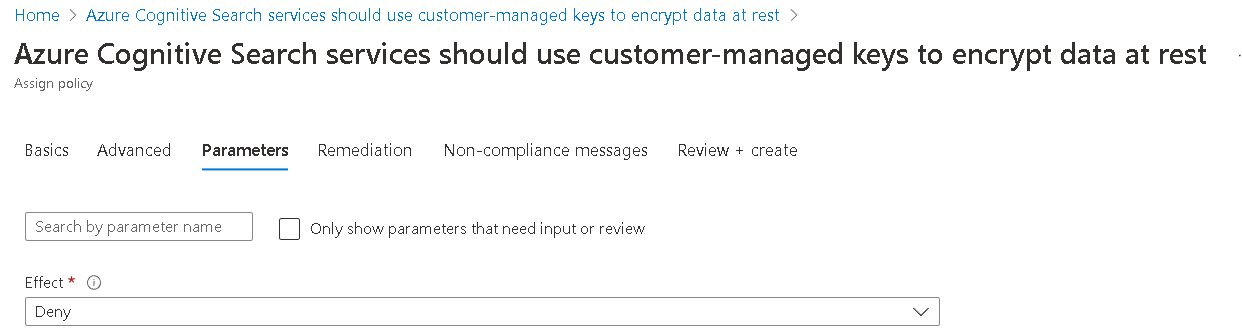

Stel het beleidsbereik in. Schakel in de sectie Parameters alleen parameters weergeven uit en stel Effect in op Weigeren.

Tijdens de evaluatie van de aanvraag wordt een aanvraag die overeenkomt met een beleidsdefinitie voor weigeren gemarkeerd als niet-compatibel. Ervan uitgaande dat de standaard voor uw service CMK-versleuteling is, betekent 'weigeren' dat aanvragen die geen CMK-versleuteling opgeven niet compatibel zijn.

Voltooi het maken van het beleid.

Roep de Services aan- Update-API om het afdwingen van CMK-beleid op serviceniveau in te schakelen.

PATCH https://management.azure.com/subscriptions/[subscriptionId]/resourceGroups/[resourceGroupName]/providers/Microsoft.Search/searchServices/[serviceName]?api-version=2022-11-01

{

"properties": {

"encryptionWithCmk": {

"enforcement": "Enabled",

"encryptionComplianceStatus": "Compliant"

}

}

}

REST-voorbeelden

In deze sectie ziet u de JSON voor verschillende objecten, zodat u kunt zien waar u 'encryptionKey' kunt vinden in een objectdefinitie.

Indexversleuteling

De details van het maken van een nieuwe index via de REST API vindt u in Create Index (REST API), waarbij het enige verschil is het opgeven van de details van de versleutelingssleutel als onderdeel van de indexdefinitie:

{

"name": "hotels",

"fields": [

{"name": "HotelId", "type": "Edm.String", "key": true, "filterable": true},

{"name": "HotelName", "type": "Edm.String", "searchable": true, "filterable": false, "sortable": true, "facetable": false},

{"name": "Description", "type": "Edm.String", "searchable": true, "filterable": false, "sortable": false, "facetable": false, "analyzer": "en.lucene"},

{"name": "Description_fr", "type": "Edm.String", "searchable": true, "filterable": false, "sortable": false, "facetable": false, "analyzer": "fr.lucene"},

{"name": "Category", "type": "Edm.String", "searchable": true, "filterable": true, "sortable": true, "facetable": true},

{"name": "Tags", "type": "Collection(Edm.String)", "searchable": true, "filterable": true, "sortable": false, "facetable": true},

{"name": "ParkingIncluded", "type": "Edm.Boolean", "filterable": true, "sortable": true, "facetable": true},

{"name": "LastRenovationDate", "type": "Edm.DateTimeOffset", "filterable": true, "sortable": true, "facetable": true},

{"name": "Rating", "type": "Edm.Double", "filterable": true, "sortable": true, "facetable": true},

{"name": "Location", "type": "Edm.GeographyPoint", "filterable": true, "sortable": true}

],

"encryptionKey": {

"keyVaultUri": "https://demokeyvault.vault.azure.net",

"keyVaultKeyName": "myEncryptionKey",

"keyVaultKeyVersion": "eaab6a663d59439ebb95ce2fe7d5f660",

"accessCredentials": {

"applicationId": "00000000-0000-0000-0000-000000000000",

"applicationSecret": "myApplicationSecret"

}

}

}

U kunt nu de aanvraag voor het maken van de index verzenden en vervolgens de index normaal gaan gebruiken.

Synoniem kaartversleuteling

Maak een versleutelde synoniemenkaart met behulp van de Azure AI Search REST API voor synoniemen maken. Gebruik de eigenschap encryptionKey om op te geven welke versleutelingssleutel moet worden gebruikt.

{

"name" : "synonymmap1",

"format" : "solr",

"synonyms" : "United States, United States of America, USA\n

Washington, Wash. => WA",

"encryptionKey": {

"keyVaultUri": "https://demokeyvault.vault.azure.net",

"keyVaultKeyName": "myEncryptionKey",

"keyVaultKeyVersion": "eaab6a663d59439ebb95ce2fe7d5f660",

"accessCredentials": {

"applicationId": "00000000-0000-0000-0000-000000000000",

"applicationSecret": "myApplicationSecret"

}

}

}

U kunt nu de aanvraag voor het maken van synoniementoewijzingen verzenden en deze vervolgens normaal gaan gebruiken.

Gegevensbronversleuteling

Maak een versleutelde gegevensbron met behulp van de REST API (Create Data Source). Gebruik de eigenschap encryptionKey om op te geven welke versleutelingssleutel moet worden gebruikt.

{

"name" : "datasource1",

"type" : "azureblob",

"credentials" :

{ "connectionString" : "DefaultEndpointsProtocol=https;AccountName=datasource;AccountKey=accountkey;EndpointSuffix=core.windows.net"

},

"container" : { "name" : "containername" },

"encryptionKey": {

"keyVaultUri": "https://demokeyvault.vault.azure.net",

"keyVaultKeyName": "myEncryptionKey",

"keyVaultKeyVersion": "eaab6a663d59439ebb95ce2fe7d5f660",

"accessCredentials": {

"applicationId": "00000000-0000-0000-0000-000000000000",

"applicationSecret": "myApplicationSecret"

}

}

}

U kunt nu de aanvraag voor het maken van de gegevensbron verzenden en deze vervolgens normaal gaan gebruiken.

Vaardighedensetversleuteling

Maak een versleutelde vaardighedenset met behulp van de SKILLSET REST API maken. Gebruik de eigenschap encryptionKey om op te geven welke versleutelingssleutel moet worden gebruikt.

{

"name": "skillset1",

"skills": [ omitted for brevity ],

"cognitiveServices": { omitted for brevity },

"knowledgeStore": { omitted for brevity },

"encryptionKey": (optional) {

"keyVaultKeyName": "myEncryptionKey",

"keyVaultKeyVersion": "eaab6a663d59439ebb95ce2fe7d5f660",

"keyVaultUri": "https://demokeyvault.vault.azure.net",

"accessCredentials": {

"applicationId": "00000000-0000-0000-0000-000000000000",

"applicationSecret": "myApplicationSecret"}

}

}

U kunt nu de aanvraag voor het maken van de vaardighedenset verzenden en deze vervolgens normaal gaan gebruiken.

Indexeerfunctieversleuteling

Maak een versleutelde indexeerfunctie met behulp van de REST API voor Indexer maken. Gebruik de eigenschap encryptionKey om op te geven welke versleutelingssleutel moet worden gebruikt.

{

"name": "indexer1",

"dataSourceName": "datasource1",

"skillsetName": "skillset1",

"parameters": {

"configuration": {

"imageAction": "generateNormalizedImages"

}

},

"encryptionKey": {

"keyVaultUri": "https://demokeyvault.vault.azure.net",

"keyVaultKeyName": "myEncryptionKey",

"keyVaultKeyVersion": "eaab6a663d59439ebb95ce2fe7d5f660",

"accessCredentials": {

"applicationId": "00000000-0000-0000-0000-000000000000",

"applicationSecret": "myApplicationSecret"

}

}

}

U kunt nu de aanvraag voor het maken van de indexeerfunctie verzenden en deze vervolgens normaal gaan gebruiken.

Belangrijk

Hoewel 'encryptionKey' niet kan worden toegevoegd aan bestaande zoekindexen of synoniementoewijzingen, kan deze worden bijgewerkt door verschillende waarden op te geven voor een van de drie sleutelkluisdetails (bijvoorbeeld het bijwerken van de sleutelversie). Wanneer u overgaat op een nieuwe Key Vault-sleutel of een nieuwe sleutelversie, moet een zoekindex of synoniemenkaart die gebruikmaakt van de sleutel eerst worden bijgewerkt om de nieuwe sleutel\versie te gebruiken voordat u de vorige sleutel\versie verwijdert. Als u dit niet doet, wordt de index of synoniemtoewijzing onbruikbaar gemaakt, omdat de inhoud niet kan worden ontsleuteld zodra de toegang tot de sleutel is verbroken. Hoewel toegangsmachtigingen voor key vault op een later tijdstip worden hersteld, wordt de toegang tot inhoud hersteld.

Werken met versleutelde inhoud

Met door de klant beheerde sleutelversleuteling ziet u mogelijk latentie voor zowel indexering als query's vanwege het extra versleutelen/ontsleutelen van werk. Azure AI Search logt geen versleutelingsactiviteit, maar u kunt de toegang tot sleutels bewaken via logboekregistratie van de sleutelkluis. U wordt aangeraden logboekregistratie in te schakelen als onderdeel van de configuratie van de sleutelkluis.

Sleutelrotatie wordt naar verwachting in de loop van de tijd uitgevoerd. Wanneer u sleutels draait, is het belangrijk om deze volgorde te volgen:

- Bepaal de sleutel die wordt gebruikt door een index- of synoniemenkaart.

- Maak een nieuwe sleutel in de sleutelkluis, maar laat de oorspronkelijke sleutel beschikbaar.

- Werk de eigenschappen van encryptionKey op een index- of synoniemtoewijzing bij om de nieuwe waarden te gebruiken. Alleen objecten die oorspronkelijk met deze eigenschap zijn gemaakt, kunnen worden bijgewerkt om een andere waarde te gebruiken.

- Schakel de vorige sleutel in de sleutelkluis uit of verwijder deze. Controleer de sleuteltoegang om te controleren of de nieuwe sleutel wordt gebruikt.

Om prestatieredenen slaat de zoekservice de sleutel maximaal enkele uren in de cache op. Als u de sleutel uitschakelt of verwijdert zonder een nieuwe sleutel op te geven, blijven query's tijdelijk werken totdat de cache verloopt. Zodra de zoekservice echter inhoud niet meer kan ontsleutelen, krijgt u het volgende bericht: 'Toegang verboden. De gebruikte querysleutel is mogelijk ingetrokken. Probeer het opnieuw.

Volgende stappen

Als u niet bekend bent met de Azure-beveiligingsarchitectuur, raadpleegt u de Documentatie voor Azure Security en met name dit artikel: