Blauwdruk voor beveiliging en naleving van Azure: PaaS-webtoepassing voor FFIEC Financial Services

Overzicht

Deze Azure Security and Compliance Blueprint Automation biedt richtlijnen voor de implementatie van een PaaS-omgeving (Platform as a Service) die geschikt is voor het verzamelen, opslaan en ophalen van financiële gegevens die worden gereguleerd door de Federal Financial Institution Examination Council (FFIEC). Deze oplossing automatiseert de implementatie en configuratie van Azure-resources voor een gemeenschappelijke referentiearchitectuur, waarmee wordt gedemonstreerd hoe klanten aan specifieke beveiligings- en nalevingsvereisten kunnen voldoen en dienen als basis voor klanten om hun eigen oplossingen in Azure te bouwen en te configureren. De oplossing implementeert een subset van vereisten uit de FFIEC-handboeken. Zie de sectie nalevingsdocumentatie voor meer informatie over FFIEC-vereisten en deze oplossing.

Deze Azure Security and Compliance Blueprint Automation implementeert een PaaS-webtoepassingsreferentiearchitectuur met vooraf geconfigureerde beveiligingscontroles om klanten te helpen voldoen aan de FFIEC-vereisten. De oplossing bestaat uit Azure Resource Manager-sjablonen en PowerShell-scripts die de implementatie en configuratie van resources begeleiden.

Deze architectuur is bedoeld als basis voor klanten om zich aan te passen aan hun specifieke vereisten en mag niet worden gebruikt als in een productieomgeving. Het implementeren van een toepassing in deze omgeving zonder aanpassing is niet voldoende om volledig te voldoen aan de vereisten van FFIEC-doelstellingen. Houd rekening met het volgende:

- Deze architectuur biedt een basislijn om klanten te helpen Azure op een FFIEC-compatibele manier te gebruiken.

- Klanten zijn verantwoordelijk voor het uitvoeren van de juiste beveiligings- en nalevingsevaluatie van elke oplossing die is gebouwd met behulp van deze architectuur, omdat de vereisten kunnen variëren op basis van de specifieke kenmerken van de implementatie van elke klant.

Het bereiken van FFIEC-naleving vereist dat gekwalificeerde auditors een productieklantoplossing certificeren. Audits worden gecontroleerd door examinatoren van de leden van FFIEC, waaronder de Raad van Gouverneurs van het Federal Reserve System (FRB), de Federal Deposit Insurance Corporation (FDIC), de National Credit Union Administration (NCUA), het Bureau van de Comptroller van de Valuta (OCC) en het Consumer Financial Protection Bureau (GVBB). Deze examinatoren certificeren dat controles worden voltooid door beoordelaars die onafhankelijk blijven van de gecontroleerde instelling. Klanten zijn verantwoordelijk voor het uitvoeren van passende beveiligings- en nalevingsevaluaties van elke oplossing die met deze architectuur is gebouwd, omdat de vereisten kunnen variëren op basis van de specifieke kenmerken van de implementatie van elke klant.

Klik hier voor implementatie-instructies.

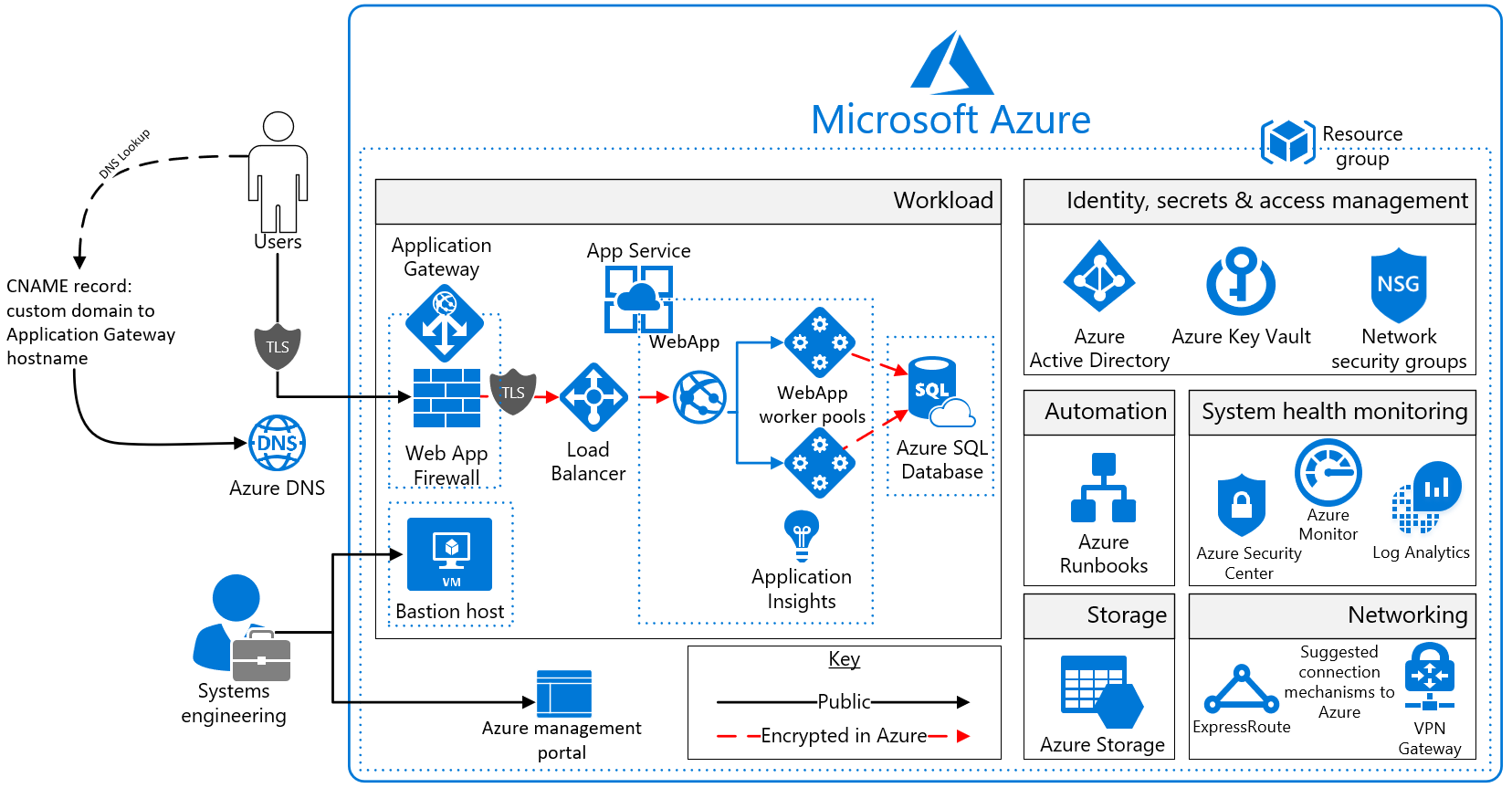

Architectuurdiagram en onderdelen

Deze Azure Security and Compliance Blueprint Automation implementeert een referentiearchitectuur voor een PaaS-webtoepassing met een Azure SQL Database-back-end. De webtoepassing wordt gehost in een geïsoleerde Azure App Service Omgeving, een privéomgeving met toegewezen omgeving in een Azure-datacenter. Met de omgeving wordt verkeer voor de webtoepassing verdeeld over virtuele machines die worden beheerd door Azure. Deze architectuur omvat ook netwerkbeveiligingsgroepen, een Application Gateway, Azure DNS en Load Balancer.

Voor uitgebreide analyse en rapportage kunnen Azure SQL databases worden geconfigureerd met columnstore-indexen. Azure SQL databases kunnen omhoog of omlaag worden geschaald of volledig worden uitgeschakeld als reactie op het gebruik van klanten. Al het SQL-verkeer wordt versleuteld met SSL via de opname van zelfondertekende certificaten. Als best practice raadt Azure het gebruik van een vertrouwde certificeringsinstantie aan voor verbeterde beveiliging.

De oplossing maakt gebruik van Azure Storage-accounts, die klanten kunnen configureren voor het gebruik van Storage Service Encryption om de vertrouwelijkheid van data-at-rest te behouden. Azure slaat drie kopieën van gegevens op in het geselecteerde datacenter van een klant voor tolerantie. Geografisch redundante opslag zorgt ervoor dat gegevens worden gerepliceerd naar een secundair datacenter honderden kilometers verderop en opnieuw worden opgeslagen als drie kopieën in dat datacenter, waardoor een ongunstige gebeurtenis in het primaire datacenter van de klant kan worden voorkomen dat er gegevens verloren gaan.

Voor verbeterde beveiliging worden alle resources in deze oplossing beheerd als een resourcegroep via Azure Resource Manager. Op rollen gebaseerd toegangsbeheer van Azure Active Directory wordt gebruikt voor het beheren van de toegang tot geïmplementeerde resources, met inbegrip van hun sleutels in Azure Key Vault. De systeemstatus wordt bewaakt via Azure Monitor. Klanten configureren beide bewakingsservices om logboeken vast te leggen en de systeemstatus weer te geven in één eenvoudig bevaarbaar dashboard.

Azure SQL Database wordt doorgaans beheerd via SQL Server Management Studio, dat wordt uitgevoerd vanaf een lokale computer die is geconfigureerd voor toegang tot de Azure SQL Database via een beveiligde VPN- of ExpressRoute-verbinding.

Bovendien biedt Application Insights realtime beheer van toepassingsprestaties en -analyses via Azure Monitor-logboeken. Microsoft raadt u aan om een VPN- of ExpressRoute-verbinding te configureren voor beheer en gegevensimport in het subnet van de referentiearchitectuur.

Deze oplossing maakt gebruik van de volgende Azure-services. Details van de implementatiearchitectuur bevinden zich in de sectie implementatiearchitectuur .

- Application Gateway

- Web Application Firewall

- Firewallmodus: preventie

- Regelset: OWASP

- Listenerpoort: 443

- Web Application Firewall

- Application Insights

- Azure Active Directory

- Azure-toepassing Service Environment v2

- Azure Automation

- Azure DNS

- Azure Key Vault

- Azure Load Balancer

- Azure Monitor (logboeken)

- Azure Resource Manager

- Azure Security Center

- Azure SQL Database

- Azure Storage

- Azure Virtual Network

- (1) /16 Netwerk

- (4) /24 Netwerken

- Netwerkbeveiligingsgroepen

- Azure App Service

Implementatiearchitectuur

In de volgende sectie worden de implementatie- en implementatie-elementen beschreven.

Azure Resource Manager: Met Azure Resource Manager kunnen klanten als groep met de resources in de oplossing werken. Klanten kunnen alle resources voor de oplossing implementeren, bijwerken of verwijderen in één gecoördineerde bewerking. Klanten gebruiken een sjabloon voor implementatie en die sjabloon kan werken voor verschillende omgevingen, zoals testen, faseren en productie. Resource Manager biedt beveiligings-, controle- en tagfuncties om klanten te helpen bij het beheren van hun resources na de implementatie.

Bastion-host: de bastionhost is het single point of entry waarmee gebruikers toegang hebben tot de geïmplementeerde resources in deze omgeving. De bastionhost biedt een beveiligde verbinding met geïmplementeerde resources door alleen extern verkeer van openbare IP-adressen op een veilige lijst toe te staan. Als u extern bureaublad-verkeer (RDP) wilt toestaan, moet de bron van het verkeer worden gedefinieerd in de netwerkbeveiligingsgroep.

Met deze oplossing maakt u een virtuele machine als een bastionhost die lid is van een domein met de volgende configuraties:

- Antimalware-extensie

- Azure Diagnostics-extensie

- Azure Disk Encryption met behulp van Azure Key Vault

- Een beleid voor automatisch afsluiten om het verbruik van resources van virtuele machines te verminderen wanneer deze niet in gebruik zijn

- Windows Defender Credential Guard ingeschakeld zodat referenties en andere geheimen worden uitgevoerd in een beveiligde omgeving die is geïsoleerd van het actieve besturingssysteem

App Service Environment v2: De Azure App Service-omgeving is een App Service functie die een volledig geïsoleerde en toegewezen omgeving biedt voor het veilig uitvoeren van App Service toepassingen op grote schaal. Deze isolatiefunctie is vereist om te voldoen aan de FFIEC-nalevingsvereisten.

App Service omgevingen zijn geïsoleerd om alleen de toepassingen van één klant uit te voeren en altijd in een virtueel netwerk te worden geïmplementeerd. Met deze isolatiefunctie kan de referentiearchitectuur volledige tenantisolatie hebben, waardoor deze wordt verwijderd uit de omgeving met meerdere tenants van Azure, waardoor deze multitenants de geïmplementeerde App Service Environment resources niet kunnen inventariseren. Klanten hebben nauwkeurige controle over zowel inkomend als uitgaand toepassingsnetwerkverkeer en toepassingen kunnen snelle beveiligde verbindingen tot stand brengen via virtuele netwerken naar on-premises bedrijfsresources. Klanten kunnen automatisch schalen met App Service Environment op basis van metrische gegevens over belasting, beschikbaar budget of een gedefinieerd schema.

Het gebruik van App Service Environment voor deze architectuur maakt de volgende configuraties mogelijk:

- Host binnen een beveiligd virtueel Azure-netwerk en netwerkbeveiligingsregels

- Zelfondertekend intern load balancer-certificaat voor HTTPS-communicatie. Als best practice raadt Microsoft het gebruik van een vertrouwde certificeringsinstantie aan voor verbeterde beveiliging.

- Interne taakverdelingsmodus

- TLS 1.0 uitschakelen

- TLS-codering wijzigen

- N/W-poorten voor binnenkomend verkeer beheren

- Web Application Firewall : gegevens beperken

- Azure SQL databaseverkeer toestaan

Azure App Service: Azure App Service stelt klanten in staat om webtoepassingen te bouwen en te hosten in de programmeertaal van hun keuze zonder infrastructuur te beheren. Het biedt automatisch schalen en een hoge beschikbaarheid, ondersteuning voor zowel Windows als Linux en maakt automatische implementaties mogelijk vanuit GitHub, Azure DevOps of een willekeurige Git-repo.

Virtual Network

De architectuur definieert een virtueel particulier netwerk met een adresruimte van 10.200.0.0/16.

Netwerkbeveiligingsgroepen: netwerkbeveiligingsgroepen bevatten toegangsbeheerlijsten waarmee verkeer binnen een virtueel netwerk wordt toegestaan of geweigerd. Netwerkbeveiligingsgroepen kunnen worden gebruikt om verkeer te beveiligen op subnet- of afzonderlijke virtuele-machineniveau. De volgende netwerkbeveiligingsgroepen bestaan:

- 1 netwerkbeveiligingsgroep voor Application Gateway

- 1 netwerkbeveiligingsgroep voor App Service Environment

- 1 netwerkbeveiligingsgroep voor Azure SQL Database

- 1 netwerkbeveiligingsgroep voor bastionhost

Elk van de netwerkbeveiligingsgroepen heeft specifieke poorten en protocollen geopend, zodat de oplossing veilig en correct kan werken. Daarnaast zijn de volgende configuraties ingeschakeld voor elke netwerkbeveiligingsgroep:

- Diagnostische logboeken en gebeurtenissen worden ingeschakeld en opgeslagen in een opslagaccount

- Azure Monitor-logboeken zijn verbonden met de diagnostische logboeken van de netwerkbeveiligingsgroep

Subnetten: elk subnet is gekoppeld aan de bijbehorende netwerkbeveiligingsgroep.

Azure DNS: Het Domain Name System of DNS is verantwoordelijk voor het vertalen (of omzetten) van een website of servicenaam naar het IP-adres. Azure DNS is een hostingservice voor DNS-domeinen die naamomzetting biedt met behulp van de Azure-infrastructuur. Door domeinen in Azure te hosten, kunnen gebruikers DNS-records beheren met dezelfde referenties, API's, hulpprogramma's en facturering als andere Azure-services. Azure DNS biedt ook ondersteuning voor privé-DNS-domeinen.

Azure Load Balancer: Azure Load Balancer stelt klanten in staat om hun toepassingen te schalen en hoge beschikbaarheid voor services te creëren. Load Balancer ondersteunt zowel binnenkomende als uitgaande scenario's en biedt lage latentie, hoge doorvoer en schaalt omhoog tot miljoenen stromen voor alle TCP- en UDP-toepassingen.

Actieve gegevens

Azure versleutelt standaard alle communicatie naar en van Azure-datacenters. Alle transacties naar Azure Storage via de Azure Portal plaatsvinden via HTTPS.

Inactieve gegevens

De architectuur beveiligt data-at-rest via versleuteling, databasecontrole en andere metingen.

Azure Storage: Om te voldoen aan de vereisten voor versleutelde data-at-rest, maakt alle Azure Storage gebruik van Storage Service Encryption. Dit helpt bij het beveiligen en beveiligen van gegevens ter ondersteuning van beveiligingsverplichtingen en nalevingsvereisten van de organisatie die zijn gedefinieerd door FFIEC.

Azure Disk Encryption: Azure Disk Encryption maakt gebruik van de BitLocker-functie van Windows om volumeversleuteling te bieden voor gegevensschijven. De oplossing kan worden geïntegreerd met Azure Key Vault om de schijfversleutelingssleutels te beheren en te beheren.

Azure SQL Database: Het Azure SQL Database-exemplaar maakt gebruik van de volgende databasebeveiligingsmaatregelen:

- Active Directory-verificatie en -autorisatie maakt identiteitsbeheer mogelijk van databasegebruikers en andere Microsoft-services op één centrale locatie.

- Sql Database Auditing houdt databasegebeurtenissen bij en schrijft deze naar een auditlogboek in een Azure-opslagaccount.

- Azure SQL Database is geconfigureerd voor het gebruik van transparante gegevensversleuteling, waarmee realtime versleuteling en ontsleuteling van de database, gekoppelde back-ups en transactielogboekbestanden worden uitgevoerd om informatie-at-rest te beveiligen. Transparante gegevensversleuteling biedt zekerheid dat opgeslagen gegevens niet zijn onderworpen aan onbevoegde toegang.

- Firewallregels voorkomen dat alle toegang tot databaseservers wordt verleend totdat de juiste machtigingen zijn verleend. De firewall verleent toegang tot databases op basis van het IP-adres waar de aanvraag vandaan komt.

- Sql Threat Detection maakt detectie en reactie op mogelijke bedreigingen mogelijk wanneer ze optreden door beveiligingswaarschuwingen te bieden voor verdachte databaseactiviteiten, potentiële beveiligingsproblemen, SQL-injectieaanvallen en afwijkende databasetoegangspatronen.

- Versleutelde kolommen zorgen ervoor dat gevoelige gegevens nooit als tekst zonder opmaak in het databasesysteem worden weergegeven. Nadat gegevensversleuteling is ingeschakeld, hebben alleen clienttoepassingen of toepassingsservers met toegang tot de sleutels toegang tot gegevens zonder tekst.

- SQL Database dynamische gegevensmaskering beperkt de blootstelling van gevoelige gegevens door de gegevens te maskeren voor niet-bevoegde gebruikers of toepassingen. Dynamische gegevensmaskering kan mogelijk gevoelige gegevens automatisch detecteren en de juiste maskers voorstellen die moeten worden toegepast. Dit helpt om de toegang tot gegevens te identificeren en te beperken, zodat de database niet wordt afgesloten via onbevoegde toegang. Klanten zijn verantwoordelijk voor het aanpassen van instellingen voor dynamische gegevensmaskering om te voldoen aan hun databaseschema.

Identiteitsbeheer

De volgende technologieën bieden mogelijkheden voor het beheren van toegang tot gegevens in de Azure-omgeving:

- Azure Active Directory is de multitenant directory- en identiteitsbeheerservice van Microsoft in de cloud. Alle gebruikers voor deze oplossing worden gemaakt in Azure Active Directory, inclusief gebruikers die toegang hebben tot de Azure SQL Database.

- Verificatie voor de toepassing wordt uitgevoerd met behulp van Azure Active Directory. Zie toepassingen integreren met Azure Active Directory voor meer informatie. Daarnaast maakt de databasekolomversleuteling gebruik van Azure Active Directory om de toepassing te verifiëren bij Azure SQL Database. Zie voor meer informatie hoe u gevoelige gegevens in Azure SQL Database kunt beveiligen.

- Met op rollen gebaseerd toegangsbeheer van Azure kunnen beheerders gedetailleerde toegangsmachtigingen definiëren om alleen de hoeveelheid toegang te verlenen die gebruikers nodig hebben om hun taken uit te voeren. In plaats van elke gebruiker onbeperkte machtigingen te geven voor Azure-resources, kunnen beheerders alleen bepaalde acties toestaan voor toegang tot gegevens. Abonnementstoegang is beperkt tot de abonnementsbeheerder.

- Azure Active Directory Privileged Identity Management stelt klanten in staat om het aantal gebruikers dat toegang heeft tot bepaalde informatie te minimaliseren. Beheerders kunnen Azure Active Directory Privileged Identity Management gebruiken om bevoegde identiteiten en hun toegang tot resources te detecteren, beperken en bewaken. Deze functionaliteit kan ook worden gebruikt om just-in-time administratieve toegang op aanvraag af te dwingen wanneer dat nodig is.

- Azure Active Directory Identity Protection detecteert mogelijke beveiligingsproblemen die van invloed zijn op de identiteiten van een organisatie, configureert geautomatiseerde reacties op gedetecteerde verdachte acties met betrekking tot de identiteiten van een organisatie en onderzoekt verdachte incidenten om passende actie te ondernemen om ze op te lossen.

Beveiliging

Geheimenbeheer: De oplossing maakt gebruik van Azure Key Vault voor het beheer van sleutels en geheimen. Met Azure Sleutelkluis kunt u de cryptografische sleutels en geheimen beveiligen die door cloudtoepassingen en -services worden gebruikt. Met de volgende mogelijkheden van Azure Key Vault kunnen klanten dergelijke gegevens beveiligen en openen:

- Geavanceerd toegangsbeleid wordt op basis van behoefte geconfigureerd.

- Key Vault toegangsbeleid wordt gedefinieerd met minimale vereiste machtigingen voor sleutels en geheimen.

- Alle sleutels en geheimen in Key Vault vervaldatums hebben.

- Alle sleutels in Key Vault worden beveiligd door gespecialiseerde hardwarebeveiligingsmodules. Het sleuteltype is een met HSM beveiligde 2048-bits RSA-sleutel.

- Alle gebruikers en identiteiten krijgen minimaal vereiste machtigingen met behulp van op rollen gebaseerd toegangsbeheer.

- Diagnostische logboeken voor Key Vault zijn ingeschakeld met een bewaarperiode van ten minste 365 dagen.

- Toegestane cryptografische bewerkingen voor sleutels zijn beperkt tot de vereiste bewerkingen.

Azure Security Center: Met Azure Security Center kunnen klanten centraal beveiligingsbeleid toepassen en beheren voor workloads, blootstelling aan bedreigingen beperken en aanvallen detecteren en erop reageren. Daarnaast heeft Azure Security Center toegang tot bestaande configuraties van Azure-services om configuratie- en serviceaanvelingen te bieden om de beveiligingspostuur te verbeteren en gegevens te beveiligen.

Azure Security Center maakt gebruik van verschillende detectiemogelijkheden om klanten te waarschuwen over mogelijke aanvallen die gericht zijn op hun omgevingen. Deze waarschuwingen bevatten waardevolle informatie over de trigger van de waarschuwing, de betrokken resources en de bron van de aanval. Azure Security Center een set vooraf gedefinieerde beveiligingswaarschuwingen heeft, die worden geactiveerd wanneer een bedreiging of verdachte activiteit plaatsvindt. Met aangepaste waarschuwingsregels in Azure Security Center kunnen klanten nieuwe beveiligingswaarschuwingen definiëren op basis van gegevens die al zijn verzameld uit hun omgeving.

Azure Security Center biedt prioriteitswaarschuwingen en -incidenten, waardoor klanten potentiële beveiligingsproblemen eenvoudiger kunnen detecteren en oplossen. Er wordt een bedreigingsinformatierapport gegenereerd voor elke gedetecteerde bedreiging om teams te helpen bij het onderzoeken en oplossen van bedreigingen.

Azure Application Gateway: De architectuur vermindert het risico op beveiligingsproblemen met behulp van een Azure Application Gateway waarbij een webtoepassingsfirewall is geconfigureerd en de OWASP-regelset is ingeschakeld. Aanvullende mogelijkheden zijn:

- End-to-end-SSL

- SSL-offload inschakelen

- TLS v1.0 en v1.1 uitschakelen

- Web Application Firewall (preventiemodus)

- Preventiemodus met OWASP 3.0-regelset

- Diagnostische logboekregistratie inschakelen

- Aangepaste statustests

- Azure Security Center en Azure Advisor bieden aanvullende beveiliging en meldingen. Azure Security Center biedt ook een reputatiesysteem.

Logboekregistratie en bewaking

Azure-services registreren het systeem en de gebruikersactiviteit uitgebreid, evenals de systeemstatus:

- Activiteitenlogboeken: Activiteitenlogboeken bieden inzicht in bewerkingen die worden uitgevoerd op resources in een abonnement. Activiteitenlogboeken kunnen helpen bij het bepalen van de initiator van een bewerking, de tijd van het exemplaar en de status.

- Diagnostische logboeken: diagnostische logboeken bevatten alle logboeken die door elke resource worden verzonden. Deze logboeken omvatten Logboeken van Windows-gebeurtenissystemen, Azure Storage-logboeken, Key Vault auditlogboeken en Application Gateway toegangs- en firewalllogboeken. Alle diagnostische logboeken schrijven naar een gecentraliseerd en versleuteld Azure-opslagaccount voor archivering. De retentie kan maximaal 730 dagen worden geconfigureerd om te voldoen aan de organisatiespecifieke bewaarvereisten.

Azure Monitor-logboeken: deze logboeken worden geconsolideerd in Azure Monitor-logboeken voor verwerking, opslag en dashboardrapportage. Zodra de gegevens zijn verzameld, worden de gegevens ingedeeld in afzonderlijke tabellen voor elk gegevenstype in Log Analytics-werkruimten, zodat alle gegevens samen kunnen worden geanalyseerd, ongeacht de oorspronkelijke bron. Bovendien integreert Azure Security Center met Azure Monitor-logboeken, zodat klanten Kusto-query's kunnen gebruiken om toegang te krijgen tot hun beveiligings gebeurtenisgegevens en deze te combineren met gegevens van andere services.

De volgende Azure-bewakingsoplossingen zijn opgenomen als onderdeel van deze architectuur:

- Active Directory-evaluatie: De oplossing Active Directory-statuscontrole evalueert het risico en de status van serveromgevingen op een regelmatig interval en biedt een lijst met aanbevelingen die specifiek zijn voor de geïmplementeerde serverinfrastructuur.

- SQL-evaluatie: De oplossing SQL Health Check beoordeelt het risico en de status van serveromgevingen op een regelmatig interval en biedt klanten een lijst met aanbevelingen die specifiek zijn voor de geïmplementeerde serverinfrastructuur.

- Agentstatus: De oplossing Agentstatus rapporteert hoeveel agents worden geïmplementeerd en de geografische distributie, evenals hoeveel agents niet reageren en hoeveel agents er niet reageren en het aantal agents dat operationele gegevens verzendt.

- Activiteitenlogboekanalyse: De oplossing Activiteitenlogboekanalyse helpt bij het analyseren van de Azure-activiteitenlogboeken in alle Azure-abonnementen voor een klant.

Azure Automation: Azure Automation slaat, voert en beheert runbooks. In deze oplossing helpen runbooks logboeken te verzamelen van Azure SQL Database. Met de Automation Wijzigingen bijhouden-oplossing kunnen klanten eenvoudig wijzigingen in de omgeving identificeren.

Azure Monitor: Azure Monitor helpt gebruikers bij het bijhouden van prestaties, het onderhouden van beveiliging en het identificeren van trends door organisaties in staat te stellen om waarschuwingen te controleren, waarschuwingen te maken en gegevens te archiveren, waaronder het bijhouden van API-aanroepen in hun Azure-resources.

Application Insights: Application Insights is een uitbreidbare Application Performance Management-service voor webontwikkelaars op meerdere platforms. Application Insights detecteert prestatieafwijkingen en klanten kunnen deze gebruiken om de live webtoepassing te bewaken. Het bevat krachtige analysehulpprogramma's om klanten te helpen bij het diagnosticeren van problemen en om te begrijpen wat gebruikers daadwerkelijk doen met hun app. Het is ontworpen om klanten te helpen de prestaties en bruikbaarheid continu te verbeteren.

Bedreigingsmodel

Het gegevensstroomdiagram voor deze referentiearchitectuur is beschikbaar voor downloaden of vindt u hieronder. Dit model kan klanten helpen de punten van potentiële risico's in de systeeminfrastructuur te begrijpen bij het aanbrengen van wijzigingen.

Documentatie voor naleving

De Blauwdruk voor beveiliging en naleving van Azure: FFIEC Customer Responsibility Matrix bevat alle beveiligingsdoelstellingen die door FFIEC zijn vereist. Deze matrix geeft aan of de implementatie van elke doelstelling de verantwoordelijkheid van Microsoft, de klant of gedeeld tussen de twee is.

De Blauwdruk voor beveiliging en naleving van Azure – FFIEC PaaS-webtoepassingsimplementatiematrix biedt informatie over welke FFIEC-vereisten worden aangepakt door de PaaS-webtoepassingsarchitectuur, inclusief gedetailleerde beschrijvingen van hoe de implementatie voldoet aan de vereisten van elke gedekte doelstelling.

Deze oplossing implementeren

Deze Azure Security and Compliance Blueprint Automation bestaat uit JSON-configuratiebestanden en PowerShell-scripts die worden verwerkt door de API-service van Azure Resource Manager om resources in Azure te implementeren. Gedetailleerde implementatie-instructies zijn hier beschikbaar.

Snelstart

Kloon of download deze GitHub-opslagplaats naar uw lokale werkstation.

Controleer 0-Setup-AdministrativeAccountAndPermission.md en voer de opgegeven opdrachten uit.

Implementeer een testoplossing met contoso-voorbeeldgegevens of test een eerste productieomgeving.

- 1A-ContosoWebStoreDemoAzureResources.ps1

- Met dit script worden Azure-resources geïmplementeerd voor een demonstratie van een webstore met behulp van contoso-voorbeeldgegevens.

- 1-DeployAndConfigureAzureResources.ps1

- Met dit script worden de Azure-resources geïmplementeerd die nodig zijn voor het ondersteunen van een productieomgeving voor een webtoepassing die eigendom is van de klant. Deze omgeving moet verder worden aangepast door de klant op basis van de vereisten van de organisatie.

- 1A-ContosoWebStoreDemoAzureResources.ps1

Richtlijnen en aanbevelingen

VPN en ExpressRoute

Een beveiligde VPN-tunnel of ExpressRoute moet worden geconfigureerd om veilig verbinding te maken met de resources die zijn geïmplementeerd als onderdeel van deze PaaS-webtoepassingsreferentiearchitectuur. Door een VPN of ExpressRoute op de juiste manier in te stellen, kunnen klanten een beveiligingslaag toevoegen voor gegevens die onderweg zijn.

Door een beveiligde VPN-tunnel met Azure te implementeren, kan er een virtuele privéverbinding tussen een on-premises netwerk en een Azure-Virtual Network worden gemaakt. Deze verbinding vindt plaats via internet en stelt klanten in staat om veilig informatie te 'tunnelen' binnen een versleutelde koppeling tussen het netwerk van de klant en Azure. Site-naar-site VPN is een veilige, volwassen technologie die al decennia lang door ondernemingen van alle grootten is geïmplementeerd. De IPsec-tunnelmodus wordt in deze optie gebruikt als versleutelingsmechanisme.

Omdat verkeer binnen de VPN-tunnel het internet doorkruist met een site-naar-site-VPN, biedt Microsoft een andere, nog veiligere verbindingsoptie. Azure ExpressRoute is een toegewezen WAN-koppeling tussen Azure en een on-premises locatie of een Exchange-hostingprovider. Omdat ExpressRoute-verbindingen niet via internet gaan, bieden deze verbindingen meer betrouwbaarheid, snellere snelheden, lagere latenties en hogere beveiliging dan gewone verbindingen via internet. Bovendien, omdat dit een directe verbinding van de telecommunicatieprovider van de klant is, reizen de gegevens niet via internet en worden ze daarom niet blootgesteld.

Aanbevolen procedures voor het implementeren van een beveiligd hybride netwerk dat een on-premises netwerk naar Azure uitbreidt, zijn beschikbaar.

Disclaimer

- This document is for informational purposes only. MICROSOFT GEEFT GEEN GARANTIES, UITDRUKKELIJK, IMPLICIET OF STATUTAIR, MET BETREKKING TOT DE INFORMATIE IN DIT DOCUMENT. Dit document wordt 'as-is' opgegeven. Informatie en weergaven die in dit document worden uitgedrukt, met inbegrip van URL's en andere internetwebsiteverwijzingen, kunnen zonder kennisgeving worden gewijzigd. Klanten die dit document lezen, lopen het risico om het te gebruiken.

- Dit document biedt klanten geen wettelijke rechten op intellectueel eigendom in een Microsoft-product of -oplossingen.

- Klanten kunnen dit document kopiëren en gebruiken voor interne referentiedoeleinden.

- Bepaalde aanbevelingen in dit document kunnen leiden tot meer gegevens, het netwerk of het rekenresourcegebruik in Azure en kunnen de Azure-licentie- of abonnementskosten van een klant verhogen.

- Deze architectuur is bedoeld als basis voor klanten om zich aan te passen aan hun specifieke vereisten en mag niet worden gebruikt als in een productieomgeving.

- Dit document is ontwikkeld als referentie en mag niet worden gebruikt om alle middelen te definiëren waarmee een klant kan voldoen aan specifieke nalevingsvereisten en voorschriften. Klanten moeten juridische ondersteuning van hun organisatie zoeken bij goedgekeurde klantimplementaties.