Toegang tot Azure Service Bus naamruimten via privé-eindpunten toestaan

met Azure Private Link Service hebt u toegang tot Azure-services (bijvoorbeeld Azure Service Bus, Azure Storage en Azure Cosmos DB) en door Azure gehoste klant-/partnerservices via een privé-eindpunt in uw virtuele netwerk.

Een privé-eindpunt is een netwerkinterface waarmee u privé en veilig verbinding maakt met een service die door Azure Private Link mogelijk wordt gemaakt. Het privé-eindpunt maakt gebruik van een privé-IP-adres van uw virtuele netwerk, waardoor de service effectief in uw virtuele netwerk wordt gebracht. Al het verkeer naar de service kan worden gerouteerd via het privé-eindpunt, zodat er geen gateways, NAT-apparaten, ExpressRoute of VPN-verbindingen of openbare IP-adressen nodig zijn. Verkeer tussen uw virtuele netwerk en de services wordt via het backbonenetwerk van Microsoft geleid, waarmee de risico's van het openbare internet worden vermeden. U kunt verbinding maken met een exemplaar van een Azure-resource, zodat u het hoogste granulariteit krijgt in toegangsbeheer.

Zie Wat is een Azure Private Link? voor meer informatie.

Belangrijke punten

Deze functie wordt ondersteund met de Premium-laag van Azure Service Bus. Zie het artikel Service Bus Premium- en Standard-berichtenlagen voor meer informatie over de Premium-laag.

Door het implementeren van privé-eindpunten kan de interactie van andere Azure-services met Service Bus worden verhinderd. Als uitzondering kunt u toegang tot Service Bus-resources toestaan vanuit bepaalde vertrouwde services , zelfs wanneer privé-eindpunten zijn ingeschakeld. Zie Vertrouwde services voor een lijst met vertrouwde services.

De volgende Microsoft-services moeten zich in een virtueel netwerk bevinden

- Azure App Service

- Azure Functions

Geef ten minste één IP-regel of regel voor het virtuele netwerk op voor de naamruimte om alleen verkeer toe te staan vanaf de opgegeven IP-adressen of het subnet van een virtueel netwerk. Als er geen IP- en virtuele netwerkregels zijn, is de naamruimte toegankelijk via het openbare internet (met behulp van de toegangssleutel).

Een privé-eindpunt toevoegen met behulp van Azure Portal

Vereisten

Als u een Service Bus-naamruimte wilt integreren met Azure Private Link, hebt u de volgende entiteiten of machtigingen nodig:

- Een Service Bus-naamruimte.

- Een Azure Virtual Network.

- Een subnet binnen het virtueel netwerk. U kunt het standaardsubnet gebruiken.

- Machtigingen voor eigenaar of inzender voor zowel de Service Bus-naamruimte als het virtuele netwerk.

Uw privé-eindpunt en het virtueel netwerk moeten zich in dezelfde regio bevinden. Wanneer u een regio voor het privé-eindpunt selecteert met behulp van de portal, worden er automatisch alleen virtuele netwerken gefilterd die zich in die regio bevinden. Uw Service Bus-naamruimte mag zich in een andere regio bevinden. En uw privé-eindpunt maakt gebruik van een privé-IP-adres in uw virtuele netwerk.

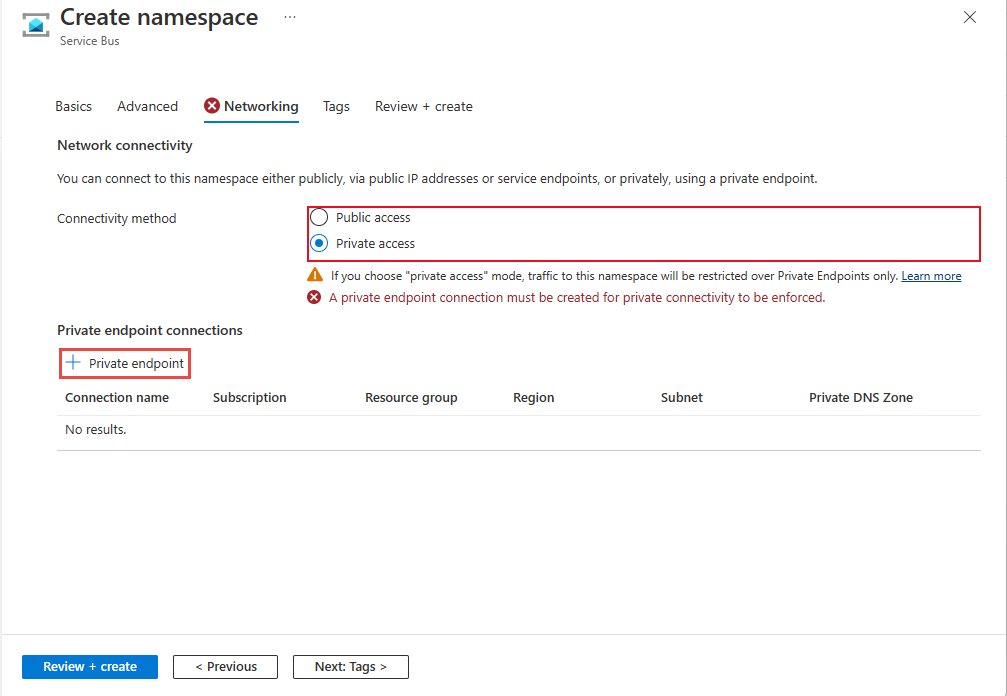

Persoonlijke toegang configureren bij het maken van een naamruimte

Wanneer u een naamruimte maakt, kunt u alleen openbare (van alle netwerken) of alleen privétoegang (alleen via privé-eindpunten) tot de naamruimte toestaan.

Als u de optie Persoonlijke toegang selecteert op de pagina Netwerken van de wizard naamruimte maken, kunt u een privé-eindpunt toevoegen aan de pagina door de knop + Privé-eindpunt te selecteren. Zie de volgende sectie voor de gedetailleerde stappen voor het toevoegen van een privé-eindpunt.

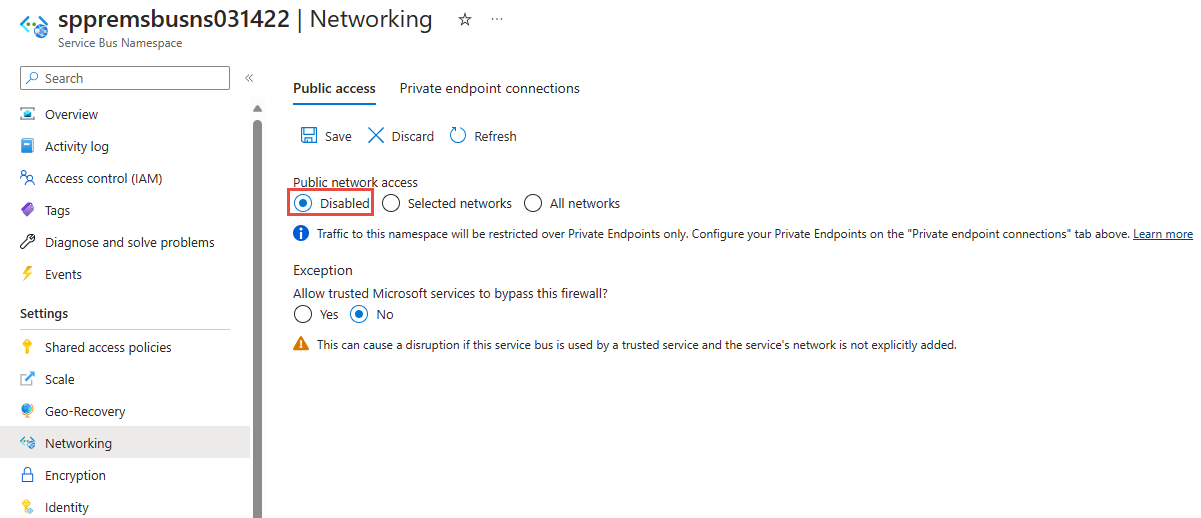

Persoonlijke toegang configureren voor een bestaande naamruimte

Als u al een bestaande naamruimte hebt, kunt u een privé-eindpunt maken door de volgende stappen uit te voeren:

Meld u aan bij de Azure-portal.

Typ Service Bus in de zoekbalk.

Selecteer de naamruimte in de lijst waaraan u een privé-eindpunt wilt toevoegen.

Selecteer in het menu links de optie Netwerken onder Instellingen.

Notitie

U ziet het tabblad Netwerken alleen voor Premium-naamruimten .

Selecteer op de pagina Netwerken bij Openbare netwerktoegang de optie Uitgeschakeld als u wilt dat de naamruimte alleen toegankelijk is via privé-eindpunten.

Voor Vertrouwde Microsoft-services toestaan deze firewall te omzeilen selecteert u Ja als u wilt toestaan dat vertrouwde Microsoft-services deze firewall omzeilen.

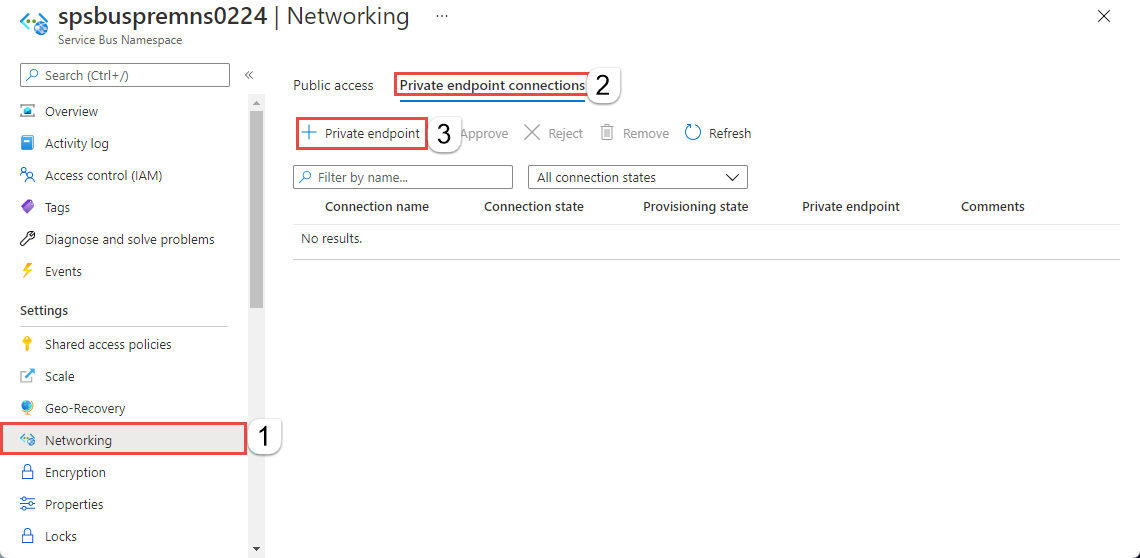

Als u toegang tot de naamruimte via privé-eindpunten wilt toestaan, selecteert u het tabblad Privé-eindpuntverbindingen boven aan de pagina

Selecteer de knop + Privé-eindpunt bovenaan de pagina.

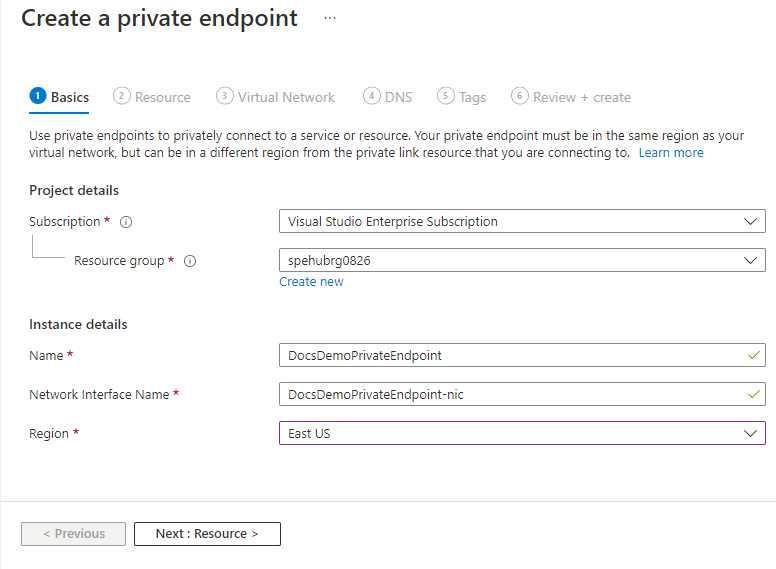

Voer op de pagina Basisinformatie de volgende stappen uit:

Selecteer het Azure-abonnement waarin u het privé-eindpunt wilt maken.

Selecteer de resourcegroep voor de privé-eindpuntresource.

Voer een naam in voor het privé-eindpunt.

Voer een naam in voor de netwerkinterface.

Selecteer een regio voor het privé-eindpunt. Uw privé-eindpunt moet zich in dezelfde regio bevinden als uw virtuele netwerk, maar kan zich in een andere regio bevinden dan de privékoppelingsresource waarmee u verbinding maakt.

Selecteer de knop Volgende: Resource > onderaan de pagina.

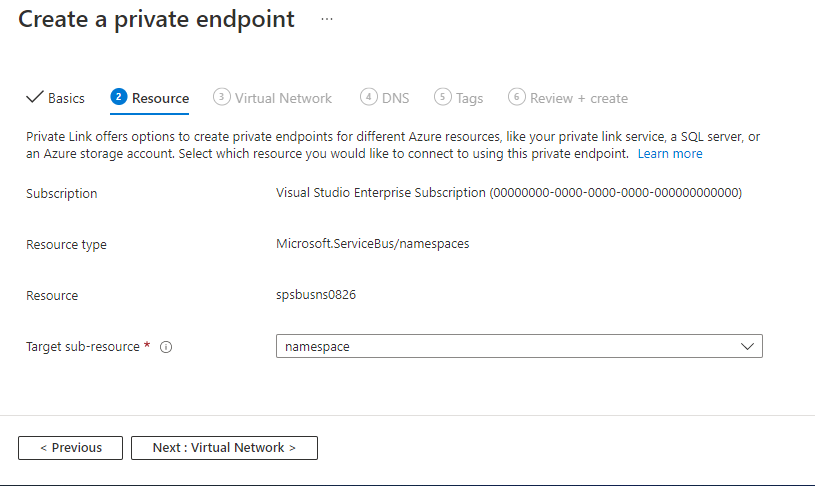

Controleer de instellingen op de pagina Resource en selecteer Volgende: Virtual Network onderaan de pagina.

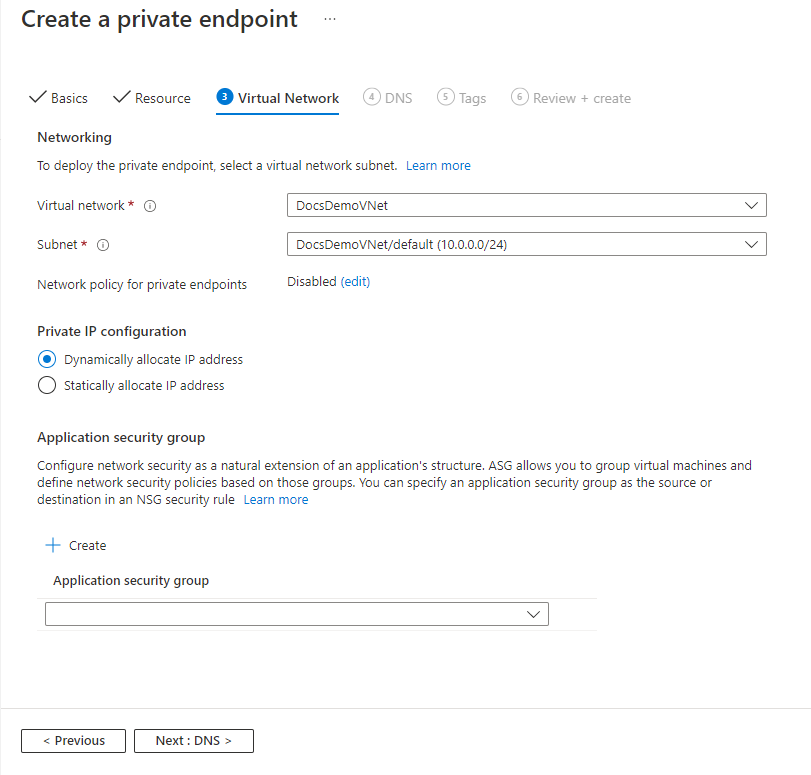

Op de pagina Virtual Network selecteert u het subnet in een virtueel netwerk waarnaar u het privé-eindpunt wilt implementeren.

- Selecteer een virtueel netwerk. Alleen virtuele netwerken in het geselecteerde abonnement en de geselecteerde locatie worden weergegeven in de vervolgkeuzelijst.

- Selecteer een subnet in het virtuele netwerk dat u hebt geselecteerd.

- U ziet dat het netwerkbeleid voor privé-eindpunten is uitgeschakeld. Als u dit wilt inschakelen, selecteert u Bewerken, werkt u de instelling bij en selecteert u Opslaan.

- Voor Privé-IP-configuratie is standaard de optie IP-adres dynamisch toewijzen geselecteerd. Als u een statisch IP-adres wilt toewijzen, selecteert u Ip-adres statisch toewijzen*.

- Selecteer bij Toepassingsbeveiligingsgroep een bestaande toepassingsbeveiligingsgroep of maak er een die moet worden gekoppeld aan het privé-eindpunt.

- Selecteer de knop Volgende: DNS > onderaan de pagina.

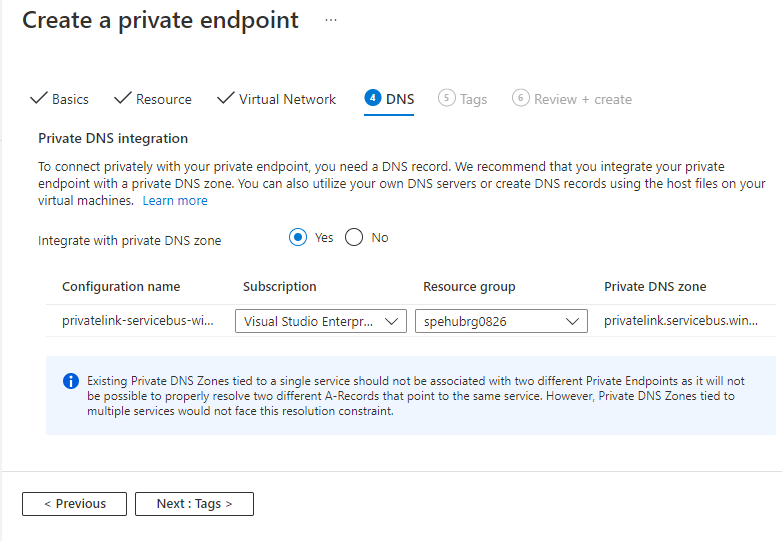

Selecteer op de pagina DNS of u het privé-eindpunt wilt integreren met een privé-DNS-zone en selecteer vervolgens Volgende: Tags.

Maak op de pagina Tags alle tags (namen en waarden) die u wilt koppelen aan de privé-eindpuntresource. Selecteer vervolgens de knop Beoordelen en maken onderaan de pagina.

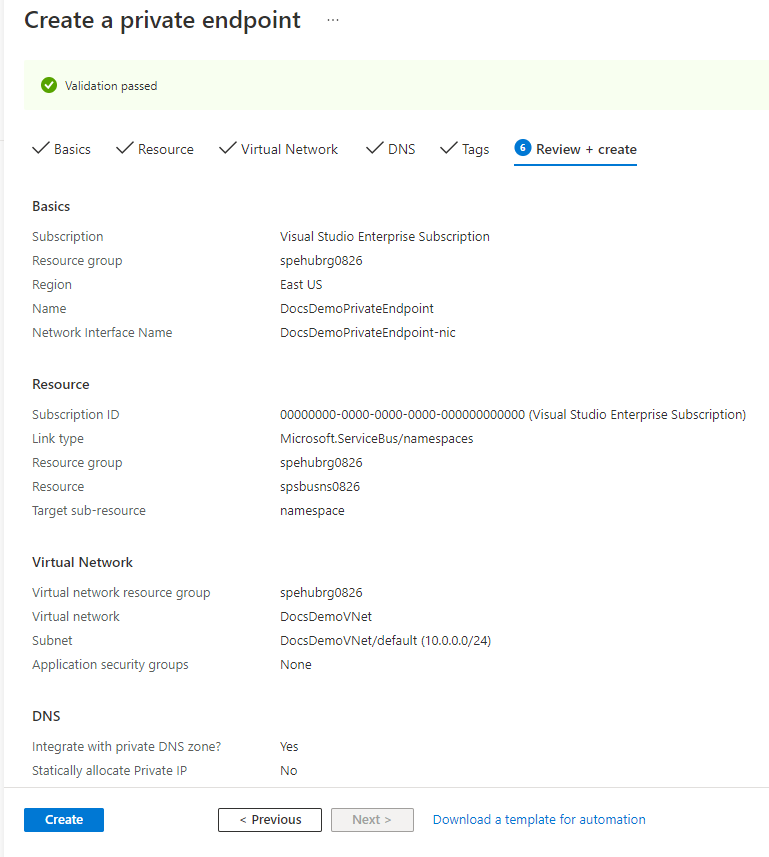

Controleer op beoordelen en maken alle instellingen en selecteer Maken om het privé-eindpunt te maken.

Controleer of het privé-eindpunt is gemaakt. Als u de eigenaar van de resource bent en de optie Verbinding maken met een Azure-resource in mijn directory hebt geselecteerd voor de verbindingsmethode, moet de eindpuntverbinding automatisch worden goedgekeurd. Als deze de status In behandeling heeft, raadpleegt u de sectie Privé-eindpunten beheren met behulp van Azure Portal.

Vertrouwde Microsoft-services

Wanneer u de instelling Toestaan dat vertrouwde Microsoft-services deze firewall omzeilen inschakelt, krijgen de volgende services toegang tot uw Service Bus-resources.

| Vertrouwde service | Ondersteunde gebruiksscenario's |

|---|---|

| Azure Event Grid | Hiermee kunt Azure Event Grid gebeurtenissen verzenden naar wachtrijen of onderwerpen in uw Service Bus-naamruimte. U moet ook de volgende stappen uitvoeren:

Zie Gebeurtenislevering met een beheerde identiteit voor meer informatie |

| Azure Stream Analytics | Hiermee kan een Azure Stream Analytics-taak gegevens uitvoeren naar Service Bus-wachtrijen voor onderwerpen. Belangrijk: de Stream Analytics-taak moet worden geconfigureerd voor het gebruik van een beheerde identiteit voor toegang tot de Service Bus-naamruimte. Voeg de identiteit toe aan de rol Azure Service Bus Gegevenszender in de Service Bus-naamruimte. |

| Azure IoT Hub | Hiermee kan een IoT-hub berichten verzenden naar wachtrijen of onderwerpen in uw Service Bus-naamruimte. U moet ook de volgende stappen uitvoeren:

|

| Azure API Management | Met de API Management-service kunt u berichten verzenden naar een Service Bus-wachtrij/-onderwerp in uw Service Bus-naamruimte.

|

| Azure IoT Central | Hiermee kan IoT Central gegevens exporteren naar Service Bus-wachtrijen of -onderwerpen in uw Service Bus-naamruimte. U moet ook de volgende stappen uitvoeren:

|

| Azure Digital Twins | Hiermee kan Azure Digital Twins gegevens naar Service Bus-onderwerpen in uw Service Bus-naamruimte verzenden. U moet ook de volgende stappen uitvoeren:

|

| Azure Monitor (diagnostische instellingen en actiegroepen) | Hiermee kan Azure Monitor diagnostische informatie en waarschuwingsmeldingen verzenden naar Service Bus in uw Service Bus-naamruimte. Azure Monitor kan gegevens lezen uit en schrijven naar de Service Bus-naamruimte. |

| Azure Synapse | Hiermee kunt Azure Synapse verbinding maken met de servicebus met behulp van de beheerde identiteit van de Synapse-werkruimte. Voeg de rol Azure Service Bus Gegevenszender, Ontvanger of Eigenaar toe aan de identiteit in de Service Bus-naamruimte. |

De andere vertrouwde services voor Azure Service Bus vindt u hieronder:

- Azure Data Explorer

- Azure Health Data Services

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Als u vertrouwde services toegang wilt geven tot uw naamruimte, gaat u naar het tabblad Openbare toegang op de pagina Netwerken en selecteert u Ja voor Toestaan dat vertrouwde Microsoft-services deze firewall omzeilen?.

Een privé-eindpunt toevoegen met Behulp van PowerShell

In het volgende voorbeeld ziet u hoe u Azure PowerShell gebruikt om een privé-eindpuntverbinding met een Service Bus-naamruimte te maken.

Uw privé-eindpunt en het virtueel netwerk moeten zich in dezelfde regio bevinden. Uw Service Bus-naamruimte mag zich in een andere regio bevinden. En uw privé-eindpunt gebruikt een privé-IP-adres in uw virtuele netwerk.

$rgName = "<RESOURCE GROUP NAME>"

$vnetlocation = "<VNET LOCATION>"

$vnetName = "<VIRTUAL NETWORK NAME>"

$subnetName = "<SUBNET NAME>"

$namespaceLocation = "<NAMESPACE LOCATION>"

$namespaceName = "<NAMESPACE NAME>"

$peConnectionName = "<PRIVATE ENDPOINT CONNECTION NAME>"

# create resource group

New-AzResourceGroup -Name $rgName -Location $vnetLocation

# create virtual network

$virtualNetwork = New-AzVirtualNetwork `

-ResourceGroupName $rgName `

-Location $vnetlocation `

-Name $vnetName `

-AddressPrefix 10.0.0.0/16

# create subnet with endpoint network policy disabled

$subnetConfig = Add-AzVirtualNetworkSubnetConfig `

-Name $subnetName `

-AddressPrefix 10.0.0.0/24 `

-PrivateEndpointNetworkPoliciesFlag "Disabled" `

-VirtualNetwork $virtualNetwork

# update virtual network

$virtualNetwork | Set-AzVirtualNetwork

# create premium service bus namespace

$namespaceResource = New-AzResource -Location $namespaceLocation -ResourceName $namespaceName -ResourceGroupName $rgName -Sku @{name = "Premium"; capacity = 1} -Properties @{} -ResourceType "Microsoft.ServiceBus/namespaces" -

# create a private link service connection

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $peConnectionName `

-PrivateLinkServiceId $namespaceResource.ResourceId `

-GroupId "namespace"

# get subnet object that you will use in the next step

$virtualNetwork = Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$subnet = $virtualNetwork | Select -ExpandProperty subnets `

| Where-Object {$_.Name -eq $subnetName}

# now, create private endpoint

$privateEndpoint = New-AzPrivateEndpoint -ResourceGroupName $rgName `

-Name $vnetName `

-Location $vnetlocation `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection

(Get-AzResource -ResourceId $namespaceResource.ResourceId -ExpandProperties).Properties

Privé-eindpunten beheren met behulp van Azure Portal

Wanneer u een privé-eindpunt maakt, moet de verbinding worden goedgekeurd. Als de resource waarvoor u een privé-eindpunt maakt zich in uw directory bevindt, kunt u de verbindingsaanvraag goedkeuren mits u over voldoende machtigingen beschikt. Als u verbinding maakt met een Azure-resource in een andere map, moet u wachten totdat de eigenaar van die resource uw verbindingsaanvraag heeft goedgekeurd.

Er zijn vier inrichtingsstatussen:

| Serviceactie | Status privé-eindpunt serviceconsument | Beschrijving |

|---|---|---|

| Geen | In behandeling | De verbinding wordt handmatig gemaakt en in afwachting van goedkeuring door de resource-eigenaar van de Private Link. |

| Goedkeuren | Goedgekeurd | De verbinding werd automatisch of handmatig goedgekeurd en is klaar om te worden gebruikt. |

| Afwijzen | Afgewezen | De verbinding werd afgewezen door de resource-eigenaar van de private link. |

| Verwijderen | Ontkoppeld | De verbinding is verwijderd door de resource-eigenaar van de private link, het privé-eindpunt wordt informatief en moet worden verwijderd voor opschoning. |

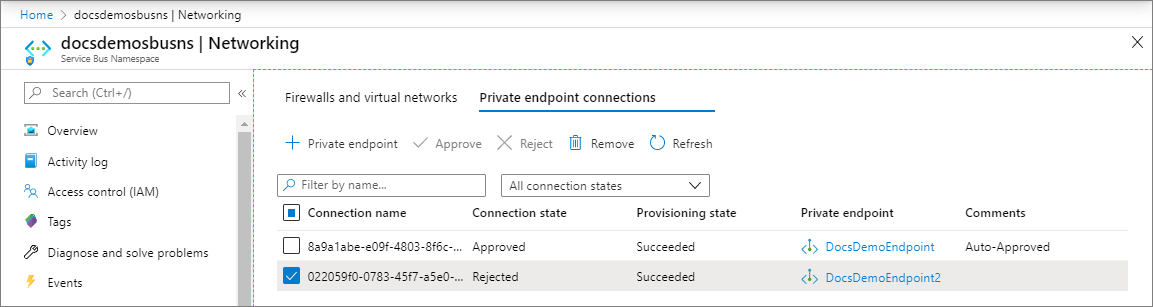

Een privé-eindpuntverbinding goedkeuren, afwijzen of verwijderen

- Meld u aan bij Azure Portal.

- Typ Service Bus in de zoekbalk.

- Selecteer de naamruimte die u wilt beheren.

- Selecteer het tabblad Netwerken.

- Zie de juiste sectie op basis van de bewerking die u wilt: goedkeuren, afwijzen of verwijderen.

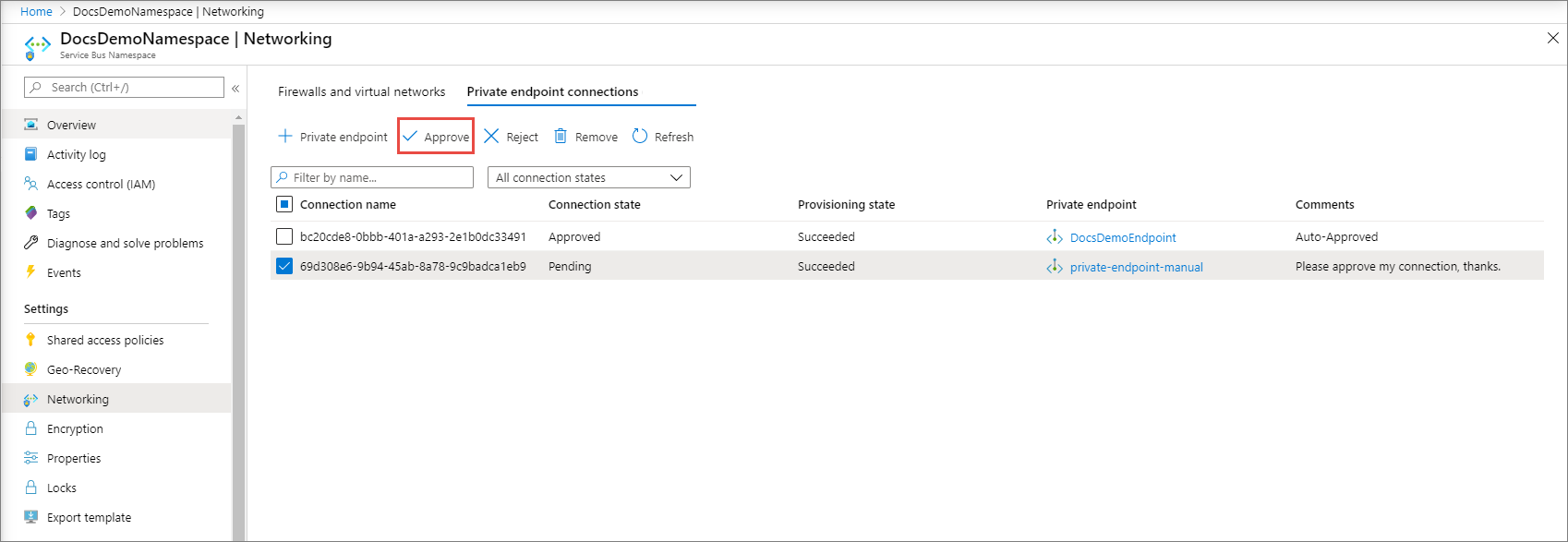

Een privé-eindpuntverbinding goedkeuren

Als er verbindingen zijn die in behandeling zijn, ziet u een verbinding met In behandeling in de inrichtingsstatus.

Selecteer het privé-eindpunt dat u wilt goedkeuren

Selecteer de knop Goedkeuren .

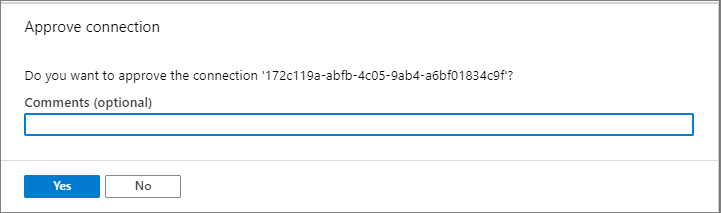

Voer op de pagina Verbinding goedkeuren een optionele opmerking in en selecteer Ja. Als u Nee selecteert, gebeurt er niets.

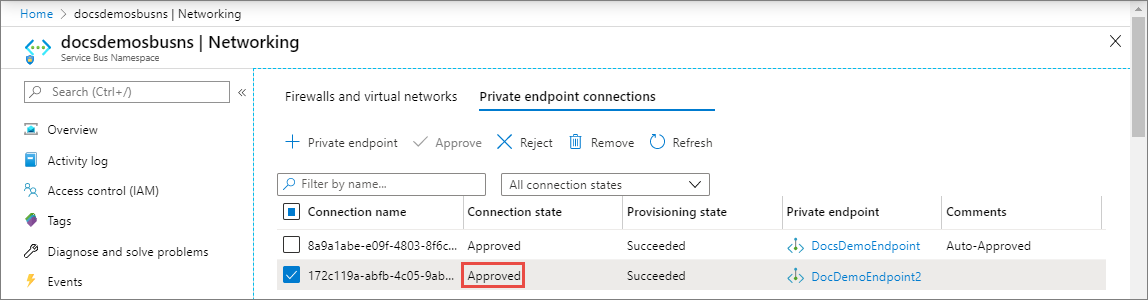

U ziet dat de status van de verbinding in de lijst is gewijzigd in Goedgekeurd.

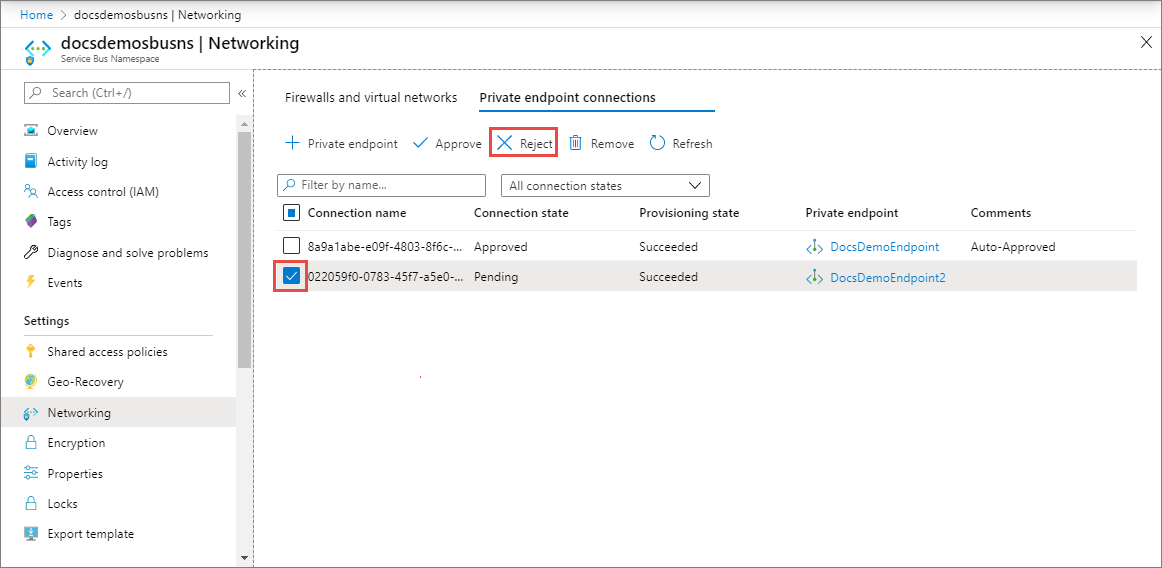

Een privé-eindpuntverbinding weigeren

Als er privé-eindpuntverbindingen zijn die u wilt weigeren, of het nu een aanvraag in behandeling is of een bestaande verbinding die eerder is goedgekeurd, selecteert u de eindpuntverbinding en selecteert u de knop Weigeren .

Voer op de pagina Verbinding weigeren een optionele opmerking in en selecteer Ja. Als u Nee selecteert, gebeurt er niets.

U ziet de status van de verbinding in de lijst gewijzigd Geweigerd.

Een privé-eindpuntverbinding verwijderen

Als u een privé-eindpuntverbinding wilt verwijderen, selecteert u deze in de lijst en selecteert u Verwijderen op de werkbalk.

Selecteer op de pagina Verbinding verwijderen de optie Ja om het verwijderen van het privé-eindpunt te bevestigen. Als u Nee selecteert, gebeurt er niets.

Als het goed is, ziet u dat de status is gewijzigd in Verbroken. Vervolgens verdwijnt het eindpunt uit de lijst.

Controleren of de verbinding van de Private Link werkt

Controleer of resources in het virtuele netwerk van het privé-eindpunt verbinding maken met uw Service Bus-naamruimte via een privé-IP-adres en of ze de juiste privé-DNS-zoneintegratie hebben.

Maak eerst een nieuwe virtuele machine door de instructies te volgen in Een virtuele Windows-machine in de Azure Portal maken

Op het tabblad Netwerken :

- Geef Virtueel netwerk en Subnet op. U moet de Virtual Network selecteren waarop u het privé-eindpunt hebt geïmplementeerd.

- Geef een openbare IP-resource op.

- Selecteer Geen voor NIC-netwerkbeveiligingsgroep.

- Voor Taakverdeling selecteert u Nee.

Maak verbinding met de vm, open de opdrachtregel en voer de volgende opdracht uit:

nslookup <service-bus-namespace-name>.servicebus.windows.net

Als het goed is, ziet u een resultaat dat er als volgt uitziet.

Non-authoritative answer:

Name: <service-bus-namespace-name>.privatelink.servicebus.windows.net

Address: 10.0.0.4 (private IP address associated with the private endpoint)

Aliases: <service-bus-namespace-name>.servicebus.windows.net

Beperkingen en overwegingen bij het ontwerp

- Zie prijzen Azure Private Link voor informatie over prijzen.

- Deze functie is beschikbaar in alle openbare Azure-regio's.

- Maximum aantal privé-eindpunten per Service Bus-naamruimte: 120.

- Het verkeer wordt geblokkeerd op de toepassingslaag, niet op de TCP-laag. Daarom ziet u dat TCP-verbindingen of

nslookup-bewerkingen slagen voor het openbare eindpunt, zelfs als de openbare toegang is uitgeschakeld.

Zie Azure Private Link-service: beperkingen voor meer informatie

Volgende stappen

- Meer informatie over Azure Private Link

- Meer informatie over Azure Service Bus