Een site-naar-site-VPN configureren voor gebruik met Azure Files

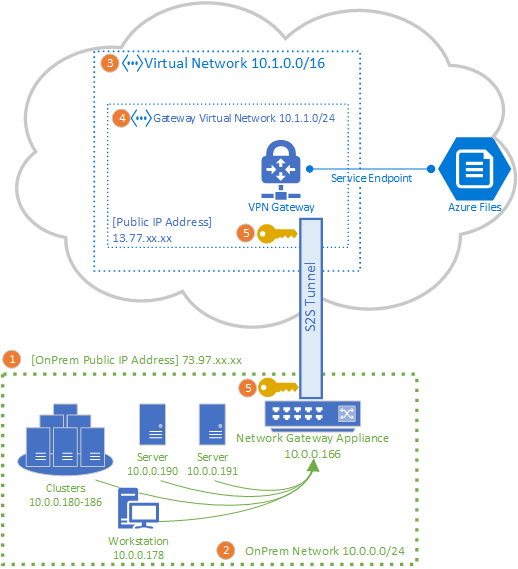

U kunt een site-naar-site-VPN-verbinding (S2S) gebruiken om uw Azure-bestandsshares te koppelen vanuit uw on-premises netwerk, zonder gegevens via het open internet te verzenden. U kunt een site-naar-site-VPN instellen met behulp van Azure VPN Gateway. Dit is een Azure-resource die VPN-services biedt en wordt geïmplementeerd in een resourcegroep naast opslagaccounts of andere Azure-resources.

We raden u ten zeerste aan azure Files-netwerkoverzicht te lezen voordat u verdergaat met dit artikel voor een volledige bespreking van de beschikbare netwerkopties voor Azure Files.

In het artikel worden de stappen beschreven voor het configureren van een site-naar-site-VPN om Azure-bestandsshares rechtstreeks on-premises te koppelen. Als u synchronisatieverkeer voor Azure File Sync wilt routeren via een site-naar-site-VPN, raadpleegt u de configuratie van azure File Sync-proxy- en firewallinstellingen.

Van toepassing op

| Bestands sharetype | SMB | NFS |

|---|---|---|

| Standaardbestandsshares (GPv2), LRS/ZRS | ||

| Standaardbestandsshares (GPv2), GRS/GZRS | ||

| Premium bestandsshares (FileStorage), LRS/ZRS |

Vereisten

Een Azure-bestandsshare die u on-premises wilt koppelen. Azure-bestandsshares worden geïmplementeerd in opslagaccounts. Dit zijn beheerconstructies die een gedeelde opslaggroep vertegenwoordigen waarin u meerdere bestandsshares kunt implementeren, evenals andere opslagbronnen, zoals blobs of wachtrijen. Meer informatie over het implementeren van Azure-bestandsshares en opslagaccounts vindt u in Een Azure-bestandsshare maken.

Een privé-eindpunt voor het opslagaccount met de Azure-bestandsshare die u on-premises wilt koppelen. Zie Azure Files-netwerkeindpunten configureren voor meer informatie over het maken van een privé-eindpunt.

Een netwerkapparaat of server in uw on-premises datacenter dat compatibel is met Azure VPN Gateway. Azure Files is agnostisch van het on-premises netwerkapparaat dat is gekozen, maar Azure VPN Gateway onderhoudt een lijst met geteste apparaten. Verschillende netwerkapparaten bieden verschillende functies, prestatiekenmerken en beheerfuncties. Houd er dus rekening mee wanneer u een netwerkapparaat selecteert.

Als u geen bestaand netwerkapparaat hebt, bevat Windows Server een ingebouwde serverfunctie, routering en externe toegang (RRAS), die kan worden gebruikt als het on-premises netwerkapparaat. Zie RAS-gateway voor meer informatie over het configureren van routering en externe toegang in Windows Server.

Virtueel netwerk toevoegen aan opslagaccount

Volg deze stappen om een nieuw of bestaand virtueel netwerk toe te voegen aan uw opslagaccount.

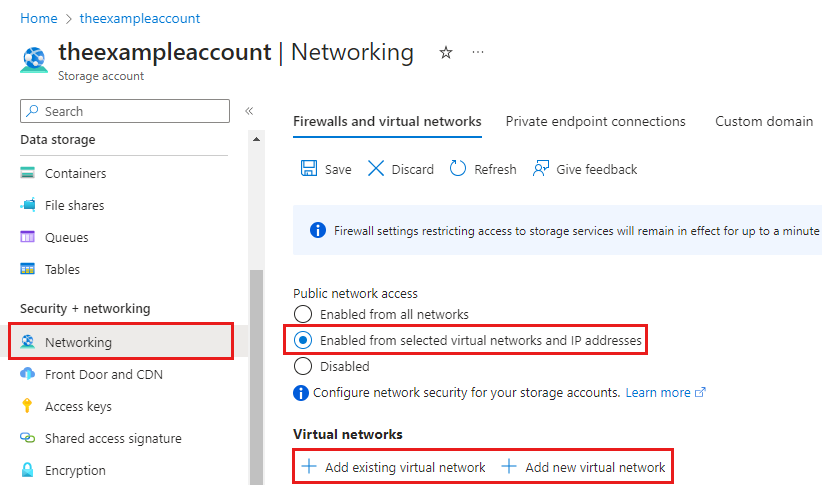

Meld u aan bij Azure Portal en navigeer naar het opslagaccount met de Azure-bestandsshare die u on-premises wilt koppelen.

Selecteer Beveiliging en netwerknetwerken >in de inhoudsopgave voor het opslagaccount. Tenzij u een virtueel netwerk hebt toegevoegd aan uw opslagaccount toen u het maakte, moet in het resulterende deelvenster het keuzerondje zijn ingeschakeld voor alle netwerken die zijn geselecteerd onder Openbare netwerktoegang.

Als u een virtueel netwerk wilt toevoegen, selecteert u het keuzerondje Ingeschakeld in geselecteerde virtuele netwerken en IP-adressen . Selecteer onder de subkop Virtuele netwerken de optie + Bestaand virtueel netwerk toevoegen of + Nieuw virtueel netwerk toevoegen. Als u een nieuw virtueel netwerk maakt, wordt er een nieuwe Azure-resource gemaakt. De nieuwe of bestaande virtuele netwerkresource moet zich in dezelfde regio bevinden als het opslagaccount, maar hoeft zich niet in dezelfde resourcegroep of hetzelfde abonnement te bevinden. Houd er echter rekening mee dat de resourcegroep, regio en het abonnement waarin u uw virtuele netwerk implementeert, overeenkomen met de locatie waar u uw virtuele netwerkgateway in de volgende stap implementeert.

Als u een bestaand virtueel netwerk toevoegt, moet u eerst een gatewaysubnet in het virtuele netwerk maken. U wordt gevraagd om een of meer subnetten van dat virtuele netwerk te selecteren. Als u een nieuw virtueel netwerk maakt, maakt u een subnet als onderdeel van het aanmaakproces. U kunt later meer subnetten toevoegen via de resulterende Azure-resource voor het virtuele netwerk.

Als u eerder geen openbare netwerktoegang tot het virtuele netwerk hebt ingeschakeld, moet het service-eindpunt van Microsoft.Storage worden toegevoegd aan het subnet van het virtuele netwerk. Dit kan tot 15 minuten duren, hoewel het in de meeste gevallen veel sneller wordt voltooid. Totdat deze bewerking is voltooid, hebt u geen toegang tot de Azure-bestandsshares binnen dat opslagaccount, inclusief via de VPN-verbinding.

Selecteer Opslaan boven aan de pagina.

Een virtuele netwerkgateway implementeren

Volg deze stappen om een virtuele netwerkgateway te implementeren.

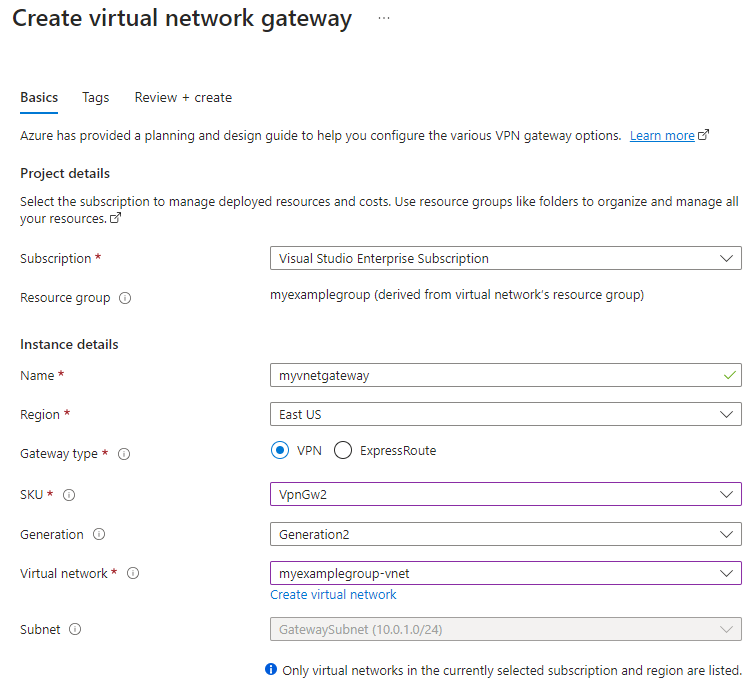

Zoek in het zoekvak boven aan De Azure-portal naar virtuele netwerkgateways en selecteer deze. De pagina Gateways van het virtuele netwerk moet worden weergegeven. Selecteer + Maken boven aan de pagina.

Vul op het tabblad Basisinformatie de waarden in voor projectdetails en instantiedetails. Uw virtuele netwerkgateway moet zich in hetzelfde abonnement, dezelfde Azure-regio en dezelfde resourcegroep bevinden als het virtuele netwerk.

- Abonnement: Selecteer het abonnement dat u wilt gebruiken in de vervolgkeuzelijst.

- Resourcegroep: deze instelling wordt automatisch ingevuld wanneer u uw virtuele netwerk op deze pagina selecteert.

- Naam: geef uw virtuele netwerkgateway een naam. De naam van uw gateway is niet hetzelfde als het benoemen van een gatewaysubnet. Dit is de naam van het gatewayobject van het virtuele netwerk dat u maakt.

- Regio: Selecteer de regio waarin u deze resource wilt maken. De regio voor de gateway van het virtuele netwerk moet hetzelfde zijn als het virtuele netwerk.

- Gatewaytype: selecteer VPN. VPN-gateways maken gebruik van een gateway van het virtuele netwerk van het type VPN.

- SKU: Selecteer de gateway-SKU die ondersteuning biedt voor de functies die u in de vervolgkeuzelijst wilt gebruiken. De SKU bepaalt het aantal toegestane site-naar-site-tunnels en de gewenste prestaties van het VPN. Zie Gateway-SKU's. Gebruik de Basic-SKU niet als u IKEv2-verificatie (op route gebaseerde VPN) wilt gebruiken.

- Generatie: selecteer de generatie die u wilt gebruiken. U wordt aangeraden een Generation2-SKU te gebruiken. Zie Gateway-SKU's voor meer informatie.

- Virtueel netwerk: Selecteer in de vervolgkeuzelijst het virtuele netwerk dat u in de vorige stap aan uw opslagaccount hebt toegevoegd.

- Subnet: Dit veld moet grijs worden weergegeven en vermeld de naam van het gatewaysubnet dat u hebt gemaakt, samen met het IP-adresbereik. Als u in plaats daarvan een gatewaysubnetadresbereikveld met een tekstvak ziet, hebt u nog geen gatewaysubnet geconfigureerd in het virtuele netwerk.

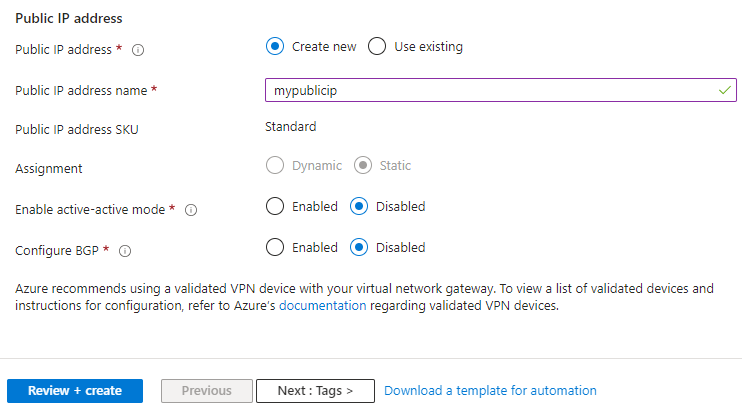

Geef de waarden op voor het openbare IP-adres dat wordt gekoppeld aan de gateway van het virtuele netwerk. Het openbare IP-adres wordt toegewezen aan dit object wanneer de gateway van het virtuele netwerk wordt gemaakt. De enige keer dat het primaire openbare IP-adres wordt gewijzigd, is wanneer de gateway wordt verwijderd en opnieuw wordt gemaakt. Het verandert niet bij het wijzigen van het formaat, het opnieuw instellen of andere interne onderhoud/upgrades.

- Openbaar IP-adres: het IP-adres van de gateway van het virtuele netwerk die beschikbaar wordt gemaakt voor internet. Waarschijnlijk moet u een nieuw IP-adres maken, maar u kunt ook een bestaand ongebruikt IP-adres gebruiken. Als u Nieuw maken selecteert, wordt er een nieuw IP-adres gemaakt in dezelfde resourcegroep als de gateway van het virtuele netwerk. De naam van het openbare IP-adres is de naam van het zojuist gemaakte IP-adres. Als u Bestaande gebruiken selecteert, moet u het bestaande ongebruikte IP-adres selecteren.

- Naam van openbaar IP-adres: Typ in het tekstvak een naam voor uw openbare IP-adresexemplaren.

- Openbare IP-adres-SKU: Instelling wordt automatisch geselecteerd.

- Toewijzing: De toewijzing wordt doorgaans automatisch geselecteerd en kan dynamisch of statisch zijn.

- Actief-actiefmodus inschakelen: Selecteer Uitgeschakeld. Schakel deze instelling alleen in als u een actief-actief-gatewayconfiguratie maakt. Zie cross-premises en VNet-naar-VNet-connectiviteit voor meer informatie over de modus actief-actief.

- BGP configureren: Selecteer Uitgeschakeld, tenzij voor uw configuratie specifiek Border Gateway Protocol is vereist. Als u deze instelling wel nodig hebt, is de standaard-ASN 65515, hoewel deze waarde kan worden gewijzigd. Zie Over BGP met Azure VPN Gateway voor meer informatie over deze instelling.

Selecteer Beoordelen en maken om de validatie uit te voeren. Zodra de validatie is geslaagd, selecteert u Maken om de gateway van het virtuele netwerk te implementeren. Het kan tot 45 minuten duren voordat de implementatie is voltooid.

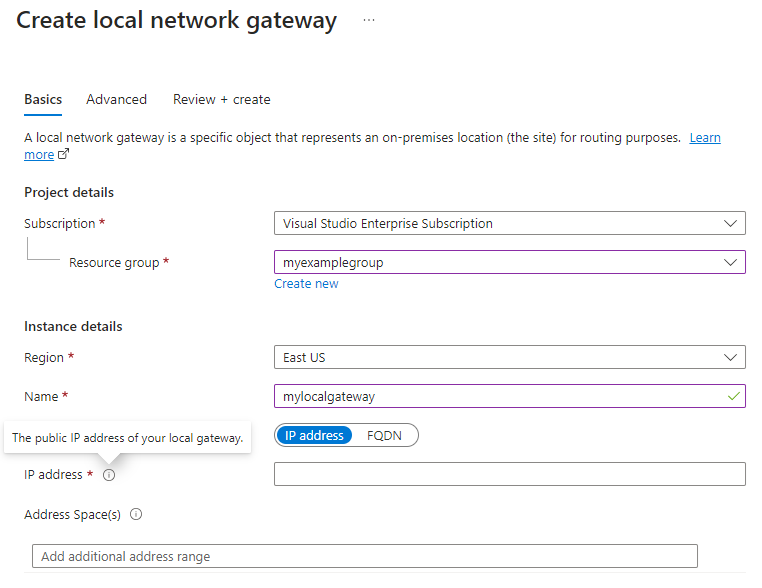

Een lokale netwerkgateway maken voor uw on-premises gateway

Een lokale netwerkgateway is een Azure-resource die uw on-premises netwerkapparaat vertegenwoordigt. Deze wordt geïmplementeerd naast uw opslagaccount, virtuele netwerk en virtuele netwerkgateway, maar hoeft zich niet in dezelfde resourcegroep of hetzelfde abonnement als het opslagaccount te bevinden. Volg deze stappen om een lokale netwerkgateway te maken.

Zoek in het zoekvak boven aan Azure Portal naar lokale netwerkgateways en selecteer deze. De pagina Lokale netwerkgateways moet worden weergegeven. Selecteer + Maken boven aan de pagina.

Vul op het tabblad Basisinformatie de waarden in voor projectdetails en instantiedetails.

- Abonnement: het gewenste Azure-abonnement. Dit hoeft niet overeen te komen met het abonnement dat wordt gebruikt voor de gateway van het virtuele netwerk of het opslagaccount.

- Resourcegroep: de gewenste resourcegroep. Dit hoeft niet overeen te komen met de resourcegroep die wordt gebruikt voor de gateway van het virtuele netwerk of het opslagaccount.

- Regio: De Azure-regio waarin de lokale netwerkgatewayresource moet worden gemaakt. Dit moet overeenkomen met de regio die u hebt geselecteerd voor de gateway van het virtuele netwerk en het opslagaccount.

- Naam: De naam van de Azure-resource voor de lokale netwerkgateway. Deze naam kan elke naam zijn die u nuttig vindt voor uw beheer.

- Eindpunt: Laat het IP-adres geselecteerd.

- IP-adres: het openbare IP-adres van uw lokale gateway on-premises.

- Adresruimte: het adresbereik of de adresbereiken voor het netwerk dat deze lokale netwerkgateway vertegenwoordigt. Bijvoorbeeld: 192.168.0.0/16. Als u meerdere adresruimtebereiken toevoegt, moet u ervoor zorgen dat de bereiken die u opgeeft, niet overlappen met bereiken van andere netwerken waarmee u verbinding wilt maken. Als u van plan bent om deze lokale netwerkgateway te gebruiken in een BGP-verbinding, is het minimale voorvoegsel dat u moet declareren het hostadres van uw BGP-peer-IP-adres op uw VPN-apparaat.

Als uw organisatie BGP vereist, selecteert u het tabblad Geavanceerd om BGP-instellingen te configureren. Zie Voor meer informatie over BGP met Azure VPN Gateway.

Selecteer Beoordelen en maken om de validatie uit te voeren. Zodra de validatie is geslaagd, selecteert u Maken om de lokale netwerkgateway te maken.

On-premises netwerkapparaat configureren

De specifieke stappen voor het configureren van uw on-premises netwerkapparaat zijn afhankelijk van het netwerkapparaat dat uw organisatie heeft geselecteerd. Afhankelijk van het apparaat dat uw organisatie heeft gekozen, kan de lijst met geteste apparaten een koppeling hebben naar de instructies van de leverancier van uw apparaat voor het configureren met de gateway van het virtuele Azure-netwerk.

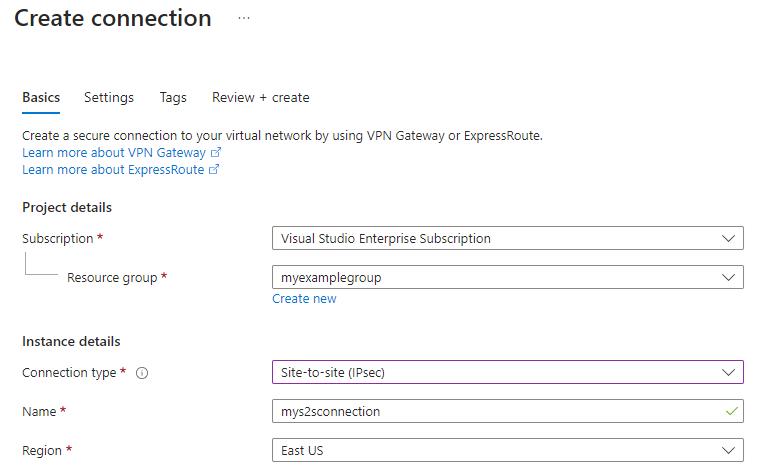

De site-naar-site-verbinding maken

Als u de implementatie van een S2S VPN wilt voltooien, moet u een verbinding maken tussen uw on-premises netwerkapparaat (vertegenwoordigd door de lokale netwerkgatewayresource) en de gateway van het virtuele Azure-netwerk. Daarvoor voert u de volgende stappen uit.

Navigeer naar de virtuele netwerkgateway die u hebt gemaakt. Selecteer in de inhoudsopgave voor de gateway van het virtuele netwerk Instellingen > Verbinding maken ionen en selecteer vervolgens + Toevoegen.

Vul op het tabblad Basisinformatie de waarden in voor projectdetails en instantiedetails.

- Abonnement: het gewenste Azure-abonnement.

- Resourcegroep: de gewenste resourcegroep.

- Verbinding maken iontype: Omdat dit een S2S-verbinding is, selecteert u Site-naar-site (IPSec) in de vervolgkeuzelijst.

- Naam: De naam van de verbinding. Een virtuele netwerkgateway kan meerdere verbindingen hosten, dus kies een naam die nuttig is voor uw beheer en die deze specifieke verbinding onderscheidt.

- Regio: De regio die u hebt geselecteerd voor de gateway van het virtuele netwerk en het opslagaccount.

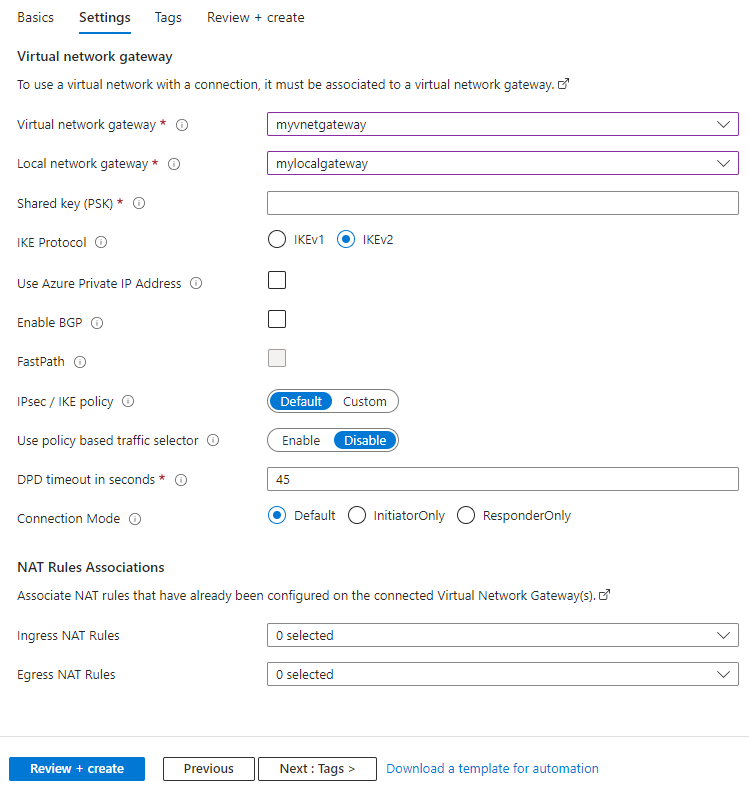

Geef op het tabblad Instellingen de volgende informatie op.

- Virtuele netwerkgateway: selecteer de virtuele netwerkgateway die u hebt gemaakt.

- Lokale netwerkgateway: selecteer de lokale netwerkgateway die u hebt gemaakt.

- Gedeelde sleutel (PSK): Een combinatie van letters en cijfers die worden gebruikt om versleuteling voor de verbinding tot stand te brengen. Dezelfde gedeelde sleutel moet worden gebruikt in zowel het virtuele netwerk als de lokale netwerkgateways. Als uw gatewayapparaat er geen biedt, kunt u er hier een maken en deze aan uw apparaat verstrekken.

- IKE-protocol: Afhankelijk van uw VPN-apparaat, selecteert u IKEv1 voor op beleid gebaseerde VPN of IKEv2 voor op route gebaseerde VPN. Zie Vpn-gateways op basis van beleid en op route gebaseerde VPN-gateways voor meer informatie over de twee typen VPN-gateways.

- Privé-IP-adres van Azure gebruiken: als u deze optie inschakelt, kunt u privé-IP-adressen van Azure gebruiken om een IPsec VPN-verbinding tot stand te brengen. Ondersteuning voor privé-IP-adressen moet worden ingesteld op de VPN-gateway, zodat deze optie werkt. Dit wordt alleen ondersteund op AZ Gateway-SKU's.

- Schakel BGP in: Laat uitgeschakeld tenzij uw organisatie deze instelling specifiek vereist.

- Aangepaste BGP-adressen inschakelen: Laat dit selectievakje uitgeschakeld, tenzij uw organisatie deze instelling specifiek vereist.

- FastPath: FastPath is ontworpen om de prestaties van het gegevenspad tussen uw on-premises netwerk en uw virtuele netwerk te verbeteren. Meer informatie.

- IPsec-/IKE-beleid: het IPsec-/IKE-beleid dat wordt onderhandeld voor de verbinding. Laat standaard geselecteerd, tenzij uw organisatie een aangepast beleid vereist. Meer informatie.

- Gebruik op beleid gebaseerde verkeerskiezer: Laat uitgeschakeld, tenzij u de Azure VPN-gateway moet configureren om verbinding te maken met een on-premises VPN-firewall op basis van beleid. Als u dit veld inschakelt, moet u ervoor zorgen dat uw VPN-apparaat beschikt over de overeenkomende verkeersselectors die zijn gedefinieerd met alle combinaties van uw on-premises netwerkvoorvoegsels (lokale netwerkgateway) naar/van de voorvoegsels van het virtuele Azure-netwerk, in plaats van any-to-any. Als uw on-premises netwerkvoorvoegsels bijvoorbeeld 10.1.0.0/16 en 10.2.0.0/16 zijn en uw virtuele netwerkvoorvoegsels 192.168.0.0/16 en 172.16.0.0/16 zijn, moet u de volgende verkeerskiezers opgeven:

- 10.1.0.0/16 <===> 192.168.0.0/16

- 10.1.0.0/16 <===> 172.16.0.0/16

- 10.2.0.0/16 <===> 192.168.0.0/16

- 10.2.0.0/16 <===> 172.16.0.0/16

- TIME-out van DPD in seconden: Time-out voor detectie van dode peers van de verbinding in seconden. De aanbevolen en standaardwaarde voor deze eigenschap is 45 seconden.

- Verbinding maken modus: Verbinding maken ionmodus wordt gebruikt om te bepalen welke gateway de verbinding kan initiëren. Wanneer deze waarde is ingesteld op:

- Standaard: Zowel Azure als de on-premises VPN-gateway kunnen de verbinding initiëren.

- ResponderOnly: Azure VPN Gateway zal de verbinding nooit initiëren. De on-premises VPN-gateway moet de verbinding initiëren.

- InitiatorOnly: Azure VPN Gateway start de verbinding en weigert eventuele verbindingspogingen van de on-premises VPN-gateway.

Selecteer Beoordelen en maken om de validatie uit te voeren. Zodra de validatie is geslaagd, selecteert u Maken om de verbinding te maken. U kunt controleren of de verbinding is gemaakt via de pagina Verbinding maken van de gateway van het virtuele netwerk.

Azure-bestandsshare koppelen

De laatste stap bij het configureren van een S2S VPN controleert of het werkt voor Azure Files. U kunt dit doen door uw Azure-bestandsshare on-premises te koppelen. Zie de instructies om het besturingssysteem hier te koppelen: