Over NVA's in een Virtual WAN-hub

Klanten kunnen geselecteerde virtuele netwerkapparaten (NVA's) rechtstreeks implementeren in een Virtual WAN-hub in een oplossing die gezamenlijk wordt beheerd door microsoft Azure en leveranciers van virtuele netwerkapparaten van derden. Niet alle virtuele netwerkapparaten in Azure Marketplace kunnen worden geïmplementeerd in een Virtual WAN-hub. Zie de sectie Partners van dit artikel voor een volledige lijst met beschikbare partners.

Belangrijkste voordelen

Wanneer een NVA wordt geïmplementeerd in een Virtual WAN-hub, kan deze fungeren als een gateway van derden met verschillende functies. Het kan fungeren als een SD-WAN-gateway, firewall of een combinatie van beide.

Het implementeren van NVA's in een Virtual WAN-hub biedt de volgende voordelen:

- Vooraf gedefinieerde en vooraf geteste selectie van infrastructuurkeuzen (NVA Infrastructure Units): Microsoft en de partner werken samen om doorvoer- en bandbreedtelimieten te valideren voordat de oplossing beschikbaar wordt gesteld aan klanten.

- Ingebouwde beschikbaarheid en tolerantie: Virtual WAN NVA-implementaties zijn op de hoogte van beschikbaarheidszone (AZ) en worden automatisch geconfigureerd om maximaal beschikbaar te zijn.

- Geen gedoe met inrichten en opstarten: een beheerde toepassing is vooraf gekwalificeerd voor het inrichten en opstarten van het Virtual WAN-platform. Deze beheerde toepassing is beschikbaar via de Azure Marketplace-koppeling.

- Vereenvoudigde routering: maak gebruik van de intelligente routeringssystemen van Virtual WAN. NVA-oplossingen zijn peer met de Virtual WAN-hubrouter en nemen deel aan het beslissingsproces voor Virtual WAN-routering, vergelijkbaar met Microsoft Gateways.

- Geïntegreerde ondersteuning: Partners hebben een speciale ondersteuningsovereenkomst met Microsoft Azure Virtual WAN om snel problemen met klanten vast te stellen en op te lossen.

- Optioneel platformbeheer: upgrades en patches worden rechtstreeks door u of als onderdeel van de Azure Virtual WAN-service beheerd. Neem contact op met uw NVA-provider of referentieproviderdocumentatie voor aanbevolen procedures met betrekking tot softwarelevenscyclusbeheer voor NVA's in Virtual WAN.

- Geïntegreerd met platformfuncties: Transitconnectiviteit met Microsoft-gateways en virtuele netwerken, versleutelde ExpressRoute (SD-WAN-overlay die wordt uitgevoerd via een ExpressRoute-circuit) en virtuele hubroutetabellen werken naadloos.

Belangrijk

Om ervoor te zorgen dat u de beste ondersteuning voor deze geïntegreerde oplossing krijgt, moet u ervoor zorgen dat u vergelijkbare ondersteuningsniveaus hebt bij zowel Microsoft als de provider van uw virtuele netwerkapparaat.

Partners

In de volgende tabellen worden de virtuele netwerkapparaten beschreven die in aanmerking komen voor implementatie in de Virtual WAN-hub en de relevante use cases (connectiviteit en/of firewall). De kolom Virtual WAN NVA Vendor Identifier komt overeen met de NVA-leverancier die wordt weergegeven in Azure Portal wanneer u een nieuwe NVA implementeert of bestaande NVA's weergeeft die zijn geïmplementeerd in de virtuele hub.

De volgende SD-WAN-connectiviteitsnetwerk-VM's kunnen worden geïmplementeerd in de Virtual WAN-hub.

| Partners | Virtual WAN NVA Vendor Identifier | Configuratie-/instructies/implementatiehandleiding | Toegewezen ondersteuningsmodel |

|---|---|---|---|

| Barracuda Networks | gvcudasdwanrelease | Implementatiehandleiding voor Barracuda SecureEdge voor Virtual WAN | Ja |

| Cisco SD-WAN | ciscosdwan | De integratie van de Cisco SD-WAN-oplossing met Azure virtual WAN verbetert Cloud OnRamp for Multi-Cloud-implementaties en maakt het configureren van Cisco Catalyst 8000V Edge Software (Cisco Catalyst 8000V) mogelijk als een virtueel netwerkapparaat (NVA) in Azure Virtual WAN-hubs. Bekijk de configuratiehandleiding voor Cisco SD-WAN Cloud OnRamp, Cisco IOS XE Release 17.x | Ja |

| VMware SD-WAN | vmwaresdwaninvwan | Implementatiehandleiding voor VMware SD-WAN in Virtual WAN-hub. De beheerde toepassing voor implementatie vindt u op deze Azure Marketplace-koppeling. | Ja |

| Versa-netwerken | versanetworks | Als u een bestaande Versa Networks-klant bent, meldt u zich aan bij uw Versa-account en opent u de implementatiehandleiding met behulp van de volgende koppeling Versa-implementatiehandleiding. Als u een nieuwe Versa-klant bent, meldt u zich aan met de registratiekoppeling versa. | Ja |

| Aruba Edge Verbinding maken | arubaedgeconnectenterprise | Aruba Edge Verbinding maken SD-WAN-implementatiehandleiding. Momenteel in preview: Azure Marketplace-koppeling | Nee |

Het volgende virtuele netwerkapparaat voor beveiliging kan worden geïmplementeerd in de Virtual WAN-hub. Dit virtuele apparaat kan worden gebruikt om al het verkeer in noord-zuid, oost-west en internetverkeer te inspecteren.

| Partners | Virtual WAN NVA Vendor | Configuratie-/instructies/implementatiehandleiding | Toegewezen ondersteuningsmodel |

|---|---|---|---|

| Check Point CloudGuard Network Security voor Azure Virtual WAN | checkpoint | Implementatiehandleiding voor Check Point Network Security for Virtual WAN | Nee |

| Fortinet Next-Generation Firewall (NGFW) | fortinet-ngfw | Fortinet NGFW-implementatiehandleiding . Fortinet NGFW ondersteunt maximaal 80 schaaleenheden en wordt niet aanbevolen om te worden gebruikt voor beëindiging van SD-WAN-tunnels. Zie de fortinet SD-WAN- en NGFW-documentatie voor beëindiging van de Fortigate SD-WAN-tunnel. | Nee |

De volgende SD-WAN-connectiviteit en -beveiliging (Next-Generation Firewall) Virtuele netwerkapparaten kunnen worden geïmplementeerd in de Virtual WAN-hub. Deze virtuele apparaten kunnen worden gebruikt om al het verkeer naar noord-zuid, oost-west en internetverkeer te inspecteren.

| Partners | Virtual WAN NVA Vendor | Configuratie-/instructies/implementatiehandleiding | Toegewezen ondersteuningsmodel |

|---|---|---|---|

| Fortinet Next-Generation Firewall (NGFW) | fortinet-sdwan-and-ngfw | Fortinet SD-WAN en NGFW NVA-implementatiehandleiding . Fortinet SD-WAN en NGFW NVA ondersteunt maximaal 20 schaaleenheden en biedt ondersteuning voor zowel SD-WAN-tunnelbeëindiging als next-generation firewallmogelijkheden. | Nee |

Basisgebruiksvoorbeelden

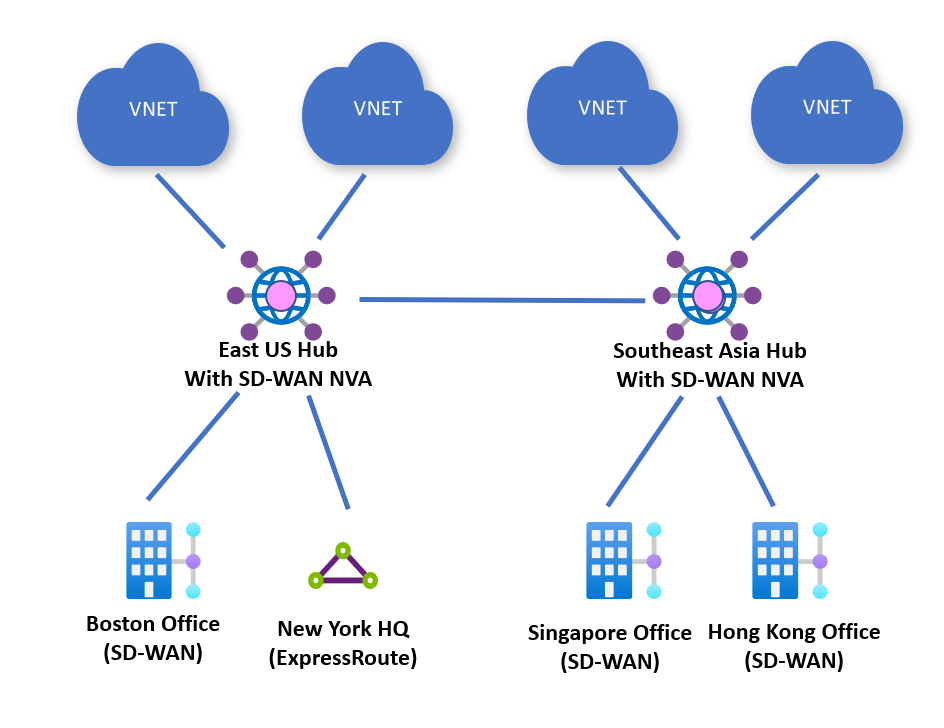

Any-to-any-connectiviteit

Klanten kunnen een NVA implementeren in elke Azure-regio waar ze een footprint hebben. Filialen zijn verbonden met Azure via SD-WAN-tunnels die eindigen op de dichtstbijzijnde NVA die is geïmplementeerd in een Azure Virtual WAN-hub.

Vertakkingssites hebben vervolgens toegang tot workloads in Azure die zijn geïmplementeerd in virtuele netwerken in dezelfde regio of andere regio's via de wereldwijde backbone van Microsoft. Met SD-WAN verbonden sites kunnen ook communiceren met andere vertakkingen die zijn verbonden met Azure via ExpressRoute, site-naar-site-VPN of connectiviteit van externe gebruikers.

Beveiliging die wordt geleverd door Azure Firewall, samen met connectiviteits-NVA

Klanten kunnen een Azure Firewall naast hun nva's op basis van connectiviteit implementeren. Virtual WAN-routering kan worden geconfigureerd om al het verkeer naar Azure Firewall te verzenden voor inspectie. U kunt Virtual WAN ook configureren om al het internetverkeer naar Azure Firewall te verzenden voor inspectie.

Beveiliging geleverd door NVA-firewalls

Klanten kunnen NVA's ook implementeren in een Virtual WAN-hub die zowel SD-WAN-connectiviteit als de volgende generatie firewallmogelijkheden uitvoeren. Klanten kunnen on-premises apparaten verbinden met de NVA in de hub en ook hetzelfde apparaat gebruiken om al het noord-zuid-, oost-west- en internetverkeer te inspecteren. Routering om deze scenario's in te schakelen, kan worden geconfigureerd via routeringsintentie en routeringsbeleid.

Partners die deze verkeersstromen ondersteunen, worden vermeld als SD-WAN-connectiviteit en -beveiliging (Next-Generation Firewall) Virtuele netwerkapparaten in de sectie Partners.

Hoe werkt het?

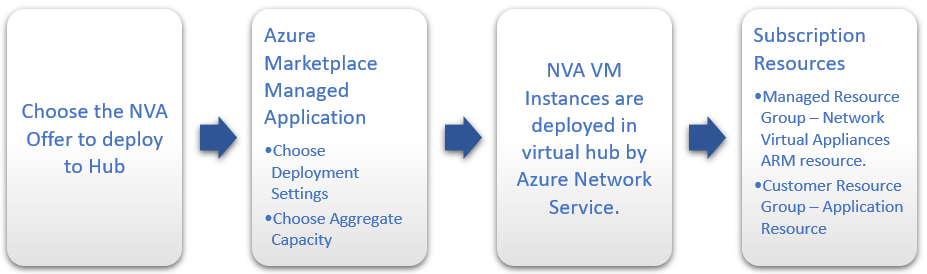

De NVA's die rechtstreeks in de Azure Virtual WAN-hub kunnen worden geïmplementeerd, worden speciaal ontworpen voor gebruik in een Virtual WAN-hub. De NVA-aanbieding wordt als een beheerde toepassing gepubliceerd naar Azure Marketplace en klanten kunnen de aanbieding rechtstreeks vanuit Azure Marketplace implementeren.

De NVA-aanbieding van elke partner heeft een iets andere ervaring en functionaliteit op basis van hun implementatievereisten.

Beheerde toepassing

Alle NVA-aanbiedingen die beschikbaar zijn om te worden geïmplementeerd in een Virtual WAN-hub, hebben een beheerde toepassing die beschikbaar is in Azure Marketplace. Met beheerde toepassingen kunnen partners het volgende doen:

- Bouw een aangepaste implementatie-ervaring voor hun NVA.

- Geef een gespecialiseerde Resource Manager-sjabloon op waarmee ze de NVA rechtstreeks in een Virtual WAN-hub kunnen maken.

- Kosten voor softwarelicenties rechtstreeks of via Azure Marketplace factureren.

- Aangepaste eigenschappen en resourcemeters beschikbaar maken.

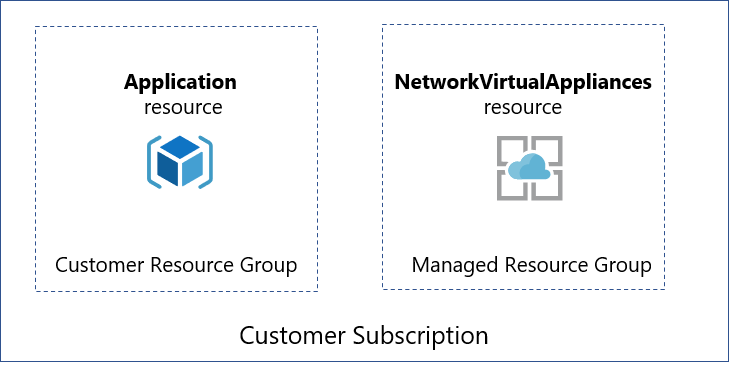

NVA-partners kunnen verschillende resources maken, afhankelijk van hun apparaatimplementatie, configuratielicenties en beheerbehoeften. Wanneer een klant een NVA maakt in een Virtual WAN-hub, zoals alle beheerde toepassingen, worden er twee resourcegroepen gemaakt in hun abonnement.

- Resourcegroep van de klant: dit bevat een tijdelijke aanduiding voor de toepassing voor de beheerde toepassing. Partners kunnen dit gebruiken om de klanteigenschappen die ze hier kiezen beschikbaar te maken.

- Beheerde resourcegroep : klanten kunnen resources in deze resourcegroep niet rechtstreeks configureren of wijzigen, omdat dit wordt beheerd door de uitgever van de beheerde toepassing. Deze resourcegroep bevat de NetworkVirtualAppliances-resource .

Machtigingen voor beheerde resourcegroepen

Standaard hebben alle beheerde resourcegroepen een weigeringstoewijzing van Microsoft Entra. Weigering van alle toewijzingen voorkomt dat klanten schrijfbewerkingen aanroepen voor resources in de beheerde resourcegroep, met inbegrip van resources van het virtuele netwerkapparaat.

Partners kunnen echter uitzonderingen maken voor specifieke acties die klanten mogen uitvoeren op resources die zijn geïmplementeerd in beheerde resourcegroepen.

Machtigingen voor resources in bestaande beheerde resourcegroepen worden niet dynamisch bijgewerkt omdat nieuwe toegestane acties door partners worden toegevoegd en handmatig moeten worden vernieuwd.

Als u machtigingen voor de beheerde resourcegroepen wilt vernieuwen, kunnen klanten gebruikmaken van de REST API voor vernieuwen van machtigingen.

Notitie

Als u nieuwe machtigingen correct wilt toepassen, moet de API voor vernieuwingsmachtigingen worden aangeroepen met een extra targetVersion voor queryparameters. De waarde voor targetVersion is providerspecifiek. Raadpleeg de documentatie van uw provider voor het meest recente versienummer.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

NVA-infrastructuureenheden

Wanneer u een NVA maakt in een Virtual WAN-hub, moet u het aantal NVA-infrastructuureenheden kiezen waarmee u deze wilt implementeren. Een NVA-infrastructuureenheid is een eenheid van geaggregeerde bandbreedtecapaciteit voor een NVA in een Virtual WAN-hub. Een NVA-infrastructuureenheid is vergelijkbaar met een VPN-schaaleenheid in termen van de manier waarop u denkt over capaciteit en grootte.

- NVA-infrastructuureenheden zijn een richtlijn voor hoeveel geaggregeerde netwerkdoorvoer de infrastructuur van de virtuele machine waarop NVA's worden geïmplementeerd, kan worden ondersteund. 1 NVA-infrastructuureenheid komt overeen met 500 Mbps aan geaggregeerde doorvoer. Dit getal van 500 Mbps houdt geen rekening met verschillen tussen de software die wordt uitgevoerd op virtuele netwerkapparaten. Afhankelijk van de functies die zijn ingeschakeld in de NVA- of partnerspecifieke software-implementatie, kunnen netwerkfuncties zoals versleuteling/ontsleuteling, inkapseling/decapsulatie of grondige pakketinspectie zwaarder zijn. Dit betekent dat u mogelijk minder doorvoer ziet dan de NVA-infrastructuureenheid. Neem contact op met de leverancier voor een toewijzing van Virtual WAN NVA-infrastructuureenheden aan verwachte doorvoer.

- ondersteuning voor Azure implementaties variërend van 2-80 NVA-infrastructuureenheden voor een bepaalde virtuele NVA-hubimplementatie, maar partners kunnen kiezen welke schaaleenheden ze ondersteunen. Als zodanig kunt u mogelijk niet alle mogelijke configuraties voor schaaleenheden implementeren.

NVA's in Virtual WAN worden geïmplementeerd om ervoor te zorgen dat u altijd minimaal de leverancierspecifieke doorvoernummers voor een bepaalde gekozen schaaleenheid kunt bereiken. Om dit te bereiken, worden NVA's in Virtual WAN overprovisioneerd met extra capaciteit in de vorm van meerdere exemplaren op een 'n+1'-manier. Dit betekent dat op elk gewenst moment de geaggregeerde doorvoer voor de exemplaren groter is dan de leverancierspecifieke doorvoernummers. Dit zorgt ervoor dat als een exemplaar niet in orde is, de resterende 'n' exemplaren het klantverkeer kunnen onderhouden en de leverancierspecifieke doorvoer voor die schaaleenheid kunnen leveren.

Als de totale hoeveelheid verkeer dat op een bepaald moment door een NVA wordt doorgegeven, hoger is dan de leverancierspecifieke doorvoernummers voor de gekozen schaaleenheid, kunnen gebeurtenissen die ertoe leiden dat een NVA-exemplaar niet beschikbaar is, inclusief maar niet beperkt tot routinematige onderhoudsactiviteiten van het Azure-platform of software-upgrades, kunnen leiden tot service- of connectiviteitsonderbreking. Als u serviceonderbrekingen wilt minimaliseren, moet u de schaaleenheid kiezen op basis van uw piekverkeersprofiel en leverancierspecifieke doorvoernummers voor een bepaalde schaaleenheid, in plaats van te vertrouwen op best case doorvoernummers die tijdens het testen zijn waargenomen.

NVA-configuratieproces

Partners hebben gewerkt om een ervaring te bieden waarmee de NVA automatisch wordt geconfigureerd als onderdeel van het implementatieproces. Zodra de NVA is ingericht in de virtuele hub, moet u eventuele aanvullende configuraties uitvoeren voor de NVA via de NVA-partnerportal of beheertoepassing. Directe toegang tot de NVA is niet beschikbaar.

Site- en verbindingsbronnen met NVA's

In tegenstelling tot configuraties van site-naar-site-VPN-gateways van Virtual WAN hoeft u geen sitebronnen, site-naar-site-verbindingsbronnen of punt-naar-site-verbindingsbronnen te maken om uw vertakkingssites te verbinden met uw NVA in een Virtual WAN-hub.

U moet nog steeds hub-naar-VNet-verbindingen maken om uw Virtual WAN-hub te verbinden met uw virtuele Azure-netwerken, evenals ExpressRoute-, site-naar-site-VPN- of VPN-verbindingen van externe gebruikers te verbinden.

Ondersteunde regio’s

NVA in de virtuele hub is beschikbaar in de volgende regio's:

| Geopolitieke regio | Azure-regio's |

|---|---|

| Noord-Amerika | Canada - centraal, Canada - oost, VS - centraal, VS - oost, VS - oost 2, VS - zuid-centraal, VS - noord-centraal, VS - west, VS - west 2 |

| Zuid-Amerika | Brazilië - zuid, Brazilië - zuidoost |

| Europa | Frankrijk - centraal, Frankrijk - zuid, Duitsland - noord, Duitsland - west, Europa - noord, Noorwegen - oost, Noorwegen - west, Zwitserland - noord, Zwitserland - west, VK - zuid, VK - west, Europa - west, Zweden - centraal, Italië - noord |

| Midden-Oosten | UAE - noord, Qatar - centraal, Israël - centraal |

| Azië | Azië - oost, Japan - oost, Japan - west, Korea - centraal, Korea - zuid, Azië - zuidoost |

| Australië | Australië - zuidoost, Australië - oost, Australië - centraal, Australië - centraal 2 |

| Afrika | Zuid-Afrika - noord |

| India | India - zuid, India - west, India - centraal |

Veelgestelde vragen over NVA

Ik ben een netwerkapparaatpartner en wil onze NVA in de hub halen. Kan ik deelnemen aan dit partnerprogramma?

Helaas hebben we momenteel geen capaciteit om nieuwe partneraanbiedingen aan boord te krijgen. Kom op een later tijdstip nog eens bij ons terug!

Kan ik een NVA implementeren vanuit Azure Marketplace in de Virtual WAN-hub?

Alleen partners die worden vermeld in de sectie Partners kunnen worden geïmplementeerd in de Virtual WAN-hub.

Wat zijn de kosten van de NVA?

U moet een licentie aanschaffen voor de NVA van de NVA-leverancier. Bring-Your-Own License (BYOL) is het enige licentiemodel dat momenteel wordt ondersteund. Daarnaast worden er ook kosten in rekening gebracht van Microsoft voor de NVA-infrastructuureenheden die u gebruikt en eventuele andere resources die u gebruikt. Zie Prijsconcepten voor meer informatie.

Kan ik een NVA implementeren in een Basic-hub?

Nee U moet een Standard-hub gebruiken als u een NVA wilt implementeren.

Kan ik een NVA implementeren in een beveiligde hub?

Ja. Partner-NVA's kunnen worden geïmplementeerd in een hub met Azure Firewall.

Kan ik een CPE-apparaat in mijn filiaal verbinden met mijn NVA in de hub?

Nee Barracuda CloudGen WAN is alleen compatibel met Barracuda CPE-apparaten. Zie de CloudGen WAN-pagina van Barracuda voor meer informatie over CloudGen WAN-vereisten. Voor Cisco zijn er verschillende SD-WAN CPE-apparaten die compatibel zijn. Zie de documentatie van Cisco Cloud OnRamp voor Multi-Cloud voor compatibele CPU's. Neem contact op met uw provider met eventuele vragen.

Welke routeringsscenario's worden ondersteund met NVA in de hub?

Alle routeringsscenario's die door Virtual WAN worden ondersteund, worden ondersteund met NVA's in de hub.

Welke regio's worden ondersteund?

Zie ondersteunde NVA-regio's voor ondersteunde regio's voor ondersteunde regio's.

Hoe kan ik mijn NVA verwijderen in de hub?

Als de resource van het virtuele netwerkapparaat is geïmplementeerd via een beheerde toepassing, verwijdert u de beheerde toepassing. Hierdoor worden de beheerde resourcegroep en de gekoppelde virtuele netwerkapparaatresource automatisch verwijderd.

Houd er rekening mee dat u een NVA die de volgende hopresource voor een routeringsbeleid is, niet kunt verwijderen. Als u de NVA wilt verwijderen, verwijdert u eerst het routeringsbeleid.

Als de resource van het virtuele netwerkapparaat is geïmplementeerd via partnerindelingssoftware, raadpleegt u de partnerdocumentatie om het virtuele netwerkapparaat te verwijderen.

U kunt ook de volgende PowerShell-opdracht uitvoeren om uw virtuele netwerkapparaat te verwijderen.

Remove-AzNetworkVirtualAppliance -Name <NVA name> -ResourceGroupName <resource group name>

Dezelfde opdracht kan ook worden uitgevoerd vanuit CLI.

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <Network Virtual Appliance name>

Volgende stappen

Zie het artikel Overzicht van Virtual WAN voor meer informatie over Virtual WAN.