Beleid maken om OAuth-apps te beheren

Naast het bestaande onderzoek van OAuth-apps die zijn verbonden met uw omgeving, stelt u machtigingsbeleid in, zodat u geautomatiseerde meldingen ontvangt wanneer een OAuth-app aan bepaalde criteria voldoet. U kunt bijvoorbeeld automatisch worden gewaarschuwd wanneer er apps zijn waarvoor een hoog machtigingsniveau is vereist en die zijn geautoriseerd door meer dan 50 gebruikers.

Met OAuth-app-beleid kunt u onderzoeken welke machtigingen elke app heeft aangevraagd en welke gebruikers deze hebben geautoriseerd voor Microsoft 365, Google Workspace en Salesforce. U kunt deze machtigingen ook markeren als goedgekeurd of verboden. Als u deze markeert als verboden, wordt de correlerende Enterprise-toepassing uitgeschakeld.

Samen met een ingebouwde set mogelijkheden voor het detecteren van afwijkend app-gedrag en het genereren van waarschuwingen op basis van machine learning-algoritmen, zijn app-beleidsregels in app-governance een manier om het volgende te doen:

- Geef voorwaarden op waarmee app-beheer u kan waarschuwen voor app-gedrag voor automatisch of handmatig herstel.

- Implementeer het nalevingsbeleid voor apps voor uw organisatie.

Notitie

Als u App-governance voor uw organisatie hebt ingeschakeld, kunt u ook voorwaarden opgeven voor app-governancewaarschuwingen en app-nalevingsbeleid voor uw organisatie implementeren. Zie App-beleid maken in app-governance voor meer informatie.

Een nieuw OAuth-app-beleid maken

Er zijn twee manieren om een nieuw OAuth-app-beleid te maken. De eerste manier is onder Onderzoeken en de tweede is onder Controle.

Ga als volgt te werk om een nieuw OAuth-app-beleid te maken:

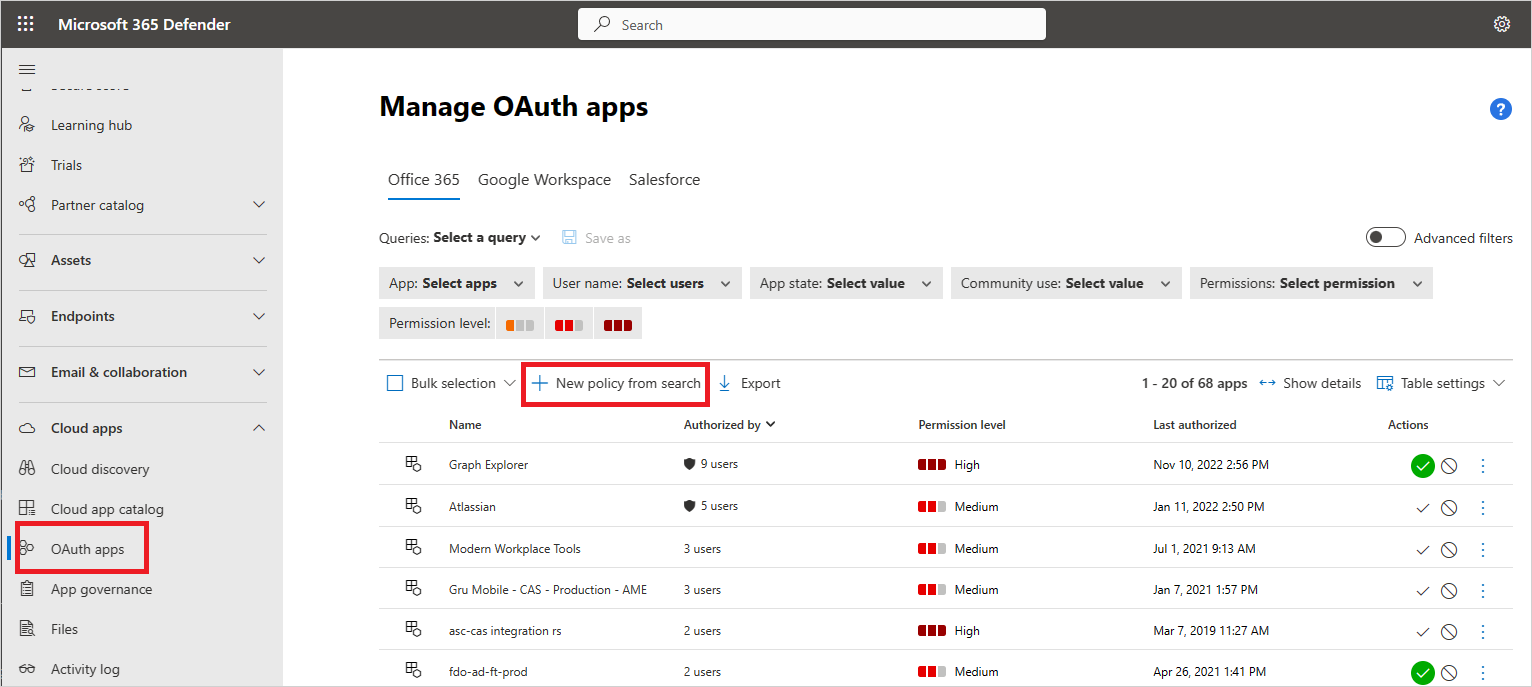

Selecteer OAuth-apps in de Microsoft Defender-portal onder Cloud Apps.

Als u preview-functies en app-governance hebt ingeschakeld, selecteert u in plaats daarvan de pagina App-beheer.

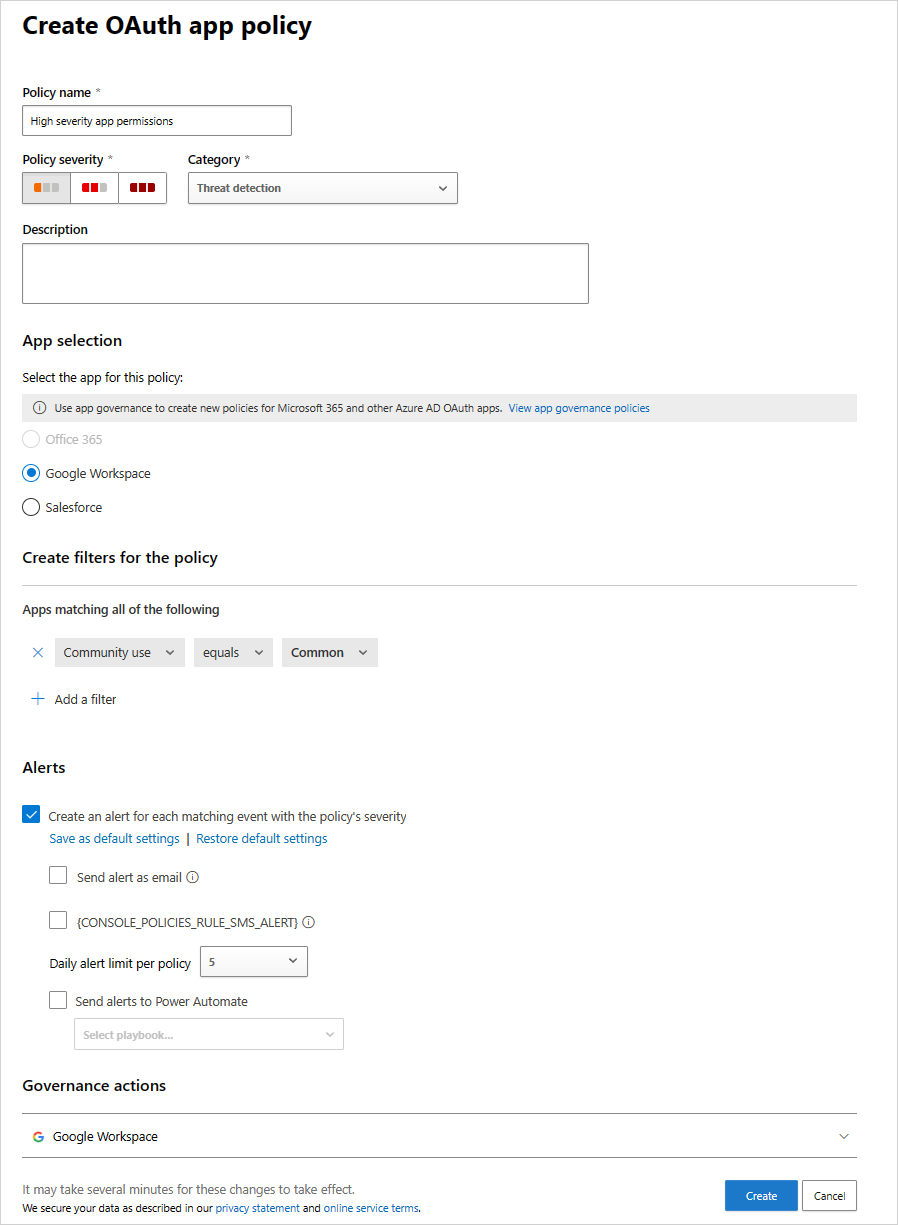

Filter de apps op basis van uw behoeften. U kunt bijvoorbeeld alle apps bekijken die toestemming vragen om agenda's in uw postvak te wijzigen.

U kunt het filter voor communitygebruik gebruiken om informatie op te halen over het feit of het toestaan van machtigingen voor deze app gebruikelijk, ongebruikelijk of zeldzaam is. Dit filter kan handig zijn als u een app hebt die zeldzaam is en machtigingen aanvraagt met een hoog ernstniveau of een machtiging voor aanvragen van veel gebruikers.

Selecteer het nieuwe beleid in de zoekknop .

U kunt het beleid instellen op basis van de groepslidmaatschappen van de gebruikers die de apps hebben geautoriseerd. Een beheerder kan bijvoorbeeld besluiten een beleid in te stellen dat ongebruikelijke apps intrekt als ze om hoge machtigingen vragen, alleen als de gebruiker die de machtigingen heeft geautoriseerd lid is van de groep Beheer istrators.

U kunt ook het beleid maken in de Microsoft Defender-portal door naar Cloud Apps-Policies<> ->Policy Management te gaan. Selecteer vervolgens Beleid maken gevolgd door OAuth-app-beleid.

Notitie

Beleid voor OAuth-apps activeert alleen waarschuwingen voor beleidsregels die zijn geautoriseerd door gebruikers in de tenant.

Beleid voor anomaliedetectie van OAuth-apps

Naast het OAuth-app-beleid dat u kunt maken, zijn er de volgende out-of-the-box beleidsregels voor anomaliedetectie die profielmetagegevens van OAuth-apps om de metagegevens van OAuth-apps te identificeren die mogelijk schadelijk zijn:

| Beleidsnaam | Beschrijving van het beleid |

|---|---|

| Misleidende naam van OAuth-app | Scant OAuth-apps die zijn verbonden met uw omgeving en activeert een waarschuwing wanneer een app met een misleidende naam wordt gedetecteerd. Misleidende namen, zoals refererende brieven die lijken op Latijnse letters, kunnen duiden op een poging om een schadelijke app te vermomen als een bekende en vertrouwde app. |

| Misleidende uitgeversnaam voor een OAuth-app | Scant OAuth-apps die zijn verbonden met uw omgeving en activeert een waarschuwing wanneer een app met een misleidende uitgeversnaam wordt gedetecteerd. Misleidende uitgeversnamen, zoals refererende brieven die lijken op Latijnse letters, kunnen duiden op een poging om een schadelijke app te vermommen als een app die afkomstig is van een bekende en vertrouwde uitgever. |

| Toestemming voor schadelijke OAuth-app | Scant OAuth-apps die zijn verbonden met uw omgeving en activeert een waarschuwing wanneer een mogelijk schadelijke app is geautoriseerd. Schadelijke OAuth-apps kunnen worden gebruikt als onderdeel van een phishingcampagne in een poging om gebruikers te beschadigen. Deze detectie maakt gebruik van Microsoft-beveiligingsonderzoek en expertise op het gebied van bedreigingsinformatie om schadelijke apps te identificeren. |

| Verdachte downloadactiviteiten voor OAuth-apps | Beleid voor anomaliedetectie bekijken |

Notitie

- Beleidsregels voor anomaliedetectie zijn alleen beschikbaar voor OAuth-apps die zijn geautoriseerd in uw Microsoft Entra-id.

- De ernst van het anomaliedetectiebeleid voor OAuth-apps kan niet worden gewijzigd.

Volgende stappen

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.