Riskante OAuth-apps onderzoeken en herstellen

OAuth is een open standaard voor verificatie en autorisatie op basis van tokens. Met OAuth kunnen de accountgegevens van een gebruiker worden gebruikt door services van derden, zonder dat het wachtwoord van de gebruiker wordt weergegeven. OAuth fungeert als intermediair namens de gebruiker en verstrekt de service een toegangstoken waarmee specifieke accountgegevens worden gedeeld.

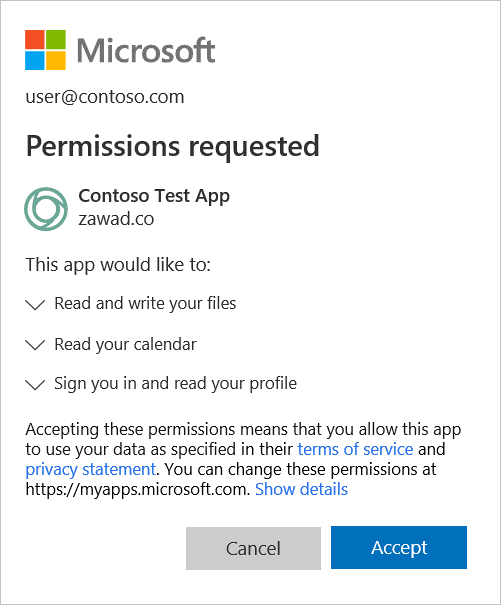

Een app die bijvoorbeeld de agenda van de gebruiker analyseert en advies geeft over hoe u productiever kunt worden, heeft toegang nodig tot de agenda van de gebruiker. In plaats van de referenties van de gebruiker op te geven, kan de app met OAuth alleen toegang krijgen tot de gegevens op basis van een token, dat wordt gegenereerd wanneer de gebruiker toestemming geeft voor een pagina, zoals te zien is in de onderstaande afbeelding.

Veel apps van derden die mogelijk worden geïnstalleerd door zakelijke gebruikers in uw organisatie, vragen toestemming voor toegang tot gebruikersgegevens en -gegevens en meld u aan namens de gebruiker in andere cloud-apps. Wanneer gebruikers deze apps installeren, klikken ze vaak op Accepteren zonder de details in de prompt goed te bekijken, inclusief het verlenen van machtigingen aan de app. Het accepteren van app-machtigingen van derden is een potentieel beveiligingsrisico voor uw organisatie.

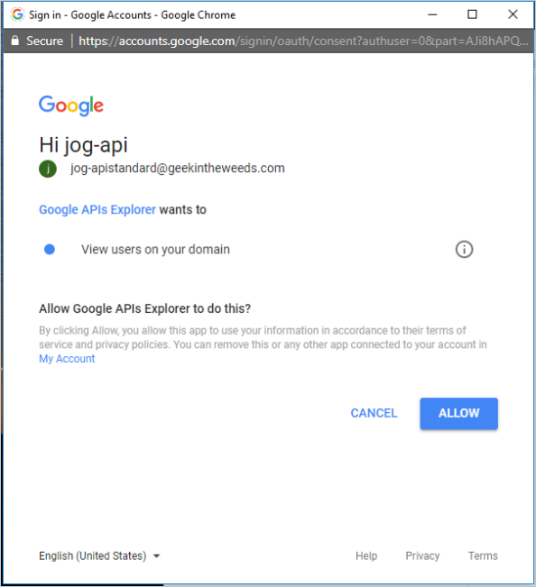

De volgende OAuth-app-toestemmingspagina kan er bijvoorbeeld legitiem uitzien voor de gemiddelde gebruiker, maar 'Google API Explorer' hoeft geen machtigingen aan te vragen bij Google zelf. Dit geeft dus aan dat de app mogelijk een phishingpoging is, niet gerelateerd aan Google.

Als beveiligingsbeheerder hebt u zichtbaarheid en controle nodig over de apps in uw omgeving en die de machtigingen bevat die ze hebben. U hebt de mogelijkheid nodig om het gebruik van apps te voorkomen waarvoor toestemming is vereist voor resources die u wilt intrekken. Daarom biedt Microsoft Defender voor Cloud Apps u de mogelijkheid om de app-machtigingen te onderzoeken en te controleren die uw gebruikers hebben verleend. Dit artikel is bedoeld om u te helpen de OAuth-apps in uw organisatie te onderzoeken en u te richten op de apps die waarschijnlijk verdachter zijn.

Onze aanbevolen aanpak is om de apps te onderzoeken met behulp van de mogelijkheden en informatie in de portal Defender voor Cloud Apps om apps met een lage kans op riskante apps te filteren en zich te richten op de verdachte apps.

In deze zelfstudie leert u het volgende:

Notitie

In dit artikel worden voorbeelden en schermopnamen van de pagina OAuth-apps gebruikt, die wordt gebruikt wanneer u app-beheer niet hebt ingeschakeld.

Als u preview-functies gebruikt en app-beheer hebt ingeschakeld, is dezelfde functionaliteit beschikbaar op de pagina App-beheer.

Zie App-beheer in Microsoft Defender voor Cloud Apps voor meer informatie.

Riskante OAuth-apps detecteren

Het detecteren van een riskante OAuth-app kan worden bereikt met behulp van:

- Waarschuwingen: Reageren op een waarschuwing die wordt geactiveerd door een bestaand beleid.

- Opsporing: Zoek naar een riskante app tussen alle beschikbare apps, zonder concrete vermoedens van een risico.

Riskante apps detecteren met behulp van waarschuwingen

U kunt beleidsregels instellen om u automatisch meldingen te sturen wanneer een OAuth-app voldoet aan bepaalde criteria. U kunt bijvoorbeeld een beleid instellen om u automatisch op de hoogte te stellen wanneer een app wordt gedetecteerd waarvoor hoge machtigingen zijn vereist en die zijn geautoriseerd door meer dan 50 gebruikers. Zie OAuth-app-beleid voor meer informatie over het maken van OAuth-beleid.

Riskante apps detecteren door te jagen

Ga in de Microsoft Defender-portal onder Cloud Apps naar OAuth-apps. Gebruik de filters en query's om te controleren wat er in uw omgeving gebeurt:

Stel het filter in op machtigingsniveau met een hoge ernst en gebruik van community's die niet gebruikelijk zijn. Met dit filter kunt u zich richten op apps die mogelijk zeer riskant zijn, waarbij gebruikers het risico mogelijk hebben onderschat.

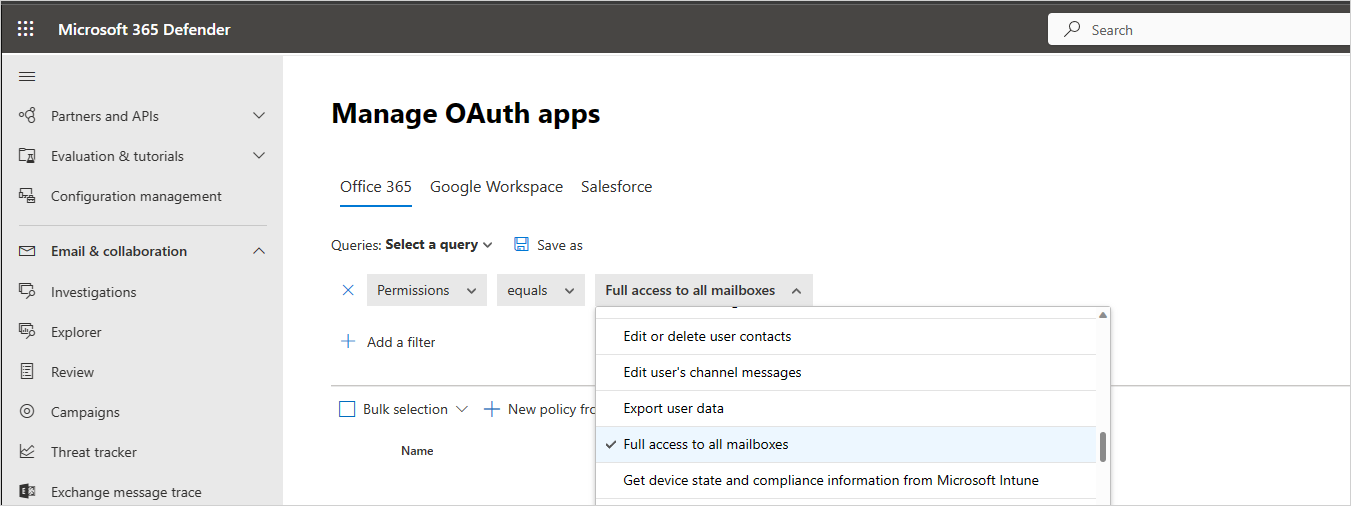

Selecteer onder Machtigingen alle opties die bijzonder riskant zijn in een specifieke context. U kunt bijvoorbeeld alle filters selecteren die machtigingen bieden voor toegang tot e-mail, zoals volledige toegang tot alle postvakken en vervolgens de lijst met apps bekijken om ervoor te zorgen dat ze allemaal e-mailtoegang nodig hebben. Dit kan u helpen bij het onderzoeken binnen een specifieke context en het vinden van apps die legitiem lijken, maar onnodige machtigingen bevatten. Deze apps zijn waarschijnlijk riskanter.

Selecteer de opgeslagen query-apps die zijn geautoriseerd door externe gebruikers. Met dit filter kunt u apps vinden die mogelijk niet zijn afgestemd op de beveiligingsstandaarden van uw bedrijf.

Nadat u uw apps hebt bekeken, kunt u zich richten op de apps in de query's die legitiem lijken, maar mogelijk riskant zijn. Gebruik de filters om ze te vinden:

- Filter op apps die zijn geautoriseerd door een klein aantal gebruikers. Als u zich op deze apps richt, kunt u zoeken naar riskante apps die zijn geautoriseerd door een aangetaste gebruiker.

- Apps met machtigingen die niet overeenkomen met het doel van de app, bijvoorbeeld een klok-app met volledige toegang tot alle postvakken.

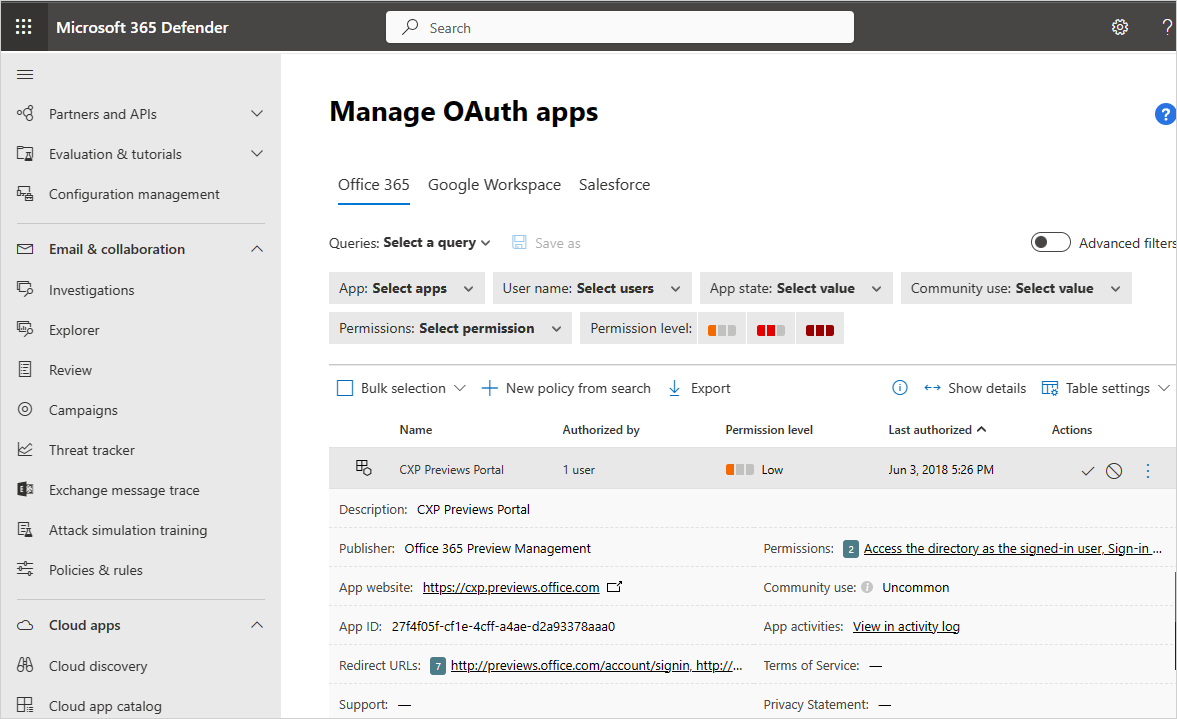

Selecteer elke app om de app-lade te openen en controleer of de app een verdachte naam, uitgever of website heeft.

Bekijk de lijst met apps en doel-apps met een datum onder Laatst geautoriseerd die niet recent is. Deze apps zijn mogelijk niet meer vereist.

Verdachte OAuth-apps onderzoeken

Nadat u hebt vastgesteld dat een app verdacht is en u deze wilt onderzoeken, raden we de volgende belangrijke principes aan voor efficiënt onderzoek:

- Hoe vaker een app wordt gebruikt, is door uw organisatie of online, hoe waarschijnlijker het is dat deze veilig is.

- Voor een app moeten alleen machtigingen zijn vereist die betrekking hebben op het doel van de app. Als dat niet het geval is, kan de app riskant zijn.

- Apps waarvoor hoge bevoegdheden of beheerderstoestemming nodig zijn, zijn waarschijnlijk riskant.

- Selecteer de app om de app-lade te openen en selecteer de koppeling onder Gerelateerde activiteiten. Hiermee opent u de pagina Activiteitenlogboek die is gefilterd op activiteiten die door de app worden uitgevoerd. Houd er rekening mee dat sommige apps activiteiten uitvoeren die zijn geregistreerd als zijn uitgevoerd door een gebruiker. Deze activiteiten worden automatisch gefilterd op de resultaten in het activiteitenlogboek. Zie Activiteitenlogboek voor verder onderzoek met behulp van het activiteitenlogboek.

- Selecteer in de lade toestemmingsactiviteiten om gebruikerstoestemmingen voor de app in het activiteitenlogboek te onderzoeken.

- Als een app verdacht lijkt, raden we u aan de naam en uitgever van de app in verschillende app stores te onderzoeken. Richt u op de volgende apps, die mogelijk vermoedens zijn:

- Apps met een laag aantal downloads.

- Apps met een lage waardering of score of slechte opmerkingen.

- Apps met een verdachte uitgever of website.

- Apps waarvan de laatste update niet recent is. Dit kan duiden op een app die niet meer wordt ondersteund.

- Apps met irrelevante machtigingen. Dit kan erop wijzen dat een app riskant is.

- Als de app nog steeds verdacht is, kunt u de app-naam, uitgever en URL online onderzoeken.

- U kunt de OAuth-app-audit exporteren voor verdere analyse van de gebruikers die een app hebben geautoriseerd. Zie OAuth-app controleren voor meer informatie.

Verdachte OAuth-apps herstellen

Nadat u hebt vastgesteld dat een OAuth-app riskant is, biedt Defender voor Cloud Apps de volgende herstelopties:

Handmatig herstel: u kunt een app eenvoudig intrekken vanaf de pagina OAuth-apps

Automatisch herstel: U kunt een beleid maken waarmee een app automatisch wordt ingetrokken of een specifieke gebruiker van een app wordt ingetrokken.

Volgende stappen

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.