Beheerderstoegang beheren

Microsoft Defender voor Cloud Apps ondersteunt op rollen gebaseerd toegangsbeheer. Dit artikel bevat instructies voor het instellen van toegang tot Defender voor Cloud Apps voor uw beheerders. Zie de artikelen voor Microsoft Entra ID en Microsoft 365 voor meer informatie over het toewijzen van beheerdersrollen.

Microsoft 365- en Microsoft Entra-rollen met toegang tot Defender voor Cloud-apps

Notitie

- Microsoft 365- en Microsoft Entra-rollen worden niet vermeld op de pagina Defender voor Cloud Apps beheren beheerderstoegang. Als u rollen wilt toewijzen in Microsoft 365 of Microsoft Entra ID, gaat u naar de relevante RBAC-instellingen voor die service.

- Defender voor Cloud Apps gebruikt Microsoft Entra ID om de time-outinstelling voor inactiviteit van de gebruiker te bepalen. Als een gebruiker is geconfigureerd in Microsoft Entra ID om zich nooit af te melden wanneer deze inactief is, wordt dezelfde instelling ook toegepast in Defender voor Cloud Apps.

De volgende beheerdersrollen voor Microsoft 365 en Microsoft Entra ID hebben standaard toegang tot Defender voor Cloud-apps:

Globale beheerder en beveiligingsbeheerder: Beheer beheerders met volledige toegang hebben volledige machtigingen in Defender voor Cloud Apps. Ze kunnen beheerders toevoegen, beleidsregels en instellingen toevoegen, logboeken uploaden en beheeracties uitvoeren, SIEM-agents openen en beheren.

Cloud App Security-beheerder: hiermee staat u volledige toegang en machtigingen toe in Defender voor Cloud Apps. Deze rol verleent volledige machtigingen aan Defender voor Cloud Apps, zoals de globale beheerdersrol Microsoft Entra ID. Deze rol is echter gericht op Defender voor Cloud Apps en verleent geen volledige machtigingen voor andere Microsoft-beveiligingsproducten.

Nalevingsbeheerder: heeft alleen-lezenmachtigingen en kan waarschuwingen beheren. Geen toegang tot beveiligingsaanveling voor cloudplatforms. Kan bestandsbeleid maken en wijzigen, acties voor bestandsbeheer toestaan en alle ingebouwde rapporten onder Gegevensbeheer weergeven.

Beheerder van nalevingsgegevens: heeft alleen-lezenmachtigingen, kan bestandsbeleid maken en wijzigen, acties voor bestandsbeheer toestaan en alle detectierapporten weergeven. Geen toegang tot beveiligingsaanveling voor cloudplatforms.

Beveiligingsoperator: heeft alleen-lezenmachtigingen en kan waarschuwingen beheren. Deze beheerders kunnen de volgende acties niet uitvoeren:

- Beleidsregels maken of bestaande beleidsregels bewerken of wijzigen

- Beheeracties uitvoeren

- Detectielogboeken uploaden

- Apps van derden verbieden of goedkeuren

- De instellingenpagina voor het IP-adresbereik openen en weergeven

- Pagina's met systeeminstellingen openen en weergeven

- De detectie-instellingen openen en weergeven

- De pagina App-connector s openen en weergeven

- Het beheerlogboek openen en weergeven

- De pagina Momentopnamerapporten beheren openen en weergeven

- SIEM-agents openen en weergeven

Beveiligingslezer: heeft alleen-lezenmachtigingen. Deze beheerders kunnen de volgende acties niet uitvoeren:

- Beleidsregels maken of bestaande beleidsregels bewerken of wijzigen

- Beheeracties uitvoeren

- Detectielogboeken uploaden

- Apps van derden verbieden of goedkeuren

- De instellingenpagina voor het IP-adresbereik openen en weergeven

- Pagina's met systeeminstellingen openen en weergeven

- De detectie-instellingen openen en weergeven

- De pagina App-connector s openen en weergeven

- Het beheerlogboek openen en weergeven

- De pagina Momentopnamerapporten beheren openen en weergeven

- SIEM-agents openen en weergeven

Globale lezer: heeft volledige alleen-lezentoegang tot alle aspecten van Defender voor Cloud Apps. Kan geen instellingen wijzigen of acties uitvoeren.

Notitie

Functies voor app-beheer worden alleen beheerd door Microsoft Entra ID-rollen. Zie App-governancerollen voor meer informatie.

Rollen en machtigingen

| Machtigingen | Globale beheerder | Beveiligingsbeheerder | Compliance-beheerder | Nalevingsgegevens Beheer | Beveiligingsoperator | Beveiligingslezer | Algemene lezer | PBI-Beheer | Cloud App Security-beheerder |

|---|---|---|---|---|---|---|---|---|---|

| Waarschuwingen lezen | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Waarschuwingen beheren | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| OAuth-toepassingen lezen | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| OAuth-toepassingsacties uitvoeren | ✔ | ✔ | ✔ | ✔ | |||||

| Gedetecteerde apps, de cloud-app-catalogus en andere clouddetectiegegevens openen | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| API-connectors configureren | ✔ | ✔ | ✔ | ✔ | |||||

| Acties voor clouddetectie uitvoeren | ✔ | ✔ | ✔ | ||||||

| Toegang tot gegevens- en bestandsbeleidsregels voor bestanden | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Bestandsacties uitvoeren | ✔ | ✔ | ✔ | ✔ | |||||

| Toegangsbeheerlogboek | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Beheerlogboekacties uitvoeren | ✔ | ✔ | ✔ | ✔ | |||||

| Toegangsbeheerlogboek voor detectie | ✔ | ✔ | ✔ | ||||||

| Beleid lezen | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Alle beleidsacties uitvoeren | ✔ | ✔ | ✔ | ✔ | |||||

| Acties voor bestandsbeleid uitvoeren | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| OAuth-beleidsacties uitvoeren | ✔ | ✔ | ✔ | ✔ | |||||

| Beheerderstoegang weergeven | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Privacy van beheerders en activiteiten beheren | ✔ | ✔ | ✔ |

Ingebouwde beheerdersrollen in Defender voor Cloud Apps

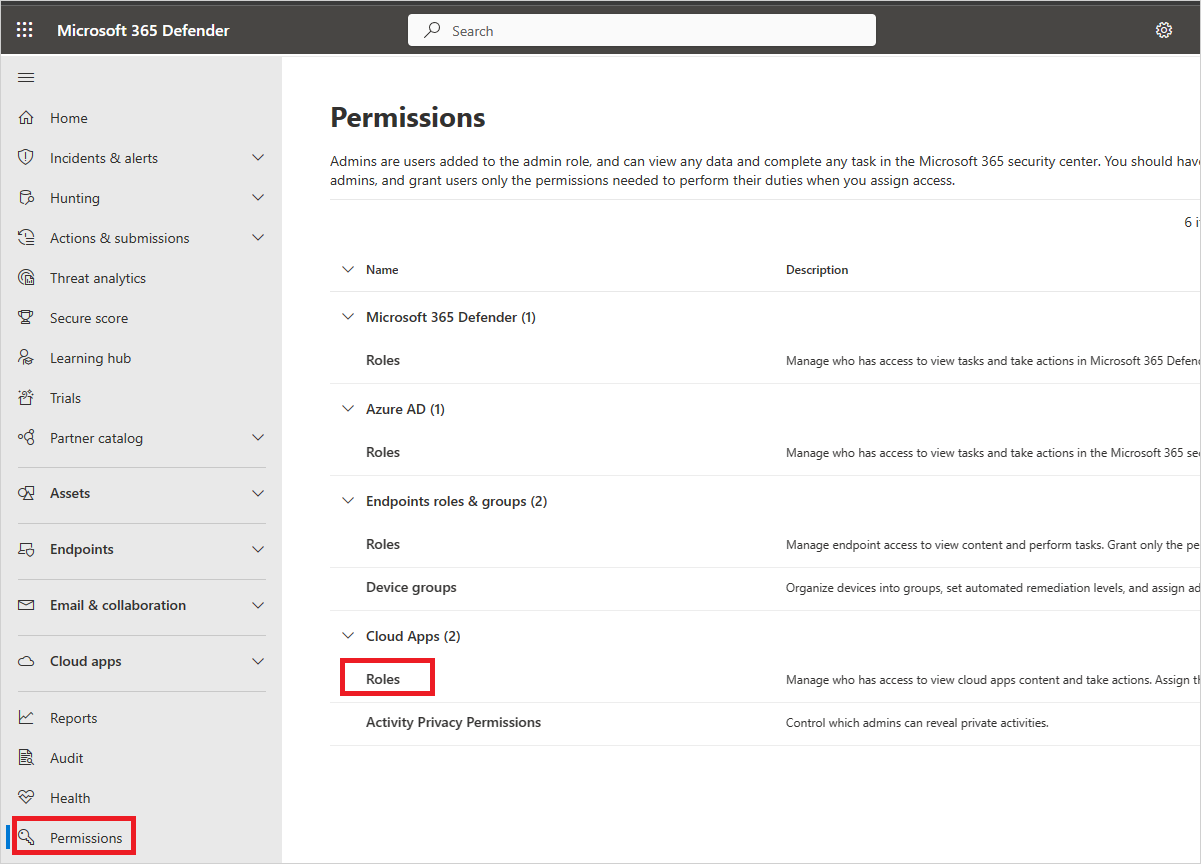

De volgende specifieke beheerdersrollen kunnen worden geconfigureerd in de Microsoft Defender-portal, in het gebied Machtigingen > voor Cloud Apps-rollen>:

Globale beheerder: heeft volledige toegang die vergelijkbaar is met de rol Microsoft Entra Global Beheer istrator, maar alleen voor Defender voor Cloud Apps.

Nalevingsbeheerder: verleent dezelfde machtigingen als de rol Microsoft Entra Compliance-beheerder, maar alleen aan Defender voor Cloud Apps.

Beveiligingslezer: verleent dezelfde machtigingen als de rol Microsoft Entra Security Reader, maar alleen aan Defender voor Cloud Apps.

Beveiligingsoperator: verleent dezelfde machtigingen als de rol Microsoft Entra Security-operator, maar alleen aan Defender voor Cloud-apps.

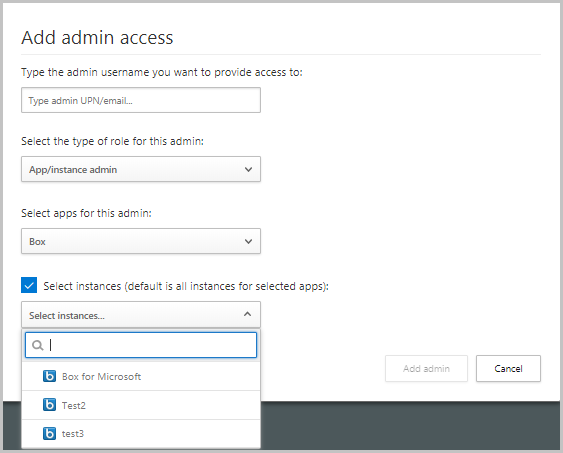

App-/exemplaarbeheerder: heeft volledige of alleen-lezen machtigingen voor alle gegevens in Defender voor Cloud Apps die uitsluitend betrekking hebben op de specifieke app of het exemplaar van een app die is geselecteerd. U geeft bijvoorbeeld een gebruiker beheerdersmachtigingen voor uw Box European-exemplaar. De beheerder ziet alleen gegevens die betrekking hebben op het Box European-exemplaar, ongeacht of het gaat om bestanden, activiteiten, beleid of waarschuwingen:

- Pagina Activiteiten - Alleen activiteiten over de specifieke app

- Waarschuwingen: alleen waarschuwingen met betrekking tot de specifieke app. In sommige gevallen worden waarschuwingsgegevens met betrekking tot een andere app weergegeven als de gegevens zijn gecorreleerd met de specifieke app. Zichtbaarheid van waarschuwingsgegevens met betrekking tot een andere app is beperkt en er is geen toegang om in te zoomen voor meer informatie

- Beleidsregels: kan alle beleidsregels weergeven en indien toegewezen volledige machtigingen alleen beleidsregels bewerken of maken die uitsluitend betrekking hebben op de app/instantie

- Pagina Accounts - Alleen accounts voor de specifieke app/instantie

- App-machtigingen : alleen machtigingen voor de specifieke app/instantie

- Pagina Bestanden - Alleen bestanden van de specifieke app/instantie

- App-beheer voor voorwaardelijke toegang - Geen machtigingen

- Cloud Discovery-activiteit - Geen machtigingen

- Beveiligingsextensies : alleen machtigingen voor API-token met gebruikersmachtigingen

- Beheeracties : alleen voor de specifieke app/instantie

- Beveiligingsaanbevelingen voor cloudplatforms - Geen machtigingen

- IP-bereiken - Geen machtigingen

Beheerder van gebruikersgroepen: heeft volledige of alleen-lezen machtigingen voor alle gegevens in Defender voor Cloud Apps die uitsluitend betrekking hebben op de specifieke groepen die aan hen zijn toegewezen. Als u bijvoorbeeld een gebruikersbeheerdersmachtiging toewijst aan de groep Duitsland - alle gebruikers, kan de beheerder alleen informatie bekijken en bewerken in Defender voor Cloud Apps voor die gebruikersgroep. De beheerder van de gebruikersgroep heeft de volgende toegang:

Pagina Activiteiten - Alleen activiteiten over de gebruikers in de groep

Waarschuwingen: alleen waarschuwingen met betrekking tot de gebruikers in de groep. In sommige gevallen waarschuwingsgegevens met betrekking tot een andere gebruiker als de gegevens zijn gecorreleerd met de gebruikers in de groep. Zichtbaarheid van waarschuwingsgegevens met betrekking tot andere gebruikers is beperkt en er is geen toegang om in te zoomen voor meer informatie.

Beleidsregels: kan alle beleidsregels weergeven en indien toegewezen volledige machtigingen alleen beleidsregels bewerken of maken die uitsluitend betrekking hebben op gebruikers in de groep

Pagina Accounts - Alleen accounts voor de specifieke gebruikers in de groep

App-machtigingen : geen machtigingen

Pagina Bestanden : geen machtigingen

App-beheer voor voorwaardelijke toegang - Geen machtigingen

Cloud Discovery-activiteit - Geen machtigingen

Beveiligingsextensies : alleen machtigingen voor API-token met gebruikers in de groep

Beheeracties : alleen voor de specifieke gebruikers in de groep

Beveiligingsaanbevelingen voor cloudplatforms - Geen machtigingen

IP-bereiken - Geen machtigingen

Notitie

- Als u groepen wilt toewijzen aan beheerders van gebruikersgroepen, moet u eerst gebruikersgroepen importeren uit verbonden apps.

- U kunt alleen beheerdersmachtigingen voor gebruikersgroepen toewijzen aan geïmporteerde Microsoft Entra-groepen.

Globale beheerder van Cloud Discovery: heeft toestemming om alle Cloud Discovery-instellingen en -gegevens weer te geven en te bewerken. De globale discovery-beheerder heeft de volgende toegang:

- Instellingen

- Systeeminstellingen - alleen weergeven

- Cloud Discovery-instellingen : alles weergeven en bewerken (anonimiseringsmachtigingen zijn afhankelijk van of deze is toegestaan tijdens de roltoewijzing)

- Cloud Discovery-activiteit - volledige machtigingen

- Waarschuwingen: alleen waarschuwingen weergeven en beheren die betrekking hebben op het relevante Cloud Discovery-rapport

- Beleid: kan alle beleidsregels weergeven en alleen Cloud Discovery-beleid bewerken of maken

- Pagina Activiteiten - Geen machtigingen

- Pagina Accounts - Geen machtigingen

- App-machtigingen : geen machtigingen

- Pagina Bestanden : geen machtigingen

- App-beheer voor voorwaardelijke toegang - Geen machtigingen

- Beveiligingsextensies : hun eigen API-tokens maken en verwijderen

- Beheeracties - Alleen aan Cloud Discovery gerelateerde acties

- Beveiligingsaanbevelingen voor cloudplatforms - Geen machtigingen

- IP-bereiken - Geen machtigingen

- Instellingen

Cloud Discovery-rapportbeheerder:

- Instellingen

- Systeeminstellingen - alleen weergeven

- Cloud Discovery-instellingen : alles weergeven (anonimiseringsmachtigingen zijn afhankelijk van of deze is toegestaan tijdens de roltoewijzing)

- Cloud Discovery-activiteit : alleen leesmachtigingen

- Waarschuwingen: alleen waarschuwingen weergeven die betrekking hebben op het relevante Cloud Discovery-rapport

- Beleidsregels: kan alle beleidsregels weergeven en kan alleen Cloud Discovery-beleid maken, zonder de mogelijkheid om toepassing te beheren (taggen, goedkeuren en niet-goedgekeurd)

- Pagina Activiteiten - Geen machtigingen

- Pagina Accounts - Geen machtigingen

- App-machtigingen : geen machtigingen

- Pagina Bestanden : geen machtigingen

- App-beheer voor voorwaardelijke toegang - Geen machtigingen

- Beveiligingsextensies : hun eigen API-tokens maken en verwijderen

- Beheeracties: alleen acties weergeven die betrekking hebben op het relevante Cloud Discovery-rapport

- Beveiligingsaanbevelingen voor cloudplatforms - Geen machtigingen

- IP-bereiken - Geen machtigingen

- Instellingen

Notitie

De ingebouwde beheerdersrollen van Defender voor Cloud Apps bieden alleen toegangsmachtigingen voor Defender voor Cloud Apps.

Beheerdersmachtigingen overschrijven

Als u de machtiging van een beheerder van Microsoft Entra ID of Microsoft 365 wilt overschrijven, kunt u dit doen door de gebruiker handmatig toe te voegen aan Defender voor Cloud Apps en de gebruikersmachtigingen toe te wijzen. Als u bijvoorbeeld Stephanie, die een beveiligingslezer in Microsoft Entra ID is, volledige toegang wilt geven in Defender voor Cloud Apps, kunt u haar handmatig toevoegen aan Defender voor Cloud Apps en haar volledige toegang toewijzen om haar rol te overschrijven en haar de benodigde machtigingen in Defender voor Cloud Apps toe te staan. Houd er rekening mee dat het niet mogelijk is om Microsoft Entra-rollen te overschrijven die volledige toegang verlenen (globale beheerder, beveiligingsbeheerder en Cloud App Security-beheerder).

Extra beheerders toevoegen

U kunt extra beheerders toevoegen aan Defender voor Cloud Apps zonder gebruikers toe te voegen aan Microsoft Entra-beheerdersrollen. Voer de volgende stappen uit om extra beheerders toe te voegen:

Belangrijk

- Toegang tot de pagina Beheerderstoegang beheren is beschikbaar voor leden van de groepen Global Beheer istrators, Security Beheer istrators, Compliance Beheer istrators, Compliance Data Beheer istrators, Security Operators, Security Readers en Global Readers.

- Alleen Microsoft Entra Global Beheer istrators of Security Beheer istrators kunnen de beheerderstoegangspagina beheren bewerken en andere gebruikers toegang verlenen tot Defender voor Cloud Apps.

Selecteer Machtigingen in de Microsoft Defender-portal in het linkermenu.

Kies rollen onder Cloud Apps.

Selecteer +Gebruiker toevoegen om de beheerders toe te voegen die toegang moeten hebben tot Defender voor Cloud Apps. Geef een e-mailadres op van een gebruiker binnen uw organisatie.

Notitie

Als u externe MANAGED Security Service Providers (MSSP's) wilt toevoegen als beheerders voor Defender voor Cloud-apps, moet u ze eerst uitnodigen als gast voor uw organisatie.

Selecteer vervolgens de vervolgkeuzelijst om in te stellen welk type rol de beheerder heeft, globale beheerder, beveiligingslezer, nalevingsbeheerder, app/exemplaarbeheerder, gebruikersgroepbeheerder, globale clouddetectiebeheerder of Cloud Discovery-rapportbeheerder. Als u app-/exemplaarbeheerder selecteert, selecteert u de app en het exemplaar waarvoor de beheerder machtigingen moet hebben.

Notitie

Elke beheerder, van wie de toegang beperkt is, die probeert toegang te krijgen tot een beperkte pagina of een beperkte actie uitvoert, krijgt een foutmelding dat ze niet gemachtigd zijn om de pagina te openen of de actie uit te voeren.

Selecteer Beheerder toevoegen.

Externe beheerders uitnodigen

Defender voor Cloud Apps stelt u in staat externe beheerders (MSSP's) uit te nodigen als beheerders van de MSSP-klant (MSSP-klant) van uw organisatie Defender voor Cloud Apps-service. Als u MSSP's wilt toevoegen, moet u ervoor zorgen dat Defender voor Cloud-apps is ingeschakeld op de TENANT MSSP's en deze vervolgens toevoegen als Microsoft Entra B2B-samenwerkingsgebruikers in de Microsoft Entra B2B-samenwerkingsgebruikers in azure Portal voor MSSP's. Zodra deze zijn toegevoegd, kunnen MSSP's worden geconfigureerd als beheerders en een van de rollen toegewezen die beschikbaar zijn in Defender voor Cloud Apps.

MSSP's toevoegen aan de MSSP-klant Defender voor Cloud Apps-service

- Voeg MSSP's toe als gast in de MSSP-klantmap met behulp van de stappen onder Gastgebruikers toevoegen aan de directory.

- Voeg MSSP's toe en wijs een beheerdersrol toe in de MSSP-klant Defender voor Cloud Apps-portal met behulp van de stappen onder Extra beheerders toevoegen. Geef hetzelfde externe e-mailadres op dat wordt gebruikt bij het toevoegen als gasten in de MSSP-klantdirectory.

Toegang voor MSSP's tot de MSSP-klant Defender voor Cloud Apps-service

MSSP's hebben standaard toegang tot hun Defender voor Cloud Apps-tenant via de volgende URL: https://security.microsoft.com.

MSSP's moeten echter toegang krijgen tot de MICROSOFT Defender-portal van de MSSP-klant met behulp van een tenantspecifieke URL in de volgende indeling: https://security.microsoft.com/?tid=<tenant_id>

MSSP's kunnen de volgende stappen gebruiken om de tenant-id van de MSSP-klantportal te verkrijgen en vervolgens de id te gebruiken voor toegang tot de tenantspecifieke URL:

Meld u als MSSP met uw referenties aan bij Microsoft Entra-id.

Schakel over naar de tenant van de MSSP-klant.

Selecteer Eigenschappen van Microsoft Entra-id>. U vindt de tenant-id van de MSSP-klant in het veld Tenant-id .

Open de MSSP-klantportal door de

customer_tenant_idwaarde in de volgende URL te vervangen:https://security.microsoft.com/?tid=<tenant_id>

controle van activiteiten Beheer

Defender voor Cloud Apps kunt u een logboek van aanmeldingsactiviteiten voor beheerders exporteren en een controle van weergaven van een specifieke gebruiker of waarschuwingen die zijn uitgevoerd als onderdeel van een onderzoek.

Voer de volgende stappen uit om een logboek te exporteren:

Selecteer Machtigingen in de Microsoft Defender-portal in het linkermenu.

Kies rollen onder Cloud Apps.

Selecteer op de pagina Beheer rollen in de rechterbovenhoek de optie Beheeractiviteiten exporteren.

Geef het vereiste tijdsbereik op.

Selecteer Exporteren.