Hoe Defender voor Cloud Apps uw ServiceNow-omgeving helpt beschermen

Als belangrijke CRM-cloudprovider bevat ServiceNow grote hoeveelheden gevoelige informatie over klanten, interne processen, incidenten en rapporten binnen uw organisatie. ServiceNow is een bedrijfskritieke app en wordt gebruikt door personen binnen uw organisatie en door anderen buiten de app (zoals partners en aannemers) voor verschillende doeleinden. In veel gevallen heeft een groot deel van uw gebruikers die ServiceNow openen weinig kennis van beveiliging en kan uw gevoelige informatie risico lopen door deze onbedoeld te delen. In andere gevallen kunnen kwaadwillende actoren toegang krijgen tot uw meest gevoelige klantgerelateerde assets.

Verbinding maken ServiceNow om te Defender voor Cloud Apps biedt u meer inzicht in de activiteiten van uw gebruikers, biedt bedreigingsdetectie met behulp van op machine learning gebaseerde anomaliedetecties en detecties van gegevensbeveiliging, zoals identificeren wanneer gevoelige klantgegevens worden geüpload naar de ServiceNow-cloud.

Gebruik deze app-connector voor toegang tot SSPM-functies (SaaS Security Posture Management), via beveiligingscontroles die worden weergegeven in Microsoft Secure Score. Meer informatie.

Belangrijkste bedreigingen

- Gecompromitteerde accounts en bedreigingen van insiders

- Gegevenslekken

- Onvoldoende beveiligingsbewustzijn

- Onbeheerd Bring Your Own Device (BYOD)

Hoe Defender voor Cloud Apps uw omgeving helpt beschermen

- Cloudbedreigingen, gecompromitteerde accounts en kwaadwillende insiders detecteren

- Gereglementeerde en gevoelige gegevens detecteren, classificeren, labelen en beveiligen die zijn opgeslagen in de cloud

- DLP- en nalevingsbeleid afdwingen voor gegevens die zijn opgeslagen in de cloud

- Blootstelling van gedeelde gegevens beperken en samenwerkingsbeleid afdwingen

- Het audittrail van activiteiten voor forensisch onderzoek gebruiken

Beheer van saaS-beveiligingspostuur

Verbinding maken ServiceNow om automatisch beveiligingsaan aanbevelingen voor ServiceNow op te halen in Microsoft Secure Score.

Selecteer in Secure Score aanbevolen acties en filter op Product = ServiceNow. Aanbevelingen voor ServiceNow zijn bijvoorbeeld:

- MFA inschakelen

- De expliciete rolinvoegtoepassing activeren

- Invoegtoepassing voor hoge beveiliging inschakelen

- Autorisatie van scriptaanvragen inschakelen

Zie voor meer informatie:

ServiceNow beheren met ingebouwde beleidsregels en beleidssjablonen

U kunt de volgende ingebouwde beleidssjablonen gebruiken om u te detecteren en op de hoogte te stellen van mogelijke bedreigingen:

| Type | Naam |

|---|---|

| Ingebouwd beleid voor anomaliedetectie | Activiteit van anonieme IP-adressen Activiteit van onregelmatig land Activiteit van verdachte IP-adressen Onmogelijke reis Activiteit uitgevoerd door beëindigde gebruiker (vereist Microsoft Entra-id als IdP) Meerdere mislukte aanmeldingspogingen Detectie van ransomware Ongebruikelijke downloadactiviteiten voor meerdere bestanden |

| Sjabloon voor activiteitenbeleid | Aanmelding vanaf een riskant IP-adres Groot aantal downloads door één gebruiker |

| Sjabloon voor bestandsbeleid | Een bestand detecteren dat is gedeeld met een niet-geautoriseerd domein Een bestand detecteren dat wordt gedeeld met persoonlijke e-mailadressen Bestanden detecteren met PII/PCI/PHI |

Zie Een beleid maken voor meer informatie over het maken van beleid.

Besturingselementen voor governance automatiseren

Naast het bewaken van mogelijke bedreigingen kunt u de volgende ServiceNow-governanceacties toepassen en automatiseren om gedetecteerde bedreigingen te verhelpen:

| Type | Actie |

|---|---|

| Gebruikersbeheer | - Gebruiker waarschuwen bij waarschuwing (via Microsoft Entra-id) - Vereisen dat de gebruiker zich opnieuw aanmeldt (via Microsoft Entra ID) - Gebruiker onderbreken (via Microsoft Entra-id) |

Zie Verbonden apps beheren voor meer informatie over het oplossen van bedreigingen van apps.

ServiceNow in realtime beveiligen

Bekijk onze aanbevolen procedures voor het beveiligen en samenwerken met externe gebruikers en het blokkeren en beveiligen van het downloaden van gevoelige gegevens op onbeheerde of riskante apparaten.

Verbinding maken ServiceNow om apps te Microsoft Defender voor Cloud

Dit artikel bevat instructies voor het verbinden van Microsoft Defender voor Cloud Apps met uw bestaande ServiceNow-account met behulp van de API voor de app-connector. Deze verbinding geeft u inzicht in en controle over het gebruik van ServiceNow. Zie ServiceNow beveiligen voor meer informatie over hoe Defender voor Cloud Apps ServiceNow beveiligt.

Gebruik deze app-connector voor toegang tot SSPM-functies (SaaS Security Posture Management), via beveiligingscontroles die worden weergegeven in Microsoft Secure Score. Meer informatie.

Vereisten

Defender voor Cloud Apps ondersteunt de volgende ServiceNow-versies:

- Eureka

- Fiji

- Genève

- Helsinki

- Istanbul

- Jakarta

- Kingston

- Londen

- Utah

- Madrid

- New York

- Orlando

- Parijs

- Quebec

- Rome

- San Diego

- Tokio

- Vancouver

Als u ServiceNow wilt verbinden met Defender voor Cloud Apps, moet u de rol Beheer hebben en ervoor zorgen dat het ServiceNow-exemplaar API-toegang ondersteunt.

Zie de ServiceNow-productdocumentatie voor meer informatie.

Tip

We raden u aan ServiceNow te implementeren met behulp van OAuth-app-tokens, beschikbaar voor Fuji en latere releases. Zie de relevante ServiceNow-documentatie voor meer informatie.

Voor eerdere versies is er een verouderde verbindingsmodus beschikbaar op basis van gebruiker en wachtwoord. De opgegeven gebruikersnaam en het opgegeven wachtwoord worden alleen gebruikt voor het genereren van API-tokens en worden niet opgeslagen na het eerste verbindingsproces.

ServiceNow verbinden met Defender voor Cloud-apps met behulp van OAuth

Meld u aan met een Beheer-account bij uw ServiceNow-account.

Notitie

De opgegeven gebruikersnaam en het opgegeven wachtwoord worden alleen gebruikt voor het genereren van API-tokens en worden niet opgeslagen na het eerste verbindingsproces.

In de zoekbalk Filter navigator typt u OAuth en selecteert u Toepassingsregister.

Selecteer nieuw in de menubalk toepassingsregisters de optie Nieuw om een nieuw OAuth-profiel te maken.

Selecteer onder Welk type OAuth-toepassing een OAuth-API-eindpunt maken voor externe clients.

Vul onder Nieuwe record voor toepassingsregisters de volgende velden in:

Naam-veld, de naam van het nieuwe OAuth-profiel, bijvoorbeeld CloudAppSecurity.

De client-id wordt automatisch gegenereerd. Kopieer deze id en plak deze in Defender voor Cloud Apps om de verbinding te voltooien.

In het veld Clientgeheim voert u een tekenreeks in. Als dit leeg blijft, wordt automatisch een willekeurig geheim gegenereerd. Kopieer en bewaar het voor later.

Verleng de Levensduur van het toegangstoken tot ten minste 3600.

Selecteer Indienen.

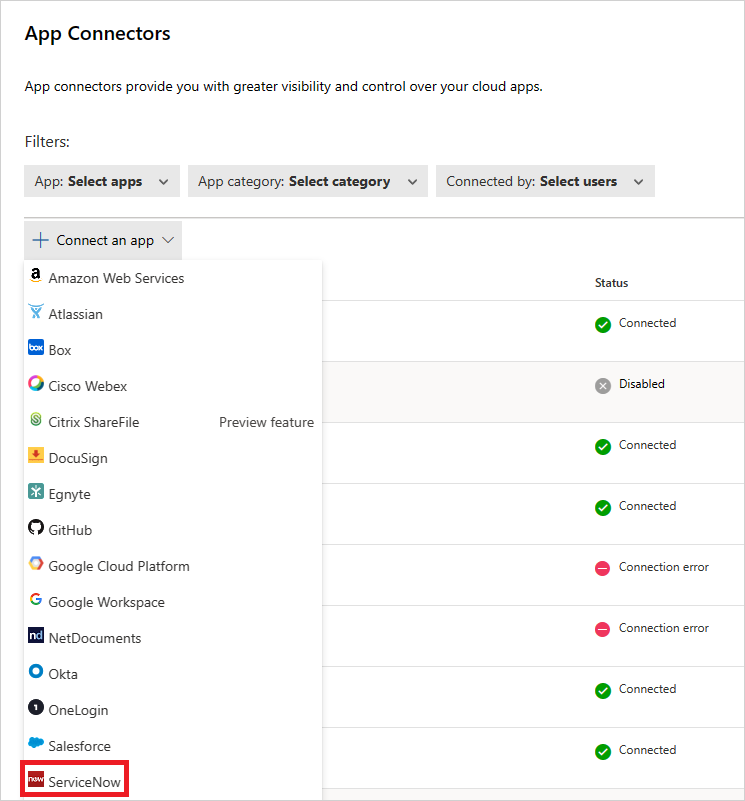

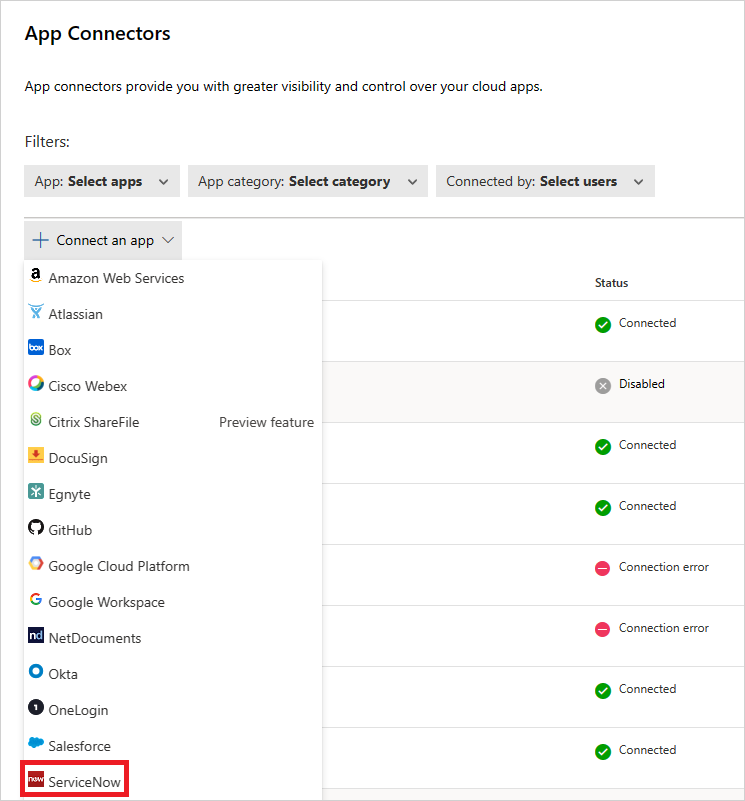

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer app-Verbinding maken ors onder Verbinding maken apps.

Selecteer +Verbinding maken een app op de pagina App-connector s en vervolgens ServiceNow.

Geef in het volgende venster een naam op voor de verbinding en selecteer Volgende.

Selecteer op de pagina Details invoeren Verbinding maken met behulp van het OAuth-token (aanbevolen). Selecteer Volgende.

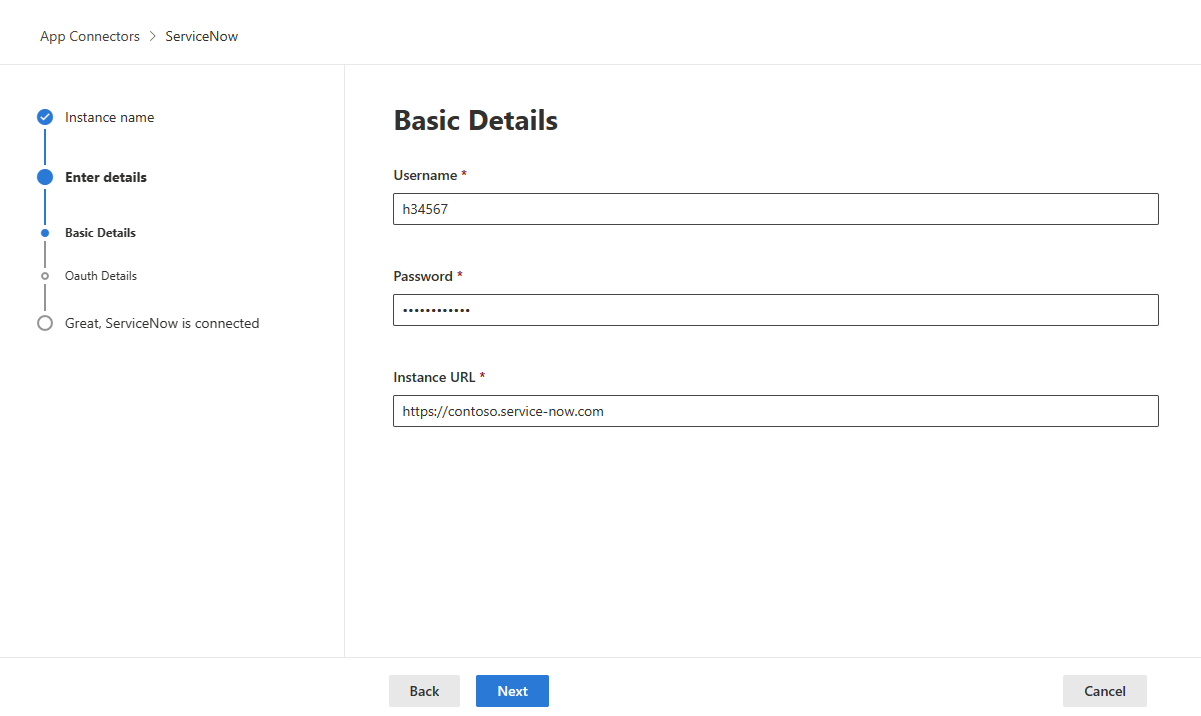

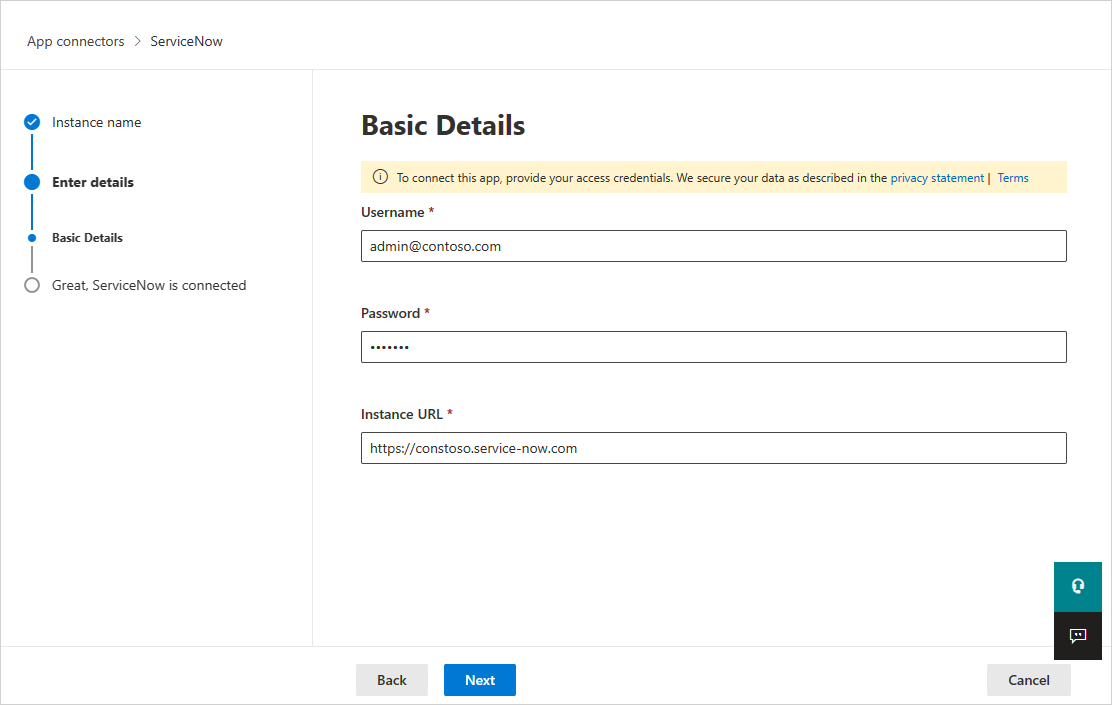

Voeg op de pagina Basisgegevens uw ServiceNow-gebruikers-id, wachtwoord en instantie-URL toe in de juiste vakken. Selecteer Volgende.

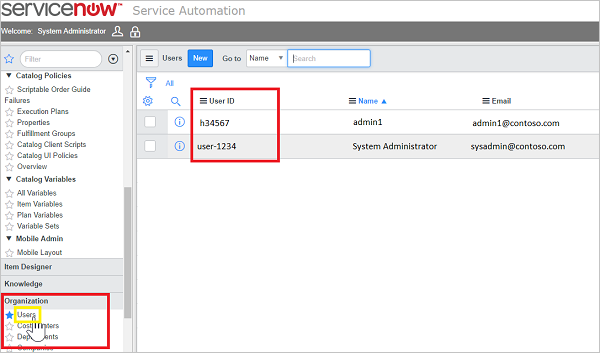

Als u uw ServiceNow-gebruikers-id wilt vinden, gaat u in de ServiceNow-portal naar Gebruikers en zoekt u vervolgens uw naam in de tabel.

Voer op de pagina OAuth-details uw client-id en clientgeheim in. Selecteer Volgende.

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer app-Verbinding maken ors onder Verbinding maken apps. Zorg ervoor dat de status van de verbonden app-Verbinding maken or is Verbinding maken.

Nadat u Verbinding hebt gemaakt met ServiceNow, ontvangt u gebeurtenissen gedurende zeven dagen voorafgaand aan de verbinding.

Verouderde ServiceNow-verbinding

Als u ServiceNow wilt verbinden met Defender voor Cloud Apps, moet u machtigingen op beheerdersniveau hebben en ervoor zorgen dat het ServiceNow-exemplaar API-toegang ondersteunt.

Meld u aan met een Beheer-account bij uw ServiceNow-account.

Maak een nieuw serviceaccount voor Defender voor Cloud Apps en koppel de Beheer rol aan het zojuist gemaakte account.

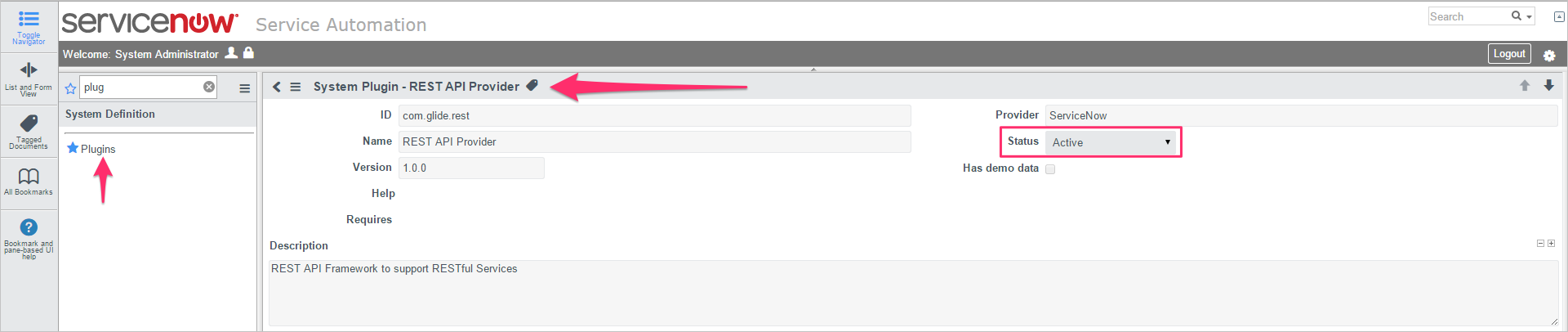

Zorg ervoor dat de REST API-plugin is ingeschakeld.

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer app-Verbinding maken ors onder Verbinding maken apps.

Selecteer +Verbinding maken een app op de pagina App-connector s en vervolgens ServiceNow.

Geef in het volgende venster een naam op voor de verbinding en selecteer Volgende.

Selecteer op de pagina Details invoeren Verbinding maken alleen gebruikersnaam en wachtwoord gebruiken. Selecteer Volgende.

Voeg op de pagina Basisgegevens uw ServiceNow-gebruikers-id, wachtwoord en instantie-URL toe in de juiste vakken. Selecteer Volgende.

Selecteer Verbinding maken.

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps. Selecteer app-Verbinding maken ors onder Verbinding maken apps. Zorg ervoor dat de status van de verbonden app-Verbinding maken or is Verbinding maken. Nadat u Verbinding hebt gemaakt met ServiceNow, ontvangt u gebeurtenissen gedurende zeven dagen voorafgaand aan de verbinding.

Als u problemen ondervindt met het verbinden van de app, raadpleegt u App-Verbinding maken ors oplossen.

Volgende stappen

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.