iOS-apps voorbereiden op app-beveiligingsbeleid met de Intune-App Wrapping Tool

Gebruik de Microsoft Intune App Wrapping Tool voor iOS om Intune-beveiligingsbeleid voor apps in te schakelen voor interne iOS-apps zonder de code van de app zelf te wijzigen.

Het hulpprogramma is een macOS-opdrachtregeltoepassing waarmee een wrapper rond een app wordt gemaakt. Zodra een app is verwerkt, kunt u de functionaliteit van de app wijzigen door app-beveiligingsbeleid erop te implementeren.

Zie Microsoft Intune App Wrapping Tool voor iOS op GitHub om het hulpprogramma te downloaden.

Opmerking

Als u problemen ondervindt met het gebruik van de Intune-App Wrapping Tool met uw apps, dient u een aanvraag voor hulp in op GitHub.

Algemene vereisten voor de App Wrapping Tool

Voordat u de App Wrapping Tool uitvoert, moet u voldoen aan enkele algemene vereisten:

Download de Microsoft Intune App Wrapping Tool voor iOS van GitHub.

Een macOS-computer waarop de Xcode-hulpprogrammaset versie 14.0 of hoger is geïnstalleerd.

De iOS-invoerapp moet zijn ontwikkeld en ondertekend door uw bedrijf of een onafhankelijke softwareleverancier (ISV).

Het invoer-app-bestand moet de extensie .ipa of .app hebben.

De invoer-app moet worden gecompileerd voor iOS 14.0 of hoger.

De invoer-app kan niet worden versleuteld.

De invoer-app kan geen uitgebreide bestandskenmerken hebben.

De invoer-app moet rechten hebben ingesteld voordat deze worden verwerkt door de Intune-App Wrapping Tool. Rechten geven de app meer machtigingen en mogelijkheden dan die doorgaans worden verleend. Zie App-rechten instellen voor instructies.

- Zorg ervoor dat geldige ondertekeningscertificaten aanwezig zijn in uw systeemsleutelhanger. Als u problemen ondervindt met het ondertekenen van app-code, gebruikt u de volgende stappen om op te lossen:

- Vertrouwensinstellingen voor alle gerelateerde certificaten opnieuw instellen

- Tussenliggende certificaten installeren in de systeemsleutelhanger en aanmeldingssleutelhanger

- Alle gerelateerde certificaten verwijderen en opnieuw installeren

Uw app registreren met Microsoft Entra-id

- Registreer uw apps met Microsoft Entra-id. Zie Een toepassing registreren bij de Microsoft identity platform voor meer informatie.

- Voeg de aangepaste omleidings-URL toe aan uw app-instellingen. Zie MSAL configureren voor meer informatie.

- Geef uw app toegang tot de Intune MAM-service. Zie Uw app toegang geven tot de Intune Mobile App Management-service voor meer informatie.

- Zodra de bovenstaande wijzigingen zijn voltooid, voert u de nieuwste versie van de Intune App Wrapping Tool uit. Uw apps configureren voor Microsoft Authentication Library (MSAL): voeg de client-id van de Microsoft Entra toepassing toe aan de opdrachtregelparameters met de Intune-App Wrapping Tool. Zie Opdrachtregelparameters voor meer informatie.

Opmerking

De parameters -ac en -ar zijn vereiste parameters. Elke app heeft een unieke set van deze parameters nodig. -aa is alleen vereist voor toepassingen met één tenant.

- De app implementeren.

Apple Developer-vereisten voor de App Wrapping Tool

Als u verpakte apps uitsluitend wilt distribueren naar de gebruikers van uw organisatie, hebt u een account nodig bij het Apple Developer Enterprise Program en verschillende entiteiten voor app-ondertekening die zijn gekoppeld aan uw Apple Developer-account.

Lees de officiële handleiding voor Het distribueren van Apple Developer Enterprise Program-apps voor meer informatie over het intern distribueren van iOS-apps naar de gebruikers van uw organisatie.

U hebt het volgende nodig om apps te distribueren die zijn verpakt door Intune:

Een ontwikkelaarsaccount met het Apple Developer Enterprise Program.

Intern en ad-hoc distributieondertekeningscertificaat met geldige team-id.

- U hebt de SHA1-hash van het handtekeningcertificaat nodig als parameter voor de Intune-App Wrapping Tool.

Inrichtingsprofiel voor interne distributie.

Stappen voor het maken van een Apple Developer Enterprise-account

Ga naar de site van het Apple Developer Enterprise Program.

Klik rechtsboven op de pagina op Inschrijven.

Lees de controlelijst van wat u nodig hebt om te registreren. Klik onder aan de pagina op Uw inschrijving starten.

Meld u aan met de Apple-id van uw organisatie. Als u er nog geen hebt, klikt u op Apple ID maken.

Selecteer uw entiteitstype en klik op Doorgaan.

Vul het formulier in met de gegevens van uw organisatie. Klik op Continue. Op dit moment neemt Apple contact met u op om te controleren of u gemachtigd bent om uw organisatie in te schrijven.

Klik na verificatie op Akkoord met licentie.

Nadat u akkoord gaat met de licentie, kunt u het programma aanschaffen en activeren.

Als u de teamagent bent (de persoon die namens uw organisatie deelneemt aan het Apple Developer Enterprise-programma), bouwt u eerst uw team door teamleden uit te nodigen en rollen toe te wijzen. Lees de Apple-documentatie over Uw ontwikkelaarsaccountteam beheren voor meer informatie over het beheren van uw team.

Stappen voor het maken van een Apple-handtekeningcertificaat

Ga naar de Apple Developer-portal.

Klik rechtsboven op de pagina op Account.

Meld u aan met de Apple-id van uw organisatie.

Klik op Certificaten, id's & profielen.

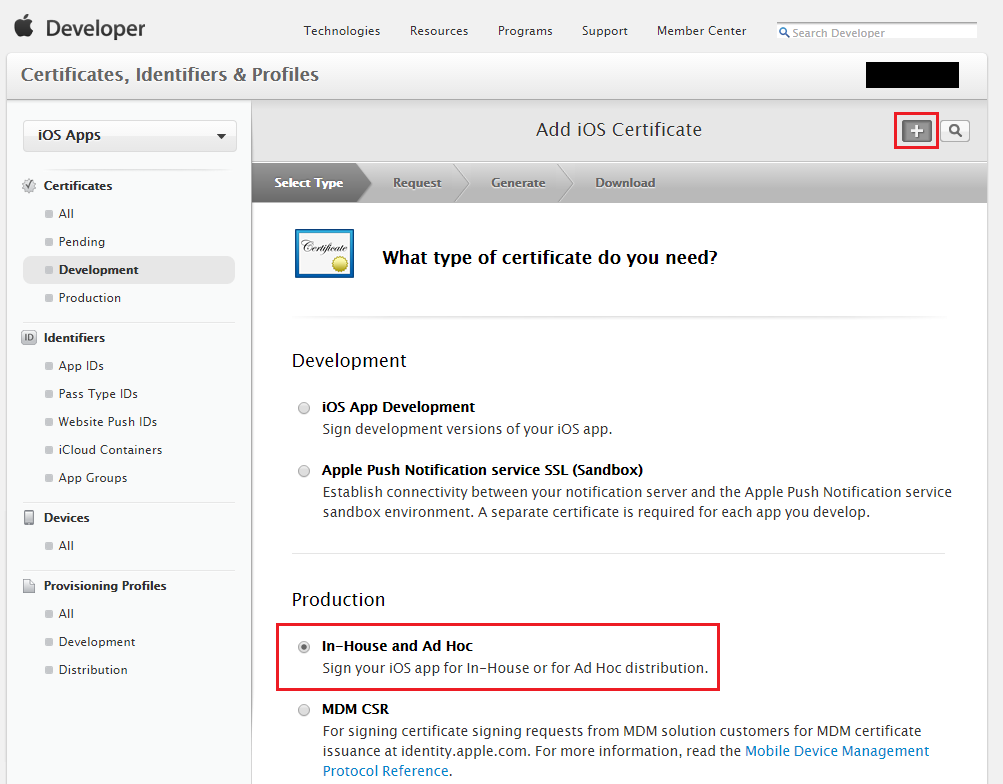

Klik op de

aan in de rechterbovenhoek om een iOS-certificaat toe te voegen.

aan in de rechterbovenhoek om een iOS-certificaat toe te voegen.Kies ervoor om een intern en ad-hoccertificaat te maken onder Productie.

Opmerking

Als u niet van plan bent om de app te distribueren en deze alleen intern wilt testen, kunt u een iOS-certificaat voor app-ontwikkeling gebruiken in plaats van een certificaat voor productie. Als u een ontwikkelingscertificaat gebruikt, moet u ervoor zorgen dat het mobiele inrichtingsprofiel verwijst naar de apparaten waarop de app wordt geïnstalleerd.

Klik onder aan de pagina op Volgende .

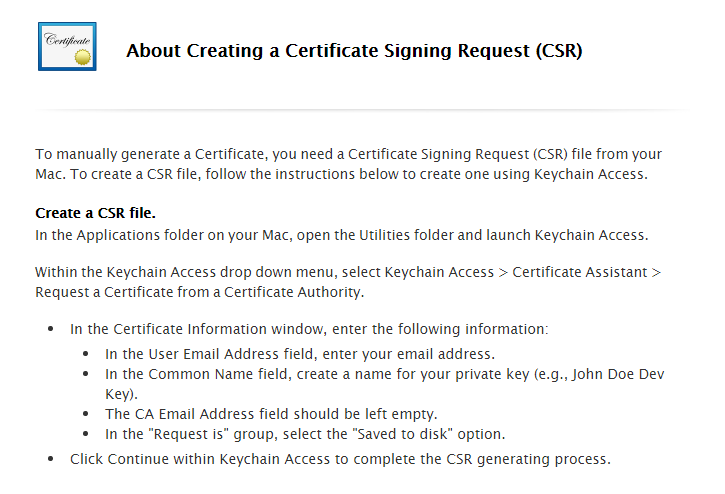

Lees de instructies voor het maken van een aanvraag voor certificaatondertekening (CSR) met behulp van de toepassing Sleutelhangertoegang op uw macOS-computer.

Volg de bovenstaande instructies om een aanvraag voor certificaatondertekening te maken. Start op uw macOS-computer de toepassing Sleutelhangertoegang .

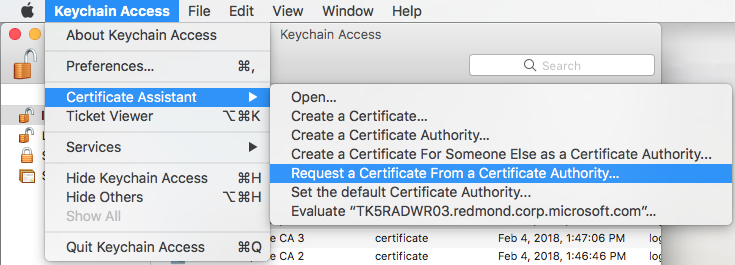

Ga in het macOS-menu bovenaan het scherm naar Sleutelhangertoegangsassistent > Certificaat aanvragen > bij een certificeringsinstantie.

Volg de instructies op de apple-ontwikkelaarssite hierboven over het maken van een CSR-bestand. Sla het CSR-bestand op uw macOS-computer op.

Ga terug naar de Apple-ontwikkelaarssite. Klik op Continue. Upload vervolgens het CSR-bestand.

Apple genereert uw handtekeningcertificaat. Download en sla het op een gedenkwaardige locatie op uw macOS-computer op.

Dubbelklik op het certificaatbestand dat u zojuist hebt gedownload om het certificaat toe te voegen aan een sleutelhanger.

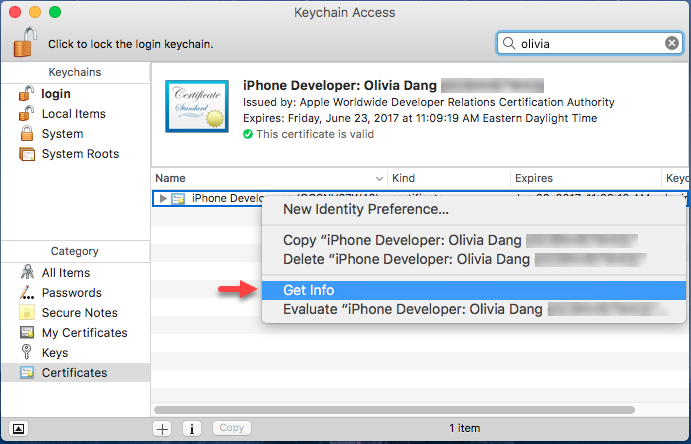

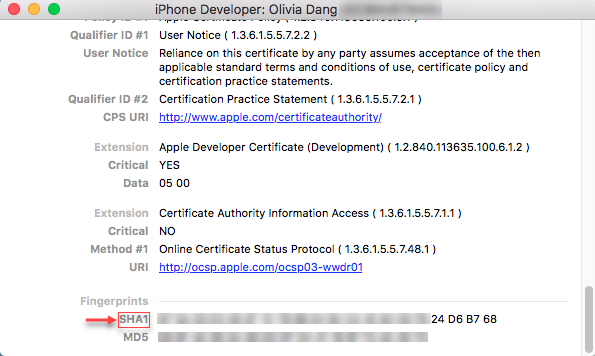

Open Sleutelhangertoegang opnieuw. Zoek uw certificaat door te zoeken naar de naam in de zoekbalk rechtsboven. Klik met de rechtermuisknop op het item om het menu weer te geven en klik op Info ophalen. In de voorbeeldschermen gebruiken we een ontwikkelingscertificaat in plaats van een productiecertificaat.

Er wordt een informatievenster weergegeven. Schuif naar beneden en kijk onder het label Vingerafdrukken . Kopieer de SHA1-tekenreeks (wazig) om te gebruiken als het argument voor '-c' voor de App Wrapping Tool.

Stappen voor het maken van een In-House Distribution Provisioning-profiel

Terug naar de Apple Developer-accountportal en meld u aan met de Apple ID van uw organisatie.

Klik op Certificaten, id's & profielen.

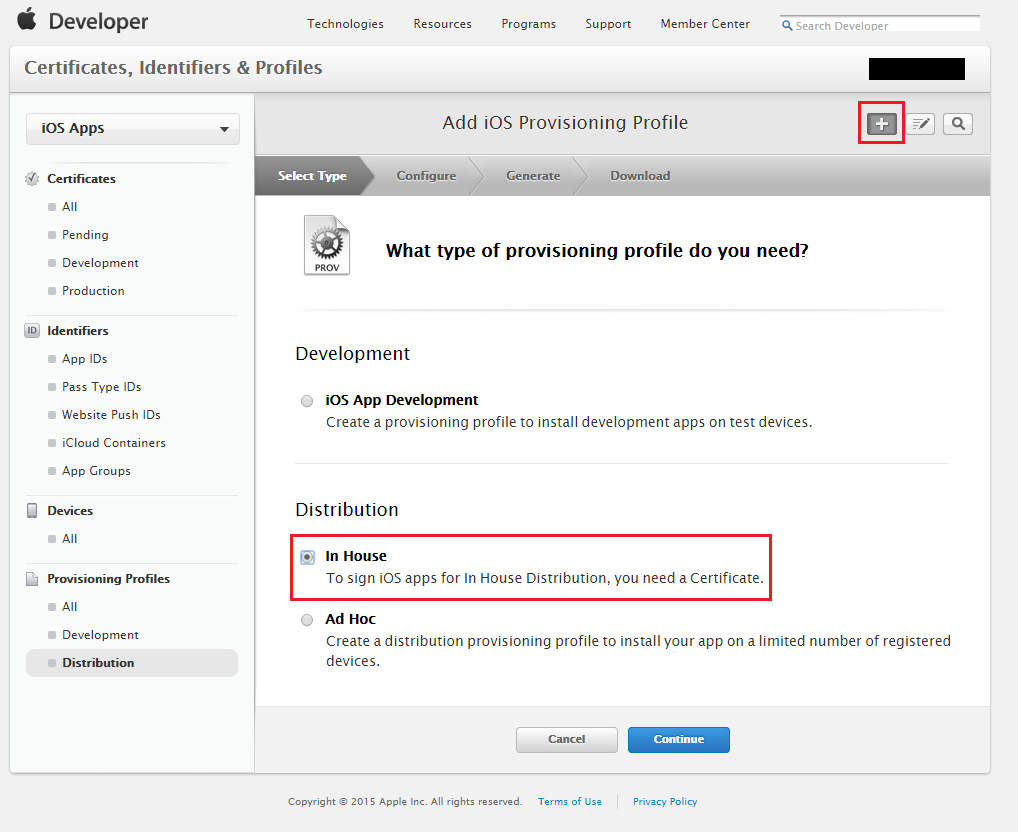

Klik op de

aan in de rechterbovenhoek om een iOS-inrichtingsprofiel toe te voegen.

aan in de rechterbovenhoek om een iOS-inrichtingsprofiel toe te voegen.Kies ervoor om een In House-inrichtingsprofiel te maken onder Distributie.

Klik op Continue. Zorg ervoor dat u het eerder gegenereerde handtekeningcertificaat koppelt aan het inrichtingsprofiel.

Volg de stappen om uw profiel (met extensie .mobileprovision) te downloaden naar uw macOS-computer.

Sla het bestand op een memorabele locatie op. Dit bestand wordt gebruikt voor de parameter -p tijdens het gebruik van de App Wrapping Tool.

De App Wrapping Tool downloaden

Download de bestanden voor de App Wrapping Tool van GitHub naar een macOS-computer.

Dubbelklik op Microsoft Intune Application Restrictions Packager voor iOS.dmg. Er wordt een venster met de gebruiksrechtovereenkomst (EULA) weergegeven. Lees het document zorgvuldig.

Kies Akkoord om gebruiksrechtovereenkomst te accepteren, waarmee het pakket aan uw computer wordt gekoppeld.

De App Wrapping Tool uitvoeren

Belangrijk

Intune brengt regelmatig updates uit voor de Intune-App Wrapping Tool. Controleer regelmatig de Intune-App Wrapping Tool voor iOS op updates en neem deze op in de releasecyclus van uw softwareontwikkeling om ervoor te zorgen dat uw apps de nieuwste instellingen voor app-beveiligingsbeleid ondersteunen.

Terminal gebruiken

Open de macOS-terminal en voer de volgende opdracht uit:

/Volumes/IntuneMAMAppPackager/IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i /<path of input app>/<app filename> -o /<path to output folder>/<app filename> -p /<path to provisioning profile> -c <SHA1 hash of the certificate> [-b [<output app build string>]] [-v] [-e] [-x /<array of extension provisioning profile paths>]

Opmerking

Sommige parameters zijn optioneel, zoals wordt weergegeven in de volgende tabel.

Voorbeeld: Met de volgende voorbeeldopdracht wordt de App Wrapping Tool uitgevoerd op de app met de naam MyApp.ipa. Een inrichtingsprofiel en SHA-1-hash van het handtekeningcertificaat worden opgegeven en gebruikt om de verpakte app te ondertekenen. De uitvoer-app (MyApp_Wrapped.ipa) wordt gemaakt en opgeslagen in uw bureaubladmap.

./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i ~/Desktop/MyApp.ipa -o ~/Desktop/MyApp_Wrapped.ipa -p ~/Desktop/My_Provisioning_Profile_.mobileprovision -c "12 A3 BC 45 D6 7E F8 90 1A 2B 3C DE F4 AB C5 D6 E7 89 0F AB" -v true

Opdrachtregelparameters

U kunt de volgende opdrachtregelparameters gebruiken met de App Wrapping Tool:

Voorbeeld: Met de volgende voorbeeldopdracht wordt de App Wrapping Tool uitgevoerd, waarbij de vereiste opdrachten worden opgenomen bij het verpakken van een toepassing voor gebruik binnen één tenant.

./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager -i ~/Desktop/MyApp.ipa -o ~/Desktop/MyApp_Wrapped.ipa -p ~/Desktop/My_Provisioning_Profile_.mobileprovision -c "12 A3 BC 45 D6 7E F8 90 1A 2B 3C DE F4 AB C5 D6 E7 89 0F AB" -aa https://login.microsoftonline.com/<tenantID> -ac "Client ID of the input app if the app uses the Microsoft Authentication Library" -ar "Redirect/Reply URI of the input app if the app uses the Microsoft Authentication Library" -v true

| Eigenschap | Hoe te gebruiken |

|---|---|

| -I | <Path of the input native iOS application file>. De bestandsnaam moet eindigen op .app of .ipa. |

| -O | <Path of the wrapped output application> |

| -P | <Path of your provisioning profile for iOS apps> |

| -C | <SHA1 hash of the signing certificate> |

| -H | Toont gedetailleerde gebruiksgegevens over de beschikbare opdrachtregeleigenschappen voor de App Wrapping Tool. |

| -Ac | <Client ID of the input app if the app uses the Microsoft Authentication Library> Dit is de GUID in het veld Client-id uit de vermelding van uw app op de blade App-registratie. |

| -Ar | <Redirect/Reply URI of the input app if the app uses the Microsoft Authentication Library> Dit is de omleidings-URI die is geconfigureerd in uw app-registratie. Normaal gesproken is dit het URL-protocol van de toepassing waarnaar de Microsoft Authenticator-app zou terugkeren na verificatie via broker. |

| -Aa | (Vereist voor apps met één tenant) <Authority URI of the input app> D.w.z https://login.microsoftonline.com/<tenantID>/ |

| -V | (Optioneel) Hiermee worden uitgebreide berichten naar de console verzonden. Het wordt aanbevolen om deze vlag te gebruiken om fouten op te sporen. |

| -E | (Optioneel) Gebruik deze vlag om de App Wrapping Tool ontbrekende rechten te verwijderen terwijl de app wordt verwerkt. Zie App-rechten instellen voor meer informatie. |

| -Xe | (Optioneel) Hiermee wordt informatie afgedrukt over de iOS-extensies in de app en welke rechten zijn vereist om deze te gebruiken. Zie App-rechten instellen voor meer informatie. |

| -X | (Optioneel) <An array of paths to extension provisioning profiles>. Gebruik dit als uw app inrichtingsprofielen voor extensies nodig heeft. |

| -B | (Optioneel) Gebruik -b zonder argument als u wilt dat de verpakte uitvoer-app dezelfde bundelversie heeft als de invoer-app (niet aanbevolen). Gebruik -b <custom bundle version> als u wilt dat de verpakte app een aangepaste CFBundleVersion heeft. Als u ervoor kiest om een aangepaste CFBundleVersion op te geven, is het een goed idee om de CFBundleVersion van de systeemeigen app te verhogen met het minst significante onderdeel, zoals 1.0.0 -> 1.0.1. |

| -F | (Optioneel) <Path to a plist file specifying arguments.> Gebruik deze vlag voor het plist-bestand als u ervoor kiest om de plist-sjabloon te gebruiken om de rest van de IntuneMAMPackager-eigenschappen op te geven, zoals -i, -o en -p. Zie Een plist gebruiken om argumenten in te voeren. |

| -Dt | (Optioneel) Het verzamelen van Microsoft Intune clienttelemetrie uitschakelen. |

| -Dl | (Optioneel) Schakel MSAL-logboeken uit van de INtune-logboeken voor toepassingen die zijn geïntegreerd met MSAL en implementeer hun eigen MSAL-logboekaanroep. |

Een plist gebruiken om argumenten in te voeren

Een eenvoudige manier om de App Wrapping Tool uit te voeren, is door alle opdrachtargumenten in een plist-bestand te plaatsen. Plist is een bestandsindeling die vergelijkbaar is met XML die u kunt gebruiken om uw opdrachtregelargumenten in te voeren met behulp van een formulierinterface.

Open Parameters.plist in de map IntuneMAMPackager/Contents/MacOS (een lege plist-sjabloon) met een teksteditor of Xcode. Voer uw argumenten in voor de volgende toetsen:

| Plist-sleutel | Type | Standaardwaarde | Opmerkingen |

|---|---|---|---|

| Pad van invoertoepassingspakket | Tekenreeks | Lege | Hetzelfde als -i |

| Pad van uitvoertoepassingspakket | Tekenreeks | Lege | Hetzelfde als -o |

| Pad naar inrichtingsprofiel | Tekenreeks | Lege | Hetzelfde als -p |

| SHA-1-certificaat-hash | Tekenreeks | Lege | Hetzelfde als -c |

| MSAL-instantie | Tekenreeks | Lege | Hetzelfde als -aa |

| MSAL-client-id | Tekenreeks | Lege | Hetzelfde als -ac |

| MSAL-antwoord-URI | Tekenreeks | Lege | Hetzelfde als -ar |

| Uitgebreid ingeschakeld | Booleaanse waarde | Valse | Hetzelfde als -v |

| Ontbrekende rechten verwijderen | Booleaanse waarde | Valse | Hetzelfde als -e |

| Standaard build-update voorkomen | Booleaanse waarde | Valse | Gelijk aan het gebruik van -b zonder argumenten |

| Build String Override | Tekenreeks | Lege | De aangepaste CFBundleVersion van de verpakte uitvoer-app |

| Paden voor inrichtingsprofiel voor extensies | Matrix van tekenreeksen | Lege | Een matrix met inrichtingsprofielen voor extensies voor de app. |

| Telemetrie uitschakelen | Booleaanse waarde | Valse | Hetzelfde als -dt |

| MSAL-logboekoverschrijven uitschakelen | Booleaanse waarde | Valse | Hetzelfde als -dl |

Voer intuneMAMPackager uit met de plist als enige argument:

./IntuneMAMPackager –f Parameters.plist

Post-wrapping

Nadat het wrapping-proces is voltooid, wordt het bericht 'De toepassing is verpakt' weergegeven. Als er een fout optreedt, raadpleegt u Foutberichten voor hulp.

De verpakte app wordt opgeslagen in de uitvoermap die u eerder hebt opgegeven. U kunt de app uploaden naar het Intune-beheercentrum en deze koppelen aan een mobile application management-beleid.

Belangrijk

Wanneer u een verpakte app uploadt, kunt u proberen een oudere versie van de app bij te werken als er al een oudere (verpakte of systeemeigen) versie is geïmplementeerd in Intune. Als er een fout optreedt, uploadt u de app als een nieuwe app en verwijdert u de oudere versie.

U kunt de app nu implementeren in uw gebruikersgroepen en app-beveiligingsbeleid toepassen op de app. De app wordt uitgevoerd op het apparaat met behulp van het app-beveiligingsbeleid dat u hebt opgegeven.

Hoe vaak moet ik mijn iOS-toepassing opnieuw inpakken met de Intune-App Wrapping Tool?

De belangrijkste scenario's waarin u uw toepassingen opnieuw moet inpakken, zijn als volgt:

- De toepassing zelf heeft een nieuwe versie uitgebracht. De vorige versie van de app is verpakt en geüpload naar het Intune-beheercentrum.

- De Intune App Wrapping Tool voor iOS heeft een nieuwe versie uitgebracht die belangrijke oplossingen voor fouten of nieuwe, specifieke functies voor intune-toepassingsbeveiligingsbeleid mogelijk maakt. Dit gebeurt na 6-8 weken via de GitHub-opslagplaats voor de Microsoft Intune App Wrapping Tool voor iOS.

Voor iOS/iPadOS is het weliswaar mogelijk om te verpakken met een ander certificaat-/inrichtingsprofiel dan het oorspronkelijke profiel dat is gebruikt om de app te ondertekenen, maar als de rechten die in de app zijn opgegeven niet zijn opgenomen in het nieuwe inrichtingsprofiel, mislukt de wrapping. Het gebruik van de opdrachtregeloptie '-e', waarmee eventuele ontbrekende rechten uit de app worden verwijderd, om af te dwingen dat wrapping in dit scenario niet mislukt, kan leiden tot een defecte functionaliteit in de app.

Enkele aanbevolen procedures voor het opnieuw inpakken zijn:

- Ervoor zorgen dat een ander inrichtingsprofiel alle vereiste rechten heeft als elk eerder inrichtingsprofiel.

Foutberichten en logboekbestanden

Gebruik de volgende informatie om problemen met de app wrapping tool op te lossen.

Foutberichten

Als de app wrapping tool niet kan worden voltooid, wordt een van de volgende foutberichten weergegeven in de console:

| Foutbericht | Meer informatie |

|---|---|

| U moet een geldig iOS-inrichtingsprofiel opgeven. | Uw inrichtingsprofiel is mogelijk niet geldig. Controleer of u de juiste machtigingen voor apparaten hebt en of uw profiel juist is gericht op ontwikkeling of distributie. Uw inrichtingsprofiel is mogelijk ook verlopen. |

| Geef een geldige naam van de invoertoepassing op. | Zorg ervoor dat de naam van de invoertoepassing die u hebt opgegeven, juist is. |

| Geef een geldig pad naar de uitvoertoepassing op. | Zorg ervoor dat het pad naar de opgegeven uitvoertoepassing bestaat en juist is. |

| Geef een geldig invoerinrichtingsprofiel op. | Zorg ervoor dat u een geldige inrichtingsprofielnaam en -extensie hebt opgegeven. Mogelijk ontbreken er rechten in uw inrichtingsprofiel of hebt u de opdrachtregeloptie –p niet opgenomen. |

| De invoertoepassing die u hebt opgegeven, is niet gevonden. Geef een geldige naam en een geldig pad voor de invoertoepassing op. | Zorg ervoor dat het pad van uw invoer-app geldig is en bestaat. Zorg ervoor dat de invoer-app op die locatie bestaat. |

| Het invoerinrichtingsprofielbestand dat u hebt opgegeven, is niet gevonden. Geef een geldig invoerinrichtingsprofielbestand op. | Zorg ervoor dat het pad naar het invoerinrichtingsbestand geldig is en dat het opgegeven bestand bestaat. |

| De opgegeven uitvoertoepassingsmap is niet gevonden. Geef een geldig pad naar de uitvoertoepassing op. | Zorg ervoor dat het opgegeven uitvoerpad geldig is en bestaat. |

| De uitvoer-app heeft geen .ipa-extensie . | Alleen apps met de .app- en .ipa-extensies worden geaccepteerd door de App Wrapping Tool. Zorg ervoor dat het uitvoerbestand een geldige extensie heeft. |

| Er is een ongeldig handtekeningcertificaat opgegeven. Geef een geldig Apple-handtekeningcertificaat op. | Zorg ervoor dat u het juiste handtekeningcertificaat hebt gedownload van de Apple-ontwikkelaarsportal. Uw certificaat is mogelijk verlopen of er ontbreekt mogelijk een openbare of persoonlijke sleutel. Als uw Apple-certificaat en inrichtingsprofiel kunnen worden gebruikt om een app binnen Xcode correct te ondertekenen, zijn ze geldig voor de App Wrapping Tool. Controleer daarnaast of het handtekeningcertificaat een unieke naam heeft binnen de sleutelhanger van de macOS-hostcomputer. Als er meerdere versies van hetzelfde certificaat in de sleutelhanger zijn, kan deze fout worden geretourneerd. |

| De invoertoepassing die u hebt opgegeven, is ongeldig. Geef een geldige toepassing op. | Zorg ervoor dat u een geldige iOS-toepassing hebt die is gecompileerd als een .app- of .ipa-bestand. |

| De invoertoepassing die u hebt opgegeven, is versleuteld. Geef een geldige niet-versleutelde toepassing op. | De App Wrapping Tool biedt geen ondersteuning voor versleutelde apps. Geef een niet-versleutelde app op. |

| De invoertoepassing die u hebt opgegeven, heeft geen PIE-indeling (Position Independent Executable). Geef een geldige toepassing in PIE-indeling op. | Positie onafhankelijke uitvoerbare apps (PIE) kunnen tijdens het uitvoeren worden geladen op een willekeurig geheugenadres. Dit kan beveiligingsvoordelen hebben. Zie de Apple Developer-documentatie voor meer informatie over beveiligingsvoordelen. |

| De invoer-app die u hebt opgegeven, is al verpakt. Geef een geldige niet-ingepakte toepassing op. | U kunt een app die al door het hulpprogramma is verwerkt, niet verwerken. Als u een app opnieuw wilt verwerken, voert u het hulpprogramma uit met de oorspronkelijke versie van de app. |

| De invoertoepassing die u hebt opgegeven, is niet ondertekend. Geef een geldige ondertekende toepassing op. | Voor het app-wrapping-hulpprogramma moeten apps zijn ondertekend. Raadpleeg de documentatie voor ontwikkelaars voor meer informatie over het ondertekenen van een verpakte app. |

| De invoertoepassing die u hebt opgegeven, moet de indeling .ipa of .app hebben. | Alleen .app- en .ipa-extensies worden geaccepteerd door de app wrapping tool. Zorg ervoor dat het invoerbestand een geldige extensie heeft en is gecompileerd als een .app- of .ipa-bestand. |

| De invoer-app die u hebt opgegeven, is al verpakt en heeft de nieuwste beleidssjabloonversie. | De App Wrapping Tool pakt een bestaande verpakte app niet opnieuw in met de nieuwste beleidssjabloonversie. |

| WAARSCHUWING: U hebt geen SHA1-certificaat-hash opgegeven. Zorg ervoor dat uw verpakte toepassing is ondertekend voordat u implementeert. | Zorg ervoor dat u een geldige SHA1-hash opgeeft na de opdrachtregelvlag –c. |

Logboeken verzamelen voor uw verpakte toepassingen van het apparaat

Gebruik de volgende stappen om logboeken op te halen voor uw verpakte toepassingen tijdens het oplossen van problemen.

- Ga naar de app iOS-instellingen op uw apparaat en selecteer uw LOB-app.

- Selecteer Microsoft Intune.

- Zet de instelling Diagnostische console weergeven op Aan.

- Start uw LOB-toepassing.

- Klik op de koppeling Aan de slag.

- U kunt nu logboeken rechtstreeks naar Microsoft verzenden of delen via een andere toepassing op het apparaat.

Opmerking

De functionaliteit voor logboekregistratie is ingeschakeld voor apps die zijn verpakt met de Intune-App Wrapping Tool versie 7.1.13 of hoger.

Crashlogboeken van het systeem verzamelen

Uw app registreert mogelijk nuttige informatie op de iOS-clientapparaatconsole. Deze informatie is handig wanneer u problemen hebt met de toepassing en moet bepalen of het probleem te maken heeft met de App Wrapping Tool of de app zelf. Voer de volgende stappen uit om deze informatie op te halen:

Reproduceer het probleem door de app uit te voeren.

Verzamel de console-uitvoer door de instructies van Apple voor foutopsporing geïmplementeerde iOS-apps te volgen.

Verpakte apps bieden gebruikers ook de optie om logboeken rechtstreeks vanaf het apparaat te verzenden via e-mail nadat de app is vastgelopen. Gebruikers kunnen de logboeken naar u verzenden om deze indien nodig te onderzoeken en door te sturen naar Microsoft.

Vereisten voor certificaat, inrichtingsprofiel en verificatie

De App Wrapping Tool voor iOS heeft enkele vereisten waaraan moet worden voldaan om volledige functionaliteit te garanderen.

| Vereiste | Details |

|---|---|

| iOS-inrichtingsprofiel | Zorg ervoor dat het inrichtingsprofiel geldig is voordat u het opneemt. De App Wrapping Tool controleert niet of het inrichtingsprofiel is verlopen bij het verwerken van een iOS-app. Als een verlopen inrichtingsprofiel is opgegeven, bevat het app wrapping-hulpprogramma het verlopen inrichtingsprofiel en weet u pas dat er een probleem is als de app niet kan worden geïnstalleerd op een iOS-apparaat. |

| iOS-handtekeningcertificaat | Zorg ervoor dat het handtekeningcertificaat geldig is voordat u het opgeeft. Het hulpprogramma controleert niet of een certificaat is verlopen bij het verwerken van iOS-apps. Als de hash voor een verlopen certificaat wordt opgegeven, wordt de app door het hulpprogramma verwerkt en ondertekend, maar kan deze niet worden geïnstalleerd op apparaten. Zorg ervoor dat het certificaat dat is opgegeven voor het ondertekenen van de verpakte app een overeenkomst heeft in het inrichtingsprofiel. Het hulpprogramma controleert niet of het inrichtingsprofiel overeenkomt met het certificaat dat is opgegeven voor het ondertekenen van de verpakte toepassing. |

| Verificatie | Een apparaat moet een pincode hebben om versleuteling te laten werken. Op apparaten waarop u een verpakte app hebt geïmplementeerd, moet de gebruiker zich opnieuw aanmelden met een werk- of schoolaccount als u de statusbalk op het apparaat aanraakt. Het standaardbeleid in een verpakte app is verificatie bij opnieuw starten. iOS verwerkt elke externe melding (zoals een telefoongesprek) door de app af te sluiten en opnieuw te starten. |

App-rechten instellen

Voordat u uw app verpakt, kunt u rechten verlenen om de app extra machtigingen en mogelijkheden te geven die verder gaan dan wat een app doorgaans kan doen. Tijdens het ondertekenen van code wordt een rechtenbestand gebruikt om speciale machtigingen in uw app op te geven (bijvoorbeeld toegang tot een gedeelde sleutelhanger). Specifieke app-services die mogelijkheden worden genoemd, worden ingeschakeld in Xcode tijdens het ontwikkelen van apps. Zodra dit is ingeschakeld, worden de mogelijkheden weergegeven in uw rechtenbestand. Zie Mogelijkheden toevoegen in de bibliotheek voor iOS-ontwikkelaars voor meer informatie over rechten en mogelijkheden. Zie Ondersteunde mogelijkheden voor een volledige lijst met ondersteunde mogelijkheden.

Ondersteunde mogelijkheden voor de App Wrapping Tool voor iOS

| Mogelijkheid | Beschrijving | Aanbevolen richtlijnen |

|---|---|---|

| App-groepen | Gebruik app-groepen om meerdere apps toegang te geven tot gedeelde containers en aanvullende communicatie tussen processen tussen apps toe te staan. Als u app-groepen wilt inschakelen, opent u het deelvenster Mogelijkheden en klikt u op AAN in App-groepen. U kunt app-groepen toevoegen of bestaande groepen selecteren. |

Wanneer u app-groepen gebruikt, gebruikt u omgekeerde DNS-notatie: group.com.companyName.AppGroup |

| Achtergrondmodi | Als u achtergrondmodi inschakelt, kan uw iOS-app op de achtergrond blijven werken. | |

| Gegevensbescherming | Gegevensbeveiliging voegt een beveiligingsniveau toe aan bestanden die door uw iOS-app op schijf zijn opgeslagen. Gegevensbeveiliging maakt gebruik van de ingebouwde versleutelingshardware die aanwezig is op specifieke apparaten om bestanden in een versleutelde indeling op schijf op te slaan. Uw app moet worden ingericht om gegevensbeveiliging te kunnen gebruiken. | |

| In-app aankoop | Met aankoop in de app wordt een winkel rechtstreeks in uw app ingesloten, zodat u verbinding kunt maken met de store en veilig betalingen van de gebruiker kunt verwerken. U kunt in-app aankopen gebruiken om betaling te innen voor verbeterde functionaliteit of voor extra inhoud die door uw app kan worden gebruikt. | |

| Sleutelhanger delen | Door het delen van sleutelhangers in te schakelen, kunnen uw app wachtwoorden in de sleutelhanger delen met andere apps die door uw team zijn ontwikkeld. | Wanneer u sleutelhanger delen gebruikt, gebruikt u omgekeerde DNS-notatie: com.companyName.KeychainGroup |

| Persoonlijke VPN | Schakel persoonlijke VPN in, zodat uw app een aangepaste SYSTEEM-VPN-configuratie kan maken en beheren met behulp van het netwerkextensieframework. | |

| Pushmeldingen | Met Apple Push Notification Service (APNs) kan een app die niet op de voorgrond wordt uitgevoerd, de gebruiker laten weten dat deze informatie voor de gebruiker heeft. | Pushmeldingen werken alleen als u een app-specifiek inrichtingsprofiel gebruikt. Volg de stappen in de Apple-documentatie voor ontwikkelaars. |

| Configuratie van draadloze accessoires | Als u de configuratie van draadloze accessoires inschakelt, wordt het externe accessoireframework toegevoegd aan uw project en kan uw app MFi-Wi-Fi accessoires instellen. |

Stappen voor het inschakelen van rechten

Mogelijkheden inschakelen in uw app:

a. Ga in Xcode naar het doel van uw app en klik op Mogelijkheden.

b. Schakel de juiste mogelijkheden in. Zie Mogelijkheden toevoegen in de bibliotheek voor iOS-ontwikkelaars voor gedetailleerde informatie over elke mogelijkheid en het bepalen van de juiste waarden.

c. Noteer id's die u tijdens het proces hebt gemaakt. Deze kunnen ook wel de

AppIdentifierPrefixwaarden worden genoemd.d. Bouw en onderteken uw app om te worden verpakt.

Rechten inschakelen in uw inrichtingsprofiel:

a. Meld u aan bij het Apple Developer Member Center.

b. Maak een inrichtingsprofiel voor uw app. Zie How to Obtain the Prerequisites for the Intune App Wrapping Tool for iOS (De vereisten voor de Intune-App Wrapping Tool voor iOS verkrijgen) voor instructies.

c. Schakel in uw inrichtingsprofiel dezelfde rechten in die u in uw app hebt. U moet dezelfde id's (de

AppIdentifierPrefixwaarden) opgeven die u tijdens de ontwikkeling van uw app hebt opgegeven.d. Voltooi de wizard inrichtingsprofiel en download het bestand.

Zorg ervoor dat u aan alle vereisten hebt voldaan en pak de app vervolgens in.

Veelvoorkomende fouten met rechten oplossen

Als in de App Wrapping Tool voor iOS een machtigingsfout wordt weergegeven, probeert u de volgende stappen voor probleemoplossing.

| Probleem | Oorzaak | Oplossing |

|---|---|---|

| Kan rechten die zijn gegenereerd op basis van de invoertoepassing, niet parseren. | De App Wrapping Tool kan het rechtenbestand dat uit de app is geëxtraheerd, niet lezen. Het rechtenbestand is mogelijk onjuist ingedeeld. | Controleer het rechtenbestand voor uw app. In de volgende instructies wordt uitgelegd hoe u dit doet. Wanneer u het rechtenbestand inspecteert, controleert u of er een onjuiste syntaxis is. Het bestand moet de XML-indeling hebben. |

| Rechten ontbreken in het inrichtingsprofiel (ontbrekende rechten worden vermeld). Verpak de app opnieuw met een inrichtingsprofiel met deze rechten. | Er is een verschil tussen de rechten die zijn ingeschakeld in het inrichtingsprofiel en de mogelijkheden die zijn ingeschakeld in de app. Deze niet-overeenkomende id's zijn ook van toepassing op de id's die zijn gekoppeld aan bepaalde mogelijkheden (zoals app-groepen en sleutelhangertoegang). | Over het algemeen kunt u een nieuw inrichtingsprofiel maken dat dezelfde mogelijkheden als de app mogelijk maakt. Wanneer id's tussen het profiel en de app niet overeenkomen, vervangt de App Wrapping Tool de id's als dat mogelijk is. Als u deze fout nog steeds krijgt nadat u een nieuw inrichtingsprofiel hebt gemaakt, kunt u proberen rechten uit de app te verwijderen met behulp van de parameter –e (zie De parameter –e gebruiken om rechten uit een app te verwijderen). |

De bestaande rechten van een ondertekende app zoeken

De bestaande rechten van een ondertekende app en inrichtingsprofiel controleren:

Zoek het .ipa-bestand en wijzig de extensie in .zip.

Vouw het .zip-bestand uit. Hiermee wordt een nettoladingmap met uw .app-bundel geproduceerd.

Gebruik het hulpprogramma codesign om de rechten voor de .app-bundel te controleren, waarbij

YourApp.appde werkelijke naam van uw .app-bundel is:codesign -d --entitlements :- "Payload/YourApp.app"Gebruik het beveiligingsprogramma om de rechten van het ingesloten inrichtingsprofiel van de app te controleren, waarbij

YourApp.appde werkelijke naam van uw .app-bundel is.security cms -D -i "Payload/YourApp.app/embedded.mobileprovision"

Rechten uit een app verwijderen met behulp van de parameter –e

Met deze opdracht verwijdert u alle ingeschakelde mogelijkheden in de app die zich niet in het rechtenbestand hebben. Als u mogelijkheden verwijdert die door de app worden gebruikt, kan uw app hierdoor worden onderbroken. Een voorbeeld van het verwijderen van ontbrekende mogelijkheden is in een door de leverancier geproduceerde app die standaard alle mogelijkheden heeft.

./IntuneMAMPackager/Contents/MacOS/IntuneMAMPackager –i /<path of input app>/<app filename> -o /<path to output folder>/<app filename> –p /<path to provisioning profile> –c <SHA1 hash of the certificate> -e

Beveiliging en privacy voor de App Wrapping Tool

Gebruik de volgende aanbevolen procedures voor beveiliging en privacy wanneer u de App Wrapping Tool gebruikt.

Het handtekeningcertificaat, het inrichtingsprofiel en de Line-Of-Business-app die u opgeeft, moeten zich op dezelfde macOS-computer bevinden die u gebruikt om de app wrapping tool uit te voeren. Als de bestanden zich op een UNC-pad bevinden, controleert u of deze toegankelijk zijn vanaf de macOS-computer. Het pad moet worden beveiligd via IPsec- of SMB-ondertekening.

De verpakte toepassing die in het beheercentrum is geïmporteerd, moet zich op dezelfde computer bevinden als waarop u het hulpprogramma uitvoert. Als het bestand zich op een UNC-pad bevindt, controleert u of het toegankelijk is op de computer waarop het beheercentrum wordt uitgevoerd. Het pad moet worden beveiligd via IPsec- of SMB-ondertekening.

De omgeving waarin de App Wrapping Tool wordt gedownload uit de GitHub-opslagplaats, moet worden beveiligd via IPsec- of SMB-ondertekening.

De app die u verwerkt, moet afkomstig zijn van een betrouwbare bron om bescherming tegen aanvallen te garanderen.

Zorg ervoor dat de uitvoermap die u opgeeft in de App Wrapping Tool is beveiligd, met name als het een externe map is.

Met iOS-apps die een dialoogvenster voor het uploaden van bestanden bevatten, kunnen gebruikers beperkingen voor knippen, kopiëren en plakken die op de app zijn toegepast, omzeilen. Een gebruiker kan bijvoorbeeld het dialoogvenster Bestand uploaden gebruiken om een schermopname van de app-gegevens te uploaden.

Wanneer u de map documenten op uw apparaat bewaakt vanuit een verpakte app, ziet u mogelijk een map met de naam .msftintuneapplauncher. Als u dit bestand wijzigt of verwijdert, kan dit van invloed zijn op de juiste werking van beperkte apps.

Als u aangepaste URL-schema's registreert, kunnen specifieke URL's worden omgeleid naar uw app. Met iOS en iPadOS kunnen meerdere apps hetzelfde aangepaste URL-schema registreren en bepaalt het besturingssysteem welke toepassing wordt aangeroepen. Raadpleeg de Apple-documentatie Een aangepast URL-schema definiëren voor uw app voor aanbevelingen om conflicten met aangepaste URL-schema's te voorkomen en beveiligingsrichtlijnen voor het verwerken van onjuiste URL's.

Zie ook

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor